Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Portal Microsoft Defender stosuje analizę korelacji i agreguje powiązane alerty oraz zautomatyzowane badania z różnych produktów w przypadku zdarzenia. Microsoft Sentinel i Defender XDR również wyzwalać unikatowe alerty dotyczące działań, które można zidentyfikować jako złośliwe, biorąc pod uwagę kompleksowy wgląd w ujednoliconą platformę w całym zestawie produktów. Ten widok zapewnia analitykom zabezpieczeń szerszą historię ataków, która pomaga im lepiej zrozumieć złożone zagrożenia w całej organizacji i radzić sobie z nimi.

Ważna

Microsoft Sentinel jest ogólnie dostępna w portalu Microsoft Defender, z licencją Microsoft Defender XDR lub bez licencji E5. Aby uzyskać więcej informacji, zobacz Microsoft Sentinel w portalu Microsoft Defender.

Kolejka zdarzeń

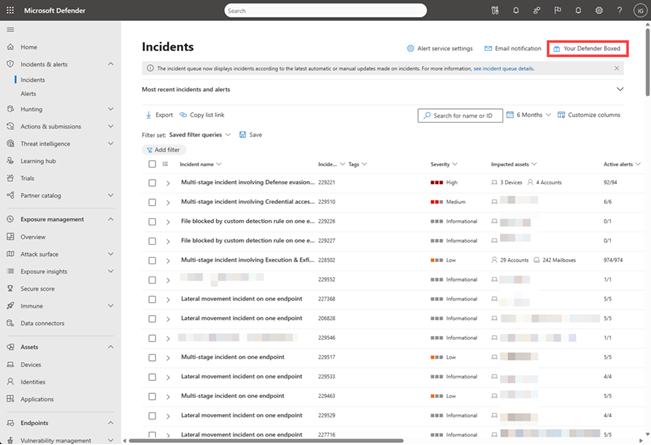

Kolejka Zdarzenia pokazuje kolejkę zdarzeń, które zostały utworzone na różnych urządzeniach, użytkownikach, skrzynkach pocztowych i innych zasobach. Ułatwia klasyfikowanie zdarzeń, określanie priorytetów i tworzenie świadomej decyzji dotyczącej reagowania na cyberbezpieczeństwo.

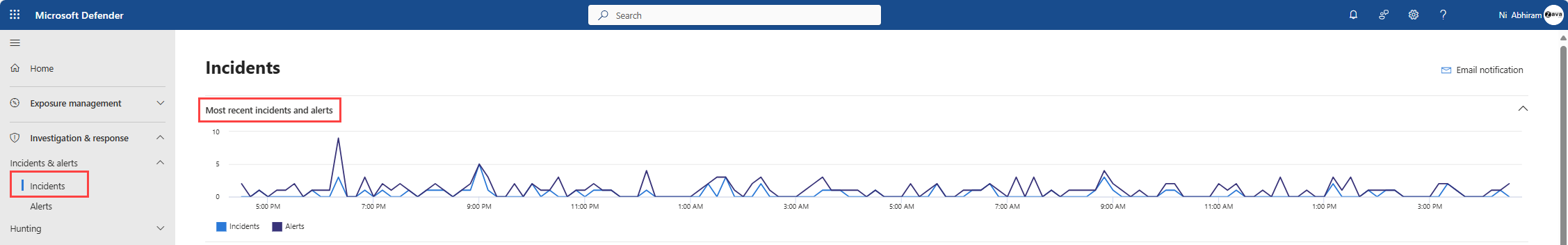

Znajdź kolejkę zdarzeń na stronie Zdarzenia & alerty > Zdarzenia w szybkim uruchomieniu portalu Microsoft Defender.

Wybierz pozycję Najnowsze zdarzenia i alerty, aby przełączyć wykres osi czasu liczby odebranych alertów i zdarzeń utworzonych w ciągu ostatnich 24 godzin.

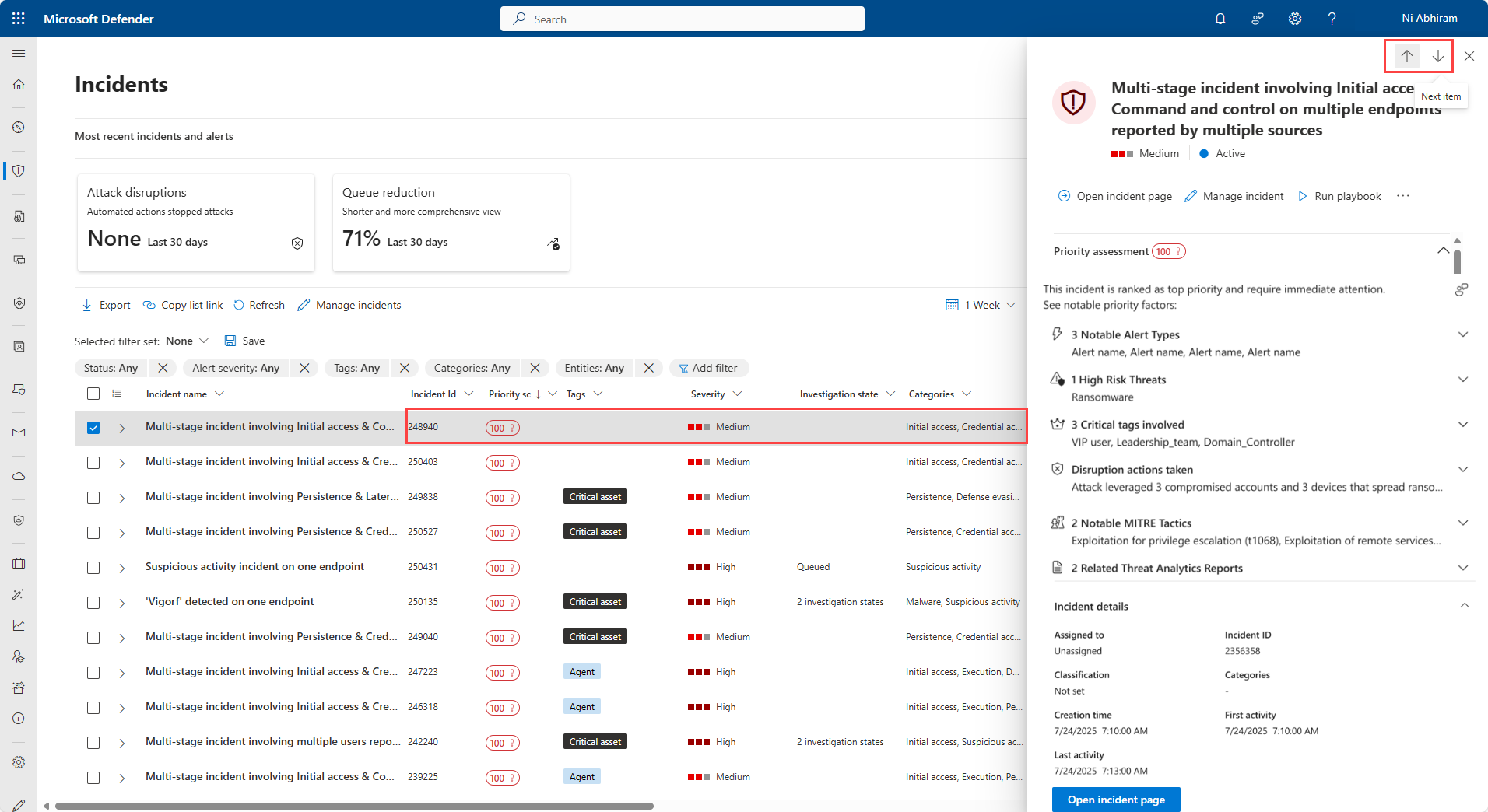

Kolejka zdarzeń obejmuje asystenta kolejki usługi Defender, który pomaga zespołom zabezpieczeń przeciąć dużą liczbę zdarzeń i skupić się na zdarzeniach, które mają największe znaczenie. Korzystając z algorytmu ustalania priorytetów uczenia maszynowego, asystent kolejki przedstawia zdarzenia o najwyższym priorytecie, wyjaśnia przyczyny priorytetyzacji i udostępnia intuicyjne narzędzia do sortowania i filtrowania kolejki zdarzeń. Algorytm jest uruchamiany dla wszystkich alertów, alertów natywnych firmy Microsoft, wykrywania niestandardowego lub sygnałów innych firm. Algorytm jest szkolony na rzeczywistych danych zanonimizowanych i uwzględnia między innymi następujące punkty danych podczas obliczania oceny priorytetu:

- Sygnały zakłóceń ataku

- Analiza zagrożeń

- Waga

- Snr

- Techniki MITRE

- Krytyczność zasobu

- Typy alertów i rzadkość

- Zagrożenia o wysokim profilu, takie jak ransomware i ataki państwa narodowego.

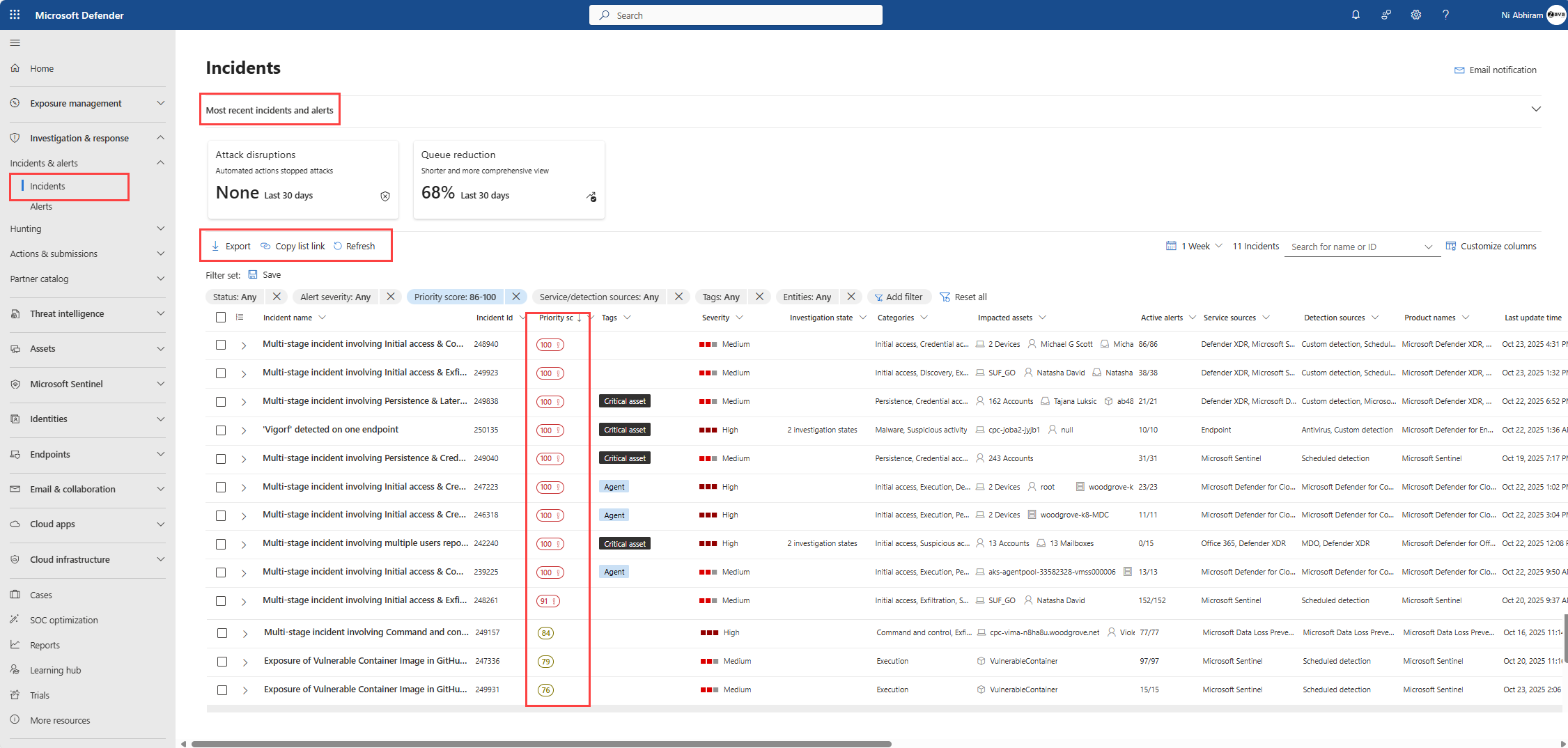

Zdarzenia są automatycznie przypisywane do oceny priorytetu z zakresu od 0 do 100, przy czym 100 jest najwyższym priorytetem. Zakresy wyników są kodowane kolorami w następujący sposób:

- Czerwony: Najwyższy priorytet (wynik > 85)

- Pomarańczowy: Średni priorytet (15–85)

- Szary: niski priorytet (<15)

Wybierz wiersz zdarzenia w dowolnym miejscu z wyjątkiem nazwy zdarzenia, aby wyświetlić okienko podsumowania z kluczowymi informacjami o zdarzeniu. Okienko zawiera ocenę priorytetu, czynniki wpływające na wynik priorytetu, szczegóły zdarzenia, zalecane akcje i powiązane zagrożenia. Użyj strzałek w górę i w dół w górnej części okienka, aby przejść do poprzedniego lub następnego zdarzenia w kolejce zdarzeń. Aby uzyskać więcej informacji na temat badania zdarzenia, zobacz Badanie zdarzeń.

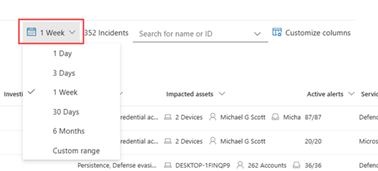

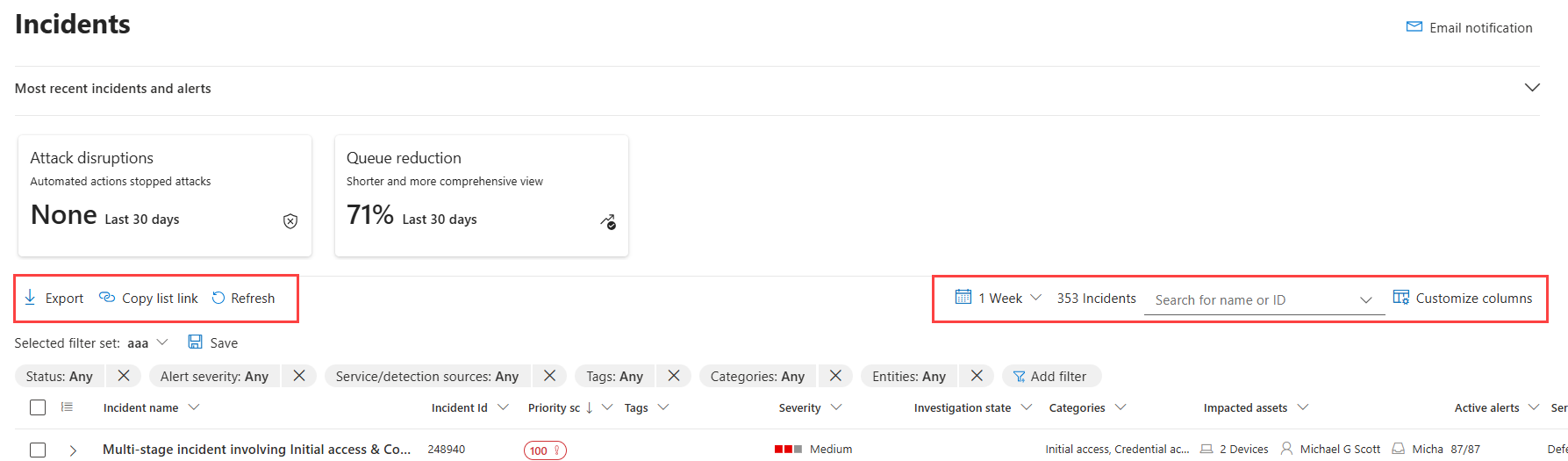

Domyślnie kolejka zdarzeń pokazuje zdarzenia utworzone w ostatnim tygodniu. Wybierz inny przedział czasu, wybierając listę rozwijaną selektora czasu nad kolejką.

Całkowita liczba zdarzeń w kolejce jest wyświetlana obok selektora czasu. Liczba zdarzeń różni się w zależności od używanych filtrów. Zdarzenia można wyszukiwać według nazwy lub identyfikatora zdarzenia

Wybierz pozycję Dostosuj kolumny , aby wybrać kolumny wyświetlane w kolejce. Sprawdź lub usuń zaznaczenie kolumn, które chcesz wyświetlić w kolejce zdarzeń. Rozmieść kolejność kolumn, przeciągając je w górę i w dół.

Przycisk Eksportuj umożliwia wyeksportowanie przefiltrowanych danych w kolejce zdarzeń do pliku CSV. Maksymalna liczba rekordów, które można wyeksportować do pliku CSV, wynosi 10 000.

Nazwy zdarzeń

Aby uzyskać większą widoczność na pierwszy rzut oka, Microsoft Defender XDR automatycznie generuje nazwy zdarzeń na podstawie atrybutów alertów, takich jak liczba punktów końcowych, których dotyczy problem, których dotyczy problem, źródła wykrywania lub kategorie. To konkretne nazewnictwo pozwala szybko zrozumieć zakres zdarzenia.

Na przykład: Zdarzenie wieloetapowe w wielu punktach końcowych zgłaszanych przez wiele źródeł.

Jeśli dołączono Microsoft Sentinel do portalu usługi Defender, wszelkie alerty i zdarzenia pochodzące z Microsoft Sentinel prawdopodobnie zmienią ich nazwy (niezależnie od tego, czy zostały utworzone przed, czy od momentu dołączenia).

Zalecamy unikanie używania nazwy zdarzenia jako warunku wyzwalania reguł automatyzacji. Jeśli nazwa zdarzenia jest warunkiem, a nazwa zdarzenia zostanie zmieniona, reguła nie zostanie wyzwolona.

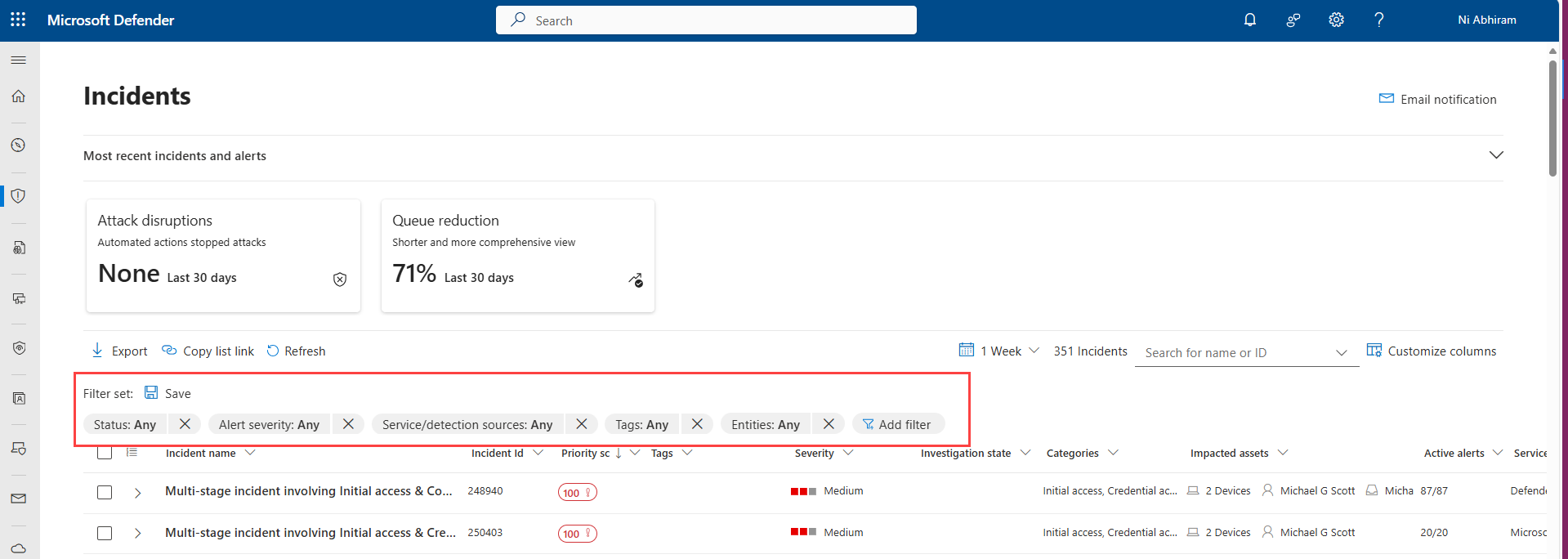

Filtry

Kolejka zdarzeń udostępnia również wiele opcji filtrowania, które po zastosowaniu umożliwiają przeprowadzenie szerokiego zakresu wszystkich istniejących zdarzeń w środowisku lub podjęcie decyzji o skoncentrowaniu się na konkretnym scenariuszu lub zagrożeniu. Zastosowanie filtrów w kolejce zdarzeń może pomóc w określeniu, które zdarzenie wymaga natychmiastowej uwagi.

Lista Filtry nad kolejką zdarzeń pokazuje bieżące filtry aktualnie stosowane do kolejki. Wybierz pozycję Dodaj filtr , aby zastosować więcej filtrów, aby ograniczyć wyświetlany zestaw zdarzeń.

Wybierz filtry, których chcesz użyć, a następnie wybierz pozycję Dodaj. Wybrane filtry są wyświetlane wraz z istniejącymi zastosowanymi filtrami. Wybierz nowy filtr, aby określić jego warunki. Jeśli na przykład wybrano filtr "Źródła usługi/wykrywania", wybierz go, aby wybrać źródła, według których ma zostać przefiltrowana lista.

Filtr można usunąć, wybierając znak X na nazwie filtru na liście filtrów.

W poniższej tabeli wymieniono dostępne filtry.

| Nazwa filtru | Opis/warunki |

|---|---|

| Stan | Wybierz pozycję Nowy, W toku lub Rozwiązano. |

|

Ważność alertu Ważność zdarzenia |

Ważność alertu lub zdarzenia wskazuje na jego wpływ na zasoby. Im większa ważność, tym większy wpływ i zwykle wymaga natychmiastowej uwagi. Wybierz pozycję Wysoki, Średni, Niski lub Informacyjny. |

| Przypisanie zdarzenia | Wybierz przypisanego użytkownika lub użytkowników. |

| Wiele źródeł usług | Określ, czy filtr jest przeznaczony dla więcej niż jednego źródła usługi. |

| Źródła usługi/wykrywania | Określ zdarzenia zawierające alerty z co najmniej jednego z następujących elementów: Wiele z tych usług można rozszerzyć w menu, aby wyświetlić dalsze opcje źródeł wykrywania w ramach danej usługi. |

| Tagi | Wybierz jedną lub wiele nazw tagów z listy. |

| Wiele kategorii | Określ, czy filtr jest przeznaczony dla więcej niż jednej kategorii. |

| Kategorie | Wybierz kategorie, aby skoncentrować się na określonych taktykach, technikach lub widocznych składnikach ataku. |

| Podmioty | Określ nazwę zasobu, takiego jak użytkownik, urządzenie, skrzynka pocztowa lub nazwa aplikacji. |

| Etykieta poufności | Filtruj zdarzenia na podstawie etykiety poufności zastosowanej do danych. Niektóre ataki koncentrują się na eksfiltracji poufnych lub cennych danych. Stosując filtr dla określonych etykiet poufności, można szybko określić, czy informacje poufne są potencjalnie zagrożone i nadać priorytet tym incydentom. |

| Grupy urządzeń | Określ nazwę grupy urządzeń . |

| Platforma systemu operacyjnego | Określ systemy operacyjne urządzeń. |

| Klasyfikacji | Określ zestaw klasyfikacji powiązanych alertów. |

| Stan zautomatyzowanego badania | Określ stan zautomatyzowanego badania. |

| Skojarzone zagrożenie | Określ nazwane zagrożenie. |

| Reguła zasad/zasad | Filtruj zdarzenia na podstawie zasad lub reguł zasad. |

| Nazwy produktów | Filtruj zdarzenia na podstawie nazwy produktu. |

| Strumień danych | Filtruj zdarzenia na podstawie lokalizacji lub obciążenia. |

Uwaga

Jeśli masz aprowizowany dostęp do Zarządzanie ryzykiem wewnętrznym w Microsoft Purview, możesz wyświetlać alerty dotyczące zarządzania ryzykiem wewnętrznym i zarządzać nimi oraz wyszukiwać zdarzenia zarządzania ryzykiem wewnętrznym w portalu Microsoft Defender. Aby uzyskać więcej informacji, zobacz Badanie zagrożeń związanych z ryzykiem wewnętrznym w portalu Microsoft Defender.

Filtr domyślny to wyświetlanie wszystkich alertów i zdarzeń o stanie Nowy i W toku oraz o ważności Wysoki, Średni lub Niski.

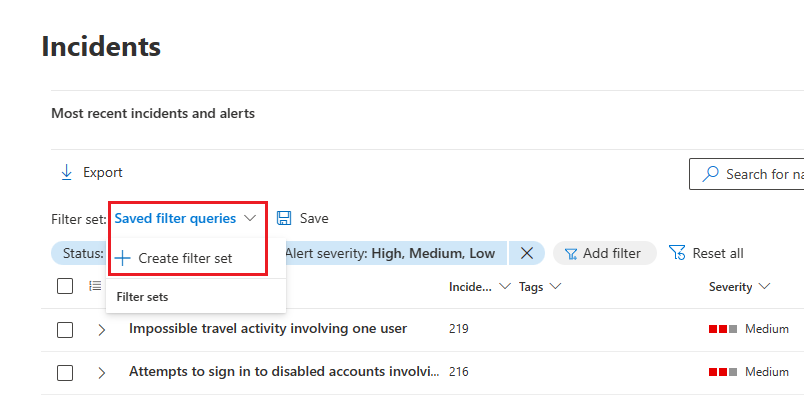

Możesz również utworzyć zestawy filtrów na stronie zdarzeń, wybierając pozycję Zapisane zapytania filtrów Utwórz zestaw filtrów>. Jeśli nie utworzono żadnych zestawów filtrów, wybierz pozycję Zapisz , aby je utworzyć.

Uwaga

Microsoft Defender XDR klienci mogą teraz filtrować zdarzenia za pomocą alertów, w przypadku których urządzenie z naruszonymi zabezpieczeniami komunikuje się z urządzeniami technologii operacyjnej (OT) połączonymi z siecią przedsiębiorstwa za pośrednictwem integracji odnajdywania urządzeń Microsoft Defender dla IoT i Ochrona punktu końcowego w usłudze Microsoft Defender. Aby filtrować te zdarzenia, wybierz pozycję Dowolne w źródłach usługi/wykrywania, a następnie wybierz pozycję Microsoft Defender dla IoT w polu Nazwa produktu lub zobacz Badanie zdarzeń i alertów w Microsoft Defender dla IoT w portalu usługi Defender. Możesz również użyć grup urządzeń do filtrowania pod kątem alertów specyficznych dla lokacji. Aby uzyskać więcej informacji na temat wymagań wstępnych usługi Defender for IoT, zobacz Wprowadzenie do monitorowania IoT w przedsiębiorstwie w Microsoft Defender XDR.

Zapisywanie filtrów niestandardowych jako adresów URL

Po skonfigurowaniu przydatnego filtru w kolejce zdarzeń możesz dodać do zakładki adres URL karty przeglądarki lub w inny sposób zapisać go jako link na stronie sieci Web, Word dokumencie lub wybranym miejscu. Zakładka zapewnia dostęp jednym kliknięciem do kluczowych widoków kolejki zdarzeń, takich jak:

- Nowe zdarzenia

- Zdarzenia o wysokiej ważności

- Nieprzypisane zdarzenia

- Zdarzenia o wysokiej ważności, nieprzypisane

- Zdarzenia przypisane do mnie

- Zdarzenia przypisane do mnie i dla Ochrona punktu końcowego w usłudze Microsoft Defender

- Zdarzenia z określonym tagiem lub tagami

- Zdarzenia z określoną kategorią zagrożeń

- Incydenty z określonym powiązanym zagrożeniem

- Incydenty z określonym aktorem

Po skompilowaniu i zapisaniu listy przydatnych widoków filtrów jako adresów URL użyj jej do szybkiego przetwarzania i określania priorytetów zdarzeń w kolejce oraz zarządzania nimi w celu późniejszego przypisania i analizy.

Szukaj

W polu Wyszukaj nazwę lub identyfikator powyżej listy zdarzeń możesz wyszukiwać zdarzenia na wiele sposobów, aby szybko znaleźć to, czego szukasz.

Wyszukiwanie według nazwy lub identyfikatora zdarzenia

Wyszukaj bezpośrednio zdarzenie, wpisując identyfikator zdarzenia lub nazwę zdarzenia. Po wybraniu zdarzenia z listy wyników wyszukiwania portal Microsoft Defender otwiera nową kartę z właściwościami zdarzenia, z której można rozpocząć badanie.

Wyszukiwanie według zasobów, których dotyczy problem

Możesz nazwać zasób — taki jak użytkownik, urządzenie, skrzynka pocztowa, nazwa aplikacji lub zasób w chmurze — i znaleźć wszystkie zdarzenia związane z tym zasobem.

Określanie zakresu czasu

Domyślna lista zdarzeń dotyczy zdarzeń, które miały miejsce w ciągu ostatnich sześciu miesięcy. Możesz określić nowy zakres czasu z listy rozwijanej obok ikony kalendarza, wybierając następujące opcje:

- Jeden dzień

- Trzy dni

- Tydzień

- 30 dni

- 30 dni

- Sześć miesięcy

- Zakres niestandardowy, w którym można określić daty i godziny

Następne kroki

Po określeniu, które zdarzenie wymaga najwyższego priorytetu, wybierz go i:

- Zarządzaj właściwościami zdarzenia dla tagów, przypisania, natychmiastowego rozwiązania zdarzeń fałszywie dodatnich i komentarzy.

- Rozpocznij badania.

Defender Boxed

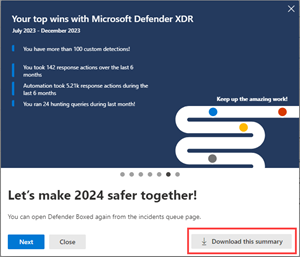

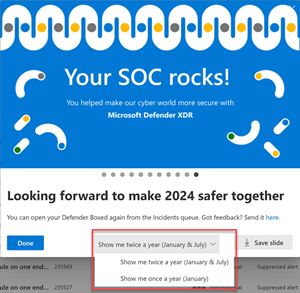

Przez ograniczony czas w styczniu i lipcu każdego roku usługa Defender Boxed jest automatycznie wyświetlana po pierwszym otwarciu kolejki zdarzeń. Usługa Defender Boxed wyróżnia działania związane z zabezpieczeniami, ulepszeniami i reagowaniem organizacji w ciągu ostatnich sześciu miesięcy lub roku kalendarzowego.

Uwaga

Usługa Defender Boxed jest dostępna tylko dla użytkowników, którzy wykonali odpowiednie działania w portalu Microsoft Defender.

Możesz wykonać następujące akcje w serii kart wyświetlanych w usłudze Defender Boxed:

Pobierz szczegółowe podsumowanie osiągnięć, które można udostępnić innym osobom w organizacji.

Zmień częstotliwość wyświetlania usługi Defender Boxed. Możesz wybierać jeden raz (co styczeń) lub dwa razy (co styczeń i lipiec) rocznie.

Udostępnij swoje osiągnięcia w sieciach społecznościowych, wiadomościach e-mail i innych forach, zapisując slajd jako obraz.

Aby ponownie otworzyć usługę Defender Boxed, przejdź do kolejki Zdarzenia, a następnie wybierz pozycję Twój defender boxed po prawej stronie okienka.

Zobacz też

Porada

Chcesz dowiedzieć się więcej? Zaangażuj się w społeczność rozwiązań zabezpieczających firmy Microsoft w naszej społeczności technicznej Społeczność techniczna usługi Microsoft Defender XDR.