Odporne środowisko użytkownika końcowego przy użyciu usługi Azure AD B2C

Środowisko rejestracji i logowania użytkownika końcowego składa się z następujących elementów:

- Interfejsy, z którymi użytkownik korzysta, na przykład CSS, HTML i JavaScript

- Przepływy użytkowników i utworzone zasady niestandardowe, na przykład rejestracja, logowanie i edytowanie profilu

- Dostawcy tożsamości (DOSTAWCY tożsamości) dla aplikacji, tacy jak nazwa użytkownika lub hasło konta lokalnego, Microsoft Outlook, Facebook i Google

Przepływ użytkownika i zasady niestandardowe

Aby ułatwić konfigurowanie najbardziej typowych zadań związanych z tożsamościami, usługa Azure AD B2C udostępnia wbudowane konfigurowalne przepływy użytkowników. Możesz również utworzyć własne zasady niestandardowe, które oferują maksymalną elastyczność. Zalecamy jednak używanie zasad niestandardowych do obsługi złożonych scenariuszy.

Wybieranie przepływu użytkownika lub zasad niestandardowych

Wybierz wbudowane przepływy użytkowników spełniające wymagania biznesowe. Firma Microsoft testuje wbudowane przepływy, dlatego można zminimalizować testowanie pod kątem sprawdzania poprawności funkcjonalności, wydajności lub skali na poziomie zasad. Jednak aplikacje testowe pod kątem funkcjonalności, wydajności i skalowania.

Dzięki niestandardowym zasadom należy zapewnić testowanie na poziomie zasad pod kątem funkcjonalności, wydajności lub skalowania. Przeprowadzanie testów na poziomie aplikacji.

Aby dowiedzieć się więcej, możesz porównać przepływy użytkowników i niestandardowe zasady.

Wybieranie wielu dostawców tożsamości

W przypadku korzystania z zewnętrznego dostawcy tożsamości , takiego jak Facebook, utwórz plan rezerwowy, jeśli zewnętrzny dostawca tożsamości jest niedostępny.

Konfigurowanie wielu dostawców tożsamości

W zewnętrznym procesie rejestracji dostawcy tożsamości dołącz zweryfikowane oświadczenie tożsamości, takie jak numer telefonu komórkowego użytkownika lub adres e-mail. Zatwierdź zweryfikowane oświadczenia do bazowego wystąpienia katalogu usługi Azure AD B2C. Jeśli zewnętrzny dostawca tożsamości jest niedostępny, wróć do zweryfikowanego oświadczenia tożsamości i wróć do numeru telefonu jako metody uwierzytelniania. Inną opcją jest wysłanie użytkownikowi jednorazowego kodu dostępu (OTP) na potrzeby logowania.

Możesz tworzyć alternatywne ścieżki uwierzytelniania:

- Skonfiguruj zasady rejestracji, aby zezwolić na rejestrację przy użyciu konta lokalnego i zewnętrznych dostawców tożsamości.

- Skonfiguruj zasady profilu, aby umożliwić użytkownikom łączenie innej tożsamości z kontem po zalogowaniu się.

- Powiadamianie i zezwalanie użytkownikom na przełączanie się na alternatywnego dostawcę tożsamości podczas awarii.

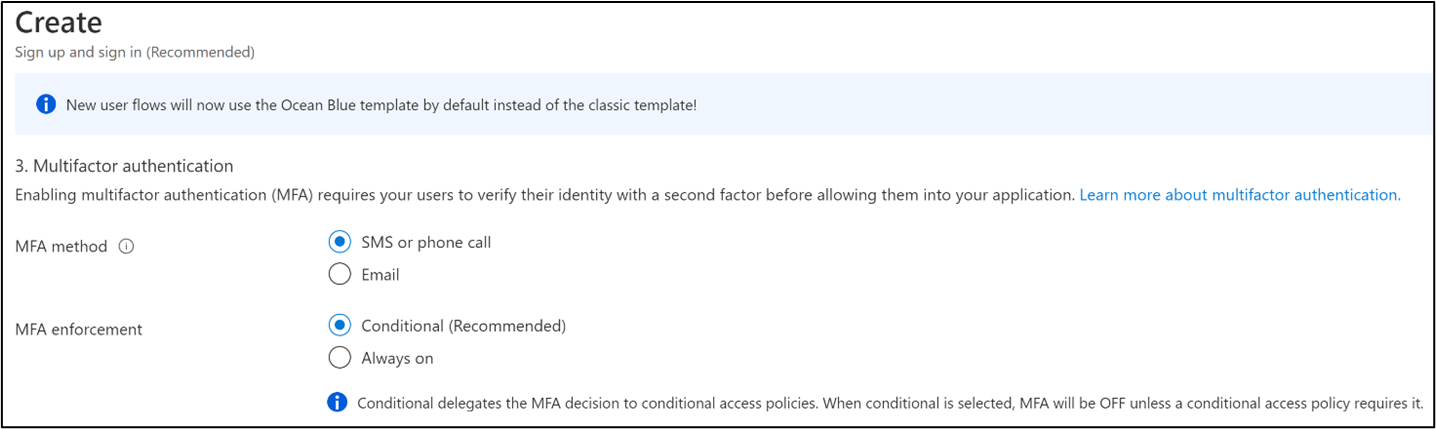

Dostępność uwierzytelniania wieloskładnikowego

Jeśli używasz usługi telefonicznej do uwierzytelniania wieloskładnikowego, rozważ alternatywnego dostawcę usług. Lokalny dostawca usług telefonicznych może napotkać przerwy w działaniu usługi.

Wybieranie alternatywnego uwierzytelniania wieloskładnikowego

Usługa Azure AD B2C ma dostawcę uwierzytelniania wieloskładnikowego opartego na telefonach w celu dostarczania jednorazowych kodów dostępu (OTPs, time-based time passcodes). Jest to połączenie głosowe i wiadomość SMS do wstępnie wyrejestrowanych numerów telefonów użytkownika.

W przypadku przepływów użytkowników istnieją dwie metody zwiększania odporności:

Zmień konfigurację przepływu użytkownika: podczas zakłóceń dostarczania OTP opartego na telefonie zmień metodę dostarczania OTP na wiadomość e-mail. Ponownie wdróż przepływ użytkownika.

Zmienianie aplikacji: w przypadku zadań tożsamości, takich jak rejestracja i logowanie, zdefiniuj dwa zestawy przepływów użytkownika. Skonfiguruj pierwszy zestaw tak, aby używał protokołu OTP opartego na telefonie, a drugi do poczty e-mail OTP. Podczas zakłóceń w dostarczaniu OTP opartym na telefonie przełącz się z pierwszego zestawu przepływów użytkownika na drugi, pozostawiając przepływy użytkownika bez zmian.

Jeśli używasz zasad niestandardowych, istnieją cztery metody do budowania odporności. Lista jest uporządkowana w kolejności złożoności. Ponowne wdrażanie zaktualizowanych zasad.

Włącz wybór przez użytkownika protokołu OTP lub poczty e-mail OTP: uwidaczniaj obie opcje, aby umożliwić użytkownikom samodzielne wybieranie. Nie zmieniaj zasad ani aplikacji.

Dynamiczne przełączanie między usługą OTP telefonu i pocztą e-mail OTP: zbieranie informacji o telefonie i wiadomości e-mail podczas rejestracji. Zdefiniuj zasady niestandardowe, aby przełączać się warunkowo podczas przerw w działaniu telefonu na adres E-mail OTP. Nie zmieniaj zasad ani aplikacji.

Użyj aplikacji uwierzytelniania: zaktualizuj zasady niestandardowe, aby używać aplikacji uwierzytelniania. Jeśli usługa MFA jest telefonem lub pocztą e-mail OTP, ponownie wdróż zasady niestandardowe i użyj aplikacji uwierzytelniania.

Uwaga

Użytkownicy konfigurują integrację aplikacji Authenticator podczas rejestracji.

Pytania zabezpieczające: jeśli żadna z poprzednich metod nie ma zastosowania, użyj pytań zabezpieczających. Te pytania dotyczą użytkowników podczas dołączania lub edytowania profilu. Odpowiedzi są przechowywane w oddzielnej bazie danych. Ta metoda nie spełnia wymagania uwierzytelniania wieloskładnikowego , na przykład telefonu, ale jest czymś, co znasz.

Usługa Content Delivery Network

Sieci dostarczania zawartości (CDN) działają lepiej i są tańsze niż magazyny obiektów blob do przechowywania niestandardowego interfejsu użytkownika przepływu użytkownika. Zawartość strony internetowej pochodzi z geograficznie rozproszonej sieci serwerów o wysokiej dostępności.

Okresowo przetestuj dostępność usługi CDN i wydajność dystrybucji zawartości za pośrednictwem kompleksowego scenariusza i testowania obciążenia. W przypadku wzrostów z powodu promocji lub ruchu wakacyjnego zrewiduj szacunki dotyczące testowania obciążenia.

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla