Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Dotyczy:  Dzierżawcy pracowników (dowiedz się więcej)

Dzierżawcy pracowników (dowiedz się więcej)

Napiwek

Ten artykuł dotyczy współpracy B2B i bezpośredniego połączenia B2B w dzierżawach pracowników. pl-PL: Aby uzyskać informacje o najemcach zewnętrznych, zobacz Zabezpieczenia i zarządzanie w Microsoft Entra External ID.

Gdy użytkownik zewnętrzny uzyskuje dostęp do zasobów w organizacji, przepływ uwierzytelniania jest określany przez metodę współpracy (współpraca B2B lub bezpośrednie połączenie B2B), dostawcę tożsamości użytkownika (zewnętrzny tenant Microsoft Entra, dostawca tożsamości społecznościowych itd.), zasady dostępu warunkowego oraz ustawienia dostępu między dzierżawami skonfigurowane zarówno w dzierżawie głównej użytkownika, jak i w dzierżawie hostującej zasoby.

W tym artykule opisano przepływ uwierzytelniania dla użytkowników zewnętrznych, którzy uzyskują dostęp do zasobów w organizacji. Organizacje mogą wymuszać wiele zasad dostępu warunkowego dla swoich użytkowników zewnętrznych, które mogą być wymuszane na poziomie dzierżawy, aplikacji lub poszczególnych użytkowników w taki sam sposób, że są one włączone dla pełnoetatowych pracowników i członków organizacji.

Przepływ uwierzytelniania dla zewnętrznych użytkowników firmy Microsoft Entra

Na poniższym diagramie przedstawiono przepływ uwierzytelniania, gdy organizacja Firmy Microsoft Entra udostępnia zasoby użytkownikom z innych organizacji firmy Microsoft Entra. Na tym diagramie pokazano, jak ustawienia dostępu między dzierżawami działają z zasadami dostępu warunkowego, takimi jak uwierzytelnianie wieloskładnikowe, w celu określenia, czy użytkownik może uzyskać dostęp do zasobów. Ten przepływ dotyczy zarówno współpracy B2B, jak i bezpośredniego połączenia B2B, z wyjątkiem sytuacji, w których określono w kroku 6.

| Krok | opis |

|---|---|

| 1 | Użytkownik firmy Fabrikam (dzierżawa główna użytkownika) inicjuje logowanie się do zasobu w firmie Contoso (dzierżawie zasobów). |

| 2 | Podczas logowania usługa tokenu zabezpieczającego firmy Microsoft (STS) ocenia zasady dostępu warunkowego firmy Contoso. Sprawdza również, czy użytkownik firmy Fabrikam ma dozwolony dostęp, oceniając ustawienia dostępu między dzierżawami (ustawienia ruchu wychodzącego firmy Fabrikam i ustawienia ruchu przychodzącego firmy Contoso). |

| 3 | Identyfikator entra firmy Microsoft sprawdza ustawienia zaufania dla ruchu przychodzącego firmy Contoso, aby sprawdzić, czy firma Contoso ufa uwierzytelnianiem wieloskładnikowym i oświadczeniami urządzeń (zgodność urządzenia, stan przyłączony hybrydowy firmy Microsoft Entra) z firmy Fabrikam. Jeśli nie, przejdź do kroku 6. |

| 4 | Jeśli firma Contoso ufa uwierzytelnianiem wieloskładnikowym i oświadczeniami urządzeń z firmy Fabrikam, identyfikator Entra firmy Microsoft sprawdza sesję uwierzytelniania użytkownika w celu wskazania, że użytkownik ukończył uwierzytelnianie wieloskładnikowe. Jeśli firma Contoso ufa informacjom o urządzeniu firmy Fabrikam, identyfikator firmy Microsoft Entra szuka oświadczenia w sesji uwierzytelniania wskazującej stan urządzenia (zgodne lub dołączone hybrydowe rozwiązanie Microsoft Entra). |

| 5 | Jeśli uwierzytelnianie wieloskładnikowe jest wymagane, ale nie zostało ukończone lub jeśli oświadczenie urządzenia nie zostało podane, usługa Microsoft Entra ID wystawia uwierzytelnianie wieloskładnikowe i wyzwania dotyczące urządzeń w dzierżawie głównej użytkownika zgodnie z potrzebami. Gdy wymagania dotyczące uwierzytelniania wieloskładnikowego i urządzenia są spełnione w firmie Fabrikam, użytkownik może uzyskać dostęp do zasobu w firmie Contoso. Jeśli kontrole nie są spełnione, dostęp zostanie zablokowany. |

| 6 | Jeśli nie skonfigurowano żadnych ustawień zaufania i uwierzytelnianie wieloskładnikowe jest wymagane, użytkownicy współpracy B2B są monitowani o uwierzytelnianie wieloskładnikowe. Muszą spełniać wymagania uwierzytelniania wieloskładnikowego w dzierżawie zasobów. Dostęp jest blokowany dla użytkowników połączenia bezpośredniego B2B. Jeśli zgodność urządzenia jest wymagana, ale nie można go ocenić, dostęp jest blokowany zarówno dla współpracy B2B, jak i bezpośredniego połączenia B2B użytkowników. |

Aby uzyskać więcej informacji, zobacz sekcję Dostęp warunkowy dla użytkowników zewnętrznych .

Przepływ uwierzytelniania dla użytkowników zewnętrznych innych niż Microsoft Entra ID

Gdy organizacja Entra firmy Microsoft udostępnia zasoby użytkownikom zewnętrznym z dostawcą tożsamości innym niż Identyfikator entra firmy Microsoft, przepływ uwierzytelniania zależy od tego, czy użytkownik uwierzytelnia się u dostawcy tożsamości, czy z jednorazowym uwierzytelnianiem kodu dostępu w wiadomości e-mail. W obu przypadkach dzierżawa zasobów identyfikuje metodę uwierzytelniania do użycia, a następnie przekierowuje użytkownika do dostawcy tożsamości lub wystawia jednorazowy kod dostępu.

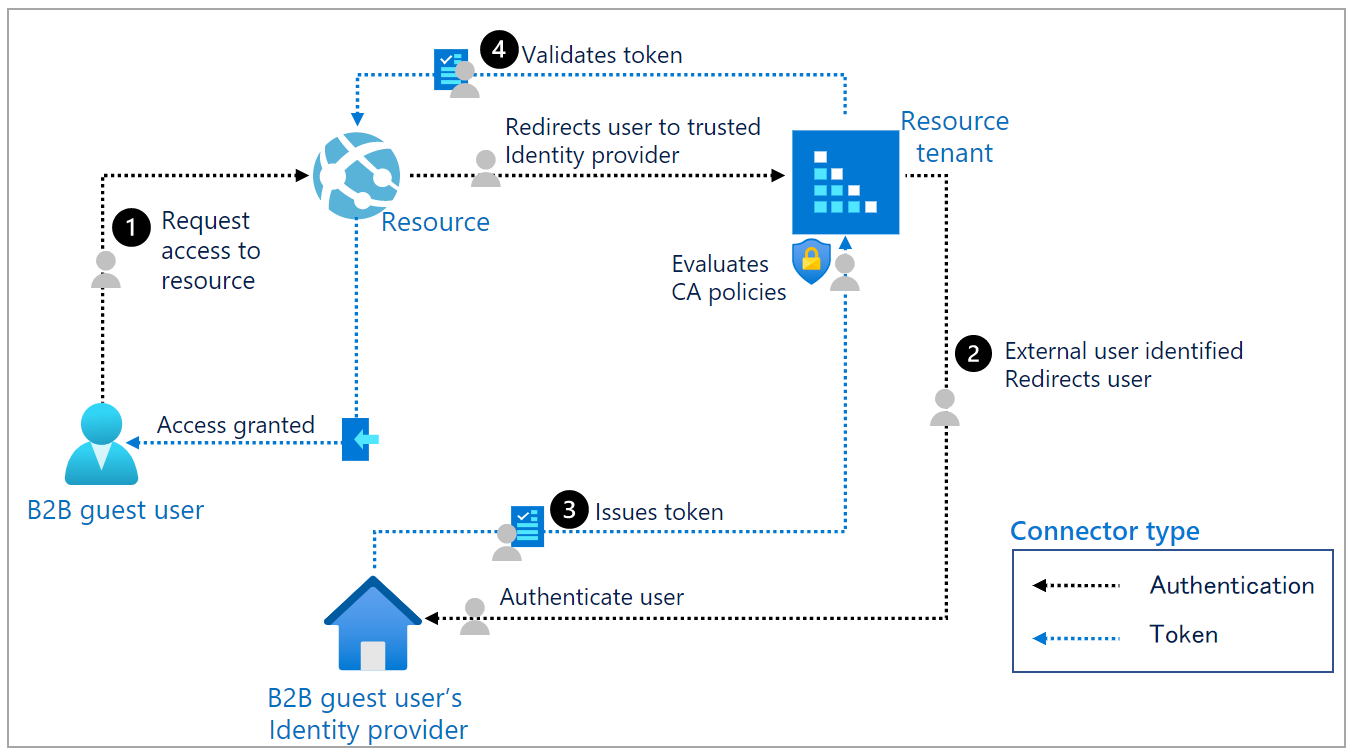

Przykład 1: Przepływ uwierzytelniania i token dla użytkownika zewnętrznego innego niż Microsoft Entra ID

Na poniższym diagramie przedstawiono przepływ uwierzytelniania, gdy użytkownik zewnętrzny loguje się przy użyciu konta od dostawcy tożsamości spoza Entra ID Microsoftu, przykładem jest Google, Facebook lub federacyjny dostawca tożsamości SAML/WS-Fed.

| Krok | opis |

|---|---|

| 1 | Użytkownik-gość B2B żąda dostępu do zasobu. Zasób przekierowuje użytkownika do dzierżawy zasobów, zaufanego dostawcy tożsamości. |

| 2 | Dzierżawa zasobów identyfikuje użytkownika jako zewnętrznego i przekierowuje użytkownika do dostawcy tożsamości użytkownika-gościa B2B. Użytkownik wykonuje uwierzytelnianie podstawowe w dostawcy tożsamości. |

| 3 | Zasady autoryzacji są oceniane w dostawcy tożsamości użytkownika-gościa B2B. Jeśli użytkownik spełnia te zasady, dostawca tożsamości użytkownika-gościa B2B wystawia token użytkownikowi. Użytkownik jest przekierowywany z powrotem do dzierżawy zasobów przy użyciu tokenu. Dzierżawa zasobów weryfikuje token, a następnie ocenia użytkownika względem zasad dostępu warunkowego. Na przykład dzierżawa zasobów może wymagać od użytkownika przeprowadzenia uwierzytelniania wieloskładnikowego firmy Microsoft. |

| 4 | Ustawienia dostępu między dzierżawami dla ruchu przychodzącego i zasady dostępu warunkowego są oceniane. Jeśli wszystkie zasady są spełnione, dzierżawa zasobów wystawia własny token i przekierowuje użytkownika do swojego zasobu. |

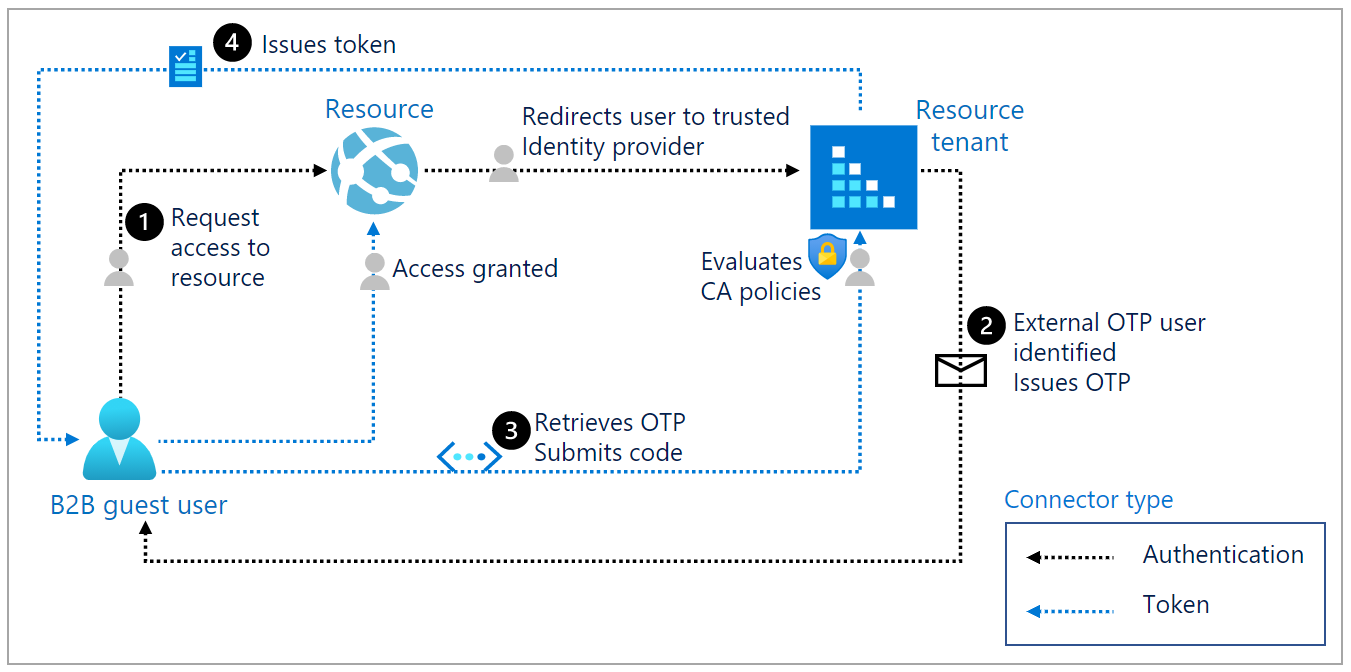

Przykład 2. Przepływ uwierzytelniania i token dla jednorazowego użytkownika kodu dostępu

Na poniższym diagramie przedstawiono przepływ, gdy jest włączone uwierzytelnianie za pomocą jednorazowego kodu dostępu w wiadomości e-mail, a użytkownik zewnętrzny nie jest uwierzytelniany za pomocą innych środków, takich jak Microsoft Entra ID, Konto Microsoft (MSA) lub dostawca tożsamości społecznościowych.

| Krok | opis |

|---|---|

| 1 | Użytkownik żąda dostępu do zasobu w innej dzierżawie. Zasób przekierowuje użytkownika do dzierżawy zasobów, zaufanego dostawcy tożsamości. |

| 2 | Dzierżawa zasobów identyfikuje użytkownika jako użytkownika jednorazowego kodu dostępu zewnętrznego poczty e-mail (OTP) i wysyła wiadomość e-mail z OTP do użytkownika. |

| 3 | Użytkownik pobiera protokół OTP i przesyła kod. Dzierżawa zasobów ocenia użytkownika względem zasad dostępu warunkowego. |

| 4 | Po spełnieniu wszystkich zasad dostępu warunkowego dzierżawa zasobów wystawia token i przekierowuje użytkownika do swojego zasobu. |

Dostęp warunkowy dla użytkowników zewnętrznych

Organizacje mogą wymuszać zasady dostępu warunkowego na potrzeby zewnętrznej współpracy B2B i bezpośredniego łączenia użytkowników B2B w taki sam sposób, jak w przypadku pełnoetatowych pracowników i członków organizacji. Dzięki wprowadzeniu ustawień dostępu między dzierżawami można również ufać oświadczeń uwierzytelniania wielodostępnego i oświadczeń urządzeń z zewnętrznych organizacji firmy Microsoft Entra. W tej sekcji opisano ważne zagadnienia dotyczące stosowania dostępu warunkowego do użytkowników spoza organizacji.

Uwaga

Kontrolki niestandardowe z dostępem warunkowym nie są obsługiwane w przypadku relacji zaufania między dzierżawami.

Przypisywanie zasad dostępu warunkowego do typów użytkowników zewnętrznych

Podczas konfigurowania zasad dostępu warunkowego masz szczegółową kontrolę nad typami użytkowników zewnętrznych, do których chcesz zastosować zasady. Użytkownicy zewnętrzni są kategoryzowani na podstawie sposobu uwierzytelniania (wewnętrznie lub zewnętrznie) oraz relacji z organizacją (gościem lub członkiem).

- Użytkownicy-goście współpracy B2B — większość użytkowników, którzy są często traktowani jako goście należą do tej kategorii. Ten użytkownik współpracy B2B ma konto w zewnętrznej organizacji firmy Microsoft Entra lub zewnętrznego dostawcy tożsamości (na przykład tożsamości społecznościowej) i mają uprawnienia na poziomie gościa w organizacji. Obiekt użytkownika utworzony w katalogu Microsoft Entra ma wartość UserType of Guest. Ta kategoria obejmuje użytkowników współpracy B2B, którzy zostali zaproszeni i którzy korzystali z rejestracji samoobsługowej.

- Użytkownicy będący członkami współpracy B2B — ten użytkownik współpracy B2B ma konto w zewnętrznej organizacji firmy Microsoft Entra lub zewnętrznego dostawcy tożsamości (na przykład tożsamości społecznościowej) i dostępu na poziomie członka do zasobów w organizacji. Ten scenariusz jest typowy w organizacjach składających się z wielu dzierżaw, gdzie użytkownicy są traktowani jako część większej organizacji i potrzebują dostępu na poziomie członka do zasobów w innych dzierżawach organizacji. Obiekt użytkownika utworzony w katalogu zasobów Microsoft Entra ma wartość UserType elementu członkowskiego.

- Użytkownicy B2B direct connect — zewnętrzni użytkownicy, którzy mają dostęp do zasobów za pośrednictwem połączenia B2B direct connect, co jest dwustronnym połączeniem z inną organizacją Microsoft Entra, które umożliwia logowanie jednokrotnego dostępu do niektórych aplikacji Microsoft (obecnie kanały udostępniane przez Microsoft Teams Connect). Bezpośredni kontakt B2B użytkownicy nie mają obecności w organizacji Microsoft Entra, ale są zamiast tego zarządzane z poziomu aplikacji (na przykład przez właściciela udostępnionego kanału usługi Teams).

- Lokalni użytkownicy-goście mają poświadczenia zarządzane w twoim katalogu. Zanim współpraca firmy Microsoft Entra B2B była dostępna, często współpraca z dystrybutorami, dostawcami, dostawcami i innymi osobami przez skonfigurowanie dla nich poświadczeń wewnętrznych i wyznaczenie ich jako gości przez ustawienie obiektu użytkownika UserType na Gość.

- Użytkownicy dostawcy usług — organizacje, które służą jako dostawcy usług w chmurze dla organizacji (właściwość isServiceProvider w konfiguracji specyficznej dla partnera programu Microsoft Graph jest prawdziwa).

- Inni użytkownicy zewnętrzni — dotyczy wszystkich użytkowników, którzy nie należą do tych kategorii, ale którzy nie są traktowani jako wewnętrzni członkowie organizacji, co oznacza, że nie uwierzytelniają się wewnętrznie za pośrednictwem identyfikatora Microsoft Entra, a obiekt użytkownika utworzony w katalogu Microsoft Entra nie ma typu UserType elementu członkowskiego.

Uwaga

Wybór "Wszyscy goście i użytkownicy zewnętrzni" został zastąpiony ciągiem "Goście i użytkownicy zewnętrzni" oraz wszystkie jego podtypy. W przypadku klientów, którzy wcześniej mieli zasady dostępu warunkowego z wybraną pozycją "Wszyscy goście i użytkownicy zewnętrzni" będą teraz widzieć opcję "Użytkownicy-goście i zewnętrzni" wraz ze wszystkimi wybranymi podtypami. Ta zmiana w środowisku użytkownika nie ma żadnego wpływu na sposób oceniania zasad przez zaplecze dostępu warunkowego. Nowy wybór zapewnia klientom wymagany stopień szczegółowości, aby wybrać określone typy gości i użytkowników zewnętrznych do uwzględnienia/wykluczenia z zakresu użytkownika podczas tworzenia zasad dostępu warunkowego.

Dowiedz się więcej na temat przypisań użytkowników dostępu warunkowego.

Porównywanie zasad dostępu warunkowego identyfikatora zewnętrznego

W poniższej tabeli przedstawiono szczegółowe porównanie opcji zasad zabezpieczeń i zgodności w Tożsamość zewnętrzna Microsoft Entra. Zasady zabezpieczeń i zgodność są zarządzane przez hosta/organizację zapraszaną w ramach zasad dostępu warunkowego.

| Polityka | Użytkownicy współpracy B2B | Użytkownicy bezpośredniego połączenia B2B |

|---|---|---|

| Udzielanie kontroli — blokowanie dostępu | Obsługiwane | Obsługiwane |

| Kontrole dotyczące uprawnień — wymaganie uwierzytelniania wieloskładnikowego | Obsługiwane | Obsługiwane, wymaga skonfigurowania przychodzącego zaufania, aby akceptować oświadczenia MFA z organizacji zewnętrznej. |

| Udzielanie kontrolek — wymaganie zgodnego urządzenia | Obsługiwane, wymaga skonfigurowania ustawień zaufania dla ruchu przychodzącego w celu akceptowania oświadczeń zgodnych urządzeń z organizacji zewnętrznej. | Obsługiwane, wymaga skonfigurowania ustawień zaufania dla ruchu przychodzącego w celu akceptowania oświadczeń zgodnych urządzeń z organizacji zewnętrznej. |

| Kontrola udzielania dostępu — wymaganie urządzeń hybrydowo dołączonych do Microsoft Entra | Obsługiwane jest, wymaga skonfigurowania ustawień zaufania przychodzącego, aby akceptować oświadczenia urządzeń połączonych w trybie hybrydowym Microsoft Entra z organizacji zewnętrznej | Obsługiwane jest, wymaga skonfigurowania ustawień zaufania przychodzącego, aby akceptować oświadczenia urządzeń połączonych w trybie hybrydowym Microsoft Entra z organizacji zewnętrznej |

| Zasady dostępu — wymagana zatwierdzona aplikacja kliencka | Nieobsługiwane | Nieobsługiwane |

| Zezwolenie na kontrolę — wymagaj zasad ochrony aplikacji | Nieobsługiwane | Nieobsługiwane |

| Nadawanie uprawnień: Wymaganie zmiany hasła | Nieobsługiwane | Nieobsługiwane |

| Zarządzanie uprawnieniami – warunki użytkowania | Obsługiwane | Nieobsługiwane |

| Kontrolki sesji — używanie ograniczeń wymuszonych przez aplikację | Obsługiwane | Nieobsługiwane |

| Kontrolki sesji — używanie kontroli dostępu warunkowego aplikacji | Obsługiwane | Nieobsługiwane |

| Kontrolki sesji — częstotliwość logowania | Obsługiwane | Nieobsługiwane |

| Kontrolki sesji — trwała sesja przeglądarki | Obsługiwane | Nieobsługiwane |

Uwierzytelnianie wieloskładnikowe dla użytkowników zewnętrznych firmy Microsoft

W scenariuszu firmy Microsoft Entra między dzierżawami organizacja zasobów może tworzyć zasady dostępu warunkowego, które wymagają uwierzytelniania wieloskładnikowego lub zgodności urządzeń dla wszystkich użytkowników-gości i użytkowników zewnętrznych. Ogólnie rzecz biorąc, użytkownik współpracy B2B, który uzyskuje dostęp do zasobu, jest wymagany do skonfigurowania uwierzytelniania wieloskładnikowego firmy Microsoft z dzierżawą zasobów. Jednak identyfikator Entra firmy Microsoft oferuje teraz możliwość zaufania oświadczeń uwierzytelniania wieloskładnikowego z innych dzierżaw firmy Microsoft Entra. Włączenie zaufania uwierzytelniania wieloskładnikowego w innej dzierżawie usprawnia proces logowania dla użytkowników współpracy B2B i umożliwia dostęp do użytkowników połączenia bezpośredniego B2B.

Jeśli skonfigurowano ustawienia zaufania dla ruchu przychodzącego w celu akceptowania oświadczeń uwierzytelniania wieloskładnikowego ze współpracy B2B lub bezpośredniej dzierżawy użytkownika połączenia B2B, identyfikator Firmy Microsoft Entra sprawdza sesję uwierzytelniania użytkownika. Jeśli sesja zawiera oświadczenie wskazujące, że zasady uwierzytelniania wieloskładnikowego zostały już spełnione w dzierżawie głównej użytkownika, użytkownik otrzymuje bezproblemowe logowanie do zasobu udostępnionego.

Jeśli zaufanie uwierzytelniania wieloskładnikowego nie jest włączone, środowisko użytkownika różni się w przypadku użytkowników współpracy B2B i bezpośrednich użytkowników połączenia B2B:

Użytkownicy współpracy B2B: jeśli organizacja zasobów nie włączy zaufania MFA z macierzystą dzierżawą użytkownika, użytkownik otrzymuje wyzwanie uwierzytelniania wieloskładnikowego od organizacji zasobów. (Przepływ jest taki sam jak przepływ MFA dla zewnętrznych użytkowników Microsoft Entra ID.).

Użytkownicy połączenia bezpośredniego B2B: Jeśli organizacja zasobów nie włączy uwierzytelniania wieloskładnikowego zaufania z dzierżawcą macierzystym użytkownika, użytkownik będzie zablokowany od uzyskiwania dostępu do zasobów. Jeśli chcesz zezwolić na bezpośrednie połączenie B2B z organizacją zewnętrzną, a zasady dostępu warunkowego wymagają uwierzytelniania wieloskładnikowego, musisz skonfigurować ustawienia zaufania dla ruchu przychodzącego tak, aby akceptowały oświadczenia uwierzytelniania wieloskładnikowego z organizacji.

Dowiedz się więcej na temat konfigurowania ustawień zaufania dla ruchu przychodzącego dla uwierzytelniania wieloskładnikowego.

Uwierzytelnianie wieloskładnikowe dla użytkowników zewnętrznych innych niż Microsoft Entra ID

W przypadku użytkowników zewnętrznych spoza Microsoft Entra ID, tenant zasobów zawsze odpowiada za uwierzytelnianie wieloskładnikowe. W poniższym przykładzie przedstawiono typowy przepływ uwierzytelniania wieloskładnikowego. Ten scenariusz działa w przypadku dowolnej tożsamości, w tym konta Microsoft (MSA) lub identyfikatora społecznościowego. Ten przepływ dotyczy również użytkowników zewnętrznych firmy Microsoft Entra, gdy nie konfigurujesz ustawień zaufania z ich główną organizacją firmy Microsoft Entra.

Administrator lub pracownik przetwarzający informacje w firmie o nazwie Fabrikam zaprasza użytkownika z innej firmy o nazwie Contoso do korzystania z aplikacji firmy Fabrikam.

Aplikacja firmy Fabrikam jest skonfigurowana tak, aby wymagać uwierzytelniania wieloskładnikowego firmy Microsoft podczas uzyskiwania dostępu.

Gdy użytkownik współpracy B2B firmy Contoso próbuje uzyskać dostęp do aplikacji firmy Fabrikam, zostanie poproszony o ukończenie zadania uwierzytelniania wieloskładnikowego firmy Microsoft Entra.

Użytkownik-gość może następnie skonfigurować uwierzytelnianie wieloskładnikowe firmy Microsoft za pomocą firmy Fabrikam i wybrać opcje.

Firma Fabrikam musi mieć wystarczające licencje identyfikatora Entra firmy Microsoft w warstwie Premium, które obsługują uwierzytelnianie wieloskładnikowe firmy Microsoft. Następnie użytkownik firmy Contoso korzysta z tej licencji firmy Fabrikam. Aby uzyskać informacje na temat licencjonowania B2B, zobacz Model rozliczeń dla identyfikatora zewnętrznego firmy Microsoft Entra .

Uwaga

Uwierzytelnianie wieloskładnikowe jest wykonywane w dzierżawie zasobów, aby zapewnić przewidywalność. Gdy użytkownik-gość zaloguje się, zobaczy stronę logowania dzierżawy zasobów wyświetlaną w tle oraz stronę logowania do dzierżawy głównej i logo firmy na pierwszym planie.

Microsoft Entra multifactor authentication reset (proof up) dla użytkowników współpracy B2B

Następujące polecenia cmdlet programu PowerShell są dostępne do weryfikacji lub żądania rejestracji uwierzytelniania wieloskładnikowego (MFA) od użytkowników współpracujących w modelu B2B.

Połącz się z identyfikatorem Entra firmy Microsoft:

Connect-Entra -Scopes 'User.Read.All'Pobierz wszystkich użytkowników przy użyciu metod sprawdzania:

Get-EntraUser | where { $_.StrongAuthenticationMethods} | select userPrincipalName, @{n="Methods";e={($_.StrongAuthenticationMethods).MethodType}}Zresetuj metodę uwierzytelniania wieloskładnikowego firmy Microsoft dla określonego użytkownika, aby wymagać od użytkownika ponownego skonfigurowania metod weryfikacji, na przykład:

Connect-Entra -Scopes 'UserAuthenticationMethod.ReadWrite.All' Reset-EntraStrongAuthenticationMethodByUpn -UserPrincipalName jmorgan_fabrikam.com#EXT#@woodgrovebank.onmicrosoft.com

Zasady siły uwierzytelniania dla użytkowników zewnętrznych

Siła uwierzytelniania to kontrola dostępu warunkowego, która umożliwia zdefiniowanie konkretnej kombinacji metod uwierzytelniania wieloskładnikowego, które użytkownik zewnętrzny musi ukończyć uzyskiwanie dostępu do zasobów. Ta kontrola jest szczególnie przydatna w przypadku ograniczania dostępu zewnętrznego do poufnych aplikacji w organizacji, ponieważ można wymusić określone metody uwierzytelniania, takie jak metoda odporna na wyłudzanie informacji, dla użytkowników zewnętrznych.

Istnieje również możliwość zastosowania siły uwierzytelniania do różnych typów gości lub użytkowników zewnętrznych , z którymi współpracujesz lub nawiązujesz połączenie. Oznacza to, że można wymusić wymagania dotyczące siły uwierzytelniania, które są unikatowe dla współpracy B2B, połączenia bezpośredniego B2B i innych scenariuszy dostępu zewnętrznego.

Identyfikator Entra firmy Microsoft zapewnia trzy wbudowane siły uwierzytelniania:

- Siła uwierzytelniania wieloskładnikowego

- Siła uwierzytelniania wieloskładnikowego bez hasła

- Siła uwierzytelniania wieloskładnikowego odpornego na wyłudzanie informacji

Możesz użyć jednej z tych wbudowanych mocnych stron lub utworzyć niestandardowe zasady siły uwierzytelniania na podstawie metod uwierzytelniania, których chcesz wymagać.

Uwaga

Obecnie można stosować tylko zasady siły uwierzytelniania do użytkowników zewnętrznych, którzy uwierzytelniają się za pomocą identyfikatora Entra firmy Microsoft. W przypadku jednorazowego kodu dostępu poczty e-mail, użytkowników federacyjnych SAML/WS-Fed i Google użyj kontroli udzielania uwierzytelniania wieloskładnikowego, aby wymagać uwierzytelniania wieloskładnikowego.

W przypadku stosowania zasad siły uwierzytelniania do zewnętrznych użytkowników firmy Microsoft Entra zasady współpracują z ustawieniami zaufania uwierzytelniania wielodostępnego w ustawieniach dostępu między dzierżawami, aby określić, gdzie i jak użytkownik zewnętrzny musi wykonywać uwierzytelnianie wieloskładnikowe. Użytkownik Firmy Microsoft Entra najpierw uwierzytelnia się przy użyciu własnego konta w swojej głównej dzierżawie firmy Microsoft Entra. Następnie, gdy ten użytkownik próbuje uzyskać dostęp do zasobu, identyfikator Entra firmy Microsoft stosuje zasady siły uwierzytelniania dostępu warunkowego i sprawdza, czy włączono zaufanie uwierzytelniania wieloskładnikowego.

W scenariuszach użytkowników zewnętrznych metody uwierzytelniania dopuszczalne do spełnienia siły uwierzytelniania różnią się w zależności od tego, czy użytkownik wykonuje uwierzytelnianie wieloskładnikowe w dzierżawie głównej, czy dzierżawie zasobów. W poniższej tabeli przedstawiono dopuszczalne metody w każdej dzierżawie. Jeśli dzierżawa zasobów zdecyduje się ufać oświadczeniam zewnętrznych organizacji firmy Microsoft Entra, tylko te oświadczenia wymienione w kolumnie "Dzierżawa główna" są akceptowane przez dzierżawę zasobów na potrzeby realizacji uwierzytelniania wieloskładnikowego. Jeśli dzierżawa zasobów wyłączyła zaufanie uwierzytelniania wieloskładnikowego, użytkownik zewnętrzny musi ukończyć uwierzytelnianie wieloskładnikowe w dzierżawie zasobów przy użyciu jednej z metod wymienionych w kolumnie "Dzierżawa zasobów".

Tabela 1. Siła uwierzytelniania metody MFA dla użytkowników zewnętrznych

| Metoda uwierzytelniania | Dzierżawa domowa | Dzierżawa zasobów |

|---|---|---|

| SMS jako drugi czynnik | ✅ | ✅ |

| Połączenie głosowe | ✅ | ✅ |

| Powiadomienie wypychane microsoft Authenticator | ✅ | ✅ |

| Logowanie za pomocą telefonu Microsoft Authenticator | ✅ | |

| Token oprogramowania OATH | ✅ | ✅ |

| Token sprzętowy OATH | ✅ | |

| Klucz zabezpieczeń FIDO2 | ✅ | |

| Windows Hello dla firm | ✅ | |

| Uwierzytelnianie oparte na certyfikatach | ✅ |

Aby skonfigurować zasady dostępu warunkowego, które stosują wymagania dotyczące siły uwierzytelniania dla użytkowników zewnętrznych lub gości, zobacz Dostęp warunkowy: Wymagaj siły uwierzytelniania dla użytkowników zewnętrznych.

Środowisko użytkownika dla zewnętrznych użytkowników firmy Microsoft Entra

Zasady siły uwierzytelniania współpracują z ustawieniami zaufania usługi MFA w ustawieniach dostępu między dzierżawami, aby określić, gdzie i jak użytkownik zewnętrzny musi wykonywać uwierzytelnianie wieloskładnikowe.

Najpierw użytkownik Firmy Microsoft Entra uwierzytelnia się przy użyciu własnego konta w dzierżawie macierzystej. Następnie, gdy ten użytkownik próbuje uzyskać dostęp do zasobu, identyfikator Entra firmy Microsoft stosuje zasady siły uwierzytelniania dostępu warunkowego i sprawdza, czy włączono zaufanie uwierzytelniania wieloskładnikowego.

- Jeśli zaufanie uwierzytelniania wieloskładnikowego jest włączone, Microsoft Entra ID sprawdza sesję uwierzytelniania użytkownika dla oświadczenia wskazującego, że uwierzytelnianie wieloskładnikowe zostało wykonane w macierzystym dzierżawcy użytkownika. (Tabela 1 zawiera metody uwierzytelniania, które są dopuszczalne w przypadku realizacji uwierzytelniania wieloskładnikowego po zakończeniu w węźle domowym użytkownika zewnętrznego). Jeśli sesja zawiera oświadczenie wskazujące, że zasady uwierzytelniania wieloskładnikowego zostały już spełnione w dzierżawie macierzystej użytkownika, a metody te spełniają wymagania dotyczące siły uwierzytelniania, użytkownik otrzymuje dostęp. W przeciwnym razie identyfikator Entra firmy Microsoft przedstawia użytkownikowi wyzwanie ukończenia uwierzytelniania wieloskładnikowego w dzierżawie głównej przy użyciu akceptowalnej metody uwierzytelniania. Metoda uwierzytelniania wieloskładnikowego musi być włączona w dzierżawie głównej, a użytkownik musi mieć możliwość zarejestrowania się w niej.

- Jeśli zaufanie uwierzytelniania wieloskładnikowego jest wyłączone, identyfikator Entra firmy Microsoft przedstawia użytkownikowi wyzwanie ukończenia uwierzytelniania wieloskładnikowego w dzierżawie zasobów przy użyciu akceptowalnej metody uwierzytelniania. (Zobacz tabelę 1 , aby uzyskać informacje o metodach uwierzytelniania akceptowalnych dla realizacji uwierzytelniania wieloskładnikowego przez użytkownika zewnętrznego).

Jeśli użytkownik nie może ukończyć uwierzytelniania wieloskładnikowego lub jeśli zasady dostępu warunkowego (takie jak zgodne zasady urządzeń) uniemożliwiają im zarejestrowanie, dostęp zostanie zablokowany.

Zgodność urządzeń i zasady urządzeń dołączonych hybrydo do firmy Microsoft

Organizacje mogą używać zasad dostępu warunkowego, aby wymagać zarządzania urządzeniami użytkowników przez usługę Microsoft Intune. Takie zasady mogą blokować dostęp użytkowników zewnętrznych, ponieważ użytkownik zewnętrzny nie może zarejestrować urządzenia niezarządzanego w organizacji zasobów. Urządzenia mogą być zarządzane tylko przez dzierżawę główną użytkownika.

Można jednak użyć ustawień zaufania urządzenia, aby odblokować użytkowników zewnętrznych, jednocześnie wymagając urządzeń zarządzanych. W ustawieniach dostępu między dzierżawami można ufać oświadczeniom z dzierżawy głównej użytkownika zewnętrznego na temat tego, czy jego urządzenie spełnia zasady zgodności urządzeń, czy jest połączone hybrydowo z Microsoft Entra. Ustawienia zaufania urządzeń można ustawić dla wszystkich organizacji firmy Microsoft Entra lub poszczególnych organizacji.

Po włączeniu ustawień zaufania urządzenia identyfikator entra firmy Microsoft sprawdza sesję uwierzytelniania użytkownika dla oświadczenia urządzenia. Jeśli sesja zawiera oświadczenie urządzenia wskazujące, że zasady zostały już spełnione w dzierżawie głównej użytkownika, użytkownik zewnętrzny otrzymuje bezproblemowe logowanie do zasobu udostępnionego.

Ważne

- Jeśli nie chcesz ufać oświadczeniam dotyczącym zgodności urządzeń lub stanu dołączonego hybrydowego urządzenia firmy Microsoft Entra z dzierżawy macierzystej użytkownika zewnętrznego, nie zalecamy stosowania zasad dostępu warunkowego, które wymagają od użytkowników zewnętrznych korzystania z urządzeń zarządzanych.

Filtry urządzeń

Podczas tworzenia zasad dostępu warunkowego dla użytkowników zewnętrznych można ocenić zasady na podstawie atrybutów urządzenia zarejestrowanego urządzenia w identyfikatorze Firmy Microsoft Entra. Korzystając z filtru warunku urządzenia , można określić określone urządzenia przy użyciu obsługiwanych operatorów i właściwości oraz innych dostępnych warunków przypisania w zasadach dostępu warunkowego.

Filtry urządzeń można używać razem z ustawieniami dostępu między dzierżawami w celu bazowania zasad na urządzeniach zarządzanych w innych organizacjach. Załóżmy na przykład, że chcesz zablokować urządzenia z zewnętrznej dzierżawy firmy Microsoft Entra na podstawie określonego atrybutu urządzenia. Aby skonfigurować zasady oparte na atrybutach urządzenia, możesz wykonać następujące czynności:

- Skonfiguruj ustawienia dostępu między dzierżawami, aby ufać oświadczeniam urządzeń z tej organizacji.

- Przypisz atrybut urządzenia, którego chcesz użyć do filtrowania do jednego z obsługiwanych atrybutów rozszerzenia urządzenia.

- Utwórz zasady dostępu warunkowego z filtrem urządzenia, który blokuje dostęp do urządzeń zawierających ten atrybut.

Dowiedz się więcej o filtrowaniu urządzeń przy użyciu dostępu warunkowego.

Zasady zarządzania aplikacjami mobilnymi

Nie zalecamy wymagania zasad ochrony aplikacji dla użytkowników zewnętrznych. Mechanizmy kontroli udzielania dostępu warunkowego, takie jak Wymagaj zatwierdzonych aplikacji klienckich i Wymagaj zasad ochrony aplikacji , wymagają zarejestrowania urządzenia w dzierżawie zasobów. Te kontrolki można stosować tylko na urządzeniach z systemami iOS i Android. Ponieważ urządzenie użytkownika może być zarządzane tylko przez dzierżawę domową, te kontrolki nie mogą być stosowane do zewnętrznych użytkowników-gości.

Dostęp warunkowy oparty na lokalizacji

Zasady oparte na lokalizacji na podstawie zakresów adresów IP można wymusić, jeśli organizacja zapraszający może utworzyć zaufany zakres adresów IP definiujący ich organizacje partnerskie.

Zasady można również wymuszać na podstawie lokalizacji geograficznych.

Dostęp warunkowy oparty na ryzyku

Zasady ryzyka logowania są wymuszane, jeśli zewnętrzny użytkownik-gość spełnia kontrolę nad przyznaniem. Na przykład organizacja może wymagać uwierzytelniania wieloskładnikowego firmy Microsoft pod kątem ryzyka związanego z średnim lub wysokim logowaniem. Jeśli jednak użytkownik nie zarejestrował się wcześniej na potrzeby uwierzytelniania wieloskładnikowego firmy Microsoft w dzierżawie zasobów, użytkownik zostanie zablokowany. Ma to na celu uniemożliwienie złośliwym użytkownikom rejestrowania własnych poświadczeń uwierzytelniania wieloskładnikowego firmy Microsoft w przypadku naruszenia hasła uzasadnionego użytkownika.

Nie można jednak rozpoznać zasad ryzyka użytkownika w dzierżawie zasobów. Jeśli na przykład wymagana jest zmiana hasła dla zewnętrznych użytkowników-gości o wysokim ryzyku, są one blokowane z powodu braku możliwości resetowania haseł w katalogu zasobów.

Warunek aplikacji klienckich dostępu warunkowego

Warunki aplikacji klienckich zachowują się tak samo dla użytkowników-gości B2B, jak w przypadku dowolnego innego typu użytkownika. Można na przykład uniemożliwić użytkownikom-gościom korzystanie ze starszych protokołów uwierzytelniania.

Kontrolki sesji dostępu warunkowego

Kontrolki sesji zachowują się tak samo dla użytkowników-gości B2B, jak w przypadku dowolnego innego typu użytkownika.

Ochrona tożsamości Microsoft Entra i zasady ryzyka użytkowników

Ochrona tożsamości Microsoft Entra wykrywa naruszone poświadczenia dla użytkowników firmy Microsoft Entra i oznacza konta użytkowników, które mogą zostać naruszone jako "zagrożone". Jako dzierżawa zasobów można zastosować zasady ryzyka użytkowników do użytkowników zewnętrznych, aby zablokować ryzykowne logowania. W przypadku użytkownika zewnętrznego ryzyko użytkownika jest oceniane w katalogu głównym. Ryzyko logowania w czasie rzeczywistym dla tych użytkowników jest oceniane w katalogu zasobów podczas próby uzyskania dostępu do zasobu. Jednak ze względu na to, że tożsamość użytkownika zewnętrznego istnieje w katalogu głównym, następujące ograniczenia są następujące:

- Jeśli użytkownik zewnętrzny wyzwoli zasady ryzyka użytkownika ochrony identyfikatorów, aby wymusić resetowanie hasła, zostaną one zablokowane, ponieważ nie mogą zresetować hasła w organizacji zasobów.

- Raport ryzykownych użytkowników organizacji zasobów nie odzwierciedla użytkowników zewnętrznych, ponieważ ocena ryzyka występuje w katalogu głównym użytkownika zewnętrznego.

- Administratorzy w organizacji zasobów nie mogą odrzucić ani skorygować ryzykownego użytkownika zewnętrznego, ponieważ nie mają dostępu do katalogu macierzystego użytkownika B2B.

Zasady oparte na ryzyku mogą uniemożliwić wpływ na użytkowników zewnętrznych, tworząc grupę w identyfikatorze Entra firmy Microsoft zawierającym wszystkich użytkowników zewnętrznych organizacji. Następnie dodaj tę grupę jako wykluczenie dla ryzyka związanego z użytkownikiem i zasad dostępu warunkowego opartego na ryzyku logowania.

Aby uzyskać więcej informacji, zobacz Microsoft Entra ID Protection i użytkownicy B2B.

Następne kroki

Aby uzyskać więcej informacji, zobacz następujące artykuły: