Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Zasady dostępu warunkowego obejmują przypisanie tożsamości użytkownika, grupy, agenta lub obciążenia jako jeden z sygnałów w procesie decyzyjnym. Te tożsamości można dołączać lub wykluczać z zasad dostępu warunkowego. Identyfikator entra firmy Microsoft ocenia wszystkie zasady i zapewnia spełnienie wszystkich wymagań przed udzieleniem dostępu.

Dołączanie użytkowników

Ta lista zazwyczaj zawiera wszystkich użytkowników docelowych organizacji w zasadach dostępu warunkowego.

Podczas tworzenia zasad dostępu warunkowego są dostępne następujące opcje.

- Żaden

- Nie wybrano żadnych użytkowników

- Wszyscy użytkownicy

- Wszyscy użytkownicy w katalogu, w tym goście B2B.

- Wybieranie użytkowników i grup

- Goście lub użytkownicy zewnętrzni

- Ten wybór umożliwia określanie zasad dostępu warunkowego do określonych typów gości lub użytkowników zewnętrznych oraz dzierżaw zawierających tych użytkowników.

Istnieje kilka różnych typów użytkowników-gości lub użytkowników zewnętrznych, które można wybrać, a można wybrać wiele opcji:

- Użytkownicy-goście współpracy B2B

- Użytkownicy członków współpracy B2B

- Użytkownicy bezpośredniego połączenia B2B

- Lokalni użytkownicy-goście, na przykład każdy użytkownik należący do najemcy macierzystego z atrybutem typu użytkownika ustawionym na gościa

- Użytkownicy dostawcy usług, na przykład Dostawca rozwiązań w chmurze (CSP)

- Inni użytkownicy zewnętrzni lub użytkownicy, którzy nie są reprezentowani przez inne wybory typu użytkownika

- Dla wybranych typów użytkowników można określić jednego lub więcej najemców albo wszystkich najemców.

- Ten wybór umożliwia określanie zasad dostępu warunkowego do określonych typów gości lub użytkowników zewnętrznych oraz dzierżaw zawierających tych użytkowników.

Istnieje kilka różnych typów użytkowników-gości lub użytkowników zewnętrznych, które można wybrać, a można wybrać wiele opcji:

- Role katalogu

- Umożliwia administratorom wybieranie określonych wbudowanych ról katalogu w celu określenia przypisania zasad. Na przykład organizacje mogą tworzyć bardziej restrykcyjne zasady dotyczące użytkowników, którzy aktywnie przypisyli rolę uprzywilejowaną. Inne typy ról nie są obsługiwane, w tym role ograniczone do jednostek administracyjnych i role niestandardowe.

- Dostęp warunkowy umożliwia administratorom wybranie niektórych ról wymienionych jako przestarzałe. Te role nadal pojawiają się w podstawowym interfejsie API i zezwalamy administratorom na stosowanie do nich zasad.

- Umożliwia administratorom wybieranie określonych wbudowanych ról katalogu w celu określenia przypisania zasad. Na przykład organizacje mogą tworzyć bardziej restrykcyjne zasady dotyczące użytkowników, którzy aktywnie przypisyli rolę uprzywilejowaną. Inne typy ról nie są obsługiwane, w tym role ograniczone do jednostek administracyjnych i role niestandardowe.

- Użytkownicy i grupy

- Umożliwia kierowanie funkcji do określonych grup użytkowników. Na przykład organizacje mogą wybrać grupę zawierającą wszystkich członków działu kadr po wybraniu aplikacji kadr jako aplikacji w chmurze. Grupa może być dowolnym typem grupy użytkowników w usłudze Microsoft Entra ID, w tym dynamicznymi lub przypisanymi grupami zabezpieczeń i dystrybucji. Zasady są stosowane do zagnieżdżonych użytkowników i grup.

- Goście lub użytkownicy zewnętrzni

Ważne

Podczas wybierania użytkowników i grup uwzględnionych w zasadach dostępu warunkowego istnieje limit liczby poszczególnych użytkowników, które można dodać bezpośrednio do zasad dostępu warunkowego. Jeśli wielu użytkowników indywidualnych musi zostać dodanych do zasad dostępu warunkowego, umieść ich w grupie i przypisz grupę do zasad.

Jeśli użytkownicy lub grupy należą do ponad 2048 grup, ich dostęp może zostać zablokowany. Ten limit dotyczy zarówno bezpośredniego, jak i zagnieżdżonego członkostwa w grupach.

Ostrzeżenie

Zasady dostępu warunkowego nie obsługują użytkowników przypisanych do roli katalogu zakresionej do jednostki administracyjnej ani ról katalogu, których zakres jest bezpośrednio przypisany do obiektu, na przykład za pomocą ról niestandardowych.

Uwaga

Jeśli zasady są stosowane do zewnętrznych użytkowników bezpośrednich połączeń B2B, to dotyczą one również użytkowników współpracy B2B, którzy uzyskują dostęp do aplikacji Teams lub SharePoint Online i kwalifikują się do bezpośredniego połączenia B2B. Dotyczy to polityk współpracy B2B dla użytkowników zewnętrznych, co oznacza, że zasady te mają zastosowanie do użytkowników uzyskujących dostęp do udostępnionych kanałów usługi Teams, jeśli mają oni także status użytkownika-gościa w dzierżawie.

Wykluczanie użytkowników

Gdy organizacje obejmują i wykluczają użytkownika lub grupę, użytkownik lub grupa jest wykluczony z zasad. Akcja wykluczania zastępuje akcję dołączania w zasadach. Wykluczenia są często używane w kontekście kont dostępu awaryjnego lub kont awaryjnych. Więcej informacji na temat kont dostępu awaryjnego i ich znaczenia można znaleźć w następujących artykułach:

- Zarządzanie kontami dostępu awaryjnego w usłudze Microsoft Entra ID

- Tworzenie odpornej strategii zarządzania kontrolą dostępu za pomocą identyfikatora Entra firmy Microsoft

Poniższe opcje są dostępne do wykluczenia podczas tworzenia zasad dostępu warunkowego.

- Goście lub użytkownicy zewnętrzni

- Ten wybór zawiera kilka opcji, które mogą służyć do określania zasad dostępu warunkowego do określonych typów gości lub użytkowników zewnętrznych i określonych dzierżaw zawierających tych typów użytkowników.

Istnieje kilka różnych typów użytkowników-gości lub użytkowników zewnętrznych, które można wybrać, a można wybrać wiele opcji:

- Użytkownicy-goście współpracy B2B

- Użytkownicy członków współpracy B2B

- Użytkownicy bezpośredniego połączenia B2B

- Lokalni użytkownicy-goście, na przykład każdy użytkownik należący do najemcy macierzystego z atrybutem typu użytkownika ustawionym na gościa

- Użytkownicy dostawcy usług, na przykład Dostawca rozwiązań w chmurze (CSP)

- Inni użytkownicy zewnętrzni lub użytkownicy, którzy nie są reprezentowani przez inne wybory typu użytkownika

- Dla wybranych typów użytkowników można określić jednego lub więcej najemców albo wszystkich najemców.

- Ten wybór zawiera kilka opcji, które mogą służyć do określania zasad dostępu warunkowego do określonych typów gości lub użytkowników zewnętrznych i określonych dzierżaw zawierających tych typów użytkowników.

Istnieje kilka różnych typów użytkowników-gości lub użytkowników zewnętrznych, które można wybrać, a można wybrać wiele opcji:

- Role katalogu

- Umożliwia administratorom wybranie określonych ról katalogu Microsoft Entra używanych do określania przypisania.

- Użytkownicy i grupy

- Umożliwia kierowanie funkcji do określonych grup użytkowników. Na przykład organizacje mogą wybrać grupę zawierającą wszystkich członków działu kadr po wybraniu aplikacji kadr jako aplikacji w chmurze. Grupa może być dowolnym typem grupy w Microsoft Entra ID, w tym grupami zabezpieczeń i dystrybucji, które są dynamiczne lub przypisane. Zasady są stosowane do zagnieżdżonych użytkowników i grup.

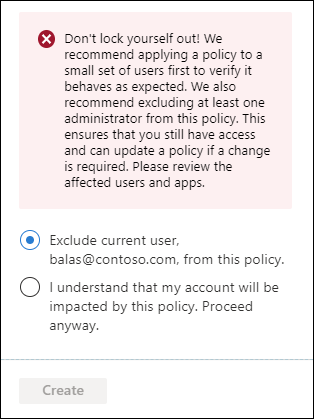

Zapobieganie blokadzie administratora

Aby zapobiec blokadzie administratora, podczas tworzenia zasad zastosowanych do wszystkich użytkowników i wszystkich aplikacji zostanie wyświetlone następujące ostrzeżenie.

Nie zamykaj się na zewnątrz! Zalecamy najpierw zastosowanie zasad do małego zestawu użytkowników, aby sprawdzić, czy działa zgodnie z oczekiwaniami. Zalecamy również wykluczenie co najmniej jednego administratora z tych zasad. Gwarantuje to, że nadal masz dostęp i możesz zaktualizować zasady, jeśli jest wymagana zmiana. Przejrzyj użytkowników i aplikacje, których dotyczy problem.

Domyślnie zasady udostępniają opcję wykluczania bieżącego użytkownika, ale administrator może je zastąpić, jak pokazano na poniższej ilustracji.

Jeśli okaże się, że nie możesz uzyskać dostępu, zobacz Co zrobić, jeśli jesteś zablokowany?.

Dostęp partnera zewnętrznego

Zasady dostępu warunkowego przeznaczone dla użytkowników zewnętrznych mogą zakłócać dostęp dostawcy usług, takie jak szczegółowe uprawnienia administratora delegowanego. Dowiedz się więcej w temacie Wprowadzenie do szczegółowych delegowanych uprawnień administratora (GDAP). W przypadku zasad przeznaczonych dla dzierżawców dostawców usług, należy użyć zewnętrznego typu użytkownika Dostawca usług, dostępnego w opcjach wyboru Gościa lub użytkownika zewnętrznego.

Agenci (wersja zapoznawcza)

Agenci to konta pierwszej klasy w ramach identyfikatora Entra firmy Microsoft, które zapewniają unikatowe możliwości identyfikacji i uwierzytelniania agentów sztucznej inteligencji. Zasady dostępu warunkowego przeznaczone dla tych obiektów mają określone zalecenia omówione w artykule Dostęp warunkowy i tożsamości agentów

Zakres zasad można ograniczyć do:

- Wszystkie tożsamości agentów

- Wybierz agentów działających jako użytkownicy

- Wybieranie tożsamości agenta na podstawie atrybutów

- Wybieranie tożsamości poszczególnych agentów

Tożsamości obciążeń

Tożsamość zadania roboczego to tożsamość, która umożliwia aplikacji lub głównej jednostce usługi dostęp do zasobów, czasami w kontekście użytkownika. Zasady dostępu warunkowego można stosować do głównych jednostek usługowych dla pojedynczego dzierżawcy zarejestrowanych w Twoim dzierżawcy. Aplikacje SaaS innych niż Microsoft i aplikacje wielodostępne są poza zakresem. Tożsamości zarządzane nie są objęte zasadami.

Organizacje mogą określać konkretne tożsamości obciążeń roboczych, które mają być uwzględniane lub wykluczane z polityki.

Aby uzyskać więcej informacji, zobacz artykuł Dostęp warunkowy dla tożsamości obciążeniowych.