użytkownicy Ochrona tożsamości Microsoft Entra i B2B

Ochrona tożsamości Microsoft Entra wykrywa naruszone poświadczenia dla użytkowników firmy Microsoft Entra. Jeśli twoje poświadczenia zostaną wykryte jako naruszone, oznacza to, że ktoś inny może mieć hasło i używać go bezprawnie. Aby zapobiec dalszemu ryzyku dla twojego konta, ważne jest, aby bezpiecznie zresetować hasło, aby nieprawidłowy aktor nie mógł już używać naruszonego hasła. Id Protection oznacza konta, które mogą zostać naruszone jako "zagrożone".

Możesz użyć poświadczeń organizacji, aby zalogować się do innej organizacji jako gość. Ten proces jest określany jako współpraca między firmami lub B2B. Organizacje mogą konfigurować zasady, aby uniemożliwić użytkownikom logowanie się, jeśli ich poświadczenia są uznawane za zagrożone. Jeśli Twoje konto jest zagrożone i nie możesz zalogować się do innej organizacji jako gość, możesz samodzielnie skorygować konto, wykonując następujące kroki. Jeśli twoja organizacja nie włączyła samoobsługowego resetowania hasła, administrator musi ręcznie skorygować swoje konto.

Jak odblokować konto

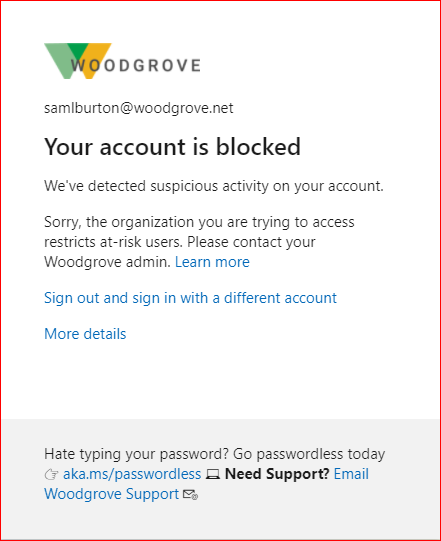

Jeśli próbujesz zalogować się do innej organizacji jako gość i jest zablokowany z powodu ryzyka, zostanie wyświetlony następujący komunikat o blokadzie: "Twoje konto jest zablokowane. Wykryliśmy podejrzane działania na Twoim koncie".

Jeśli twoja organizacja ją włączy, możesz użyć samoobsługowego resetowania hasła odblokowywania konta i przywrócić poświadczenia do bezpiecznego stanu.

- Przejdź do portalu resetowania hasła i zainicjuj resetowanie hasła. Jeśli samoobsługowe resetowanie hasła nie jest włączone dla twojego konta i nie możesz kontynuować, skontaktuj się z administratorem IT, postępując zgodnie z poniższymi informacjami.

- Jeśli samoobsługowe resetowanie hasła jest włączone dla twojego konta, przed zmianą hasła zostanie wyświetlony monit o zweryfikowanie tożsamości przy użyciu metod zabezpieczeń. Aby uzyskać pomoc, zobacz artykuł Resetowanie hasła służbowego.

- Po pomyślnym i bezpiecznym zresetowaniu hasła ryzyko użytkownika zostanie skorygowane. Teraz możesz spróbować ponownie zalogować się jako użytkownik-gość.

Jeśli po zresetowaniu hasła nadal jesteś zablokowany jako gość z powodu ryzyka, skontaktuj się z administratorem IT organizacji.

Jak skorygować ryzyko użytkownika jako administrator

Usługa ID Protection automatycznie wykrywa ryzykownych użytkowników dla dzierżaw firmy Microsoft Entra. Jeśli wcześniej nie sprawdzono raportów usługi ID Protection, może istnieć duża liczba użytkowników z ryzykiem. Ponieważ dzierżawy zasobów mogą stosować zasady ryzyka użytkowników do użytkowników-gości, użytkownicy mogą być blokowani z powodu ryzyka, nawet jeśli wcześniej nie byli świadomi ich ryzykownego stanu. Jeśli użytkownik zgłasza, że jest zablokowany jako użytkownik-gość w innej dzierżawie z powodu ryzyka, ważne jest skorygowanie użytkownika w celu ochrony konta i włączenia współpracy.

Resetowanie hasła użytkownika

W raporcie Ryzykowni użytkownicy w menu Microsoft Entra Security wyszukaj użytkownika, na który ma to wpływ, używając filtru "Użytkownik". Wybierz użytkownika, na który ma wpływ raport, i wybierz pozycję "Resetuj hasło" na górnym pasku narzędzi. Użytkownik zostanie przypisany do tymczasowego hasła, które należy zmienić podczas następnego logowania. Ten proces koryguje ryzyko użytkownika i przywraca poświadczenia do bezpiecznego stanu.

Ręczne odrzucanie ryzyka użytkownika

Jeśli resetowanie hasła nie jest opcją, możesz ręcznie odrzucić ryzyko użytkownika. Odrzucenie ryzyka związanego z użytkownikiem nie ma żadnego wpływu na istniejące hasło użytkownika, ale ten proces zmieni stan ryzyka użytkownika z Zagrożony na Odrzucone. Ważne jest, aby zmienić hasło użytkownika przy użyciu dowolnego dostępnego sposobu, aby przywrócić tożsamość do bezpiecznego stanu.

Aby odrzucić ryzyko użytkownika, przejdź do raportu Ryzykowni użytkownicy w menu Microsoft Entra Security. Wyszukaj użytkownika, na który ma to wpływ, użyj filtru "Użytkownik", a następnie wybierz użytkownika. Wybierz opcję "Odrzuć ryzyko użytkownika" na górnym pasku narzędzi. Wykonanie tej akcji może potrwać kilka minut i zaktualizowanie stanu ryzyka użytkownika w raporcie.

Aby dowiedzieć się więcej na temat Ochrona tożsamości Microsoft Entra, zobacz Co to jest ochrona identyfikatorów.

Jak działa usługa ID Protection dla użytkowników B2B?

Ryzyko użytkownika dla użytkowników współpracy B2B jest oceniane w katalogu głównym. Ryzyko logowania w czasie rzeczywistym dla tych użytkowników jest oceniane w katalogu zasobów podczas próby uzyskania dostępu do zasobu. Dzięki współpracy firmy Microsoft Entra B2B organizacje mogą wymuszać zasady oparte na ryzyku dla użytkowników B2B przy użyciu ochrony identyfikatorów. Te zasady można skonfigurować na dwa sposoby:

- Administratorzy mogą skonfigurować swoje zasady dostępu warunkowego, używając ryzyka logowania jako warunku i dołączać użytkowników-gości.

- Administratorzy mogą skonfigurować wbudowane zasady ochrony identyfikatorów oparte na ryzyku, które mają zastosowanie do wszystkich aplikacji i obejmują użytkowników-gości.

Ograniczenia ochrony identyfikatorów dla użytkowników współpracy B2B

Istnieją ograniczenia implementacji funkcji ID Protection dla użytkowników współpracy B2B w katalogu zasobów ze względu na ich tożsamość istniejącą w katalogu macierzystym. Główne ograniczenia są następujące:

- Jeśli użytkownik-gość wyzwoli zasady ryzyka użytkownika ochrony identyfikatorów w celu wymuszenia resetowania hasła, zostaną one zablokowane. Ten blok jest spowodowany brakiem możliwości resetowania haseł w katalogu zasobów.

- Użytkownicy-goście nie są wyświetlani w raporcie ryzykownych użytkowników. To ograniczenie wynika z oceny ryzyka występującej w katalogu macierzystym użytkownika B2B.

- Administratorzy nie mogą odrzucić lub skorygować ryzykownego użytkownika współpracy B2B w katalogu zasobów. To ograniczenie jest spowodowane tym, że administratorzy w katalogu zasobów nie mają dostępu do katalogu macierzystego użytkownika B2B.

Dlaczego nie mogę skorygować ryzykownych użytkowników współpracy B2B w moim katalogu?

Ocena ryzyka i korygowanie dla użytkowników B2B odbywa się w katalogu macierzysty. Ze względu na to, że użytkownicy-goście nie pojawiają się w raporcie ryzykownych użytkowników w katalogu zasobów i administratorzy w katalogu zasobów nie mogą wymusić bezpiecznego resetowania hasła dla tych użytkowników.

Co zrobić, jeśli użytkownik współpracy B2B został zablokowany z powodu zasad opartych na ryzyku w mojej organizacji?

Jeśli ryzykowny użytkownik B2B w katalogu zostanie zablokowany przez zasady oparte na ryzyku, użytkownik musi skorygować to ryzyko w katalogu głównym. Użytkownicy mogą skorygować swoje ryzyko, wykonując bezpieczne resetowanie hasła w katalogu głównym, jak opisano wcześniej. Jeśli nie mają włączonego samoobsługowego resetowania hasła w katalogu głównym, muszą skontaktować się z personelem IT swojej organizacji, aby administrator ręcznie odrzucił swoje ryzyko lub zresetował swoje hasło.

Jak mogę uniemożliwić użytkownikom współpracy B2B wpływ na zasady oparte na ryzyku?

Wykluczenie użytkowników B2B z zasad dostępu warunkowego opartego na ryzyku w organizacji uniemożliwia użytkownikom B2B wpływ oceny ryzyka. Aby wykluczyć tych użytkowników B2B, utwórz grupę w identyfikatorze Entra firmy Microsoft zawierającym wszystkich użytkowników-gości w organizacji. Następnie dodaj tę grupę jako wykluczenie dla wbudowanego ryzyka użytkownika ochrony identyfikatorów i zasad ryzyka związanego z logowaniem oraz wszelkich zasad dostępu warunkowego, które używają ryzyka logowania jako warunku.

Następne kroki

Zapoznaj się z następującymi artykułami na temat współpracy B2B firmy Microsoft: