Rozwiązywanie problemów ze współpracą B2B w usłudze Microsoft Entra

Poniżej przedstawiono niektóre środki zaradcze dotyczące typowych problemów ze współpracą firmy Microsoft Entra B2B.

Logowanie gościa kończy się niepowodzeniem z kodem błędu AADSTS50020

Gdy użytkownik-gość od dostawcy tożsamości (IdP) nie może zalogować się do dzierżawy zasobów w usłudze Microsoft Entra ID i otrzymuje kod błędu AADSTS50020, istnieje kilka możliwych przyczyn. Zobacz artykuł dotyczący rozwiązywania problemów, aby uzyskać AADSTS50020 błędów.

Użytkownik połączenia bezpośredniego B2B nie może uzyskać dostępu do udostępnionego kanału (błąd AADSTS90071)

Gdy połączenie bezpośrednie B2B widzi następujący komunikat o błędzie podczas próby uzyskania dostępu do udostępnionego kanału usługi Teams innej organizacji, ustawienia zaufania uwierzytelniania wieloskładnikowego nie zostały skonfigurowane przez organizację zewnętrzną:

Organizacja, którą próbujesz osiągnąć, musi zaktualizować ich ustawienia, aby umożliwić logowanie.

AADSTS90071: administrator z <organizacji> musi zaktualizować ustawienia dostępu, aby akceptowały uwierzytelnianie wieloskładnikowe dla ruchu przychodzącego.

Organizacja hostująca udostępniony kanał usługi Teams musi włączyć ustawienie zaufania dla uwierzytelniania wieloskładnikowego, aby umożliwić dostęp do bezpośrednich użytkowników B2B. Ustawienia zaufania można konfigurować w ustawieniach dostępu między dzierżawami w organizacji.

Podczas konfigurowania ustawień dostępu między dzierżawami pojawia się błąd podobny do "Niepowodzenie aktualizacji zasad z powodu limitu obiektów"

Podczas konfigurowania ustawień dostępu między dzierżawami, jeśli zostanie wyświetlony komunikat o błędzie "Niepowodzenie aktualizacji zasad z powodu limitu obiektów", osiągnięto limit obiektów zasad 25 KB. Pracujemy nad zwiększeniem tego limitu. Jeśli musisz mieć możliwość obliczenia, jak blisko bieżących zasad jest to limit, wykonaj następujące czynności:

Otwórz Eksploratora programu Microsoft Graph i uruchom następujące polecenie:

GET https://graph.microsoft.com/beta/policies/crosstenantaccesspolicySkopiuj całą odpowiedź JSON i zapisz ją jako plik txt, na przykład

policyobject.txt.Otwórz program PowerShell i uruchom następujący skrypt, podstawiając lokalizację pliku w pierwszym wierszu pliku tekstowego:

$policy = Get-Content “C:\policyobject.txt”

$maxSize = 1024*25

$size = [System.Text.Encoding]::UTF8.GetByteCount($policy)

write-host "Remaining Bytes available in policy object"

$maxSize - $size

write-host "Is current policy within limits?"

if ($size -le $maxSize) { return “valid” }; else { return “invalid” }

Użytkownicy nie mogą już odczytywać wiadomości e-mail zaszyfrowanych za pomocą usługi Microsoft Rights Management (OME)

Podczas konfigurowania ustawień dostępu między dzierżawami, jeśli domyślnie zablokujesz dostęp do wszystkich aplikacji, użytkownicy nie będą mogli odczytywać wiadomości e-mail zaszyfrowanych za pomocą usługi Microsoft Rights Management (znanej również jako OME). Aby uniknąć tego problemu, zalecamy skonfigurowanie ustawień ruchu wychodzącego, aby umożliwić użytkownikom dostęp do tego identyfikatora aplikacji: 00000012-0000-0000-c000-000000000000000000000. Jeśli jest to jedyna dozwolona aplikacja, dostęp do wszystkich innych aplikacji zostanie domyślnie zablokowany.

Dodano użytkownika zewnętrznego, ale nie widzę ich w globalnej książce adresowej lub w selektorze osób

W przypadkach, gdy użytkownicy zewnętrzni nie są wypełniani na liście, replikacja obiektu może potrwać kilka minut.

Użytkownik-gość B2B nie jest wyświetlany w selektorze osób usługi SharePoint Online/OneDrive

Możliwość wyszukiwania istniejących użytkowników-gości w selektorze osób usługi SharePoint Online (SPO) jest domyślnie wyłączona, aby dopasować starsze zachowanie.

Tę funkcję można włączyć przy użyciu ustawienia "Pokaż Osoby PickerSuggestionsForGuestUsers" na poziomie dzierżawy i zbioru witryn. Tę funkcję można ustawić przy użyciu poleceń cmdlet Set-SPOTenant i Set-SPOSite, które umożliwiają członkom wyszukiwanie wszystkich istniejących użytkowników-gości w katalogu. Zmiany w zakresie dzierżawy nie mają wpływu na jeszcze aprowizowane witryny spo.

Ustawienia zaproszenia gościa i ograniczenia domeny nie są przestrzegane przez usługę SharePoint Online/OneDrive

Domyślnie usługi SharePoint Online i OneDrive mają własny zestaw opcji użytkownika zewnętrznego i nie używają ustawień z identyfikatora Entra firmy Microsoft. Należy włączyć integrację programów SharePoint i OneDrive z firmą Microsoft Entra B2B , aby upewnić się, że opcje są spójne między tymi aplikacjami.

Zaproszenia zostały wyłączone dla katalogu

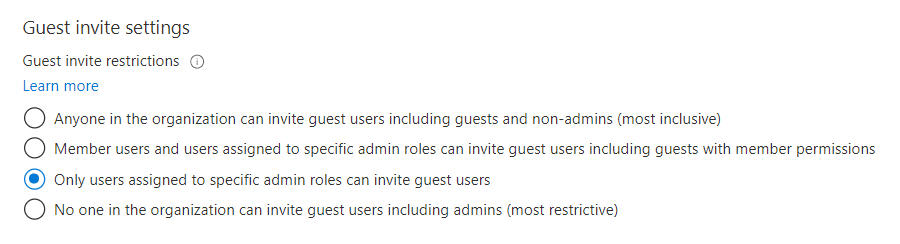

Jeśli otrzymasz powiadomienie, że nie masz uprawnień do zapraszania użytkowników, sprawdź, czy twoje konto użytkownika ma uprawnienia do zapraszania użytkowników zewnętrznych w obszarze Microsoft Entra ID > Użytkownicy > ustawienia użytkownicy > zewnętrzni Zarządzaj ustawieniami > współpracy zewnętrznej:

Jeśli ostatnio zmodyfikowano te ustawienia lub przypisano użytkownikowi rolę osoba zapraszania gościa, może wystąpić 15–60 minutowe opóźnienie przed wprowadzeniem zmian.

Zaproszony użytkownik otrzymuje błąd podczas procesu realizacji

Typowe błędy obejmują:

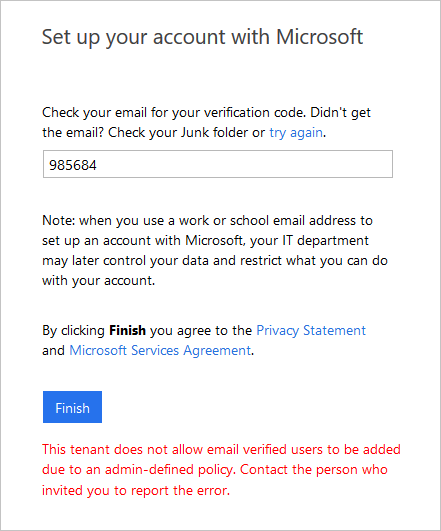

Administracja osoby zapraszanej nie mają niedozwolonych wiadomości e-mailZweryfikowanych użytkowników z tworzenia w dzierżawie

W przypadku zapraszania użytkowników, których organizacja korzysta z identyfikatora Microsoft Entra ID, ale gdy konto określonego użytkownika nie istnieje (na przykład użytkownik nie istnieje w usłudze Microsoft Entra contoso.com). Administrator contoso.com może mieć zasady uniemożliwiające tworzenie użytkowników. Użytkownik musi sprawdzić się z administratorem, aby określić, czy użytkownicy zewnętrzni są dozwolone. Administrator użytkownika zewnętrznego może wymagać zezwolenia użytkownikom zweryfikowanych pocztą e-mail w swojej domenie (zobacz ten artykuł dotyczący zezwalania na zweryfikowanych użytkowników poczty e-mail).

Użytkownik zewnętrzny nie istnieje jeszcze w domenie federacyjnej

Jeśli używasz uwierzytelniania federacyjnego, a użytkownik jeszcze nie istnieje w identyfikatorze Microsoft Entra ID, nie można zaprosić użytkownika.

Aby rozwiązać ten problem, administrator użytkownika zewnętrznego musi zsynchronizować konto użytkownika z identyfikatorem Microsoft Entra.

Użytkownik zewnętrzny ma adres proxyAddress, który powoduje konflikt z serwerem proxyAddress istniejącego użytkownika lokalnego

Gdy sprawdzimy, czy użytkownik może zostać zaproszony do Twojej dzierżawy, jedną z rzeczy, które sprawdzamy, jest kolizja w proxyAddress. Obejmuje to wszystkie adresy proxy dla użytkownika w dzierżawie głównej i wszystkie adresy proxy dla użytkowników lokalnych w dzierżawie. W przypadku użytkowników zewnętrznych dodamy wiadomość e-mail do serwera proxyAddress istniejącego użytkownika B2B. W przypadku użytkowników lokalnych możesz poprosić ich o zalogowanie się przy użyciu już posiadanego konta.

Nie mogę zaprosić adresu e-mail z powodu konfliktu w adresie proxyAddresses

Dzieje się tak, gdy inny obiekt w katalogu ma ten sam zaproszony adres e-mail co jeden z jego adresów proxyAddresses. Aby rozwiązać ten konflikt, usuń wiadomość e-mail z obiektu użytkownika , a także usuń skojarzony obiekt kontaktu przed ponownym zaproszeniem tej wiadomości e-mail.

Obiekt użytkownika-gościa nie ma serwera proxyAddress

Czasami zewnętrzny użytkownik-gość zapraszający powoduje konflikt z istniejącym obiektem Kontakt. W takim przypadku użytkownik-gość jest tworzony bez serwera proxyAddress. Oznacza to, że użytkownik nie będzie mógł zrealizować tego konta przy użyciu jednorazowego wykupu ani jednorazowego uwierzytelniania kodu dostępu pocztą e-mail. Ponadto jeśli obiekt kontaktu, który synchronizujesz z lokalnej usługi AD, powoduje konflikt z istniejącym użytkownikiem-gościem, konflikt proxyAddress zostanie usunięty z istniejącego użytkownika-gościa.

W jaki sposób element "#", który nie jest zwykle prawidłowym znakiem, synchronizuje się z identyfikatorem Entra firmy Microsoft?

"#" to zastrzeżony znak w nazwach UPN na potrzeby współpracy microsoft Entra B2B lub użytkowników zewnętrznych, ponieważ zaproszone konto user@contoso.com staje się user_contoso.com#EXT#@fabrikam.onmicrosoft.com. W związku z tym liczba w nazwach UPN pochodzących ze środowiska lokalnego nie może zalogować się do centrum administracyjnego firmy Microsoft Entra.

Otrzymuję błąd podczas dodawania użytkowników zewnętrznych do zsynchronizowanej grupy

Użytkownicy zewnętrzni mogą być dodawani tylko do grup "przypisanych" lub "zabezpieczeń", a nie do grup, które są opanowane lokalnie.

Mój użytkownik zewnętrzny nie otrzymał wiadomości e-mail w celu realizacji

Zaproszenie powinno sprawdzić ich usługodawcę internetowy lub filtr spamu, aby upewnić się, że następujący adres jest dozwolony: Invites@microsoft.com.

Uwaga

- W przypadku usługi platformy Azure obsługiwanej przez firmę 21Vianet w Chinach adres nadawcy to Invites@oe.21vianet.com.

- W przypadku chmury Microsoft Entra Government adres nadawcy to invites@azuread.us.

Zauważam, że komunikat niestandardowy nie jest dołączany do wiadomości z zaproszeniem czasami

Aby zachować zgodność z przepisami dotyczącymi prywatności, nasze interfejsy API nie zawierają niestandardowych wiadomości w zaproszeniu e-mail, gdy:

- Zaproszenie nie ma adresu e-mail w dzierżawie zapraszania

- Gdy jednostka usługi appservice wysyła zaproszenie

Jeśli ten scenariusz jest dla Ciebie ważny, możesz pominąć wiadomość e-mail z zaproszeniem interfejsu API i wysłać ją za pośrednictwem wybranego mechanizmu poczty e-mail. Skontaktuj się z radcą prawnym organizacji, aby upewnić się, że wszelkie wysyłane wiadomości e-mail w ten sposób również są zgodne z przepisami dotyczącymi ochrony prywatności.

Podczas próby zalogowania się do zasobu platformy Azure zostanie wyświetlony błąd "AADSTS65005"

Użytkownik, który ma konto gościa, nie może się zalogować i otrzymuje następujący komunikat o błędzie:

AADSTS65005: Using application 'AppName' is currently not supported for your organization contoso.com because it is in an unmanaged state. An administrator needs to claim ownership of the company by DNS validation of contoso.com before the application AppName can be provisioned.

Użytkownik ma konto użytkownika platformy Azure i jest dzierżawą wirusową, która została porzucona lub niezarządzana. Ponadto w dzierżawie nie ma administratorów.

Aby rozwiązać ten problem, musisz przejąć opuszczoną dzierżawę. Zapoznaj się z artykułem Przejmowanie niezarządzanego katalogu jako administrator w identyfikatorze Entra firmy Microsoft. Należy również uzyskać dostęp do systemu DNS dostępnego z Internetu dla sufiksu domeny, którego dotyczy problem, aby zapewnić bezpośrednie dowody kontroli nad przestrzenią nazw. Po powrocie dzierżawy do stanu zarządzanego należy omówić z klientem, czy pozostawienie użytkowników i zweryfikowanej nazwy domeny jest najlepszą opcją dla swojej organizacji.

Użytkownik-gość z dzierżawą just-in-time lub "wirusową" nie może zresetować hasła

Jeśli dzierżawa tożsamości jest dzierżawą typu just in time (JIT) lub dzierżawą wirusową (co oznacza, że jest to oddzielna, niezarządzana dzierżawa platformy Azure), tylko użytkownik-gość może zresetować swoje hasło. Czasami organizacja przejmie zarządzanie wirusowymi dzierżawami , które są tworzone, gdy pracownicy używają służbowych adresów e-mail w celu zarejestrowania się w usługach. Gdy organizacja przejmie dzierżawę wirusową, tylko administrator w tej organizacji może zresetować hasło użytkownika lub włączyć samoobsługowe resetowanie hasła. Jeśli to konieczne, jako organizacja zapraszania, możesz usunąć konto użytkownika-gościa z katalogu i wysłać ponownie zaproszenie.

Użytkownik-gość nie może użyć modułu Programu PowerShell w wersji 1 usługi Azure AD

Uwaga

Moduły usług Azure AD i MSOnline programu PowerShell są przestarzałe od 30 marca 2024 r. Aby dowiedzieć się więcej, przeczytaj aktualizację o wycofaniu. Po tej dacie obsługa tych modułów jest ograniczona do pomocy dotyczącej migracji do zestawu MICROSOFT Graph PowerShell SDK i poprawek zabezpieczeń. Przestarzałe moduły będą nadal działać do 30 marca 2025 r.

Zalecamy migrację do programu Microsoft Graph PowerShell w celu interakcji z identyfikatorem Entra firmy Microsoft (dawniej Azure AD). W przypadku typowych pytań dotyczących migracji zapoznaj się z często zadawanymi pytaniami dotyczącymi migracji. Uwaga: wersje 1.0.x usługi MSOnline mogą wystąpić zakłócenia po 30 czerwca 2024 r.

Od 18 listopada 2019 r. użytkownicy-goście w katalogu (zdefiniowani jako konta użytkowników, na których właściwość userType jest równa Gość) nie mogą korzystać z modułu programu Azure AD PowerShell w wersji 1. W przyszłości użytkownik musi być użytkownikiem członkowskim (gdzie userType to Member) lub użyć modułu Azure AD PowerShell V2.

W dzierżawie usługi Azure US Government nie mogę zaprosić użytkownika-gościa współpracy B2B

W chmurze Azure US Government współpraca B2B jest włączona między dzierżawami, które znajdują się zarówno w chmurze Azure US Government, jak i obsługują współpracę B2B. Jeśli zaprosisz użytkownika w dzierżawie, który nie obsługuje jeszcze współpracy B2B, zostanie wyświetlony błąd. Aby uzyskać szczegółowe informacje i ograniczenia, zobacz Odmiany microsoft Entra ID P1 i P2.

Jeśli musisz współpracować z organizacją firmy Microsoft Entra, która znajduje się poza chmurą Azure US Government, możesz użyć ustawień chmury firmy Microsoft, aby włączyć współpracę B2B.

Zaproszenie jest zablokowane z powodu zasad dostępu między dzierżawami

Podczas próby zaproszenia użytkownika współpracy B2B może zostać wyświetlony następujący komunikat o błędzie: "To zaproszenie jest blokowane przez ustawienia dostępu między dzierżawami. Administracja zarówno w organizacji, jak i w organizacji zaproszonego użytkownika, należy skonfigurować ustawienia dostępu między dzierżawami, aby zezwolić na zaproszenie". Ten komunikat o błędzie zostanie wyświetlony, jeśli współpraca B2B jest obsługiwana, ale jest blokowany przez ustawienia dostępu między dzierżawami. Sprawdź ustawienia dostępu między dzierżawami i upewnij się, że ustawienia zezwalają na współpracę B2B z użytkownikiem. Podczas próby współpracy z inną organizacją firmy Microsoft Entra w oddzielnej chmurze platformy Microsoft Azure możesz użyć ustawień chmury firmy Microsoft, aby włączyć współpracę firmy Microsoft Entra B2B.

Zaproszenie jest zablokowane z powodu wyłączenia aplikacji Microsoft B2B Cross Cloud Worker

Rzadko pojawia się następujący komunikat: "Nie można ukończyć tej akcji, ponieważ aplikacja Microsoft B2B Cross Cloud Worker została wyłączona w dzierżawie zaproszonego użytkownika. Poproś administratora zaproszonego użytkownika o ponowne włączenie go, a następnie spróbuj ponownie". Ten błąd oznacza, że aplikacja Microsoft B2B Cross Cloud Worker została wyłączona w dzierżawie głównej użytkownika współpracy B2B. Ta aplikacja jest zwykle włączona, ale mogła zostać wyłączona przez administratora w dzierżawie głównej użytkownika za pośrednictwem programu PowerShell lub centrum administracyjnego firmy Microsoft Entra (zobacz Wyłączanie sposobu logowania użytkownika). Administrator w dzierżawie głównej użytkownika może ponownie włączyć aplikację za pomocą programu PowerShell lub centrum administracyjnego firmy Microsoft Entra. W centrum administracyjnym wyszukaj ciąg "Microsoft B2B Cross Cloud Worker", aby znaleźć aplikację, wybrać ją, a następnie ponownie ją włączyć.

Otrzymuję błąd, że identyfikator Entra firmy Microsoft nie może znaleźć aad-extensions-app elementu w mojej dzierżawie

Jeśli używasz funkcji rejestracji samoobsługowej, takich jak niestandardowe atrybuty użytkownika lub przepływy użytkownika, aplikacja o nazwie aad-extensions-app. Do not modify. Used by AAD for storing user data. jest tworzona automatycznie. Jest on używany przez Tożsamość zewnętrzna Microsoft Entra do przechowywania informacji o użytkownikach, którzy tworzą konto i zbierane atrybuty niestandardowe.

Jeśli przypadkowo usuniesz aplikację aad-extensions-app, masz 30 dni na jej odzyskanie. Aplikację można przywrócić przy użyciu modułu Microsoft Graph PowerShell.

- Uruchom moduł Microsoft Graph PowerShell i uruchom polecenie

Connect-MgGraph. - Zaloguj się jako globalny Administracja istrator dzierżawy firmy Microsoft Entra, dla której chcesz odzyskać usuniętą aplikację.

- Uruchom polecenie

Get-MgDirectoryDeletedItem -DirectoryObjectId {id}programu PowerShell . Przykład:

Get-MgDirectoryDeletedItem -DirectoryObjectId '00aa00aa-bb11-cc22-dd33-44ee44ee44ee'

Id DeletedDateTime

-- ---------------

d4142c52-179b-4d31-b5b9-08940873507b 8/30/2021 7:37:37 AM

- Uruchom polecenie

Restore-MgDirectoryDeletedItem -DirectoryObjectId {id}programu PowerShell . Zastąp{id}część polecenia elementemDirectoryObjectIdz poprzedniego kroku.

Powinna zostać wyświetlona przywrócona aplikacja w centrum administracyjnym firmy Microsoft Entra.

Użytkownik-gość został pomyślnie zaproszony, ale atrybut wiadomości e-mail nie jest wypełniany

Załóżmy, że przypadkowo zaprosisz użytkownika-gościa z adresem e-mail zgodnym z obiektem użytkownika już w katalogu. Obiekt użytkownika-gościa jest tworzony, ale adres e-mail jest dodawany do otherMail właściwości zamiast do mail właściwości lub proxyAddresses . Aby uniknąć tego problemu, możesz wyszukać obiekty użytkownika powodujące konflikt w katalogu microsoft Entra, wykonując następujące kroki programu PowerShell:

- Otwórz moduł Programu PowerShell programu Microsoft Graph i uruchom polecenie

Connect-MgGraph. - Zaloguj się jako globalny Administracja istrator dzierżawy firmy Microsoft Entra, w której chcesz sprawdzić zduplikowane obiekty kontaktowe.

- Uruchom polecenie

Get-MgContact -All | ? {$_.Mail -match 'user@domain.com'}programu PowerShell .

Dostęp zewnętrzny zablokowany przez błąd zasad na ekranie logowania

Podczas próby zalogowania się do dzierżawy może zostać wyświetlony następujący komunikat o błędzie: "Administrator sieci ograniczył dostęp do organizacji. Skontaktuj się z działem IT, aby odblokować dostęp". Ten błąd jest związany z ustawieniami ograniczeń dzierżawy. Aby rozwiązać ten problem, poproś zespół IT o wykonanie instrukcji opisanych w tym artykule.

Zaproszenie zostało zablokowane z powodu braku ustawień dostępu między dzierżawami

Może zostać wyświetlony następujący komunikat: "To zaproszenie jest blokowane przez ustawienia dostępu między dzierżawami w organizacji. Aby zezwolić na to zaproszenie, administrator musi skonfigurować ustawienia dostępu między dzierżawami". W takim przypadku poproś administratora o sprawdzenie ustawień dostępu między dzierżawami.