Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Jako menedżer pakietów dostępu możesz w dowolnym momencie zmienić zasoby w pakiecie dostępu bez obaw o aprowizowanie dostępu użytkownika do nowych zasobów lub usunięcie ich dostępu z poprzednich zasobów. W tym artykule opisano sposób zmiany ról zasobów dla istniejącego pakietu dostępu.

Ten klip wideo zawiera omówienie sposobu zmiany pakietu dostępu.

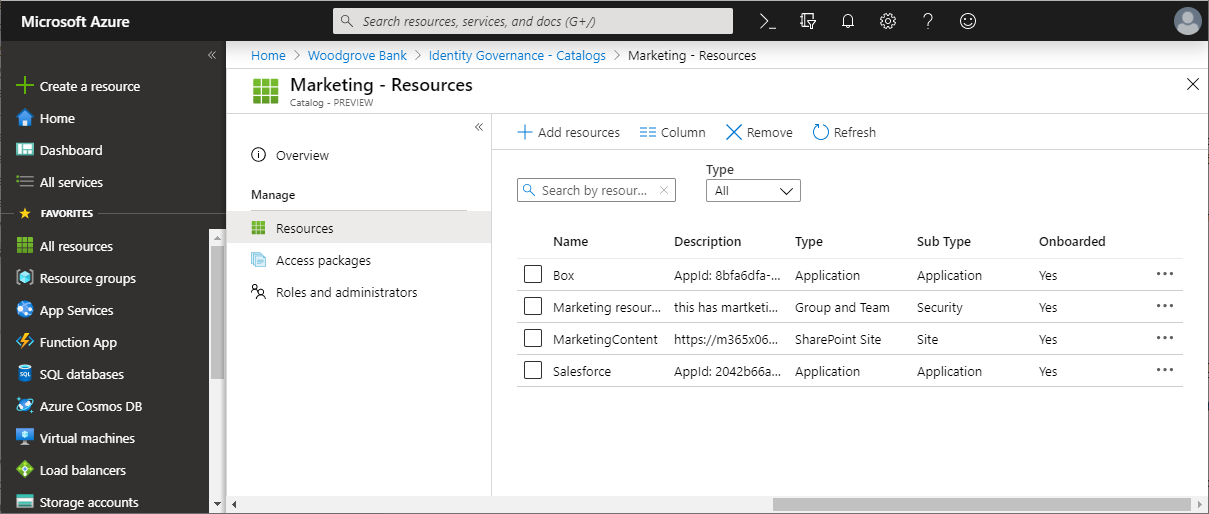

Sprawdzanie wykazu zasobów

Jeśli musisz dodać zasoby do pakietu dostępu, sprawdź, czy potrzebne zasoby są dostępne w wykazie pakietu dostępu. Jeśli jesteś menedżerem pakietów dostępu, nie możesz dodawać zasobów do wykazu, nawet jeśli jesteś właścicielem. Ograniczasz się do korzystania z zasobów dostępnych w wykazie.

Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej administrator zarządzania tożsamością.

Napiwek

Inne role najniższych uprawnień, które mogą wykonać to zadanie, obejmują właściciela wykazu i menedżera pakietów programu Access.

Przejdź do zarządzania tożsamością>zarządzania uprawnieniami>pakietu dostępu.

Na stronie Pakiety dostępu otwórz pakiet dostępu, który chcesz sprawdzić, aby upewnić się, że jego wykaz zawiera niezbędne zasoby.

W menu po lewej stronie wybierz pozycję Wykaz , a następnie otwórz wykaz.

W menu po lewej stronie wybierz pozycję Zasoby , aby wyświetlić listę zasobów w tym wykazie.

Jeśli zasoby nie są jeszcze w wykazie i jesteś administratorem lub właścicielem wykazu, możesz dodać zasoby do wykazu. Typy zasobów, które można dodać, to grupy, aplikacje zintegrowane z katalogiem i witryny usługi SharePoint Online. Na przykład:

- Grupy mogą być tworzone w chmurze jako Grupy Microsoft 365 lub jako grupy zabezpieczeń Microsoft Entra. Nie można przypisać grup, które pochodzą z lokalnej usługi Active Directory, jako zasoby, ponieważ ich atrybuty właściciela ani członka nie mogą być zmieniane w usłudze Microsoft Entra ID. Aby zapewnić użytkownikom dostęp do aplikacji korzystającej z członkostwa w grupach zabezpieczeń usługi AD, utwórz nową grupę w usłudze Microsoft Entra ID, skonfiguruj zapisywanie zwrotne grup w usłudze AD i włącz zapisywanie tej grupy w usłudze AD. Grupy pochodzące z usługi Exchange Online jako grupy dystrybucyjne nie mogą być modyfikowane w identyfikatorze Entra firmy Microsoft.

- Aplikacje mogą być aplikacjami firmy Microsoft Entra dla przedsiębiorstw, które obejmują aplikacje typu oprogramowanie jako usługa (SaaS), aplikacje lokalne korzystające z innego katalogu lub bazy danych oraz własne aplikacje zintegrowane z identyfikatorem Microsoft Entra ID. Jeśli twoja aplikacja nie została jeszcze zintegrowana z katalogiem Microsoft Entra, zobacz Zarządzanie dostępem do aplikacji w środowisku i integrowanie aplikacji z identyfikatorem Entra firmy Microsoft.

- Witryny mogą być witrynami usługi SharePoint Online lub zbiorami witryn usługi SharePoint Online.

Jeśli jesteś menedżerem pakietów dostępu i musisz dodać zasoby do wykazu, możesz poprosić właściciela wykazu o ich dodanie.

Określanie ról zasobów do uwzględnienia w pakiecie dostępu

Rola zasobu to kolekcja uprawnień skojarzonych z zasobem i zdefiniowana przez ten zasób. Zasoby mogą być dostępne do przypisania użytkownikom, jeśli dodasz role zasobów z każdego zasobu katalogu do swojego pakietu dostępu. Możesz dodać role zasobów udostępniane przez grupy, zespoły, aplikacje i witryny SharePoint. Gdy użytkownik otrzyma przypisanie do pakietu dostępu, zostanie dodany do wszystkich ról zasobów w pakiecie dostępu.

Kiedy tracą przypisanie do pakietu dostępu, zostają usunięci ze wszystkich ról związanych z zasobami tego pakietu.

Uwaga

Jeśli użytkownicy zostali dodani do zasobów poza zarządzaniem upoważnieniami i muszą zachować dostęp, nawet jeśli później otrzymają przypisania pakietów dostępu i ich przypisania pakietów dostępu wygasają, nie dodawaj ról zasobów do pakietu dostępu.

Jeśli chcesz, aby niektórzy użytkownicy otrzymywali różne role zasobów niż inne, musisz utworzyć wiele pakietów dostępu w katalogu z oddzielnymi pakietami dostępu dla każdej z ról zasobów. Możesz również oznaczyć pakiety dostępu jako niezgodne ze sobą, aby użytkownicy nie mogli żądać dostępu do pakietów, które dałyby im nadmierny dostęp.

W szczególności aplikacje mogą mieć wiele ról aplikacji. Po dodaniu roli aplikacji jako roli zasobu do pakietu dostępu, jeśli ta aplikacja ma więcej niż jedną rolę aplikacji, musisz określić odpowiednią rolę dla tych użytkowników w pakiecie dostępu.

Uwaga

Jeśli aplikacja ma wiele ról aplikacji i więcej niż jedną rolę tej aplikacji znajduje się w pakiecie dostępu, użytkownik otrzyma wszystkie uwzględnione role aplikacji. Jeśli zamiast tego chcesz, aby użytkownicy mieli tylko niektóre role aplikacji, musisz utworzyć wiele pakietów dostępu w katalogu z oddzielnymi pakietami dostępu dla każdej z ról aplikacji.

Ponadto aplikacje mogą również polegać na grupach zabezpieczeń do wyrażania uprawnień. Na przykład aplikacja może mieć jedną rolę User aplikacji, a także sprawdzać członkostwo dwóch grup — grupy Ordinary Users i grupy Administrative Access. Użytkownik aplikacji musi być członkiem dokładnie jednej z tych dwóch grup. Jeśli chcesz skonfigurować, że użytkownicy mogą zażądać dowolnego uprawnienia, należy umieścić w wykazie trzy zasoby: aplikację, grupę Ordinary Users i grupę Administrative Access. Następnie należy utworzyć w tym wykazie dwa pakiety dostępu i wskazać, że każdy pakiet dostępu jest niezgodny z innymi:

- pakiet pierwszego dostępu, który zawiera dwie role zasobów: rolę

Useraplikacji oraz członkostwo w grupieOrdinary Users - drugi pakiet dostępu, który ma dwie role: rolę

Useraplikacji i członkostwo w grupieAdministrative Access

Sprawdź, czy użytkownicy są już przypisani do roli zasobu

Gdy rola zasobu zostanie dodana do pakietu dostępu przez administratora, użytkownicy, którzy są już w tej roli zasobu, ale nie mają przypisań do pakietu dostępu, pozostaną w roli zasobu, ale nie zostaną przypisani do pakietu dostępu. Jeśli na przykład użytkownik jest członkiem grupy, a następnie zostanie utworzony pakiet dostępu, a rola członka tej grupy zostanie dodana do pakietu dostępu, użytkownik nie otrzyma automatycznie przypisania do pakietu dostępu.

Jeśli chcesz, aby użytkownicy, którzy mieli członkostwo w roli zasobu, również zostali przypisani do pakietu dostępu, możesz bezpośrednio przypisać użytkowników do pakietu dostępu przy użyciu centrum administracyjnego firmy Microsoft Entra lub zbiorczo za pośrednictwem programu Graph lub programu PowerShell. Użytkownicy przypisani do pakietu dostępu otrzymają również dostęp do innych ról zasobów w pakiecie dostępu. Jednak ponieważ ci użytkownicy, którzy byli w roli zasobu, mają już dostęp przed dodaniu do pakietu dostępu, po usunięciu przypisania pakietu dostępu zostaną usunięci z tej roli zasobu.

Dodaj role zasobów

Uwaga

Aby dodać role Microsoft Entra do katalogu, musisz być administratorem globalnym lub administratorem ról uprzywilejowanych z uprawnieniami właściciela katalogu. Po dodaniu roli Entra firmy Microsoft do katalogu, administratorzy zarządzania tożsamościami i menedżerowie pakietów dostępu mogą tworzyć pakiety dostępu zawierające rolę Entra firmy Microsoft, a inni użytkownicy z uprawnieniami do zarządzania pakietami dostępu mogą przypisywać użytkowników do tej roli Entra firmy Microsoft. Podobnie, aplikacje z uprawnieniami EntitlementManagement.RW.All nie mogą dodawać ról Microsoft Entra do katalogów, chyba że posiadają również rolę Administratora globalnego lub Administratora ról uprzywilejowanych z wymaganymi uprawnieniami do zarządzania upoważnieniami.

Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej administrator zarządzania tożsamością.

Napiwek

Inne najmniej uprzywilejowane role, które mogą wykonać to zadanie, obejmują właściciela wykazu i menedżera pakietów programu Access.

Przejdź do zarządzania tożsamością>zarządzania uprawnieniami>pakietu dostępu.

Na stronie Pakiety dostępu otwórz pakiet dostępu, do którego chcesz dodać role zasobów.

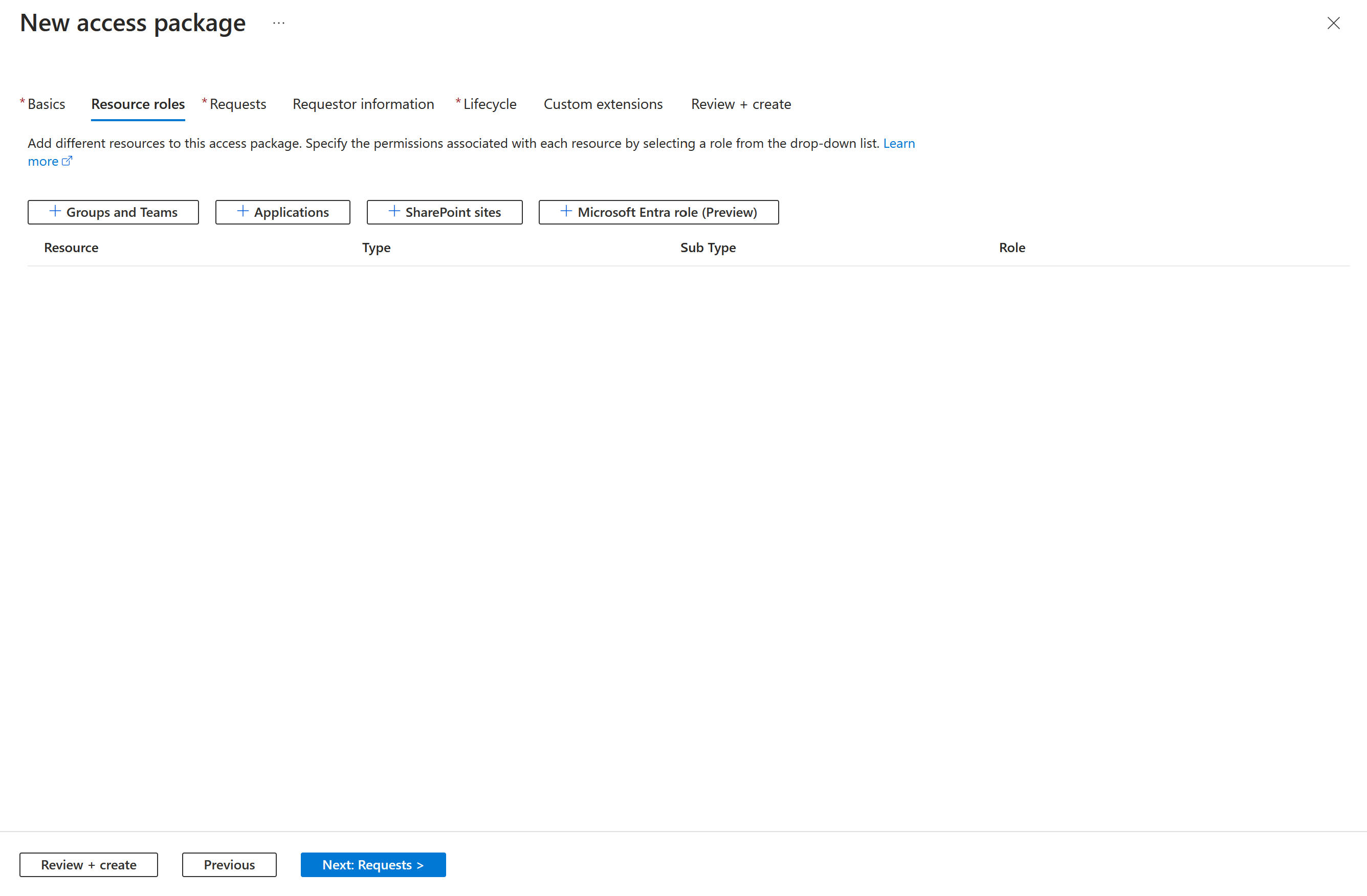

W menu po lewej stronie wybierz pozycję Role zasobów.

Wybierz Dodaj role zasobów, aby otworzyć stronę dodawania ról zasobów do strony pakietu dostępu.

W zależności od tego, czy chcesz dodać członkostwo w grupie lub zespole, dostęp do aplikacji, witryny programu SharePoint lub roli Microsoft Entra (wersja zapoznawcza) wykonaj kroki w jednej z poniższych sekcji roli zasobu.

Dodaj rolę zasobu w grupie lub zespole

Możesz ustawić zarządzanie uprawnieniami, aby automatycznie dodawało użytkowników do grupy lub zespołu w usłudze Microsoft Teams po przypisaniu im pakietu dostępu.

- Jeśli członkostwo w grupie lub zespole jest rolą zasobu, która jest częścią pakietu dostępu i użytkownik jest przypisany do tego pakietu dostępu, użytkownik zostanie dodany jako członek do tej grupy lub zespołu, jeśli jeszcze nie jest w niej obecny.

- Po wygaśnięciu przypisania pakietu dostępu użytkownika zostaną one usunięte z grupy lub zespołu, chyba że obecnie mają przypisanie do innego pakietu dostępu zawierającego tę samą grupę lub zespół.

Możesz wybrać dowolną grupę zabezpieczeń firmy Microsoft lub grupę platformy Microsoft 365. Użytkownicy w roli administratora, którzy mogą zarządzać grupami, mogą dodawać dowolną grupę do katalogu; Właściciele wykazu mogą dodawać dowolną grupę do katalogu, jeśli są właścicielami grupy. Podczas wybierania grupy należy pamiętać o następujących ograniczeniach firmy Microsoft:

- Gdy użytkownik, w tym gość, jest dodawany jako członek do grupy lub zespołu, może zobaczyć wszystkich pozostałych członków tej grupy lub zespołu.

- Identyfikator Entra firmy Microsoft nie może zmienić członkostwa grupy, która została zsynchronizowana z usługi Active Directory systemu Windows Server przy użyciu programu Microsoft Entra Connect lub została utworzona w usłudze Exchange Online jako grupa dystrybucyjna. Jeśli planujesz zarządzać dostępem do aplikacji korzystających z grup zabezpieczeń usługi AD, zobacz , jak skonfigurować zapisywanie zwrotne grup przy użyciu zarządzania upoważnieniami.

- Nie można zaktualizować dynamicznych grup członkostwa przez dodanie lub usunięcie członka, więc nie są one odpowiednie do użycia z zarządzaniem upoważnieniami.

- Grupy platformy Microsoft 365 mają dodatkowe ograniczenia, opisane w omówieniu grup platformy Microsoft 365 dla administratorów, w tym limit 100 właścicieli na grupę, limity liczby członków mogą uzyskiwać dostęp do konwersacji grupy jednocześnie i 7000 grup na członka.

Aby uzyskać więcej informacji, zobacz Porównanie grup i grup platformy Microsoft 365 i usługi Microsoft Teams.

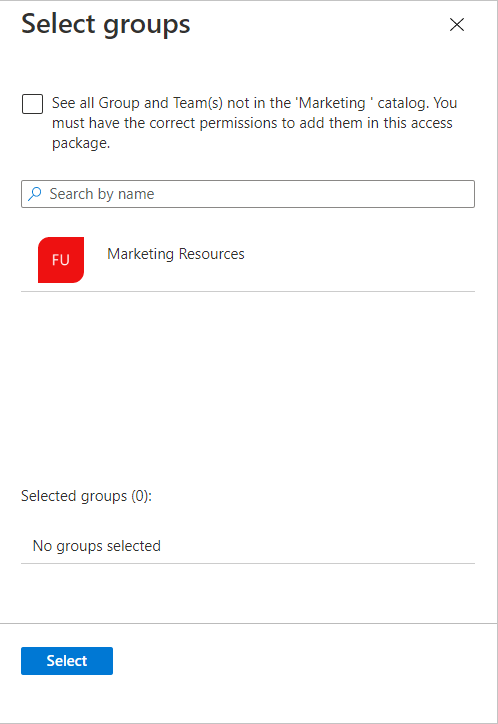

Na stronie Dodawanie ról zasobów do pakietu dostępu wybierz pozycję Grupy i zespoły, aby otworzyć okienko Wybieranie grup.

Wybierz grupy i zespoły, które chcesz uwzględnić w pakiecie dostępu.

Wybierz Wybierz.

Po wybraniu grupy lub zespołu kolumna Podtyp zawiera jeden z następujących podtypów:

Typ podrzędny opis Zabezpieczenia Służy do udzielania dostępu do zasobów. Dystrybucja Służy do wysyłania powiadomień do grupy osób. Microsoft 365 Grupa Microsoft 365, która nie jest zintegrowana z Teams. Służy do współpracy między użytkownikami, zarówno wewnątrz, jak i poza firmą. Zespół Grupa Microsoft 365 umożliwiająca działanie w Teams. Służy do współpracy między użytkownikami, zarówno wewnątrz, jak i poza firmą. Na liście Rola wybierz rolę, którą chcesz przypisać. Jeśli grupa jest zarządzana przez usługę Privileged Identity Management, kwalifikujące się członkostwa, takie jak uprawniony właściciel i uprawniony członek , są również opcjami, które można wybrać.

Zazwyczaj wybierasz rolę członka. Jeśli wybierzesz rolę Właściciel, użytkownicy staną się właścicielem grupy, co umożliwi tym użytkownikom dodawanie lub usuwanie innych członków lub właścicieli.

Wybierz pozycję Dodaj.

Wszyscy użytkownicy z istniejącymi przypisaniami do pakietu dostępu automatycznie staną się członkami (lub właścicielami) tej grupy lub zespołu po jego dodaniu. Aby uzyskać więcej informacji, zobacz , kiedy zmiany są stosowane.

Uwaga

Jeśli okres wygaśnięcia pakietu dostępu przekracza ustawienie zasad "Wygasanie kwalifikujących się przypisań po" w grupie zarządzanej przez PIM, może to spowodować rozbieżności między Entitlement Management a Privileged Identity Management, co prowadzi do utraty dostępu przez użytkowników, podczas gdy EM pokazuje, że są nadal przypisani. Aby uzyskać więcej informacji, zobacz: Using groups managed by Privileged Identity Management with access packages reference (Używanie grup zarządzanych przez usługę Privileged Identity Management z pakietami dostępu).

Dodaj rolę zasobu aplikacji

Identyfikator Entra firmy Microsoft może automatycznie przypisywać użytkownikom dostęp do aplikacji dla przedsiębiorstw Firmy Microsoft Entra, w tym aplikacji SaaS, aplikacji lokalnych i aplikacji organizacji zintegrowanych z identyfikatorem Microsoft Entra ID, gdy użytkownik ma przypisany pakiet dostępu. W przypadku aplikacji, które integrują się z identyfikatorem Entra firmy Microsoft za pośrednictwem federacyjnego logowania jednokrotnego, usługa Microsoft Entra ID wystawia tokeny federacyjne dla użytkowników przypisanych do aplikacji.

Jeśli twoja aplikacja nie została jeszcze zintegrowana z katalogiem Microsoft Entra, zobacz Zarządzanie dostępem do aplikacji w środowisku i integrowanie aplikacji z identyfikatorem Entra firmy Microsoft.

Aplikacje mogą mieć wiele ról aplikacji zdefiniowanych w manifeście, a zarządzane są za pośrednictwem interfejsu użytkownika ról aplikacji

Uwaga

Jeśli aplikacja ma wiele ról aplikacji i więcej niż jedną rolę tej aplikacji znajduje się w pakiecie dostępu, użytkownik otrzyma wszystkie uwzględnione role aplikacji. Jeśli zamiast tego chcesz, aby użytkownicy mieli tylko niektóre role aplikacji, musisz utworzyć wiele pakietów dostępu w katalogu z oddzielnymi pakietami dostępu dla każdej z ról aplikacji.

Gdy rola aplikacji jest zasobem pakietu dostępu:

- Po przypisaniu tego pakietu dostępu użytkownik zostanie dodany do tej roli aplikacji, jeśli jeszcze nie jest w niej obecny. Jeśli aplikacja wymaga atrybutów, wartości atrybutów zebranych z żądania zostaną zapisane dla użytkownika.

- Po wygaśnięciu przypisania pakietu dostępu użytkownika jego dostęp zostanie usunięty z aplikacji, chyba że ma przypisanie do innego pakietu dostępu zawierającego rolę tej aplikacji. Jeśli wymagane atrybuty aplikacji, te atrybuty zostaną usunięte z użytkownika.

Poniżej przedstawiono niektóre zagadnienia dotyczące wybierania aplikacji:

- Aplikacje mogą również mieć grupy przypisane do swoich ról aplikacyjnych. Możesz dodać grupę zamiast aplikacji i jej roli w pakiecie dostępu, jednak aplikacja nie będzie widoczna dla użytkownika w ramach pakietu dostępu w portalu Mój dostęp.

- Centrum administracyjne Microsoft Entra może również wyświetlać zasady usługi dla usług, których nie można wybrać jako aplikację. W szczególności usługi Exchange Online i SharePoint Online to usługi, a nie aplikacje, które mają role zasobów w katalogu, więc nie mogą być uwzględnione w pakiecie dostępu. Zamiast tego użyj licencjonowania opartego na grupach w celu uzyskania odpowiedniej licencji dla użytkownika, który potrzebuje dostępu do tych usług.

- Aplikacje, które obsługują tylko użytkowników osobistych kont Microsoft na potrzeby uwierzytelniania i nie obsługują kont organizacyjnych w katalogu, nie mają ról aplikacji i nie można ich dodać do katalogów pakietów dostępu.

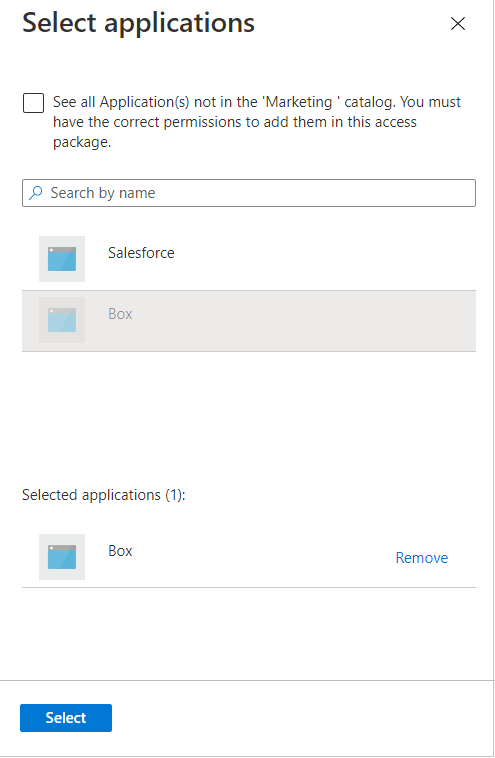

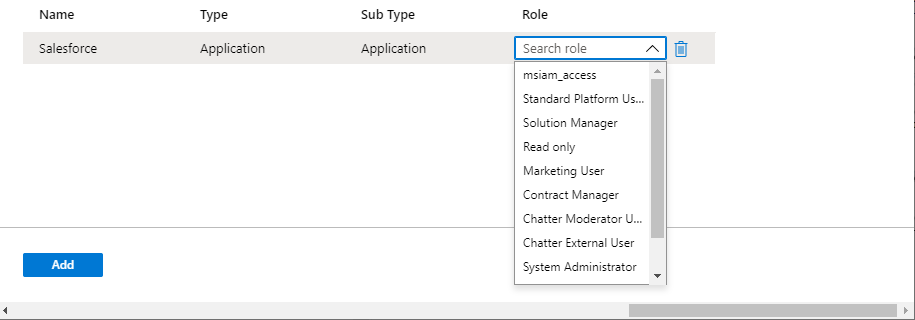

Na stronie Dodawanie ról zasobów w celu uzyskania dostępu do pakietu wybierz pozycję Aplikacje , aby otworzyć okienko Wybierz aplikacje.

Wybierz aplikacje, które chcesz uwzględnić w pakiecie dostępu.

Wybierz Wybierz.

Na liście Rola wybierz rolę aplikacji.

Wybierz pozycję Dodaj.

Wszyscy użytkownicy z istniejącymi przypisaniami do pakietu dostępu automatycznie otrzymają dostęp do tej aplikacji po dodaniu. Aby uzyskać więcej informacji, zobacz , kiedy zmiany są stosowane.

Dodaj rolę zasobu witryny SharePoint

Identyfikator entra firmy Microsoft może automatycznie przypisywać użytkownikom dostęp do witryny usługi SharePoint Online lub zbioru witryn usługi SharePoint Online po przypisaniu pakietu dostępu.

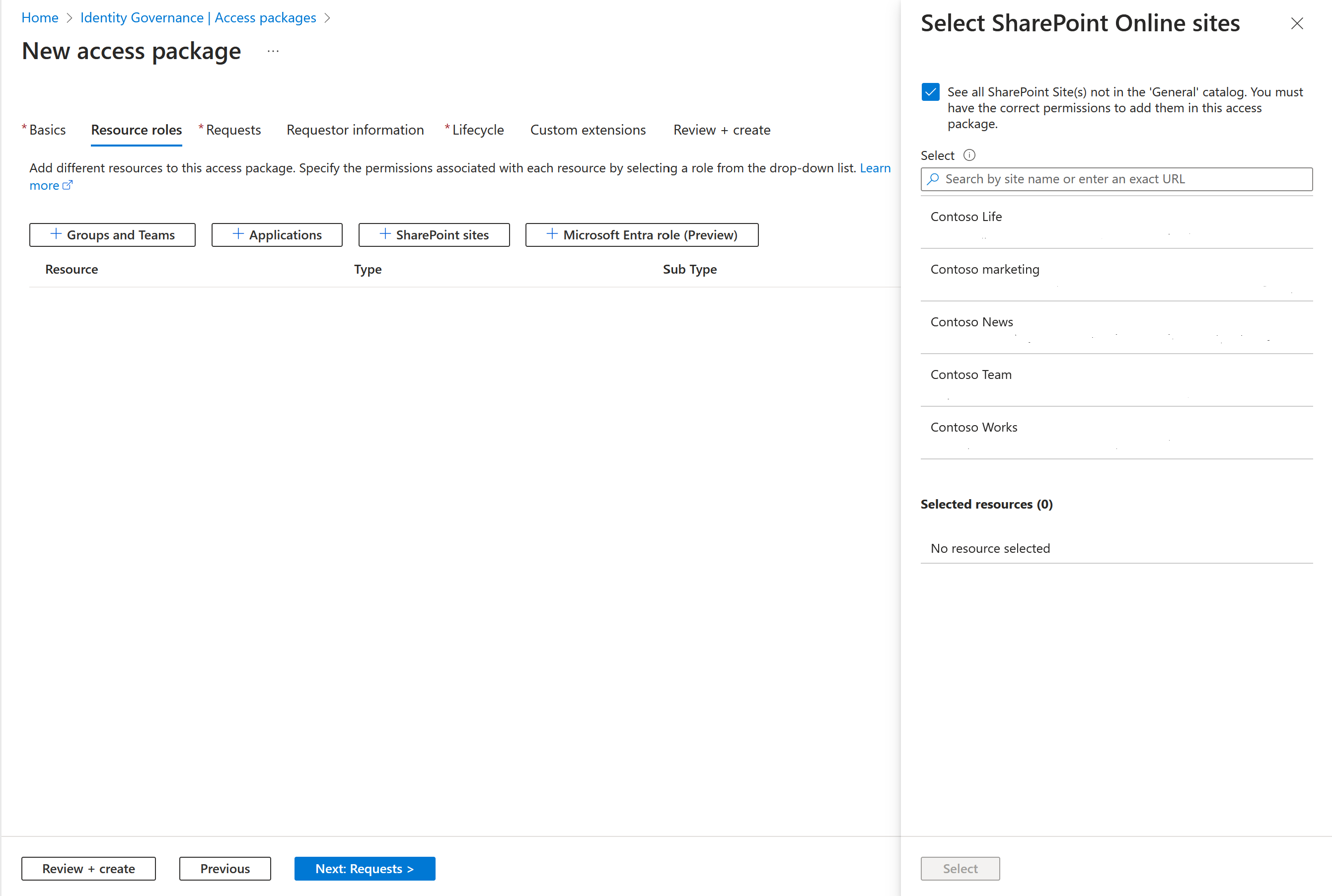

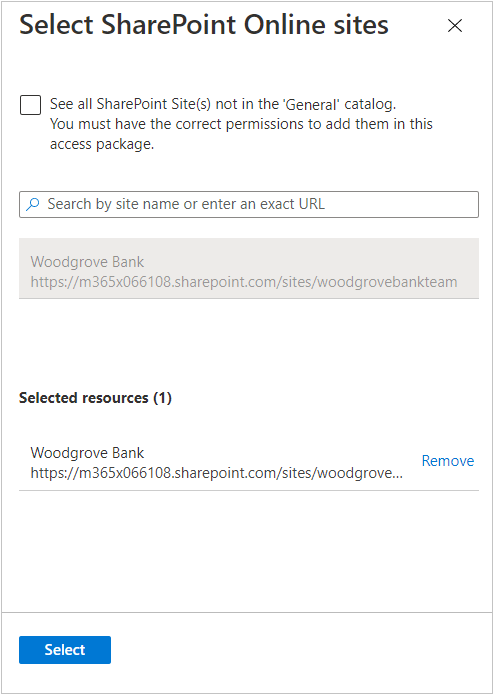

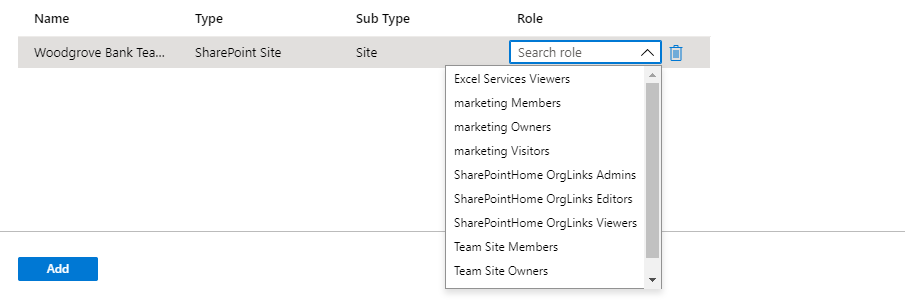

Na stronie Dodawanie ról zasobów w celu uzyskania dostępu do pakietu wybierz pozycję Witryny programu SharePoint , aby otworzyć okienko Wybierz witryny usługi SharePoint Online.

Wybierz witryny usługi SharePoint Online, które mają zostać uwzględnione w pakiecie dostępu.

Wybierz Wybierz.

Na liście Rola wybierz rolę witryny usługi SharePoint Online.

Wybierz pozycję Dodaj.

Wszyscy użytkownicy z istniejącymi przypisaniami do pakietu dostępu automatycznie otrzymają dostęp do tej witryny usługi SharePoint Online po dodaniu. Aby uzyskać więcej informacji, zobacz , kiedy zmiany są stosowane.

Dodaj przypisanie roli Microsoft Entra

Jeśli użytkownicy potrzebują dodatkowych uprawnień dostępu do zasobów organizacji, możesz zarządzać tymi uprawnieniami, przypisując im role Firmy Microsoft Entra za pośrednictwem pakietów dostępu. Przypisując role firmy Microsoft Entra pracownikom i gościom, korzystając z funkcji Zarządzanie upoważnieniami, możesz sprawdzić uprawnienia użytkownika, aby szybko określić, które role są przypisane do tego użytkownika. Jeśli dodasz rolę Microsoft Entra jako zasób w pakiecie dostępu, możesz również określić, czy przypisanie tej roli jest kwalifikujące się czy aktywne.

Przypisywanie ról Microsoft Entra za pomocą pakietów dostępu ułatwia efektywne zarządzanie przypisaniami ról na dużą skalę i poprawia cykl zarządzania przypisywaniem ról.

Uwaga

Zalecamy użycie usługi Privileged Identity Management w celu zapewnienia użytkownikowi dostępu just in time do wykonania zadania wymagającego podwyższonych uprawnień. Te uprawnienia są udostępniane za pośrednictwem ról Microsoft Entra, które w naszej dokumentacji tutaj: Wbudowane role Microsoft Entra są oznaczone jako "uprzywilejowane". Zarządzanie upoważnieniami jest lepiej dostosowane do przydzielania użytkownikom pakietu zasobów, które mogą obejmować rolę Microsoft Entra, niezbędną do wykonywania obowiązków zawodowych. Użytkownicy przypisani do pakietów dostępu mają zwykle bardziej długotrwały dostęp do zasobów. Zalecamy zarządzanie rolami z wysokimi uprawnieniami za pomocą usługi Privileged Identity Management, ale można skonfigurować uprawnienia do tych ról za pośrednictwem pakietów dostępu w usłudze Zarządzanie upoważnieniami.

Wykonaj następujące kroki, aby uwzględnić rolę Microsoft Entra jako zasób w pakiecie dostępu:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator globalny lub administrator ról uprzywilejowanych z uprawnieniami właściciela wykazu.

Przejdź do Zarządzanie tożsamością>Zarządzanie uprawnieniami>Pakiety dostępu.

Na stronie Pakiety dostępu otwórz pakiet dostępu, do którego chcesz dodać role zasobów, i wybierz pozycję Role zasobów.

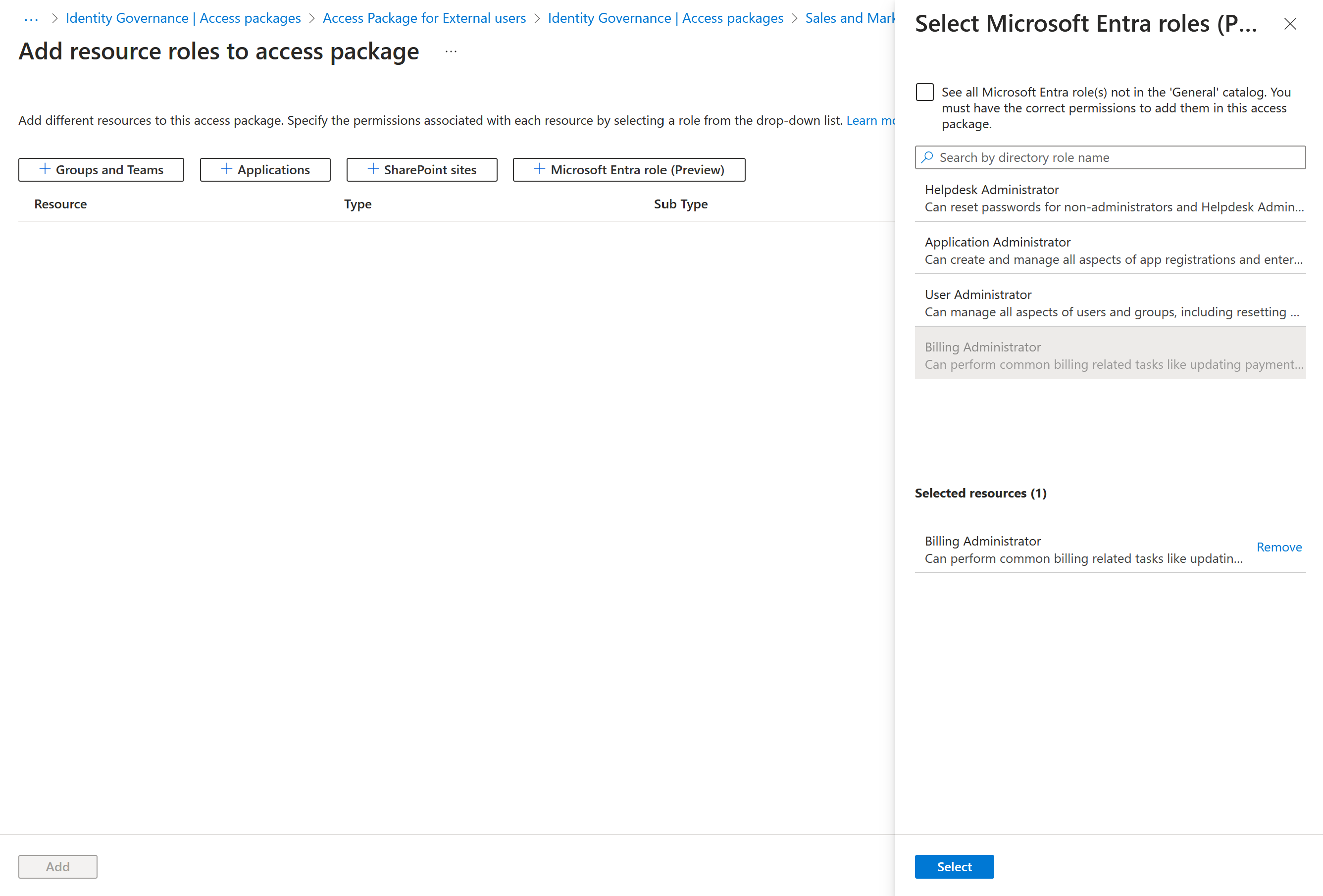

Na stronie Dodawanie ról zasobów do pakietu dostępu wybierz pozycję Role Microsoft Entra (wersja zapoznawcza), aby otworzyć okienko Wybieranie ról Microsoft Entra.

Wybierz role firmy Microsoft Entra, które chcesz uwzględnić w pakiecie dostępu.

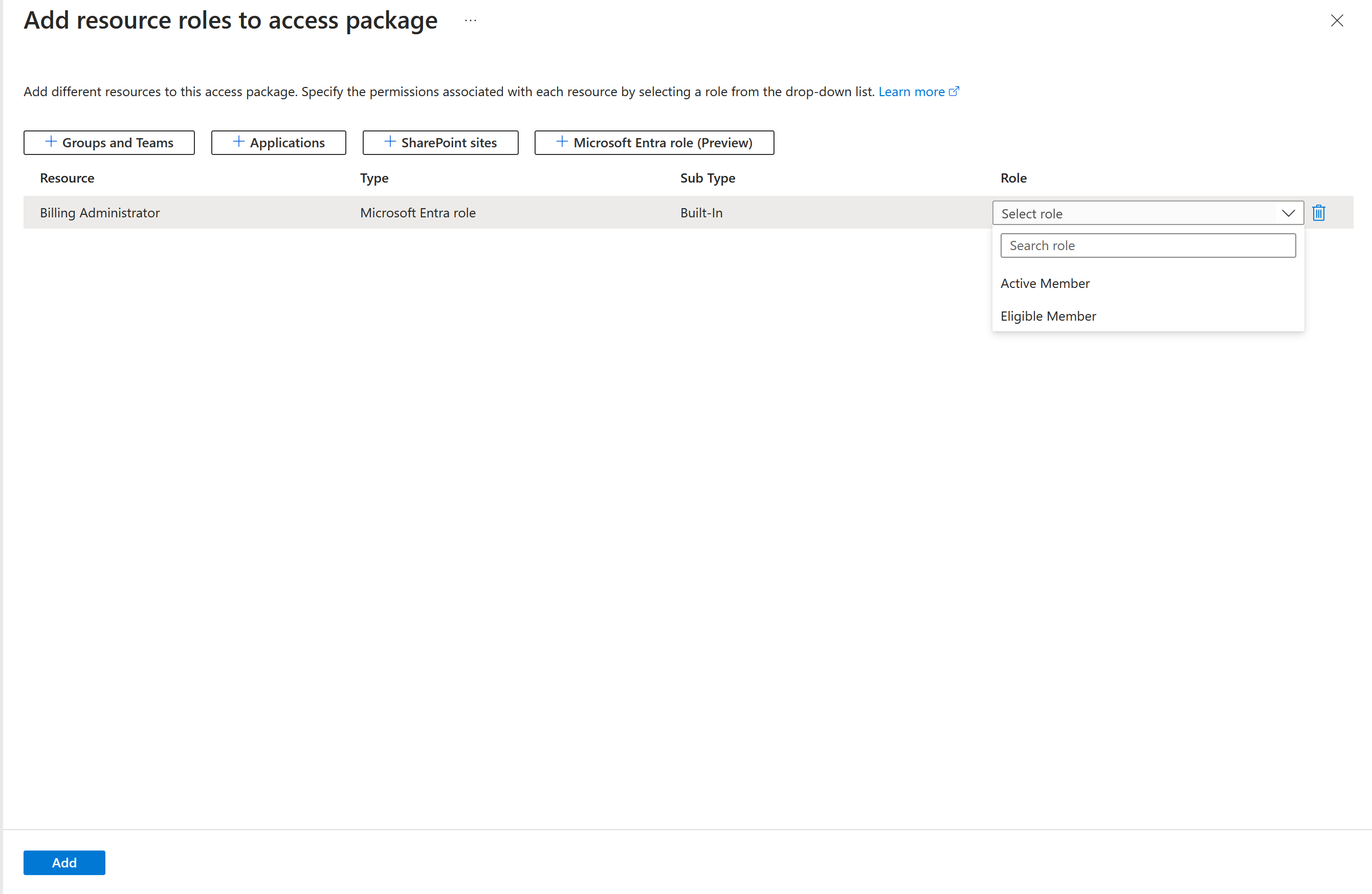

Na liście Rola wybierz pozycję Uprawniony członek lub Aktywny członek.

Wybierz pozycję Dodaj.

Uwaga

Jeśli wybierzesz opcję Uprawnieni, użytkownicy będą uprawnieni do tej roli i mogą aktywować swoje przypisanie przy użyciu funkcji Zarządzania Tożsamością Uprzywilejowaną w centrum administracyjnym Microsoft Entra. W przypadku wybrania opcji Aktywne użytkownicy będą mieć aktywne przypisanie roli, dopóki nie będą już mieli dostępu do pakietu dostępu. W przypadku ról Entra, które są oznaczone jako "uprzywilejowane", można wybrać tylko Uprawnione. Listę ról uprzywilejowanych można znaleźć tutaj: Wbudowane role firmy Microsoft Entra.

Aby programowo dodać rolę Entra firmy Microsoft, zobacz: Programowe dodawanie roli Entra firmy Microsoft jako zasobu w pakiecie dostępu.

Dodawanie ról zasobów za pomocą programowania

Istnieją dwa sposoby programowego dodawania roli zasobu do pakietu dostępu za pomocą programu Microsoft Graph oraz poleceń cmdlet programu PowerShell dla programu Microsoft Graph.

Dodawanie ról zasobów do pakietu dostępu za pomocą programu Microsoft Graph

Rolę zasobu można dodać do pakietu dostępu przy użyciu programu Microsoft Graph. Użytkownik w odpowiedniej roli z aplikacją, który ma delegowane EntitlementManagement.ReadWrite.All uprawnienia, może wywołać interfejs API, aby:

- Wyświetl listę zasobów w wykazie i utwórz element accessPackageResourceRequest dla wszystkich zasobów, które nie znajdują się jeszcze w wykazie.

- Pobierz role i zakresy każdego zasobu w wykazie. Ta lista ról będzie następnie używana do wybierania roli podczas tworzenia zasobuRoleScope.

- Utwórz zasóbRoleScope dla każdej roli zasobu wymaganej w pakiecie dostępu.

Dodawanie ról zasobów do pakietu dostępu za pomocą programu Microsoft PowerShell

Role zasobów można również dodać do pakietu dostępu w programie PowerShell za pomocą poleceń cmdlet programu Microsoft Graph PowerShell dla modułu Identity Governance w wersji 2.1.x lub nowszej.

Najpierw pobierz identyfikator wykazu i zasobu w tym wykazie oraz jego zakresy i role, które mają zostać uwzględnione w pakiecie dostępu. Użyj skryptu podobnego do poniższego przykładu. Przyjęto założenie, że w wykazie znajduje się jeden zasób aplikacji.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$catalog = Get-MgEntitlementManagementCatalog -Filter "displayName eq 'Marketing'" -All

if ($catalog -eq $null) { throw "catalog not found" }

$rsc = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter "originSystem eq 'AadApplication'" -ExpandProperty scopes

if ($rsc -eq $null) { throw "resource not found" }

$filt = "(id eq '" + $rsc.Id + "')"

$rrs = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter $filt -ExpandProperty roles,scopes

Następnie przypisz rolę tego zasobu do pakietu dostępu. Jeśli na przykład chcesz uwzględnić pierwszą rolę zasobu zwróconą wcześniej jako rolę zasobu dostępu, użyj skryptu podobnego do poniższego.

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$rparams = @{

role = @{

id = $rrs.Roles[0].Id

displayName = $rrs.Roles[0].DisplayName

description = $rrs.Roles[0].Description

originSystem = $rrs.Roles[0].OriginSystem

originId = $rrs.Roles[0].OriginId

resource = @{

id = $rrs.Id

originId = $rrs.OriginId

originSystem = $rrs.OriginSystem

}

}

scope = @{

id = $rsc.Scopes[0].Id

originId = $rsc.Scopes[0].OriginId

originSystem = $rsc.Scopes[0].OriginSystem

}

}

New-MgEntitlementManagementAccessPackageResourceRoleScope -AccessPackageId $apid -BodyParameter $rparams

Jeśli rola nie ma identyfikatora, nie uwzględnij parametru id struktury role w ładunku żądania.

Aby uzyskać więcej informacji, zobacz Tworzenie pakietu dostępu w zarządzaniu upoważnieniami dla aplikacji z jedną rolą przy użyciu programu PowerShell.

Usuń role zasobów

Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej administrator zarządzania tożsamością.

Napiwek

Inne role najniższych uprawnień, które mogą wykonać to zadanie, obejmują właściciela wykazu i menedżera pakietów programu Access.

Przejdź do zarządzania tożsamością>zarządzania uprawnieniami>pakietu dostępu.

Na stronie Pakiety dostępu otwórz pakiet dostępu, dla którego chcesz usunąć role zasobów.

W menu po lewej stronie wybierz pozycję Role zasobów.

Na liście ról zasobów znajdź rolę zasobu, którą chcesz usunąć.

Wybierz wielokropek (...), a następnie wybierz opcję Usuń rolę zasobu.

Wszyscy użytkownicy z istniejącymi przypisaniami do pakietu dostępu automatycznie stracą dostęp do tej roli zasobu, gdy zostanie ona usunięta.

Po zastosowaniu zmian

W zarządzaniu upoważnieniami identyfikator Entra firmy Microsoft przetwarza zbiorcze zmiany przydziału i zasobów w pakietach dostępu kilka razy dziennie. W związku z tym, jeśli przypiszesz zadanie lub zmienisz role zasobów w pakiecie dostępu, może to potrwać do 24 godzin, zanim ta zmiana zostanie wprowadzona w Microsoft Entra ID, a dodatkowo czas potrzebny na propagację tych zmian do innych usług Microsoft Online Services lub połączonych aplikacji SaaS. Jeśli zmiana wpłynie na tylko kilka obiektów, zmiana będzie prawdopodobnie obowiązywać tylko kilka minut w identyfikatorze Entra firmy Microsoft, po czym inne składniki firmy Microsoft Entra wykryje tę zmianę i zaktualizują aplikacje SaaS. Jeśli zmiana wpłynie na tysiące obiektów, zmiana trwa dłużej. Jeśli na przykład masz pakiet dostępu z 2 aplikacjami i 100 przypisaniami użytkowników i zdecydujesz się dodać rolę witryny programu SharePoint do pakietu dostępu, może wystąpić opóźnienie, dopóki wszyscy użytkownicy nie będą częścią tej roli witryny programu SharePoint. Postęp można monitorować za pomocą dziennika inspekcji Microsoft Entra, dziennika aprowizacji Microsoft Entra i dzienników inspekcji witryny programu SharePoint.

Usunięcie członka zespołu spowoduje również usunięcie ich z grupy platformy Microsoft 365. Usunięcie z funkcji czatu w zespole może być opóźnione. Aby uzyskać więcej informacji, zobacz Członkostwo w grupie.