Omówienie: Współpraca z gośćmi przy użyciu identyfikatora zewnętrznego w dzierżawie pracowników

Dotyczy: Dzierżawcy siły roboczej — dzierżawcy zewnętrzni

Dzierżawcy siły roboczej — dzierżawcy zewnętrzni  (dowiedz się więcej)

(dowiedz się więcej)

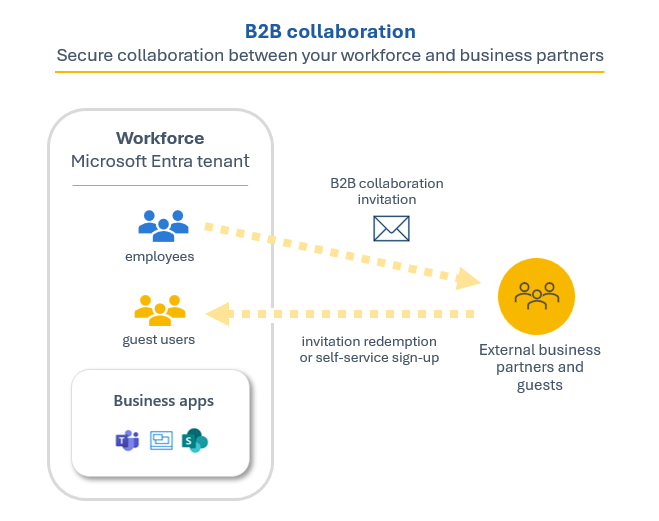

Tożsamość zewnętrzna Microsoft Entra obejmuje możliwości współpracy, które umożliwiają pracownikom bezpieczną pracę z partnerami biznesowymi i gośćmi. W dzierżawie pracowników możesz użyć współpracy B2B, aby udostępniać aplikacje i usługi firmy gościom przy zachowaniu kontroli nad własnymi danymi firmowymi. Współpracuj bezpiecznie z partnerami zewnętrznymi, nawet jeśli nie mają identyfikatora Entra firmy Microsoft ani działu IT.

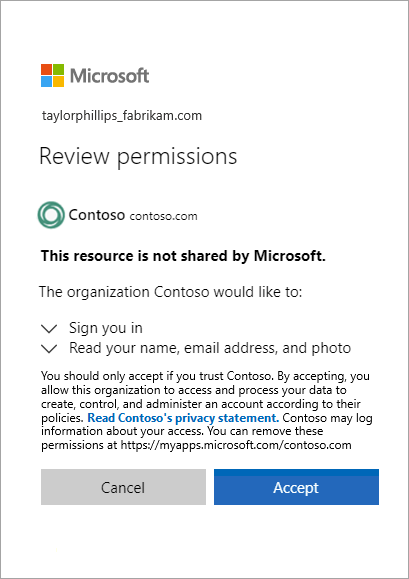

Prosty proces zapraszania i realizacji umożliwia partnerom uzyskiwanie dostępu do zasobów firmy przy użyciu własnych poświadczeń. Możesz również włączyć samoobsługowe przepływy użytkowników rejestracji, aby umożliwić gościom samodzielne rejestrowanie się w aplikacjach lub zasobach. Gdy gość zrealizowa zaproszenie lub ukończy rejestrację, jest reprezentowany w katalogu jako obiekt użytkownika. Typ użytkownika dla tych użytkowników współpracy B2B jest zazwyczaj ustawiony na "gościa", a główna nazwa użytkownika zawiera identyfikator #EXT#.

Deweloperzy mogą używać interfejsów API firmy Microsoft Entra business-to-business, aby dostosować proces zaproszeń lub napisać aplikacje, takie jak samoobsługowe portale rejestracji. Aby uzyskać informacje o licencjonowaniu i cenach związane z użytkownikami-gośćmi, zapoznaj się z cennikiem Tożsamość zewnętrzna Microsoft Entra.

Ważne

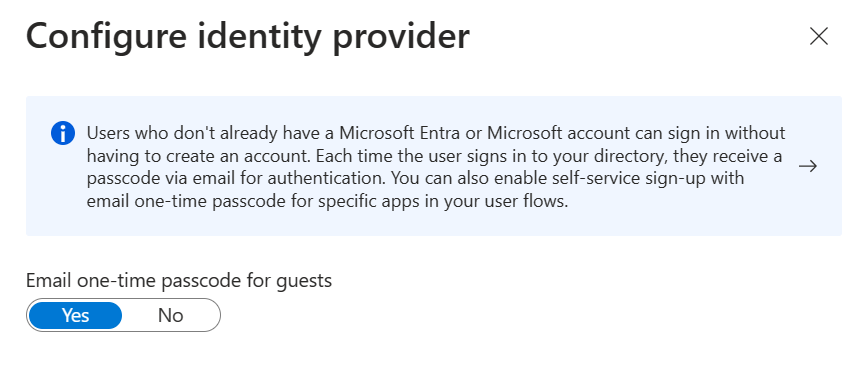

Funkcja jednorazowego kodu dostępu wiadomości e-mail jest teraz domyślnie włączona dla wszystkich nowych dzierżaw i dla wszystkich istniejących dzierżaw, w których nie została jawnie wyłączona. Po wyłączeniu tej funkcji metoda uwierzytelniania rezerwowego to monit o zaproszenie do utworzenia konta Microsoft.

Współpraca z dowolnym partnerem z użyciem jego tożsamości

Dzięki firmie Microsoft Entra B2B partner korzysta z własnego rozwiązania do zarządzania tożsamościami, więc nie ma żadnych zewnętrznych obciążeń administracyjnych dla twojej organizacji. Użytkownicy-goście logują się do aplikacji i usług za pomocą własnych tożsamości służbowych lub społecznościowych.

- Partner używa własnych tożsamości i poświadczeń, niezależnie od tego, czy ma konto Microsoft Entra.

- Nie trzeba zarządzać zewnętrznymi kontami lub hasłami.

- Nie trzeba zsynchronizować konta ani zarządzać cyklami życia kont.

Zarządzanie współpracą B2B z innymi organizacjami

Współpraca B2B jest domyślnie włączona, ale kompleksowe ustawienia administratora pozwalają kontrolować współpracę B2B dla ruchu przychodzącego i wychodzącego z partnerami zewnętrznymi i organizacjami.

Ustawienia dostępu między dzierżawami. W przypadku współpracy B2B z innymi organizacjami firmy Microsoft Entra użyj ustawień dostępu między dzierżawami, aby kontrolować, którzy użytkownicy mogą uwierzytelniać się przy użyciu jakich zasobów. Zarządzanie współpracę B2B dla ruchu przychodzącego i wychodzącego oraz określanie zakresu dostępu do określonych użytkowników, grup i aplikacji. Ustaw domyślną konfigurację, która ma zastosowanie do wszystkich organizacji zewnętrznych, a następnie w razie potrzeby utwórz indywidualne ustawienia specyficzne dla organizacji. Za pomocą ustawień dostępu między dzierżawami można również ufać oświadczeniami wieloskładnikowymi (MFA) i urządzeniami (zgodnymi oświadczeniami i oświadczeniami dołączonymi hybrydowo firmy Microsoft Entra) z innych organizacji firmy Microsoft Entra.

Ustawienia współpracy zewnętrznej. Użyj ustawień współpracy zewnętrznej, aby określić, kto może zapraszać gości do organizacji jako gości. Możesz również zezwalać na domeny specyficzne dla usługi B2B lub blokować je i ustawiać ograniczenia dostępu użytkownika-gościa do katalogu.

Te ustawienia służą do zarządzania dwoma różnymi aspektami współpracy B2B. Ustawienia dostępu między dzierżawami określają, czy użytkownicy mogą uwierzytelniać się za pomocą zewnętrznych dzierżaw firmy Microsoft Entra. Mają zastosowanie zarówno do współpracy B2B dla ruchu przychodzącego, jak i wychodzącego. Z kolei ustawienia współpracy zewnętrznej kontrolują, którzy użytkownicy w organizacji mogą wysyłać zaproszenia do współpracy B2B do gości z dowolnej organizacji.

Jak współpracują ze sobą ustawienia współpracy między dzierżawami i dostępem między dzierżawami

Rozważając współpracę B2B z określoną zewnętrzną organizacją firmy Microsoft Entra, określ, czy ustawienia dostępu między dzierżawami zezwalają na współpracę B2B z daną organizacją. Należy również rozważyć, czy ustawienia współpracy zewnętrznej umożliwiają użytkownikom wysyłanie zaproszeń do domeny tej organizacji. Oto kilka przykładów:

Przykład 1: Wcześniej dodano

adatum.com(organizację firmy Microsoft Entra) do listy zablokowanych domen w ustawieniach współpracy zewnętrznej, ale ustawienia dostępu między dzierżawami umożliwiają współpracę B2B dla wszystkich organizacji firmy Microsoft Entra. W tym przypadku stosuje się najbardziej restrykcyjne ustawienie. Ustawienia współpracy zewnętrznej uniemożliwiają użytkownikom wysyłanie zaproszeń do użytkowników pod adresemadatum.com.Przykład 2: Umożliwiasz współpracę B2B z firmą Fabrikam w ustawieniach dostępu między dzierżawami, ale następnie dodajesz

fabrikam.comdo zablokowanych domen w ustawieniach współpracy zewnętrznej. Użytkownicy nie mogą zapraszać nowych gości biznesowych firmy Fabrikam, ale istniejący goście firmy Fabrikam mogą nadal korzystać ze współpracy B2B.

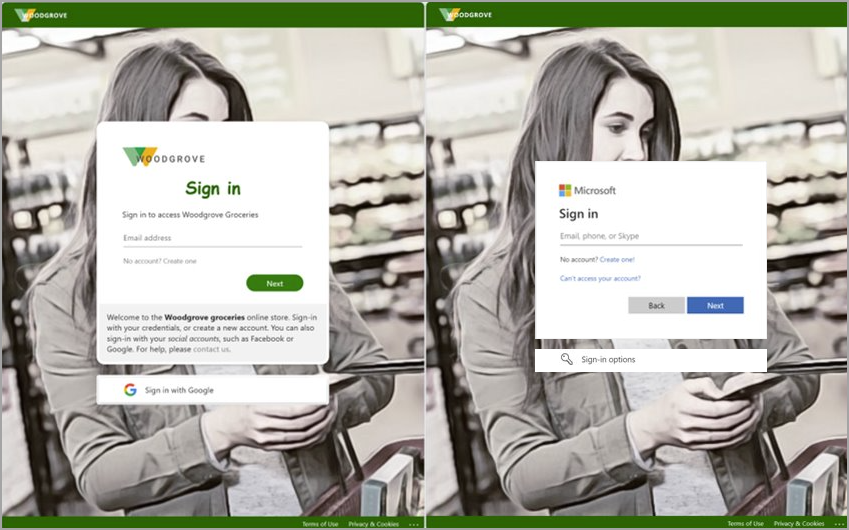

W przypadku użytkowników końcowych współpracy B2B, którzy wykonują logowanie między dzierżawami, pojawia się ich znakowanie dzierżawy domowej, nawet jeśli nie określono niestandardowego znakowania. W poniższym przykładzie znakowanie firmy dla Produktów Spożywczych Woodgrove pojawia się po lewej stronie. W przykładzie po prawej stronie jest wyświetlane domyślne znakowanie dla dzierżawy głównej użytkownika.

Zarządzanie współpracą B2B z innymi chmurami firmy Microsoft

Usługi w chmurze platformy Microsoft Azure są dostępne w oddzielnych chmurach krajowych, które są fizycznie izolowanymi wystąpieniami platformy Azure. Coraz częściej organizacje znajdują potrzebę współpracy z organizacjami i użytkownikami w granicach chmury globalnej i chmury krajowej. Za pomocą ustawień chmury firmy Microsoft można ustanowić wspólną współpracę B2B między następującymi chmurami platformy Microsoft Azure:

- Chmura globalna platformy Microsoft Azure i platforma Microsoft Azure Government

- Globalna chmura platformy Microsoft Azure i platforma Microsoft Azure obsługiwana przez firmę 21Vianet

Aby skonfigurować współpracę B2B między dzierżawami w różnych chmurach, obie dzierżawy konfigurują ustawienia chmury firmy Microsoft, aby umożliwić współpracę z inną chmurą. Następnie każda dzierżawa konfiguruje dostęp przychodzący i wychodzący między dzierżawami z dzierżawą w innej chmurze. Aby uzyskać szczegółowe informacje, zobacz Ustawienia chmury firmy Microsoft.

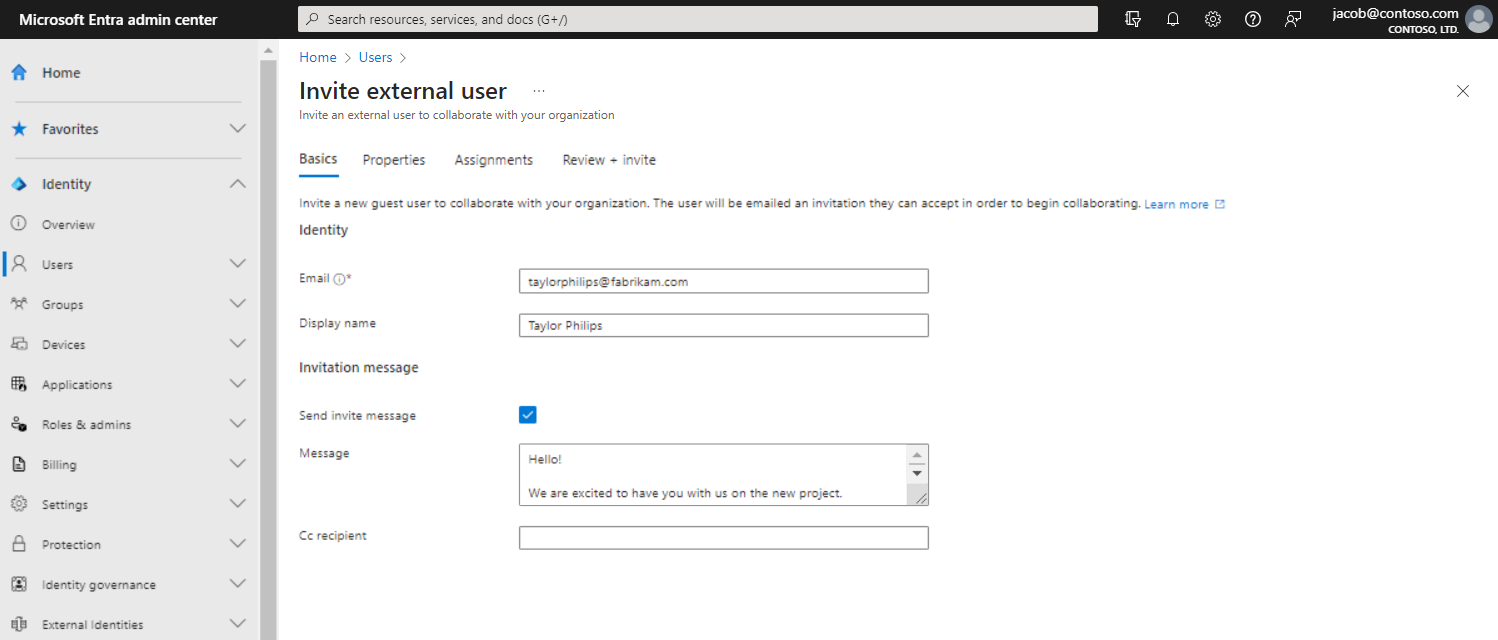

Łatwe zapraszanie użytkowników-gości z centrum administracyjnego firmy Microsoft Entra

Jako administrator możesz łatwo dodawać użytkowników-gości do organizacji w centrum administracyjnym.

- Utwórz nowego użytkownika-gościa w identyfikatorze Entra firmy Microsoft, podobnie jak w przypadku dodawania nowego użytkownika.

- Przypisz użytkowników-gości do aplikacji lub grup.

- Wyślij wiadomość e-mail z zaproszeniem zawierającą link do realizacji lub wyślij bezpośredni link do aplikacji, którą chcesz udostępnić.

- Użytkownicy-goście wykonują kilka prostych kroków w celu realizacji.

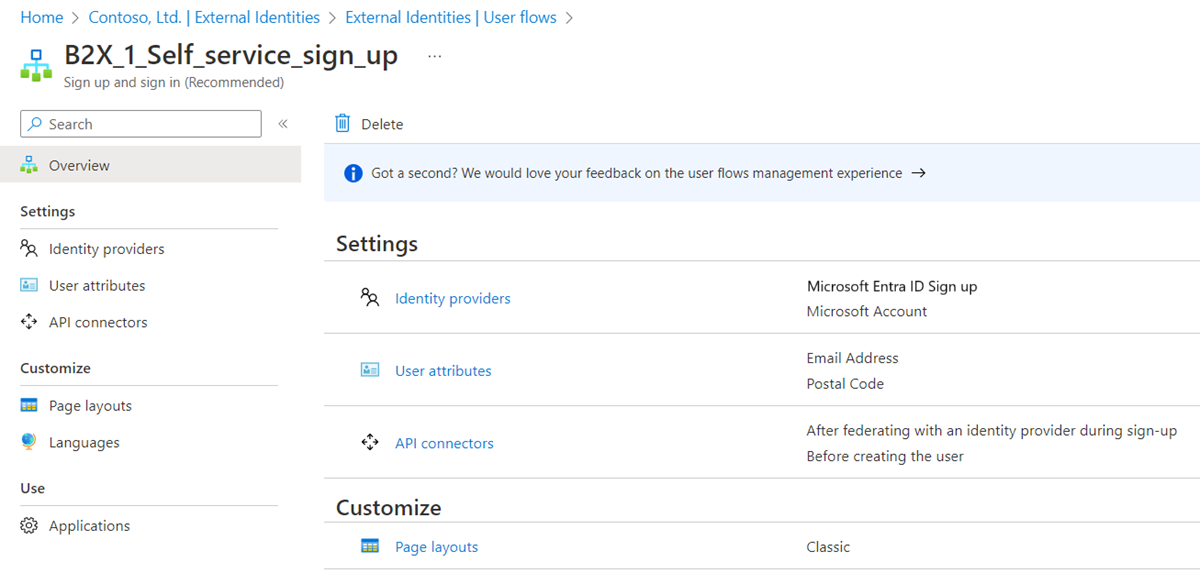

Zezwalaj na rejestrację samoobsługową

Dzięki przepływowi samoobsługowego tworzenia konta możesz utworzyć środowisko rejestracji dla gości, którzy chcą uzyskiwać dostęp do aplikacji. W ramach przepływu rejestracji można udostępniać opcje dla różnych dostawców tożsamości społecznościowych lub przedsiębiorstwa oraz zbierać informacje o użytkowniku. Dowiedz się więcej o rejestracji samoobsługowej i sposobie jej konfigurowania.

Możesz również użyć łączników interfejsu API, aby zintegrować przepływy użytkowników rejestracji samoobsługowej z zewnętrznymi systemami w chmurze. Możesz nawiązać połączenie z niestandardowymi przepływami pracy zatwierdzania, przeprowadzić weryfikację tożsamości, zweryfikować informacje dostarczone przez użytkownika i nie tylko.

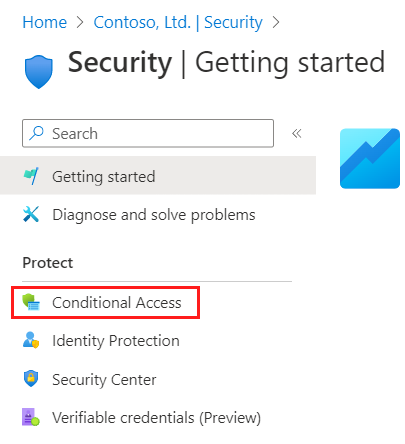

Bezpieczne udostępnianie aplikacji i usług przy użyciu zasad

Zasady uwierzytelniania i autoryzacji umożliwiają ochronę zawartości firmowej. Zasady dostępu warunkowego, takie jak uwierzytelnianie wieloskładnikowe, można wymusić:

- Na poziomie dzierżawy

- Na poziomie aplikacji

- Dla określonych użytkowników-gości w celu ochrony firmowych aplikacji i danych

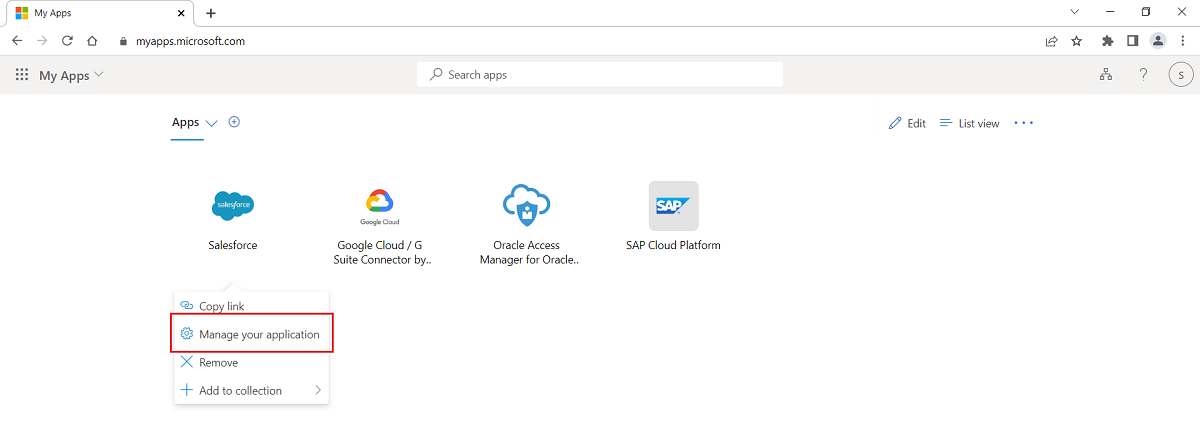

Zezwalanie właścicielom aplikacji i grup na zarządzanie własnymi użytkownikami-gośćmi

Zarządzanie użytkownikami-gośćmi można delegować do właścicieli aplikacji, aby mogli oni bezpośrednio dodawać użytkowników-gości do dowolnej aplikacji firmy Microsoft lub innej firmy.

- Administratorzy konfigurują samoobsługowe zarządzanie aplikacjami i grupami.

- Użytkownicy inni niż administratorzy używają własnego panelu dostępu w celu dodania użytkowników-gości do aplikacji lub grup.

Dostosowywanie środowiska dołączania dla użytkowników-gości B2B

Włącz zewnętrznych partnerów w sposób dostosowany do potrzeb organizacji.

- Zarządzanie upoważnieniami firmy Microsoft entra służy do konfigurowania zasad, które zarządzają dostępem dla użytkowników zewnętrznych.

- Użyj interfejsów API zaproszenia do współpracy B2B, aby dostosować środowiska dołączania.

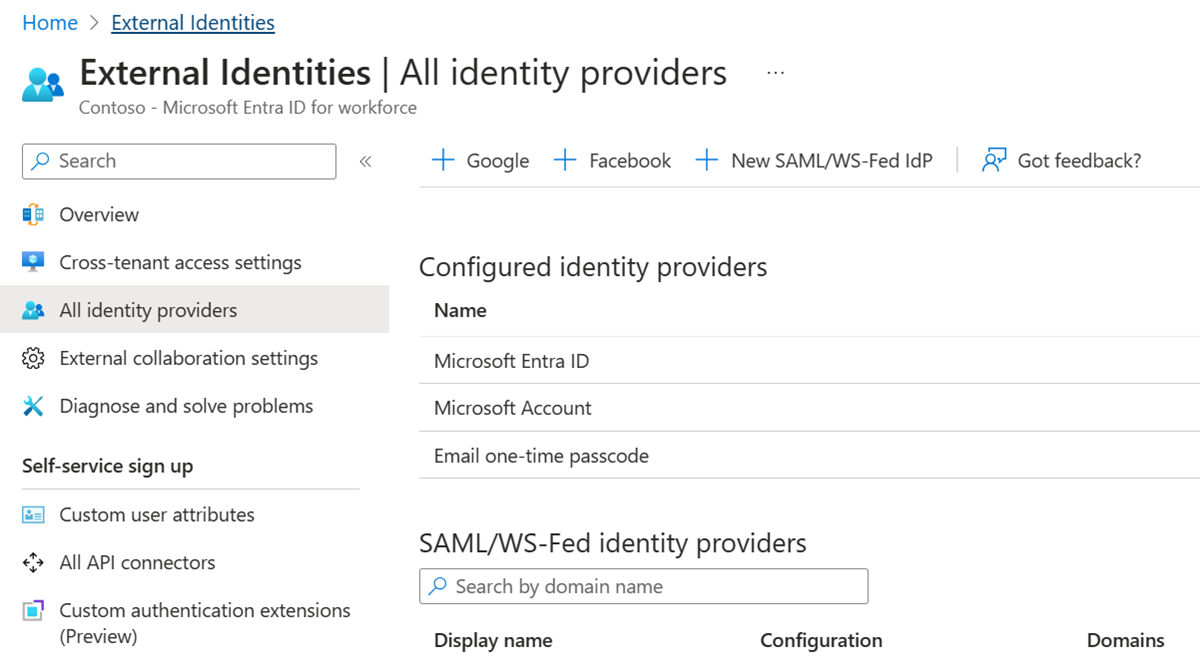

Integracja z dostawcami tożsamości

Tożsamość zewnętrzna Microsoft Entra obsługuje zewnętrznych dostawców tożsamości, takich jak Facebook, konta Microsoft, Google lub dostawcy tożsamości przedsiębiorstwa. Federację można skonfigurować za pomocą dostawców tożsamości. Dzięki temu goście mogą logować się przy użyciu istniejących kont społecznościowych lub przedsiębiorstwa zamiast tworzyć nowe konto tylko dla aplikacji. Dowiedz się więcej o dostawcach tożsamości dla identyfikatora zewnętrznego.

Integracja z programem SharePoint i usługą OneDrive

Możesz włączyć integrację z programem SharePoint i usługą OneDrive , aby udostępniać pliki, foldery, elementy listy, biblioteki dokumentów i witryny osobom spoza organizacji, używając usługi Azure B2B do uwierzytelniania i zarządzania. Użytkownicy, którym udostępniasz zasoby, są zazwyczaj użytkownikami-gośćmi w katalogu, a uprawnienia i grupy działają tak samo dla tych gości, jak w przypadku użytkowników wewnętrznych. Podczas włączania integracji z programem SharePoint i usługą OneDrive włączysz również funkcję jednorazowego kodu dostępu poczty e-mail w usłudze Microsoft Entra B2B, aby służyć jako metoda uwierzytelniania rezerwowego.

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla