Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

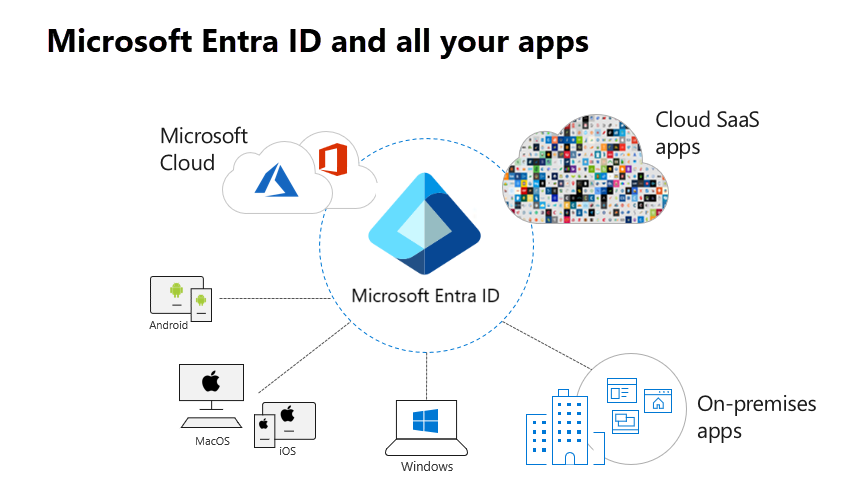

Serwer proxy aplikacji Entra firmy Microsoft zapewnia bezpieczny dostęp zdalny do lokalnych aplikacji internetowych. Po zalogowaniu jednokrotnym do usługi Microsoft Entra ID użytkownicy mogą uzyskiwać dostęp zarówno do aplikacji w chmurze, jak i lokalnych za pośrednictwem zewnętrznego adresu URL lub wewnętrznego portalu aplikacji. Na przykład serwer proxy aplikacji może zapewnić zdalny dostęp i logowanie jednokrotne do Pulpitu zdalnego, SharePoint, Microsoft Teams, Tableau, Qlik oraz aplikacji biznesowych (LOB).

Serwer proxy aplikacji Entra firmy Microsoft to:

Proste w użyciu. Użytkownicy mogą uzyskiwać dostęp do aplikacji lokalnych w taki sam sposób, jak w przypadku uzyskiwania dostępu do platformy Microsoft 365 i innych aplikacji SaaS zintegrowanych z identyfikatorem Entra firmy Microsoft. Nie musisz zmieniać ani aktualizować aplikacji, aby działały z serwerem proxy aplikacji.

Bezpieczne. Aplikacje lokalne mogą używać mechanizmów kontroli autoryzacji i analizy zabezpieczeń platformy Azure. Na przykład aplikacje lokalne mogą używać dostępu warunkowego i weryfikacji dwuetapowej. Proxy aplikacji nie wymaga otwierania połączeń przychodzących przez zaporę.

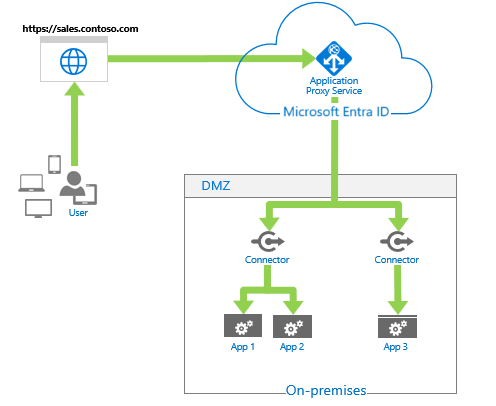

Ekonomiczne. Rozwiązania lokalne zwykle wymagają skonfigurowania i obsługi stref zdemilitaryzowanych (DMZ), serwerów brzegowych lub innych złożonych infrastruktur. Serwer proxy aplikacji działa w chmurze, co ułatwia korzystanie z niej. Aby korzystać z serwera proxy aplikacji, nie trzeba zmieniać infrastruktury sieciowej ani instalować większej liczby urządzeń w środowisku lokalnym.

Napiwek

Jeśli masz już identyfikator Entra firmy Microsoft, możesz użyć go jako jednej płaszczyzny sterowania, aby umożliwić bezproblemowy i bezpieczny dostęp do aplikacji lokalnych.

Chociaż nie jest kompleksowa, lista ilustruje przykłady korzystania z serwera proxy aplikacji w scenariuszu współistnienia hybrydowego:

- Zewnętrzne publikowanie lokalnych aplikacji internetowych w uproszczony sposób bez strefy DMZ

- Obsługa logowania jednokrotnego (SSO) między urządzeniami, zasobami i aplikacjami w chmurze i lokalnie

- Obsługa uwierzytelniania wieloskładnikowego dla aplikacji w chmurze i lokalnie

- Szybkie korzystanie z funkcji w chmurze z zabezpieczeniami chmury firmy Microsoft

- Scentralizowane zarządzanie kontami użytkowników

- Scentralizowana kontrola tożsamości i zabezpieczeń

- Automatyczne dodawanie lub usuwanie dostępu użytkowników do aplikacji na podstawie członkostwa w grupie

W tym artykule wyjaśniono, jak usługa Microsoft Entra ID i serwer proxy aplikacji zapewniają użytkownikom zdalnym środowisko logowania jednokrotnego. Użytkownicy łączą się bezpiecznie z aplikacjami lokalnymi, nie używając sieci VPN ani serwerów z podwójnymi lokalizacjami lub reguł zapory. Ten artykuł pomaga zrozumieć, w jaki sposób serwer proxy aplikacji przenosi możliwości chmury oraz korzyści w zakresie zabezpieczeń do lokalnych aplikacji sieci Web. Opisano w nim również możliwe architektury i topologie.

Napiwek

Usługa proxy aplikacji obejmuje zarówno usługę proxy aplikacji, która działa w chmurze, jak i łącznik sieci prywatnej, który działa na serwerze lokalnym. Microsoft Entra ID, usługa serwera proxy aplikacji i łącznik sieci prywatnej współpracują ze sobą, aby bezpiecznie przekazać token logowania użytkownika z identyfikatora Entra firmy Microsoft do aplikacji internetowej.

Serwer proxy aplikacji współpracuje z:

- Aplikacje internetowe korzystające ze zintegrowanego uwierzytelniania systemu Windows do uwierzytelniania

- Aplikacje internetowe korzystające z dostępu opartego na formularzach lub opartego na nagłówkach

- Internetowe interfejsy API, które chcesz udostępnić bogatym aplikacjom na różnych urządzeniach

- Aplikacje hostowane za bramą usług pulpitu zdalnego

- Rozbudowane aplikacje klienckie zintegrowane z biblioteką Microsoft Authentication Library (MSAL)

Serwer proxy aplikacji obsługuje logowanie jednokrotne. Aby uzyskać więcej informacji na temat obsługiwanych metod, zobacz Wybieranie metody logowania jednokrotnego.

Dostęp zdalny w przeszłości

Wcześniej płaszczyzna sterowania do ochrony zasobów wewnętrznych przed atakami, ułatwiająca dostęp użytkownikom zdalnym, znajdowała się w strefie DMZ lub sieci obwodowej. Jednak rozwiązania sieci VPN i reverse proxy wdrożone w strefie DMZ używanej przez klientów zewnętrznych do uzyskiwania dostępu do zasobów firmy nie są odpowiednie dla rozwiązań chmurowych. Zwykle cierpią one na następujące wady:

- Zwiększanie kosztów sprzętu

- Utrzymywanie zabezpieczeń (stosowanie poprawek, monitorowanie portów itd.)

- Uwierzytelnianie użytkowników na brzegu sieci

- Uwierzytelnianie użytkowników na serwerach internetowych w sieci obwodowej

- Zachowaj dostęp do sieci VPN dla użytkowników zdalnych przy użyciu dystrybucji i konfiguracji oprogramowania klienckiego sieci VPN. Ponadto utrzymywanie serwerów przyłączonych do domeny w strefie DMZ, które mogą być narażone na ataki zewnętrzne.

W dzisiejszym świecie, gdzie priorytetem są technologie chmurowe, Microsoft Entra ID najlepiej nadaje się do kontrolowania tego, kto i co uzyskuje dostęp do Twojej sieci. Proxy aplikacji Microsoft Entra integruje się z nowoczesnymi technologiami uwierzytelniania i opartymi na chmurze, takimi jak aplikacje SaaS i dostawcy tożsamości. Ta integracja umożliwia użytkownikom dostęp do aplikacji z dowolnego miejsca. Serwer proxy aplikacji nie tylko lepiej pasuje do współczesnego cyfrowego miejsca pracy, ale jest także bezpieczniejszy niż rozwiązania VPN i serwery proxy odwrotne oraz łatwiejszy do wdrożenia. Użytkownicy zdalni mogą uzyskiwać dostęp do aplikacji lokalnych w taki sam sposób, w jaki uzyskują dostęp do firmy Microsoft i innych aplikacji SaaS zintegrowanych z identyfikatorem Entra firmy Microsoft. Nie musisz zmieniać ani aktualizować aplikacji, aby działały z serwerem proxy aplikacji. Ponadto serwer proxy aplikacji nie wymaga otwierania połączeń przychodzących przez zaporę sieciową. Za pomocą serwera proxy aplikacji wystarczy go skonfigurować, a później już nie trzeba się nim martwić.

Przyszłość dostępu zdalnego

W dzisiejszym cyfrowym miejscu pracy użytkownicy uzyskują dostęp do aplikacji i pracują z dowolnego miejsca przy użyciu wielu urządzeń. Stały czynnik to tożsamość użytkownika. Rozpocznij zabezpieczanie sieci przy użyciu rozwiązania Microsoft Entra Identity Management jako płaszczyzny kontroli zabezpieczeń. Ten model oparty na tożsamościach obejmuje następujące składniki:

- Dostawca tożsamości umożliwiający śledzenie użytkowników i informacji związanych z użytkownikiem.

- Katalog urządzeń utrzymujący listę urządzeń, które mają dostęp do zasobów korporacyjnych. Ten katalog zawiera odpowiednie informacje o urządzeniu (na przykład typ urządzenia, integralność itd.).

- Usługa oceny zasad sprawdza, czy użytkownicy i urządzenia spełniają zasady zabezpieczeń ustawione przez administratorów.

- Możliwość udzielenia lub odmowy dostępu do zasobów organizacji. Microsoft Entra ID śledzi użytkowników, którzy uzyskują dostęp do aplikacji internetowych opublikowanych lokalnie i w chmurze. Zapewnia ona centralny punkt zarządzania tymi aplikacjami. Aby zwiększyć bezpieczeństwo, włącz dostęp warunkowy firmy Microsoft Entra. Ta funkcja zapewnia dostęp tylko odpowiednim osobom do aplikacji, ustawiając warunki uwierzytelniania i dostępu.

Uwaga

Proxy aplikacji Microsoft Entra zastępuje sieci VPN lub odwrotne serwery proxy dla zdalnych użytkowników uzyskujących dostęp do zasobów wewnętrznych. Nie jest przeznaczony dla użytkowników wewnętrznych w sieci firmowej. Gdy użytkownicy wewnętrzni niepotrzebnie używają serwera proxy aplikacji, może to spowodować nieoczekiwane problemy z wydajnością.

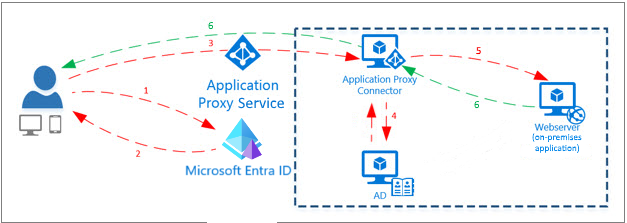

Omówienie działania serwera proxy aplikacji

Na diagramie pokazano, jak firma Microsoft Entra ID i serwer proxy aplikacji współpracują ze sobą w celu zapewnienia logowania jednokrotnego do aplikacji lokalnych.

- Użytkownik jest kierowany do strony logowania microsoft Entra po dokonaniu dostępu do aplikacji za pośrednictwem punktu końcowego.

- Identyfikator Entra firmy Microsoft wysyła token do urządzenia klienckiego użytkownika po pomyślnym zalogowaniu.

- Klient wysyła token do usługi serwera proxy aplikacji. Usługa pobiera główną nazwę użytkownika (UPN) i nazwę główną zabezpieczeń (SPN) z tokenu. Następnie serwer proxy aplikacji wysyła żądanie do łącznika.

- Łącznik wykonuje uwierzytelnianie jednokrotne wymagane w imieniu użytkownika.

- Łącznik wysyła żądanie do aplikacji lokalnej.

- Odpowiedź jest wysyłana za pośrednictwem łącznika i usługi serwera proxy aplikacji do użytkownika.

Uwaga

Podobnie jak większość agentów hybrydowych firmy Microsoft Entra, łącznik sieci prywatnej nie wymaga otwierania połączeń przychodzących przez swoją zaporę sieciową. Ruch użytkowników w kroku 3 kończy się na usłudze proxy aplikacji. Łącznik sieci prywatnej, który znajduje się w sieci prywatnej, jest odpowiedzialny za pozostałą część komunikacji.

| Składnik | opis |

|---|---|

| Punkt końcowy | Punkt końcowy to adres URL lub portal użytkownika końcowego. Użytkownicy mogą uzyskiwać dostęp do aplikacji poza siecią, korzystając z zewnętrznego adresu URL. Użytkownicy w sieci mogą uzyskiwać dostęp do aplikacji za pośrednictwem adresu URL lub portalu użytkowników końcowych. Gdy użytkownicy przechodzą do jednego z tych punktów końcowych, uwierzytelniają się w identyfikatorze Entra firmy Microsoft, a następnie są kierowani przez łącznik do aplikacji lokalnej. |

| Microsoft Entra ID | Microsoft Entra ID wykonuje uwierzytelnianie przy użyciu katalogu dzierżawy przechowywanego w chmurze. |

| Usługa serwera proxy aplikacji | Ta usługa serwera proxy aplikacji działa w chmurze jako część Microsoft Entra ID. Przekazuje token logowania od użytkownika do łącznika sieci prywatnej. Serwer proxy aplikacji przekazuje wszelkie dostępne nagłówki w żądaniu i ustawia nagłówki zgodnie z jego protokołem na adres IP klienta. Jeśli żądanie przychodzące do serwera proxy ma już ten nagłówek, adres IP klienta zostanie dodany na końcu listy rozdzielonej przecinkami, która jest wartością nagłówka. |

| Łącznik sieci prywatnej | Łącznik jest lekkim agentem, który działa w systemie Windows Server w sieci. Łącznik zarządza komunikacją między usługą serwera proxy aplikacji w chmurze a aplikacją lokalną. Łącznik używa tylko połączeń wychodzących, więc nie trzeba otwierać portów przychodzących w sieciach internetowych. Łączniki są bezstanowe i pobierają informacje z chmury w razie potrzeby. Aby uzyskać więcej informacji na temat łączników, takich jak równoważenie obciążenia i uwierzytelnianie, zobacz Omówienie łączników sieci prywatnej firmy Microsoft Entra. |

| Active Directory (AD) | Usługa Active Directory działa lokalnie w celu przeprowadzenia uwierzytelniania dla kont domeny. Po skonfigurowaniu logowania jednokrotnego, łącznik komunikuje się z usługą Active Directory (AD) w celu wykonania wszelkich dodatkowych wymagań uwierzytelniania. |

| Aplikacja lokalna | Na koniec użytkownik może uzyskać dostęp do aplikacji lokalnej. |

Serwer proxy aplikacji to usługa Microsoft Entra, którą konfiguruje się w centrum administracyjnym Microsoft Entra. Umożliwia publikowanie zewnętrznego publicznego punktu końcowego adresu URL HTTP/HTTPS w chmurze platformy Azure, który łączy się z wewnętrznym adresem URL serwera aplikacji w organizacji. Te lokalne aplikacje internetowe można zintegrować z usługą Microsoft Entra ID w celu obsługi logowania jednokrotnego. Użytkownicy mogą następnie uzyskiwać dostęp do lokalnych aplikacji internetowych w taki sam sposób, jak w przypadku uzyskiwania dostępu do platformy Microsoft 365 i innych aplikacji SaaS.

Usługa serwera proxy aplikacji działa w chmurze, a łącznik sieci prywatnej działa jako lekki agent na serwerze lokalnym, a identyfikator Entra firmy Microsoft działa jako dostawca tożsamości. Te składniki umożliwiają użytkownikom dostęp do lokalnych aplikacji internetowych przy użyciu bezproblemowego środowiska logowania jednokrotnego.

Po uwierzytelnieniu użytkownika użytkownicy zewnętrzni mogą uzyskiwać dostęp do lokalnych aplikacji internetowych przy użyciu adresu URL wyświetlania lub moich aplikacji z urządzeń stacjonarnych lub iOS/MAC. Na przykład serwer proxy aplikacji może zapewnić dostęp zdalny i jednokrotne logowanie do pulpitu zdalnego, witryn programu SharePoint, Tableau, Qlik, Outlook w Internecie i aplikacji biznesowych (LOB).

Uwierzytelnianie

Istnieje kilka sposobów konfigurowania aplikacji na potrzeby logowania jednokrotnego, a wybrana metoda zależy od uwierzytelniania używanego przez aplikację. Serwer proxy aplikacji obsługuje następujące typy aplikacji:

- Aplikacje sieci Web

- Internetowe interfejsy API, które chcesz udostępnić bogatym aplikacjom na różnych urządzeniach

- Aplikacje hostowane za bramą usług pulpitu zdalnego

- Rozbudowane aplikacje klienckie zintegrowane z biblioteką Microsoft Authentication Library (MSAL)

Serwer proxy aplikacji współpracuje z aplikacjami korzystającymi z następującego natywnego protokołu uwierzytelniania:

- Zintegrowane uwierzytelnianie systemu Windows (IWA). W przypadku zintegrowanego uwierzytelniania systemu Windows (IWA) łączniki sieci prywatnej używają ograniczonego delegowania Protokołu Kerberos (KCD) do uwierzytelniania użytkowników w aplikacji Kerberos.

Serwer proxy aplikacji obsługuje również protokoły uwierzytelniania z partnerami spoza firmy Microsoft w określonych scenariuszach konfiguracji:

- Uwierzytelnianie oparte na nagłówku. Ta metoda używa funkcji PingAccess, usługi partnerskiej innej niż Microsoft, do obsługi uwierzytelniania aplikacji korzystających z nagłówków.

- Uwierzytelnianie oparte na formularzach lub hasłach. Przy użyciu tej metody uwierzytelniania użytkownicy logują się do aplikacji przy użyciu nazwy użytkownika i hasła podczas pierwszego uzyskiwania do niej dostępu. Po pierwszym logowaniu identyfikator Firmy Microsoft Entra dostarcza nazwę użytkownika i hasło do aplikacji. W tym scenariuszu identyfikator Entra firmy Microsoft obsługuje uwierzytelnianie.

- Uwierzytelnianie SAML. Logowanie jednokrotne oparte na protokole SAML jest obsługiwane w przypadku aplikacji korzystających z protokołów SAML (Security Assertion Markup Language) 2.0 lub WS-Federation. W ramach jednokrotnego logowania SAML, Microsoft Entra uwierzytelnia użytkownika w aplikacji, korzystając z jego konta Microsoft Entra.

Aby uzyskać więcej informacji na temat obsługiwanych metod, zobacz Wybieranie metody logowania jednokrotnego.

Korzyści z zabezpieczeń

Rozwiązanie dostępu zdalnego oferowane przez serwer proxy aplikacji oraz Microsoft Entra zapewniają różne korzyści związane z bezpieczeństwem, z których mogą korzystać klienci, w tym:

Uwierzytelniony dostęp. Serwer proxy aplikacji używa wstępnego uwierzytelniania , aby upewnić się, że tylko uwierzytelnione połączenia docierają do sieci. Blokuje cały ruch bez prawidłowego tokenu dla aplikacji skonfigurowanych przy użyciu wstępnego uwierzytelniania. Takie podejście znacznie zmniejsza ukierunkowane ataki, umożliwiając dostęp tylko zweryfikowanych tożsamości do aplikacji zaplecza.

Dostęp warunkowy. Przed nawiązaniem połączeń z siecią można zastosować bardziej zaawansowane mechanizmy kontroli zasad. Za pomocą dostępu warunkowego można zdefiniować ograniczenia dotyczące ruchu, który ma być osiągany przez aplikację zaplecza. Tworzone są zasady ograniczające logowania na podstawie lokalizacji, siły uwierzytelniania i profilu ryzyka użytkownika. W miarę rozwoju dostępu warunkowego dodawana jest większa kontrola w celu zapewnienia większej liczby zabezpieczeń, takich jak integracja z usługą Microsoft Defender for Cloud Apps. Integracja usługi Defender for Cloud Apps umożliwia skonfigurowanie aplikacji lokalnej na potrzeby monitorowania w czasie rzeczywistym przy użyciu dostępu warunkowego do monitorowania i kontrolowania sesji w czasie rzeczywistym na podstawie zasad dostępu warunkowego.

Kończenie ruchu. Cały ruch do aplikacji zaplecza kończy się w usłudze serwera proxy aplikacji w chmurze, podczas ponownego ustanawiania sesji z serwerem zaplecza. Ta strategia połączenia oznacza, że serwery zaplecza nie są narażone na bezpośredni ruch HTTP. Są one lepiej chronione przed atakami typu DoS (odmowa usługi), ponieważ zapora sieciowa nie jest atakowana.

Cały dostęp jest wychodzący. Łączniki sieci prywatnej używają tylko połączeń wychodzących do usługi serwera proxy aplikacji w chmurze za pośrednictwem portów 80 i 443. Bez połączeń przychodzących nie ma potrzeby otwierania portów zapory dla połączeń przychodzących lub składników znajdujących się w strefie DMZ. Wszystkie połączenia są wychodzące i odbywają się za pośrednictwem bezpiecznego kanału.

Analiza zabezpieczeń i analiza oparta na uczeniu maszynowym (ML). Ponieważ jest to część identyfikatora Entra firmy Microsoft, serwer proxy aplikacji może używać usługi Microsoft Entra ID Protection (wymaga licencjonowania Premium P2). Usługa Microsoft Entra ID Protection łączy analizę zabezpieczeń uczenia maszynowego z źródłami danych z jednostki Digital Crimes Unit firmy Microsoft i Centrum reagowania na zabezpieczenia firmy Microsoft w celu proaktywnego identyfikowania kont z naruszonymi zabezpieczeniami. Ochrona tożsamości Microsoft Entra oferuje ochronę w czasie rzeczywistym przed logowaniem o wysokim ryzyku. Uwzględnia on czynniki, takie jak dostęp z zainfekowanych urządzeń, za pośrednictwem sieci anonimizacji lub nietypowych i mało prawdopodobnych lokalizacji w celu zwiększenia profilu ryzyka sesji. Ten profil ryzyka jest używany do ochrony w czasie rzeczywistym. Wiele z tych raportów i zdarzeń jest już dostępnych za pośrednictwem interfejsu API na potrzeby integracji z systemami zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM).

Dostęp zdalny jako usługa. Nie musisz martwić się o konserwowanie i stosowanie poprawek na serwerach lokalnych w celu umożliwienia dostępu zdalnego. Serwer proxy aplikacji to usługa w skali internetu, której właścicielem jest Microsoft, więc zawsze uzyskujesz najnowsze poprawki zabezpieczeń i aktualizacje. Oprogramowanie niezaznaczone nadal odpowiada za dużą liczbę ataków. Według Departamentu Bezpieczeństwa Wewnętrznego, aż 85 procent ataków ukierunkowanych jest nie do uniknięcia. W przypadku tego modelu usług nie trzeba już ponosić dużego obciążenia związanego z zarządzaniem serwerami brzegowymi ani gorączkowo instalować poprawek, gdy jest to potrzebne.

Integracja z usługą Intune. W usłudze Intune ruch firmowy jest kierowany oddzielnie od ruchu osobistego. Serwer proxy aplikacji gwarantuje, że ruch firmowy jest uwierzytelniany. Serwer proxy aplikacji i funkcja Intune Managed Browser mogą być używane razem, aby umożliwić zdalnym użytkownikom bezpieczny dostęp do wewnętrznych witryn internetowych z urządzeń z systemami iOS i Android.

Harmonogram działania dotyczący chmury

Kolejną główną zaletą implementacji serwera proxy aplikacji jest rozszerzenie identyfikatora Entra firmy Microsoft do środowiska lokalnego. W rzeczywistości implementacja serwera proxy aplikacji to kluczowy krok w zakresie przenoszenia organizacji i aplikacji do chmury. Przenosząc się do chmury i z dala od uwierzytelniania lokalnego, zmniejszasz zużycie zasobów lokalnych i używasz możliwości zarządzania tożsamościami firmy Microsoft jako płaszczyzny sterowania. Dzięki minimalnym aktualizacjom istniejących aplikacji masz dostęp do funkcji chmury, takich jak logowanie jednokrotne, uwierzytelnianie wieloskładnikowe i centralne zarządzanie. Instalowanie niezbędnych składników serwera proxy aplikacji to prosty proces ustanawiania struktury dostępu zdalnego. Przechodząc do chmury, masz dostęp do najnowszych funkcji, aktualizacji i funkcji firmy Microsoft, takich jak wysoka dostępność i odzyskiwanie po awarii.

Aby dowiedzieć się więcej na temat migrowania aplikacji do identyfikatora Entra firmy Microsoft, zobacz Migrowanie aplikacji do identyfikatora Entra firmy Microsoft.

Architektura

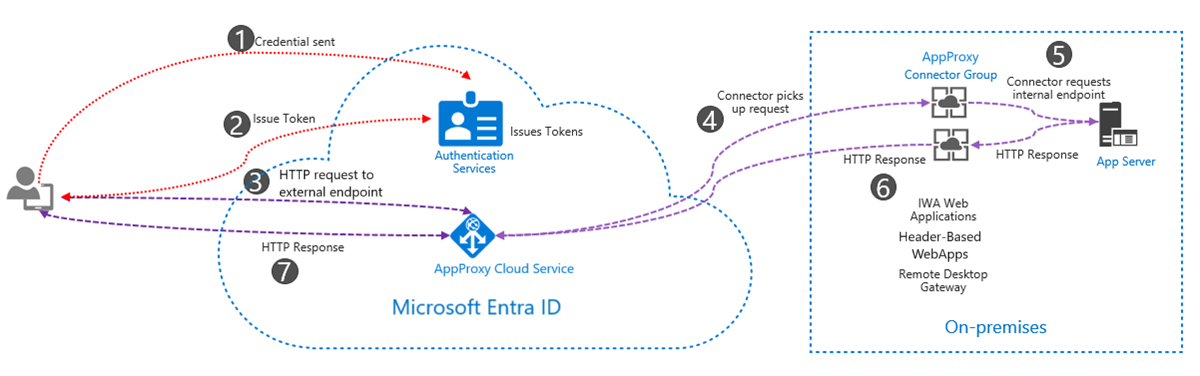

Diagram przedstawia ogólny sposób współpracy usług uwierzytelniania Firmy Microsoft i serwera proxy aplikacji w celu zapewnienia logowania jednokrotnego do aplikacji lokalnych dla użytkowników.

- Użytkownik uzyskuje dostęp do aplikacji za pośrednictwem punktu końcowego i jest przekierowywany do strony logowania firmy Microsoft Entra. Zasady dostępu warunkowego sprawdzają określone warunki, aby zapewnić zgodność z wymaganiami organizacji dotyczącymi zabezpieczeń.

- Identyfikator Entra firmy Microsoft wysyła token do urządzenia klienckiego użytkownika.

- Klient wysyła token do usługi serwera proxy aplikacji, która wyodrębnia główną nazwę użytkownika (UPN) i nazwę główną zabezpieczeń (SPN) z tokenu.

- Serwer proxy aplikacji przekazuje żądanie do łącznika sieci prywatnej.

- Łącznik obsługuje dodatkowe wymagane uwierzytelnienie (opcjonalnie na podstawie metody uwierzytelniania), pobiera wewnętrzny punkt końcowy serwera aplikacji i wysyła żądanie do aplikacji na miejscu.

- Serwer aplikacji odpowiada, a łącznik wysyła odpowiedź z powrotem do usługi serwera proxy aplikacji.

- Usługa serwera proxy aplikacji dostarcza użytkownikowi odpowiedź.

Serwer proxy aplikacji Firmy Microsoft Entra składa się z usługi serwera proxy aplikacji opartej na chmurze i łącznika lokalnego. Łącznik nasłuchuje żądań z usługi serwera proxy aplikacji i obsługuje połączenia z aplikacjami wewnętrznymi. Należy pamiętać, że cała komunikacja odbywa się za pośrednictwem protokołu Transport Layer Security (TLS) i zawsze pochodzi z łącznika do usługi serwera proxy aplikacji. Oznacza to, że komunikacja jest tylko wychodząca. Łącznik używa certyfikatu klienta do uwierzytelniania w usłudze serwera proxy aplikacji we wszystkich wywołaniach. Jedynym wyjątkiem od zabezpieczeń połączenia jest początkowy krok konfiguracji, w którym jest ustanawiany certyfikat klienta. Aby uzyskać więcej informacji, zobacz serwer proxy aplikacji pod maską.

Łącznik sieci prywatnej firmy Microsoft Entra

Serwer proxy aplikacji używa łącznika sieci prywatnej firmy Microsoft Entra. Ten sam łącznik jest używany przez Microsoft Entra Private Access. Aby dowiedzieć się więcej o łącznikach, zobacz Microsoft Entra private network connector (Łącznik sieci prywatnej firmy Microsoft).

Inne przypadki użycia

Do tej pory skoncentrowaliśmy się na korzystaniu z serwera proxy aplikacji, aby publikować aplikacje lokalne na zewnątrz i umożliwiać jednokrotne logowanie dla wszystkich aplikacji w chmurze i lokalnych. Jednak serwer proxy aplikacji obsługuje również inne przypadki użycia, w tym:

- Bezpieczne publikowanie interfejsów API REST. Użyj proxy aplikacji, aby utworzyć publiczny punkt końcowy dla swoich interfejsów API działających lokalnie lub hostowanych w chmurze. Kontroluj uwierzytelnianie i autoryzację bez otwierania portów przychodzących. Dowiedz się więcej w artykule Włączanie natywnych aplikacji klienckich do interakcji z aplikacjami proxy i Ochrona interfejsu API przy użyciu protokołu OAuth 2.0 przy użyciu identyfikatora Entra firmy Microsoft i usługi API Management.

- Usługi pulpitu zdalnego(RDS). Standardowe wdrożenia usług pulpitu zdalnego (RDS) wymagają otwartych połączeń przychodzących. Jednak wdrożenie RDS z serwerem proxy aplikacji ma trwałe połączenie wychodzące z serwera, na którym działa usługa łącznika. Dzięki temu można oferować użytkownikom więcej aplikacji, publikując aplikacje lokalne za pośrednictwem usług pulpitu zdalnego. Można również zmniejszyć powierzchnię ataku wdrożenia przy użyciu ograniczonego zestawu mechanizmów weryfikacji dwuetapowej i kontroli dostępu warunkowego do usług pulpitu zdalnego (RDS).

- Publikowanie aplikacji łączących się za pomocą WebSockets. Obsługa usługi Qlik Sense jest dostępna w publicznej wersji zapoznawczej i zostanie rozszerzona do innych aplikacji w przyszłości.

- Włącz natywne aplikacje klienckie do interakcji z aplikacjami proxy. Serwer proxy aplikacji Entra firmy Microsoft umożliwia publikowanie aplikacji internetowych, ale może również służyć do publikowania natywnych aplikacji klienckich skonfigurowanych za pomocą biblioteki Microsoft Authentication Library (MSAL). Aplikacje klienckie różnią się od aplikacji internetowych, ponieważ są instalowane na urządzeniu, podczas gdy aplikacje internetowe są dostępne za pośrednictwem przeglądarki.

Podsumowanie

Organizacje dostosowują się do szybkich zmian w pracy i narzędziach. Pracownicy korzystają z własnych urządzeń i korzystają z aplikacji SaaS (Software-as-a-Service). W rezultacie zarządzanie danymi i ich zabezpieczanie staje się bardziej złożone. Dane są teraz przemieszczane w środowiskach lokalnych i w chmurze, znacznie poza tradycyjnymi granicami. Ta zmiana zwiększa produktywność i współpracę, ale także utrudnia ochronę poufnych danych.

Serwer proxy aplikacji Firmy Microsoft Entra zmniejsza zużycie środowiska lokalnego, oferując dostęp zdalny jako usługę. Niezależnie od tego, czy używasz już identyfikatora Entra firmy Microsoft do zarządzania użytkownikami w konfiguracji hybrydowej, czy planujesz rozpoczęcie podróży do chmury, serwer proxy aplikacji upraszcza dostęp zdalny i zwiększa bezpieczeństwo.

Organizacje powinny już dziś korzystać z serwera proxy aplikacji, aby skorzystać z następujących korzyści:

- Zewnętrzne publikowanie aplikacji lokalnych bez konieczności utrzymywania tradycyjnej sieci VPN lub innych lokalnych rozwiązań do publikowania w Internecie i podejścia DMZ

- Logowanie jednokrotne do wszystkich aplikacji, takich jak microsoft 365 lub inne aplikacje SaaS, w tym aplikacje lokalne

- Zabezpieczenia w skali chmury, w których firma Microsoft Entra używa platformy Microsoft 365, aby zapobiec nieautoryzowanemu dostępowi

- Integracja z usługą Intune w celu zapewnienia uwierzytelnienia ruchu firmowego

- Centralizacja zarządzania kontami użytkowników

- Aktualizacje automatyczne, aby upewnić się, że masz najnowsze poprawki zabezpieczeń

- Nowe funkcje w miarę ich wydawania; najnowsza obsługa logowania jednokrotnego SAML i bardziej szczegółowe zarządzanie plikami cookie aplikacji