Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W tym artykule opisano składniki, które działają, aby zapewnić bezpieczeństwo użytkowników i aplikacji podczas korzystania z serwera proxy aplikacji Firmy Microsoft Entra.

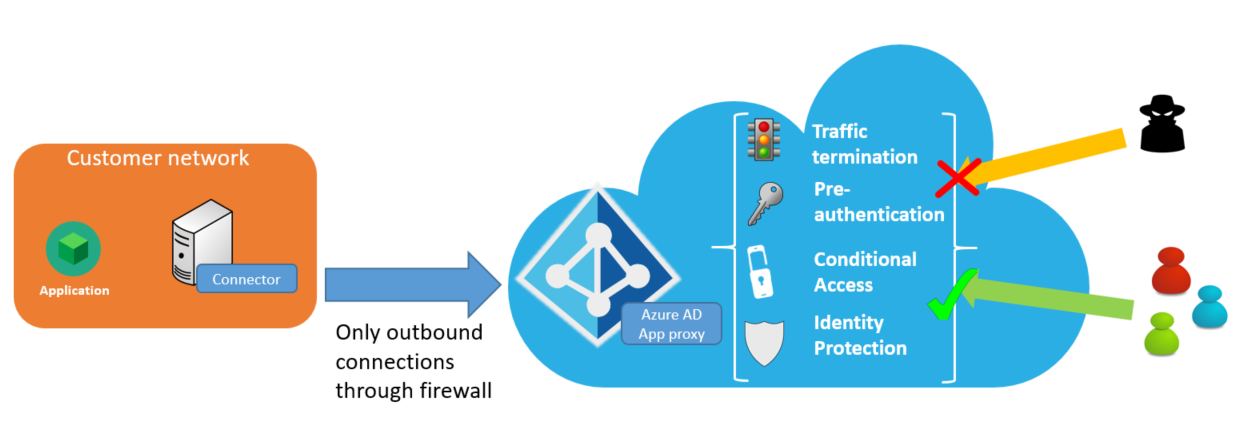

Na poniższym diagramie pokazano, jak identyfikator Entra firmy Microsoft umożliwia bezpieczny dostęp zdalny do aplikacji lokalnych.

Korzyści z zabezpieczeń

Serwer proxy aplikacji Microsoft Entra oferuje wiele korzyści zabezpieczeń. Lista korzyści to:

- Uwierzytelniony dostęp

- Dostęp warunkowy

- Kończenie ruchu

- Cały dostęp wychodzący

- Analiza w skali chmury i uczenie maszynowe

- Dostęp zdalny jako usługa

- Usługa ochrony przed rozproszoną odmową usługi (DDoS) firmy Microsoft

Uwierzytelniony dostęp

Tylko uwierzytelnione połączenia mogą uzyskiwać dostęp do sieci, gdy używasz uwierzytelniania wstępnego firmy Microsoft Entra.

Serwer proxy aplikacji Entra firmy Microsoft opiera się na usłudze tokenu zabezpieczającego firmy Microsoft (STS) na potrzeby całego uwierzytelniania. Uwierzytelnianie wstępne, z natury, blokuje znaczną liczbę ataków anonimowych, ponieważ tylko uwierzytelnione tożsamości mogą uzyskiwać dostęp do aplikacji zaplecza.

Jeśli wybierzesz opcję Przekazywanie jako metodę uwierzytelniania wstępnego, nie uzyskasz tej korzyści.

Dostęp warunkowy

Zastosuj bardziej zaawansowane mechanizmy kontroli zasad przed nawiązaniem połączeń z siecią.

Za pomocą dostępu warunkowego można zdefiniować ograniczenia dotyczące sposobu, w jaki użytkownicy mogą uzyskiwać dostęp do aplikacji. Można tworzyć zasady ograniczające logowania na podstawie lokalizacji, siły uwierzytelniania i profilu ryzyka użytkownika.

Możesz również użyć dostępu warunkowego, aby skonfigurować zasady uwierzytelniania wieloskładnikowego, dodając kolejną warstwę zabezpieczeń do uwierzytelniania użytkowników. Ponadto aplikacje można również kierować do aplikacji Microsoft Defender dla Chmury za pośrednictwem dostępu warunkowego firmy Microsoft Entra w celu zapewnienia monitorowania i kontroli w czasie rzeczywistym za pośrednictwem zasad dostępu i sesji.

Kończenie ruchu

Cały ruch jest przerywany w chmurze.

Ponieważ serwer proxy aplikacji Microsoft Entra jest odwrotnym serwerem proxy, cały ruch do aplikacji działających w tle jest kończony w usłudze. Sesja może być ponownie ustanowiona tylko z serwerem zaplecza końcowego, co oznacza, że serwery zaplecza nie są narażone na bezpośredni ruch HTTP. Konfiguracja oznacza, że lepiej chronisz się przed atakami docelowymi.

Cały dostęp jest wychodzący

Nie trzeba otwierać połączeń przychodzących do sieci firmowej.

Łączniki sieci prywatnej używają tylko połączeń wychodzących do usługi serwera proxy aplikacji Firmy Microsoft. Nie ma potrzeby otwierania portów zapory dla połączeń przychodzących. Tradycyjne serwery proxy wymagają sieci obwodowej (nazywanej również strefą demilitaryzowaną (DMZ) lub podsiecią ekranowaną) i zezwalają na dostęp do nieuwierzytelnionych połączeń na brzegu sieci. W przypadku serwera proxy aplikacji nie potrzebujesz sieci obwodowej, ponieważ wszystkie połączenia są wychodzące i odbywają się za pośrednictwem bezpiecznego kanału.

Aby uzyskać więcej informacji na temat łączników, zobacz Omówienie łączników sieci prywatnych firmy Microsoft.

Analiza w skali chmury i uczenie maszynowe

Uzyskaj najnowocześniejsze zabezpieczenia.

Ponieważ jest to część Microsoft Entra ID, proxy aplikacji używa Microsoft Entra ID Protection wraz z danymi z Microsoft Security Response Center i Microsoft Digital Crimes Unit. Wspólnie aktywnie identyfikujemy konta z naruszonymi zabezpieczeniami i oferujemy ochronę przed logowaniem o wysokim ryzyku. Bierzemy pod uwagę wiele czynników, aby określić, które próby logowania są wysokiego ryzyka. Czynniki te obejmują flagowanie zainfekowanych urządzeń, anonimizacja sieci i nietypowe lub mało prawdopodobne lokalizacje.

Wiele z tych raportów i zdarzeń jest już dostępnych za pośrednictwem interfejsu API w celu integracji z systemami zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM).

Dostęp zdalny jako usługa

Nie musisz martwić się o konserwowanie i stosowanie poprawek na serwerach lokalnych.

Oprogramowanie niezaznaczone nadal odpowiada za dużą liczbę ataków. Proxy aplikacji Microsoft Entra to usługa w skali internetowej, należąca do firmy Microsoft, dlatego zawsze otrzymujesz najnowsze poprawki zabezpieczeń i aktualizacje.

Aby zwiększyć bezpieczeństwo aplikacji opublikowanych przez serwer proxy aplikacji firmy Microsoft Entra, blokujemy roboty przeszukiwarki sieci Web przed indeksowaniem i archiwizowaniem aplikacji. Za każdym razem, gdy robot przeszukiwarki internetowej próbuje pobrać ustawienia robota dla opublikowanej aplikacji, serwer proxy aplikacji odpowiada za pomocą pliku robots.txt, który zawiera User-agent: * Disallow: /.

Usługa ochrony przed rozproszoną odmową usługi (DDoS) firmy Microsoft

Aplikacje publikowane za pośrednictwem serwera proxy aplikacji są chronione przed atakami DDoS (Distributed Denial of Service). Firma Microsoft automatycznie włącza tę ochronę we wszystkich centrach danych. Usługa ochrony przed atakami DDoS firmy Microsoft zapewnia zawsze włączone monitorowanie ruchu i ograniczanie ryzyka typowych ataków na poziomie sieci w czasie rzeczywistym.

Pod maską

Serwer proxy aplikacji Microsoft Entra składa się z dwóch części:

- Usługa oparta na chmurze: ta usługa działa w chmurze firmy Microsoft i jest miejscem, w którym są wykonywane połączenia klienta zewnętrznego/użytkownika.

- Łącznik lokalny: składnik lokalny, łącznik nasłuchuje żądań z usługi serwera proxy aplikacji Microsoft Entra i obsługuje połączenia z aplikacjami wewnętrznymi.

Przepływ między łącznikiem a usługą serwera proxy aplikacji jest ustanawiany w następujących przypadkach:

- Łącznik jest najpierw skonfigurowany.

- Łącznik pobiera informacje o konfiguracji z usługi serwera proxy aplikacji.

- Użytkownik uzyskuje dostęp do opublikowanej aplikacji.

Uwaga

Cała komunikacja odbywa się przy użyciu protokołu Transport Layer Security (TLS) i zawsze pochodzą z łącznika do usługi serwera proxy aplikacji. Usługa jest tylko dla ruchu wychodzącego.

Łącznik używa certyfikatu klienta do uwierzytelniania w usłudze proxy aplikacji przy prawie wszystkich wywołaniach. Jedynym wyjątkiem od tego procesu jest początkowy krok konfiguracji, w którym jest ustanawiany certyfikat klienta.

Instalowanie łącznika

Po pierwszym skonfigurowaniu łącznika mają miejsce następujące zdarzenia przepływu:

- Rejestracja łącznika w usłudze odbywa się w ramach instalacji łącznika. Użytkownicy są proszeni o wprowadzenie poświadczeń administratora Microsoft Entra. Token uzyskany z tego uwierzytelniania jest następnie przedstawiany usłudze serwera proxy aplikacji Entra firmy Microsoft.

- Usługa serwera proxy aplikacji ocenia token. Sprawdza, czy użytkownik jest co najmniej administratorem aplikacji w dzierżawie. Jeśli użytkownik nie jest, proces zostanie zakończony.

- Łącznik generuje żądanie certyfikatu klienta i przekazuje go wraz z tokenem do usługi serwera proxy aplikacji. Usługa z kolei weryfikuje token i podpisuje żądanie certyfikatu klienta.

- Łącznik używa certyfikatu klienta do przyszłej komunikacji z usługą serwera proxy aplikacji.

- Łącznik wykonuje początkowe ściąganie danych konfiguracji systemu z usługi przy użyciu certyfikatu klienta i jest teraz gotowe do podejmowania żądań.

Aktualizowanie ustawień konfiguracji

Za każdym razem, gdy usługa serwera proxy aplikacji aktualizuje ustawienia konfiguracji, mają miejsce następujące zdarzenia przepływu:

- Łącznik łączy się z punktem końcowym konfiguracji w usłudze serwera proxy aplikacji przy użyciu certyfikatu klienta.

- Certyfikat klienta jest weryfikowany.

- Usługa serwera proxy aplikacji zwraca dane konfiguracji do łącznika (na przykład grupę łączników, do których powinien należeć łącznik).

- Łącznik generuje nowe żądanie certyfikatu, jeśli bieżący certyfikat ma więcej niż 180 dni.

Uzyskiwanie dostępu do opublikowanych aplikacji

Gdy użytkownicy uzyskują dostęp do opublikowanej aplikacji, między usługą serwera proxy aplikacji a łącznikiem sieci prywatnej mają miejsce następujące zdarzenia:

- Usługa uwierzytelnia użytkownika dla aplikacji

- Usługa umieszcza żądanie w kolejce połączenia

- Łącznik przetwarza żądanie z kolejki

- Łącznik czeka na odpowiedź

- Usługa przesyła strumieniowo dane do użytkownika

Aby dowiedzieć się więcej na temat tego, co ma miejsce w każdym z tych kroków, czytaj dalej.

1. Usługa uwierzytelnia użytkownika dla aplikacji

Jeśli aplikacja używa przepustowości jako metody wstępnego uwierzytelniania, pomijane są kroki opisane w tej sekcji.

Użytkownicy są przekierowywani do usługi Microsoft Entra STS w celu uwierzytelnienia, jeśli aplikacja jest skonfigurowana do wstępnego uwierzytelniania za pomocą identyfikatora Entra firmy Microsoft. Należy wykonać następujące czynności:

- Serwer proxy aplikacji sprawdza wymagania zasad dostępu warunkowego. Krok gwarantuje, że użytkownik zostanie przypisany do aplikacji. Jeśli wymagana jest weryfikacja dwuetapowa, sekwencja uwierzytelniania monituje użytkownika o drugą metodę uwierzytelniania.

- Firma Microsoft Entra STS wystawia podpisany token dla aplikacji i przekierowuje użytkownika z powrotem do usługi serwera proxy aplikacji.

- Serwer proxy aplikacji sprawdza, czy token został wystawiony dla poprawnej aplikacji, czy jest podpisany i czy jest prawidłowy.

- Serwer proxy aplikacji ustawia zaszyfrowany plik cookie uwierzytelniania w celu wskazania pomyślnego uwierzytelnienia w aplikacji. Plik cookie zawiera znacznik czasu wygaśnięcia na podstawie tokenu z identyfikatora Entra firmy Microsoft. Plik cookie zawiera również nazwę użytkownika, na podstawie którego jest oparte uwierzytelnianie. Plik cookie jest szyfrowany przy użyciu klucza prywatnego znanego tylko usłudze serwera proxy aplikacji.

- Serwer proxy aplikacji przekierowuje użytkownika z powrotem do pierwotnie żądanego adresu URL.

Jeśli którakolwiek część kroków uwierzytelniania wstępnego zakończy się niepowodzeniem, żądanie użytkownika zostanie odrzucone, a użytkownik zostanie wyświetlony komunikat wskazujący źródło problemu.

2. Usługa umieszcza żądanie w kolejce łącznika

Łączniki utrzymują otwarte połączenie wychodzące do usługi serwera proxy aplikacji. Gdy pojawi się żądanie, usługa kolejkuje je na jednym z otwartych połączeń, aby łącznik je odebrał.

Żądanie zawiera nagłówki żądania, dane z zaszyfrowanego pliku cookie, użytkownika wysyłającego żądanie i identyfikator żądania. Chociaż dane z zaszyfrowanego pliku cookie są wysyłane wraz z żądaniem, sam plik cookie uwierzytelniania nie jest wysyłany.

3. Łącznik przetwarza żądanie z kolejki.

Na podstawie żądania serwer proxy aplikacji wykonuje jedną z następujących akcji:

Jeśli żądanie jest prostą operacją (na przykład w treści nie ma żadnych danych, tak jak w przypadku żądania interfejsu API

GETRESTful), łącznik nawiązuje połączenie z docelowym zasobem wewnętrznym, a następnie czeka na odpowiedź.Jeśli żądanie ma dane powiązane z nim w treści (na przykład operację interfejsu API

POSTRESTful), łącznik wykonuje połączenie wychodzące przy użyciu certyfikatu klienta do instancji serwera proxy aplikacji. Nawiązuje połączenie w celu zażądania danych oraz otwarcia połączenia z zasobem wewnętrznym. Po odebraniu żądania z łącznika usługa serwera proxy aplikacji rozpoczyna akceptowanie zawartości od użytkownika i przekazuje dane do łącznika. Z kolei łącznik przekazuje dane do zasobu wewnętrznego systemu.

4. Łącznik czeka na odpowiedź.

Po zakończeniu żądania i przekazywania całej zawartości do zaplecza łącznik czeka na odpowiedź.

Po odebraniu odpowiedzi, łącznik nawiązuje połączenie wychodzące do usługi serwera proxy aplikacji, aby zwrócić szczegóły nagłówka i rozpocząć strumieniowe przesyłanie danych zwracanych.

5. Usługa przesyła strumieniowo dane do użytkownika.

W tej chwili następuje pewne przetwarzanie aplikacji. Na przykład serwer proxy aplikacji tłumaczy nagłówki lub adresy URL.