Obsługa protokołu IPv6 w Tożsamość Microsoft Entra

Uwaga

Czy ten artykuł był pomocny? Twoje dane wejściowe są dla nas ważne. Użyj przycisku Opinie na tej stronie, aby poinformować nas, jak dobrze działa ten artykuł dla Ciebie lub jak możemy go ulepszyć.

Cieszymy się, że możemy wprowadzić obsługę protokołu IPv6 do Tożsamość Microsoft Entra, aby wspierać klientów o zwiększonej mobilności i pomóc zmniejszyć wydatki na szybko wyczerpujące się, drogie adresy IPv4. Aby uzyskać więcej informacji na temat wpływu tej zmiany na platformę Microsoft 365, zobacz Obsługa protokołu IPv6 w usługach Platformy Microsoft 365.

Jeśli sieci organizacji nie obsługują obecnie protokołu IPv6, możesz bezpiecznie zignorować te informacje do czasu ich wykonania.

Co się zmienia?

Adresy URL punktów końcowych usługi zostaną teraz rozpoznane w celu zwrócenia adresów IPv4 i IPv6. Jeśli platforma kliencka lub sieć obsługuje protokół IPv6, najczęściej próbowano nawiązać połączenie przy użyciu protokołu IPv6, przy założeniu, że przeskoki sieciowe, które znajdują się pomiędzy (na przykład zapory lub serwery proxy sieci Web), obsługują również protokół IPv6. W przypadku środowisk, które nie obsługują protokołu IPv6, aplikacje klienckie będą nadal łączyć się z Tożsamość Microsoft Entra za pośrednictwem protokołu IPv4.

Następujące funkcje będą również obsługiwać adresy IPv6:

- Nazwane lokalizacje

- Zasady dostępu warunkowego

- Ochrona tożsamości

- Dzienniki logowania

Kiedy protokół IPv6 będzie obsługiwany w Tożsamość Microsoft Entra?

W kwietniu 2023 r. rozpoczniemy wprowadzanie obsługi protokołu IPv6 do Tożsamość Microsoft Entra.

Wiemy, że obsługa protokołu IPv6 jest istotną zmianą dla niektórych organizacji. Teraz publikujemy te informacje, aby klienci mogli planować zapewnienie gotowości.

Co musi zrobić moja organizacja?

Jeśli masz publiczne adresy IPv6 reprezentujące sieć, wykonaj akcje opisane w poniższych sekcjach tak szybko, jak to możliwe.

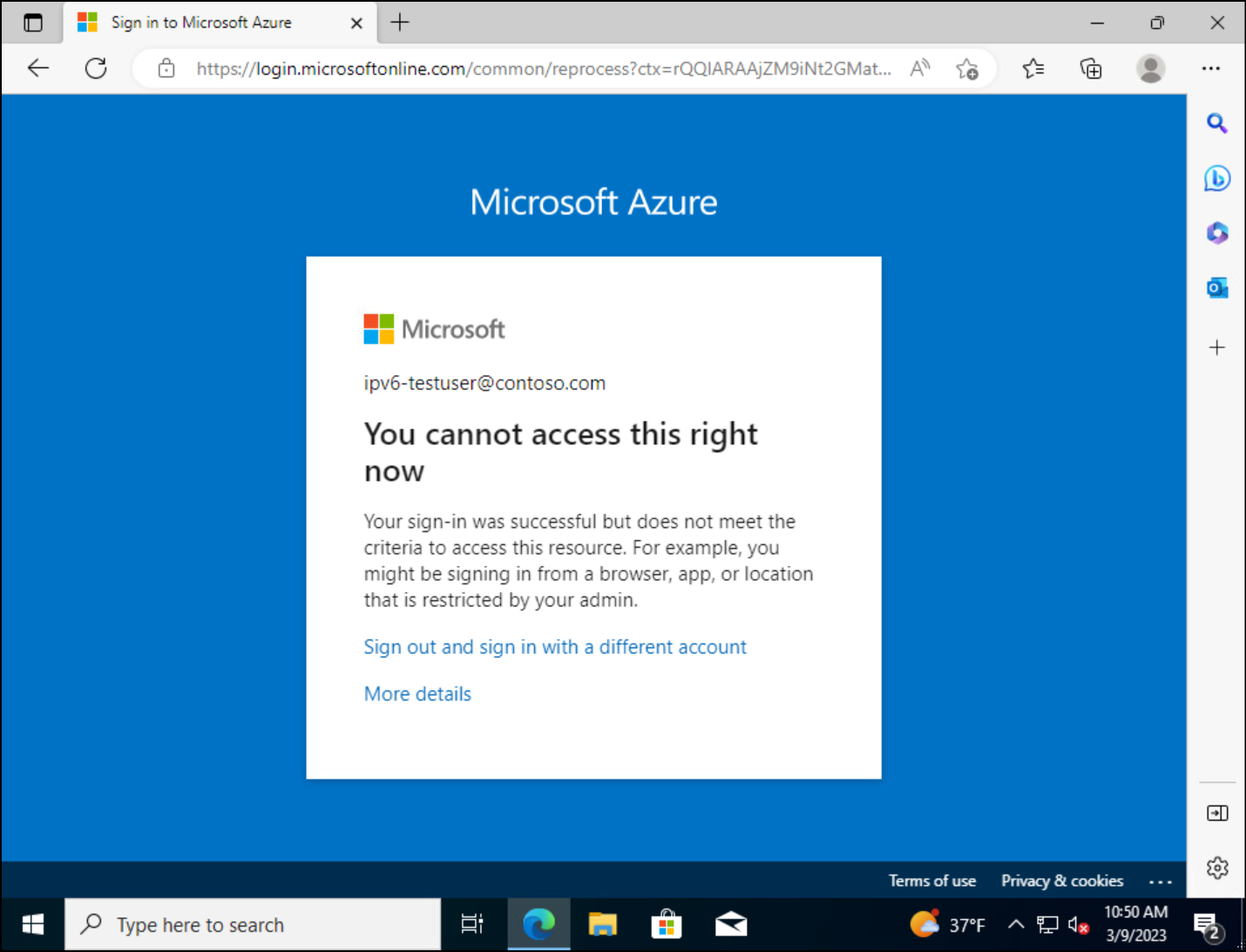

Jeśli klienci nie zaktualizują swoich nazwanych lokalizacji przy użyciu tych adresów IPv6, ich użytkownicy zostaną zablokowani.

Akcje do wykonania

- Testowanie uwierzytelniania Microsoft Entra za pośrednictwem protokołu IPv6

- Znajdowanie adresów IPv6 w dziennikach logowania

- Tworzenie lub aktualizowanie nazwanych lokalizacji w celu uwzględnienia zidentyfikowanych adresów IPv6

Nazwane lokalizacje

Nazwane lokalizacje są współużytkowane przez wiele funkcji, takich jak dostęp warunkowy, ochrona tożsamości i B2C. Klienci powinni współpracować z administratorami sieci i dostawcami usług internetowych w celu zidentyfikowania publicznych adresów IPv6. Następnie klienci powinni używać tej listy do tworzenia lub aktualizowania nazwanych lokalizacji w celu uwzględnienia zidentyfikowanych adresów IPv6.

Dostęp warunkowy

Podczas konfigurowania zasad dostępu warunkowego organizacje mogą dołączyć lub wykluczyć lokalizacje jako warunek. Te nazwane lokalizacje mogą obejmować publiczne adresy IPv4 lub IPv6, kraj lub region lub nieznane obszary, które nie są mapowane na określone kraje lub regiony.

- Jeśli dodasz zakresy IPv6 do istniejącej nazwanej lokalizacji używanej w istniejących zasadach dostępu warunkowego, nie są wymagane żadne zmiany.

- Jeśli utworzysz nowe nazwane lokalizacje dla zakresów IPv6 organizacji, musisz zaktualizować odpowiednie zasady dostępu warunkowego przy użyciu tych nowych lokalizacji.

Serwery proxy chmury i sieci VPN

Gdy serwer proxy w chmurze jest w miejscu, zasady, które wymagają Microsoft Entra urządzenie przyłączone hybrydowo lub skargi może być łatwiejsze do zarządzania. Aktualizowanie listy adresów IP używanych przez hostowany serwer proxy w chmurze lub rozwiązanie sieci VPN może być prawie niemożliwe.

Microsoft Entra uwierzytelnianie wieloskładnikowe na użytkownika

Jeśli jesteś klientem korzystającym z uwierzytelniania wieloskładnikowego dla poszczególnych użytkowników, czy dodano adresy IPv4 reprezentujące lokalne zaufane sieci używające zaufanych adresów IP zamiast nazwanych lokalizacji? Jeśli tak, może zostać wyświetlony monit o uwierzytelnianie wieloskładnikowe dla żądania zainicjowanego za pośrednictwem lokalnych punktów ruchu wychodzącego z obsługą protokołu IPv6.

Korzystanie z uwierzytelniania wieloskładnikowego dla poszczególnych użytkowników nie jest zalecane, chyba że licencje Tożsamość Microsoft Entra nie zawierają dostępu warunkowego i nie chcesz używać wartości domyślnych zabezpieczeń.

Ograniczenia ruchu wychodzącego

Jeśli Twoja organizacja ogranicza ruch sieciowy wychodzący do określonych zakresów adresów IP, należy zaktualizować te adresy w celu uwzględnienia punktów końcowych protokołu IPv6. Administratorzy mogą znaleźć następujące zakresy adresów IP w następujących artykułach:

- Adresy URL i zakresy adresów IP usługi Office 365

- Microsoft Entra Connect: rozwiązywanie problemów z łącznością Microsoft Entra

W przypadku zakresów adresów IP określonych dla Tożsamość Microsoft Entra upewnij się, że zezwalasz na dostęp wychodzący na serwerze proxy lub zaporze.

Konfiguracja urządzenia

Domyślnie zarówno ruch IPv6, jak i IPv4 jest obsługiwany na platformach Systemu Windows i większości innych systemów operacyjnych. Zmiany w standardowej konfiguracji protokołu IPv6 mogą spowodować niezamierzone konsekwencje. Aby uzyskać więcej informacji, zobacz Wskazówki dotyczące konfigurowania protokołu IPv6 w systemie Windows dla zaawansowanych użytkowników.

Punkty końcowe usługi

Implementacja obsługi protokołu IPv6 w Tożsamość Microsoft Entra nie wpłynie na punkty końcowe usługi azure Virtual Network. Punkty końcowe usługi nadal nie obsługują ruchu IPv6. Aby uzyskać więcej informacji, zobacz Ograniczenia Virtual Network punktów końcowych usługi.

Testowanie uwierzytelniania Microsoft Entra za pośrednictwem protokołu IPv6

Możesz przetestować uwierzytelnianie Microsoft Entra za pośrednictwem protokołu IPv6, zanim włączymy je na całym świecie, korzystając z poniższych procedur. Te procedury ułatwiają weryfikowanie konfiguracji zakresu IPv6. Zalecanym podejściem jest użycie reguły tabeli zasad rozpoznawania nazw (NRPT) wypychanej do urządzeń z systemem Windows przyłączonych do Microsoft Entra. W systemie Windows Server program NRPT umożliwia zaimplementowanie zasad globalnych lub lokalnych, które zastępują ścieżki rozpoznawania nazw DNS. Za pomocą tej funkcji można przekierowywać dns dla różnych w pełni kwalifikowanych nazw domen (FQDN) do specjalnych serwerów DNS, które są skonfigurowane do posiadania wpisów DNS IPv6 dla Microsoft Entra logowania. Można łatwo włączyć i wyłączyć reguły NRPT przy użyciu skryptu programu PowerShell. Możesz użyć Microsoft Intune, aby wypchnąć tę funkcję do klientów.

Uwaga

Firma Microsoft udostępnia te instrukcje tylko do celów testowych. Należy usunąć następujące konfiguracje do maja 2023 r., aby upewnić się, że klienci korzystają z produkcyjnych serwerów DNS. Serwery DNS w poniższych procedurach mogą zostać zlikwidowane po maju 2023 r.

Zalecamy zweryfikowanie reguł NRPT przy użyciu polecenia cmdlet Resolve-DnsName . Jeśli używasz polecenia nslookup , wynik może być inny, biorąc pod uwagę różnice, które istnieją między tymi narzędziami.

Upewnij się, że masz otwartą łączność sieciową na porcie TCP i UDP 53 między urządzeniami klienckimi a serwerami DNS, które są używane dla reguły NRPT.

Ręczne konfigurowanie reguły NRPT klienta — chmura publiczna

Otwórz konsolę programu PowerShell jako administrator (kliknij prawym przyciskiem myszy ikonę programu PowerShell i wybierz pozycję Uruchom jako administrator).

Dodaj regułę NRPT, uruchamiając następujące polecenia:

$DnsServers = ( "ns1-37.azure-dns.com.", "ns2-37.azure-dns.net.", "ns3-37.azure-dns.org.", "ns4-37.azure-dns.info." ) $DnsServerIPs = $DnsServers | Foreach-Object { (Resolve-DnsName $_).IPAddress | Select-Object -Unique } $params = @{ Namespace = "login.microsoftonline.com" NameServers = $DnsServerIPs DisplayName = "AZURE-AD-NRPT" } Add-DnsClientNrptRule @paramsSprawdź, czy klient otrzymuje odpowiedzi IPv6,

login.microsoftonline.comuruchamiając polecenie cmdlet Resolve-DnsName . Dane wyjściowe polecenia powinny przypominać następujący tekst:PS C:\users\username> Resolve-DnsName login.microsoftonline.com Name Type TTL Section IPAddress ---- ---- --- ------- --------- login.microsoftonline.com AAAA 300 Answer 2603:1037:1:c8::8 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d8::5 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d0::5 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d8::4 login.microsoftonline.com AAAA 300 Answer 2603:1037:1:c8::9 login.microsoftonline.com AAAA 300 Answer 2603:1037:1:c8::a login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d8::2 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d0::7 login.microsoftonline.com A 300 Answer 20.190.151.7 login.microsoftonline.com A 300 Answer 20.190.151.67 login.microsoftonline.com A 300 Answer 20.190.151.69 login.microsoftonline.com A 300 Answer 20.190.151.68 login.microsoftonline.com A 300 Answer 20.190.151.132 login.microsoftonline.com A 300 Answer 20.190.151.70 login.microsoftonline.com A 300 Answer 20.190.151.9 login.microsoftonline.com A 300 Answer 20.190.151.133Jeśli chcesz usunąć regułę NRPT, uruchom ten skrypt programu PowerShell:

Get-DnsClientNrptRule | Where-Object { $_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com" } | Remove-DnsClientNrptRule -Force

Ręczne konfigurowanie reguły NRPT klienta — chmura US Gov

Podobnie jak w przypadku skryptu dla chmury publicznej, poniższy skrypt tworzy regułę NRPT dla punktu końcowego login.microsfotonline.uslogowania US Gov .

Otwórz konsolę programu PowerShell jako administrator, klikając prawym przyciskiem myszy ikonę programu PowerShell i wybierając pozycję Uruchom jako administrator.

Dodaj regułę NRPT, uruchamiając następujące polecenia:

$DnsServers = ( "ns1-35.azure-dns.com.", "ns2-35.azure-dns.net.", "ns3-35.azure-dns.org.", "ns4-35.azure-dns.info." ) $DnsServerIPs = $DnsServers | Foreach-Object { (Resolve-DnsName $_).IPAddress | Select-Object -Unique } $params = @{ Namespace = "login.microsoftonline.us" NameServers = $DnsServerIPs DisplayName = "AZURE-AD-NRPT-USGOV" } Add-DnsClientNrptRule @params

Wdrażanie reguły NRPT za pomocą Intune

Aby wdrożyć regułę NRPT na wielu maszynach przy użyciu Intune, utwórz aplikację Win32 i przypisz ją do co najmniej jednego urządzenia.

Krok 1. Tworzenie skryptów

Utwórz folder, a następnie zapisz w nim następujące skrypty instalacji i wycofywania (InstallScript.ps1 i RollbackScript.ps1), aby można było utworzyć plik intunewin do użycia we wdrożeniu.

InstallScript.ps1

# Add Azure AD NRPT rule.

$DnsServers = (

"ns1-37.azure-dns.com.",

"ns2-37.azure-dns.net.",

"ns3-37.azure-dns.org.",

"ns4-37.azure-dns.info."

)

$DnsServerIPs = $DnsServers | Foreach-Object {

(Resolve-DnsName $_).IPAddress | Select-Object -Unique

}

# List the rules.

$existingRules = Get-DnsClientNrptRule | Where-Object {

$_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com"

}

if ($existingRules) {

Write-Output ("Azure AD NRPT rule exists: {0}" -F $existingRules)

}

else {

Write-Output "Adding Azure AD NRPT DNS rule for login.microsoftonline.com ..."

$params = @{

Namespace = "login.microsoftonline.com"

NameServers = $DnsServerIPs

DisplayName = "AZURE-AD-NRPT"

}

Add-DnsClientNrptRule @params

}

RollbackScript.ps1

# Remove the Azure AD NRPT rule.

# List the rules.

$existingRules = Get-DnsClientNrptRule | Where-Object {

$_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com"

}

if ($existingRules) {

Write-Output "Removing Azure AD NRPT DNS rule for login.microsoftonline.com ..."

$existingRules | Format-Table

$existingRules | Remove-DnsClientNrptRule -Force

}

else {

Write-Output "Azure AD NRPT rule does not exist. Device was successfully remediated."

}

DetectionScript.ps1

Zapisz następujący skrypt (DetectionScript.ps1) w innej lokalizacji. Następnie można odwołać się do skryptu wykrywania w aplikacji podczas tworzenia go w Intune.

# Add Azure AD NRPT rule.

$DnsServers = (

"ns1-37.azure-dns.com.",

"ns2-37.azure-dns.net.",

"ns3-37.azure-dns.org.",

"ns4-37.azure-dns.info."

)

$DnsServerIPs = $DnsServers | Foreach-Object {

(Resolve-DnsName $_).IPAddress | Select-Object -Unique

}

# List the rules.

$existingRules = Get-DnsClientNrptRule | Where-Object {

$_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com"

}

if ($existingRules) {

Write-Output 'Compliant'

}

Krok 2. Pakowanie skryptów jako pliku intunewin

Zobacz Przygotowywanie zawartości aplikacji Win32 do przekazania w celu utworzenia pliku intunewin z wcześniej zapisanego folderu i skryptów.

Krok 3. Tworzenie aplikacji Win32

Poniższe instrukcje pokazują, jak utworzyć niezbędną aplikację Win32. Aby uzyskać więcej informacji, zobacz Dodawanie, przypisywanie i monitorowanie aplikacji Win32 w Microsoft Intune.

Zaloguj się do portalu Intune.

Wybierz pozycję Aplikacje>Wszystkie aplikacje, a następnie wybierz pozycję + Dodaj , aby utworzyć nową aplikację Win32.

Na liście rozwijanej Typ aplikacji wybierz pozycję Aplikacja systemu Windows (Win32), a następnie wybierz pozycję Wybierz.

Na stronie Informacje o aplikacji kliknij pozycję Wybierz plik pakietu aplikacji , aby wybrać wcześniej utworzony plik intunewin . Wybierz przycisk OK , aby kontynuować.

Wróć do strony informacje o aplikacji , a następnie wprowadź opisową nazwę, opis i wydawcę dla aplikacji. Inne pola są opcjonalne. Wybierz przycisk Dalej, aby kontynuować.

Na stronie Program wprowadź następujące informacje i wybierz pozycję Dalej.

- Ciąg polecenia instalacji :

powershell.exe -executionpolicy bypass -NoLogo -NoProfile -NonInteractive -WindowStyle Hidden -file "InstallScript.ps1" - Odinstaluj ciąg polecenia :

powershell.exe -executionpolicy bypass -NoLogo -NoProfile -NonInteractive -WindowStyle Hidden -file "RollbackScript.ps1" - Zachowanie instalacji:

System

- Ciąg polecenia instalacji :

Na stronie Wymaganie wybierz zarówno architektury systemu operacyjnego, jak i ustaw wartość Minimalna wersja systemu operacyjnegona Windows 10 1607. Wybierz przycisk Dalej, aby kontynuować.

Na stronie Wykrywanie wybierz pozycję Użyj niestandardowego skryptu wykrywania z listy rozwijanej Format reguł . Wybierz przycisk przeglądaj obok pola Plik skryptu , aby wybrać skrypt wykrywania. Pozostaw pozostałe pola jako wartości domyślne. Wybierz przycisk Dalej, aby kontynuować.

Wybierz pozycję Dalej na stronie Zależności , aby kontynuować bez żadnych zmian.

Wybierz pozycję Dalej na stronie Zastępowanie (wersja zapoznawcza), aby kontynuować bez żadnych zmian.

Na stronie Przypisania utwórz przypisania na podstawie wymagań, a następnie wybierz pozycję Dalej , aby kontynuować.

Przejrzyj informacje po raz ostatni na stronie Przeglądanie i tworzenie . Po zakończeniu weryfikacji wybierz pozycję Utwórz , aby utworzyć aplikację.

Znajdowanie adresów IPv6 w dziennikach logowania

Korzystając z co najmniej jednej z następujących metod, porównaj listę adresów IPv6 z oczekiwanymi adresami. Rozważ dodanie tych adresów IPv6 do nazwanych lokalizacji i oznaczenie niektórych jako zaufanych w stosownych przypadkach. Aby odczytać dziennik logowania, potrzebna jest co najmniej przypisana rola Czytelnik raportów .

Azure Portal

- Zaloguj się do Azure Portal jako czytelnik raportów, czytelnik zabezpieczeń, czytelnik globalny, administrator zabezpieczeń lub inna rola z uprawnieniami.

- Przejdź do Tożsamość Microsoft Entra>Logi logowania.

- Wybierz pozycję + Dodajadres IPfiltrów> i wybierz pozycję Zastosuj.

- W polu Filtruj według adresu IP wstaw dwukropek (:).

- Opcjonalnie pobierz tę listę wpisów dziennika do formatu JSON lub CSV w celu dalszego przetwarzania.

Log Analytics

Jeśli Twoja organizacja korzysta z usługi Log Analytics, możesz wykonywać zapytania dotyczące adresów IPv6 w dziennikach przy użyciu następującego zapytania.

union SigninLogs, AADNonInteractiveUserSignInLogs

| where IPAddress has ":"

| summarize RequestCount = count() by IPAddress, AppDisplayName, NetworkLocationDetails

| sort by RequestCount

PowerShell

Organizacje mogą używać następującego skryptu programu PowerShell do wykonywania zapytań dotyczących dzienników logowania Microsoft Entra w programie Microsoft Graph PowerShell. Skrypt zawiera listę adresów IPv6 wraz z aplikacją i liczbę wyświetleń.

$tId = "TENANT ID" # Add the Azure Active Directory tenant ID.

$agoDays = 2 # Will filter the log for $agoDays from the current date and time.

$startDate = (Get-Date).AddDays(-($agoDays)).ToString('yyyy-MM-dd') # Get filter start date.

$pathForExport = "./" # The path to the local filesystem for export of the CSV file.

Connect-MgGraph -Scopes "AuditLog.Read.All" -TenantId $tId

# Get both interactive and non-interactive IPv6 sign-ins.

$signInsInteractive = Get-MgAuditLogSignIn -Filter "contains(IPAddress, ':')" -All

$signInsNonInteractive = Get-MgAuditLogSignIn -Filter "contains(IPAddress, ':')" -All

# Summarize IPv6 & app display name count.

$signInsInteractive |

Group-Object IPaddress, AppDisplayName |

Select-Object @{Name = 'IPaddress'; Expression = {$_.Group[0].IPaddress}},

@{Name = 'AppDisplayName'; Expression = {$_.Group[0].AppDisplayName}},

Count |

Sort-Object -Property Count –Descending |

Export-Csv -Path ($pathForExport + "Summary_Interactive_IPv6_$tId.csv") -NoTypeInformation

$signInsNonInteractive |

Group-Object IPaddress, AppDisplayName |

Select-Object @{Name = 'IPaddress'; Expression = {$_.Group[0].IPaddress}},

@{Name = 'AppDisplayName'; Expression = {$_.Group[0].AppDisplayName}},

Count |

Sort-Object -Property Count –Descending |

Export-Csv -Path ($pathForExport + "Summary_NonInteractive_IPv6_$tId.csv") -NoTypeInformation

Następne kroki

Będziemy aktualizować ten artykuł. Oto krótki link umożliwiający powrót do zaktualizowanych i nowych informacji: https://aka.ms/azureadipv6.

- Używanie warunku lokalizacji w zasadach dostępu warunkowego

- Dostęp warunkowy: blokuj dostęp według lokalizacji

- Znajdowanie pomocy i uzyskiwanie pomocy technicznej dla Tożsamość Microsoft Entra

Skontaktuj się z nami, aby uzyskać pomoc

Jeśli masz pytania lub potrzebujesz pomocy, utwórz wniosek o pomoc techniczną lub zadaj pytanie w społeczności wsparcia dla platformy Azure. Możesz również przesłać opinię o produkcie do społeczności opinii platformy Azure.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla