Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Zasady dostępu warunkowego były historycznie stosowane tylko do użytkowników, gdy uzyskiwali dostęp do aplikacji i tych usług, takich jak SharePoint Online. Obecnie rozszerzamy obsługę zasad dostępu warunkowego, które mają być stosowane do jednostek usługi należących do organizacji. Nazywamy tę funkcję dostępem warunkowym dla tożsamości roboczych.

Tożsamość obciążenia to tożsamość, która umożliwia aplikacji lub jednostce usługi dostęp do zasobów, czasami w kontekście użytkownika. Te tożsamości zadaniowe różnią się od tradycyjnych kont użytkowników, ponieważ:

- Nie można wykonać uwierzytelniania wieloskładnikowego.

- Często nie mają formalnego procesu cyklu życia.

- Należy przechowywać ich poświadczenia lub tajemnice gdzieś.

Te różnice utrudniają zarządzanie tożsamościami obciążeń roboczych i narażają je na większe ryzyko kompromitacji.

Ważne

Licencje Workload Identities Premium są wymagane do tworzenia lub modyfikowania zasad dostępu warunkowego dla głównych elementów serwisowych. W katalogach bez odpowiednich licencji istniejące zasady dostępu warunkowego dla tożsamości zasobów nadal działają, ale nie mogą być modyfikowane. Aby uzyskać więcej informacji, zobacz Microsoft Entra Workload ID.

Uwaga

Zasady można stosować do pojedynczych jednostek usługi dzierżawy zarejestrowanych w dzierżawie. Aplikacje SaaS i aplikacje wielodostępne innych firm są poza zakresem. Tożsamości zarządzane nie są objęte zasadami. Zamiast tego, tożsamości zarządzane można uwzględnić w przeglądzie dostępu.

Uwaga

Chociaż jednostki usługi można dodać do grup, zasady dostępu warunkowego przypisane do grupy zawierającej jednostkę usługi nie są wymuszane dla tej jednostki usługi. Aby wymusić zasady dostępu warunkowego dla jednostki usługi, należy przypisać ją bezpośrednio do zasad jako tożsamość przydzielonego zadania.

Dostęp warunkowy dla tożsamości roboczych umożliwia blokowanie podmiotów usługi.

- Spoza znanych zakresów publicznych adresów IP.

- Na podstawie ryzyka wykrytego przez Microsoft Entra ID Protection.

- W połączeniu z kontekstami uwierzytelniania.

Implementacja

Tworzenie zasady dostępu warunkowego opartego na lokalizacji

Utwórz zasady dostępu warunkowego opartego na lokalizacji, które mają zastosowanie do jednostek usługi.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej administrator dostępu warunkowego.

- Przejdź do Entra ID>Zasady dostępu warunkowego>(Conditional Access Policies).

- Wybierz pozycję Nowe zasady.

- Nadaj zasadzie nazwę. Zalecamy, aby organizacje tworzyły znaczący standard dla nazw swoich zasad.

- W sekcji Przypisania, wybierz pozycję Użytkownicy lub tożsamości zasobów.

- W sekcji Do czego te zasady mają zastosowanie?, wybierz Tożsamości zadań.

- W obszarze Dołącz wybierz pozycję Wybierz jednostki usługi i wybierz odpowiednie jednostki usługi z listy.

- W obszarze Zasoby docelowe>(dawniej aplikacje w chmurze)>Uwzględnij wybierz pozycję Wszystkie zasoby (wcześniej "Wszystkie aplikacje w chmurze") . Zasady mają zastosowanie tylko wtedy, gdy jednostka usługi żąda tokenu.

- W obszarze Warunki>Lokalizacje uwzględnij dowolną lokalizację i wyklucz wybrane lokalizacje, aby zezwolić na dostęp.

- W obszarze Udzielblokuj dostęp jest jedyną dostępną opcją. Dostęp jest blokowany, gdy żądanie tokenu jest wykonywane spoza dozwolonego zakresu.

- Zasady można zapisywać w trybie tylko raportów, umożliwiając administratorom oszacowanie skutków, lub wdrożyć zasady, włączając je przyciskiem Włącz.

- Wybierz Utwórz, aby ukończyć politykę.

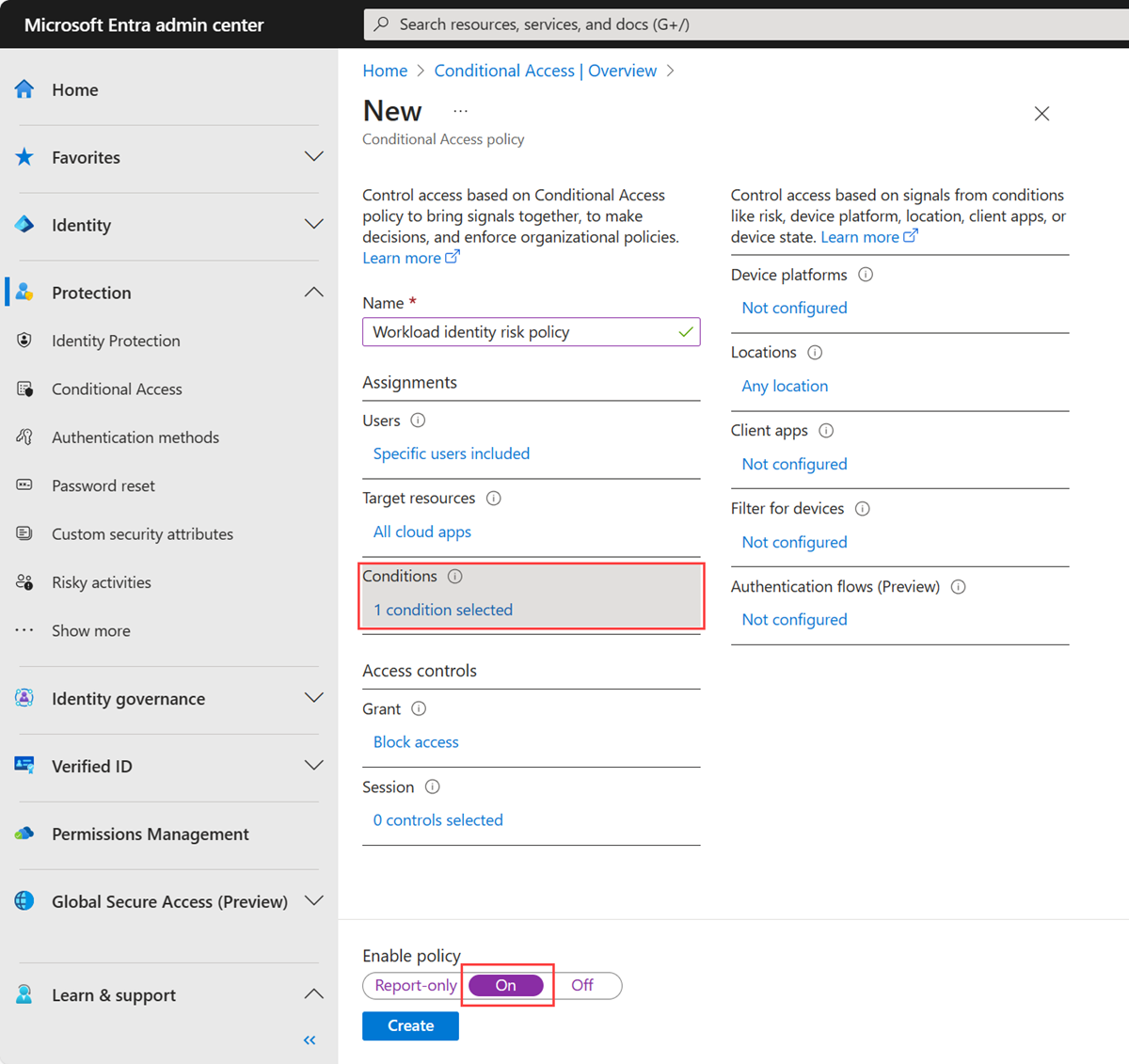

Tworzenie zasady dostępu warunkowego opartego na ryzyku

Utwórz oparte na ryzyku zasady dostępu warunkowego, które mają zastosowanie do jednostek usługi.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej administrator dostępu warunkowego.

- Przejdź do Entra ID>Zasady dostępu warunkowego>(Conditional Access Policies).

- Wybierz pozycję Nowe zasady.

- Nadaj zasadzie nazwę. Zalecamy, aby organizacje tworzyły znaczący standard dla nazw swoich zasad.

- W sekcji Przypisania, wybierz pozycję Użytkownicy lub tożsamości zasobów.

- W sekcji Do czego te zasady mają zastosowanie?, wybierz Tożsamości zadań.

- W obszarze Dołącz wybierz pozycję Wybierz jednostki usługi i wybierz odpowiednie jednostki usługi z listy.

- W obszarze Zasoby docelowe>(dawniej aplikacje w chmurze)>Uwzględnij wybierz pozycję Wszystkie zasoby (wcześniej "Wszystkie aplikacje w chmurze") . Zasady mają zastosowanie tylko wtedy, gdy jednostka usługi żąda tokenu.

- Pod warunkami>Ryzyko głównego podmiotu usługi

- Ustaw przełącznik Konfiguruj na wartość Tak.

- Wybierz poziomy ryzyka, dla których ta polisa ma się aktywować.

- Wybierz pozycję Gotowe.

- W obszarze Udzielblokuj dostęp jest jedyną dostępną opcją. Dostęp jest blokowany, gdy są widoczne określone poziomy ryzyka.

- Zasady można zapisywać w trybie tylko raportów, umożliwiając administratorom oszacowanie skutków, lub wdrożyć zasady, włączając je przyciskiem Włącz.

- Wybierz Utwórz, aby ukończyć politykę.

Wycofanie

Jeśli chcesz wycofać tę funkcję, możesz usunąć lub wyłączyć wszystkie utworzone zasady.

Dzienniki logowania

Dzienniki logowania służą do przeglądania sposobu, w jaki zasady są wymuszane dla podmiotów usługi lub oczekiwanych skutków zasad w przypadku korzystania z trybu tylko raportów.

- Przejdź do obszaru Entra ID>Monitorowanie i kondycja>Dzienniki logowania>Główne logowania jednostki usługi.

- Wybierz wpis dziennika i wybierz kartę Dostęp warunkowy , aby wyświetlić informacje o ocenie.

Przyczyna niepowodzenia, gdy dostęp warunkowy blokuje usługę główną: "Dostęp został zablokowany z powodu polis dostępu warunkowego".

Tryb wyłącznie raportowania

Aby wyświetlić wyniki zasad opartych na lokalizacji, przejdź do karty Tylko raport zdarzeń w raporcie logowania lub użyj skoroszytu Szczegółowe informacje o dostępie warunkowym i raportowania .

Aby wyświetlić wyniki zasad opartych na ryzyku, zapoznaj się z kartą Tylko raport zdarzeń w raporcie logowania.

Referencja

Znajdowanie identyfikatora objectID

Identyfikator objectID głównego obiektu usługi można uzyskać z aplikacji Microsoft Entra Enterprise. Identyfikatora obiektu nie można użyć w rejestracjach aplikacji Microsoft Entra. Ten identyfikator jest identyfikatorem obiektu rejestracji aplikacji, a nie jednostki usługi.

- Przejdź do Entra ID>Aplikacje dla przedsiębiorstw i znajdź zarejestrowaną aplikację.

- Na karcie Przegląd skopiuj identyfikator obiektu aplikacji. Ten identyfikator jest unikatowy dla głównego serwisu, używany przez politykę dostępu warunkowego do znalezienia wywołującej aplikacji.

Microsoft Graph

Przykładowy kod JSON dla konfiguracji opartej na lokalizacji przy użyciu punktu końcowego wersji beta programu Microsoft Graph.

{

"displayName": "Name",

"state": "enabled OR disabled OR enabledForReportingButNotEnforced",

"conditions": {

"applications": {

"includeApplications": [

"All"

]

},

"clientApplications": {

"includeServicePrincipals": [

"[Service principal Object ID] OR ServicePrincipalsInMyTenant"

],

"excludeServicePrincipals": [

"[Service principal Object ID]"

]

},

"locations": {

"includeLocations": [

"All"

],

"excludeLocations": [

"[Named location ID] OR AllTrusted"

]

}

},

"grantControls": {

"operator": "and",

"builtInControls": [

"block"

]

}

}