Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Zasoby docelowe (dawniej aplikacje w chmurze, akcje i kontekst uwierzytelniania) są kluczowymi sygnałami w zasadach dostępu warunkowego. Zasady dostępu warunkowego umożliwiają administratorom przypisywanie kontrolek do określonych aplikacji, usług, akcji lub kontekstu uwierzytelniania.

- Administratorzy mogą wybrać spośród listy aplikacji lub usług, które obejmują wbudowane aplikacje firmy Microsoft i wszystkie zintegrowane aplikacje firmy Microsoft, w tym galerię, spoza galerii i aplikacje opublikowane za pośrednictwem serwera proxy aplikacji.

- Administratorzy mogą definiować zasady na podstawie akcji użytkownika , takiej jak Rejestrowanie informacji zabezpieczających lub Rejestrowanie lub dołączanie urządzeń, co pozwala na wymuszanie kontroli dostępu warunkowego wokół tych akcji.

- Administratorzy mogą kierować profile przesyłania dalej ruchu z globalnego bezpiecznego dostępu w celu zwiększenia funkcjonalności.

- Administratorzy mogą używać kontekstu uwierzytelniania , aby zapewnić dodatkową warstwę zabezpieczeń w aplikacjach.

Aplikacje w chmurze firmy Microsoft

Administratorzy mogą przypisać zasady dostępu warunkowego do aplikacji w chmurze firmy Microsoft, jeśli jednostka usługi pojawi się w swojej dzierżawie, z wyjątkiem programu Microsoft Graph. Program Microsoft Graph działa jako zasób parasolowy. Użyj Raportowania odbiorców, aby zobaczyć podstawowe usługi i uwzględniać te usługi w swoich zasadach. Niektóre aplikacje, takie jak Office 365 i Windows Azure Service Management API , obejmują wiele powiązanych aplikacji podrzędnych lub usług. Po utworzeniu nowych aplikacji w chmurze firmy Microsoft są one wyświetlane na liście selektorów aplikacji zaraz po utworzeniu jednostki usługi w dzierżawie.

Office 365

Platforma Microsoft 365 oferuje oparte na chmurze usługi zwiększające produktywność i współpracę, takie jak Exchange, SharePoint i Microsoft Teams. Usługi w chmurze platformy Microsoft 365 są głęboko zintegrowane, aby zapewnić bezproblemowe i wspólne środowisko pracy. Ta integracja może spowodować zamieszanie podczas tworzenia zasad, ponieważ niektóre aplikacje, takie jak Microsoft Teams, zależą od innych, takich jak SharePoint lub Exchange.

Grupowanie aplikacji w ramach usługi Office 365 pozwala na jednoczesne kierowanie tymi usługami. Zalecamy użycie grupowania Office 365 zamiast docelowego przypisywania poszczególnych aplikacji w chmurze, aby uniknąć problemów z zależnościami usług.

Ukierunkowanie tej grupy aplikacji pomaga uniknąć problemów, które mogą wystąpić z powodu niespójnych zasad i zależności. Na przykład: aplikacja Exchange Online jest powiązana z tradycyjnymi danymi usługi Exchange Online, takimi jak poczta, kalendarz i informacje kontaktowe. Powiązane metadane mogą być udostępniane za pośrednictwem różnych zasobów, takich jak wyszukiwanie. Aby upewnić się, że wszystkie metadane są chronione zgodnie z oczekiwaniami, administratorzy powinni przypisać zasady do aplikacji usługi Office 365.

Administratorzy mogą wykluczyć cały pakiet office 365 lub określone aplikacje w chmurze usługi Office 365 z zasad dostępu warunkowego.

Pełną listę wszystkich usług dostępnych można znaleźć w artykule Aplikacje zawarte w pakiecie aplikacji usługi Office 365 dostępu warunkowego.

Interfejs API zarządzania usługami platformy Windows Azure

W przypadku odnoszenia się do aplikacji Windows Azure Service Management API zasady są egzekwowane w odniesieniu do tokenów wystawionych dla zestawu usług ściśle powiązanych z portalem. To grupowanie obejmuje identyfikatory aplikacji:

- Azure Resource Manager

- Azure portal, który obejmuje również centrum administracyjne Microsoft Entra i Microsoft Engage Center

- Azure Data Lake

- Interfejs API usługi Application Insights

- Interfejs API analizy logów

Ponieważ zasady są stosowane do portalu zarządzania Platformy Azure i interfejsu API, wszystkie usługi i klienci zależni od interfejsu API platformy Azure mogą być pośrednio dotknięte. Przykład:

- Azure CLI

- Portal usługi Azure Data Factory

- Azure Event Hubs

- Azure PowerShell

- Azure Service Bus

- Azure SQL Database

- Azure Synapse

- Klasyczne interfejsy API modelu wdrażania

- Centrum administracyjne platformy Microsoft 365

- Microsoft IoT Central

- Zarządzanie wielodzierżawcze w usłudze Microsoft Defender

- SQL Managed Instance

- Portal administratora subskrypcji programu Visual Studio

Ostrzeżenie

Zasady dostępu warunkowego skojarzone z interfejsem API usługi Windows Azure Service Management nie obejmują już usługi Azure DevOps.

Note

Aplikacja interfejsu API zarządzania usługami platformy Windows Azure ma zastosowanie do programu Azure PowerShell, który wywołuje interfejs API usługi Azure Resource Manager. Nie dotyczy programu Microsoft Graph PowerShell, który wywołuje interfejs API programu Microsoft Graph.

Tip

Dla Azure Government powinieneś skierować się na aplikację Azure Government Cloud Management API.

Portale administracyjne Microsoft

Gdy zasady dostępu warunkowego odnoszą się do aplikacji chmurowej Microsoft Admin Portals, zasady są egzekwowane w odniesieniu do tokenów wystawionych dla identyfikatorów aplikacji następujących portali administracyjnych firmy Microsoft:

- Azure Portal

- Centrum administracyjne programu Exchange

- Centrum administracyjne platformy Microsoft 365

- Portal Microsoft 365 Defender

- centrum administracyjne Microsoft Entra

- Centrum administracyjne Microsoft Intune

- Portal zgodności Microsoft Purview

- Centrum administracyjne platformy Microsoft Teams

Stale dodajemy do listy kolejne portale administracyjne.

Inne aplikacje

Administratorzy mogą dodawać dowolną zarejestrowaną aplikację firmy Microsoft do zasad dostępu warunkowego. Te aplikacje mogą obejmować:

- Aplikacje opublikowane za pośrednictwem serwera proxy aplikacji Entra firmy Microsoft

- Aplikacje dodane z galerii

- Aplikacje niestandardowe, które nie są w galerii

- Starsze aplikacje udostępniane za pomocą kontrolerów dostarczania aplikacji i sieci

- Aplikacje korzystające z logowania jednokrotnego opartego na hasłach

Note

Ponieważ zasady dostępu warunkowego określają wymagania dotyczące uzyskiwania dostępu do usługi, nie można zastosować jej do aplikacji klienckiej (publicznej/natywnej). Innymi słowy, zasady nie są ustawiane bezpośrednio w aplikacji klienckiej (publicznej/natywnej), ale są stosowane, gdy klient wywołuje usługę. Na przykład zasady ustawione w usłudze SharePoint mają zastosowanie do wszystkich klientów wywołujących program SharePoint. Zasady ustawione w programie Exchange dotyczą próby uzyskania dostępu do poczty e-mail przy użyciu klienta programu Outlook. Dlatego w oknie wyboru aplikacji nie są dostępne do wyboru aplikacje klienckie (publiczne/natywne), a opcja Dostępu Warunkowego nie jest dostępna w ustawieniach aplikacji dla takich aplikacji zarejestrowanych w twojej dzierżawie.

Niektóre aplikacje w ogóle nie są wyświetlane w selektorze. Jedynym sposobem uwzględnienia tych aplikacji w zasadach dostępu warunkowego jest dołączenie wszystkich zasobów (dawniej "Wszystkie aplikacje w chmurze") lub dodanie brakującej jednostki usługi przy użyciu polecenia cmdlet New-MgServicePrincipal programu PowerShell lub przy użyciu interfejsu API programu Microsoft Graph.

Opis dostępu warunkowego dla różnych typów klientów

Dostęp warunkowy ma zastosowanie do zasobów, które nie są klientami, z wyjątkiem sytuacji, gdy klient jest poufnym klientem żądającym tokenu identyfikatora.

- Klient publiczny

- Klienci publiczni to klienci, którzy działają lokalnie na urządzeniach, takich jak Microsoft Outlook w aplikacjach klasycznych lub mobilnych, takich jak Microsoft Teams.

- Zasady dostępu warunkowego nie mają zastosowania do klientów publicznych, ale są oparte na żądanych zasobach.

- Poufny klient

- Dostęp warunkowy ma zastosowanie do zasobów żądanych przez klienta i samego klienta poufnego, jeśli żąda tokenu identyfikatora.

- Na przykład: Jeśli program Outlook Web żąda tokenu dla zakresów

Mail.ReadiFiles.Read, dostęp warunkowy stosuje zasady dla programów Exchange i SharePoint. Ponadto jeśli program Outlook Web żąda tokenu identyfikatora, dostęp warunkowy stosuje również zasady dla programu Outlook Web.

Aby wyświetlić dzienniki logowania dla tych typów klientów z centrum administracyjnego firmy Microsoft Entra:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej czytelnik raportów.

- Przejdź do

Entra ID Monitorowanie & zdrowie Dzienniki logowania . - Dodaj filtr dla typu poświadczeń klienta .

- Dostosuj filtr, aby wyświetlić określony zestaw dzienników na podstawie poświadczeń klienta używanych w logowaniu.

Aby uzyskać więcej informacji, zobacz artykuł Publiczny klient i poufne aplikacje klienckie.

Wszystkie zasoby

Stosowanie zasad dostępu warunkowego do wszystkich zasobów (dawniej "Wszystkie aplikacje w chmurze") bez żadnych wykluczeń aplikacji wymusza zasady dla wszystkich żądań tokenów z witryn internetowych i usług, w tym globalnych profilów przesyłania dalej ruchu bezpiecznego dostępu. Ta opcja obejmuje aplikacje, które nie są indywidualnie przeznaczone dla zasad dostępu warunkowego, takie jak Windows Azure Active Directory (0000002-0000-0000-0000-c000-00000000000).

Important

Firma Microsoft zaleca utworzenie zasad uwierzytelniania wieloskładnikowego dla wszystkich użytkowników i wszystkich zasobów (bez żadnych wykluczeń aplikacji), takich jak w artykule Wymagaj uwierzytelniania wieloskładnikowego dla wszystkich użytkowników.

Zachowanie dostępu warunkowego, gdy zasada dla wszystkich zasobów ma wykluczenie aplikacji

Jeśli jakakolwiek aplikacja zostanie wykluczona z zasad, aby nie przypadkowo zablokować dostępu użytkowników, niektóre zakresy niskich uprawnień są wykluczone z wymuszania zasad. Te zakresy umożliwiają wywołania bazowych interfejsów API programu Graph, takich jak Windows Azure Active Directory (0000002-0000-0000-c000-000000000000000) i Microsoft Graph (00000003-0000-0000-c000-000000000000), aby uzyskać dostęp do informacji o profilu użytkownika i członkostwie w grupach często używanych przez aplikacje w ramach uwierzytelniania. Na przykład: gdy program Outlook żąda tokenu dla programu Exchange, prosi również o zakres User.Read, aby móc wyświetlać podstawowe informacje o koncie bieżącego użytkownika.

Większość aplikacji ma podobną zależność, dlatego te zakresy o niskich uprawnieniach są automatycznie wykluczane za każdym razem, gdy istnieje wykluczenie aplikacji w zasadach Wszystkie zasoby . Te wykluczenia z zakresu niskich uprawnień nie zezwalają na dostęp do danych poza podstawowymi informacjami o profilu użytkownika i grupie. Wykluczone zakresy są wymienione w następujący sposób, zgoda jest nadal wymagana, aby aplikacje korzystały z tych uprawnień.

- Klienci natywni i aplikacje jednostronicowe (SPA) mają dostęp do następujących zakresów niskich uprawnień:

- Azure AD Graph:

email,offline_access,openid,profileUser.Read - Microsoft Graph:

email, ,offline_accessopenid,profile, ,User.ReadPeople.Read

- Azure AD Graph:

- Klienci poufni mają dostęp do następujących zakresów o niskich uprawnieniach, jeśli są wykluczeni z zasad Wszystkie zasoby:

- Azure AD Graph:

email,offline_access,openidprofile,User.Read, ,User.Read.AllUser.ReadBasic.All - Microsoft Graph:

email, ,offline_accessopenidprofileUser.ReadUser.Read.AllUser.ReadBasic.AllPeople.ReadPeople.Read.All, ,GroupMember.Read.AllMember.Read.Hidden

- Azure AD Graph:

Aby uzyskać więcej informacji na temat wymienionych zakresów, zobacz Dokumentacja uprawnień programu Microsoft Graph oraz Zakresy i uprawnienia na platformie tożsamości firmy Microsoft.

Ochrona informacji o katalogu

Jeśli nie można skonfigurować zalecanych podstawowych zasad uwierzytelniania wieloskładnikowego bez wykluczeń aplikacji ze względów biznesowych, a zasady zabezpieczeń organizacji muszą obejmować zakresy niskiego poziomu uprawnień powiązane z katalogiem (User.Read, User.Read.All, , User.ReadBasic.AllPeople.ReadPeople.Read.All, GroupMember.Read.All, Member.Read.Hidden), utwórz oddzielne zasady Windows Azure Active Directory dostępu warunkowego (00000002-0000-0000-c000-0000000000000). Usługa Windows Azure Active Directory (nazywana również usługą Azure AD Graph) to zasób reprezentujący dane przechowywane w katalogu, takim jak użytkownicy, grupy i aplikacje. Zasób usługi Windows Azure Active Directory znajduje się w obszarze Wszystkie zasoby , ale może być indywidualnie objęty zasadami dostępu warunkowego, wykonując następujące czynności:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator definicji atrybutów i administrator przypisania atrybutów.

- Przejdź do elementu Entra ID>Niestandardowe atrybuty zabezpieczeń.

- Utwórz nowy zestaw atrybutów i definicję atrybutów. Aby uzyskać więcej informacji, zobacz Dodawanie lub dezaktywowanie niestandardowych definicji atrybutów zabezpieczeń w identyfikatorze Entra firmy Microsoft.

- Przejdź do aplikacji Entra ID>Dla przedsiębiorstw.

- Usuń filtr Typ aplikacji i wyszukaj identyfikator aplikacji rozpoczynający się od 00000002-0000-0000-c000-00000000000000.

- Wybierz Windows Azure Active Directory>Niestandardowe atrybuty zabezpieczeń>Dodaj przypisanie.

- Wybierz zestaw atrybutów i wartość atrybutu, która ma być używana w zasadach.

- Przejdź do Entra ID, a następnie do Zasad dostępu warunkowego.

- Utwórz lub zmodyfikuj istniejące zasady.

- W obszarze Zasoby docelowe>(dawniej aplikacje w chmurze)>Uwzględnij wybierz pozycję >Wybierz zasoby>Edytuj filtr.

- Dostosuj filtr, aby uwzględnić zestaw atrybutów i definicję z wcześniejszej wersji.

- W sekcji Kontrole dostępu>, wybierz Udziel dostępu, Wymagaj siły uwierzytelniania, wybierz Uwierzytelnianie wieloskładnikowe, a następnie wybierz Wybierz.

- Potwierdź swoje ustawienia i ustaw opcję Włącz politykę na Tylko raportowanie.

- Wybierz Utwórz, aby utworzyć i włączyć swoją politykę.

Note

Skonfiguruj te zasady zgodnie z opisem w powyższych wskazówkach. Wszelkie odchylenia w tworzeniu zasad zgodnie z opisem (takie jak definiowanie wykluczeń aplikacji) mogą spowodować wykluczenie zakresów z niskimi uprawnieniami, a zasady nie są stosowane zgodnie z oczekiwaniami.

Wszystkie zasoby internetowe z globalnym bezpiecznym dostępem

Opcja Wszystkie zasoby internetowe z globalnym bezpiecznym dostępem umożliwia administratorom kierowanie profilu przekazywania ruchu do Internetu z usługi Microsoft Entra Internet Access.

Te profile w globalnym bezpiecznym dostępie umożliwiają administratorom definiowanie i kontrolowanie sposobu kierowania ruchu za pośrednictwem programu Microsoft Entra Internet Access i dostępu prywatnego firmy Microsoft Entra. Profile przekazywania ruchu można przypisać do urządzeń i sieci zdalnych. Aby zapoznać się z przykładem zastosowania zasad dostępu warunkowego do tych profilów ruchu, zobacz artykuł How to apply Conditional Access policies to the Microsoft 365 traffic profile (Jak stosować zasady dostępu warunkowego do profilu ruchu platformy Microsoft 365).

Aby uzyskać więcej informacji na temat tych profilów, zobacz artykuł Global Secure Access traffic forwarding profiles (Globalne profile przekazywania ruchu bezpiecznego dostępu).

Wszystkie zasoby agenta (wersja zapoznawcza)

Zastosowanie polityki dostępu warunkowego do wszystkich zasobów agenta wymusza politykę dla wszystkich żądań tokenów skierowanych do głównych podmiotów zabezpieczeń w planie tożsamości agenta oraz tożsamości agentów.

Akcje użytkownika

Akcje użytkownika to zadania wykonywane przez użytkownika. Dostęp warunkowy obsługuje dwie akcje użytkownika:

- Zarejestruj informacje o zabezpieczeniach: ta akcja użytkownika umożliwia zasadom dostępu warunkowego wymuszanie reguł podczas próby zarejestrowania informacji zabezpieczających przez użytkowników. Aby uzyskać więcej informacji, zobacz Rejestracja połączonych informacji zabezpieczających.

Note

Jeśli administratorzy stosują zasady dotyczące działań użytkownika związanych z rejestrowaniem informacji zabezpieczających, a użytkownik jest gościem z konta osobistego Microsoft (MSA), zasada "Wymagaj uwierzytelniania wieloskładnikowego" wymaga od użytkownika MSA zarejestrowania informacji zabezpieczających w organizacji. Jeśli użytkownik-gość pochodzi z innego dostawcy, takiego jak Google, dostęp jest zablokowany.

-

Rejestrowanie lub dołączanie urządzeń: ta akcja użytkownika umożliwia administratorom wymuszanie zasad dostępu warunkowego podczas rejestrowania lub dołączania urządzeń do identyfikatora Entra firmy Microsoft. Umożliwia ona administratorom IT konfigurowanie uwierzytelniania wieloskładnikowego na potrzeby rejestrowania lub dołączania urządzeń z większą precyzją niż w przypadku ustawień zasad dla całej dzierżawy. Istnieją trzy kluczowe zagadnienia dotyczące tej akcji użytkownika:

-

Require multifactor authenticationiRequire auth strengthsą jedynymi mechanizmami kontroli dostępu dostępnymi dla tej akcji użytkownika, a wszystkie inne są wyłączone. To ograniczenie zapobiega konfliktom z mechanizmami kontroli dostępu, które są zależne od rejestracji urządzeń firmy Microsoft Entra lub nie mają zastosowania do rejestracji urządzeń firmy Microsoft Entra.- Usługa Windows Hello dla Firm i klucze dostępu powiązane z urządzeniem nie są obsługiwane, ponieważ te scenariusze wymagają uprzedniej rejestracji urządzenia.

-

Client apps,Filters for devicesiDevice statewarunki nie są dostępne dla tej akcji użytkownika, ponieważ są zależne od rejestracji urządzeń Microsoft Entra w celu wymuszenia zasad dostępu warunkowego.

-

Warning

Jeśli zasady dostępu warunkowego zostały skonfigurowane za pomocą akcji użytkownika Zarejestruj lub dołącz do urządzeń, ustaw wartość identyfikatora Entra ID w >Przegląd na >. W przeciwnym razie zasady dostępu warunkowego związane z działaniami użytkownika nie są właściwie egzekwowane. Dowiedz się więcej o tym ustawieniu urządzenia w temacie Konfigurowanie ustawień urządzenia.

Kontekst uwierzytelniania

Kontekst uwierzytelniania zabezpiecza dane i akcje w aplikacjach. Aplikacje te obejmują aplikacje niestandardowe, aplikacje biznesowe, program SharePoint lub aplikacje chronione przez usługę Microsoft Defender for Cloud Apps. Można go również używać z usługą Microsoft Entra Privileged Identity Management (PIM), aby wymusić zasady dostępu warunkowego podczas aktywacji roli.

Na przykład organizacja może przechowywać pliki w witrynach programu SharePoint, takich jak menu obiadowe lub tajny przepis sosu GRILL. Każdy może uzyskać dostęp do witryny z menu obiadowym, ale użytkownicy, którzy uzyskują dostęp do witryny z tajnym przepisem na sos BBQ, mogą potrzebować korzystania z zarządzanego urządzenia i muszą zgodzić się na określone warunki użytkowania. Podobnie administrator aktywujący rolę uprzywilejowaną za pośrednictwem usługi PIM może być wymagany do przeprowadzania uwierzytelniania wieloskładnikowego lub używania zgodnego urządzenia.

Kontekst uwierzytelniania współpracuje z użytkownikami lub tożsamościami obciążeń, ale nie w tych samych zasadach dostępu warunkowego.

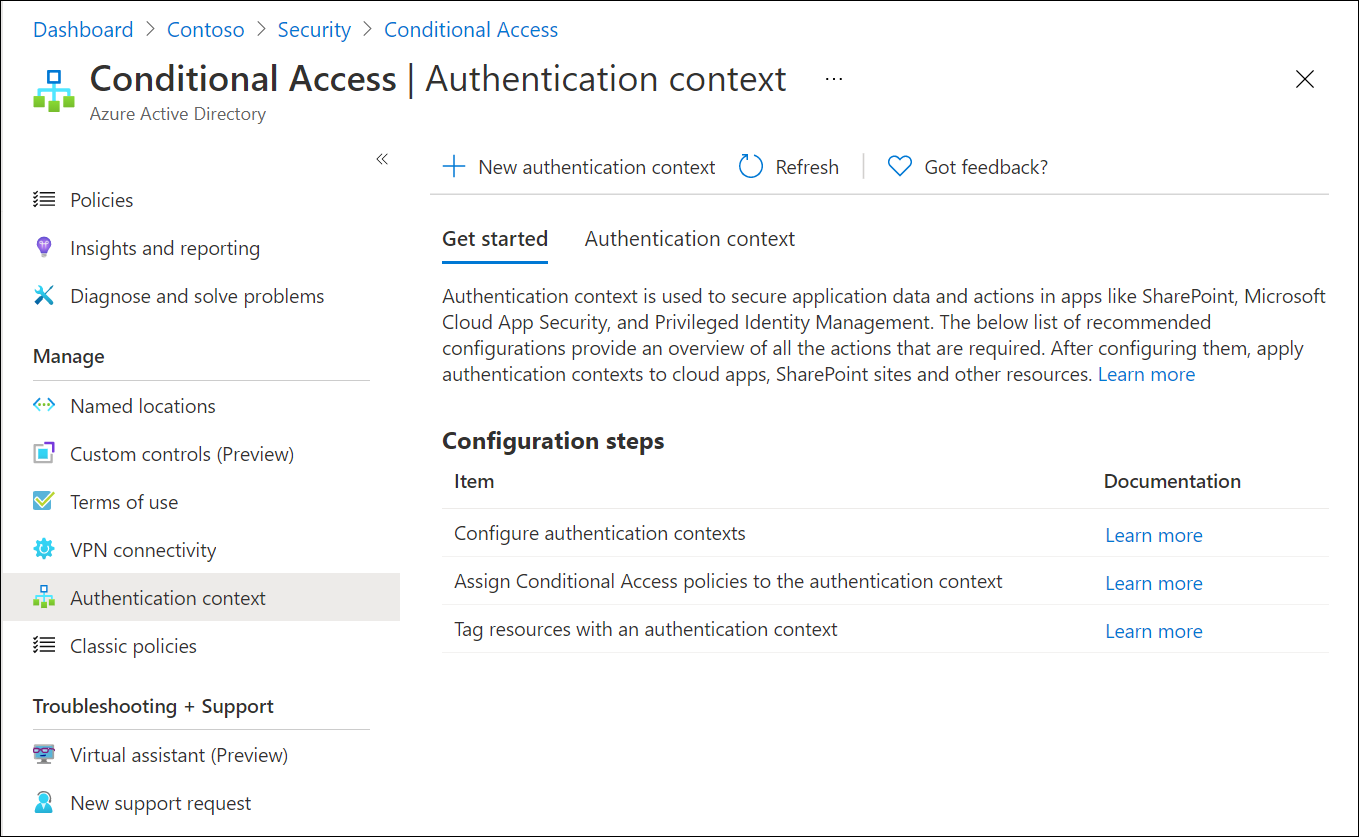

Konfigurowanie kontekstów uwierzytelniania

Zarządzaj kontekstami uwierzytelniania, przechodząc do Entra ID>dostępu warunkowego>kontekstu uwierzytelniania.

Wybierz pozycję Nowy kontekst uwierzytelniania , aby utworzyć definicję kontekstu uwierzytelniania. Organizacje mogą tworzyć maksymalnie 99 definicji kontekstu uwierzytelniania (c1-c99). Skonfiguruj następujące atrybuty:

- Nazwa wyświetlana to nazwa używana do identyfikowania kontekstu uwierzytelniania w Microsoft Entra ID oraz w aplikacjach, które wykorzystują konteksty uwierzytelniania. Zalecamy używanie nazw między zasobami, takimi jak zaufane urządzenia, aby zmniejszyć wymaganą liczbę kontekstów uwierzytelniania. Posiadanie ograniczonego zestawu ogranicza liczbę przekierowań i zapewnia lepsze doświadczenie użytkownika końcowego.

- Opis zawiera więcej informacji na temat zasad. Te informacje są używane przez administratorów i osoby stosujące konteksty uwierzytelniania do zasobów.

- Pole wyboru Publikuj w aplikacjach po wybraniu ogłasza kontekst uwierzytelniania aplikacjom i czyni go dostępnym do przypisania. Jeśli nie wybrano, kontekst uwierzytelniania jest niedostępny dla zasobów podrzędnych.

- Identyfikator jest tylko do odczytu i używany w tokenach i aplikacjach dla definicji kontekstu uwierzytelniania specyficznego dla żądania. Wymienione tutaj na potrzeby rozwiązywania problemów i przypadków użycia programowania.

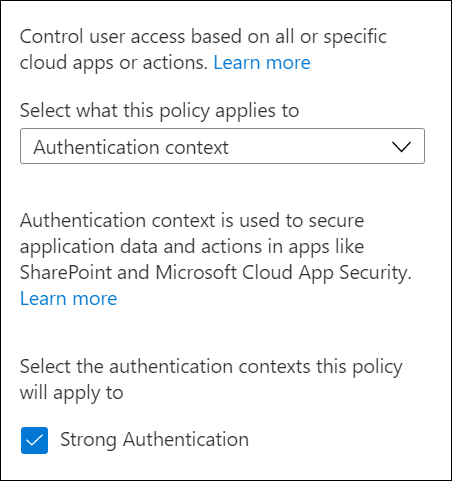

Dodaj do zasad dostępu warunkowego

Administratorzy mogą wybrać opublikowane konteksty uwierzytelniania w zasadach dostępu warunkowego, przechodząc do pozycji Przypisania>aplikacje lub akcje w chmurze i wybierając kontekst uwierzytelniania z menu Wybierz, co te zasady mają zastosowanie do menu.

Usuwanie kontekstu uwierzytelniania

Przed usunięciem kontekstu uwierzytelniania upewnij się, że żadne aplikacje nie używają go. W przeciwnym razie dostęp do danych aplikacji nie jest chroniony. Potwierdź to, sprawdzając dzienniki logowania, gdy są stosowane zasady dostępu warunkowego dla kontekstu uwierzytelniania.

Aby usunąć kontekst uwierzytelniania, upewnij się, że nie ma przypisanych zasad dostępu warunkowego i nie jest publikowany w aplikacjach. Zapobiega to przypadkowemu usunięciu kontekstu uwierzytelniania, który jest nadal używany.

Tagowanie zasobów przy użyciu kontekstów uwierzytelniania

Aby dowiedzieć się więcej na temat korzystania z kontekstów uwierzytelniania, zobacz następujące artykuły.

- Używanie etykiet poufności do ochrony zawartości w usłudze Microsoft Teams, grupach platformy Microsoft 365 i witrynach programu SharePoint

- Microsoft Defender dla aplikacji chmurowych

- Aplikacje niestandardowe

- Privileged Identity Management — po aktywacji wymagaj kontekstu uwierzytelniania w usłudze Microsoft Entra Conditional Access

Treści powiązane

- Dostęp warunkowy: warunki — dowiedz się, jak skonfigurować warunki w celu uściślenia zasad.

- Typowe zasady dostępu warunkowego — poznaj typowe szablony zasad, aby szybko rozpocząć pracę.

- Zależności aplikacji klienckiej — dowiedz się, jak zależności wpływają na zasady dostępu warunkowego.