Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W tym artykule przedstawiono proces instalacji agenta aprowizacji firmy Microsoft oraz sposób początkowego konfigurowania go w centrum administracyjnym firmy Microsoft Entra.

Ważne

W poniższych instrukcjach instalacji przyjęto założenie, że zostały spełnione wszystkie wymagania wstępne.

Uwaga

Ten artykuł dotyczy instalowania agenta dostarczania zasobów przy użyciu kreatora. Aby uzyskać informacje na temat instalowania agenta aprowizacji firmy Microsoft przy użyciu interfejsu wiersza polecenia, zobacz Instalowanie agenta aprowizacji firmy Microsoft przy użyciu interfejsu wiersza polecenia i programu PowerShell.

Aby uzyskać więcej informacji i przykład, zobacz następujący film wideo:

Konta usług zarządzane przez grupę

Konto usługi zarządzane przez grupę (gMSA) to zarządzane konto domeny, które zapewnia automatyczne zarządzanie hasłami, uproszczone zarządzanie główną nazwą usługi (SPN) oraz możliwość delegowania zarządzania do innych administratorów. gMSA rozszerza również tę funkcjonalność na wielu serwerach. Usługa Microsoft Entra Cloud Sync obsługuje i zaleca użycie grupowego zarządzanego konta usługi (gMSA) do uruchamiania agenta. Aby uzyskać więcej informacji, zobacz Konta usług zarządzane przez grupę.

Aktualizowanie istniejącego agenta do używania gMSA

Aby zaktualizować istniejącego agenta do używania konta usługi zarządzanego przez grupę utworzonego podczas instalacji, uaktualnij usługę agenta do najnowszej wersji, uruchamiając AADConnectProvisioningAgent.msi. Teraz ponownie przejdź przez kreatora instalacji i podaj poświadczenia, aby utworzyć konto, kiedy zostaniesz o to poproszony.

Instalowanie agenta

W witrynie Azure Portal wybierz pozycję Microsoft Entra ID.

W okienku po lewej stronie wybierz pozycję Microsoft Entra Connect, a następnie wybierz pozycję Synchronizacja z chmurą.

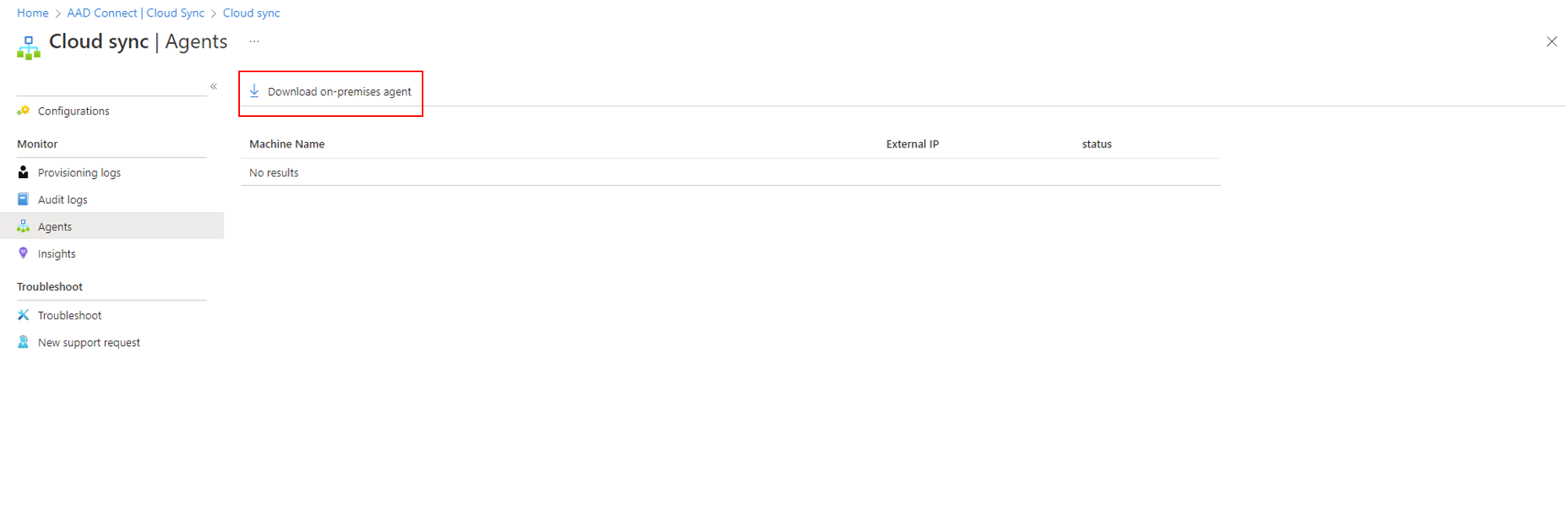

W okienku po lewej stronie wybierz pozycję Agenci.

Wybierz pozycję Pobierz agenta lokalnego, a następnie wybierz pozycję Akceptuj warunki i pobierz.

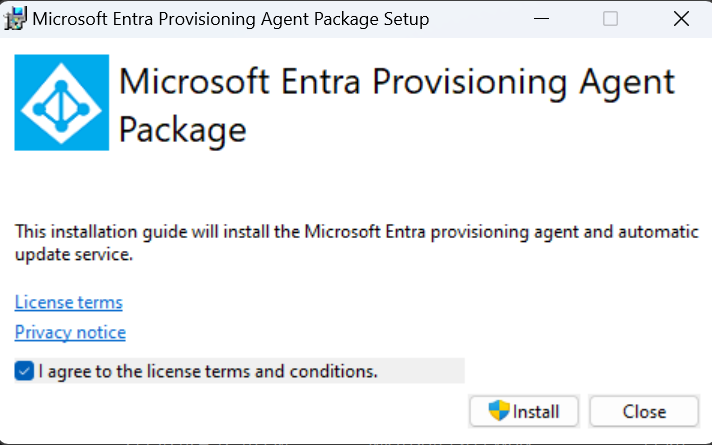

Po pobraniu pakietu Microsoft Entra Connect Provisioning Agent uruchom plik instalacyjny AADConnectProvisioningAgentSetup.exe z folderu Pobrane.

Uwaga

Podczas instalacji chmury dla instytucji rządowych USA użyj poleceniaAADConnectProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernment. Aby uzyskać więcej informacji, zobacz Instalowanie agenta w chmurze dla instytucji rządowych USA.

Na wyświetlonym ekranie zaznacz pole wyboru Zgadzam się na postanowienia licencyjne , a następnie wybierz pozycję Zainstaluj.

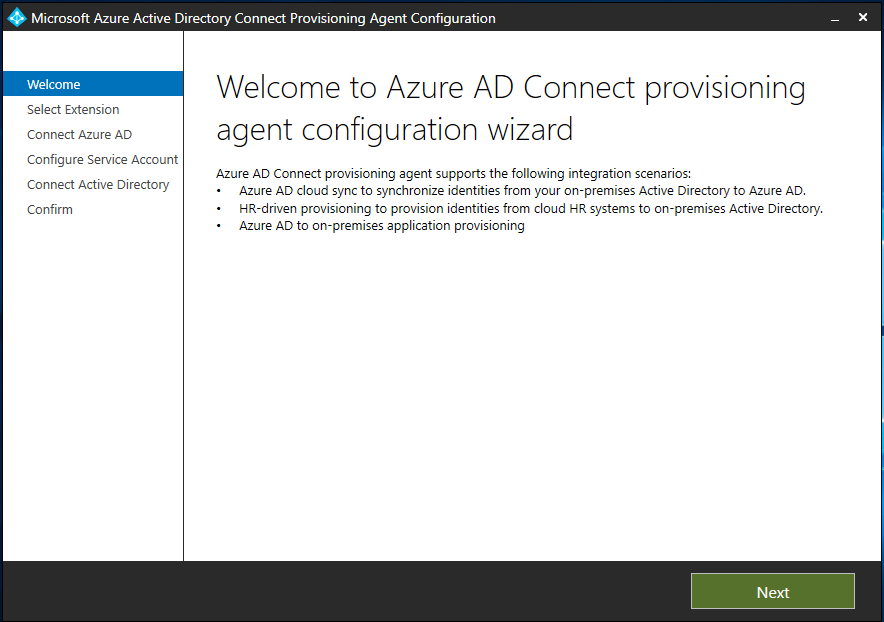

Po zakończeniu instalacji zostanie otwarty kreator konfiguracji. Wybierz przycisk Dalej , aby rozpocząć konfigurację.

Na ekranie Wybieranie rozszerzenia wybierz Aprowizacja oparta na dziale HR (Workday i SuccessFactors) / Azure AD Connect Cloud Sync, a następnie wybierz Dalej.

Uwaga

Jeśli zainstalujesz agenta aprowizacji do użycia z aprowizowaniem aplikacji lokalnych Microsoft Entra, wybierz pozycję Aprowizowanie aplikacji lokalnych (Microsoft Entra ID do aplikacji).

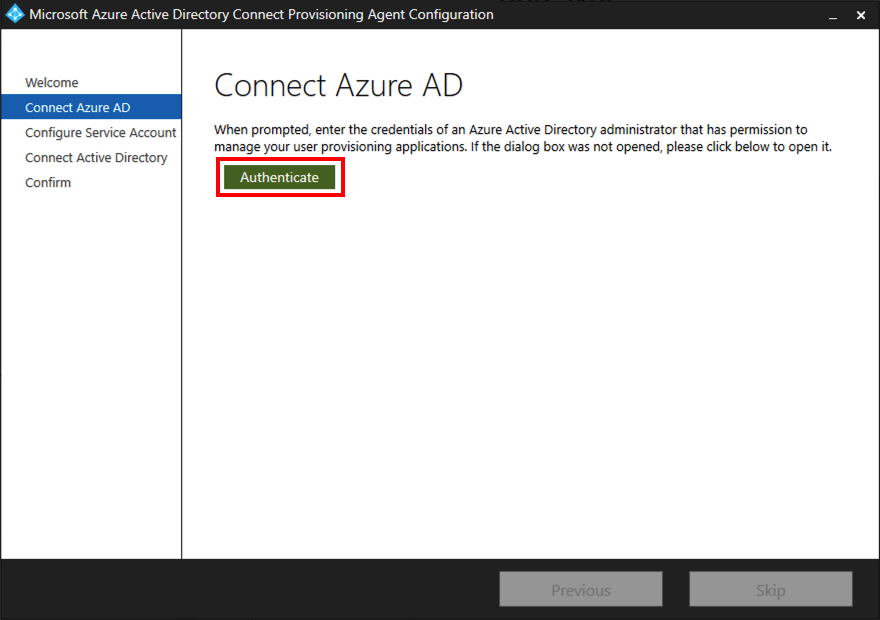

Zaloguj się przy użyciu konta z co najmniej rolą administratora tożsamości hybrydowej . Jeśli włączono ulepszone zabezpieczenia programu Internet Explorer, blokuje logowanie. Jeśli tak, zamknij instalację, wyłącz rozszerzone zabezpieczenia programu Internet Explorer i uruchom ponownie instalację pakietu agenta aprowizacji programu Microsoft Entra Connect.

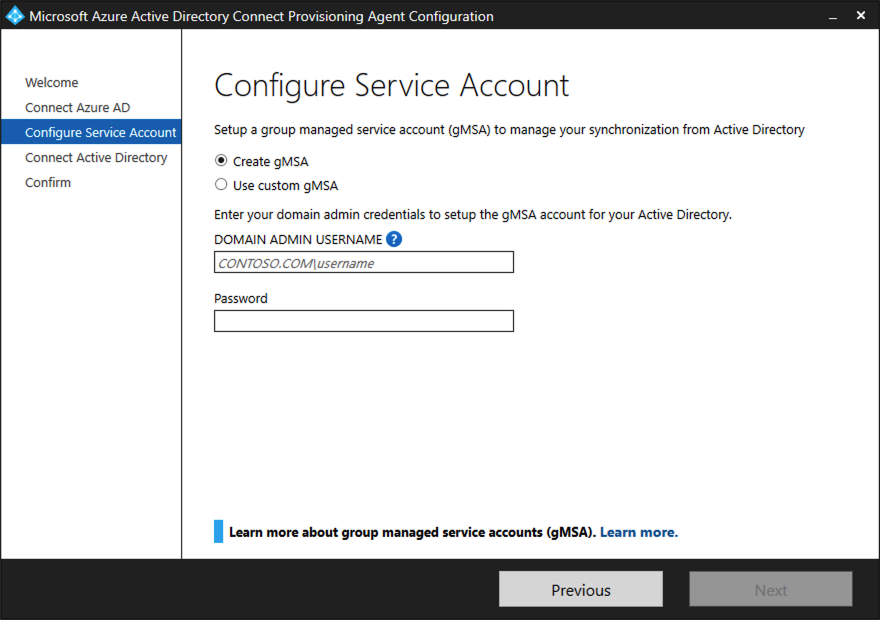

Na ekranie Konfigurowanie konta usługi wybierz konto usługi zarządzane przez grupę (gMSA). To konto służy do uruchamiania usługi agenta. Jeśli konto usługi zarządzanej jest już skonfigurowane w domenie przez innego agenta i instalujesz drugiego agenta, wybierz pozycję Utwórz konto gMSA. System wykrywa istniejące konto i dodaje wymagane uprawnienia dla nowego agenta do korzystania z konta usługi gMSA. Po wyświetleniu monitu wybierz jedną z dwóch opcji:

-

Utwórz konto usługi gMSA: Pozwól agentowi utworzyć zarządzane konto usługi provAgentgMSA$ dla Ciebie. Konto usługi zarządzane przez grupę (na przykład

CONTOSO\provAgentgMSA$) jest tworzone w tej samej domenie usługi Active Directory, w której jest przyłączony serwer hosta. Aby użyć tej opcji, wprowadź poświadczenia administratora domeny usługi Active Directory (zalecane). - Użyj niestandardowego konta gMSA: Podaj nazwę zarządzanego konta usługi, które utworzyłeś ręcznie dla tego zadania.

-

Utwórz konto usługi gMSA: Pozwól agentowi utworzyć zarządzane konto usługi provAgentgMSA$ dla Ciebie. Konto usługi zarządzane przez grupę (na przykład

Aby kontynuować, wybierz przycisk Dalej.

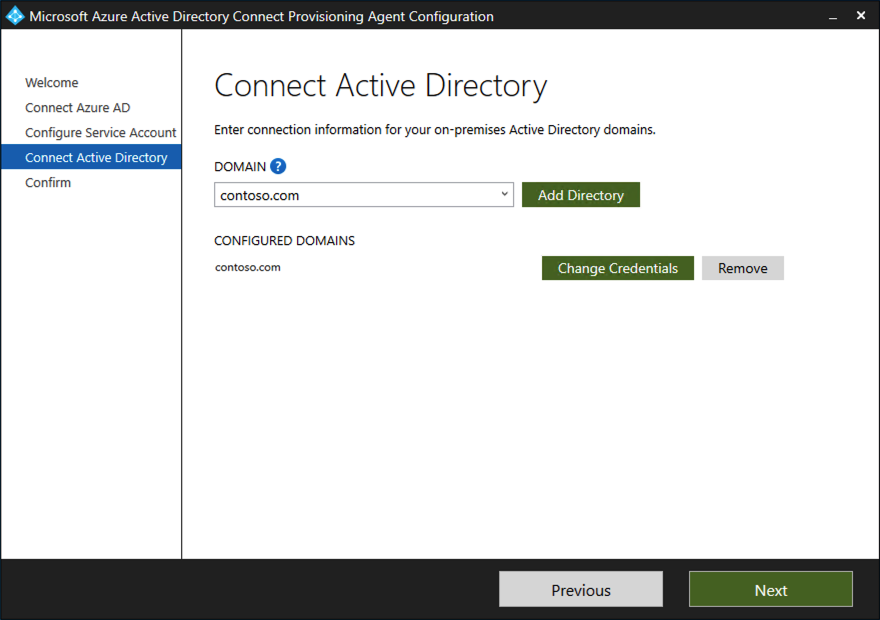

Na ekranie Łączenie usługi Active Directory , jeśli nazwa domeny jest wyświetlana w obszarze Skonfigurowane domeny, przejdź do następnego kroku. W przeciwnym razie wprowadź nazwę domeny usługi Active Directory i wybierz pozycję Dodaj katalog.

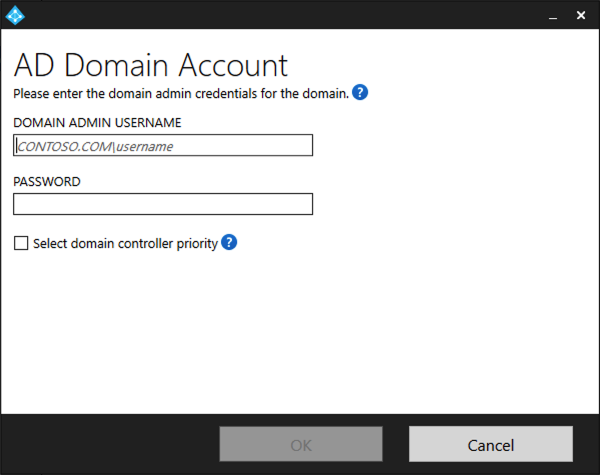

Zaloguj się przy użyciu konta administratora domeny usługi Active Directory. Konto administratora domeny nie powinno mieć wygasłego hasła. Jeśli hasło wygasło lub zmienia się podczas instalacji agenta, skonfiguruj ponownie agenta przy użyciu nowych poświadczeń. Ta operacja dodaje katalog lokalny. Wybierz przycisk OK, a następnie wybierz przycisk Dalej , aby kontynuować.

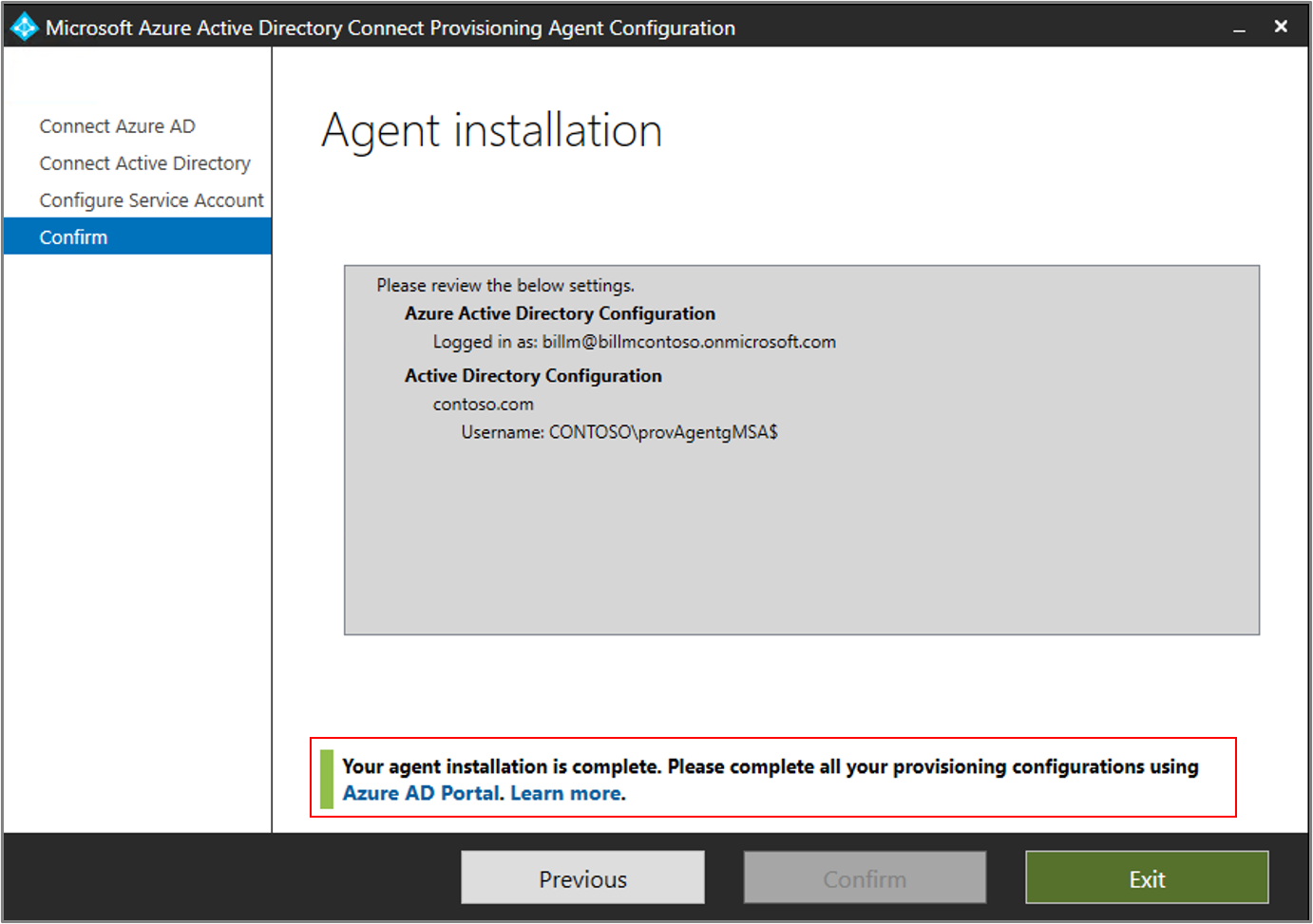

Poniższy zrzut ekranu przedstawia przykład domeny skonfigurowanej dla contoso.com. Wybierz przycisk Dalej , aby kontynuować.

Na ekranie Konfiguracja ukończona wybierz pozycję Potwierdź. Ta operacja rejestruje i uruchamia ponownie agenta.

Po zakończeniu operacji zostanie wyświetlone powiadomienie o pomyślnym zweryfikowaniu konfiguracji agenta. Wybierz Zakończ.

Jeśli ekran początkowy nadal zostanie wyświetlony, wybierz pozycję Zamknij.

Weryfikowanie instalacji agenta

Weryfikacja agenta odbywa się w witrynie Azure Portal i na serwerze lokalnym z uruchomionym agentem.

Zweryfikuj agenta w portalu Azure

Aby sprawdzić, czy identyfikator Entra firmy Microsoft rejestruje agenta, wykonaj następujące kroki:

Zaloguj się do witryny Azure Portal.

Wybierz pozycję Microsoft Entra ID.

Wybierz pozycję Microsoft Entra Connect, a następnie wybierz pozycję Synchronizacja w chmurze.

Na stronie Synchronizacja z chmurą zobaczysz zainstalowanych agentów. Sprawdź, czy agent jest wyświetlany i czy stan jest zdrowy.

Weryfikowanie agenta na serwerze lokalnym

Aby sprawdzić, czy agent jest uruchomiony, wykonaj następujące kroki:

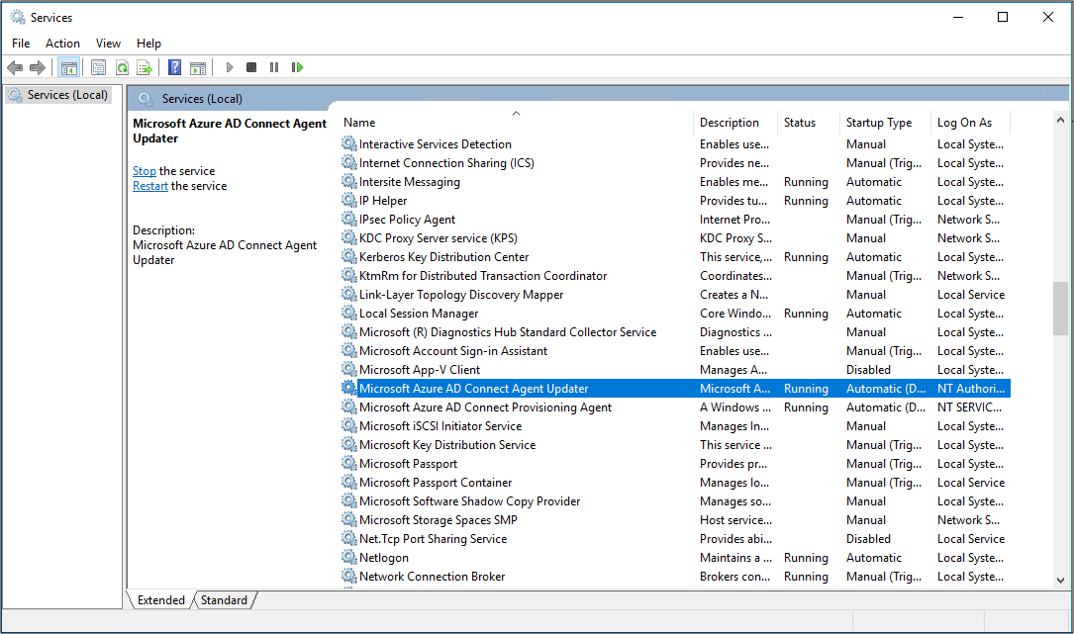

Zaloguj się na serwerze przy użyciu konta administratora.

Przejdź do Usługi. Możesz również użyć polecenia Start/Run/Services.msc , aby uzyskać do niego dostęp.

W obszarze Usługi upewnij się, że programy Microsoft Entra Connect Agent Updater i Microsoft Entra Connect Provisioning Agent są obecne, a ich stan to Uruchomiono.

Sprawdź wersję agenta aprowizacji

Aby sprawdzić wersję uruchomionego agenta, wykonaj następujące kroki:

- Przejdź do katalogu C:\Program Files\Microsoft Azure AD Connect Provisioning Agent.

- Kliknij prawym przyciskiem myszy AADConnectProvisioningAgent.exe i wybierz polecenie Właściwości.

- Wybierz kartę Szczegóły . Numer wersji jest wyświetlany obok wersji produktu.

Ważne

Po zainstalowaniu agenta należy go skonfigurować i włączyć przed rozpoczęciem synchronizowania użytkowników. Aby skonfigurować nowego agenta, zobacz Tworzenie nowej konfiguracji dla usługi Microsoft Entra Cloud Sync.

Włącz zapisywanie zwrotne haseł w synchronizacji w chmurze

Funkcję zwrotnego zapisywania haseł można włączyć bezpośrednio w portalu lub za pomocą PowerShell.

Włącz zapisywanie zwrotne haseł w portalu

Aby użyć funkcji zapisywania zwrotnego haseł i włączyć samoobsługową usługę resetowania haseł (SSPR) do wykrywania agenta synchronizacji w chmurze, korzystając z portalu, wykonaj następujące kroki:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator tożsamości hybrydowej.

- Przejdź do Entra ID>Resetowanie hasła>Integracja lokalna.

- Zaznacz opcję Włącz zapisywanie zwrotne haseł dla zsynchronizowanych użytkowników .

- (opcjonalnie) Jeśli wykryto agentów aprowizacji programu Microsoft Entra Connect, możesz dodatkowo sprawdzić opcję Zapisuj hasła zwrotne za pomocą usługi Microsoft Entra Cloud Sync.

- Zaznacz opcję Zezwalaj użytkownikom na odblokowywanie kont bez resetowania hasła do pozycji Tak.

- Gdy wszystko będzie gotowe, wybierz pozycję Zapisz.

Korzystanie z programu PowerShell

Aby użyć funkcji odzyskiwania haseł i włączyć samoobsługowe resetowanie hasła (SSPR) w celu wykrywania agenta synchronizacji w chmurze, użyj Set-AADCloudSyncPasswordWritebackConfiguration polecenia cmdlet i poświadczeń administratora globalnego dzierżawcy:

Import-Module "C:\\Program Files\\Microsoft Azure AD Connect Provisioning Agent\\Microsoft.CloudSync.Powershell.dll"

Set-AADCloudSyncPasswordWritebackConfiguration -Enable $true -Credential $(Get-Credential)

Aby uzyskać więcej informacji na temat używania zapisywania zwrotnego hasła w usłudze Microsoft Entra Cloud Sync, zobacz Samouczek: Włącz samoobsługowe zapisywanie zwrotne resetowania hasła w chmurze do środowiska lokalnego .

Instalowanie agenta w chmurze rządowej USA

Domyślnie agent aprowizacji firmy Microsoft jest instalowany w domyślnym środowisku platformy Microsoft Azure. Jeśli instalujesz agenta dla instytucji rządowych USA, wprowadź tę zmianę w kroku 7 poprzedniej procedury instalacji:

Zamiast wybierać pozycję Otwórz plik, wybierz pozycję Start>Uruchom, a następnie przejdź do pliku AADConnectProvisioningAgentSetup.exe. W polu Uruchom po poleceniu wykonywalnym wprowadź ENVIRONMENTNAME=AzureUSGovernment, a następnie wybierz OK.

Synchronizacja skrótów haseł i FIPS z synchronizacją w chmurze

Jeśli serwer został zablokowany zgodnie z Federalnym Standardem Przetwarzania Informacji (FIPS), MD5 (algorytm skrótu wiadomości 5) jest wyłączony.

Aby włączyć rozwiązanie MD5 na potrzeby synchronizacji skrótów haseł, wykonaj następujące czynności:

- Przejdź do folderu %programfiles%\Microsoft Azure AD Connect Provisioning Agent.

- Otwórz AADConnectProvisioningAgent.exe.config.

- Przejdź do węzła konfiguracji/środowiska uruchomieniowego w górnej części pliku.

- Dodaj węzeł

<enforceFIPSPolicy enabled="false"/>. - Zapisz zmiany.

Dla porównania, twój kod powinien wyglądać jak taki fragment kodu:

<configuration>

<runtime>

<enforceFIPSPolicy enabled="false"/>

</runtime>

</configuration>

Aby uzyskać informacje o bezpieczeństwie i zgodności z FIPS, zobacz Synchronizację hasła Microsoft Entra, szyfrowanie i zgodność z FIPS.