Jakie są dzienniki aprowizacji użytkowników firmy Microsoft?

Identyfikator Entra firmy Microsoft integruje się z kilkoma usługi firmy Microsoft, aby aprowizować użytkowników w dzierżawie. Jeśli musisz rozwiązać problem z aprowizowaną użytkownikiem, możesz użyć informacji przechwyconych w dziennikach aprowizacji firmy Microsoft w celu znalezienia rozwiązania.

Dostępne są również dwa inne dzienniki aktywności, które ułatwiają monitorowanie kondycji dzierżawy:

- Logowania — informacje o logowaniu i sposobie użycia zasobów przez użytkowników.

- Inspekcja — informacje o zmianach zastosowanych do dzierżawy, takich jak zarządzanie użytkownikami i grupami lub aktualizacje zastosowane do zasobów dzierżawy.

Ten artykuł zawiera omówienie dzienników, które przechwytują aprowizację użytkowników za pośrednictwem usługi firmy Microsoft.

Co można zrobić z dziennikami aprowizacji?

Możesz użyć dzienników aprowizacji, aby znaleźć odpowiedzi na pytania, takie jak:

- Jakie grupy zostały pomyślnie utworzone w usłudze ServiceNow?

- Którzy użytkownicy zostali pomyślnie usunięci z firmy Adobe?

- Którzy użytkownicy z produktu Workday zostali pomyślnie utworzeni w usłudze Active Directory?

Uwaga

Wpisy w dziennikach aprowizacji są generowane przez system i nie można ich zmienić ani usunąć.

Co zawierają dzienniki?

Dzienniki wyświetlają tożsamość, akcję podjętą, system źródłowy, system docelowy i stan zdarzenia aprowizacji. Inne kolumny można dodać w celu dalszego rozwiązywania problemów, ale poniższe szczegóły są standardowe.

- Tożsamość: nazwa wyświetlana i identyfikator źródła aprowizowanej tożsamości są wyświetlane w tej kolumnie.

-

Akcja: możliwe wartości obejmują tworzenie, aktualizowanie, usuwanie, wyłączanie, etapowe i inne.

- Przykłady funkcji Inne obejmują, jeśli szczegóły systemu źródłowego i docelowego są już zgodne, więc nie wprowadzono żadnych zmian.

- System źródłowy i system docelowy: sparowane ze sobą, te szczegóły pokazują, z którego systemu pochodzi tożsamość i gdzie jest aprowizowana.

-

Stan: Możliwe wartości obejmują powodzenie, niepowodzenie, pominięte i ostrzeżenie.

- Istnieje kilka scenariuszy, które mogą wyzwolić stan Pominięto. Aby uzyskać szczegółowe informacje na temat tych scenariuszy, zobacz Brak aprowizowania użytkowników

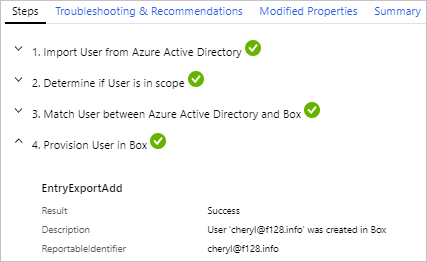

Wybierz element z dzienników aprowizacji, aby wyświetlić więcej szczegółów dotyczących tego elementu, takie jak kroki podjęte w celu aprowizacji użytkownika i porady dotyczące rozwiązywania problemów. Szczegóły są pogrupowane na cztery karty.

Kroki: na tej karcie opisano kroki podjęte w celu aprowizacji obiektu. Aprowizowanie obiektu może obejmować następujące kroki, ale nie wszystkie kroki mają zastosowanie do wszystkich zdarzeń aprowizacji.

- Zaimportuj obiekt.

- Dopasuj obiekt między obiektem źródłowym i docelowym.

- Ustal, czy obiekt znajduje się w zakresie.

- Oceń obiekt przed synchronizacją.

- Aprowizuj obiekt (tworzenie, aktualizowanie, usuwanie lub wyłączanie).

Rozwiązywanie problemów i rekomendacje: jeśli wystąpił błąd, ta karta zawiera kod błędu i przyczynę. W wielu przypadkach podano szczegółowy opis błędu. Przejrzyj te informacje, aby zrozumieć problem i postępować zgodnie ze wskazówkami podanymi w celu jego rozwiązania. Przejrzyj następujące artykuły dotyczące rozwiązywania problemów:

Zmodyfikowane właściwości: jeśli nastąpiły zmiany, ta karta zawiera starą wartość i nową wartość.

Podsumowanie: zawiera omówienie tego, co się stało, oraz identyfikatory obiektu w systemach źródłowych i docelowych.

Używanie skoroszytów dzienników aprowizacji i usługi Log Analytics

Dzięki możliwościom wykonywania zapytań i zgłaszania alertów w usłudze Log Analytics i skoroszytach można tworzyć niestandardowe raporty i alerty. Aby rozpocząć pracę, musisz utworzyć obszar roboczy usługi Log Analytics. Po utworzeniu obszaru roboczego możesz przesyłać strumieniowo dzienniki do tego obszaru roboczego, co umożliwia wykonywanie zapytań i analizowanie danych w usłudze Log Analytics i skoroszytach.

Aby uzyskać więcej informacji, zobacz Integrowanie dzienników aprowizacji z dziennikami usługi Azure Monitor.

Dostępne są dwa szablony skoroszytów do przygotowania dzienników.

- Provisioning Analysis zawiera ogólne omówienie zdarzeń aprowizacji w dzierżawie.

- Provisioning Insights zawiera szczegółowe informacje dotyczące zdarzeń związanych z synchronizowaniem użytkowników z innych źródeł, dzięki czemu można zobaczyć analizę tych zdarzeń w jednym miejscu. Aby uzyskać więcej informacji, zobacz zeszyt roboczy "Wglądy aprowizacyjne".