Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Z tego artykułu dowiesz się, jak zintegrować łącznik Google Cloud/ G Suite firmy Microsoft z identyfikatorem Microsoft Entra ID. Po zintegrowaniu łącznika Google Cloud/G Suite firmy Microsoft z identyfikatorem Entra firmy Microsoft można wykonywać następujące czynności:

- Kontroluj w usłudze Microsoft Entra ID, kto ma dostęp do łącznika Google Cloud/G Suite firmy Microsoft.

- Zezwalaj swoim użytkownikom na automatyczne logowanie do aplikacji Google Cloud/G Suite Connector firmy Microsoft przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Wymagania wstępne

W scenariuszu opisanym w tym artykule przyjęto założenie, że masz już następujące wymagania wstępne:

- Konto użytkownika Microsoft Entra z aktywną subskrypcją. Jeśli jeszcze go nie masz, możesz bezpłatnie utworzyć konto.

- Jedna z następujących ról:

- Subskrypcja aplikacji Google Cloud/ G Suite Connector firmy Microsoft z obsługą logowania jednokrotnego.

- Subskrypcja usługi Google Apps lub usługi Google Cloud Platform

Uwaga

Aby przetestować kroki opisane w tym artykule, nie zalecamy używania środowiska produkcyjnego. Ten dokument został utworzony przy użyciu nowego środowiska użytkownika służącego do logowania jednokrotnego. Jeśli nadal używasz starego, konfiguracja będzie wyglądać inaczej. Nowe środowisko możesz włączyć w ustawieniach logowania jednokrotnego aplikacji G Suite. Przejdź do Microsoft Entra ID>Enterprise applications, wybierz pozycję Google Cloud/ G Suite Connector by Microsoft, wybierz pozycję Jednokrotne logowanie, a następnie wybierz pozycję Wypróbuj nowe środowisko.

Aby przetestować kroki opisane w tym artykule, należy wykonać następujące zalecenia:

- Nie używaj środowiska produkcyjnego, chyba że jest to konieczne.

- Jeśli nie masz subskrypcji, możesz uzyskać bezpłatne konto.

Ostatnie zmiany

Najnowsze aktualizacje z Google umożliwiają teraz dodawanie grup użytkowników do profilów jednokrotnego logowania innych firm. Umożliwia to bardziej szczegółową kontrolę nad przypisywaniem ustawień SSO. Teraz można tworzyć przypisania profili SSO, co pozwala migrować użytkowników etapami zamiast przenosić całą firmę naraz. W tym obszarze otrzymujesz szczegóły SP z identyfikatorem jednostki i adresem URL usługi ACS, które należy teraz dodać do Azure Apps w celu odpowiedzi i identyfikacji jednostki.

Często zadawane pytania

.: Czy ta integracja obsługuje integrację z logowaniem jednokrotnym (SSO) na platformie Google Cloud Platform z Microsoft Entra ID?

Odpowiedź: Tak. Usługi Google Cloud Platform i Google Apps współdzielą tę samą platformę uwierzytelniania. W związku z tym w celu przeprowadzenia integracji usługi GCP należy skonfigurować logowanie jednokrotne w ramach usługi Google Apps.

Czy urządzenia Chromebook i inne urządzenia Chrome są zgodne z jednokrotnym logowaniem Microsoft Entra?

Tak, użytkownicy mogą logować się do swoich urządzeń Chromebook przy użyciu poświadczeń Microsoft Entra. Aby uzyskać informacje o tym, dlaczego użytkownicy mogą być dwukrotnie proszeni o poświadczenia, zobacz ten artykuł pomocy technicznej dotyczący Google Cloud / G Suite Connector firmy Microsoft.

Q: Jeśli włączę jednokrotne logowanie, czy użytkownicy będą mogli się zalogować używając swoich poświadczeń Microsoft Entra do dowolnego produktu Google, takiego jak Google Classroom, GMail, Google Drive, YouTube itd.?

Tak, w zależności od tego, który łącznik do Google Cloud / G Suite od firmy Microsoft wybierzesz, aby włączyć lub wyłączyć dla swojej organizacji.

Czy mogę włączyć logowanie jednokrotne tylko dla podzbioru użytkowników korzystających z Konektora Google Cloud/G Suite firmy Microsoft?

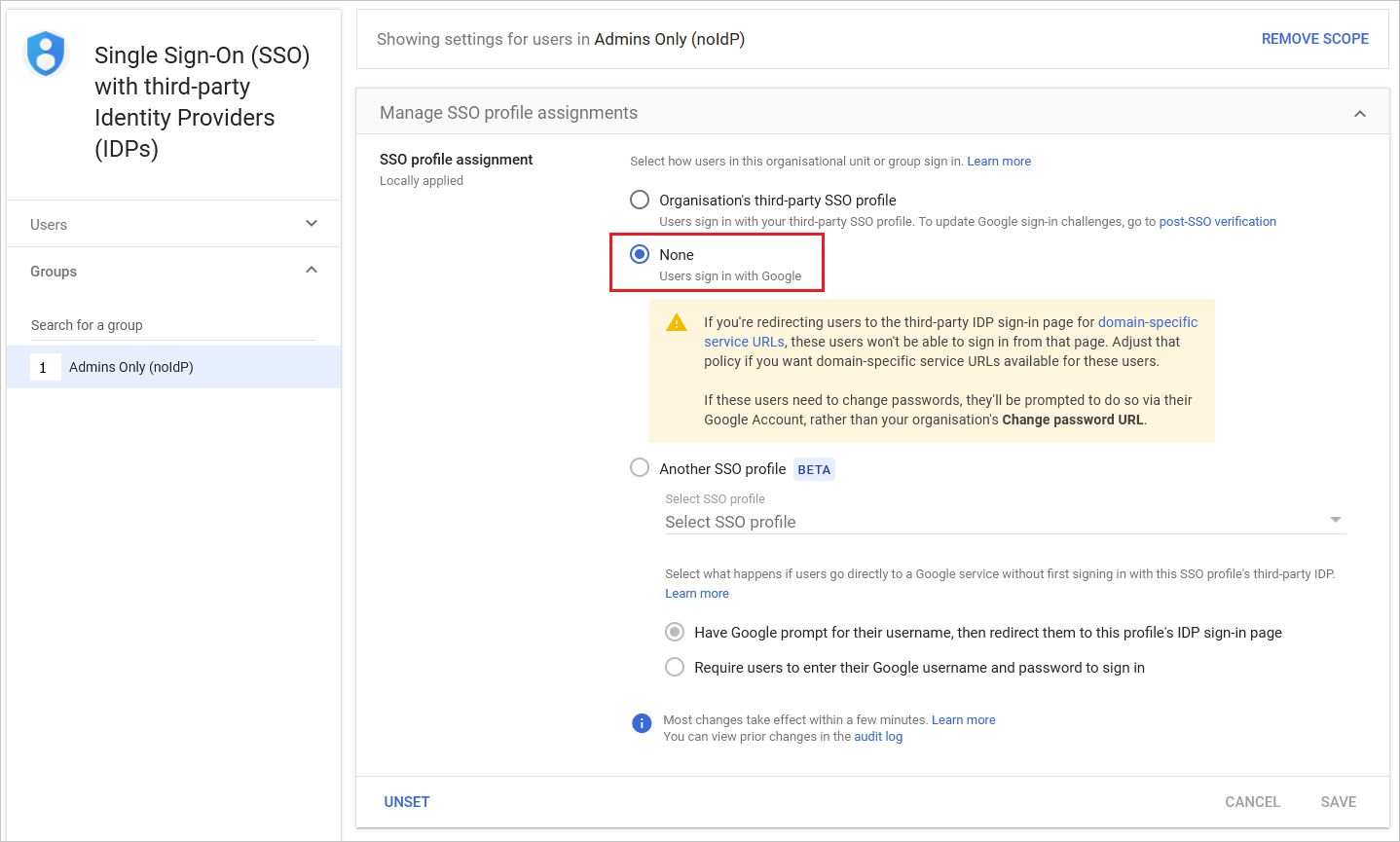

1: Tak, profile logowania jednokrotnego można wybrać dla użytkownika, jednostki organizacyjnej lub grupy w obszarze roboczym Google.

Wybierz profil SSO jako "brak" dla grupy Google Workspace. Zapobiega to przekierowywaniu członków tej grupy (grupy Google Workspace) do identyfikatora Entra firmy Microsoft na potrzeby logowania.

Czy jeśli użytkownik jest zalogowany przez Windows, jest automatycznie uwierzytelniany do Google Cloud/G Suite za pomocą Microsoft, bez pojawienia się monitu o hasło?

1: Istnieją dwie opcje włączania tego scenariusza. Najpierw użytkownicy mogą logować się do urządzeń z systemem Windows 10 za pośrednictwem Microsoft Entra join. Alternatywnie użytkownicy mogą logować się do urządzeń z systemem Windows, które są przyłączone do domeny do lokalnej usługi Active Directory, w których włączono jednokrotne logowanie do usługi Microsoft Entra ID za pośrednictwem wdrożenia usług Active Directory Federation Services (AD FS). Obie opcje wymagają wykonania kroków opisanych w poniższym artykule w celu włączenia logowania jednokrotnego między usługą Microsoft Entra ID i łącznikiem Google Cloud / G Suite Connector firmy Microsoft.

.: Co należy zrobić, gdy otrzymuję komunikat o błędzie "nieprawidłowy adres e-mail"?

1: W przypadku tej konfiguracji atrybut poczty e-mail jest wymagany, aby użytkownicy mogli się zalogować. Nie można ustawić tego atrybutu ręcznie.

Atrybut adresu e-mail jest wypełniany automatycznie dla każdego użytkownika z ważną licencją programu Exchange. Jeśli użytkownik nie ma skonfigurowanej poczty e-mail, pojawia się ten błąd, ponieważ aplikacja potrzebuje tego atrybutu, aby umożliwić dostęp.

Możesz przejść do portal.office.com przy użyciu konta administratora, a następnie wybrać w centrum administracyjnym, rozliczenia, subskrypcje, wybrać subskrypcję platformy Microsoft 365, a następnie wybrać pozycję przypisz do użytkowników, wybrać użytkowników, którzy mają sprawdzić swoją subskrypcję, a następnie w okienku po prawej stronie wybierz pozycję edytuj licencje.

Po przypisaniu licencji platformy Microsoft 365 zastosowanie może zająć kilka minut. Następnie atrybut user.mail jest automatycznie wypełniany, a problem powinien zostać rozwiązany.

Opis scenariusza

W tym artykule skonfigurujesz i przetestujesz SSO Microsoft Entra w środowisku testowym.

Łącznik Google Cloud / G Suite firmy Microsoft obsługuje inicjowane przez SP SSO.

Łącznik Google Cloud/G Suite firmy Microsoft obsługuje automatyczną aprowizację użytkowników.

Dodawanie łącznika Google Cloud/G Suite Connector firmy Microsoft z galerii

Aby skonfigurować integrację łącznika Google Cloud/ G Suite firmy Microsoft z identyfikatorem Entra ID firmy Microsoft, należy dodać łącznik Google Cloud / G Suite Connector firmy Microsoft z galerii do listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do Entra ID>Aplikacje dla przedsiębiorstw>Nowa aplikacja.

- W sekcji Dodawanie z galerii wpisz Google Cloud/ G Suite Connector by Microsoft w polu wyszukiwania.

- Wybierz pozycję Google Cloud/G Suite Connector by Microsoft z panelu wyników, a następnie dodaj aplikację. Poczekaj kilka sekund, aż aplikacja zostanie dodana do dzierżawy.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do swojego klienta, dodać użytkowników lub grupy do aplikacji, przypisać role oraz przeprowadzić konfigurację logowania jednokrotnego (SSO). Dowiedz się więcej o kreatorach Microsoft 365.

Konfiguracja i testowanie logowania jednokrotnego Microsoft Entra dla Google Cloud / G Suite Connector firmy Microsoft

Skonfiguruj i przetestuj Microsoft Entra SSO z Google Cloud / G Suite Connector by Microsoft, używając testowego użytkownika B.Simon. Aby jednokrotne logowanie działało, należy ustanowić związek powiązań między użytkownikiem Microsoft Entra a powiązanym użytkownikiem w Google Cloud lub G Suite Connector od Microsoft.

Aby skonfigurować i przetestować usługę Microsoft Entra SSO z usługą Google Cloud/ G Suite Connector firmy Microsoft, wykonaj następujące kroki:

-

Skonfiguruj Microsoft Entra logowanie jednokrotne (SSO) — aby umożliwić użytkownikom korzystanie z tej funkcji.

- Utwórz użytkownika testowego usługi Microsoft Entra — aby przetestować jednokrotne logowanie usługi Microsoft Entra z B.Simon.

- Przypisz użytkownika testowego Microsoft Entra — aby umożliwić B.Simon korzystanie z jednokrotnego logowania do Microsoft Entra.

-

Skonfiguruj łącznik Google Cloud/G Suite by Microsoft SSO — aby skonfigurować ustawienia logowania jednokrotnego po stronie aplikacji.

- Tworzenie łącznika Google Cloud/G Suite Connector przez użytkownika testowego firmy Microsoft — aby mieć w usłudze Google Cloud/ G Suite Connector odpowiednik użytkownika B.Simon połączony z reprezentacją użytkownika w usłudze Microsoft Entra.

- Testowanie logowania jednokrotnego — aby sprawdzić, czy konfiguracja działa.

Konfigurowanie Microsoft Entra SSO

Wykonaj następujące kroki, aby włączyć SSO Microsoft Entra.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do Entra ID>Aplikacje korporacyjne>Google Cloud / G Suite Connector firmy Microsoft>Jednokrotne logowanie.

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

Na stronie Konfigurowanie logowania jednokrotnego z SAML wybierz ikonę ołówka dla Podstawowa konfiguracja SAML, aby edytować ustawienia.

Jeśli chcesz utworzyć konfigurację dla usługi Gmail, w sekcji Podstawowa konfiguracja protokołu SAML wykonaj następujące kroki:

a. W polu tekstowym Identyfikator wpisz adres URL, używając jednego z następujących wzorców:

Identyfikator google.com/a/<yourdomain.com>google.comhttps://google.comhttps://google.com/a/<yourdomain.com>b. W polu tekstowym Adres URL odpowiedzi wpisz adres URL, używając jednego z następujących wzorców:

Adres URL odpowiedzi https://www.google.comhttps://www.google.com/a/<yourdomain.com>c. W polu tekstowym Adres URL logowania wpisz adres URL , korzystając z następującego wzorca:

https://www.google.com/a/<yourdomain.com>/ServiceLogin?continue=https://mail.google.comJeśli chcesz utworzyć konfigurację dla usług Google Cloud Platform, w sekcji Podstawowa konfiguracja protokołu SAML wykonaj następujące kroki:

a. W polu tekstowym Identyfikator wpisz adres URL, używając jednego z następujących wzorców:

Identyfikator google.com/a/<yourdomain.com>google.comhttps://google.comhttps://google.com/a/<yourdomain.com>b. W polu tekstowym Adres URL odpowiedzi wpisz adres URL, używając jednego z następujących wzorców:

Adres URL odpowiedzi https://www.google.com/acshttps://www.google.com/a/<yourdomain.com>/acsc. W polu tekstowym Adres URL logowania wpisz adres URL , korzystając z następującego wzorca:

https://www.google.com/a/<yourdomain.com>/ServiceLogin?continue=https://console.cloud.google.comUwaga

Te wartości nie są prawdziwe. Zaktualizuj te wartości przy użyciu rzeczywistego identyfikatora, adresu URL odpowiedzi i adresu URL logowania. Łącznik Google Cloud/G Suite firmy Microsoft nie udostępnia wartości identyfikatora jednostki w konfiguracji jednokrotnego logowania, dlatego po odznaczeniu opcji wystawcy specyficznej dla domeny wartość identyfikatora to

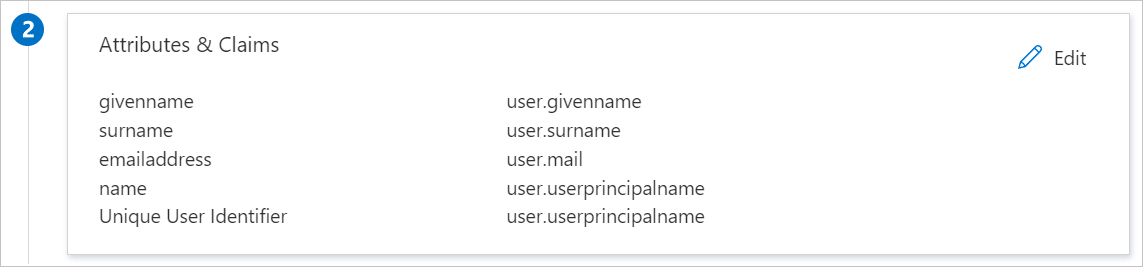

google.com. Jeśli sprawdzisz opcję wystawcy specyficznego dla domeny jest togoogle.com/a/<yourdomainname.com>. Aby zaznaczyć/odznaczyć opcję wystawcy specyficznego dla domeny, należy przejść do sekcji Konfigurowanie łącznika Google Cloud / G Suite przez Microsoft SSO, co zostało wyjaśnione w dalszej części artykułu. Aby uzyskać więcej informacji, skontaktuj się z zespołem pomocy technicznej klienta firmy Microsoft w usłudze Google Cloud/G Suite Connector.Łącznik Google Cloud / G Suite od firmy Microsoft oczekuje asercji SAML w określonym formacie, co wymaga dodania niestandardowych mapowań atrybutów do konfiguracji atrybutów tokenu SAML. Poniższy zrzut ekranu przedstawia przykład tego działania. Wartość domyślna unikatowego identyfikatora użytkownika to user.userprincipalname , ale łącznik Google Cloud/ G Suite firmy Microsoft oczekuje, że zostanie on zamapowany na adres e-mail użytkownika. Do tego celu można użyć atrybutu user.mail z listy lub odpowiedniej wartości atrybutu zgodnie z konfiguracją organizacji.

Uwaga

Upewnij się, że odpowiedź SAML nie zawiera żadnych niestandardowych znaków ASCII w atrybucie Nazwisko.

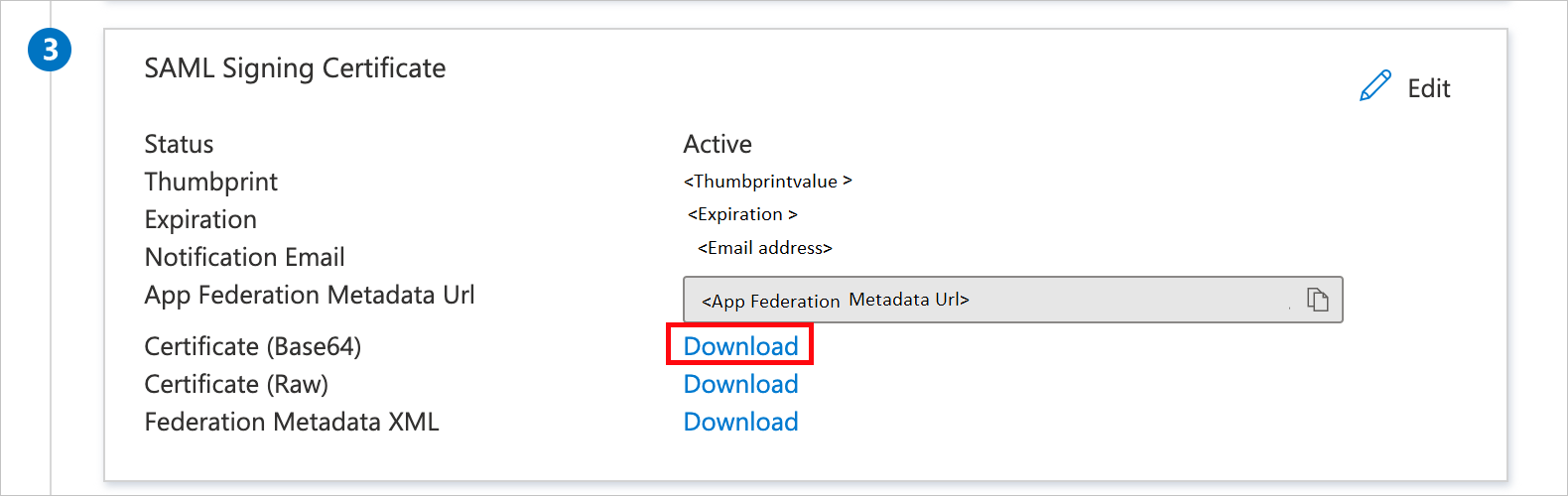

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML w sekcji Certyfikat podpisywania SAML znajdź pozycję Certyfikat (Base64) i wybierz pozycję Pobierz, aby pobrać certyfikat i zapisać go na komputerze.

W sekcji Konfigurowanie łącznika Google Cloud/G Suite Connector firmy Microsoft skopiuj odpowiednie adresy URL zgodnie z wymaganiami.

Uwaga

Domyślny adres URL wylogowywania wymieniony w aplikacji jest niepoprawny. Prawidłowy adres URL to:

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0

Tworzenie i przypisywanie użytkownika testowego aplikacji Microsoft Entra

Postępuj zgodnie z wytycznymi w przewodniku szybkiego startu dotyczącym tworzenia i przypisywania konta użytkownika, aby utworzyć testowe konto użytkownika o nazwie B.Simon.

Konfiguracja łącznika Google Cloud/G Suite za pomocą jednokrotnego logowania (SSO) Microsoft

Otwórz nową kartę w przeglądarce i zaloguj się do łącznika Google Cloud/G Suite connector by Microsoft Admin Console przy użyciu konta administratora.

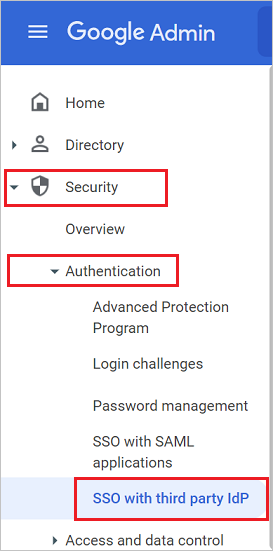

Przejdź do Menu —> Zabezpieczenia —> Uwierzytelnianie —> Logowanie jednokrotne (SSO) przy użyciu zewnętrznego dostawcy tożsamości (IDP).

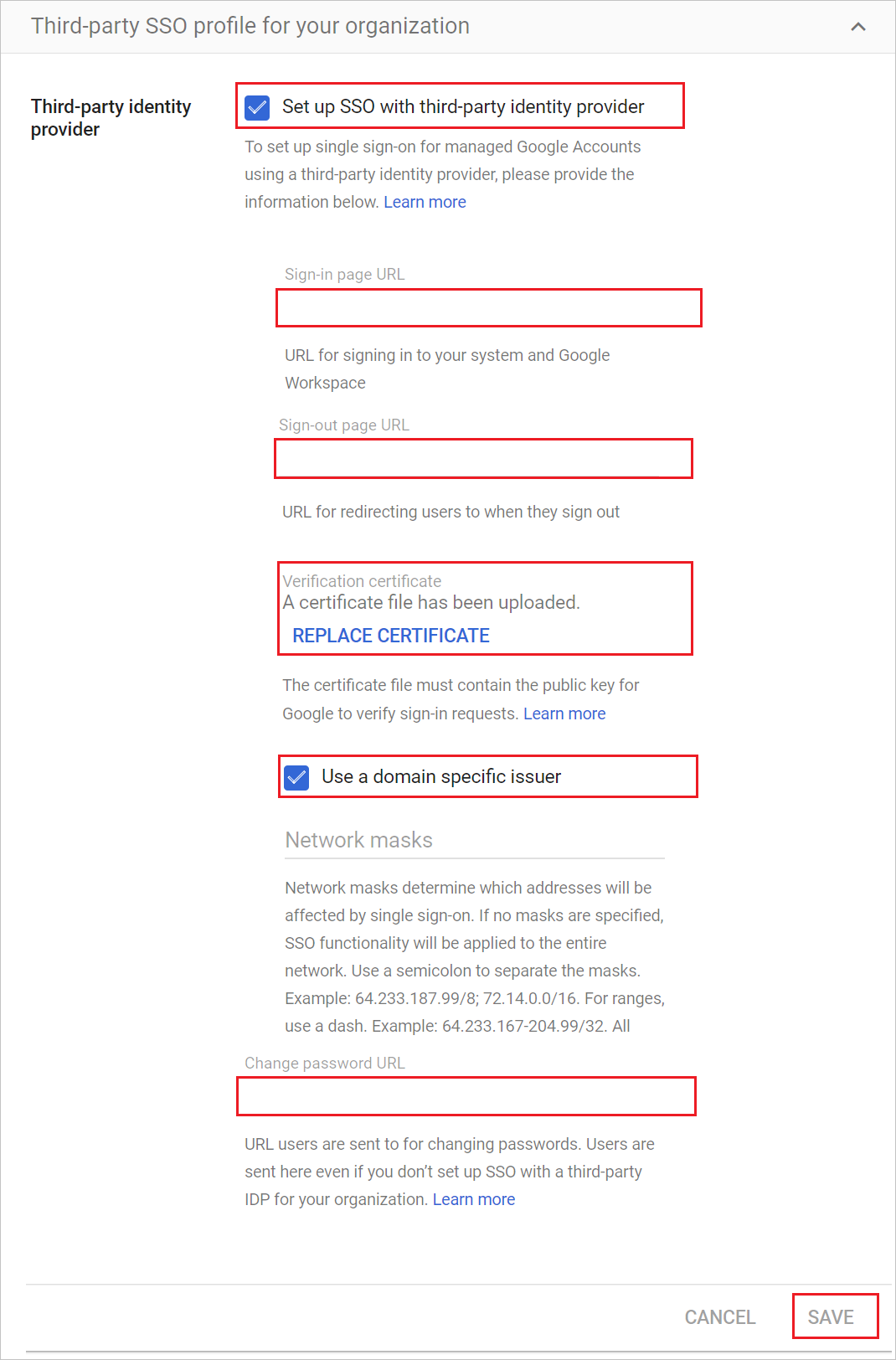

Wykonaj następujące zmiany konfiguracji w profilu SSO firm trzecich dla swojej organizacji :

a. Włącz profil SSO dla swojej organizacji.

b. W polu Sign-in page URL w łączniku Google Cloud / G Suite Connector firmy Microsoft wklej wartość Login URL.

c. W polu Adres URL strony wylogowywania w aplikacji Google Cloud/G Suite Connector by Microsoft wklej wartość adresu URL wylogowywania.

d. W łączniku Google Cloud/G Suite firmy Microsoft, dla certyfikatu Weryfikacji, załaduj certyfikat, który pobrałeś wcześniej.

e. Zaznacz/usuń zaznaczenie opcji Użyj wystawcy specyficznego dla domeny zgodnie z notą wymienioną w powyższej sekcji Podstawowa konfiguracja protokołu SAML w Microsoft Entra ID.

f. W polu Zmień adres URL hasła w usłudze Google Cloud/G Suite Connector by Microsoft wprowadź wartość jako

https://mysignins.microsoft.com/security-info/password/changeg. Wybierz Zapisz.

Tworzenie łącznika Google Cloud/G Suite przez użytkownika testowego firmy Microsoft

Celem tej sekcji jest utworzenie użytkownika w usłudze Google Cloud / G Suite Connector firmy Microsoft o nazwie B.Simon. Po ręcznym utworzeniu użytkownika w łączniku Google Cloud/G Suite przez firmę Microsoft użytkownik będzie mógł zalogować się przy użyciu poświadczeń logowania platformy Microsoft 365.

Łącznik Google Cloud/ G Suite firmy Microsoft obsługuje również automatyczną aprowizację użytkowników. Aby skonfigurować automatyczną aprowizację użytkowników, należy najpierw skonfigurować łącznik Google Cloud/G Suite firmy Microsoft na potrzeby automatycznej aprowizacji użytkowników.

Uwaga

Upewnij się, że użytkownik już istnieje w łączniku Google Cloud/G Suite firmy Microsoft, jeśli aprowizacja w usłudze Microsoft Entra ID nie została włączona przed przetestowaniem logowania jednokrotnego.

Uwaga

Jeśli konieczne jest ręczne utworzenie użytkownika, skontaktuj się z zespołem pomocy technicznej firmy Google.

Testowanie logowania jednokrotnego

W tej sekcji przetestujesz konfigurację pojedynczego logowania Microsoft Entra z następującymi opcjami.

Wybierz pozycję Przetestuj tę aplikację. Ta opcja przekierowuje do łącznika Google Cloud/G Suite za pomocą adresu URL logowania firmy Microsoft, w którym można zainicjować przepływ logowania.

Przejdź bezpośrednio do Google Cloud/G Suite Connector firmy Microsoft, korzystając z URL logowania, i zainicjuj stamtąd proces logowania.

Możesz użyć usługi Microsoft Moje aplikacje. Po wybraniu kafelka Google Cloud/G Suite Connector by Microsoft w obszarze Moje aplikacje ta opcja przekierowuje do adresu URL logowania Google Cloud/G Suite Connector by Microsoft. Aby uzyskać więcej informacji na temat Moje aplikacje, zobacz Wprowadzenie do Moje aplikacje.

Powiązana zawartość

Po skonfigurowaniu łącznika Google Cloud/G Suite przez firmę Microsoft można wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza dostęp warunkowy. Dowiedz się, jak wymusić kontrolę sesji za pomocą Microsoft Defender dla aplikacji w chmurze.