Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W tym artykule opisano kroki, które należy wykonać zarówno w pakiecie G Suite, jak i identyfikatorze Entra firmy Microsoft, aby skonfigurować automatyczną aprowizację użytkowników. Po skonfigurowaniu usługa Entra firmy Microsoft automatycznie aprowizuje i dezaprowizuje użytkowników oraz grupy w usłudze G Suite przy użyciu usługi aprowizacji firmy Microsoft. Aby uzyskać ważne szczegółowe informacje na temat działania tej usługi, sposobu jej działania i często zadawanych pytań, zobacz Automatyzowanie aprowizacji użytkowników i anulowania aprowizacji aplikacji SaaS przy użyciu identyfikatora Entra firmy Microsoft.

Uwaga

W tym artykule opisano łącznik oparty na usłudze Microsoft Entra user Provisioning Service. Aby uzyskać ważne szczegółowe informacje na temat działania tej usługi, sposobu jej działania i często zadawanych pytań, zobacz Automatyzowanie aprowizacji użytkowników i anulowania aprowizacji aplikacji SaaS przy użyciu identyfikatora Entra firmy Microsoft.

Obsługiwane funkcje

- Tworzenie użytkowników w usłudze G Suite

- Usuwanie użytkowników w usłudze G Suite, gdy nie wymagają już dostępu (uwaga: usunięcie użytkownika z zakresu synchronizacji nie powoduje usunięcia obiektu w aplikacji GSuite)

- Zachowywanie synchronizacji atrybutów użytkownika między identyfikatorem Entra firmy Microsoft i pakietem G Suite

- Zarządzaj grupami i członkostwami w grupach w usłudze G Suite

- Logowanie jednokrotne do usługi G Suite (zalecane)

Wymagania wstępne

W scenariuszu opisanym w tym artykule przyjęto założenie, że masz już następujące wymagania wstępne:

- Konto użytkownika Microsoft Entra z aktywną subskrypcją. Jeśli jeszcze go nie masz, możesz bezpłatnie utworzyć konto.

- Jedna z następujących ról:

- Dzierżawa usługi G Suite

- Konto użytkownika w usłudze G Suite z uprawnieniami administratora.

Krok 1. Planowanie wdrożenia aprowizacji

- Dowiedz się więcej na temat sposobu działania usługi aprowizacji.

- Określ, kto znajduje się w zakresie udostępniania.

- Ustal, jakie dane zmapować między Microsoft Entra ID a Google Workspace.

Krok 2. Konfigurowanie usługi G Suite w celu obsługi aprowizacji przy użyciu identyfikatora Entra firmy Microsoft

Przed skonfigurowaniem usługi G Suite na potrzeby automatycznej aprowizacji użytkowników przy użyciu identyfikatora Entra firmy Microsoft należy włączyć aprowizację protokołu SCIM w usłudze G Suite.

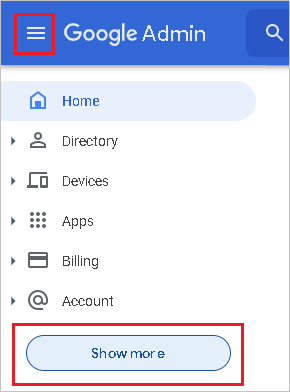

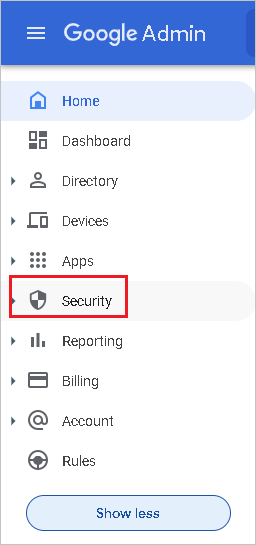

Zaloguj się do konsoli administracyjnej usługi G Suite przy użyciu konta administratora, a następnie wybierz pozycję Menu główne , a następnie wybierz pozycję Zabezpieczenia. Jeśli go nie widzisz, może być ukryty w menu Pokaż więcej .

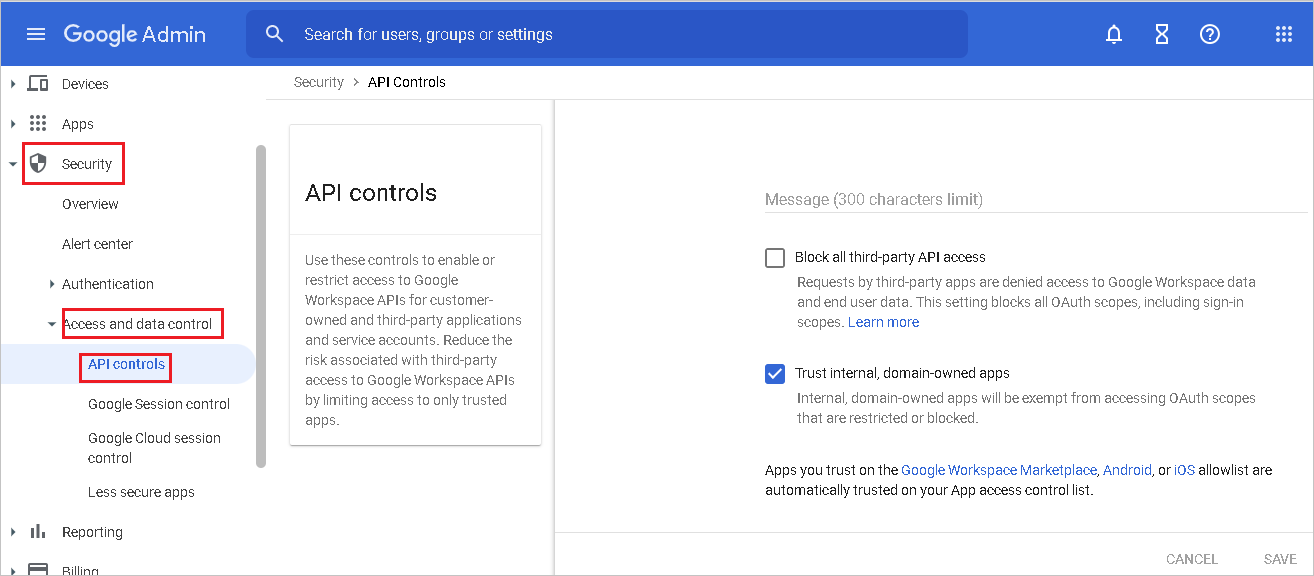

Przejdź do obszaru Zabezpieczenia —> Dostęp i kontrola danych —> Kontrolki interfejsu API . Zaznacz pole wyboru Ufaj aplikacjom wewnętrznym, należącym do domeny , a następnie wybierz pozycję ZAPISZ

Ważne

Dla każdego użytkownika, który zamierzasz aprowizować w usłudze G Suite, jego nazwa użytkownika w identyfikatorze Entra firmy Microsoft musi być powiązana z domeną niestandardową. Na przykład nazwy użytkowników, które wyglądają jak bob@contoso.onmicrosoft.com , nie są akceptowane przez usługę G Suite. Z drugiej strony bob@contoso.com jest akceptowany. Domenę istniejącego użytkownika można zmienić, postępując zgodnie z instrukcjami dostępnymi tutaj.

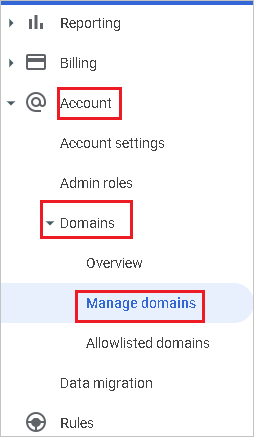

Po dodaniu i zweryfikowaniu żądanych domen niestandardowych przy użyciu identyfikatora Entra firmy Microsoft należy je ponownie zweryfikować za pomocą usługi G Suite. Aby zweryfikować domeny w usłudze G Suite, zapoznaj się z następującymi krokami:

-

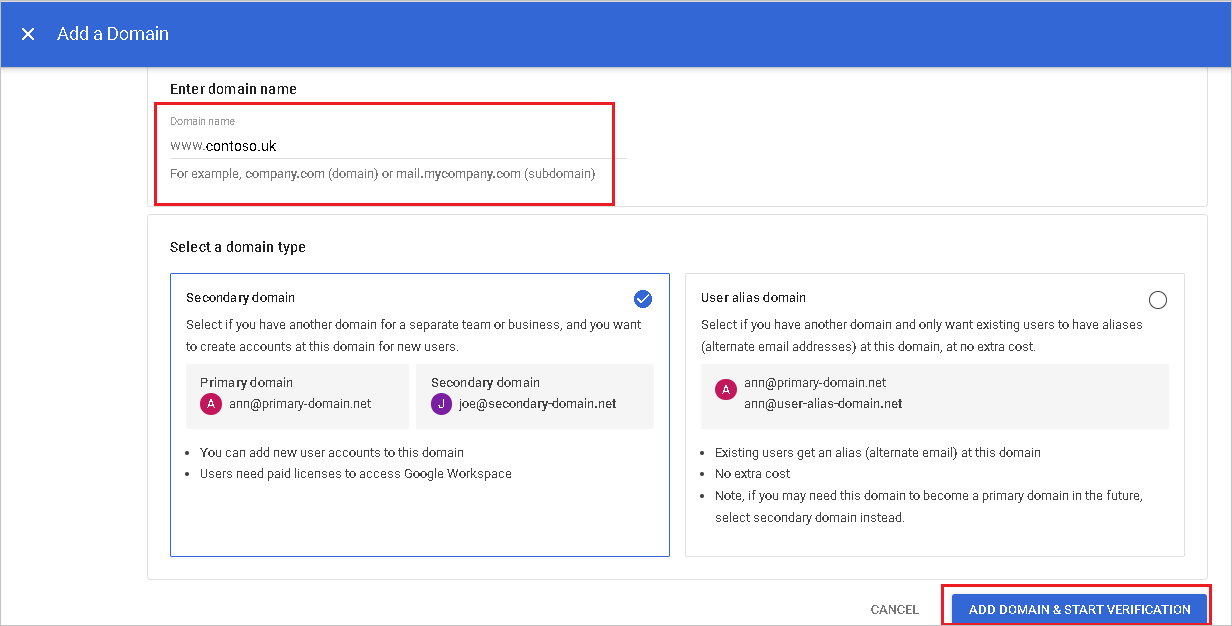

Na stronie Zarządzanie domeną wybierz pozycję Dodaj domenę.

Na stronie Dodawanie domeny wpisz nazwę domeny, którą chcesz dodać.

Wybierz pozycję DODAJ DOMENĘ I ROZPOCZNIJ WERYFIKACJĘ. Następnie wykonaj kroki, aby sprawdzić, czy jesteś właścicielem nazwy domeny. Aby uzyskać kompleksowe instrukcje dotyczące weryfikowania domeny w usłudze Google, zobacz Weryfikowanie własności witryny.

Powtórz powyższe kroki dla kolejnych domen, które mają zostać dodane do usługi G Suite.

-

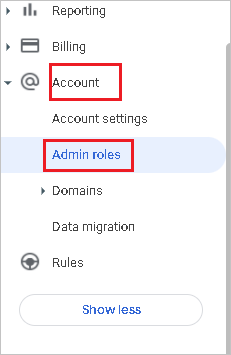

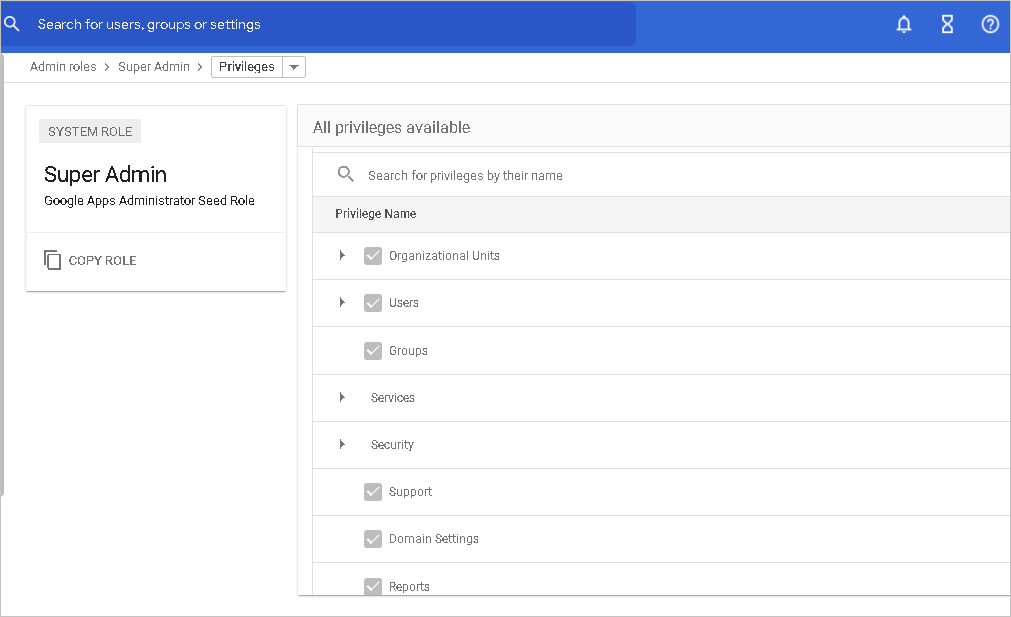

Następnie określ, którego konta administratora chcesz użyć do zarządzania aprowizowaniem użytkowników w usłudze G Suite. Przejdź do >.

W przypadku roli Administratora tego konta zmodyfikuj uprawnienia dla tej roli. Upewnij się, że włączono wszystkie uprawnienia interfejsu API administratora, aby można było użyć tego konta do aprowizacji.

Krok 3. Dodawanie pakietu G Suite z galerii aplikacji Microsoft Entra

Dodaj pakiet G Suite z galerii aplikacji Microsoft Entra, aby rozpocząć zarządzanie aprowizowaniem w usłudze G Suite. Jeśli wcześniej skonfigurowano usługę G Suite dla logowania jednokrotnego, możesz użyć tej samej aplikacji. Zalecamy jednak utworzenie oddzielnej aplikacji podczas początkowego testowania integracji. Więcej informacji o dodawaniu aplikacji z galerii znajdziesz tutaj.

Krok 4. Określenie, kto jest objęty prowizjonowaniem

Usługa aprowizacji Microsoft Entra umożliwia definiowanie, kto ma być aprowizowany na podstawie przypisania do aplikacji lub na podstawie atrybutów użytkownika lub grupy. Jeśli zdecydujesz się ustalić, kto ma mieć dostęp do Twojej aplikacji na podstawie przypisania, możesz skorzystać z kroków , aby przypisać użytkowników i grupy do aplikacji. Jeśli zdecydujesz się określić zakres przyznawania zasobów wyłącznie na podstawie atrybutów użytkownika lub grupy, możesz użyć filtru zakresu.

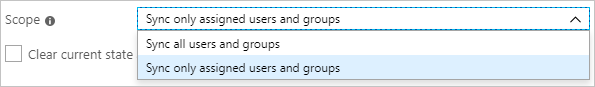

Zacznij od małego. Przeprowadź test z użyciem mniejszego zestawu użytkowników i grup, zanim wdrożysz to rozwiązanie dla wszystkich. W przypadku ustawienia zakresu aprowizacji na przypisanych użytkowników i grupy, możesz kontrolować to przez przypisanie do aplikacji jednego lub dwóch użytkowników oraz jednej lub dwóch grup. W przypadku ustawienia zakresu na wszystkich użytkowników i wszystkie grupy, możesz określić filtrowanie zakresu na podstawie atrybutów.

Jeśli potrzebujesz dodatkowych ról, możesz zaktualizować manifest aplikacji, aby dodać nowe role.

Krok 5: Konfigurowanie automatycznego udostępniania użytkowników w usłudze G Suite

Ta sekcja zawiera instrukcje konfigurowania usługi aprowizacji firmy Microsoft w celu tworzenia, aktualizowania i wyłączania użytkowników i/lub grup w usłudze TestApp na podstawie przypisań użytkowników i/lub grup w identyfikatorze Entra firmy Microsoft.

Uwaga

Aby dowiedzieć się więcej na temat punktu końcowego interfejsu API usługi G Suite, zapoznaj się z dokumentacją API usługi katalogu.

Aby skonfigurować automatyczne aprowizowanie użytkowników dla G Suite w Microsoft Entra ID:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

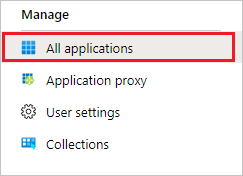

Przejdź do aplikacji Entra ID>Dla przedsiębiorstw.

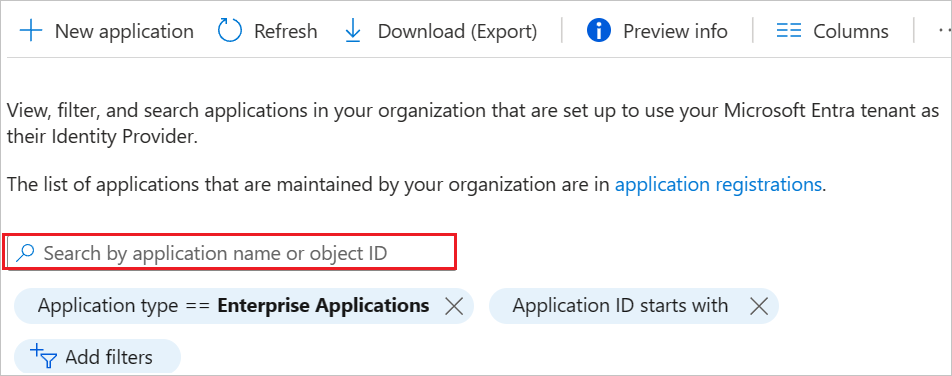

Na liście aplikacji wybierz pozycję G Suite.

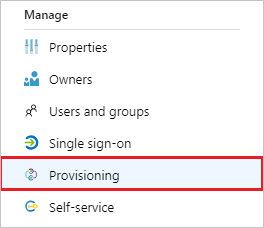

Wybierz kartę Konfiguracja. Wybierz opcję Rozpocznij.

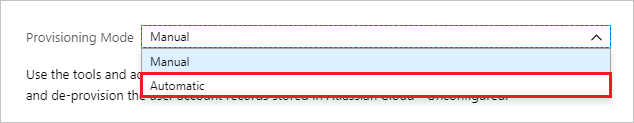

Ustaw Tryb aprowizacji na Automatyczny.

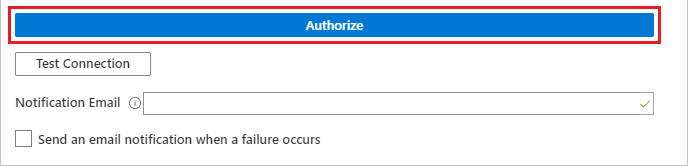

W sekcji Poświadczenia administratora wybierz Autoryzuj. Nastąpi przekierowanie do okna dialogowego autoryzacji Google w nowym oknie przeglądarki.

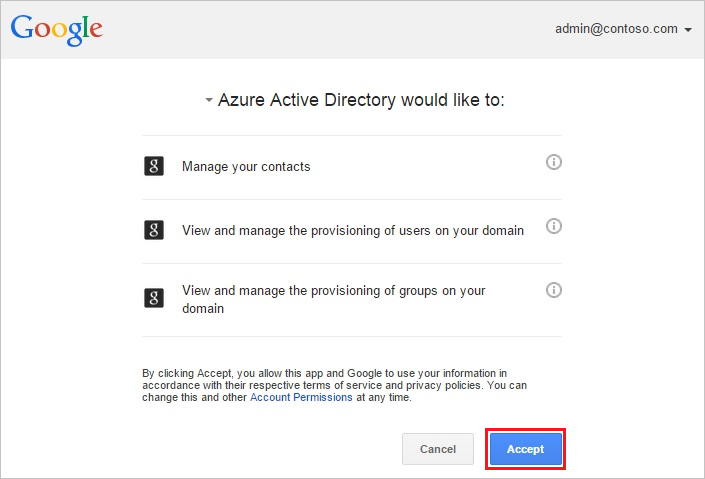

Potwierdź, że chcesz przyznać uprawnienia Microsoft Entra do wprowadzania zmian w dzierżawie G Suite. Wybierz pozycję Zaakceptuj.

Wybierz pozycję Testuj połączenie , aby upewnić się, że identyfikator Entra firmy Microsoft może nawiązać połączenie z usługą G Suite. Jeśli połączenie nie powiedzie się, upewnij się, że konto usługi G Suite ma uprawnienia administratora i spróbuj ponownie. Następnie spróbuj ponownie wykonać krok Autoryzacja.

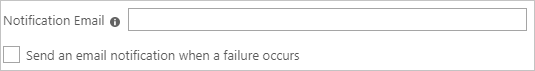

W polu Adres e-mail do powiadomień wpisz adres e-mail osoby lub grupy, która ma otrzymywać powiadomienia o błędach autoryzacji, a następnie zaznacz pole wyboru Wyślij powiadomienie e-mail w przypadku wystąpienia błędu.

Wybierz pozycję Zapisz.

W sekcji Mapowania wybierz opcję Aprowizuj użytkowników Microsoft Entra.

Przejrzyj atrybuty użytkownika synchronizowane z identyfikatora Entra firmy Microsoft do usługi G Suite w sekcji Mapowanie atrybutów. Wybierz przycisk Zapisz, aby zatwierdzić wszelkie zmiany.

Uwaga

Aprowizacja aplikacji GSuite obecnie obsługuje tylko użycie primaryEmail jako zgodnego atrybutu.

| Atrybut | Typ |

|---|---|

| główny adres e-mail | Sznurek |

| Stosunków. [type eq "manager"].value | Sznurek |

| nazwa.nazwiskoRodzinne | Sznurek |

| imię | Sznurek |

| zawieszony | Sznurek |

| externalIds. [type eq "custom"].value | Sznurek |

| externalIds. [type eq "organization"].value | Sznurek |

| Adresy.[typ eq "praca"].kraj | Sznurek |

| Adresy.[typ eq "praca"].adresUlicy | Sznurek |

| Adresy. [type eq "work"].region | Sznurek |

| adresy.[typ eq "praca"].miejscowość | Sznurek |

| adresy.[type eq "work"].kodPocztowy | Sznurek |

| e-maile.[typ eq "work"].adres | Sznurek |

| organizacje.[type eq "work"].dział | Sznurek |

| Organizacje.[type eq "work"].title | Sznurek |

| phoneNumbers. [type eq "work"].value | Sznurek |

| phoneNumbers. [type eq "mobile"].value | Sznurek |

| phoneNumbers. [type eq "work_fax"].value | Sznurek |

| e-maile.[typ eq "work"].adres | Sznurek |

| organizacje.[type eq "work"].dział | Sznurek |

| Organizacje.[type eq "work"].title | Sznurek |

| adresy.[type eq "home"].kraj | Sznurek |

| adresy.[typ eq "dom"].sformatowany | Sznurek |

| Adresy. [type eq "home"].miejscowość | Sznurek |

| adresy.[type eq "home"].kodPocztowy | Sznurek |

| Adresy. [type eq "home"].region | Sznurek |

| adresy.[typ eq "home"].ulicaAdres | Sznurek |

| adresy.[type eq "other"].kraj | Sznurek |

| Adresy. [type eq "other"].formatted | Sznurek |

| Adresy.[type eq "other"].lokalizacja | Sznurek |

| Adresy.[type eq "other"].kodPocztowy | Sznurek |

| Adresy. [type eq "other"].region | Sznurek |

| Adresy.[type eq "other"].ulicaAdresu | Sznurek |

| Adresy. [type eq "work"].formatted | Sznurek |

| zmień hasło przy następnym logowaniu | Sznurek |

| wiadomości e-mail (type eq "home").adres | Sznurek |

| wiadomości e-mail.[type eq "other"].adres | Sznurek |

| externalIds. [type eq "account"].value | Sznurek |

| externalIds. [type eq "custom"].customType | Sznurek |

| externalIds. [type eq "customer"].value | Sznurek |

| externalIds. [type eq "login_id"].value | Sznurek |

| externalIds. [type eq "network"].value | Sznurek |

| płeć.typ | Sznurek |

| WygenerowanyNieodmiennyId | Sznurek |

| Identyfikator | Sznurek |

| Ims. [type eq "home"].protocol | Sznurek |

| Ims. [type eq "other"].protocol | Sznurek |

| ims.[typ eq "work"].protocol | Sznurek |

| uwzględnijWWykazieAdresówGlobalnych | Sznurek |

| ipWhitelisted | Sznurek |

| Organizacja.[type eq "school"].centrumKosztów | Sznurek |

| organizacje.[type eq "school"].dział | Sznurek |

| organizacje.[type eq "school"].domain | Sznurek |

| Organizacji. [type eq "school"].fullTimeEquivalent | Sznurek |

| Organizacje.[type eq "school"].lokalizacja | Sznurek |

| Organizacje.[type eq "school"].name | Sznurek |

| organizacje.[type eq "school"].symbol | Sznurek |

| organizacje.[type eq "school"].title | Sznurek |

| organizacje.[type eq "work"].centrumKosztów | Sznurek |

| Organizacje.[type eq "work"].domain | Sznurek |

| Organizacji. [type eq "work"].fullTimeEquivalent | Sznurek |

| organizacje.[type eq "work"].lokalizacja | Sznurek |

| Organizacje.[type eq "work"].name | Sznurek |

| Organizacji. [type eq "work"].symbol | Sznurek |

| OrgUnitPath | Sznurek |

| phoneNumbers. [type eq "home"].value | Sznurek |

| phoneNumbers. [type eq "other"].value | Sznurek |

| strony internetowe [type eq "home"].value | Sznurek |

| witryny.[type eq "other"].value | Sznurek |

| witryny internetowe. [type eq "work"].value | Sznurek |

W sekcji Mapowania wybierz pozycję Aprowizuj grupy firmy Microsoft Entra.

Przejrzyj atrybuty grupy, które są synchronizowane z identyfikatora Entra firmy Microsoft do usługi G Suite w sekcji Mapowanie atrybutów. Atrybuty wybrane jako Właściwości dopasowania są używane do dopasowania grup w usłudze G Suite do operacji aktualizacji. Wybierz przycisk Zapisz, aby zatwierdzić wszelkie zmiany.

Atrybut Typ e-mail Sznurek Członkowie Sznurek nazwa Sznurek opis Sznurek Aby skonfigurować filtry określania zakresu, zapoznaj się z poniższymi instrukcjami podanymi w artykule Filtrowanie zakresu.

Aby włączyć usługę aprowizacji Microsoft Entra dla G Suite, zmień Status aprowizacji na Wł w sekcji Ustawienia.

Zdefiniuj użytkowników i/lub grupy, które chcesz aprowizować w usłudze G Suite, wybierając żądane wartości w sekcji Zakres w sekcji Ustawienia.

Gdy będziesz gotowy do konfiguracji, wybierz Zapisz.

Ta operacja spowoduje rozpoczęcie cyklu synchronizacji początkowej wszystkich użytkowników i grup zdefiniowanych w obszarze Zakres w sekcji Ustawienia. Pierwszy cykl trwa dłużej niż kolejne, które odbywają się co około 40 minut, o ile usługa wdrażania Microsoft Entra jest uruchomiona.

Uwaga

Jeśli użytkownicy mają już istniejące konto osobiste/konsumenckie przy użyciu adresu e-mail użytkownika Firmy Microsoft Entra, może to spowodować problem, który można rozwiązać przy użyciu narzędzia Google Transfer Tool przed wykonaniem synchronizacji katalogu.

Krok 6. Monitorowanie wdrożenia

Po skonfigurowaniu aprowizacji użyj następujących zasobów, aby monitorować wdrożenie:

- Użyj dzienników przydzielania , aby określić, którzy użytkownicy zostali pomyślnie przydzieleni lub dla których proces przydzielania się nie powiódł.

- Sprawdź pasek postępu, aby zobaczyć stan cyklu aprowizacji i jak blisko jest do ukończenia.

- Jeśli konfiguracja aprowizacji wydaje się być w złej kondycji, aplikacja przechodzi do kwarantanny. Dowiedz się więcej o stanach kwarantanny w artykule dotyczącym udostępniania aplikacji i statusu kwarantanny.

Porady dotyczące rozwiązywania problemów

- Usunięcie użytkownika z zakresu synchronizacji powoduje wyłączenie ich w aplikacji GSuite, ale nie spowoduje usunięcia użytkownika w usłudze G Suite

Dostęp do aplikacji just in time (JIT) za pomocą usługi PIM dla grup

Dzięki usłudze PIM dla grup możesz zapewnić dostęp just in time do grup w usłudze Google Cloud / Google Workspace i zmniejszyć liczbę użytkowników, którzy mają stały dostęp do uprzywilejowanych grup w usłudze Google Cloud / Google Workspace.

Skonfiguruj aplikację korporacyjną dla SSO i aprowizacji

- Dodaj usługę Google Cloud/Google Workspace do dzierżawy, skonfiguruj ją do aprowizacji zgodnie z opisem w tym artykule i rozpocznij aprowizację.

- Konfigurowanie logowania jednokrotnego dla usługi Google Cloud/Google Workspace.

- Utwórz grupę, która zapewnia wszystkim użytkownikom dostęp do aplikacji.

- Przypisz grupę do aplikacji Google Cloud/Google Workspace.

- Przypisz użytkownika testowego jako bezpośredniego członka grupy utworzonej w poprzednim kroku lub zapewnij im dostęp do grupy za pośrednictwem pakietu dostępu. Tej grupy można używać do trwałego, nieadministracyjnego dostępu w Google Cloud / Google Workspace.

Włączanie usługi PIM dla grup

- Utwórz drugą grupę w usłudze Microsoft Entra ID. Ta grupa zapewnia dostęp do uprawnień administratora w usłudze Google Cloud/Google Workspace.

- Przenieś grupę pod zarządzanie w usłudze Microsoft Entra PIM.

- Przypisz użytkownika testowego jako uprawnionego do grupy w usłudze PIM z rolą ustawioną jako członek.

- Przypisz drugą grupę do aplikacji Google Cloud/Google Workspace.

- Aprowizacja na żądanie umożliwia utworzenie grupy w usłudze Google Cloud/Google Workspace.

- Zaloguj się do usługi Google Cloud/Google Workspace i przypisz drugą grupę niezbędnych uprawnień do wykonywania zadań administracyjnych.

Teraz każdy użytkownik końcowy, który zakwalifikował się do grupy w usłudze PIM, może uzyskać dostęp JIT do grupy w usłudze Google Cloud /Google Workspace, aktywując członkostwo w grupie. Po wygaśnięciu przypisania użytkownik zostanie usunięty z grupy w usłudze Google Cloud / Google Workspace. Podczas następnego cyklu przyrostowego usługa aprowizacji próbuje ponownie usunąć użytkownika z grupy. Może to spowodować błąd w dziennikach aprowizacji. Ten błąd jest oczekiwany, ponieważ członkostwo w grupie zostało już usunięte. Komunikat o błędzie można zignorować.

- Jak długo trwa uruchomienie użytkownika do aplikacji?

- Po dodaniu użytkownika do grupy w usłudze Microsoft Entra ID poza aktywowaniem członkostwa w grupie przy użyciu usługi Microsoft Entra ID Privileged Identity Management (PIM):

- Członkostwo w grupie jest aprowizowane w aplikacji podczas następnego cyklu synchronizacji. Cykl synchronizacji jest uruchamiany co 40 minut.

- Gdy użytkownik aktywuje członkostwo w grupie w usłudze Microsoft Entra ID PIM:

- Członkostwo w grupie jest przydzielane w ciągu 2 do 10 minut. Gdy jednocześnie występuje duża liczba żądań, żądania są ograniczane w tempie pięciu żądań na 10 sekund.

- Dla pierwszych pięciu użytkowników w ciągu 10 sekund aktywowania członkostwa w grupie dla określonej aplikacji członkostwo w grupie jest aprowizowane w aplikacji w ciągu 2–10 minut.

- W przypadku szóstego i każdego kolejnego użytkownika, którzy aktywują członkostwo grupowe dla danej aplikacji w ciągu 10 sekund, członkostwo to jest udostępniane aplikacji w następnym cyklu synchronizacji. Cykl synchronizacji jest uruchamiany co 40 minut. Limity ograniczania przepływności dotyczą aplikacji dla przedsiębiorstw.

- Po dodaniu użytkownika do grupy w usłudze Microsoft Entra ID poza aktywowaniem członkostwa w grupie przy użyciu usługi Microsoft Entra ID Privileged Identity Management (PIM):

- Jeśli użytkownik nie może uzyskać dostępu do niezbędnej grupy w usłudze Google Cloud /Google Workspace, przejrzyj dzienniki usługi PIM i dzienniki aprowizacji, aby upewnić się, że członkostwo w grupie zostało pomyślnie zaktualizowane. W zależności od sposobu tworzenia architektury aplikacji docelowej może upłynąć więcej czasu na zastosowanie członkostwa w grupie w aplikacji.

- Alerty dotyczące niepowodzeń można tworzyć przy użyciu usługi Azure Monitor.

Dziennik zmian

- 10/17/2020 — dodano obsługę większej liczby atrybutów użytkowników i grup usługi G Suite.

- 10/17/2020 — Zaktualizowano nazwy atrybutów docelowych usługi G Suite, aby były zgodne z definicją w tym miejscu.

- 10/17/2020 — zaktualizowano domyślne mapowania atrybutów.

Więcej zasobów

- Zarządzanie aprowizacją kont użytkowników w aplikacjach dla przedsiębiorstw

- Co to jest dostęp do aplikacji i logowanie jednokrotne przy użyciu identyfikatora Microsoft Entra ID?