Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Z tego artykułu dowiesz się, jak zintegrować usługę Genesys Cloud dla platformy Azure z identyfikatorem Entra firmy Microsoft. Po zintegrowaniu usługi Genesys Cloud dla platformy Azure z identyfikatorem Entra firmy Microsoft można wykonywać następujące czynności:

- Kontroluj w usłudze Microsoft Entra ID, kto ma dostęp do usługi Genesys Cloud for Azure.

- Zezwalaj swoim użytkownikom na automatyczne logowanie do usługi Genesys Cloud dla platformy Azure przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

Wymagania wstępne

W scenariuszu opisanym w tym artykule przyjęto założenie, że masz już następujące wymagania wstępne:

- Konto użytkownika Microsoft Entra z aktywną subskrypcją. Jeśli jeszcze go nie masz, możesz bezpłatnie utworzyć konto.

- Jedna z następujących ról:

- Subskrypcja aplikacji A Genesys Cloud for Azure z obsługą logowania jednokrotnego (SSO).

Opis scenariusza

W tym artykule skonfigurujesz i przetestujesz SSO Microsoft Entra w środowisku testowym.

Aplikacja Genesys Cloud for Azure obsługuje inicjowane przez dostawcę usług i dostawcę tożsamości logowanie jednokrotne (SSO).

Usługa Genesys Cloud dla platformy Azure obsługuje automatyczną aprowizację użytkowników.

Uwaga

Identyfikator tej aplikacji ma stałą wartość tekstową, więc w jednym tenancie można skonfigurować tylko jedno wystąpienie.

Dodaj Genesys Cloud for Azure z galerii

Aby skonfigurować integrację aplikacji Genesys Cloud for Azure z identyfikatorem Entra firmy Microsoft, musisz dodać usługę Genesys Cloud for Azure z galerii do listy zarządzanych aplikacji SaaS. Aby to zrobić, wykonaj następujące kroki:

- Zaloguj się do centrum administracyjnego Microsoft Entra z uprawnieniami co najmniej Administratora aplikacji w chmurze.

- Przejdź do Entra ID>Aplikacje dla przedsiębiorstw>Nowa aplikacja.

- W sekcji Dodawanie z galerii wpisz Genesys Cloud for Azure w polu wyszukiwania.

- Wybierz pozycję Genesys Cloud for Azure z panelu wyników, a następnie dodaj aplikację. Poczekaj kilka sekund, aż aplikacja zostanie dodana do Twojego tenanta.

Możesz również użyć Kreatora konfiguracji aplikacji Enterprise. W tym kreatorze możesz dodać aplikację do swojego klienta, dodać użytkowników lub grupy do aplikacji, przypisać role oraz przeprowadzić konfigurację logowania jednokrotnego (SSO). Dowiedz się więcej o narzędziach Microsoft 365.

Konfigurowanie i testowanie usługi Microsoft Entra SSO for Genesys Cloud for Azure

Skonfiguruj i przetestuj usługę Microsoft Entra SSO z aplikacją Genesys Cloud for Azure przy użyciu użytkownika testowego o nazwie B.Simon. Aby logowanie jednokrotne (SSO) działało, należy ustanowić relację połączenia między użytkownikiem Microsoft Entra a powiązanym użytkownikiem w Genesys Cloud for Azure.

Aby skonfigurować i przetestować Microsoft Entra SSO z aplikacją Genesys Cloud for Azure, wykonaj następujące kroki:

-

Skonfiguruj Microsoft Entra SSO, aby umożliwić użytkownikom korzystanie z tej funkcji.

- Utwórz testowego użytkownika Microsoft Entra, aby przetestować jednokrotne logowanie do Microsoft Entra z B.Simon.

- Przypisz użytkownika testowego Microsoft Entra, aby umożliwić B.Simon korzystanie z jednokrotnego logowania Microsoft Entra.

-

Skonfiguruj Genesys Cloud for Azure SSO w celu skonfigurowania ustawień logowania jednokrotnego po stronie aplikacji.

- Tworzenie użytkownika testowego aplikacji Genesys Cloud dla platformy Azure w celu utworzenia odpowiednika użytkownika B.Simon w usłudze Genesys Cloud for Azure połączonego z reprezentacją użytkownika w usłudze Microsoft Entra.

- Przetestuj konfigurację SSO, aby sprawdzić, czy działa.

Konfiguracja systemu Microsoft Entra SSO

Aby włączyć logowanie jednokrotnego uwierzytelniania Microsoft Entra w portalu Azure, wykonaj następujące kroki:

Zaloguj się do centrum administracyjnego Microsoft Entra z uprawnieniami co najmniej Administratora aplikacji w chmurze.

Przejdź do strony integracji aplikacji Entra ID>Enterprise apps>Genesys Cloud for Azure, znajdź sekcję Zarządzanie i wybierz logowanie jednokrotne.

Na stronie Wybieranie pojedynczej metody Sign-On wybierz pozycję SAML.

Na stronie Konfiguracja jednokrotnego logowania za pomocą SAML wybierz ikonę ołówka dla Podstawowej konfiguracji SAML, aby edytować ustawienia.

Jeśli chcesz skonfigurować aplikację w trybie inicjowanym przez dostawcę tożsamości, w sekcji Podstawowa konfiguracja protokołu SAML wykonaj następujące kroki:

a. W polu Identyfikator wprowadź adresy URL odpowiadające Regionowi:

URL identyfikatora https://login.mypurecloud.com/saml https://login.mypurecloud.de/saml https://login.mypurecloud.jp/saml https://login.mypurecloud.ie/saml https://login.mypurecloud.com.au/saml b. W polu Adres URL odpowiedzi wprowadź adresy URL odpowiadające Regionowi:

Adres URL odpowiedzi https://login.mypurecloud.com/saml https://login.mypurecloud.de/saml https://login.mypurecloud.jp/saml https://login.mypurecloud.ie/saml https://login.mypurecloud.com.au/saml Wybierz Ustaw dodatkowe adresy URL i wykonaj następujący krok, jeśli chcesz skonfigurować aplikację w trybie inicjowanym przez dostawcę usług:

W polu Adres URL logowania wprowadź adresy URL odpowiadające Regionowi:

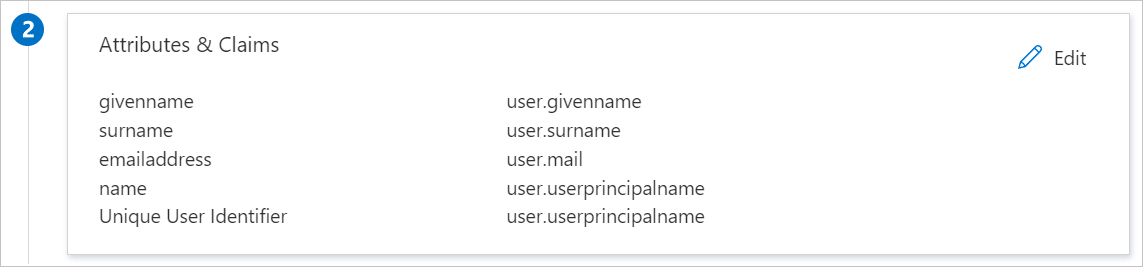

Adres URL logowania https://login.mypurecloud.com https://login.mypurecloud.de https://login.mypurecloud.jp https://login.mypurecloud.ie https://login.mypurecloud.com.au Aplikacja Genesys Cloud for Azure oczekuje asercji SAML w określonym formacie, co powoduje konieczność dodania mapowań atrybutów niestandardowych do konfiguracji atrybutów tokenu SAML. Poniższy zrzut ekranu przedstawia listę atrybutów domyślnych:

Ponadto aplikacja Genesys Cloud for Azure oczekuje przekazania jeszcze kilku atrybutów w odpowiedzi SAML, jak pokazano w poniższej tabeli. Te atrybuty są również wstępnie wypełnione, ale można je przejrzeć w razie potrzeby.

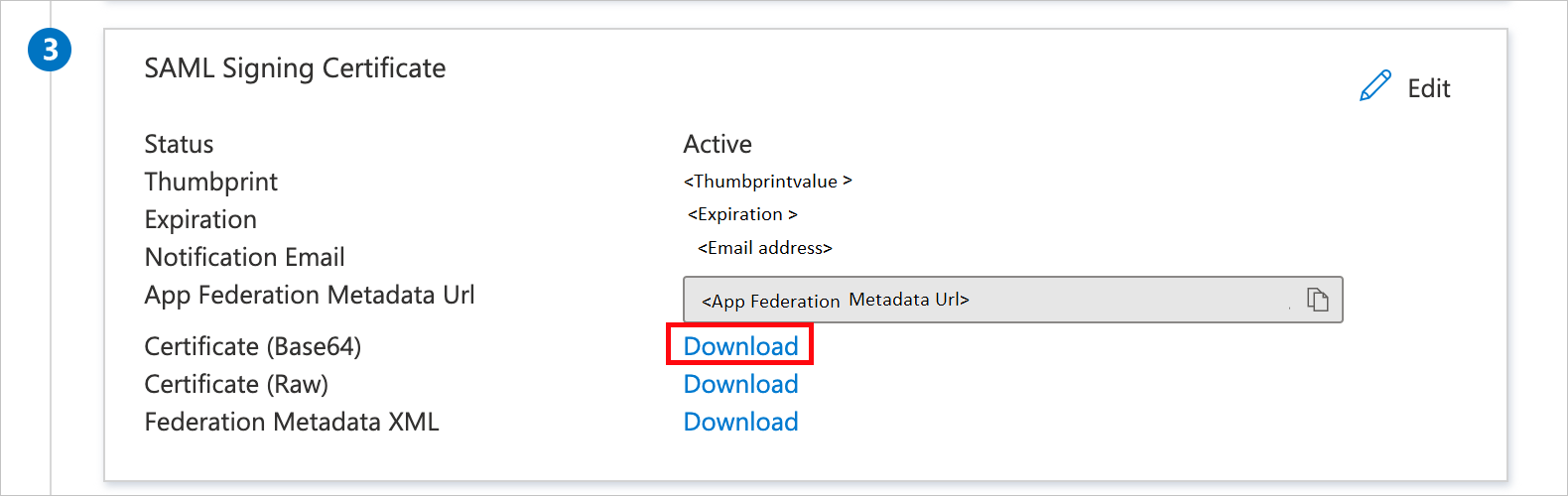

Nazwa Atrybut źródłowy Poczta e-mail nazwa_główna_użytkownika Nazwa organizacji Your organization nameNa stronie Skonfiguruj jednokrotne logowanie za pomocą SAML, w sekcji Certyfikat podpisu SAML, znajdź Certyfikat (Base64) i wybierz Pobierz, aby pobrać certyfikat i zapisać go na komputerze.

W sekcji Konfigurowanie aplikacji Genesys Cloud for Azure skopiuj odpowiedni adres URL (lub adresy URL) na podstawie wymagań.

Tworzenie i przypisywanie użytkownika testowego aplikacji Microsoft Entra

Postępuj zgodnie z wytycznymi w przewodniku szybkiego startu dotyczącym tworzenia i przypisywania konta użytkownika, aby utworzyć testowe konto użytkownika o nazwie B.Simon.

Skonfiguruj Genesys Cloud dla SSO na platformie Azure

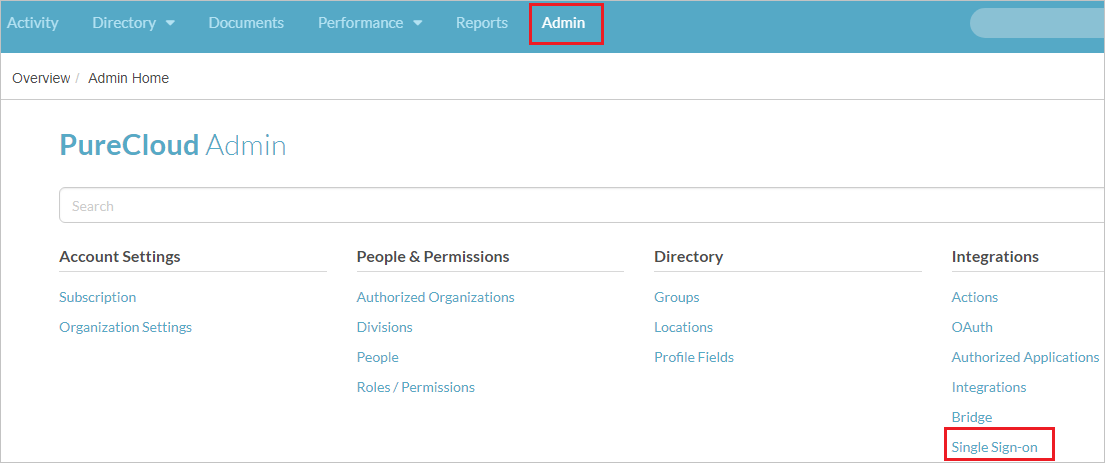

W innym oknie przeglądarki internetowej zaloguj się do aplikacji Genesys Cloud for Azure jako administrator.

Wybierz pozycję Administrator u góry, a następnie przejdź do pozycji Logowanie jednokrotne w obszarze Integracje.

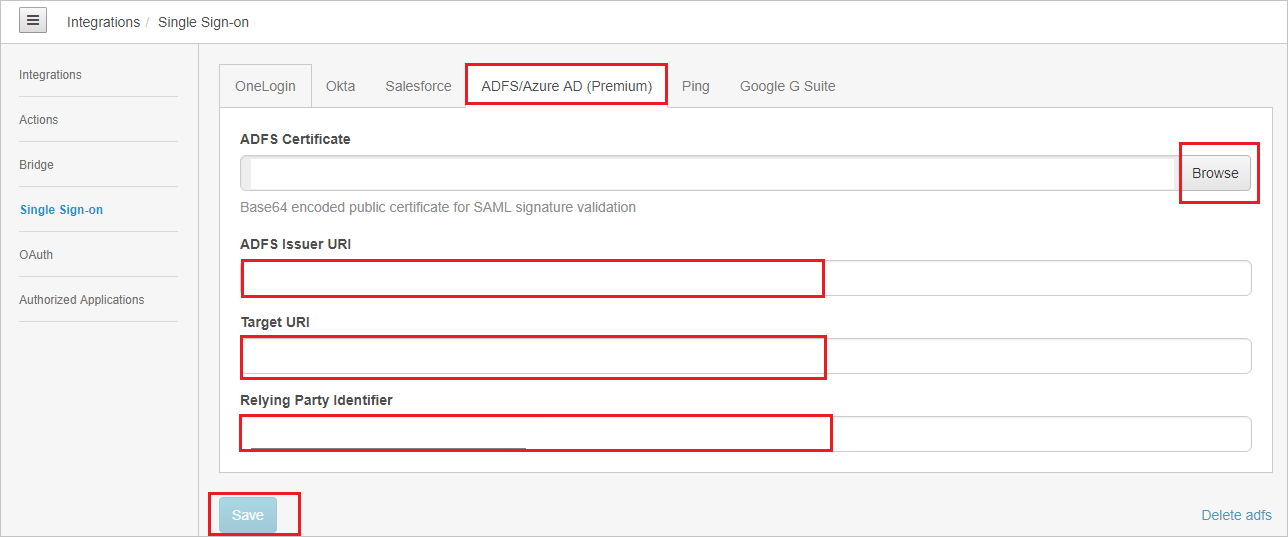

Przejdź do karty ADFS/Azure AD(Premium), a następnie wykonaj następujące kroki:

a. Wybierz Przeglądaj, aby załadować pobrany certyfikat zakodowany w base-64 do certyfikatu ADFS.

b. W polu Identyfikator URI wystawcy usługi ADFS wklej skopiowaną wartość identyfikatora Entra firmy Microsoft .

c. W polu Docelowy identyfikator URI wklej wartość skopiowanego adresu URL logowania .

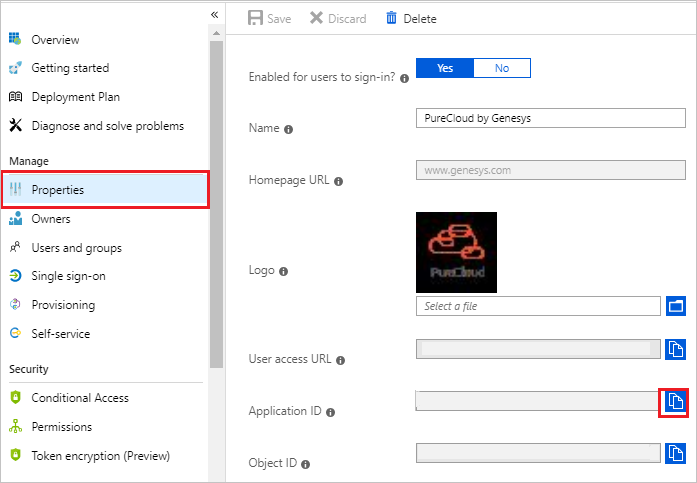

d. Aby uzyskać wartość Identyfikator strony polegającej, przejdź do portalu Azure, a następnie na stronie integracji aplikacji Genesys Cloud for Azure wybierz kartę Właściwości i skopiuj wartość Identyfikator aplikacji. Wklej go w polu Identyfikator jednostki uzależnionej .

e. Wybierz Zapisz.

Tworzenie użytkownika testowego aplikacji Genesys Cloud dla platformy Azure

Aby umożliwić użytkownikom firmy Microsoft Entra logowanie się do usługi Genesys Cloud for Azure, muszą być oni aprowizowani w usłudze Genesys Cloud for Azure. W usłudze Genesys Cloud for Azure aprowizowanie jest zadaniem ręcznym.

Aby aprowizować konto użytkownika, wykonaj następujące kroki:

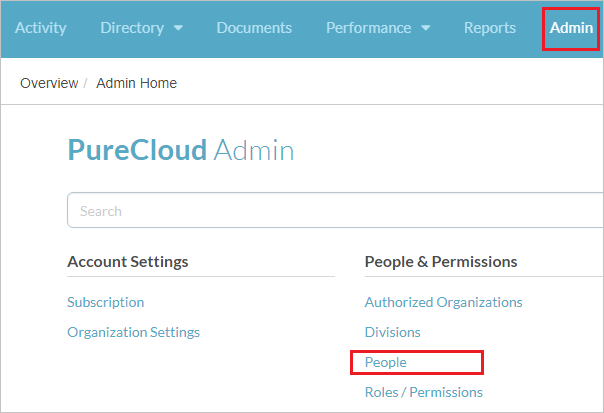

Zaloguj się do usługi Genesys Cloud dla platformy Azure jako administrator.

Wybierz pozycję Administrator u góry i przejdź do pozycji Osoby w obszarze Osoby i uprawnienia.

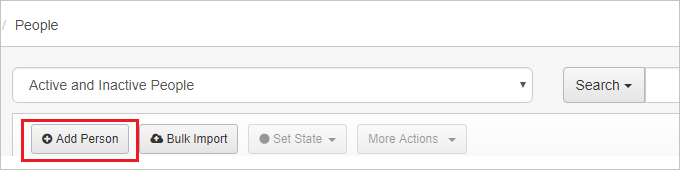

Na stronie Osoby wybierz pozycję Dodaj osobę.

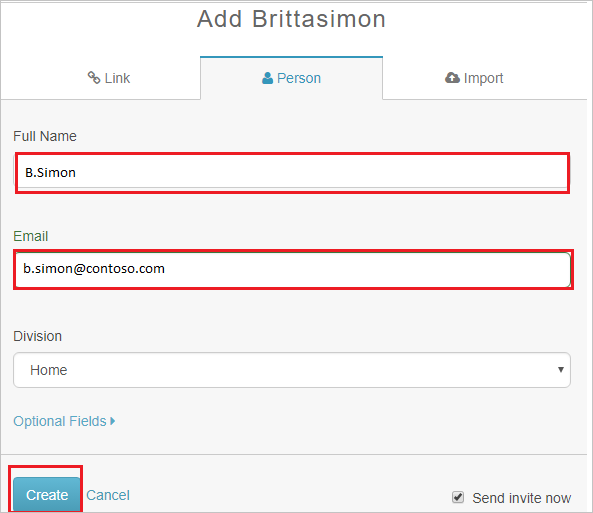

W oknie dialogowym Dodawanie osób do organizacji wykonaj następujące kroki:

a. W polu Pełna nazwa wprowadź nazwę użytkownika. Na przykład: B.simon.

b. W polu Adres e-mail wprowadź adres e-mail użytkownika. Na przykład: b.simon@contoso.com.

c. Wybierz Utwórz.

Uwaga

Usługa Genesys Cloud dla platformy Azure obsługuje również automatyczną aprowizację użytkowników. Więcej szczegółów można znaleźć tutaj , aby dowiedzieć się, jak skonfigurować automatyczną aprowizację użytkowników.

Testowanie SSO

W tej sekcji przetestujesz konfigurację jednokrotnego logowania Microsoft Entra, korzystając z następujących opcji.

Inicjatywa SP:

Wybierz pozycję Przetestuj tę aplikację. Ta opcja przekierowuje do adresu URL aplikacji Genesys Cloud for Azure Sign on URL, w którym można zainicjować przepływ logowania.

Przejdź bezpośrednio do adresu URL logowania Genesys Cloud dla Azure i zainicjuj tam proces logowania.

Zainicjowano przez IDP:

- Wybierz pozycję Testuj tę aplikację i powinno nastąpić automatyczne zalogowanie do aplikacji Genesys Cloud for Azure, dla której skonfigurowano logowanie jednokrotne.

Możesz również użyć aplikacji Microsoft My Apps do przetestowania aplikacji w dowolnym trybie. Po wybraniu kafelka Genesys Cloud for Azure w obszarze Moje aplikacje, jeśli zostanie on skonfigurowany w trybie SP, zostaniesz przekierowany do strony logowania aplikacji w celu zainicjowania przepływu logowania, natomiast przy konfiguracji w trybie IDP, powinieneś zostać automatycznie zalogowany do usługi Genesys Cloud dla Azure, która została skonfigurowana do użycia logowania jednokrotnego. Aby uzyskać więcej informacji na temat moich aplikacji, zobacz

Powiązana zawartość

Po skonfigurowaniu usługi Genesys Cloud dla platformy Azure możesz wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę nad sesjami za pomocą Microsoft Defender for Cloud Apps.