Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W tym artykule opisano kroki, które należy wykonać zarówno w usłudze Genesys Cloud for Azure, jak i w usłudze Microsoft Entra ID w celu skonfigurowania automatycznej aprowizacji użytkowników. Po skonfigurowaniu Microsoft Entra ID automatycznie aprowizuje i usuwa użytkowników oraz grupy w usłudze Genesys Cloud for Azure przy użyciu usługi aprowizacji firmy Microsoft. Aby uzyskać ważne szczegółowe informacje na temat działania tej usługi, sposobu jej działania i często zadawanych pytań, zobacz Automatyzowanie aprowizacji użytkowników i anulowania aprowizacji aplikacji SaaS przy użyciu identyfikatora Entra firmy Microsoft.

Obsługiwane funkcje

- Tworzenie użytkowników w usłudze Genesys Cloud for Azure

- Usuwanie użytkowników w usłudze Genesys Cloud dla platformy Azure, gdy nie wymagają już dostępu

- Zachowywanie synchronizacji atrybutów użytkownika między usługą Microsoft Entra ID i Genesys Cloud for Azure

- Konfiguruj grupy i członkostwa grupowe w usłudze Genesys Cloud dla platformy Azure

- Logowanie jednokrotne do usługi Genesys Cloud dla platformy Azure (zalecane)

Wymagania wstępne

W scenariuszu opisanym w tym artykule przyjęto założenie, że masz już następujące wymagania wstępne:

- Konto użytkownika Microsoft Entra z aktywną subskrypcją. Jeśli jeszcze go nie masz, możesz bezpłatnie utworzyć konto.

- Jedna z następujących ról:

- Organizacja PureCloud.

- Użytkownik z uprawnieniami do tworzenia klienta Oauth.

Uwaga

Ta integracja jest również dostępna do użycia w środowisku microsoft Entra US Government Cloud. Tę aplikację można znaleźć w galerii aplikacji microsoft Entra US Government Cloud Application Gallery i skonfigurować ją w taki sam sposób, jak w przypadku chmury publicznej.

Krok 1: Zaplanuj wdrożenie zaopatrzenia

- Dowiedz się, jak działa usługa wdrażania.

- Określ, kto jest objęty zakresem udostępniania.

- Określić, jakie dane mają być mapowane między usługą Microsoft Entra ID oraz Genesys Cloud for Azure.

Krok 2. Konfigurowanie usługi Genesys Cloud dla platformy Azure w celu obsługi aprowizacji przy użyciu identyfikatora Entra firmy Microsoft

- Utwórz klienta Oauth w organizacji PureCloud.

- Wygeneruj token przy użyciu klienta oauth.

- Jeśli chcesz automatycznie aprowizować członkostwo w grupie w usłudze PureCloud, musisz utworzyć grupy w usłudze PureCloud o identycznej nazwie do grupy w usłudze Microsoft Entra ID.

Krok 3. Dodawanie aplikacji Genesys Cloud for Azure z galerii aplikacji Microsoft Entra

Dodaj aplikację Genesys Cloud for Azure z galerii aplikacji Firmy Microsoft Entra, aby rozpocząć zarządzanie aprowizowaniem w usłudze Genesys Cloud for Azure. Jeśli wcześniej skonfigurowano aplikację Genesys Cloud for Azure for SSO, możesz użyć tej samej aplikacji. Zalecamy jednak utworzenie oddzielnej aplikacji podczas początkowego testowania integracji. Więcej informacji o dodawaniu aplikacji z galerii znajdziesz tutaj.

Krok 4. Określ, kto jest objęty zakresem udostępniania

Usługa aprowizacji Microsoft Entra umożliwia definiowanie, kto ma być aprowizowany na podstawie przypisania do aplikacji lub na podstawie atrybutów użytkownika lub grupy. Jeśli zdecydujesz się ustalić, kto ma mieć dostęp do Twojej aplikacji na podstawie przypisania, możesz skorzystać z kroków , aby przypisać użytkowników i grupy do aplikacji. Jeśli zdecydujesz się określić zakres przyznawania zasobów wyłącznie na podstawie atrybutów użytkownika lub grupy, możesz użyć filtru zakresu.

Zacznij od małego Przeprowadź test z użyciem mniejszego zestawu użytkowników i grup, zanim wdrożysz to rozwiązanie dla wszystkich. Jeśli zakres aprowizacji jest ustawiony na przypisanych użytkowników i grupy, możesz to kontrolować, przypisując jednego lub dwóch użytkowników lub grup do aplikacji. W przypadku ustawienia zakresu na wszystkich użytkowników i wszystkie grupy, możesz określić filtrowanie zakresu na podstawie atrybutów.

Jeśli potrzebujesz dodatkowych ról, możesz zaktualizować manifest aplikacji, aby dodać nowe role.

Krok 5. Konfigurowanie automatycznej aprowizacji użytkowników w usłudze Genesys Cloud dla platformy Azure

Ta sekcja zawiera instrukcje konfigurowania usługi aprowizacji firmy Microsoft w celu tworzenia, aktualizowania i wyłączania użytkowników i/lub grup w usłudze TestApp na podstawie przypisań użytkowników i grup w usłudze Microsoft Entra ID.

Aby skonfigurować automatyczną aprowizację użytkowników dla usługi Genesys Cloud for Azure w usłudze Microsoft Entra ID:

Zaloguj się do centrum administracyjnego Microsoft Entra z uprawnieniami co najmniej Administratora aplikacji w chmurze.

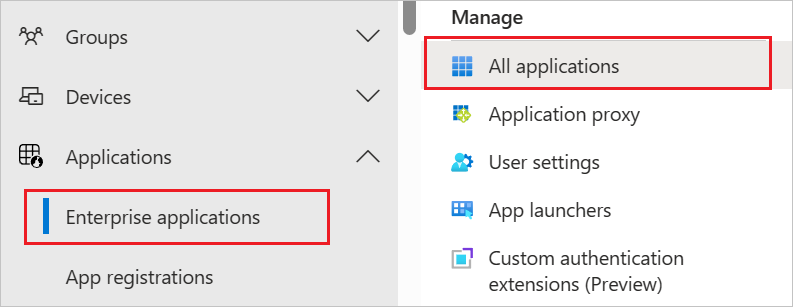

Przejdź do aplikacji Entra ID>Dla przedsiębiorstw

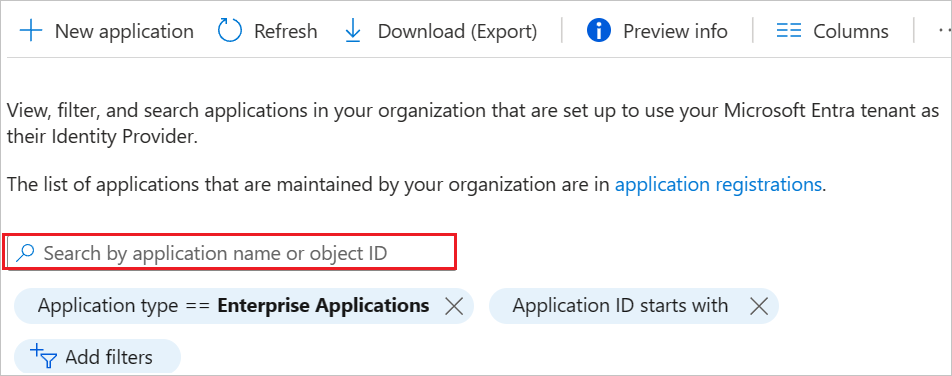

Na liście aplikacji wybierz pozycję Genesys Cloud for Azure.

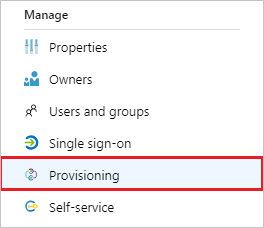

Wybierz zakładkę Konfiguracja.

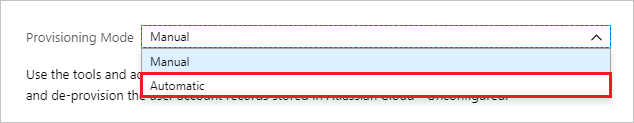

Ustaw Tryb zaopatrywania na Automatyczny.

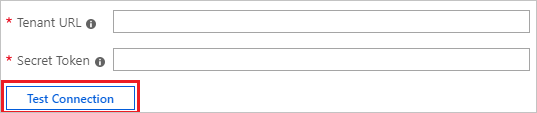

W sekcji Poświadczenia administratora wprowadź odpowiednio adres URL interfejsu API usługi Genesys Cloud for Azure i token Oauth w polach Adres URL dzierżawy i Token tajny . Adres URL interfejsu API jest ustrukturyzowany jako

{{API Url}}/api/v2/scim/v2, używając adresu URL interfejsu API dla regionu PureCloud z Centrum deweloperów aplikacji PureCloud. Wybierz pozycję Testuj połączenie , aby upewnić się, że identyfikator Entra firmy Microsoft może łączyć się z usługą Genesys Cloud for Azure. Jeśli połączenie nie powiedzie się, upewnij się, że twoje konto Genesys Cloud dla platformy Azure ma uprawnienia administratora i spróbuj ponownie.

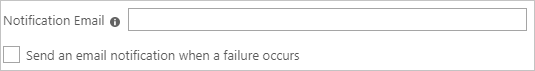

W polu Adres e-mail do powiadomień wpisz adres e-mail osoby lub grupy, która ma otrzymywać powiadomienia o błędach autoryzacji, a następnie zaznacz pole wyboru Wyślij powiadomienie e-mail w przypadku wystąpienia błędu.

Wybierz Zapisz.

W sekcji Mapowania wybierz pozycję Synchronizuj użytkowników firmy Microsoft Entra z usługą Genesys Cloud for Azure.

Przejrzyj atrybuty użytkownika synchronizowane z identyfikatora Entra firmy Microsoft z usługą Genesys Cloud for Azure w sekcji Mapowanie atrybutów . Atrybuty wybrane jako Właściwości dopasowywania są używane do dopasowywania kont użytkowników w usłudze Genesys Cloud for Azure na potrzeby operacji aktualizacji. Jeśli zdecydujesz się zmienić pasujący atrybut docelowy, musisz upewnić się, że interfejs API Genesys Cloud for Azure obsługuje filtrowanie użytkowników na podstawie tego atrybutu. Wybierz przycisk Zapisz, aby zatwierdzić wszelkie zmiany.

[No changes needed]) Typ Obsługa filtrowania Wymagane przez usługę Genesys Cloud dla platformy Azure userName Sznurek ✓ ✓ aktywny Boolowski ✓ nazwa wyświetlana Sznurek ✓ emails[typ eq "praca"].wartość Sznurek tytuł Sznurek phoneNumbers[type eq "telefon komórkowy"].value Sznurek phoneNumbers[rodzaj eq "praca"].value Sznurek phoneNumbers[type eq "work2"].value Sznurek phoneNumbers[type eq "work3"].value Sznurek numeryTelefonow[typ równa się "praca4"].wartość Sznurek phoneNumbers[typ eq "domowy"].wartość Sznurek phoneNumbers[type eq "microsoftteams"].value Sznurek Ról Sznurek urn:ietf:params:scim:schemas:extension:enterprise:2.0:Użytkownik:dział Sznurek urn:ietf:params:scim:schemas:extension:enterprise:2.0:Użytkownik:kierownik Źródło urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:numerPracownika Sznurek urn:ietf:params:scim:schemas:extension:enterprise:2.0:Użytkownik:dział Sznurek urn:ietf:params:scim:schemas:extension:genesys:purecloud:2.0:User:externalIds[authority eq 'microsoftteams'].value Sznurek urn:ietf:params:scim:schemas:extension:genesys:purecloud:2.0:User:externalIds[authority eq 'ringcentral'].value Sznurek urn:ietf:params:scim:schemas:extension:genesys:purecloud:2.0:User:externalIds[authority eq 'zoomphone'].value Sznurek W sekcji Mapowania wybierz Synchronizuj grupy Microsoft Entra z usługą Genesys Cloud for Azure.

Przejrzyj atrybuty grupy, które są synchronizowane z usługi Microsoft Entra ID do usługi Genesys Cloud for Azure w sekcji Mapowanie atrybutów . Atrybuty wybrane jako Właściwości dopasowywania są używane do dopasowywania grup w usłudze Genesys Cloud for Azure na potrzeby operacji aktualizacji. Wybierz przycisk Zapisz, aby zatwierdzić wszelkie zmiany. Usługa Genesys Cloud for Azure nie obsługuje tworzenia ani usuwania grup i obsługuje tylko aktualizowanie grup.

[No changes needed]) Typ Obsługa filtrowania Wymagane przez usługę Genesys Cloud dla platformy Azure nazwa wyświetlana Sznurek ✓ ✓ Identyfikator zewnętrzny Sznurek Członkowie Źródło Aby skonfigurować filtry określania zakresu, zapoznaj się z poniższymi instrukcjami podanymi w artykule Filtrowanie zakresu.

Aby włączyć usługę aprowizacji firmy Microsoft Entra dla Genesys Cloud for Azure, zmień stan aprowizacji na Włączone w sekcji Ustawienia.

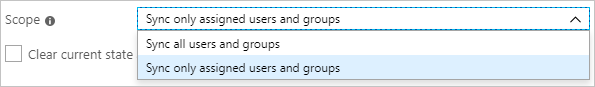

Zdefiniuj użytkowników i/lub grupy, które chcesz aprowizować w usłudze Genesys Cloud dla platformy Azure, wybierając żądane wartości w obszarze Zakres w sekcji Ustawienia .

Gdy będziesz gotowy do konfigurowania, wybierz Zapisz.

Ta operacja spowoduje rozpoczęcie cyklu synchronizacji początkowej wszystkich użytkowników i grup zdefiniowanych w obszarze Zakres w sekcji Ustawienia. Cykl początkowy trwa dłużej niż kolejne cykle, które występują mniej więcej co 40 minut, pod warunkiem, że usługa wdrażania Microsoft Entra jest uruchomiona.

Krok 6. Monitorowanie wdrożenia

Po skonfigurowaniu aprowizacji użyj następujących zasobów, aby monitorować wdrożenie:

- Użyj dzienników przydzielania , aby określić, którzy użytkownicy zostali pomyślnie przydzieleni lub dla których proces przydzielania się nie powiódł.

- Sprawdź pasek postępu , aby zobaczyć stan cyklu wdrażania i sprawdzić, jak blisko jest do zakończenia.

- Jeśli konfiguracja aprowizacji wydaje się być w złej kondycji, aplikacja przechodzi do kwarantanny. Dowiedz się więcej o stanach kwarantanny w artykule dotyczącym udostępniania aplikacji i statusu kwarantanny.

Dziennik zmian

- 09/10/2020 — dodano obsługę atrybutu firmowego employeeNumber rozszerzenia.

- 05/18/2021 — Dodano obsługę podstawowych atrybutów phoneNumbers[type eq "work2"], phoneNumbers[type eq "work3"], phoneNumbers[type eq "work4"], phoneNumbers[type eq "home"], phoneNumbers[type eq "microsoftteams"] i ról. Dodano również obsługę niestandardowych atrybutów rozszerzenia urn:ietf:params:scim:schemas:extension:genesys:purecloud:2.0:User:externalIds[authority eq 'microsoftteams'], urn:ietf:params:scim:schemas:extension:genesys:purecloud:2.0:User:externalIds[authority eq 'zoomphone'] oraz urn:ietf:params:scim:schemas:extension:genesys:purecloud:2.0:User:externalIds[authority eq 'ringcentral'].

Więcej zasobów

- Zarządzanie aprowizacją kont użytkowników w aplikacjach dla przedsiębiorstw

- Co to jest dostęp do aplikacji i logowanie jednokrotne przy użyciu identyfikatora Microsoft Entra ID?