Ochrona ruchu przychodzącego

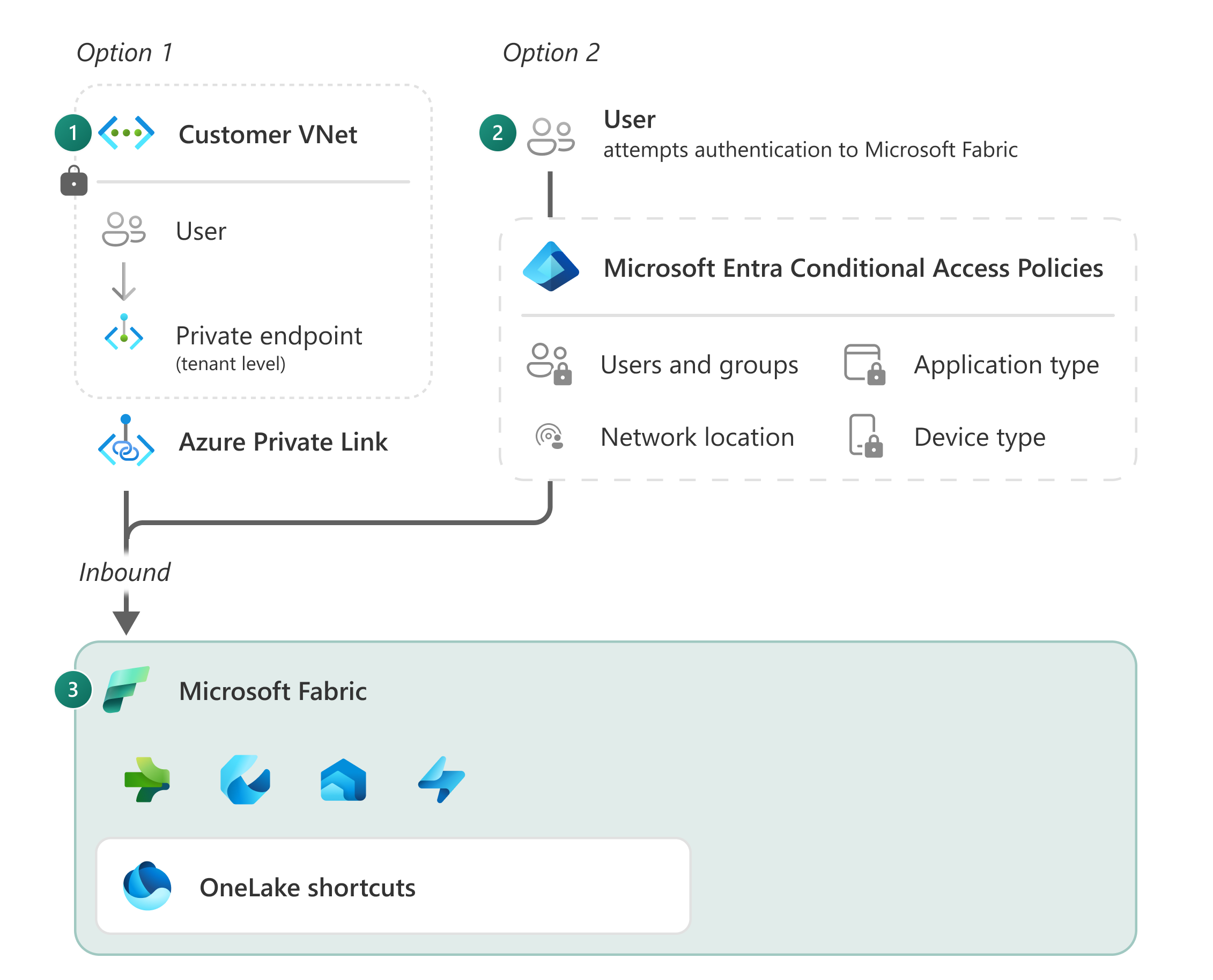

Ruch przychodzący jest ruchem przychodzącym do sieci Szkieletowej z Internetu. W tym artykule wyjaśniono różnice między dwoma sposobami ochrony ruchu przychodzącego w usłudze Microsoft Fabric, linkami prywatnymi i dostępem warunkowym Entra. Użyj tego artykułu, aby zdecydować, która metoda jest najlepsza dla Twojej organizacji.

Łącza prywatne (opcja 1, sieć wirtualna klienta) — sieć szkieletowa używa prywatnego adresu IP z sieci wirtualnej. Punkt końcowy umożliwia użytkownikom w sieci komunikowanie się z siecią szkieletową za pośrednictwem prywatnego adresu IP przy użyciu linków prywatnych.

Dostęp warunkowy Entra — (opcja 2, użytkownik) — gdy użytkownik uwierzytelnia dostęp, jest określany na podstawie zestawu zasad, które mogą obejmować adres IP, lokalizację i urządzenia zarządzane.

Gdy ruch przechodzi do sieci szkieletowej, jest uwierzytelniany przez identyfikator Entra firmy Microsoft, który jest tą samą metodą uwierzytelniania używaną przez platformy Microsoft 365, OneDrive i Dynamics 365. Uwierzytelnianie identyfikatora Entra firmy Microsoft umożliwia użytkownikom bezpieczne łączenie się z aplikacjami w chmurze z dowolnego urządzenia i dowolnej sieci, niezależnie od tego, czy są w domu, zdalnie, czy w biurze firmowym.

Platforma zaplecza sieci szkieletowej jest chroniona przez sieć wirtualną i nie jest bezpośrednio dostępna z publicznego Internetu innego niż za pośrednictwem bezpiecznych punktów końcowych. Aby dowiedzieć się, jak ruch jest chroniony w sieci szkieletowej, zapoznaj się z diagramem architektury sieci szkieletowej.

Domyślnie sieć szkieletowa komunikuje się między środowiskami przy użyciu wewnętrznej sieci szkieletowej firmy Microsoft. Gdy raport usługi Power BI ładuje dane z usługi OneLake, dane przechodzą przez wewnętrzną sieć firmy Microsoft. Ta konfiguracja różni się od konieczności konfigurowania wielu usług platformy jako usługi (PaaS) w celu łączenia się ze sobą za pośrednictwem sieci prywatnej. Komunikacja przychodząca między klientami, takimi jak przeglądarka lub program SQL Server Management Studio (SSMS) i sieć szkieletowa, używa protokołu TLS 1.2 i negocjuje protokół TLS 1.3, jeśli jest to możliwe.

Domyślne ustawienia zabezpieczeń sieci szkieletowej obejmują:

Microsoft Entra ID , który służy do uwierzytelniania każdego żądania.

Po pomyślnym uwierzytelnieniu żądania są kierowane do odpowiedniej usługi zaplecza za pośrednictwem bezpiecznych punktów końcowych zarządzanych przez firmę Microsoft.

Ruch wewnętrzny między środowiskami w sieci szkieletowej jest kierowany przez sieć szkieletową firmy Microsoft.

Ruch między klientami i siecią szkieletową jest szyfrowany przy użyciu co najmniej protokołu Transport Layer Security (TLS) 1.2.

Dostęp warunkowy Entra

Każda interakcja z usługą Fabric jest uwierzytelniana przy użyciu identyfikatora Entra firmy Microsoft. Identyfikator Entra firmy Microsoft jest oparty na modelu zabezpieczeń Zero Trust , który zakłada, że nie jesteś w pełni chroniony w ramach obwodu sieci organizacji. Zamiast patrzeć na sieć jako granicę zabezpieczeń, zero trust sprawdza tożsamość jako podstawowy obwód pod kątem zabezpieczeń.

Aby określić dostęp w czasie uwierzytelniania, można zdefiniować i wymusić zasady dostępu warunkowego na podstawie tożsamości użytkowników, kontekstu urządzenia, lokalizacji, sieci i poufności aplikacji. Na przykład możesz wymagać uwierzytelniania wieloskładnikowego, zgodności urządzeń lub zatwierdzonych aplikacji na potrzeby uzyskiwania dostępu do danych i zasobów w sieci szkieletowej. Możesz również zablokować lub ograniczyć dostęp z ryzykownych lokalizacji, urządzeń lub sieci.

Zasady dostępu warunkowego ułatwiają ochronę danych i aplikacji bez naruszania produktywności i środowiska użytkownika. Oto kilka przykładów ograniczeń dostępu, które można wymusić przy użyciu dostępu warunkowego.

Zdefiniuj listę adresów IP dla łączności przychodzącej z siecią szkieletową.

Użyj uwierzytelniania wieloskładnikowego (MFA).

Ogranicz ruch na podstawie parametrów, takich jak kraj pochodzenia lub typ urządzenia.

Sieć szkieletowa nie obsługuje innych metod uwierzytelniania, takich jak klucze konta lub uwierzytelnianie SQL, które opierają się na nazwach użytkowników i hasłach.

Konfigurowanie dostępu warunkowego

Aby skonfigurować dostęp warunkowy w usłudze Fabric, należy wybrać kilka powiązanych z siecią szkieletową usług platformy Azure, takich jak Power BI, Azure Data Explorer, Azure SQL Database i Azure Storage.

Uwaga

Dostęp warunkowy można uznać za zbyt szeroki dla niektórych klientów, ponieważ wszelkie zasady zostaną zastosowane do sieci szkieletowej i powiązanych usług platformy Azure.

Licencjonowanie

Dostęp warunkowy wymaga licencji microsoft Entra ID P1. Często te licencje są już dostępne w organizacji, ponieważ są one udostępniane innym produktom firmy Microsoft, takim jak Microsoft 365. Aby znaleźć odpowiednią licencję dla wymagań, zobacz Wymagania licencyjne.

Zaufany dostęp

Sieć szkieletowa nie musi znajdować się w sieci prywatnej, nawet jeśli dane są przechowywane wewnątrz sieci. W przypadku usług PaaS typowe jest umieszczenie obliczeń w tej samej sieci prywatnej co konto magazynu. Jednak w przypadku sieci szkieletowej nie jest to konieczne. Aby włączyć zaufany dostęp do sieci Szkieletowej, możesz użyć funkcji, takich jak lokalne bramy danych, dostęp do zaufanego obszaru roboczego i zarządzane prywatne punkty końcowe. Aby uzyskać więcej informacji, zobacz Zabezpieczenia w usłudze Microsoft Fabric.

Łącza prywatne

W przypadku prywatnych punktów końcowych usługa ma przypisany prywatny adres IP z sieci wirtualnej. Punkt końcowy umożliwia innym zasobom w sieci komunikowanie się z usługą za pośrednictwem prywatnego adresu IP.

Za pomocą linków prywatnych tunel z usługi do jednej z podsieci tworzy kanał prywatny. Komunikacja z urządzeń zewnętrznych jest przenoszona z adresu IP do prywatnego punktu końcowego w tej podsieci przez tunel i do usługi.

Podczas implementowania łączy prywatnych sieć szkieletowa nie jest już dostępna za pośrednictwem publicznego Internetu. Aby uzyskać dostęp do sieci szkieletowej, wszyscy użytkownicy muszą łączyć się za pośrednictwem sieci prywatnej. Sieć prywatna jest wymagana dla całej komunikacji z usługą Fabric, w tym wyświetlania raportu usługi Power BI w przeglądarce i używania programu SQL Server Management Studio (SSMS) do nawiązywania połączenia z parametrami połączeń SQL, takimi jak <guid_unique_your_item>.datawarehouse.fabric.microsoft.com.

Sieci lokalne

Jeśli używasz sieci lokalnych, możesz rozszerzyć je na sieć wirtualną platformy Azure przy użyciu obwodu usługi ExpressRoute lub sieci VPN typu lokacja-lokacja, aby uzyskać dostęp do sieci szkieletowej przy użyciu połączeń prywatnych.

Przepustowość

Za pomocą linków prywatnych cały ruch do sieci szkieletowej przechodzi przez prywatny punkt końcowy, powodując potencjalne problemy z przepustowością. Użytkownicy nie mogą już ładować globalnych rozproszonych zasobów niezwiązanych z zasobami, takimi jak obrazy .css i pliki .html używane przez sieć szkieletową z ich regionu. Te zasoby są ładowane z lokalizacji prywatnego punktu końcowego. Na przykład w przypadku australijskich użytkowników z prywatnym punktem końcowym w Stanach Zjednoczonych ruch jest najpierw przesyłany do STANÓW Zjednoczonych. Zwiększa to czas ładowania i może zmniejszyć wydajność.

Koszt

Koszt łączy prywatnych i zwiększenie przepustowości usługi ExpressRoute w celu umożliwienia łączności prywatnej z sieci może spowodować dodanie kosztów do organizacji.

Rozważania i ograniczenia

Za pomocą linków prywatnych zamykasz sieć szkieletową do publicznego Internetu. W związku z tym należy wziąć pod uwagę wiele zagadnień i ograniczeń .