Poufne obliczenia usługi Azure

Microsoft Cloud for Sovereignty pomaga klientom konfigurować i chronić ich dane i zasoby w sposób zgodny z ich konkretnymi wymogami regulacyjnymi i dotyczącymi suwerenności. Ten proces gwarantuje, że dane klienta nie będą dostępne dla stron znajdujących się poza kontrolą klienta, nawet dla dostawców usług w chmurze, administratorów lub użytkowników. Kiedy łączysz Poufne przetwarzanie danych na platformie Azure (ACC) z Microsoft Cloud for Sovereignty zapewniają kontrolę nad dostępem do obciążeń klientów.

Przetwarzanie poufne to termin branżowy zdefiniowany przez Confidential Computing Consortium (CCC), fundację zajmującą się definiowaniem i przyspieszaniem wdrażania poufnego przetwarzania danych. CCC definiuje poufne przetwarzanie danych jako ochronę używanych danych poprzez wykonywanie obliczeń w sprzętowym zaufanym środowisku wykonawczym (TEE).

TEE to środowisko wymuszające wykonanie tylko autoryzowanego kodu. Żaden kod spoza tego środowiska nie może czytać ani modyfikować żadnych danych w TEE. Model zagrożeń związanych z przetwarzaniem poufnym ma na celu usunięcie lub ograniczenie możliwości operatora dostawcy usług w chmurze i innych podmiotów w domenie dzierżawcy dostępu do kodu i danych podczas ich wykonywania.

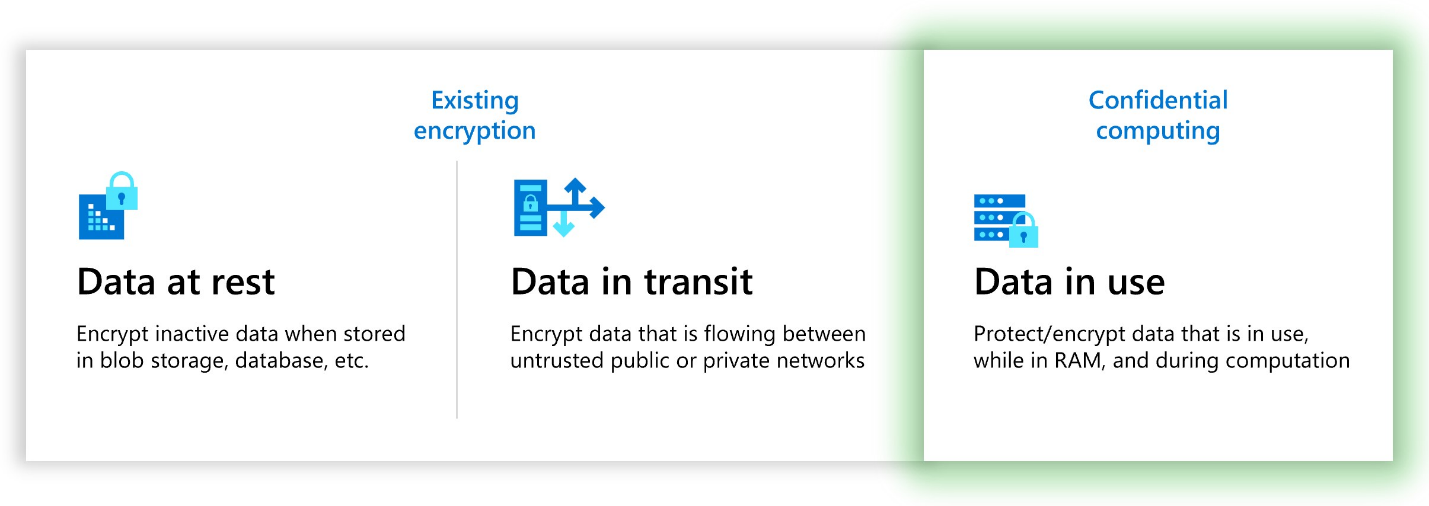

W przypadku szyfrowania danych przechowywanych i przesyłanych poufne przetwarzanie danych eliminuje największą pojedynczą barierę szyfrowania — szyfrowanie podczas użytkowania. Chroni wrażliwe lub ściśle regulowane zbiory danych i obciążenia aplikacji w bezpiecznej platformie chmury publicznej. Poufne przetwarzanie danych wykracza poza ogólną ochronę danych. TEE pomagają również chronić zastrzeżoną logikę biznesową, funkcje analityczne, algorytmy uczenia maszynowego lub całe aplikacje.

ACC zmniejsza potrzebę zaufania w różnych aspektach infrastruktury chmury obliczeniowej. Poufne przetwarzanie danych na platformie Azure minimalizuje zaufanie zarówno do procesów systemowych, takich jak jądro systemu operacyjnego hosta i funkcji hypervisor, jak i do operatorów ludzkich, w tym administratora maszyny wirtualnej i hosta Administrator. W połączeniu z istniejącymi rozwiązaniami, które chronią dane w spoczynku, takie jak Microsoft Data Encryption oraz w trakcie przesyłania, takie jak TLS lub IPsec, dane są teraz chronione podczas użytkowania, ponieważ sama pamięć pozostaje zaszyfrowana, co oznacza pełną ochronę w całym cyklu życia danych.

Dzięki poręczom i egzekwowaniu zgodności Microsoft Cloud for Sovereignty firma ACC zapewnia lepszą ochronę suwerennych, wrażliwych lub podlegających ścisłym regulacjom danych i obciążeń w ramach skalowalności, elastyczności, dostępności i wydajnych usług platformy Azure Public Cloud. Więcej informacji na temat zalet poufnego przetwarzania danych platformy Azure można znaleźć w artykule Produkty do przetwarzania poufnego platformy Azure.

Suwerenność obsługiwana w ramach poufnego przetwarzania danych na platformie Azure

Suwerenność danych gwarantuje, że klienci w unikalny sposób kontrolują zasoby klientów, takie jak maszyny wirtualne, a inne osoby nie mogą uzyskać dostępu do tych zasobów. ACC pomaga klientom osiągnąć suwerenność danych, zapewniając poufność całego źródła zaufania, od sprzętu po aplikację. Poufne maszyny wirtualne (CVM) z serii Azure DCasv5 i DCadsv5 to izolowane sprzętowo maszyny wirtualne, które chronią dane w pamięci przed innymi maszynami wirtualnymi, funkcją hypervisor i kodem zarządzania hostem. Nawet inżynierowie platformy Azure z dostępem administracyjnym do hosta maszyny wirtualnej nie mogą uzyskać dostępu do danych klienta w pamięci. Ta seria oferuje również wstępne szyfrowanie dysku systemu operacyjnego przed udostępnieniem maszyny wirtualnej za pomocą różnych rozwiązań do zarządzania kluczami.

Suwerenność jest wzmacniana na każdym poziomie poprzez zapewnienie poufnych środowisk informatycznych dla:

- Microsoft Azure Attestation, usługa zdalnej atestacji, która sprawdza wiarygodność wielu TEE i weryfikuje integralność plików binarnych działających wewnątrz TEE. Ta weryfikacja podstawowego źródła zaufania jest niezbędna do zapewnienia suwerenności danych.

- Zaufane uruchamianie zapewnia wzmocnione funkcje zabezpieczeń – bezpieczny rozruch, moduł wirtualnej zaufanej platformy i monitorowanie integralności rozruchu – które chronią przed zestawami startowymi, rootkitami i złośliwym oprogramowaniem na poziomie jądra.

- Trusted Hardware Identity Management, usługa zarządzająca zarządzaniem pamięcią podręczną certyfikatów dla wszystkich TEE znajdujących się na platformie Azure i udostępniająca informacje o zaufanej bazie obliczeniowej (TCB) w celu wymuszenia minimalnej wartości bazowej dla rozwiązań atestacyjnych.

Wielu klientów korzysta z usługi Azure Kubernetes Service (AKS) do zarządzania aplikacjami opartymi na kontenerach oraz składnikami magazynu i sieci. Aby pomóc spełnić wymagania dotyczące suwerenności, poufności i bezpieczeństwa, klienci mogą używać kontenerów obsługujących enklawę aplikacji platformy Azure działających na platformie AKS. Poufne węzły obliczeniowe w AKS używają technologii Intel SGX do tworzenia izolowanych środowisk enklaw w węzłach między każdą aplikacją kontenera. Platforma Azure udostępnia także wersję zapoznawczą obsługi poufnej puli węzłów maszyn wirtualnych w usłudze AKS ze składnikami maszyn wirtualnych AMD SEV-SNP. AKS jako pierwszy na rynku umożliwia poufne maszyny wirtualne z pulami węzłów AMD SEV-SNP w Kubernetes, dodając dogłębną ochronę do wzmocnionego profilu zabezpieczeń platformy Azure.

Zarządzanie tajemnicami poufnymi

Zarządzany moduł HSM Azure Key Vault (AKV) to w pełni zarządzana, wysoce dostępna, zgodna ze standardami usługa w chmurze z jedną dzierżawą, która chroni klucze kryptograficzne aplikacji za pomocą sprzętowych modułów zabezpieczeń (HSM) z walidacją FIPS 140-2 poziomu 3. AKV mHSM korzysta z tych samych interfejsów API, co Azure Key Vault Standard i Premium i integruje się z większością usług Azure, aby umożliwić szyfrowanie usług za pomocą kluczy zarządzanych przez klienta. Ochrona sprzętu zapewnia, że dostęp do kluczy szyfrujących ma wyłącznie klient. Nawet inżynierowie platformy Azure nie mają do nich dostępu.

Bezpieczne zwolnienie klucza (SKR) to funkcja zarządzanego modułu HSM i wersji Premium platformy Azure Key Vault (AKV), która zapewnia większą kontrolę dostępu. Bezpieczne wydanie klucza umożliwia wydanie klucza chronionego HSM z AKV do atestowanego zaufanego środowiska wykonawczego (TEE), takiego jak bezpieczna enklawa, TEE oparte na maszynach wirtualnych itp. SKR dodaje kolejną warstwę ochrony do kluczy deszyfrowania/szyfrowania danych, gdzie może obrać za cel aplikację + środowisko uruchomieniowe TEE o znanej konfiguracji, aby uzyskać dostęp do kluczowego materiału. Zasady SKR zdefiniowane w momencie tworzenia eksportowalnego klucza regulują dostęp do tych kluczy.

Poufne usługi analityczne

Klienci platformy Azure z sektora publicznego i podlegający regulacjom branżowym pilnie potrzebują zaawansowanych funkcji analitycznych, które pomogą im spełnić wymagania dotyczące suwerenności, prywatności i bezpieczeństwa. Microsoft Cloud for Sovereignty pomaga tym klientom korzystać z usług takich jak:

- Dzięki usłudze Zawsze szyfrowane z bezpiecznymi enklawami w Azure SQL klienci mogą uruchamiać zapytania SQL bezpośrednio w TEE, aby zapewnić ochronę wrażliwych danych przed złośliwym oprogramowaniem i nieautoryzowanymi użytkownikami o wysokich uprawnieniach.

- Usługa Azure Databricks z wirtualną maszyną z poufnymi obliczeniami, które mogą pomóc klientom w uruchomieniu analiz, uczenia maszynowego i innych prac w sposób ochrony prywatności.

- Szybki rozwój Internetu rzeczy (IoT) stwarza nowe zagrożenia dla suwerenności, ponieważ urządzenia IoT Edge znajdują się poza kontrolą geograficzną klienta, a złe podmioty mogą uzyskać do nich fizyczny dostęp, narażając te urządzenia na zwiększone ryzyko naruszenia bezpieczeństwa. Poufna krawędź IoT zwiększa zaufanie i integralność na brzegu sieci, chroniąc dostęp do danych przechwytywanych i przechowywanych w urządzeniu IoT, zmniejszając ryzyko manipulacji lub naruszenia bezpieczeństwa.

- Zachęcamy klientów do korzystania Księga poufna Microsoft Azure (ACL) do zarządzania wrażliwymi danymi. ACL działa wyłącznie w bezpiecznych enklawach wspieranych sprzętowo, w ściśle monitorowanym i izolowanym środowisku wykonawczym, które chroni wrażliwe rekordy danych i sprawia, że są one niezmienne.

Zastosuj poufne przetwarzanie danych Microsoft Cloud for Sovereignty

Klienci Microsoft Cloud for Sovereignty mogą korzystać ze suwerennej strefy lądowania, aby usprawnić wdrażanie funkcji poufnego przetwarzania danych firmy Microsoft w zgodnym i suwerennym środowisku.

Aby uzyskać wskazówki dotyczące rozpoczęcia korzystania z ACC w strefie lądowania suwerennego (SLZ), zobacz SLZ w serwisie GitHub.