Zarządzanie tożsamościami użytkowników i grup w usłudze Microsoft Intune

Zarządzanie tożsamościami użytkowników i ich ochrona jest istotną częścią każdej strategii i rozwiązania do zarządzania punktami końcowymi. Zarządzanie tożsamościami obejmuje konta użytkowników i grupy uzyskujące dostęp do zasobów organizacji.

Administratorzy muszą zarządzać członkostwem w kontach, autoryzować i uwierzytelniać dostęp do zasobów, zarządzać ustawieniami wpływającymi na tożsamości użytkowników oraz zabezpieczać & chronić tożsamości przed złośliwymi intencjami.

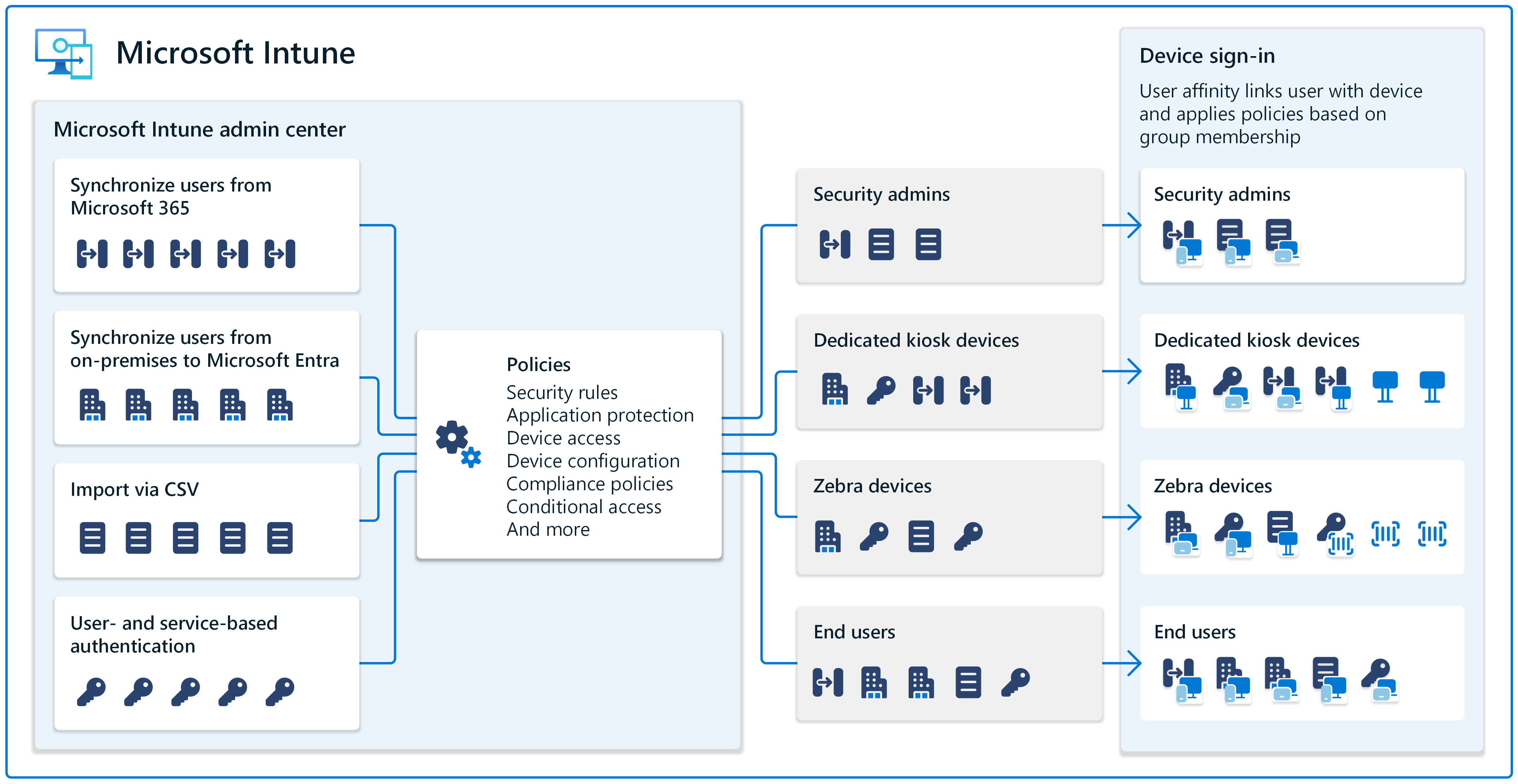

Usługa Microsoft Intune może wykonywać wszystkie te zadania i nie tylko. Usługa Intune to usługa oparta na chmurze, która może zarządzać tożsamościami użytkowników za pośrednictwem zasad, w tym zasad zabezpieczeń i uwierzytelniania. Aby uzyskać więcej informacji na temat usługi Intune i jej korzyści, przejdź do tematu Co to jest usługa Microsoft Intune?.

Z punktu widzenia usługi usługa Intune używa identyfikatora Entra firmy Microsoft do przechowywania tożsamości i uprawnień. Za pomocą centrum administracyjnego usługi Microsoft Intune możesz zarządzać tymi zadaniami w centralnej lokalizacji przeznaczonej do zarządzania punktami końcowymi.

W tym artykule omówiono pojęcia i funkcje, które należy wziąć pod uwagę podczas zarządzania tożsamościami.

Korzystanie z istniejących użytkowników i grup

Duża część zarządzania punktami końcowymi polega na zarządzaniu użytkownikami i grupami. Jeśli masz istniejących użytkowników i grupy lub utworzysz nowych użytkowników i grupy, usługa Intune może pomóc.

W środowiskach lokalnych konta użytkowników i grupy są tworzone i zarządzane w lokalnej usłudze Active Directory. Tych użytkowników i grupy można zaktualizować przy użyciu dowolnego kontrolera domeny w domenie.

Jest to podobne pojęcie w usłudze Intune.

Centrum administracyjne usługi Intune obejmuje centralną lokalizację do zarządzania użytkownikami i grupami. Centrum administracyjne jest oparte na sieci Web i można uzyskać do nich dostęp z dowolnego urządzenia z połączeniem internetowym. Administratorzy muszą tylko zalogować się do centrum administracyjnego przy użyciu konta administratora usługi Intune.

Ważną decyzją jest określenie sposobu pobierania kont użytkowników i grup do usługi Intune. Dostępne opcje:

Jeśli obecnie używasz platformy Microsoft 365 i masz użytkowników i grupy w centrum administracyjnym usługi Microsoft 365, ci użytkownicy i grupy są również dostępni w centrum administracyjnym usługi Intune.

Usługi Microsoft Entra ID i Intune używają "dzierżawy", czyli organizacji, takiej jak Contoso lub Microsoft. Jeśli masz wiele dzierżaw, zaloguj się do centrum administracyjnego usługi Intune w tej samej dzierżawie usługi Microsoft 365 co istniejący użytkownicy i grupy. Użytkownicy i grupy są automatycznie pokazywane i dostępne.

Aby uzyskać więcej informacji na temat dzierżawy, przejdź do przewodnika Szybki start: Konfigurowanie dzierżawy.

Jeśli obecnie używasz lokalnej usługi Active Directory, możesz użyć programu Microsoft Entra Connect, aby zsynchronizować lokalne konta usługi AD z identyfikatorem Microsoft Entra. Gdy te konta znajdują się w identyfikatorze Microsoft Entra ID, są one również dostępne w centrum administracyjnym usługi Intune.

Aby uzyskać bardziej szczegółowe informacje, przejdź do tematu Co to jest synchronizacja programu Microsoft Entra Connect?.

Możesz również zaimportować istniejących użytkowników i grupy z pliku CSV do centrum administracyjnego usługi Intune lub utworzyć użytkowników i grupy od podstaw. Podczas dodawania grup można dodawać użytkowników i urządzenia do tych grup, aby organizować je według lokalizacji, działu, sprzętu i nie tylko.

Aby uzyskać więcej informacji na temat zarządzania grupami w usłudze Intune, przejdź do tematu Dodawanie grup w celu organizowania użytkowników i urządzeń.

Domyślnie usługa Intune automatycznie tworzy grupy Wszyscy użytkownicy i Wszystkie urządzenia . Gdy użytkownicy i grupy są dostępne dla usługi Intune, możesz przypisać zasady do tych użytkowników i grup.

Przenoszenie z kont maszyn

Gdy punkt końcowy systemu Windows, taki jak urządzenie z systemem Windows 10/11, dołącza do lokalnej domeny usługi Active Directory (AD), konto komputera jest tworzone automatycznie. Konto komputera/komputera może służyć do uwierzytelniania lokalnych programów, usług i aplikacji.

Te konta maszyn są lokalne w środowisku lokalnym i nie mogą być używane na urządzeniach przyłączonych do identyfikatora Microsoft Entra. W takiej sytuacji należy przełączyć się na uwierzytelnianie oparte na użytkowniku, aby uwierzytelnić się w lokalnych programach, usługach i aplikacjach.

Aby uzyskać więcej informacji i wskazówek, przejdź do tematu Znane problemy i ograniczenia dotyczące punktów końcowych natywnych dla chmury.

Role i uprawnienia kontrolują dostęp

W przypadku różnych zadań typu administratora usługa Intune używa kontroli dostępu opartej na rolach (RBAC). Przypisane role określają zasoby, do których administrator może uzyskać dostęp w centrum administracyjnym usługi Intune, oraz co może zrobić z tymi zasobami. Istnieją pewne wbudowane role, które koncentrują się na zarządzaniu punktami końcowymi, takich jak Menedżer aplikacji, Menedżer zasad i Profil i inne.

Ponieważ usługa Intune używa identyfikatora Entra firmy Microsoft, masz również dostęp do wbudowanych ról usługi Microsoft Entra, takich jak administrator usługi Intune.

Każda rola ma własne uprawnienia do tworzenia, odczytu, aktualizowania lub usuwania w razie potrzeby. Role niestandardowe można również tworzyć, jeśli administratorzy potrzebują określonego uprawnienia. Podczas dodawania lub tworzenia użytkowników i grup typu administratora możesz przypisać te konta do różnych ról. Centrum administracyjne usługi Intune ma te informacje w centralnej lokalizacji i można je łatwo zaktualizować.

Aby uzyskać więcej informacji, przejdź do pozycji Kontrola dostępu oparta na rolach (RBAC) w usłudze Microsoft Intune

Tworzenie koligacji użytkownika podczas rejestrowania urządzeń

Gdy użytkownicy logują się do swoich urządzeń po raz pierwszy, urządzenie zostanie skojarzone z tym użytkownikiem. Ta funkcja jest nazywana koligacją użytkownika.

Wszystkie zasady przypisane lub wdrożone do tożsamości użytkownika są udostępniane użytkownikowi na wszystkich jego urządzeniach. Gdy użytkownik jest skojarzony z urządzeniem, może uzyskiwać dostęp do swoich kont e-mail, plików, aplikacji i nie tylko.

Jeśli nie skojarzysz użytkownika z urządzeniem, urządzenie będzie uznawane za mniejsze niż użytkownik. Ten scenariusz jest typowy w przypadku urządzeń kiosków dedykowanych do określonego zadania i urządzeń udostępnionych wielu użytkownikom.

W usłudze Intune można tworzyć zasady dla obu scenariuszy w systemach Android, iOS/iPadOS, macOS i Windows. Podczas przygotowywania się do zarządzania tymi urządzeniami upewnij się, że znasz przeznaczenie urządzenia. Te informacje pomagają w procesie podejmowania decyzji podczas rejestrowania urządzeń.

Aby uzyskać bardziej szczegółowe informacje, przejdź do przewodników rejestracji dla platform:

- Przewodnik wdrażania: rejestrowanie urządzeń z systemem Android w usłudze Microsoft Intune

- Przewodnik wdrażania: rejestrowanie urządzeń z systemem iOS/iPadOS w usłudze Microsoft Intune

- Przewodnik wdrażania: rejestrowanie urządzeń z systemem macOS w usłudze Microsoft Intune

- Przewodnik wdrażania: rejestrowanie urządzeń z systemem Windows w usłudze Microsoft Intune

Przypisywanie zasad do użytkowników i grup

Lokalnie pracujesz z kontami domeny i kontami lokalnymi, a następnie wdrażasz zasady grupy i uprawnienia na tych kontach na poziomie lokalnym, lokacji, domeny lub jednostki organizacyjnej (LSDOU). Zasady jednostki organizacyjnej zastępują zasady domeny, zasady domeny zastępują zasady lokacji itd.

Usługa Intune jest oparta na chmurze. Zasady utworzone w usłudze Intune obejmują ustawienia sterujące funkcjami urządzenia, regułami zabezpieczeń i nie tylko. Te zasady są przypisywane do użytkowników i grup. Nie ma tradycyjnej hierarchii, takiej jak LSDOU.

Katalog ustawień w usłudze Intune zawiera tysiące ustawień do zarządzania urządzeniami z systemami iOS/iPadOS, macOS i Windows. Jeśli obecnie używasz lokalnych obiektów zasad grupy (GPO), użycie wykazu ustawień jest naturalnym przejściem do zasad opartych na chmurze.

Aby uzyskać więcej informacji na temat zasad w usłudze Intune, przejdź do:

- Konfigurowanie ustawień na urządzeniach z systemem Windows, iOS/iPadOS i macOS za pomocą wykazu ustawień

- Typowe pytania i odpowiedzi dotyczące zasad i profilów urządzeń w usłudze Microsoft Intune

Zabezpieczanie tożsamości użytkowników

Konta użytkowników i grup uzyskują dostęp do zasobów organizacji. Należy zachować bezpieczeństwo tych tożsamości i zapobiec złośliwemu dostępowi do tożsamości. Oto kilka kwestii, które należy wziąć pod uwagę:

Funkcja Windows Hello dla firm zastępuje logowanie się do nazwy użytkownika i hasła i jest częścią strategii bez hasła.

Hasła są wprowadzane na urządzeniu, a następnie przesyłane przez sieć do serwera. Mogą być przechwytywane i używane przez każdego i wszędzie. Naruszenie zabezpieczeń serwera może ujawnić przechowywane poświadczenia.

W usłudze Windows Hello dla firm użytkownicy logują się i uwierzytelniają przy użyciu numeru PIN lub danych biometrycznych, takich jak rozpoznawanie twarzy i odcisków palców. Te informacje są przechowywane lokalnie na urządzeniu i nie są wysyłane do urządzeń zewnętrznych ani serwerów.

Po wdrożeniu usługi Windows Hello dla firm w twoim środowisku można użyć usługi Intune do utworzenia zasad usługi Windows Hello dla firm dla urządzeń. Te zasady mogą konfigurować ustawienia numeru PIN, zezwalając na uwierzytelnianie biometryczne, używanie kluczy zabezpieczeń i nie tylko.

Aby uzyskać więcej informacji, zobacz:

- Przegląd usługi Windows Hello dla firm

- Zarządzanie usługą Windows Hello dla firm na urządzeniach podczas rejestrowania urządzeń w usłudze Intune

Aby zarządzać usługą Windows Hello dla firm, należy użyć jednej z następujących opcji:

- Podczas rejestracji urządzeń: skonfiguruj zasady dla całej dzierżawy, które stosują ustawienia funkcji Windows Hello do urządzeń w momencie zarejestrowania urządzenia w usłudze Intune.

- Punkty odniesienia zabezpieczeń: niektóre ustawienia usługi Windows Hello można zarządzać za pośrednictwem punktów odniesienia zabezpieczeń usługi Intune, takich jak punkty odniesienia zabezpieczeń punktu końcowego usługi Microsoft Defender lub Punkt odniesienia zabezpieczeń dla systemu Windows 10 lub nowszych.

- Katalog ustawień: ustawienia z profilów ochrony konta zabezpieczeń punktu końcowego są dostępne w katalogu ustawień usługi Intune.

Uwierzytelnianie oparte na certyfikatach jest również częścią strategii bez hasła. Certyfikaty umożliwiają uwierzytelnianie użytkowników w aplikacjach i zasobach organizacji za pośrednictwem sieci VPN, połączenia Wi-Fi lub profilów poczty e-mail. W przypadku certyfikatów użytkownicy nie muszą wprowadzać nazw użytkowników i haseł oraz mogą ułatwić dostęp do tych zasobów.

Aby uzyskać więcej informacji, przejdź do tematu Używanie certyfikatów do uwierzytelniania w usłudze Microsoft Intune.

Uwierzytelnianie wieloskładnikowe (MFA) to funkcja dostępna z identyfikatorem Entra firmy Microsoft. Aby użytkownicy pomyślnie uwierzytelnili się, wymagane są co najmniej dwie różne metody weryfikacji. Po wdrożeniu uwierzytelniania wieloskładnikowego w środowisku można również wymagać uwierzytelniania wieloskładnikowego, gdy urządzenia rejestrują się w usłudze Intune.

Aby uzyskać więcej informacji, zobacz:

Zero Trust weryfikuje wszystkie punkty końcowe, w tym urządzenia i aplikacje. Chodzi o to, aby pomóc zachować dane organizacji w organizacji i zapobiec wyciekom danych z przypadkowej lub złośliwej intencji. Obejmuje ona różne obszary funkcji, w tym usługę Windows Hello dla firm, korzystanie z uwierzytelniania wieloskładnikowego i nie tylko.

Aby uzyskać więcej informacji, zobacz Zero Trust with Microsoft Intune (Zerowe zaufanie w usłudze Microsoft Intune).