Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Porada

Podczas czytania informacji o punktach końcowych natywnych dla chmury zobaczysz następujące terminy:

- Punkt końcowy: punkt końcowy to urządzenie, takie jak telefon komórkowy, tablet, laptop lub komputer stacjonarny. "Punkty końcowe" i "urządzenia" są używane zamiennie.

- Zarządzane punkty końcowe: punkty końcowe, które odbierają zasady od organizacji przy użyciu rozwiązania MDM lub obiektów zasady grupy. Te urządzenia są zazwyczaj własnością organizacji, ale mogą być również urządzeniami BYOD lub osobistymi.

- Punkty końcowe natywne dla chmury: punkty końcowe, które są przyłączone do Microsoft Entra. Nie są one przyłączone do lokalnej usługi AD.

- Obciążenie: dowolny program, usługa lub proces.

W tym przewodniku przedstawiono kroki tworzenia konfiguracji punktu końcowego systemu Windows natywnego dla chmury dla organizacji. Aby zapoznać się z omówieniem punktów końcowych natywnych dla chmury i ich korzyści, zobacz What are cloud-native endpoints (Co to są punkty końcowe natywne dla chmury).

Ta funkcja ma zastosowanie do:

- Punkty końcowe natywne dla chmury systemu Windows

Porada

Jeśli chcesz, aby zalecane przez firmę Microsoft, ustandaryzowane rozwiązanie było bazowane na rozwiązaniach, być może interesuje Cię konfiguracja systemu Windows w chmurze. Aby zapoznać się ze scenariuszem z przewodnikiem Intune, zobacz Windows 10/11 w konfiguracji chmury.

W poniższej tabeli opisano kluczową różnicę między tym przewodnikiem a konfiguracją systemu Windows w chmurze:

| Rozwiązanie | Cel |

|---|---|

| Samouczek: wprowadzenie do punktów końcowych systemu Windows natywnych dla chmury (ten przewodnik) | Przeprowadzi Cię przez proces tworzenia własnej konfiguracji środowiska na podstawie zalecanych ustawień firmy Microsoft i pomoże Ci rozpocząć testowanie. |

| Konfiguracja systemu Windows w chmurze | Środowisko scenariusza z przewodnikiem, które tworzy i stosuje wstępnie utworzoną konfigurację opartą na najlepszych rozwiązaniach firmy Microsoft dla pracowników pierwszej linii, zdalnych i innych pracowników o bardziej ukierunkowanych potrzebach. |

Tego przewodnika można użyć w połączeniu z systemem Windows w konfiguracji chmury , aby jeszcze bardziej dostosować wstępnie utworzone środowisko.

Jak rozpocząć pracę

Skorzystaj z pięciu etapów uporządkowanych w tym przewodniku, które są oparte na sobie nawzajem, aby ułatwić przygotowanie konfiguracji punktu końcowego systemu Windows natywnego dla chmury. Po wykonaniu tych faz w kolejności widać wymierny postęp i można je aprowizować na nowych urządzeniach.

Fazy:

- Faza 1 — konfigurowanie środowiska

- Faza 2 — tworzenie pierwszego natywnego dla chmury punktu końcowego systemu Windows

- Faza 3 — zabezpieczanie natywnego dla chmury punktu końcowego systemu Windows

- Faza 4 — stosowanie niestandardowych ustawień i aplikacji

- Faza 5 — wdrażanie na dużą skalę za pomocą rozwiązania Windows Autopilot

Na końcu tego przewodnika masz natywny dla chmury punkt końcowy systemu Windows gotowy do rozpoczęcia testowania w środowisku. Przed rozpoczęciem warto zapoznać się z przewodnikiem planowania dołączania do Microsoft Entra w temacie Jak zaplanować implementację Microsoft Entra dołączenia.

Faza 1 — konfigurowanie środowiska

Przed utworzeniem pierwszego punktu końcowego systemu Windows natywnego dla chmury istnieją pewne kluczowe wymagania i konfiguracja, które należy sprawdzić. Ta faza przeprowadzi Cię przez sprawdzanie wymagań, konfigurowanie rozwiązania Windows Autopilot i tworzenie niektórych ustawień i aplikacji.

Krok 1 . Wymagania dotyczące sieci

Natywny dla chmury punkt końcowy systemu Windows wymaga dostępu do kilku usług internetowych. Rozpocznij testowanie w otwartej sieci. Możesz też użyć sieci firmowej po zapewnieniu dostępu do wszystkich punktów końcowych wymienionych w wymaganiach dotyczących sieci rozwiązania Windows Autopilot.

Jeśli sieć bezprzewodowa wymaga certyfikatów, możesz rozpocząć od połączenia Ethernet podczas testowania, podczas gdy określisz najlepsze podejście do połączeń bezprzewodowych na potrzeby aprowizacji urządzeń.

Krok 2. Rejestracja i licencjonowanie

Zanim będzie można dołączyć do Microsoft Entra i zarejestrować się w Intune, należy sprawdzić kilka elementów. Możesz utworzyć nową grupę Microsoft Entra, taką jak nazwa Intune Użytkownicy mdm. Następnie dodaj określone konta użytkowników testowych i ukiekuj każdą z następujących konfiguracji w tej grupie, aby ograniczyć liczbę osób, które mogą rejestrować urządzenia podczas konfigurowania konfiguracji. Aby utworzyć grupę Microsoft Entra, przejdź do pozycji Zarządzanie grupami Microsoft Entra i członkostwem w grupach.

Ograniczenia rejestracji Ograniczenia rejestracji umożliwiają kontrolowanie typów urządzeń, które mogą zostać zarejestrowane w zarządzaniu za pomocą Intune. Aby ten przewodnik zakończył się pomyślnie, upewnij się, że rejestracja w systemie Windows (MDM) jest dozwolona, co jest konfiguracją domyślną.

Aby uzyskać informacje na temat konfigurowania ograniczeń rejestracji, przejdź do tematu Ustawianie ograniczeń rejestracji w Microsoft Intune.

Microsoft Entra ustawienia zarządzania urządzeniami przenośnymi podczas dołączania urządzenia z systemem Windows do Microsoft Entra można skonfigurować Microsoft Entra, aby poinformować urządzenia o automatycznym rejestrowaniu w rozwiązaniu MDM. Ta konfiguracja jest wymagana do działania rozwiązania Windows Autopilot.

Aby sprawdzić, czy ustawienia zarządzania urządzeniami przenośnymi na Microsoft Entra są prawidłowo włączone, przejdź do sekcji Szybki start — konfigurowanie automatycznej rejestracji w Intune.

Microsoft Entra znakowanie firmowe Dodawanie firmowego logo i obrazów do Microsoft Entra gwarantuje, że użytkownicy będą widzieć znajomy i spójny wygląd podczas logowania się do platformy Microsoft 365. Ta konfiguracja jest wymagana do działania rozwiązania Windows Autopilot.

Aby uzyskać informacje na temat konfigurowania znakowania niestandardowego w Microsoft Entra, przejdź do strony Dodawanie znakowania do strony logowania Microsoft Entra organizacji.

Licencjonowania Użytkownicy rejestrujący urządzenia z systemem Windows z środowiska OOBE (Out Of Box Experience) w Intune wymagają dwóch kluczowych możliwości.

Użytkownicy wymagają następujących licencji:

- Licencja Microsoft Intune lub Microsoft Intune for Education

- Licencja, taka jak jedna z następujących opcji, która umożliwia automatyczną rejestrację w rozwiązaniu MDM:

- Microsoft Entra Premium P1

- Microsoft Intune dla edukacji

Aby przypisać licencje, przejdź do obszaru Przypisywanie licencji Microsoft Intune.

Uwaga

Oba typy licencji są zwykle dołączane do pakietów licencjonowania, takich jak Microsoft 365 E3 (lub A3) i nowszych. Zapoznaj się z porównaniami licencjonowania M365 tutaj.

Krok 3. Importowanie urządzenia testowego

Aby przetestować natywny dla chmury punkt końcowy systemu Windows, musimy zacząć od przygotowania maszyny wirtualnej lub urządzenia fizycznego do testowania. Poniższe kroki umożliwiają pobranie szczegółów urządzenia i przekazanie ich do usługi Windows Autopilot, która jest używana w dalszej części tego artykułu.

Uwaga

Poniższe kroki umożliwiają zaimportowanie urządzenia na potrzeby testowania, ale partnerzy i OEM mogą importować urządzenia do rozwiązania Windows Autopilot w Twoim imieniu w ramach zakupów. Więcej informacji na temat rozwiązania Windows Autopilot znajduje się w fazie 5.

Zainstaluj system Windows (najlepiej 20H2 lub nowszy) na maszynie wirtualnej lub zresetuj urządzenie fizyczne, aby oczekiwać na ekranie konfiguracji OOBE. W przypadku maszyny wirtualnej możesz opcjonalnie utworzyć punkt kontrolny.

Wykonaj kroki niezbędne do nawiązania połączenia z Internetem.

Otwórz wiersz polecenia przy użyciu kombinacji klawiatury Shift + F10 .

Sprawdź, czy masz dostęp do Internetu, wysyłając polecenie ping do bing.com:

ping bing.com

Przełącz się do programu PowerShell, uruchamiając polecenie:

powershell.exe

Pobierz skrypt Get-WindowsAutopilotInfo , uruchamiając następujące polecenia:

Set-ExecutionPolicy -ExecutionPolicy Bypass -Scope ProcessInstall-Script Get-WindowsAutopilotInfo

Po wyświetleniu monitu wprowadź wartość Y , aby zaakceptować.

Wpisz następujące polecenie:

Get-WindowsAutopilotInfo.ps1 -GroupTag CloudNative -Online

Uwaga

Tagi grupy umożliwiają tworzenie dynamicznych grup Microsoft Entra na podstawie podzestawu urządzeń. Tagi grupy można ustawić podczas importowania urządzeń lub zmieniać je później w centrum administracyjnym Microsoft Intune. Użyjemy tagu grupy CloudNative w kroku 4. Możesz ustawić nazwę tagu na inną dla testowania.

Po wyświetleniu monitu o podanie poświadczeń zaloguj się przy użyciu konta administratora Intune.

Pozostaw komputer w środowisku wyjściowym do fazy 2.

Krok 4. Tworzenie grupy dynamicznej Microsoft Entra dla urządzenia

Aby ograniczyć konfiguracje z tego przewodnika do urządzeń testowych importowanych do rozwiązania Windows Autopilot, utwórz dynamiczną grupę Microsoft Entra. Ta grupa powinna automatycznie obejmować urządzenia importowane do rozwiązania Windows Autopilot i mają tag grupy CloudNative. Następnie można kierować wszystkie konfiguracje i aplikacje w tej grupie.

Wybierz pozycję Grupy>Nowa grupa. Wprowadź następujące szczegóły:

- Typ grupy: wybierz pozycję Zabezpieczenia.

- Nazwa grupy: wprowadź pozycję Autopilot Cloud-Native punkty końcowe systemu Windows.

- Typ członkostwa: wybierz pozycję Urządzenie dynamiczne.

Wybierz pozycję Dodaj zapytanie dynamiczne.

W sekcji Składnia reguł wybierz pozycję Edytuj.

Wklej następujący tekst:

(device.devicePhysicalIds -any (_ -eq "[OrderID]:CloudNative"))Wybierz przycisk OK>Zapisz>utwórz.

Porada

Wypełnianie grup dynamicznych po wprowadzeniu zmian zajmuje kilka minut. W dużych organizacjach może to potrwać znacznie dłużej. Po utworzeniu nowej grupy poczekaj kilka minut, zanim sprawdzisz, czy urządzenie jest teraz członkiem grupy.

Aby uzyskać więcej informacji na temat grup dynamicznych dla urządzeń, przejdź do pozycji Reguły dla urządzeń.

Krok 5. Konfigurowanie strony ze stanem rejestracji

Strona stanu rejestracji (ESP) to mechanizm używany przez specjalistę IT do kontrolowania środowiska użytkownika końcowego podczas aprowizacji punktu końcowego. Zobacz Konfigurowanie strony ze stanem rejestracji. Aby ograniczyć zakres strony stanu rejestracji, możesz utworzyć nowy profil i skierować grupę punktów końcowych rozwiązania Autopilot Cloud-Native systemu Windows utworzoną w poprzednim kroku, Create Microsoft Entra dynamic group for the device (Utwórz grupę dynamiczną Microsoft Entra dla urządzenia).

- Na potrzeby testowania zalecamy następujące ustawienia, ale możesz dostosować je zgodnie z wymaganiami:

- Pokaż postęp konfiguracji aplikacji i profilu — Tak

- Pokazywanie strony tylko urządzeniom aprowizowanym przez środowisko OOBE (out-of-box experience) — tak (domyślnie)

Krok 6. Tworzenie i przypisywanie profilu rozwiązania Windows Autopilot

Teraz możemy utworzyć profil rozwiązania Windows Autopilot i przypisać go do urządzenia testowego. Ten profil informuje urządzenie o dołączeniu do Microsoft Entra i ustawień, które należy zastosować podczas OOBE.

Wybierz pozycję Urządzenia>Rejestracja urządzeń>z>profilami wdrażaniarozwiązania Windows Autopilot> systemuWindows>.

Wybierz pozycję Utwórz profilkomputera z systemem> Windows.

Wprowadź nazwę Autopilot Cloud Native Windows Endpoint, a następnie wybierz pozycję Dalej.

Przejrzyj i pozostaw ustawienia domyślne, a następnie wybierz pozycję Dalej.

Pozostaw tagi zakresu i wybierz przycisk Dalej.

Przypisz profil do utworzonej grupy Microsoft Entra o nazwie Autopilot Cloud-Native punkt końcowy systemu Windows, wybierz pozycję Dalej, a następnie wybierz pozycję Utwórz.

Krok 7. Synchronizowanie urządzeń z rozwiązaniem Windows Autopilot

Usługa Windows Autopilot synchronizuje się kilka razy dziennie. Możesz również natychmiast wyzwolić synchronizację, aby urządzenie było gotowe do testowania. Aby natychmiast zsynchronizować:

Wybierz pozycję Urządzenia Device onboarding EnrollmentWindowsAutopilot Devices (Urządzenia>) Device onboarding Enrollment Windows Autopilot Devices (Urządzenia zrejestracją urządzeń zrozwiązaniem>> Windows >Autopilot>).

Wybierz pozycję Synchronizuj.

Synchronizacja trwa kilka minut i jest kontynuowana w tle. Po zakończeniu synchronizacji stan profilu zaimportowanego urządzenia zostanie wyświetlony jako przypisany.

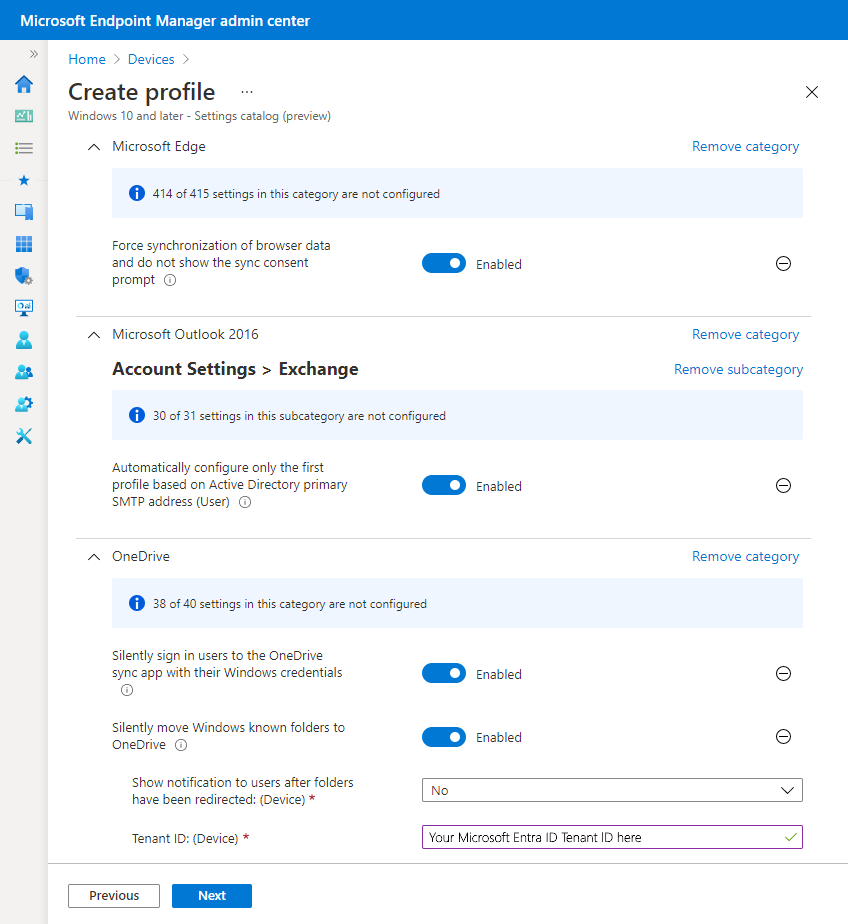

Krok 8. Konfigurowanie ustawień dla optymalnego środowiska platformy Microsoft 365

Wybraliśmy kilka ustawień do skonfigurowania. Te ustawienia przedstawiają optymalne środowisko użytkownika końcowego platformy Microsoft 365 na urządzeniu natywnym dla chmury systemu Windows. Te ustawienia są konfigurowane przy użyciu profilu katalogu ustawień konfiguracji urządzenia. Aby uzyskać więcej informacji, przejdź do tematu Tworzenie zasad przy użyciu wykazu ustawień w Microsoft Intune.

Po utworzeniu profilu i dodaniu ustawień przypisz profil do utworzonej wcześniej grupy punktów końcowych rozwiązania Autopilot Cloud-Native Windows .

Microsoft Outlook Aby ulepszyć środowisko pierwszego uruchomienia programu Microsoft Outlook, następujące ustawienie automatycznie konfiguruje profil po pierwszym otwarciu programu Outlook.

- Microsoft Outlook 2016\Account Settings\Exchange (ustawienie użytkownika)

- Automatycznie skonfiguruj tylko pierwszy profil na podstawie podstawowego adresu SMTP usługi Active Directory — włączone

- Microsoft Outlook 2016\Account Settings\Exchange (ustawienie użytkownika)

Microsoft Edge Aby ulepszyć środowisko pierwszego uruchomienia przeglądarki Microsoft Edge, następujące ustawienia umożliwiają skonfigurowanie przeglądarki Microsoft Edge w celu zsynchronizowania ustawień użytkownika i pominięcia środowiska pierwszego uruchomienia.

- Microsoft Edge

- Ukryj środowisko pierwszego uruchomienia i ekran powitalny — włączone

- Wymuś synchronizację danych przeglądarki i nie pokazuj monitu o zgodę na synchronizację — włączone

- Microsoft Edge

Microsoft OneDrive

Aby ulepszyć środowisko pierwszego logowania, następujące ustawienia umożliwiają skonfigurowanie usługi Microsoft OneDrive do automatycznego logowania i przekierowywania aplikacji Desktop, Pictures i Documents do usługi OneDrive. Zalecane jest również stosowanie plików na żądanie (FOD). Jest ona domyślnie włączona i nie znajduje się na poniższej liście. Aby uzyskać więcej informacji na temat zalecanej konfiguracji aplikacji synchronizacja usługi OneDrive, przejdź do tematu Zalecana konfiguracja aplikacji synchronizacji dla usługi Microsoft OneDrive.

OneDrive

- Dyskretne logowanie użytkowników do aplikacji synchronizacja usługi OneDrive przy użyciu poświadczeń systemu Windows — włączone

- Dyskretne przenoszenie znanych folderów systemu Windows do usługi OneDrive — włączone

Uwaga

Aby uzyskać więcej informacji, przejdź do pozycji Przekierowanie znanych folderów.

Poniższy zrzut ekranu przedstawia przykład profilu katalogu ustawień z każdym z sugerowanych ustawień skonfigurowanych:

Krok 9. Tworzenie i przypisywanie niektórych aplikacji

Punkt końcowy natywny dla chmury wymaga pewnych aplikacji. Aby rozpocząć, zalecamy skonfigurowanie następujących aplikacji i kierowanie ich do utworzonej wcześniej grupy punktów końcowych rozwiązania Autopilot Cloud-Native Windows .

Aplikacje Microsoft 365 (dawniej Office 365 ProPlus) Aplikacje Microsoft 365, takie jak Word, Excel i Outlook, można łatwo wdrożyć na urządzeniach przy użyciu wbudowanych aplikacji platformy Microsoft 365 dla profilu aplikacji systemu Windows w Intune.

- Wybierz projektanta konfiguracji dla formatu ustawień, a nie xml.

- Wybierz pozycję Bieżący kanał dla kanału aktualizacji.

Aby wdrożyć Aplikacje Microsoft 365, przejdź do pozycji Dodawanie aplikacji platformy Microsoft 365 do urządzeń z systemem Windows przy użyciu Microsoft Intune

Portal firmy zaleca się wdrożenie aplikacji Intune Portal firmy na wszystkich urządzeniach jako wymaganej aplikacji. Portal firmy aplikacja to centrum samoobsługowe dla użytkowników, których używają do instalowania aplikacji z wielu źródeł, takich jak Intune, Microsoft Store i Configuration Manager. Użytkownicy korzystają również z aplikacji Portal firmy, aby zsynchronizować swoje urządzenie z Intune, sprawdzić stan zgodności itd.

Aby wdrożyć Portal firmy zgodnie z wymaganiami, zobacz Dodawanie i przypisywanie aplikacji Portal firmy systemu Windows dla urządzeń zarządzanych Intune.

Aplikacja ze sklepu Microsoft Store (Whiteboard) Mimo że Intune może wdrażać szeroką gamę aplikacji, wdrażamy aplikację ze sklepu (Microsoft Whiteboard), aby ułatwić wykonywanie prostych czynności w tym przewodniku. Wykonaj kroki opisane w temacie Dodawanie aplikacji ze Sklepu Microsoft, aby Microsoft Intune, aby zainstalować usługę Microsoft Whiteboard.

Faza 2 — tworzenie natywnego dla chmury punktu końcowego systemu Windows

Aby utworzyć pierwszy natywny dla chmury punkt końcowy systemu Windows, użyj tej samej maszyny wirtualnej lub urządzenia fizycznego, które zostało zebrane, a następnie przekazano skrót sprzętu do usługi Windows Autopilot w kroku 1>. Na tym urządzeniu przejdź przez proces rozwiązania Windows Autopilot.

Wznów (lub w razie potrzeby zresetuj) komputer z systemem Windows do środowiska OOBE (Out of Box Experience).

Uwaga

Jeśli zostanie wyświetlony monit o wybranie konfiguracji dla użytkownika lub organizacji, proces rozwiązania Windows Autopilot nie został wyzwolony. W takiej sytuacji uruchom ponownie urządzenie i upewnij się, że ma ono dostęp do Internetu. Jeśli nadal nie działa, spróbuj zresetować komputer lub ponownie zainstalować system Windows.

Zaloguj się przy użyciu poświadczeń Microsoft Entra (UPN lub AzureAD\username).

Na stronie stanu rejestracji jest wyświetlany stan konfiguracji urządzenia.

Gratulacje! Aprowizowano pierwszy natywny dla chmury punkt końcowy systemu Windows.

Niektóre elementy, które należy wyewidencjonować w nowym punkcie końcowym systemu Windows natywnym dla chmury:

Foldery usługi OneDrive są przekierowywane. Po otwarciu programu Outlook jest on automatycznie konfigurowany do nawiązywania połączenia z Office 365.

Otwórz aplikację Portal firmy z menu Start i zwróć uwagę, że program Microsoft Whiteboard jest dostępny do instalacji.

Rozważ przetestowanie dostępu z urządzenia do zasobów lokalnych, takich jak udziały plików, drukarki i witryny intranetowe.

Uwaga

Jeśli nie skonfigurowano Windows Hello dla firm hybrydowe, może zostać wyświetlony monit Windows Hello logowania w celu wprowadzenia haseł w celu uzyskania dostępu do zasobów lokalnych. Aby kontynuować testowanie dostępu do logowania jednokrotnego, można skonfigurować Windows Hello dla firm hybrydowe lub logowanie do urządzenia przy użyciu nazwy użytkownika i hasła, a nie Windows Hello. W tym celu wybierz ikonę w kształcie klucza na ekranie logowania.

Faza 3 — zabezpieczanie natywnego dla chmury punktu końcowego systemu Windows

Ta faza ma na celu ułatwienie tworzenia ustawień zabezpieczeń dla organizacji. Ta sekcja zwraca uwagę na różne składniki zabezpieczeń punktu końcowego w Microsoft Intune, w tym:

- program antywirusowy Microsoft Defender (MDAV)

- zapora Microsoft Defender

- Szyfrowanie funkcją BitLocker

- Rozwiązanie haseł administratora lokalnego systemu Windows (LAPS)

- Punkty odniesienia zabezpieczeń

- zasady klienta Windows Update

program antywirusowy Microsoft Defender (MDAV)

Poniższe ustawienia są zalecane jako minimalna konfiguracja programu antywirusowego Microsoft Defender, wbudowanego składnika systemu operacyjnego systemu Windows. Te ustawienia nie wymagają żadnej konkretnej umowy licencyjnej, takiej jak E3 lub E5, i mogą być włączone w centrum administracyjnym Microsoft Intune. W centrum administracyjnym przejdź do obszaru Programantywirusowy> zabezpieczeń >punktu końcowegoUtwórz zasady>systemu Windows, a później>typ = profilu Microsoft Defender Program antywirusowy.

Defender:

- Zezwalaj na monitorowanie zachowania: dozwolone. Włącza monitorowanie zachowania w czasie rzeczywistym.

- Zezwalaj na ochronę w chmurze: dozwolone. Włącza usługę Cloud Protection.

- Zezwalaj na skanowanie Email: dozwolone. Włącza skanowanie poczty e-mail.

- Zezwalaj na skanowanie wszystkich pobranych plików i załączników: Dozwolone.

- Zezwalaj na monitorowanie w czasie rzeczywistym: dozwolone. Włącza i uruchamia usługę monitorowania w czasie rzeczywistym.

- Zezwalaj na skanowanie plików sieciowych: dozwolone. Skanuje pliki sieciowe.

- Zezwalaj na skanowanie skryptów: dozwolone.

- Rozszerzony limit czasu chmury: 50

- Dni zachowania czyszczonego złośliwego oprogramowania: 30

- Włącz ochronę sieci: włączone (tryb inspekcji)

- Ochrona pua: pua ochrony na. Wykryte elementy są blokowane. Będą one wyświetlane w historii wraz z innymi zagrożeniami.

- Kierunek skanowania w czasie rzeczywistym: monitoruj wszystkie pliki (dwukierunkowe).

- Prześlij przykłady Zgoda: automatycznie wysyłaj bezpieczne próbki.

- Zezwalaj na ochronę dostępu: dozwolone.

- Akcja korygowania poważnych zagrożeń: kwarantanna. Przenosi pliki do kwarantanny.

- Akcja korygowania dla zagrożenia o niskiej ważności: Kwarantanna. Przenosi pliki do kwarantanny.

- Akcja korygowania dla zagrożeń o umiarkowanej ważności: Kwarantanna. Przenosi pliki do kwarantanny.

- Akcja korygowania dla zagrożeń o wysokiej ważności: Kwarantanna. Przenosi pliki do kwarantanny.

Aby uzyskać więcej informacji na temat konfiguracji usługi Windows Defender, w tym Ochrona punktu końcowego w usłudze Microsoft Defender licencji klienta na E3 i E5, przejdź do:

- Ochrona nowej generacji w systemach Windows, Windows Server 2016 i Windows Server 2019

- Oceń program antywirusowy Microsoft Defender

zapora Microsoft Defender

Użyj zabezpieczeń punktu końcowego w Microsoft Intune, aby skonfigurować reguły zapory i zapory. Aby uzyskać więcej informacji, przejdź do tematu Zasady zapory dla zabezpieczeń punktu końcowego w Intune.

Microsoft Defender Zapora może wykryć zaufaną sieć przy użyciu dostawcy CSP NetworkListManager. Ponadto może przełączyć się do profilu zapory domeny w punktach końcowych z uruchomionymi następującymi wersjami systemu operacyjnego:

- Windows 11 22H2

- Windows 11 21H2 z aktualizacją zbiorczą 2022-12

- Windows 10 20H2 lub nowszej z aktualizacją zbiorczą 2022-12

Użycie profilu sieci domeny umożliwia oddzielenie reguł zapory na podstawie zaufanej sieci, sieci prywatnej i sieci publicznej. Te ustawienia można zastosować przy użyciu profilu niestandardowego systemu Windows.

Uwaga

Microsoft Entra przyłączone punkty końcowe nie mogą używać protokołu LDAP do wykrywania połączenia z domeną w taki sam sposób, jak punkty końcowe przyłączone do domeny. Zamiast tego użyj dostawcy CSP NetworkListManager , aby określić punkt końcowy protokołu TLS, który, gdy jest dostępny, przełączy punkt końcowy na profil zapory domeny .

Szyfrowanie funkcją BitLocker

Użyj zabezpieczeń punktu końcowego w Microsoft Intune, aby skonfigurować szyfrowanie za pomocą funkcji BitLocker.

- Aby uzyskać więcej informacji na temat zarządzania funkcją BitLocker, przejdź do pozycji Szyfruj urządzenia Windows 10/11 za pomocą funkcji BitLocker w Intune.

- Zapoznaj się z naszą serią blogów na temat funkcji BitLocker w artykule Włączanie funkcji BitLocker przy użyciu Microsoft Intune.

Te ustawienia można włączyć w centrum administracyjnym Microsoft Intune. W centrum administracyjnym przejdź do pozycji Zabezpieczenia punktu końcowego> Zarządzanieszyfrowaniem>dysków>Utwórz zasady>Systemu Windows i nowszego> funkcjiBitLockerprofilu = .

Podczas konfigurowania następujących ustawień funkcji BitLocker w trybie dyskretnym włączają one szyfrowanie 128-bitowe dla użytkowników standardowych, co jest typowym scenariuszem. Organizacja może jednak mieć różne wymagania dotyczące zabezpieczeń, dlatego użyj dokumentacji funkcji BitLocker , aby uzyskać więcej ustawień.

Funkcja BitLocker:

- Wymagaj szyfrowania urządzenia: włączone

- Ostrzeżenie zezwalaj na inne szyfrowanie dysków: wyłączone

- Zezwalaj na standardowe szyfrowanie użytkowników: włączone

- Konfigurowanie rotacji haseł odzyskiwania: odświeżanie dla urządzeń przyłączonych do Azure AD

Szyfrowanie dysków funkcji BitLocker:

- Wybierz metodę szyfrowania dysku i siłę szyfrowania (Windows 10 [wersja 1511] i nowsze): Nie skonfigurowano

- Podaj unikatowe identyfikatory dla organizacji: Nie skonfigurowano

Dyski systemu operacyjnego:

- Wymuszanie typu szyfrowania dysku na dyskach systemu operacyjnego: włączone

- Wybierz typ szyfrowania: (Urządzenie) : Używane szyfrowanie tylko miejsca

- Wymagaj dodatkowego uwierzytelniania podczas uruchamiania: włączone

- Zezwalaj na funkcję BitLocker bez zgodnego modułu TPM (wymaga hasła lub klucza startowego na dysku flash USB): Fałsz

- Konfigurowanie klucza uruchamiania modułu TPM i numeru PIN: zezwalaj na klucz startowy i numer PIN za pomocą modułu TPM

- Konfigurowanie klucza uruchamiania modułu TPM: zezwalaj na klucz uruchamiania przy użyciu modułu TPM

- Konfigurowanie numeru PIN uruchamiania modułu TPM: zezwalaj na numer PIN uruchamiania przy użyciu modułu TPM

- Konfigurowanie uruchamiania modułu TPM: wymagaj modułu TPM

- Konfigurowanie minimalnej długości numeru PIN na potrzeby uruchamiania: nieskonfigurowane

- Zezwalaj na rozszerzone numery PIN na potrzeby uruchamiania: Nie skonfigurowano

- Nie zezwalaj standardowym użytkownikom na zmianę numeru PIN lub hasła: Nie skonfigurowano

- Zezwalaj urządzeniom zgodnym z rozwiązaniem InstantGo lub HSTI na rezygnację z numeru PIN przed rozruchem: Nie skonfigurowano

- Włączanie korzystania z uwierzytelniania funkcją BitLocker wymagającego wstępnego wprowadzania klawiatury na listwach: Nie skonfigurowano

- Wybierz sposób odzyskiwania dysków systemu operacyjnego chronionych przez funkcję BitLocker: Włączone

- Konfigurowanie magazynu użytkowników informacji odzyskiwania funkcji BitLocker: wymagaj 48-cyfrowego hasła odzyskiwania

- Zezwalaj na agenta odzyskiwania danych: False

- Konfigurowanie magazynu informacji odzyskiwania funkcji BitLocker w usługach AD DS: przechowywanie haseł odzyskiwania i pakietów kluczy

- Nie włączaj funkcji BitLocker, dopóki informacje odzyskiwania nie będą przechowywane w usługach AD DS dla dysków systemu operacyjnego: True

- Pomiń opcje odzyskiwania z kreatora konfiguracji funkcji BitLocker: True

- Zapisywanie informacji odzyskiwania funkcji BitLocker w usługach AD DS dla dysków systemu operacyjnego: True

- Konfigurowanie komunikatu i adresu URL odzyskiwania przed rozruchem: Nie skonfigurowano

Stałe dyski danych:

- Wymuszanie typu szyfrowania dysku na stałych dyskach danych: włączone

- Wybierz typ szyfrowania: (Urządzenie): Zezwalaj użytkownikowi na wybór (ustawienie domyślne)

- Wybierz sposób odzyskiwania dysków stałych chronionych przez funkcję BitLocker: Włączone

- Konfigurowanie magazynu użytkowników informacji odzyskiwania funkcji BitLocker: wymagaj 48-cyfrowego hasła odzyskiwania

- Zezwalaj na agenta odzyskiwania danych: False

- Konfigurowanie magazynu informacji odzyskiwania funkcji BitLocker w usługach AD DS: tworzenie kopii zapasowych haseł odzyskiwania i pakietów kluczy

- Nie włączaj funkcji BitLocker, dopóki informacje odzyskiwania nie będą przechowywane w usługach AD DS dla stałych dysków danych: True

- Pomiń opcje odzyskiwania z kreatora konfiguracji funkcji BitLocker: True

- Zapisywanie informacji odzyskiwania funkcji BitLocker w usługach AD DS dla stałych dysków danych: True

- Odmowa dostępu do zapisu na dyskach stałych, które nie są chronione przez funkcję BitLocker: nie skonfigurowano

Wymienne dyski danych:

- Sterowanie użyciem funkcji BitLocker na dyskach wymiennych: włączone

- Zezwalaj użytkownikom na stosowanie ochrony funkcji BitLocker na wymiennych dyskach danych (Urządzenie): False

- Zezwalaj użytkownikom na zawieszanie i odszyfrowywanie ochrony funkcji BitLocker na wymiennych dyskach danych (Urządzenie): Fałsz

- Odmowa dostępu do zapisu do dysków wymiennych, które nie są chronione przez funkcję BitLocker: Nie skonfigurowano

Rozwiązanie haseł administratora lokalnego systemu Windows (LAPS)

Domyślnie wbudowane konto administratora lokalnego (dobrze znany identyfikator SID S-1-5-500) jest wyłączone. Istnieją pewne scenariusze, w których konto administratora lokalnego może być korzystne, takie jak rozwiązywanie problemów, obsługa użytkowników końcowych i odzyskiwanie urządzeń. Jeśli zdecydujesz się włączyć wbudowane konto administratora lub utworzyć nowe konto administratora lokalnego, ważne jest zabezpieczenie hasła dla tego konta.

Rozwiązanie haseł administratora lokalnego systemu Windows (LAPS) jest jedną z funkcji, których można użyć do losowego i bezpiecznego przechowywania hasła w Microsoft Entra. Jeśli używasz Intune jako usługi MDM, wykonaj następujące kroki, aby włączyć usługę LAPS systemu Windows.

Ważna

W systemie Windows LAPS przyjęto założenie, że domyślne konto administratora lokalnego jest włączone, nawet jeśli jego nazwa została zmieniona lub utworzono inne konto administratora lokalnego. Usługa Windows LAPS nie tworzy ani nie włącza żadnych kont lokalnych, chyba że zostanie skonfigurowany tryb automatycznego zarządzania kontami.

Musisz utworzyć lub włączyć dowolne konta lokalne niezależnie od konfigurowania systemu Windows LAPS. Możesz wykonać skrypt tego zadania lub użyć dostawców usług konfiguracji (CSP), takich jak dostawca CSP kont lub dostawca CSP zasad.

Upewnij się, że urządzenia Windows 10 (20H2 lub nowsze) lub Windows 11 mają zainstalowaną aktualizację zabezpieczeń z kwietnia 2023 r. (lub nowszą).

Aby uzyskać więcej informacji, przejdź do Microsoft Entra aktualizacji systemu operacyjnego.

Włącz usługę Windows LAPS w Microsoft Entra:

- Zaloguj się do Microsoft Entra.

- W obszarze Włącz rozwiązanie laps (Local Administrator Password Solution) wybierz pozycję Tak>zapisz (u góry strony).

Aby uzyskać więcej informacji, przejdź do tematu Włączanie systemu Windows LAPS za pomocą Microsoft Entra.

W Intune utwórz zasady zabezpieczeń punktu końcowego:

- Zaloguj się do Centrum administracyjnego usługi Microsoft Intune.

- Wybierz pozycjęOchrona> konta zabezpieczeń> punktu końcowegoUtwórz zasady>Windows 10 i nowsze>rozwiązanie haseł administratora lokalnego (Windows LAPS)>Utwórz.

Aby uzyskać więcej informacji, przejdź do tematu Tworzenie zasad LAPS w Intune.

Punkty odniesienia zabezpieczeń

Punkty odniesienia zabezpieczeń umożliwiają zastosowanie zestawu konfiguracji, które są znane w celu zwiększenia bezpieczeństwa punktu końcowego systemu Windows. Aby uzyskać więcej informacji na temat punktów odniesienia zabezpieczeń, przejdź do pozycji Ustawienia punktu odniesienia zabezpieczeń rozwiązania MDM systemu Windows dla Intune.

Linie bazowe można stosować przy użyciu sugerowanych ustawień i dostosowywać zgodnie z wymaganiami. Niektóre ustawienia w punktach odniesienia mogą powodować nieoczekiwane wyniki lub być niezgodne z aplikacjami i usługami uruchomionymi w punktach końcowych systemu Windows. W związku z tym punkty odniesienia powinny być testowane oddzielnie. Zastosuj punkt odniesienia tylko do selektywnej grupy testowych punktów końcowych bez żadnych innych profilów konfiguracji lub ustawień.

Znane problemy dotyczące punktów odniesienia zabezpieczeń

Następujące ustawienia w punkcie odniesienia zabezpieczeń systemu Windows mogą powodować problemy z rozwiązaniem Windows Autopilot lub próbą zainstalowania aplikacji jako użytkownik standardowy:

- Opcje zabezpieczeń zasad lokalnych\Zachowanie monitu o podniesienie uprawnień przez administratora (domyślne = Monituj o zgodę na bezpiecznym pulpicie)

- Zachowanie monitu o podniesienie uprawnień użytkownika w warstwie Standardowa (wartość domyślna = Automatyczne odrzucanie żądań podniesienia uprawnień)

Aby uzyskać więcej informacji, zobacz Rozwiązywanie problemów z konfliktami zasad z rozwiązaniem Windows Autopilot.

zasady klienta Windows Update

Windows Update zasady klienta to technologia chmury umożliwiająca kontrolowanie sposobu i momentu instalowania aktualizacji na urządzeniach. W Intune można skonfigurować zasady klienta Windows Update przy użyciu:

Aby uzyskać więcej informacji, zobacz:

- Dowiedz się więcej o korzystaniu z zasad klienta Windows Update w Microsoft Intune

- Moduł 4.2 — Windows Update podstaw biznesowych z serii wideo Intune for Education Deployment Workshop

Jeśli chcesz bardziej szczegółową kontrolę dla systemu Windows Aktualizacje i używasz Configuration Manager, rozważ współzarządzanie.

Faza 4 — stosowanie dostosowań i przeglądanie konfiguracji lokalnej

W tej fazie zastosujesz ustawienia, aplikacje specyficzne dla organizacji i przejrzysz konfigurację lokalną. Faza ułatwia tworzenie dostosowań specyficznych dla organizacji. Zwróć uwagę na różne składniki systemu Windows, sposób przeglądania istniejących konfiguracji z lokalnego środowiska usługi AD zasady grupy i stosowania ich do punktów końcowych natywnych dla chmury. Istnieją sekcje dla każdego z następujących obszarów:

- Microsoft Edge

- Układ paska zadań i uruchamiania

- Katalog ustawień

- Ograniczenia dotyczące urządzeń

- Optymalizacja dostarczania

- Administratorzy lokalni

- zasady grupy do migracji ustawień mdm

- Skrypty

- Mapowanie dysków sieciowych i drukarek

- Aplikacje

Microsoft Edge

Wdrażanie w przeglądarce Microsoft Edge

Przeglądarka Microsoft Edge jest dostępna na urządzeniach z systemem:

- System Windows 11

- Windows 10 20H2 lub nowszym

- Windows 10 1803 lub nowszym z aktualizacją zbiorczą zabezpieczeń z maja 2021 r. lub nowszą aktualizacją zbiorczą

Po zalogowaniu się użytkowników przeglądarka Microsoft Edge zostanie zaktualizowana automatycznie. Aby wyzwolić aktualizację przeglądarki Microsoft Edge podczas wdrażania, można uruchomić następujące polecenie:

Start-Process -FilePath "C:\Program Files (x86)\Microsoft\EdgeUpdate\MicrosoftEdgeUpdate.exe" -argumentlist "/silent /install appguid={56EB18F8-B008-4CBD-B6D2-8C97FE7E9062}&appname=Microsoft%20Edge&needsadmin=True"

Aby wdrożyć przeglądarkę Microsoft Edge w poprzednich wersjach systemu Windows, przejdź do pozycji Dodawanie przeglądarki Microsoft Edge dla systemu Windows do Microsoft Intune.

Konfiguracja przeglądarki Microsoft Edge

Dwa składniki środowiska przeglądarki Microsoft Edge, które mają zastosowanie podczas logowania użytkowników przy użyciu poświadczeń platformy Microsoft 365, można skonfigurować z poziomu centrum Administracja Microsoft 365.

Logo strony początkowej w przeglądarce Microsoft Edge można dostosować, konfigurując sekcję Twoja organizacja w Centrum administracyjne platformy Microsoft 365. Aby uzyskać więcej informacji, przejdź do tematu Dostosowywanie motywu platformy Microsoft 365 dla organizacji.

Domyślne środowisko strony nowej karty w przeglądarce Microsoft Edge obejmuje Office 365 informacji i spersonalizowanych wiadomości. Sposób wyświetlania tej strony można dostosować z poziomu Centrum administracyjne platformy Microsoft 365 na stronie Ustawienia> ustawienia >organizacjiAktualności>na nowej karcie przeglądarki Microsoft Edge.

Możesz również ustawić inne ustawienia przeglądarki Microsoft Edge przy użyciu profilów wykazu ustawień. Możesz na przykład skonfigurować określone ustawienia synchronizacji dla organizacji.

-

Microsoft Edge

- Konfigurowanie listy typów wykluczonych z synchronizacji — hasła

Układ paska zadań i uruchamiania

Możesz dostosować i ustawić standardowy układ uruchamiania i paska zadań przy użyciu Intune.

W przypadku Windows 10:

- Aby uzyskać więcej informacji na temat dostosowywania paska zadań i uruchamiania, przejdź do tematu Zarządzanie startem systemu Windows i układem paska zadań (Windows).

- Aby utworzyć układ startu i paska zadań, przejdź do pozycji Dostosowywanie i eksportowanie układu startowego (Windows).

Po utworzeniu układu można go przekazać do Intune, konfigurując profil Ograniczenia urządzenia. To ustawienie znajduje się w kategorii Start .

W przypadku Windows 11:

- Aby utworzyć i zastosować układ menu Start, przejdź do pozycji Dostosowywanie układu menu Start na Windows 11.

- Aby utworzyć i zastosować układ paska zadań, przejdź do obszaru Dostosowywanie paska zadań na Windows 11.

Katalog ustawień

Katalog ustawień to pojedyncza lokalizacja, w której są wyświetlane wszystkie konfigurowalne ustawienia systemu Windows. Ta funkcja upraszcza sposób tworzenia zasad i wyświetlanie wszystkich dostępnych ustawień. Aby uzyskać więcej informacji, przejdź do tematu Tworzenie zasad przy użyciu wykazu ustawień w Microsoft Intune.

Uwaga

Niektóre ustawienia mogą nie być dostępne w wykazie, ale są dostępne w szablonach dla Intune profilów konfiguracji urządzeń.

Wiele ustawień, które znasz z zasad grupy, jest już dostępnych w katalogu ustawień. Aby uzyskać więcej informacji, przejdź do pozycji Najnowsza w zasady grupy parcie ustawień w usłudze Mobile Zarządzanie urządzeniami.

Jeśli zamierzasz korzystać z szablonów ADMX lub wykazu ustawień (zalecane), zaktualizuj swoje urządzenia za pomocą aktualizacji "patch Tuesday" z września 2021 r. (KB5005565) dla Windows 10 wersji 2004 i nowszych. Ta miesięczna aktualizacja obejmuje KB5005101 , która powoduje wprowadzenie ponad 1400 ustawień zasad grupy do rozwiązania MDM. Niestosowanie tej aktualizacji spowoduje utworzenie komunikatu "Nie dotyczy" obok ustawienia w centrum administracyjnym Intune. Początkowo tylko aplikacje podlegające wersji enterprise i Edu systemu Windows od maja 2022 r., ale te dodatkowe ustawienia działają teraz również w wersjach Pro Windows 10/11. Jeśli używasz wersji Pro Windows 10/11, upewnij się, że zainstalujesz KB5013942 lub nowsze w Windows 10 i KB5013943 lub nowszym w Windows 11, jak wspomniano w temacie The latest in zasady grupy settings parity in Mobile Zarządzanie urządzeniami (Parzystość ustawień zasady grupy w usłudze Mobile Zarządzanie urządzeniami).

Poniżej przedstawiono niektóre ustawienia dostępne w katalogu ustawień, które mogą być istotne dla Twojej organizacji:

Preferowana domena dzierżawy usługi Azure Active Directory To ustawienie umożliwia skonfigurowanie preferowanej nazwy domeny dzierżawy do nazwy użytkownika użytkownika. Preferowana domena dzierżawy umożliwia użytkownikom logowanie się w celu Microsoft Entra punktów końcowych tylko przy użyciu nazwy użytkownika, a nie całej nazwy UPN, o ile nazwa domeny użytkownika jest zgodna z preferowaną domeną dzierżawy. W przypadku użytkowników, którzy mają różne nazwy domen, mogą wpisać całą nazwę UPN.

Ustawienie można znaleźć w następujących elementach:

- Uwierzytelnianie

- Preferowana nazwa domeny dzierżawy usługi AAD — określ nazwę domeny, na przykład

contoso.onmicrosoft.com.

- Preferowana nazwa domeny dzierżawy usługi AAD — określ nazwę domeny, na przykład

- Uwierzytelnianie

W centrum uwagi Windows Domyślnie włączono kilka funkcji konsumenckich systemu Windows, co powoduje instalowanie wybranych aplikacji ze Sklepu i sugestie innych firm na ekranie blokady. Możesz to kontrolować, korzystając z sekcji Środowisko katalogu ustawień.

- Możliwości

- Zezwalaj na funkcje użytkownika systemu Windows — blokuj

- Zezwalaj na sugestie innych firm w funkcji W centrum uwagi Windows (użytkownik) — blokuj

- Możliwości

Microsoft Store Organizacje zazwyczaj chcą ograniczyć aplikacje, które można zainstalować w punktach końcowych. Użyj tego ustawienia, jeśli twoja organizacja chce kontrolować, które aplikacje mogą instalować ze Sklepu Microsoft. To ustawienie uniemożliwia użytkownikom instalowanie aplikacji, chyba że zostaną zatwierdzone.

- Microsoft App Store

Wymagaj tylko magazynu prywatnego — włączono tylko magazyn prywatny

Uwaga

To ustawienie dotyczy Windows 10. Na Windows 11 to ustawienie blokuje dostęp do publicznego sklepu Microsoft Store. Aby uzyskać więcej informacji, zobacz:

- Microsoft App Store

Blokuj gry Organizacje mogą preferować, że firmowe punkty końcowe nie mogą być używane do grania w gry. Strona Gry w aplikacji Ustawienia może zostać całkowicie ukryta przy użyciu następującego ustawienia. Aby uzyskać dodatkowe informacje na temat widoczności strony ustawień, przejdź do dokumentacji dostawcy CSP i dokumentacji schematu identyfikatora URI ms-settings.

- Ustawienia

- Lista widoczności strony — hide:gaming-gamebar; gaming-gamedvr; nadawanie gier; gaming-gamemode; gaming-trueplay; gaming-xboxnetworking; quietmomentsgame

- Ustawienia

Kontrolowanie dzierżaw, do których klient stacjonarny usługi Teams może się zalogować

Po skonfigurowaniu tych zasad na urządzeniu użytkownicy mogą logować się tylko przy użyciu kont znajdujących się w dzierżawie Microsoft Entra, która znajduje się na liście dozwolonych dzierżawy zdefiniowanej w tych zasadach. "Lista dozwolonych dzierżaw" to rozdzielana przecinkami lista identyfikatorów dzierżawy Microsoft Entra. Określając te zasady i definiując dzierżawę Microsoft Entra, możesz również zablokować logowanie do aplikacji Teams do użytku osobistego. Aby uzyskać więcej informacji, przejdź do tematu Jak ograniczyć logowanie na urządzeniach stacjonarnych.

- Szablony administracyjne \ Microsoft Teams

- Ograniczanie logowania do aplikacji Teams do kont w określonych dzierżawach (użytkownik) — włączone

- Szablony administracyjne \ Microsoft Teams

Ograniczenia dotyczące urządzeń

Szablony ograniczeń urządzeń z systemem Windows zawierają wiele ustawień wymaganych do zabezpieczenia punktu końcowego systemu Windows i zarządzania nim przy użyciu dostawców usług konfiguracji systemu Windows. Więcej z tych ustawień zostanie udostępnionych w katalogu ustawień w czasie. Aby uzyskać więcej informacji, przejdź do obszaru Ograniczenia urządzenia.

Aby utworzyć profil korzystający z szablonu Ograniczenia urządzenia, w centrum administracyjnym Microsoft Intune przejdź do pozycji Urządzenia>Zarządzaj urządzeniami>Konfiguracja>Utwórz>nowe zasady> Wybierz Windows 10 inowsze w obszarze Szablony platformy >Ograniczenia urządzenia dla typu profilu.

Adres URL obrazu tła pulpitu (tylko pulpit) Użyj tego ustawienia, aby ustawić tapetę na jednostkach SKU systemu Windows Enterprise lub Windows Education. Hostujesz plik w trybie online lub odwołujesz się do pliku, który został skopiowany lokalnie. Aby skonfigurować to ustawienie, na karcie Ustawienia konfiguracji w profilu Ograniczenia urządzenia rozwiń węzeł Personalizacja i skonfiguruj adres URL obrazu tła pulpitu (tylko komputery stacjonarne).

Wymaganie od użytkowników nawiązywania połączenia z siecią podczas konfigurowania urządzenia To ustawienie zmniejsza ryzyko, że urządzenie może pominąć rozwiązanie Windows Autopilot, jeśli komputer zostanie zresetowany. To ustawienie wymaga, aby urządzenia miały połączenie sieciowe w fazie out of box experience. Aby skonfigurować to ustawienie, na karcie Ustawienia konfiguracji w profilu Ograniczenia urządzenia rozwiń węzeł Ogólne i skonfiguruj pozycję Wymagaj od użytkowników nawiązywania połączenia z siecią podczas konfigurowania urządzenia.

Uwaga

Ustawienie staje się skuteczne przy następnym wyczyszczoniu lub zresetowaniu urządzenia.

Optymalizacja dostarczania

Optymalizacja dostarczania służy do zmniejszania zużycia przepustowości przez udostępnianie pracy związanej z pobieraniem obsługiwanych pakietów między wieloma punktami końcowymi. Optymalizacja dostarczania to samoorganizująca się rozproszona pamięć podręczna, która umożliwia klientom pobieranie tych pakietów z alternatywnych źródeł, takich jak elementy równorzędne w sieci. Te źródła równorzędne uzupełniają tradycyjne serwery internetowe. Informacje o wszystkich ustawieniach dostępnych dla optymalizacji dostarczania i o tym, jakie typy pobierania są obsługiwane, można znaleźć w temacie Optymalizacja dostarczania dla aktualizacji systemu Windows.

Aby zastosować ustawienia optymalizacji dostarczania, utwórz profil optymalizacji dostarczania Intune lub profil katalogu ustawień.

Niektóre ustawienia, które są często używane przez organizacje, to:

- Ogranicz wybór elementu równorzędnego — podsieć. To ustawienie ogranicza buforowanie równorzędne do komputerów w tej samej podsieci.

- Identyfikator grupy. Klientów optymalizacji dostarczania można skonfigurować do udostępniania zawartości tylko urządzeniom w tej samej grupie. Identyfikatory grup można skonfigurować bezpośrednio, wysyłając identyfikator GUID za pośrednictwem zasad lub używając opcji DHCP w zakresach DHCP.

Klienci korzystający z Microsoft Configuration Manager mogą wdrażać serwery połączonej pamięci podręcznej, które mogą służyć do hostowania zawartości optymalizacji dostarczania. Aby uzyskać więcej informacji, przejdź do witryny Microsoft Connected Cache w Configuration Manager.

Administratorzy lokalni

Jeśli istnieje tylko jedna grupa użytkowników, która wymaga dostępu administratora lokalnego do wszystkich urządzeń z systemem Windows przyłączonych do Microsoft Entra, możesz dodać je do administratora lokalnego urządzenia przyłączonych do Microsoft Entra.

Może być wymagane, aby pomoc techniczna IT lub inny personel pomocy technicznej miał uprawnienia administratora lokalnego w wybranej grupie urządzeń. W systemie Windows 2004 lub nowszym możesz spełnić to wymaganie, korzystając z następujących dostawców usług konfiguracji.

- Najlepiej używać dostawcy CSP dla użytkowników lokalnych i grup, który wymaga Windows 10 20H2 lub nowszej.

- Jeśli masz Windows 10 20H1 (2004) użyj dostawcy CSP grup z ograniczeniami (bez akcji aktualizacji, tylko zastąp).

- Wersje systemu Windows przed Windows 10 20H1 (2004) nie mogą używać grup, tylko kont indywidualnych.

Aby uzyskać więcej informacji, zobacz Jak zarządzać lokalną grupą administratorów na urządzeniach przyłączonych do Microsoft Entra

zasady grupy do migracji ustawień mdm

Istnieje kilka opcji tworzenia konfiguracji urządzenia podczas rozważania migracji z zasady grupy do zarządzania urządzeniami natywnymi dla chmury:

- Rozpocznij od nowa i zastosuj ustawienia niestandardowe zgodnie z wymaganiami.

- Przejrzyj istniejące zasady grupy i zastosuj wymagane ustawienia. Możesz użyć narzędzi, aby pomóc, na przykład zasady grupy analizy.

- Użyj zasady grupy analytics, aby tworzyć profile konfiguracji urządzeń bezpośrednio dla obsługiwanych ustawień.

Przejście do natywnego dla chmury punktu końcowego systemu Windows stanowi okazję do przejrzenia wymagań obliczeniowych użytkowników końcowych i ustanowienia nowej konfiguracji na przyszłość. Tam, gdzie to możliwe, zacznij od nowa od minimalnego zestawu zasad. Unikaj przenoszenia niepotrzebnych lub starszych ustawień ze środowiska przyłączanego do domeny lub starszych systemów operacyjnych, takich jak Windows 7 lub Windows XP.

Aby rozpocząć od nowa, przejrzyj bieżące wymagania i zaimplementuj minimalną kolekcję ustawień, aby spełnić te wymagania. Wymagania mogą obejmować ustawienia i ustawienia zabezpieczeń regulacyjne lub obowiązkowe, aby ulepszyć środowisko użytkownika końcowego. Firma tworzy listę wymagań, a nie IT. Każde ustawienie powinno być udokumentowane, zrozumiałe i powinno służyć celowi.

Migrowanie ustawień z istniejących zasad grupy do rozwiązania MDM (Microsoft Intune) nie jest preferowanym podejściem. Po przejściu do systemu Windows natywnego dla chmury nie powinno być celem podnoszenia i przenoszenia istniejących ustawień zasad grupy. Zamiast tego należy wziąć pod uwagę docelowych odbiorców i ustawienia, których potrzebują. Przeglądanie poszczególnych ustawień zasad grupy w środowisku w celu określenia jego istotności i zgodności z nowoczesnym urządzeniem zarządzanym jest czasochłonne i prawdopodobnie niepraktyczne. Unikaj prób oceny wszystkich zasad grupy i poszczególnych ustawień. Zamiast tego skoncentruj się na ocenie tych typowych zasad, które obejmują większość urządzeń i scenariuszy.

Zamiast tego zidentyfikuj ustawienia zasad grupy, które są obowiązkowe, i przejrzyj te ustawienia pod kątem dostępnych ustawień zarządzania urządzeniami przenośnymi. Wszelkie luki reprezentują blokery, które mogą uniemożliwić kontynuowanie pracy z urządzeniem natywnym dla chmury, jeśli nie zostanie rozwiązane. Narzędzia takie jak zasady grupy analytics mogą służyć do analizowania ustawień zasad grupy i określania, czy można je migrować do zasad mdm, czy nie.

Skrypty

Skryptów programu PowerShell można używać dla dowolnych ustawień lub dostosowań, które należy skonfigurować poza wbudowanymi profilami konfiguracji. Aby uzyskać więcej informacji, przejdź do tematu Dodawanie skryptów programu PowerShell do urządzeń z systemem Windows w Microsoft Intune.

Mapowanie dysków sieciowych i drukarek

Scenariusze natywne dla chmury nie mają wbudowanego rozwiązania dla zamapowanych dysków sieciowych. Zamiast tego zalecamy migrowanie użytkowników do aplikacji Teams, SharePoint i OneDrive dla Firm. Jeśli migracja nie jest możliwa, w razie potrzeby rozważ użycie skryptów.

W przypadku magazynu osobistego w kroku 8 — konfigurowanie ustawień dla optymalnego środowiska platformy Microsoft 365 skonfigurowaliśmy przenoszenie znanego folderu usługi OneDrive. Aby uzyskać więcej informacji, przejdź do pozycji Przekierowanie znanych folderów.

W przypadku magazynu dokumentów użytkownicy mogą również korzystać z integracji programu SharePoint z Eksplorator plików i możliwości lokalnej synchronizacji bibliotek, jak opisano tutaj: Synchronizowanie plików programu SharePoint i aplikacji Teams z komputerem.

Jeśli używasz firmowych szablonów dokumentów pakietu Office, które zazwyczaj znajdują się na serwerach wewnętrznych, rozważ nowszy odpowiednik oparty na chmurze, który umożliwia użytkownikom dostęp do szablonów z dowolnego miejsca.

W przypadku rozwiązań do drukowania rozważ użycie usługi Universal Print. Aby uzyskać więcej informacji, zobacz:

- Co to jest universal print?

- Ogłoszenie ogólnej dostępności usługi Universal Print

- Zadania, które można wykonać przy użyciu wykazu ustawień w Intune

Aplikacje

Intune obsługuje wdrażanie wielu różnych typów aplikacji systemu Windows.

- Instalator Windows (MSI) — dodaj aplikację biznesową systemu Windows do Microsoft Intune

- MSIX — dodawanie aplikacji biznesowej systemu Windows do Microsoft Intune

- Aplikacje Win32 (MSI, EXE, instalatory skryptów) — zarządzanie aplikacjami Win32 w Microsoft Intune

- Aplikacje ze sklepu — dodawanie aplikacji ze Sklepu Microsoft do Microsoft Intune

- Linki internetowe — dodawanie aplikacji internetowych do Microsoft Intune

Jeśli masz aplikacje korzystające z instalatorów msi, exe lub skryptów, możesz wdrożyć wszystkie te aplikacje przy użyciu zarządzania aplikacjami Win32 w Microsoft Intune. Zawijanie tych instalatorów w formacie Win32 zapewnia większą elastyczność i korzyści, w tym powiadomienia, optymalizację dostarczania, zależności, reguły wykrywania i obsługę strony stanu rejestracji w rozwiązaniu Windows Autopilot.

Uwaga

Aby zapobiec konfliktom podczas instalacji, zalecamy, aby trzymać się wyłącznie funkcji aplikacji biznesowych systemu Windows lub aplikacji Win32. Jeśli masz aplikacje spakowane jako .msi lub .exe, można je przekonwertować na aplikacje Win32 (.intunewin) przy użyciu narzędzia Microsoft Win32 Content Prep Tool, które jest dostępne w usłudze GitHub.

Faza 5 — wdrażanie na dużą skalę za pomocą rozwiązania Windows Autopilot

Teraz, po skonfigurowaniu punktu końcowego systemu Windows natywnego dla chmury i aprowizowaniu go przy użyciu rozwiązania Windows Autopilot, rozważ sposób importowania większej liczby urządzeń. Rozważ również, jak możesz współpracować z partnerem lub dostawcą sprzętu, aby rozpocząć aprowizowanie nowych punktów końcowych z chmury. Przejrzyj następujące zasoby, aby określić najlepsze podejście dla organizacji.

- Omówienie rozwiązania Windows Autopilot

- Moduł 6.4 — Podstawy rozwiązania Windows Autopilot — YouTube

Jeśli z jakiegoś powodu rozwiązanie Windows Autopilot nie jest dla Ciebie właściwą opcją, istnieją inne metody rejestracji dla systemu Windows. Aby uzyskać więcej informacji, przejdź do Intune metod rejestracji dla urządzeń z systemem Windows.

Postępuj zgodnie ze wskazówkami dotyczącymi punktów końcowych natywnych dla chmury

- Omówienie: Co to są punkty końcowe natywne dla chmury?

- 🡺 Samouczek: wprowadzenie do punktów końcowych systemu Windows natywnych dla chmury (jesteś tutaj)

- Koncepcja: przyłączone Microsoft Entra a przyłączone Microsoft Entra hybrydowe

- Koncepcja: punkty końcowe natywne dla chmury i zasoby lokalne

- Przewodnik planowania wysokiego poziomu

- Znane problemy i ważne informacje

Przydatne zasoby online

- Współzarządzanie urządzeniami z systemem Windows

- Aktywacja subskrypcji systemu Windows

- Konfigurowanie zasad zgodności urządzeń Intune, które mogą zezwalać na dostęp do zasobów lub odmawiać go na podstawie zasad dostępu warunkowego Microsoft Entra

- Dodawanie aplikacji ze sklepu

- Dodawanie aplikacji Win32

- Używaj certyfikatów do uwierzytelniania w usłudze Microsoft Intune

- Wdrażanie profilów sieciowych, w tym sieci VPN i sieci Wi-Fi

- Wdrażanie usługi Multi-Factor Authentication

- Punkt odniesienia zabezpieczeń dla przeglądarki Microsoft Edge