Raport reguł zmniejszania obszaru ataków

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

Platformy:

- System Windows

Ważna

Niektóre informacje odnoszą się do wstępnie wydanego produktu, który może zostać znacząco zmodyfikowany przed jego komercyjną premierą. Firma Microsoft nie udziela żadnych gwarancji, wyraźnych ani dorozumianych, w odniesieniu do podanych tutaj informacji.

Raport reguł zmniejszania obszaru ataków zawiera informacje o regułach zmniejszania obszaru ataków , które są stosowane do urządzeń w organizacji. Ten raport zawiera również informacje na temat:

- wykryte zagrożenia

- zablokowane zagrożenia

- urządzenia, które nie są skonfigurowane do korzystania ze standardowych reguł ochrony w celu blokowania zagrożeń

Ponadto ten raport udostępnia łatwy w użyciu interfejs, który umożliwia:

- Wyświetlanie wykrywania zagrożeń

- Wyświetlanie konfiguracji reguł usługi ASR

- Konfigurowanie (dodawanie) wykluczeń

- Łatwo aktywuj podstawową ochronę , włączając trzy najbardziej zalecane reguły asr z jednym przełącznikiem

- Przechodzenie do szczegółów w celu zebrania szczegółowych informacji

Aby uzyskać więcej informacji na temat poszczególnych reguł zmniejszania obszaru podatnego na ataki, zobacz Dokumentacja reguł zmniejszania obszaru podatnego na ataki.

Wymagania wstępne

Ważna

Aby uzyskać dostęp do raportu Reguły zmniejszania obszaru ataków, uprawnienia do odczytu są wymagane dla portalu Microsoft Defender. Dostęp do tego raportu udzielany przez role Microsoft Entra, takie jak globalna Administracja zabezpieczeń lub rola zabezpieczeń, jest przestarzały i zostanie usunięty w kwietniu 2023 r. Aby Windows Server 2012 R2 i Windows Server 2016 pojawiały się w raporcie Reguły zmniejszania obszaru podatnego na ataki, te urządzenia muszą być dołączone przy użyciu nowoczesnego ujednoliconego pakietu rozwiązań. Aby uzyskać więcej informacji, zobacz New functionality in the modern unified solution for Windows Server 2012 R2 and 2016 (Nowe funkcje w nowoczesnym ujednoliconym rozwiązaniu dla Windows Server 2012 R2 i 2016).

Uprawnienia dostępu do raportów

Aby uzyskać dostęp do raportu reguł zmniejszania obszaru ataków na pulpicie nawigacyjnym usługi Microsoft 365 Security, wymagane są następujące uprawnienia:

| Typ uprawnień | Uprawnienie | Nazwa wyświetlana uprawnień |

|---|---|---|

| Aplikacja | Machine.Read.All | "Odczyt wszystkich profilów maszyny" |

| Delegowane (konto służbowe) | Machine.Read | "Odczytywanie informacji o maszynie" |

Aby przypisać te uprawnienia:

- Zaloguj się do Microsoft Defender XDR przy użyciu konta z przypisaną rolą administratora zabezpieczeń lub administrator globalny.

- W okienku nawigacji wybierz pozycję Ustawienia>Rolepunktów końcowych> (w obszarze Uprawnienia).

- Wybierz rolę, którą chcesz edytować.

- Wybierz pozycję Edytuj.

- W obszarze Edytuj rolę na karcie Ogólne w polu Nazwa roli wpisz nazwę roli.

- W polu Opis wpisz krótkie podsumowanie roli.

- W obszarze Uprawnienia wybierz pozycję Wyświetl dane, a następnie w obszarze Wyświetl dane wybierz pozycję Zmniejszanie obszaru ataków.

Aby uzyskać więcej informacji na temat zarządzania rolami użytkowników, zobacz Twórca i zarządzanie rolami na potrzeby kontroli dostępu opartej na rolach.

Nawigacji

Aby przejść do kart podsumowania raportu reguł zmniejszania obszaru ataków

- Otwórz portal Microsoft Defender XDR.

- W panelu po lewej stronie kliknij pozycjęRaporty, a w sekcji głównej w obszarze Raporty wybierz pozycję Raporty zabezpieczeń.

- Przewiń w dół do pozycji Urządzenia , aby znaleźć karty podsumowania reguł zmniejszania obszaru ataków .

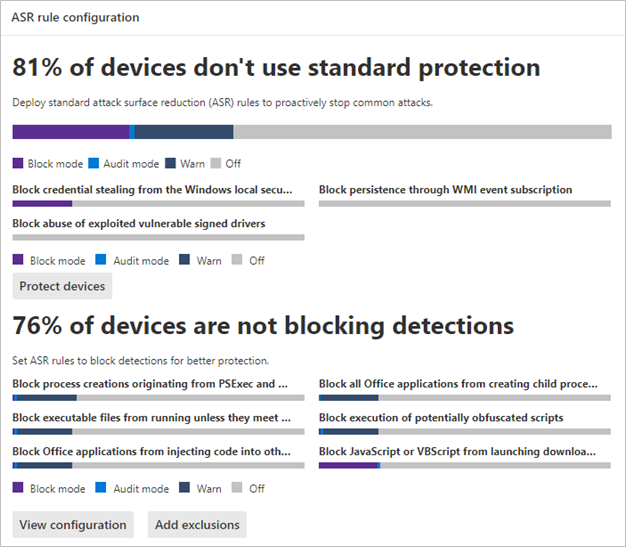

Karty raportów podsumowania dla reguł usługi ASR są wyświetlane na poniższej ilustracji.

Karty podsumowania raportów reguł usługi ASR

Podsumowanie raportu reguł usługi ASR jest podzielone na dwie karty:

Karta podsumowania wykrywania reguł usługi ASR

Przedstawia podsumowanie liczby wykrytych zagrożeń zablokowanych przez reguły usługi ASR.

Zawiera dwa przyciski "action":

- Wykrywanie widoku — otwiera główną kartę Wykrywanie reguł>zmniejszania obszaru ataków

- Dodawanie wykluczeń — otwiera główną kartę Wykluczenia reguł>zmniejszania obszaru ataków

Kliknięcie linku wykrywania reguł usługi ASR w górnej części karty powoduje również otwarcie karty Wykrywanie głównych reguł zmniejszania obszaru ataków.

Karta podsumowania konfiguracji reguł usługi ASR

W górnej sekcji skupiono się na trzech zalecanych regułach, które chronią przed typowymi technikami ataku. Ta karta zawiera bieżące informacje o komputerach w organizacji, które mają następujące trzy standardowe reguły ochrony (ASR) ustawione w trybie bloku, tryb inspekcji lub wyłączone (nieskonfigurowane). Przycisk Chroń urządzenia spowoduje wyświetlenie pełnych szczegółów konfiguracji tylko dla trzech reguł. klienci mogą szybko podjąć działania, aby włączyć te reguły.

W dolnej części przedstawiono sześć reguł na podstawie liczby niechronionych urządzeń na regułę. Przycisk "Wyświetl konfigurację" zawiera wszystkie szczegóły konfiguracji dla wszystkich reguł usługi ASR. Przycisk "Dodaj wykluczenie" pokazuje stronę dodawania wykluczenia ze wszystkimi wykrytymi nazwami plików/procesów wymienionymi dla usługi Security Operation Center (SOC) do oceny. Strona Dodawanie wykluczenia jest połączona z Microsoft Intune.

Zawiera dwa przyciski "action":

- Wyświetl konfigurację — otwiera główną kartę Wykrywanie reguł>zmniejszania obszaru podatnego na ataki

- Dodawanie wykluczeń — otwiera główną kartę Wykluczenia reguł>zmniejszania obszaru ataków

Kliknięcie linku konfiguracji reguł usługi ASR w górnej części karty powoduje również otwarcie karty Konfiguracja głównych reguł zmniejszania obszaru ataków.

Uproszczona opcja standardowej ochrony

Karta podsumowania konfiguracji zawiera przycisk Ochrona urządzeń z trzema standardowymi regułami ochrony. Firma Microsoft zaleca co najmniej włączenie tych trzech standardowych reguł ochrony przed zmniejszaniem obszaru ataków:

- Blokuj kradzież poświadczeń z podsystemu lokalnego urzędu zabezpieczeń systemu Windows (lsass.exe)

- Blokowanie nadużyć wobec wykorzystywanych, narażonych na zagrożenia podpisanych kierowców

- Blokowanie trwałości za pomocą subskrypcji zdarzeń Instrumentacji zarządzania Windows (WMI)

Aby włączyć trzy standardowe reguły ochrony:

- Wybierz pozycję Chroń urządzenia. Zostanie otwarta główna karta Konfiguracja .

- Na karcie Konfiguracjareguły podstawowe automatycznie przełącza się z opcji Wszystkie reguły na włączone standardowe reguły ochrony .

- Na liście Urządzenia wybierz urządzenia, dla których mają być stosowane standardowe reguły ochrony, a następnie wybierz pozycję Zapisz.

Ta karta ma dwa inne przyciski nawigacji:

- Wyświetl konfigurację — otwiera główną kartę Konfiguracja reguł >zmniejszania obszaru podatnego na ataki.

- Dodawanie wykluczeń — otwiera główną kartę Wykluczeniaobszaru> ataków.

Kliknięcie linku konfiguracji reguł usługi ASR w górnej części karty powoduje również otwarcie karty Konfiguracja głównych reguł zmniejszania obszaru ataków.

Główne karty reguł zmniejszania obszaru podatnego na ataki

Karty podsumowania raportów reguł usługi ASR są przydatne do szybkiego podsumowania stanu reguł usługi ASR, ale karty główne zapewniają bardziej szczegółowe informacje dotyczące funkcji filtrowania i konfiguracji:

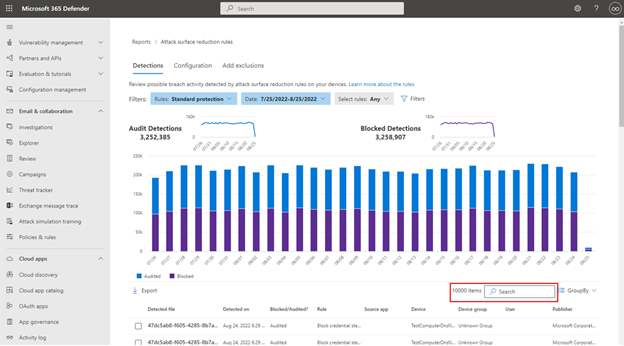

możliwości Search

Search funkcja jest dodawana do kart główne wykrywania, konfiguracji i dodawania wykluczeń. Dzięki tej możliwości można wyszukiwać przy użyciu identyfikatora urządzenia, nazwy pliku lub nazwy procesu.

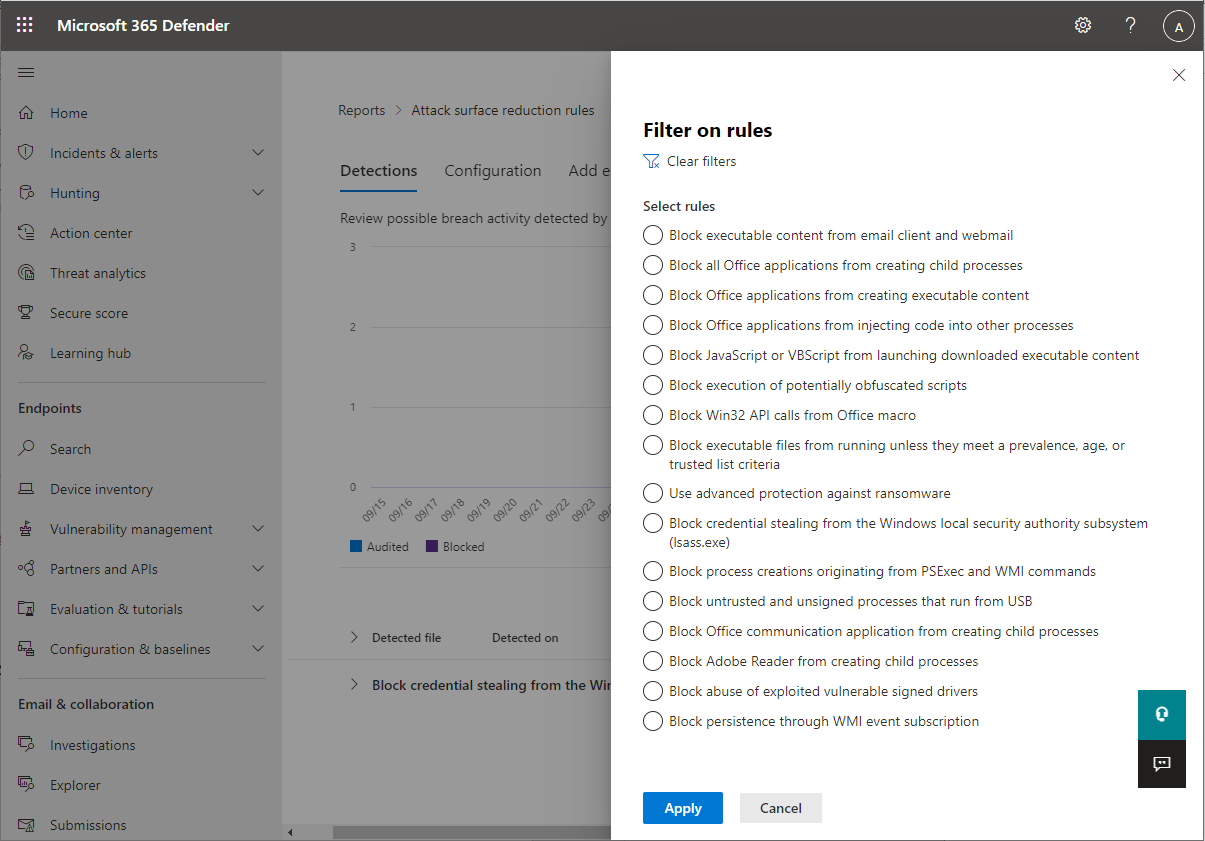

Filtrowanie

Filtrowanie umożliwia określenie, jakie wyniki są zwracane:

- Data umożliwia określenie zakresu dat dla wyników danych.

- Filtry

Uwaga

Podczas filtrowania według reguły liczba pojedynczych wykrytych elementów wymienionych w dolnej połowie raportu jest obecnie ograniczona do 200 reguł. Aby zapisać pełną listę wykryć w programie Excel, możesz użyć polecenia Eksportuj .

Porada

Ponieważ filtr obecnie działa w tej wersji, za każdym razem, gdy chcesz "grupować według", musisz najpierw przewinąć w dół do ostatniego wykrywania na liście, aby załadować pełny zestaw danych. Po załadowaniu kompletnego zestawu danych można uruchomić filtrowanie "sortuj według". Jeśli nie przewiniesz w dół do ostatniego wykrywania wymienionego przy każdym użyciu lub podczas zmiany opcji filtrowania (na przykład reguł usługi ASR stosowanych do bieżącego uruchomienia filtru), wyniki będą niepoprawne dla każdego wyniku, który ma więcej niż jedną widoczną stronę z wyświetlonymi wykryciami.

Główna karta wykrywania reguł zmniejszania obszaru podatnego na ataki

- Wykrywanie inspekcji Pokazuje, ile wykryć zagrożeń zostało przechwyconych przez reguły ustawione w trybie inspekcji .

- Zablokowane wykrycia Pokazuje, ile wykryć zagrożeń zostało zablokowanych przez reguły ustawione w trybie bloku .

- Duży, skonsolidowany wykres Pokazuje zablokowane i inspekcji wykrywania.

Wykresy udostępniają dane wykrywania w wyświetlonym zakresie dat z możliwością umieszczenia wskaźnika myszy nad określoną lokalizacją w celu zebrania informacji specyficznych dla daty.

W dolnej części raportu wymieniono wykryte zagrożenia — na poszczególnych urządzeniach — z następującymi polami:

| Nazwa pola | Definicja |

|---|---|

| Wykryty plik | Plik określony jako zawierający możliwe lub znane zagrożenie |

| Wykryto na | Data wykrycia zagrożenia |

| Zablokowane/poddane inspekcji? | Czy reguła wykrywania określonego zdarzenia była w trybie bloku, czy inspekcji |

| Reguły | Która reguła wykryła zagrożenie |

| Aplikacja źródłowa | Aplikacja, która wykonała wywołanie obraźliwego "wykrytego pliku" |

| Urządzenie | Nazwa urządzenia, na którym wystąpiło zdarzenie Inspekcja lub Blokowanie |

| Grupa urządzeń | Grupa usługi Active Directory, do której należy urządzenie |

| Użytkownik | Konto maszyny odpowiedzialne za wywołanie |

| Publisher | Firma, która wydała konkretną .exe lub aplikację |

Aby uzyskać więcej informacji na temat inspekcji reguł asr i trybów blokowych, zobacz Tryby reguł zmniejszania obszaru ataków.

Wysuwany z możliwością działania

Strona główna "Wykrywanie" zawiera listę wszystkich wykryć (plików/procesów) w ciągu ostatnich 30 dni. Wybierz dowolne z wykryć, aby otworzyć z możliwościami przechodzenia do szczegółów.

Sekcja Możliwe wykluczenie i wpływ zapewnia wpływ wybranego pliku lub procesu. Można:

- Wybierz pozycję Go hunt (Wyszukiwanie w języku Go ), które otwiera stronę zapytania Zaawansowane wyszukiwanie zagrożeń

- Otwieranie strony pliku powoduje otwarcie Ochrona punktu końcowego w usłudze Microsoft Defender wykrywania

- Przycisk Dodaj wykluczenie jest połączony ze stroną główną dodawania wykluczenia.

Na poniższej ilustracji pokazano, jak zostanie otwarta strona zapytania Zaawansowane wyszukiwanie zagrożeń z linku w oknie wysuwanym z możliwością akcji:

Aby uzyskać więcej informacji na temat zaawansowanego wyszukiwania zagrożeń, zobacz Proaktywne wyszukiwanie zagrożeń za pomocą zaawansowanego wyszukiwania zagrożeń w Microsoft Defender XDR

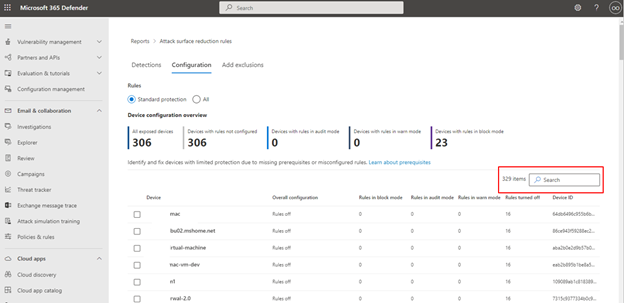

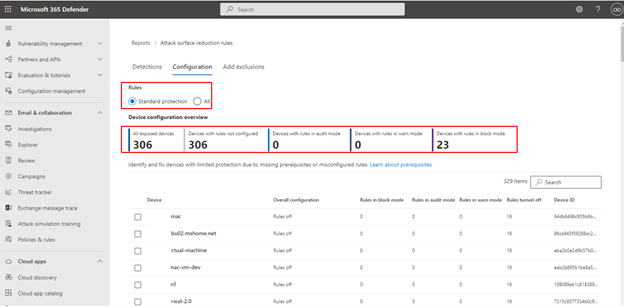

Główna karta Konfiguracja reguł zmniejszania obszaru podatnego na ataki

Główna karta Konfiguracja reguł usługi ASR zawiera podsumowanie i szczegóły konfiguracji reguł usługi ASR dla poszczególnych urządzeń. Karta Konfiguracja zawiera trzy główne aspekty:

Podstawowe reguły Udostępnia metodę przełączania wyników między regułami podstawowymi i wszystkimi regułami. Domyślnie są wybierane reguły podstawowe .

Omówienie konfiguracji urządzenia Udostępnia bieżącą migawkę urządzeń w jednym z następujących stanów:

- Wszystkie uwidocznione urządzenia (urządzenia z brakującymi wymaganiami wstępnymi, reguły w trybie inspekcji, nieprawidłowo skonfigurowane reguły lub reguły nieskonfigurowane)

- Urządzenia z nie skonfigurowanymi regułami

- Urządzenia z regułami w trybie inspekcji

- Urządzenia z regułami w trybie bloku

Dolna, nienazwana sekcja karty Konfiguracja zawiera listę bieżącego stanu urządzeń (na podstawie poszczególnych urządzeń):

- Urządzenie (nazwa)

- Ogólna konfiguracja (niezależnie od tego, czy reguły są włączone, czy wszystkie są wyłączone)

- Reguły w trybie bloku (liczba reguł na urządzenie ustawione na blok)

- Reguły w trybie inspekcji (liczba reguł w trybie inspekcji)

- Reguły wyłączone (reguły, które są wyłączone lub nie są włączone)

- Identyfikator urządzenia (identyfikator GUID urządzenia)

Te elementy są wyświetlane na poniższej ilustracji.

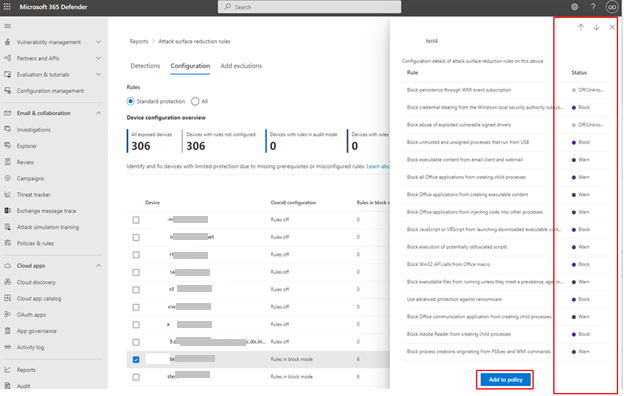

Aby włączyć reguły usługi ASR:

- W obszarze Urządzenie wybierz urządzenie lub urządzenia, dla których chcesz zastosować reguły usługi ASR.

- W oknie wysuwanym sprawdź wybrane opcje, a następnie wybierz pozycję Dodaj do zasad.

Na poniższej ilustracji przedstawiono kartę Konfiguracja i okno wysuwane dodawanie reguły .

[UWAGA!] Jeśli masz urządzenia wymagające zastosowania różnych reguł usługi ASR, należy skonfigurować te urządzenia indywidualnie.

Reguły zmniejszania obszaru ataków Karta Dodawanie wykluczeń

Karta Dodawanie wykluczeń przedstawia rankingową listę wykrywania według nazwy pliku i udostępnia metodę konfigurowania wykluczeń. Domyślnie dla trzech pól są wyświetlane informacje o dodawaniu wykluczeń :

- Nazwa pliku Nazwa pliku, który wyzwolił zdarzenie reguł usługi ASR.

- Wykrywania Całkowita liczba wykrytych zdarzeń dla nazwanego pliku. Poszczególne urządzenia mogą wyzwalać wiele zdarzeń reguł usługi ASR.

- Urządzeń Liczba urządzeń, na których wystąpiło wykrycie.

Ważna

Wyłączenie plików lub folderów może znacznie zmniejszyć ochronę zapewnianą przez reguły usługi ASR. Wykluczone pliki mogą być uruchamiane i nie będą rejestrowane żadne raporty ani zdarzenia. Jeśli reguły usługi ASR wykrywają pliki, które prawdopodobnie nie powinny zostać wykryte, należy najpierw użyć trybu inspekcji, aby przetestować regułę.

Po wybraniu pliku zostanie wyświetlone okno Podsumowanie & oczekiwanego wpływu , w którym przedstawiono następujące typy informacji:

- Wybrane pliki Liczba plików wybranych do wykluczenia

- (liczba) wykryć Określa oczekiwane zmniejszenie liczby wykryć po dodaniu wybranych wykluczeń. Zmniejszenie liczby wykryć jest reprezentowane graficznie w przypadku wykrywania rzeczywistego i wykrywania po wykluczeniach

- (liczba) urządzeń, których dotyczy problem Określa oczekiwane zmniejszenie liczby urządzeń zgłaszających wykrycia wybranych wykluczeń.

Strona Dodawanie wykluczenia zawiera dwa przyciski dla akcji, które mogą być używane w przypadku wszystkich wykrytych plików (po zaznaczeniu). Można:

- Dodaj wykluczenie, które spowoduje otwarcie Microsoft Intune strony zasad usługi ASR. Aby uzyskać więcej informacji, zobacz: Intune w temacie "Włączanie alternatywnych metod konfiguracji reguł usługi ASR".

- Pobieranie ścieżek wykluczeń , które będą pobierać ścieżki plików w formacie csv

Zobacz też

- Omówienie wdrażania reguł zmniejszania obszaru podatnego na ataki

- Planowanie wdrożenia reguł zmniejszania obszaru podatnego na ataki

- Reguły zmniejszania obszaru ataków testowych

- Włączanie reguł zmniejszania obszaru ataków

- Operacjonalizowanie reguł zmniejszania obszaru podatnego na ataki

- Raport reguł zmniejszania obszaru ataków (ASR)

- Dokumentacja reguł zmniejszania obszaru podatnego na ataki

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla