Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender dla serwerów

- Microsoft Defender dla serwerów plan 1 lub plan 2

Omówienie

Usługa Defender for Endpoint może pomóc chronić serwery organizacji za pomocą funkcji, które obejmują zarządzanie stanem, ochronę przed zagrożeniami oraz wykrywanie i reagowanie punktów końcowych. Usługa Defender for Endpoint zapewnia zespołowi ds. zabezpieczeń dokładniejszy wgląd w działania serwera, pokrycie wykrywania ataków jądra i pamięci oraz możliwość podejmowania w razie potrzeby akcji reagowania. Usługa Defender for Endpoint integruje się również z usługą Microsoft Defender for Cloud, zapewniając organizacji kompleksowe rozwiązanie do ochrony serwera.

W zależności od konkretnego środowiska możesz wybrać jedną z kilku opcji, aby dołączyć serwery do usługi Defender for Endpoint. W tym artykule opisano dostępne opcje dla Windows Server i Linux, ważne kwestie, które należy wziąć pod uwagę, jak uruchomić test wykrywania po dołączeniu i jak odłączyć serwery.

Porada

Aby zapoznać się z tym artykułem, zapoznaj się z naszym przewodnikiem po konfiguracji analizatora zabezpieczeń , aby przejrzeć najlepsze rozwiązania i nauczyć się wzmacniać ochronę, poprawiać zgodność i z ufnością poruszać się po środowisku cyberbezpieczeństwa. Aby uzyskać dostosowane środowisko oparte na środowisku, możesz uzyskać dostęp do przewodnika automatycznej konfiguracji analizatora zabezpieczeń w Centrum administracyjne platformy Microsoft 365.

Plany serwera

Aby dołączyć serwery do usługi Defender for Endpoint, wymagane są licencje serwera . Możesz wybrać jedną z następujących opcji:

- Microsoft Defender dla serwerów plan 1 lub plan 2 (w ramach oferty Defender for Cloud)

- Ochrona punktu końcowego w usłudze Microsoft Defender dla serwerów

- Microsoft Defender dla Firm — serwery (tylko dla małych i średnich firm)

Integracja z Microsoft Defender dla serwerów

Usługa Defender for Endpoint bezproblemowo integruje się z usługą Defender for Servers (w usłudze Defender for Cloud). Jeśli Twoja subskrypcja obejmuje usługę Defender for Servers Plan 1 lub Plan 2, możesz:

- Automatyczne dołączanie serwerów

- Serwery monitorowane przez usługę Defender for Cloud są wyświetlane w portalu Microsoft Defender w spisie urządzeń

- Przeprowadzanie szczegółowych badań jako klient usługi Defender for Cloud

Oto kilka kwestii, o których należy pamiętać:

- W przypadku korzystania z usługi Defender for Cloud do monitorowania serwerów dzierżawa usługi Defender for Endpoint jest tworzona automatycznie. Dane zbierane przez usługę Defender for Endpoint są przechowywane w lokalizacji geograficznej dzierżawy, identyfikowanej podczas aprowizacji. (Na przykład w Stanach Zjednoczonych dla klientów w USA; w UE dla klientów europejskich; i w Wielkiej Brytanii dla klientów w Wielkiej Brytanii).

- Jeśli używasz usługi Defender for Endpoint przed użyciem usługi Defender for Cloud, twoje dane są przechowywane w lokalizacji określonej podczas tworzenia dzierżawy, nawet jeśli w późniejszym czasie przeprowadzić integrację z usługą Defender for Cloud.

- Po skonfigurowaniu nie można zmienić lokalizacji przechowywania danych. Aby przenieść dane do innej lokalizacji, skontaktuj się z pomocą techniczną w celu zresetowania dzierżawy.

- Monitorowanie punktu końcowego serwera korzystające z tej integracji nie jest obecnie dostępne dla klientów Office 365 GCC.

- Serwery z systemem Linux dołączone za pośrednictwem usługi Defender for Cloud mają początkową konfigurację ustawioną do uruchamiania programu antywirusowego Microsoft Defender w trybie pasywnym. Aby uzyskać informacje na temat wdrażania usługi Defender for Endpoint na serwerze z systemem Linux, zacznij od wymagań wstępnych dotyczących Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux.

Aby uzyskać więcej informacji, zobacz Ochrona punktów końcowych za pomocą integracji usługi Defender for Endpoint z usługą Defender for Cloud.

Ważne informacje dotyczące rozwiązań antywirusowych/chroniących przed złośliwym oprogramowaniem innych firm

Jeśli zamierzasz korzystać z rozwiązania chroniącego przed złośliwym oprogramowaniem firmy innej niż Microsoft, musisz uruchomić program antywirusowy Microsoft Defender w trybie pasywnym. Pamiętaj, aby ustawić tryb pasywny podczas procesu instalacji i dołączania. Aby uzyskać więcej informacji, zobacz tryb Windows Server i pasywny.

Ważna

Jeśli instalujesz usługę Defender for Endpoint na serwerach z systemem McAfee Endpoint Security lub VirusScan Enterprise, wersja platformy McAfee może wymagać aktualizacji, aby upewnić się, że program antywirusowy Microsoft Defender nie zostanie usunięty ani wyłączony. Aby uzyskać więcej informacji na temat wymaganych numerów wersji, zobacz artykuł Centrum wiedzy McAfee.

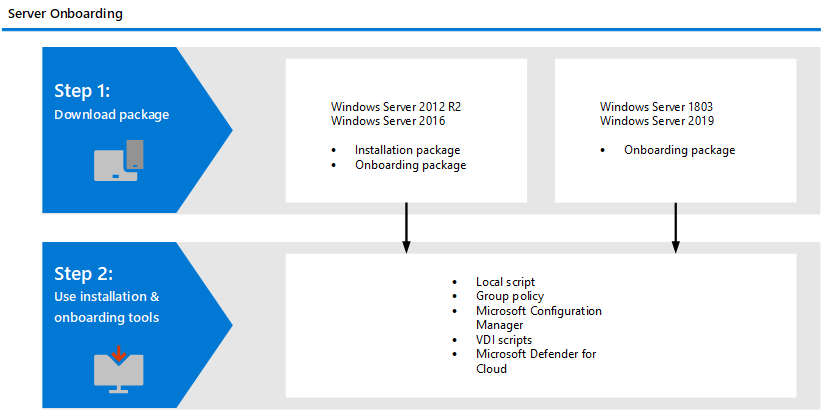

Opcje dołączania serwera

Możesz wybrać spośród kilku metod wdrażania i narzędzi do dołączania serwerów, jak podsumowano w poniższej tabeli:

| System operacyjny | Metoda wdrażania |

|---|---|

| Windows Server 2025 r. Windows Server 2022 Windows Server 2019 Windows Server, wersja 1803 Windows Server 2016 Windows Server 2012 R2 |

Skrypt lokalny (używa pakietu dołączania) Defender dla serwerów Microsoft Configuration Manager Zasady grupy Skrypty VDI Dołączanie do usługi Defender for Cloud Nowoczesne, ujednolicone rozwiązanie dla Windows Server 2016 i 2012 R2 |

| Linux |

Wdrażanie oparte na skryptach instalatora Wdrażanie oparte na skryptach rozwiązania Ansible Wdrażanie oparte na skryptach programu Chef Wdrażanie oparte na skryptach lalek Wdrażanie oparte na skryptach saltstack Ręczne wdrażanie (przy użyciu skryptu lokalnego) Bezpośrednie dołączanie za pomocą usługi Defender for Cloud Łączenie maszyn spoza platformy Azure z usługą Microsoft Defender for Cloud za pomocą usługi Defender for Endpoint Wskazówki dotyczące wdrażania usługi Defender for Endpoint w systemie Linux dla systemu SAP |

Dołączanie Windows Server, wersja 1803, Windows Server 2019 i Windows Server 2025

Upewnij się, że przejrzyj minimalne wymagania dotyczące usługi Defender dla punktu końcowego.

W portalu Microsoft Defender przejdź do pozycji Ustawienia>punkty końcowe, a następnie w obszarze Zarządzanie urządzeniami wybierz pozycję Dołączanie.

Na liście Wybierz system operacyjny do rozpoczęcia procesu dołączania wybierz pozycję Windows Server 2019, 2022 i 2025.

W obszarze Typ łączności wybierz pozycję Usprawnione lub Standardowe. (Zobacz wymagania wstępne dotyczące usprawnienia łączności).

W obszarze Metoda wdrażania wybierz opcję, a następnie pobierz pakiet dołączania.

Postępuj zgodnie z instrukcjami w jednym z następujących artykułów dotyczących metody wdrażania:

Dołączanie Windows Server 2016 i Windows Server 2012 R2

Zapoznaj się z minimalnymi wymaganiami dotyczącymi usługi Defender dla punktu końcowego i wymaganiami wstępnymi dotyczącymi Windows Server 2016 i 2012 R2.

W portalu Microsoft Defender przejdź do pozycji Ustawienia>punkty końcowe, a następnie w obszarze Zarządzanie urządzeniami wybierz pozycję Dołączanie.

Na liście Wybierz system operacyjny, aby rozpocząć proces dołączania wybierz pozycję Windows Server 2016 i Windows Server 2012 R2.

W obszarze Typ łączności wybierz pozycję Usprawnione lub Standardowe. (Zobacz wymagania wstępne dotyczące usprawnienia łączności).

W obszarze Metoda wdrażania wybierz opcję, a następnie pobierz pakiet instalacyjny i pakiet dołączania.

Uwaga

Pakiet instalacyjny jest aktualizowany co miesiąc. Przed użyciem pobierz najnowszy pakiet. Aby przeprowadzić aktualizację po instalacji, nie musisz ponownie uruchamiać pakietu instalatora. Jeśli to zrobisz, instalator poprosi Cię najpierw o odłączenie, ponieważ jest to wymagane do odinstalowania. Zobacz Aktualizowanie pakietów dla usługi Defender for Endpoint w Windows Server 2012 R2 i 2016.

Postępuj zgodnie z instrukcjami w jednym z następujących artykułów dotyczących metody wdrażania:

- Skrypt lokalny

- Zasady grupy

- Menedżer konfiguracji

- Skrypty dołączania interfejsu VDI dla urządzeń nietrwałych

- Migrowanie serwerów z programu Microsoft Monitoring Agent do nowoczesnego ujednoliconego rozwiązania

- Łączenie maszyn spoza platformy Azure z usługą Microsoft Defender for Cloud za pomocą usługi Defender for Endpoint

Wymagania wstępne dotyczące Windows Server 2016 i 2012 R2

- Zaleca się zainstalowanie najnowszej dostępnej aktualizacji stosu obsługi (SSU) i najnowszej aktualizacji zbiorczej (LCU) na serwerze.

- Należy zainstalować jednostkę SSU od 14 września 2021 r. lub nowszą.

- Należy zainstalować jednostkę LCU od 20 września 2018 r. lub nowszą.

- Włącz funkcję programu antywirusowego Microsoft Defender i upewnij się, że jest ona aktualna. Aby uzyskać więcej informacji na temat włączania Program antywirusowy Defender w Windows Server, zobacz Ponowne włączanie Program antywirusowy Defender na Windows Server, jeśli została wyłączona, i Ponowne włączanie Program antywirusowy Defender na Windows Server, jeśli została odinstalowana.

- Pobierz i zainstaluj najnowszą wersję platformy przy użyciu Windows Update. Alternatywnie pobierz pakiet aktualizacji ręcznie z katalogu microsoft update lub z programu MMPC.

- W Windows Server 2016 program antywirusowy Microsoft Defender musi być zainstalowany jako funkcja i w pełni zaktualizowany przed instalacją.

Aktualizowanie pakietów dla Windows Server 2016 lub Windows Server 2012 R2

Aby otrzymywać regularne ulepszenia i poprawki produktu dla składnika Defender for Endpoint, upewnij się, Windows Update KB5005292 zostaną zastosowane lub zatwierdzone. Ponadto aby aktualizować składniki ochrony, zobacz Zarządzanie aktualizacjami programu antywirusowego Microsoft Defender i stosowanie punktów odniesienia.

Jeśli używasz Windows Server Update Services (WSUS) i/lub Microsoft Configuration Manager, ta nowa "aktualizacja Ochrona punktu końcowego w usłudze Microsoft Defender dla czujnika EDR" jest dostępna w obszarze kategorii "Ochrona punktu końcowego w usłudze Microsoft Defender".

Funkcjonalność nowoczesnego, ujednoliconego rozwiązania do Windows Server 2016 i Windows Server 2012 R2

Poprzednia implementacja (przed kwietniem 2022 r.) dołączania Windows Server 2016 i Windows Server 2012 R2 wymagała użycia programu Microsoft Monitoring Agent (MMA). Nowoczesny, ujednolicony pakiet rozwiązań ułatwia dołączanie serwerów przez usunięcie zależności i kroków instalacji. Udostępnia również znacznie rozszerzony zestaw funkcji. Aby uzyskać więcej informacji, zapoznaj się z następującymi zasobami:

- Scenariusze migracji serwera z poprzedniego rozwiązania Ochrona punktu końcowego w usłudze Microsoft Defender opartego na programie MMA

- Blog społeczności technicznej: Obrona Windows Server 2012 R2 i 2016

W zależności od serwera, który dołączasz, ujednolicone rozwiązanie instaluje usługę Defender for Endpoint i/lub czujnik EDR na serwerze. Poniższa tabela wskazuje, który składnik jest zainstalowany i co jest wbudowane domyślnie.

| Wersja serwera | Program antywirusowy Microsoft Defender | Czujnik EDR |

|---|---|---|

| Windows Server 2012 R2 |

|

|

| System Windows Server 2016 | Wbudowane |

|

| Windows Server 2019 r. i nowsze | Wbudowane | Wbudowane |

Znane problemy i ograniczenia w nowoczesnym ujednoliconym rozwiązaniu

Następujące kwestie dotyczą Windows Server 2016 i Windows Server 2012 R2:

Przed wykonaniem nowej instalacji zawsze pobierz najnowszy pakiet instalatora z portalu Microsoft Defender (https://security.microsoft.com) i upewnij się, że zostały spełnione wymagania wstępne. Po zakończeniu instalacji upewnij się, że regularnie aktualizujesz przy użyciu aktualizacji składników opisanych w sekcji Pakiety aktualizacji dla usługi Defender dla punktu końcowego w Windows Server 2012 R2 i 2016.

Aktualizacja systemu operacyjnego może wprowadzić problem z instalacją na maszynach z wolniejszymi dyskami z powodu przekroczenia limitu czasu instalacji usługi. Instalacja kończy się niepowodzeniem z komunikatem

Couldn't find c:\program files\windows defender\mpasdesc.dll, - 310 WinDefend. Użyj najnowszego pakietu instalacyjnego i najnowszego skryptu install.ps1 , aby w razie potrzeby usunąć niepowodzenie instalacji.Interfejs użytkownika w Windows Server 2016 i Windows Server 2012 R2 umożliwia tylko podstawowe operacje. Aby wykonywać operacje na urządzeniu lokalnie, zobacz Zarządzanie usługą Defender for Endpoint przy użyciu programu PowerShell, usługi WMI i MPCmdRun.exe. W związku z tym funkcje, które w szczególności polegają na interakcji użytkownika, takie jak monit o podjęcie decyzji lub wykonanie określonego zadania, mogą nie działać zgodnie z oczekiwaniami. Zaleca się wyłączenie lub niewłączenie interfejsu użytkownika ani wymaganie interakcji użytkownika na dowolnym zarządzanym serwerze, ponieważ może to mieć wpływ na możliwość ochrony.

Nie wszystkie reguły zmniejszania obszaru podatnego na ataki mają zastosowanie do wszystkich systemów operacyjnych. Zobacz Reguły zmniejszania obszaru podatnego na ataki.

Uaktualnienia systemu operacyjnego są obsługiwane w Windows 10 i 11 oraz Windows Server 2019 lub nowszym. Te wersje obejmują niezbędną usługę Defender dla składników punktu końcowego. W przypadku Windows Server 2016 i starszych należy odłączyć usługę Defender for Endpoint i odinstalować usługę Defender for Endpoint przed uaktualnieniem systemu operacyjnego.

Aby automatycznie wdrożyć i dołączyć nowe rozwiązanie przy użyciu programu Microsoft Endpoint Configuration Manager (MECM), musisz być w wersji 2207 lub nowszej. Nadal można konfigurować i wdrażać przy użyciu wersji 2107 z pakietem zbiorczym poprawek, ale wymaga to dodatkowych kroków wdrażania. Aby uzyskać więcej informacji, zobacz Scenariusze migracji Configuration Manager punktu końcowego firmy Microsoft.

Dołączanie serwerów z systemem Linux

Aby dołączyć serwery z systemem Linux, wykonaj następujące kroki:

Zapoznaj się z wymaganiami wstępnymi dotyczącymi Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux.

Wybierz metodę wdrażania. W zależności od konkretnego środowiska możesz wybrać jedną z kilku opcji:

- Wdrażanie oparte na skryptach instalatora

- Wdrożenie oparte na usłudze Ansible

- Wdrażanie oparte na programie Chef

- Wdrożenie oparte na usłudze Puppet

- Wdrażanie oparte na aplikacji Saltstack

- Ręczne wdrażanie (przy użyciu skryptu lokalnego)

- Bezpośrednie dołączanie za pomocą usługi Defender for Cloud

- Łączenie maszyn spoza platformy Azure z usługą Microsoft Defender for Cloud za pomocą usługi Defender for Endpoint

- Wskazówki dotyczące wdrażania usługi Defender for Endpoint w systemie Linux dla systemu SAP

Skonfiguruj swoje możliwości. Zobacz Konfigurowanie ustawień zabezpieczeń w Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux.

Uruchamianie testu wykrywania w celu zweryfikowania dołączania

Po dołączeniu urządzenia można uruchomić test wykrywania, aby sprawdzić, czy urządzenie jest prawidłowo dołączone do usługi. Aby uzyskać więcej informacji, zobacz Uruchamianie testu wykrywania na nowo dołączonym urządzeniu usługi Defender for Endpoint.

Uwaga

Uruchamianie programu antywirusowego Microsoft Defender nie jest wymagane, ale jest zalecane. Jeśli inny produkt dostawcy oprogramowania antywirusowego jest podstawowym rozwiązaniem do ochrony punktów końcowych, możesz uruchomić Program antywirusowy Defender w trybie pasywnym. Po sprawdzeniu, czy czujnik punktu końcowego (SENSE) usługi Defender for Endpoint jest uruchomiony, można tylko potwierdzić, że tryb pasywny jest włączony.

Na urządzeniach Windows Server, które powinny mieć zainstalowany program antywirusowy Microsoft Defender w trybie aktywnym, uruchom następujące polecenie:

sc.exe query WindefendJeśli wynik to "Określona usługa nie istnieje jako zainstalowana usługa", musisz zainstalować program antywirusowy Microsoft Defender.

Uruchom następujące polecenie, aby sprawdzić, czy usługa Defender dla punktu końcowego jest uruchomiona:

sc.exe query senseWynik powinien pokazywać, że jest uruchomiony. Jeśli wystąpią problemy z dołączaniem, zobacz Rozwiązywanie problemów z dołączaniem.

Odłączanie serwerów z systemem Windows

Serwery z systemem Windows można odłączyć przy użyciu tych samych metod, które są dostępne dla urządzeń klienckich z systemem Windows:

- Odłączanie urządzeń przy użyciu Configuration Manager

- Odłączanie urządzeń przy użyciu narzędzi mobile Zarządzanie urządzeniami

- Odłączanie urządzeń przy użyciu zasady grupy

- Odłączanie urządzeń przy użyciu skryptu lokalnego

Po odłączeniu można odinstalować pakiet ujednoliconego rozwiązania na Windows Server 2016 i Windows Server 2012 R2. W przypadku poprzednich wersji Windows Server masz dwie opcje odłączania serwerów z systemem Windows od usługi:

- Odinstalowywanie agenta MMA

- Usuwanie konfiguracji obszaru roboczego usługi Defender for Endpoint

Uwaga

Te instrukcje dotyczące odłączania dla innych wersji Windows Server mają również zastosowanie, jeśli używasz poprzedniej usługi Defender for Endpoint dla Windows Server 2016 i Windows Server 2012 R2, która wymaga mma. Instrukcje migracji do nowego ujednoliconego rozwiązania znajdują się w scenariuszach migracji serwera w usłudze Defender for Endpoint.

Następne kroki

Zobacz też

- Dołączanie urządzeń klienckich z systemem Windows i Mac do Ochrona punktu końcowego w usłudze Microsoft Defender

- Konfiguruj ustawienia serwera proxy i połączenia internetowego

- Uruchamianie testu wykrywania na nowo dołączonym urządzeniu usługi Defender for Endpoint

- Rozwiązywanie problemów z dołączaniem do usługi Defender for Endpoint

- Rozwiązywanie problemów z dołączaniem związanych z usługą Security Management for Defender dla punktu końcowego

- Ochrona punktu końcowego w usłudze Microsoft Defender — Mobile Threat Defense (dla urządzeń z systemami iOS i Android)