Zaawansowane wskazówki dotyczące wdrażania Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

Ten artykuł zawiera zaawansowane wskazówki dotyczące wdrażania Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux. Otrzymasz krótkie podsumowanie kroków wdrażania, poznasz wymagania systemowe, a następnie zapoznasz się z rzeczywistymi krokami wdrażania. Dowiesz się również, jak sprawdzić, czy urządzenie zostało prawidłowo dołączone.

Aby uzyskać informacje o możliwościach Ochrona punktu końcowego w usłudze Microsoft Defender, zobacz Zaawansowane funkcje Ochrona punktu końcowego w usłudze Microsoft Defender.

Aby dowiedzieć się więcej o innych sposobach wdrażania Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux, zobacz:

- Wdrażanie ręczne

- Wdrożenie oparte na usłudze Puppet

- Wdrożenie oparte na usłudze Ansible

- Wdrażaj usługę ochrony punktu końcowego w usłudze Microsoft Defender w systemie Linux za pomocą programu Chef

Podsumowanie wdrożenia

Dowiedz się więcej na temat ogólnych wskazówek dotyczących typowego Ochrona punktu końcowego w usłudze Microsoft Defender wdrożenia systemu Linux. Zastosowanie niektórych kroków zależy od wymagań środowiska systemu Linux.

Przechwytywanie danych wydajności z punktu końcowego.

Uwaga

Rozważ wykonanie następujących opcjonalnych elementów, nawet jeśli nie są one Ochrona punktu końcowego w usłudze Microsoft Defender specyficzne, mają tendencję do zwiększania wydajności w systemach Linux.

(Opcjonalnie) Sprawdź błędy systemu plików "fsck" (podobne do chkdsk).

Upewnij się, że zostały spełnione wymagania systemowe i zalecenia dotyczące zasobów.

Dodaj istniejące rozwiązanie do listy wykluczeń dla programu antywirusowego Microsoft Defender.

Sprawdź komunikację z zapleczem Ochrona punktu końcowego w usłudze Microsoft Defender.

Sprawdź, czy możesz uzyskać "Platform Aktualizacje" (aktualizacje agenta).

Sprawdź, czy możesz uzyskać "Aktualizacje analizy zabezpieczeń" (sygnatury/aktualizacje definicji).

1. Przygotowanie środowiska sieci

Dodaj adresy URL i/lub IP Ochrona punktu końcowego w usłudze Microsoft Defender do listy dozwolonych i zapobiegaj inspekcji ruchu SSL.

Łączność sieciowa Ochrona punktu końcowego w usłudze Microsoft Defender

Wykonaj następujące kroki, aby sprawdzić łączność sieciową Ochrona punktu końcowego w usłudze Microsoft Defender:

Zobacz Krok 1. Zezwalaj na miejsca docelowe dla ruchu Ochrona punktu końcowego w usłudze Microsoft Defender dozwolonego dla ruchu Ochrona punktu końcowego w usłudze Microsoft Defender.

Jeśli serwery z systemem Linux znajdują się za serwerem proxy, ustaw ustawienia serwera proxy. Aby uzyskać więcej informacji, zobacz Konfigurowanie ustawień serwera proxy.

Sprawdź, czy ruch nie jest sprawdzany przez inspekcję protokołu SSL (inspekcja protokołu TLS). Jest to najczęstszy problem związany z siecią podczas konfigurowania Microsoft Defender punktu końcowego. Zobacz Sprawdzanie, czy inspekcja protokołu SSL nie jest wykonywana w ruchu sieciowym.

Uwaga

- Ogólnie zaleca się, aby ruch dla usługi Defender for Endpoint nie był sprawdzany przez inspekcję protokołu SSL (inspekcja protokołu TLS). Dotyczy to wszystkich obsługiwanych systemów operacyjnych (Windows, Linux i MacOS).

- Aby zezwolić na łączność ze skonsolidowanym zestawem adresów URL lub adresów IP, upewnij się, że na urządzeniach są uruchomione najnowsze wersje składników. Aby uzyskać więcej informacji, zobacz Dołączanie urządzeń przy użyciu usprawnionej łączności w celu Ochrona punktu końcowego w usłudze Microsoft Defender.

Aby uzyskać więcej informacji, zobacz Rozwiązywanie problemów z łącznością w chmurze.

Krok 1. Zezwalanie na miejsca docelowe dla ruchu Ochrona punktu końcowego w usłudze Microsoft Defender

- Przejdź do kroku 1: Konfigurowanie środowiska sieciowego w celu zapewnienia łączności z usługą Defender for Endpoint w celu znalezienia odpowiednich miejsc docelowych, które muszą być dostępne dla urządzeń w środowisku sieciowym

- Konfigurowanie zapory/serwera proxy/sieci w celu zezwolenia na odpowiednie adresy URL i/lub adresy IP

Krok 2. Konfigurowanie ustawień serwera proxy

Jeśli serwery z systemem Linux znajdują się za serwerem proxy, skorzystaj z poniższych wskazówek dotyczących ustawień.

W poniższej tabeli wymieniono obsługiwane ustawienia serwera proxy:

| Obsługiwane | Nieobsługiwane |

|---|---|

| Przezroczysty serwer proxy | Autokonfigurowanie serwera proxy (PAC, typ uwierzytelnionego serwera proxy) |

| Ręczna konfiguracja statycznego serwera proxy | Protokół automatycznego wykrywania serwera proxy sieci Web (WPAD, typ uwierzytelnionego serwera proxy) |

- Połączenia sieciowe

- Pełny profil konfiguracji

- Konfiguracja statycznego serwera proxy

- Rozwiązywanie problemów z łącznością w scenariuszu statycznego serwera proxy

Krok 3. Sprawdź, czy inspekcja protokołu SSL nie jest wykonywana w ruchu sieciowym

Aby zapobiec atakom typu man-in-the-middle, cały ruch hostowany na platformie Microsoft Azure używa przypinania certyfikatów. W związku z tym inspekcje protokołu SSL przez główne systemy zapory nie są dozwolone. Musisz pominąć inspekcję protokołu SSL dla adresów URL Ochrona punktu końcowego w usłudze Microsoft Defender.

Rozwiąż problemy z łącznością w chmurze

Aby uzyskać więcej informacji, zobacz Rozwiązywanie problemów z łącznością w chmurze dla Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux.

2. Przechwytywanie danych wydajności z punktu końcowego

Przechwytuj dane wydajności z punktów końcowych, dla których zainstalowano usługę Defender for Endpoint. Obejmuje to dostępność miejsca na dysku na wszystkich zainstalowanych partycjach, użycie pamięci, listę procesów i użycie procesora CPU (agregowanie we wszystkich rdzeniach).

3. (Opcjonalnie) Sprawdzanie błędów systemu plików "fsck" (podobne do chkdsk)

Każdy system plików może kończyć się uszkodzeniem, więc przed zainstalowaniem nowego oprogramowania warto zainstalować je w zdrowym systemie plików.

4. (Opcjonalnie) Aktualizowanie sterowników podsystemu magazynu

Nowsze sterowniki lub oprogramowanie układowe w podsystemie magazynu mogą pomóc w wydajności i/lub niezawodności.

5. (Opcjonalnie) Aktualizowanie sterowników kart sieciowych

Nowsze sterowniki/oprogramowanie układowe na kartach sieciowych lub w oprogramowaniu do tworzenia zespołu kart sieciowych mogą pomóc w/ wydajności i/lub niezawodności.

6. Potwierdzanie spełnienia wymagań systemowych i zaleceń dotyczących zasobów

Poniższa sekcja zawiera informacje o obsługiwanych wersjach systemu Linux i zaleceniach dotyczących zasobów.

Aby uzyskać szczegółową listę obsługiwanych dystrybucji systemu Linux, zobacz Wymagania systemowe.

| Zasób | Zalecenie |

|---|---|

| Miejsce na dysku | Minimum: 2 GB UWAGA: Może być konieczne więcej miejsca na dysku, jeśli włączono diagnostykę chmury dla kolekcji awarii. |

| Pamięci ram | 1 GB Preferowane jest 4 GB |

| Procesor CPU | Jeśli w systemie Linux działa tylko jeden procesor wirtualny, zalecamy jego zwiększenie do dwóch procesorów wirtualnych Preferowane są 4 rdzenie |

| Wersja systemu operacyjnego | Sterownik filtru jądra | Komentarze |

|---|---|---|

| RHEL 7.x, RHEL 8.x i RHEL 9.x | Brak sterownika filtru jądra, opcja jądra fanotify musi być włączona | podobne do Menedżera filtrów (fltmgr, dostępne za pośrednictwem fltmc.exe) w systemie Windows |

| RHEL 6.x | Sterownik jądra TALPA |

7. Dodaj istniejące rozwiązanie do listy wykluczeń dla programu antywirusowego Microsoft Defender

Ten krok procesu konfiguracji obejmuje dodanie usługi Defender for Endpoint do listy wykluczeń dla istniejącego rozwiązania ochrony punktu końcowego i innych produktów zabezpieczających używanych przez organizację. Możesz wybrać jedną z kilku metod dodawania wykluczeń do programu antywirusowego Microsoft Defender.

Porada

Aby uzyskać pomoc w konfigurowaniu wykluczeń, zapoznaj się z dokumentacją dostawcy rozwiązań.

Możliwość uruchamiania Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux wraz z produktem ochrony przed złośliwym kodem innych firm zależy od szczegółów implementacji tego produktu. Jeśli inny produkt chroniący przed złośliwym kodem używa fanotify, należy go odinstalować, aby wyeliminować skutki uboczne wydajności i stabilności wynikające z uruchomienia dwóch agentów powodujących konflikt.

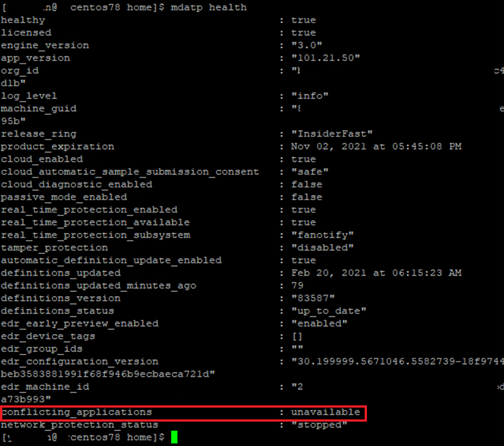

Aby sprawdzić, czy istnieje oprogramowanie chroniące przed złośliwym kodem firmy innej niż Microsoft z uruchomionym programem FANotify, możesz uruchomić polecenie

mdatp health, a następnie sprawdzić wynik:

W obszarze "conflicting_applications", jeśli zobaczysz wynik inny niż "niedostępny", odinstaluj oprogramowanie chroniące przed złośliwym kodem firmy innej niż Microsoft.

Jeśli nie odinstalujesz produktu chroniącego przed złośliwym kodem firmy innej niż Microsoft, mogą wystąpić nieoczekiwane zachowania, takie jak problemy z wydajnością, problemy ze stabilnością, takie jak zawieszanie się systemów lub błędy jądra.

Aby zidentyfikować Ochrona punktu końcowego w usłudze Microsoft Defender w procesach i ścieżkach systemu Linux, które powinny zostać wykluczone z produktu chroniącego przed złośliwym kodem firmy Microsoft, uruchom polecenie

systemctl status -l mdatp.Wyklucz następujące procesy z produktu chroniącego przed złośliwym kodem firmy innej niż Microsoft:

wdavdaemon

crashpad_handler

mdatp_audis_plugin

telemetryd_v2Wyklucz następujące ścieżki z produktu chroniącego przed złośliwym kodem firmy innej niż Microsoft:

/opt/microsoft/mdatp/

/var/opt/microsoft/mdatp/

/etc/opt/microsoft/mdatp/

8. Należy pamiętać o następujących kwestiach dotyczących wykluczeń

Po dodaniu wykluczeń do skanowania programu antywirusowego Microsoft Defender należy dodać ścieżkę i wykluczenia procesów.

Uwaga

- Wykluczenia programu antywirusowego mają zastosowanie do aparatu antywirusowego.

- Wskaźniki zezwalają/blokują zastosowanie do aparatu antywirusowego.

Należy pamiętać o następujących kwestiach:

- Wykluczenia ścieżek wykluczają określone pliki i dostęp do tych plików.

- Wykluczenia procesów wykluczają wszystkie elementy procesu, ale nie wykluczają samego procesu.

- Wyświetl listę wykluczeń procesu przy użyciu pełnej ścieżki, a nie tylko ich nazwy. (Metoda tylko do nazwy jest mniej bezpieczna).

- Jeśli każdy plik wykonywalny zostanie wyświetlony jako wykluczenie ścieżki i wykluczenie procesu, proces i wszystkie jego elementy zostaną wykluczone.

Porada

Przejrzyj sekcję "Typowe błędy, których należy unikać podczas definiowania wykluczeń", w szczególności lokalizacje folderów i procesy sekcji dla platform linux i macOS.

9. Twórca grup urządzeń

Konfigurowanie grup urządzeń, kolekcji urządzeń i jednostek organizacyjnych Grupy urządzeń, kolekcje urządzeń i jednostki organizacyjne umożliwiają zespołowi ds. zabezpieczeń wydajne i efektywne zarządzanie zasadami zabezpieczeń i przypisywanie ich. W poniższej tabeli opisano każdą z tych grup i sposób ich konfigurowania. Twoja organizacja może nie używać wszystkich trzech typów kolekcji.

| Typ kolekcji | Co robić |

|---|---|

| Grupy urządzeń (wcześniej nazywane grupami maszyn) umożliwiają zespołowi ds. operacji zabezpieczeń konfigurowanie możliwości zabezpieczeń, takich jak zautomatyzowane badanie i korygowanie. Grupy urządzeń są również przydatne do przypisywania dostępu do tych urządzeń, dzięki czemu zespół ds. operacji zabezpieczeń może w razie potrzeby podjąć akcje korygowania. Grupy urządzeń są tworzone, gdy atak został wykryty i zatrzymany, alerty, takie jak "początkowy alert dostępu", zostały wyzwolone i wyświetlone w portalu Microsoft Defender. |

1. Przejdź do portalu Microsoft Defender (https://security.microsoft.com). 2. W okienku nawigacji po lewej stronie wybierz pozycję Ustawienia>Punkty końcowe>Uprawnienia Grupy>urządzeń. 3. Wybierz pozycję + Dodaj grupę urządzeń. 4. Określ nazwę i opis grupy urządzeń. 5. Na liście Poziom automatyzacji wybierz opcję. (Zalecamy ustawienie Pełne — automatyczne korygowanie zagrożeń). Aby dowiedzieć się więcej na temat różnych poziomów automatyzacji, zobacz Jak są korygowane zagrożenia. 6. Określ warunki pasującej reguły, aby określić, które urządzenia należą do grupy urządzeń. Możesz na przykład wybrać domenę, wersje systemu operacyjnego, a nawet użyć tagów urządzeń. 7. Na karcie Dostęp użytkownika określ role, które powinny mieć dostęp do urządzeń uwzględnionych w grupie urządzeń. 8. Wybierz pozycję Gotowe. |

| Kolekcje urządzeń umożliwiają zespołowi ds. operacji zabezpieczeń zarządzanie aplikacjami, wdrażanie ustawień zgodności lub instalowanie aktualizacji oprogramowania na urządzeniach w organizacji. Kolekcje urządzeń są tworzone przy użyciu Configuration Manager. |

Wykonaj kroki opisane w Twórca kolekcji. |

| Jednostki organizacyjne umożliwiają logiczne grupowanie obiektów, takich jak konta użytkowników, konta usług lub konta komputerów. Następnie można przypisać administratorów do określonych jednostek organizacyjnych i zastosować zasady grupy w celu wymuszenia docelowych ustawień konfiguracji. Jednostki organizacyjne są definiowane w Microsoft Entra Domain Services. |

Wykonaj kroki opisane w Twórca jednostki organizacyjnej w domenie zarządzanej Microsoft Entra Domain Services. |

10. Konfigurowanie Ochrona punktu końcowego w usłudze Microsoft Defender w ustawieniach ochrony przed złośliwym kodem systemu Linux

Przed rozpoczęciem:

Jeśli używasz już produktu chroniącego przed złośliwym kodem firmy innej niż Microsoft dla serwerów z systemem Linux, rozważ skopiowanie istniejących wykluczeń do Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux.

Jeśli nie używasz produktu chroniącego przed złośliwym kodem firmy innej niż Microsoft dla serwerów z systemem Linux, uzyskaj listę wszystkich aplikacji systemu Linux i sprawdź w witrynie internetowej dostawców, czy nie ma wykluczeń.

Jeśli korzystasz z produktu chroniącego przed złośliwym kodem firmy innej niż Microsoft, dodaj procesy/ścieżki do listy wykluczeń programu antywirusowego Ochrona punktu końcowego w usłudze Microsoft Defender. Aby uzyskać więcej informacji, zapoznaj się z dokumentacją oprogramowania chroniącego przed złośliwym kodem firmy innej niż Microsoft lub skontaktuj się z pomocą techniczną firmy Microsoft.

Jeśli testujesz na jednej maszynie, możesz użyć wiersza polecenia, aby skonfigurować wykluczenia:

Jeśli testujesz na wielu maszynach, użyj następującego

mdatp_managed.jsonpliku. Jeśli pochodzisz z systemu Windows, przypomina to "zasady grupy" dla usługi Defender dla punktu końcowego w systemie Linux.Możesz rozważyć zmodyfikowanie pliku w zależności od potrzeb:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/home" }, { "$type":"excludedFileExtension", "extension":"pdf" }, { "$type":"excludedFileName", "name":"cat" } ], "allowedThreats":[ "<EXAMPLE DO NOT USE>EICAR-Test-File (not a virus)" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }Zalecenia:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/proc" }, { "$type":"excludedPath", "isDirectory":true, "path":"/sys" }, { "$type":"excludedPath", "isDirectory":true, "path":"/dev" }, { "$type":"excludedFileExtension", "extension":"" }, { "$type":"excludedFileName", "name":"" } ], "allowedThreats":[ "" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }

Uwaga

W systemie Linux (i macOS) obsługujemy ścieżki, w których zaczyna się od symbolu wieloznacznego.

W poniższej tabeli opisano ustawienia zalecane jako część mdatp_managed.json pliku:

| Ustawienia | Komentarze |

|---|---|

exclusionsMergePolicy jest ustawiona na admin_only |

Uniemożliwia administratorowi lokalnemu dodawanie lokalnych wykluczeń (za pośrednictwem powłoki bash (wiersz polecenia)). |

disallowedThreatActions jest ustawiona na allow and restore |

Uniemożliwia administratorowi lokalnemu przywracanie elementu poddanego kwarantannie (za pośrednictwem powłoki bash (wiersz polecenia)). |

threatTypeSettingsMergePolicy jest ustawiona na admin_only |

Uniemożliwia administratorowi lokalnemu dodawanie wyników fałszywie dodatnich lub prawdziwie dodatnich, które są niegroźne dla typów zagrożeń (za pośrednictwem powłoki bash (wiersz polecenia)). |

- Zapisz ustawienie jako

mdatp_managed.jsonplik. - Skopiuj ustawienie do tej ścieżki

/etc/opt/microsoft/mdatp/managed/. Aby uzyskać więcej informacji, zobacz Ustawianie preferencji dla Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux. - Dodaj procesy i ścieżki ochrony przed złośliwym kodem innych firm do listy wykluczeń z poprzedniego kroku.

- Sprawdź, czy do poprzedniego kroku dodano bieżące wykluczenia z rozwiązania chroniącego przed złośliwym kodem firmy innej niż Microsoft.

Aplikacje, które Ochrona punktu końcowego w usłudze Microsoft Defender mogą mieć wpływ

Duże obciążenia we/wy, takie jak Postgres, OracleDB, Jira i Jenkins, mogą wymagać innych wykluczeń, w zależności od ilości działań, które są przetwarzane (i monitorowane przez usługę Defender for Endpoint). Najlepiej postępować zgodnie ze wskazówkami od dostawców aplikacji innych niż Microsoft w przypadku ich wykluczeń, jeśli po zainstalowaniu usługi Defender for Endpoint wystąpi obniżenie wydajności. Należy również pamiętać o typowych błędach wykluczania programu antywirusowego Microsoft Defender.

Jeśli wystąpi obniżenie wydajności, zobacz następujące zasoby:

- Rozwiązywanie problemów z wydajnością Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux.

- Rozwiązywanie problemów z wydajnością AuditD z Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux.

11. Pobierz pakiet dołączania Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux

Aby uzyskać więcej informacji, zobacz pobieranie pakietu dołączania z portalu Microsoft Defender.

Uwaga

To pobieranie rejestruje Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux w celu wysyłania danych do wystąpienia Ochrona punktu końcowego w usłudze Microsoft Defender.

Po pobraniu tego pakietu możesz postępować zgodnie z instrukcjami instalacji ręcznej lub użyć platformy zarządzania systemu Linux, aby wdrożyć usługę Defender for Endpoint w systemie Linux i zarządzać nią.

12. Przykłady rozwiązania Ansible, Puppet i Chef do zarządzania Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux

Usługa Defender for Endpoint w systemie Linux została zaprojektowana tak, aby umożliwić niemal każdemu rozwiązaniu do zarządzania łatwe wdrażanie ustawień usługi Defender for Endpoint w systemie Linux i zarządzanie nimi. Kilka typowych platform zarządzania systemem Linux to Ansible, Puppet i Chef. Poniższe dokumenty zawierają przykłady konfigurowania tych platform zarządzania w celu wdrażania i konfigurowania usługi Defender for Endpoint w systemie Linux.

Uwaga

Ponowny rozruch nie jest wymagany po zainstalowaniu lub zaktualizowaniu Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux, z wyjątkiem sytuacji, gdy przeprowadzasz inspekcję w trybie niezmiennym.

Dostarczanie ustawienia cronjob zaplanowanych skanów

Zaplanuj skanowanie antywirusowe przy użyciu narzędzia Anacron w Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux. Aby uzyskać więcej informacji, zobacz Planowanie skanowania antywirusowego przy użyciu narzędzia Anacron w Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux.

Aktualizowanie Ochrona punktu końcowego w usłudze Microsoft Defender w ustawieniach cronjob agenta systemu Linux

Zaplanuj aktualizację Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux. Aby uzyskać więcej informacji, zobacz Planowanie aktualizacji Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux.

13. Rozwiązywanie problemów z instalacją Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux

Dowiedz się, jak rozwiązywać problemy, które mogą wystąpić podczas instalacji, w temacie Rozwiązywanie problemów z instalacją Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux.

14. Sprawdzanie statystyk wykorzystania zasobów

Sprawdź statystyki wydajności i porównaj je z użyciem przed wdrożeniem w porównaniu z użyciem po wdrożeniu.

15. Weryfikowanie komunikacji z zapleczem Ochrona punktu końcowego w usłudze Microsoft Defender

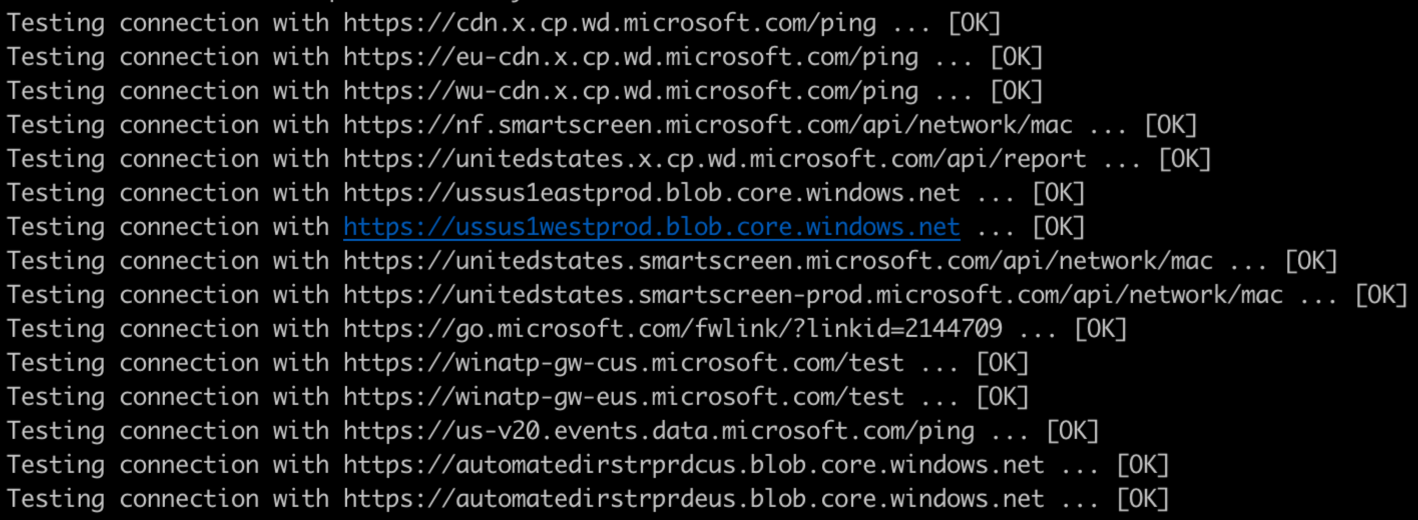

Aby zweryfikować Ochrona punktu końcowego w usłudze Microsoft Defender komunikacji z chmurą w systemie Linux przy użyciu bieżących ustawień sieciowych, uruchom następujący test łączności z poziomu wiersza polecenia:

mdatp connectivity test

Na poniższej ilustracji przedstawiono oczekiwane dane wyjściowe z testu:

Aby uzyskać więcej informacji, zobacz Sprawdzanie poprawności łączności.

16. Badanie problemów z kondycją agenta

Zbadaj problemy z kondycją agenta na podstawie wartości zwróconych podczas uruchamiania mdatp health polecenia. Aby uzyskać więcej informacji, zobacz Badanie problemów z kondycją agenta.

17. Sprawdź, czy możesz uzyskać aktualizacje platformy (aktualizacje agenta)

Aby zweryfikować Ochrona punktu końcowego w usłudze Microsoft Defender aktualizacji platformy systemu Linux, uruchom następujący wiersz polecenia:

sudo yum update mdatp

lub

apt-get update mdatp

w zależności od menedżera pakietów.

Aby uzyskać więcej informacji, zobacz Temat Kondycja urządzenia i Microsoft Defender raport dotyczący kondycji oprogramowania chroniącego przed złośliwym kodem.

Aby znaleźć najnowszą wersję szerokiego kanału, odwiedź stronę Co nowego w Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux.

Jak zaktualizować Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux

Firma Microsoft regularnie publikuje aktualizacje oprogramowania w celu zwiększenia wydajności, bezpieczeństwa i dostarczania nowych funkcji. Aby zaktualizować Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux. Aby uzyskać więcej informacji, zobacz Wdrażanie aktualizacji dla Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux.

Uwaga

Jeśli masz satelitę Redhata (podobny do programu WSUS w systemie Windows), możesz pobrać z niego zaktualizowane pakiety.

Porada

Zautomatyzuj aktualizację agenta zgodnie z miesięcznym (zalecanym) harmonogramem przy użyciu zadania Cron. Aby uzyskać więcej informacji, zobacz planowanie aktualizacji Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux.

Punkty końcowe inne niż Windows

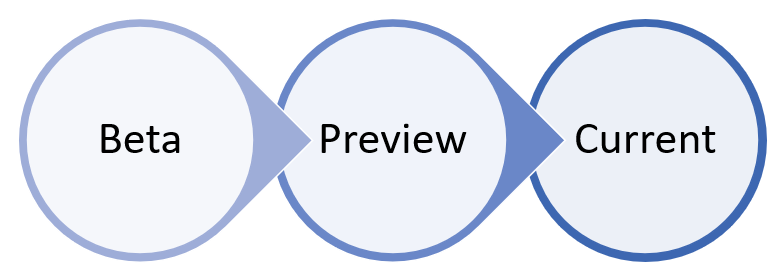

W systemach macOS i Linux można korzystać z kilku systemów i uruchamiać je w kanale beta.

Uwaga

Najlepiej jest uwzględnić jeden z każdego typu systemu Linux uruchomionego w kanale podglądu, aby można było znaleźć problemy ze zgodnością, wydajnością i niezawodnością, zanim kompilacja przejdzie do bieżącego kanału.

Wybór kanału określa typ i częstotliwość aktualizacji oferowanych urządzeniu. Urządzenia w wersji beta to pierwsze urządzenia, które otrzymują aktualizacje i nowe funkcje, a następnie wersja zapoznawcza i ostatnia wersja bieżąca.

Aby zapoznać się z nowymi funkcjami i przekazać wczesną opinię, zaleca się skonfigurowanie niektórych urządzeń w przedsiębiorstwie do korzystania z wersji beta lub wersji zapoznawczej.

Ostrzeżenie

Przełączenie kanału po początkowej instalacji wymaga ponownej instalacji produktu. Aby przełączyć kanał produktu: odinstaluj istniejący pakiet, skonfiguruj ponownie urządzenie do korzystania z nowego kanału i wykonaj kroki opisane w tym dokumencie, aby zainstalować pakiet z nowej lokalizacji.

18. Sprawdź, czy możesz uzyskać aktualizacje analizy zabezpieczeń (sygnatury/aktualizacje definicji)

Aby zweryfikować Ochrona punktu końcowego w usłudze Microsoft Defender w aktualizacjach sygnatur/definicji systemu Linux, uruchom następujący wiersz polecenia:

mdatp definitions update

Aby uzyskać więcej informacji, zobacz New device health reporting for Microsoft Defender antimalware (Raportowanie kondycji nowego urządzenia w celu Microsoft Defender ochrony przed złośliwym kodem).

19. Wykrywanie testów

Aby upewnić się, że urządzenie jest poprawnie dołączone i zgłoszone do usługi, uruchom następujący test wykrywania:

Otwórz okno Terminal i wykonaj następujące polecenie, aby uruchomić test wykrywania złośliwego oprogramowania:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtMożesz uruchomić dodatkowe testy wykrywania plików zip przy użyciu jednego z następujących poleceń:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipUwaga

Jeśli wykrycia nie zostaną wyświetlone, możliwe, że ustawiono opcję "allowedThreats", aby zezwalać w preferencjach za pośrednictwem rozwiązania Ansible lub Puppet.

Wykrywanie i reagowanie na punkty końcowe (EDR) można znaleźć w temacie Experience Ochrona punktu końcowego w usłudze Microsoft Defender through simulated attacks (Środowisko Ochrona punktu końcowego w usłudze Microsoft Defender za pomocą symulowanych ataków). Jeśli wykrywanie nie zostanie wyświetlone, może się okazać, że w portalu brakuje zdarzenia lub alertów. Aby uzyskać więcej informacji, zobacz Rozwiązywanie problemów z brakującymi zdarzeniami lub alertami dla Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux.

Aby uzyskać więcej informacji na temat ujednoliconych zgłoszeń w Microsoft Defender XDR i możliwości przesyłania wyników fałszywie dodatnich i fałszywie ujemnych za pośrednictwem portalu, zobacz Unified submissions in Microsoft Defender XDR now Generally Available! - Microsoft Tech Community.

20. Rozwiązywanie problemów z brakującymi zdarzeniami lub alertami dla Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux

Aby uzyskać więcej informacji, zobacz Rozwiązywanie problemów z brakującymi zdarzeniami lub alertami dla Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux.

21. Rozwiązywanie problemów z wysokim wykorzystaniem procesora CPU przez niezależnych dostawców oprogramowania, aplikacje systemu Linux lub skrypty

Jeśli zauważysz, że niezależnych dostawców oprogramowania innych firm, wewnętrznie opracowane aplikacje lub skrypty systemu Linux mają wysokie wykorzystanie procesora CPU, należy wykonać następujące kroki, aby zbadać przyczynę.

- Zidentyfikuj wątek lub proces, który powoduje objaw.

- Zastosuj dalsze kroki diagnostyczne na podstawie zidentyfikowanego procesu, aby rozwiązać ten problem.

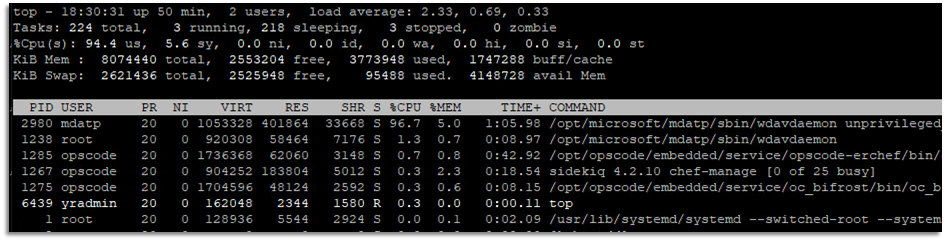

Krok 1. Identyfikowanie Ochrona punktu końcowego w usłudze Microsoft Defender w wątku systemu Linux powodującego objaw

Użyj następujących składni, aby zidentyfikować proces, który powoduje obciążenie procesora CPU:

Aby uzyskać identyfikator procesu Ochrona punktu końcowego w usłudze Microsoft Defender powodujący problem, uruchom polecenie:

sudo top -cAby uzyskać więcej informacji na temat procesu Ochrona punktu końcowego w usłudze Microsoft Defender, uruchom polecenie:

sudo ps ax --no-headings -T -o user,pid,thcount,%cpu,sched,%mem,vsz,rss,tname,stat,start_time,time,ucmd,command |sort -nrk 3|grep mdatpAby zidentyfikować określony identyfikator wątku Ochrona punktu końcowego w usłudze Microsoft Defender powodujący najwyższe wykorzystanie procesora CPU w procesie, uruchom polecenie:

sudo ps -T -p <PID> >> Thread_with_highest_cpu_usage.log

W poniższej tabeli wymieniono procesy, które mogą powodować wysokie użycie procesora CPU:

| Nazwa procesu | Używany składnik | używany aparat MDE |

|---|---|---|

| wdavdaemon | FaNotify | Program antywirusowy & EDR |

| wdavdaemon unprivileged | Aparat antywirusowy | |

| wdavdaemon edr | Aparat EDR | |

| mdatp_audisp_plugin | struktura inspekcji (poddana inspekcji) | Pozyskiwanie dzienników inspekcji |

Krok 2. Stosowanie dalszych kroków diagnostycznych na podstawie zidentyfikowanego procesu

Po zidentyfikowaniu procesu powodującego wysokie użycie procesora CPU skorzystaj z odpowiednich wskazówek diagnostycznych w poniższej sekcji.

Na przykład w poprzednim kroku wdavdaemon unprivileged został zidentyfikowany jako proces powodujący wysokie użycie procesora CPU. Na podstawie wyniku możesz zastosować wskazówki, aby sprawdzić proces wdavdaemon nieuprzywilejowany.

Skorzystaj z poniższej tabeli, aby rozwiązać problemy z wysokim wykorzystaniem procesora CPU:

| Nazwa procesu | Używany składnik | używany aparat Ochrona punktu końcowego w usłudze Microsoft Defender | Kroki |

|---|---|---|---|

| wdavdaemon | FaNotify | Program antywirusowy & EDR | — Pobierz i uruchom Ochrona punktu końcowego w usłudze Microsoft Defender Client Analyzer. Aby uzyskać więcej informacji, zobacz Uruchamianie analizatora klienta w systemie macOS lub Linux. — Zbieranie danych diagnostycznych przy użyciu narzędzia analizatora klienta. — Otwórz zgłoszenie do pomocy technicznej css w firmie Microsoft. Aby uzyskać więcej informacji, zobacz przypadek obsługi zabezpieczeń css. |

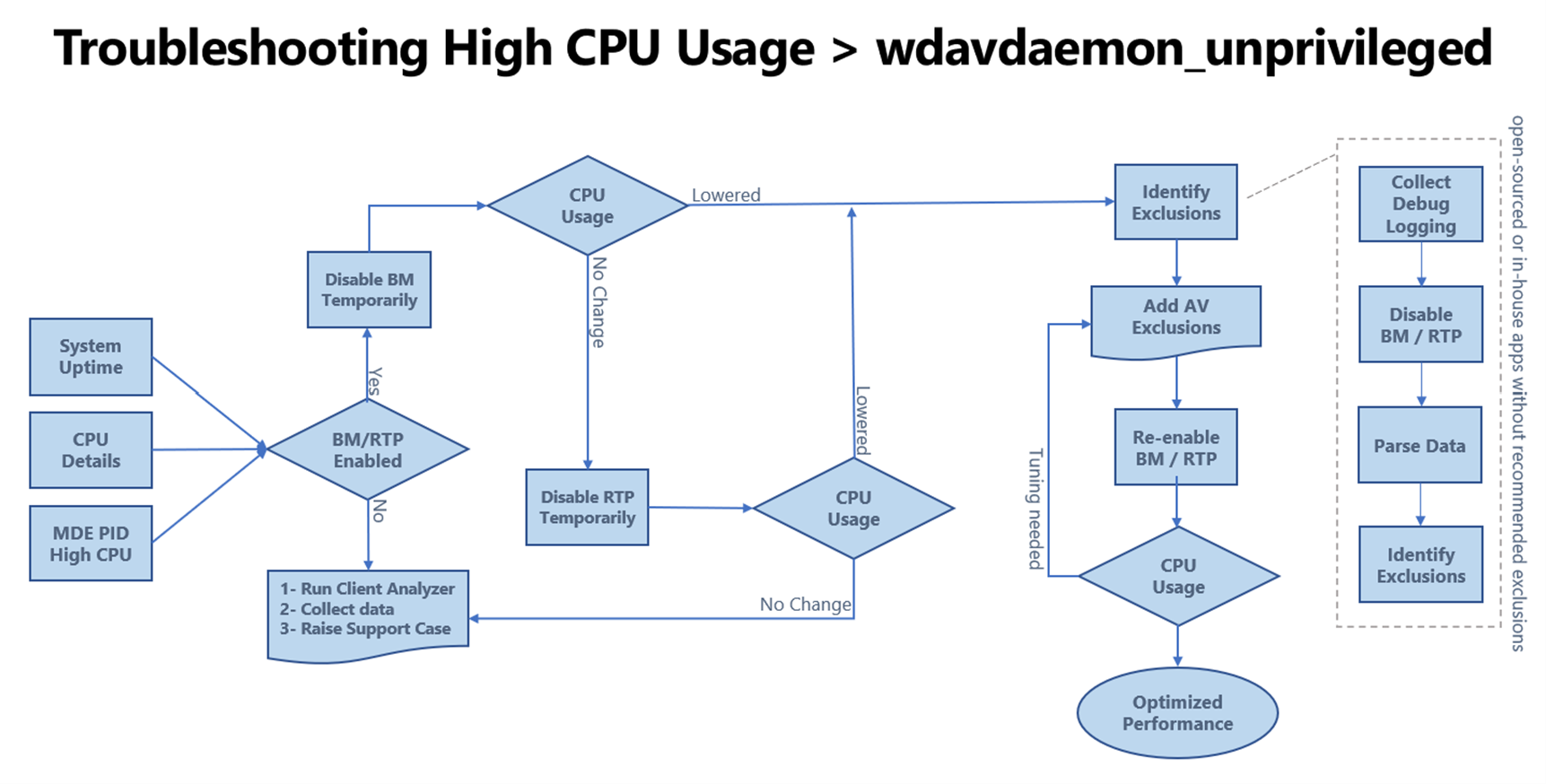

| wdavdaemon unprivileged | Nie dotyczy | Aparat antywirusowy | Na poniższym diagramie przedstawiono przepływ pracy i kroki wymagane do dodania wykluczeń programu antywirusowego.

Ogólne wskazówki dotyczące rozwiązywania problemów - Jeśli masz lokalne aplikacje/skrypty lub uzasadnione aplikacje/skrypty innych firm, które są oflagowane, badacze zabezpieczeń firmy Microsoft analizują podejrzane pliki, aby ustalić, czy są to zagrożenia, niechciane aplikacje lub zwykłe pliki. Prześlij pliki, które uważasz za złośliwe oprogramowanie lub pliki, które uważasz za niepoprawnie sklasyfikowane jako złośliwe oprogramowanie przy użyciu ujednoliconego środowiska przesyłania (aby uzyskać więcej informacji, zobacz Ujednolicone środowisko przesyłania) lub Przesyłanie plików. — Zobacz rozwiązywanie problemów z wydajnością Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux. — Pobierz i uruchom Ochrona punktu końcowego w usłudze Microsoft Defender Client Analyzer. Aby uzyskać więcej informacji, zobacz Uruchamianie analizatora klienta w systemie macOS lub Linux. — Zbieranie danych diagnostycznych przy użyciu narzędzia analizatora klienta. — Otwórz zgłoszenie do pomocy technicznej css w firmie Microsoft. Aby uzyskać więcej informacji, zobacz przypadek obsługi zabezpieczeń css. |

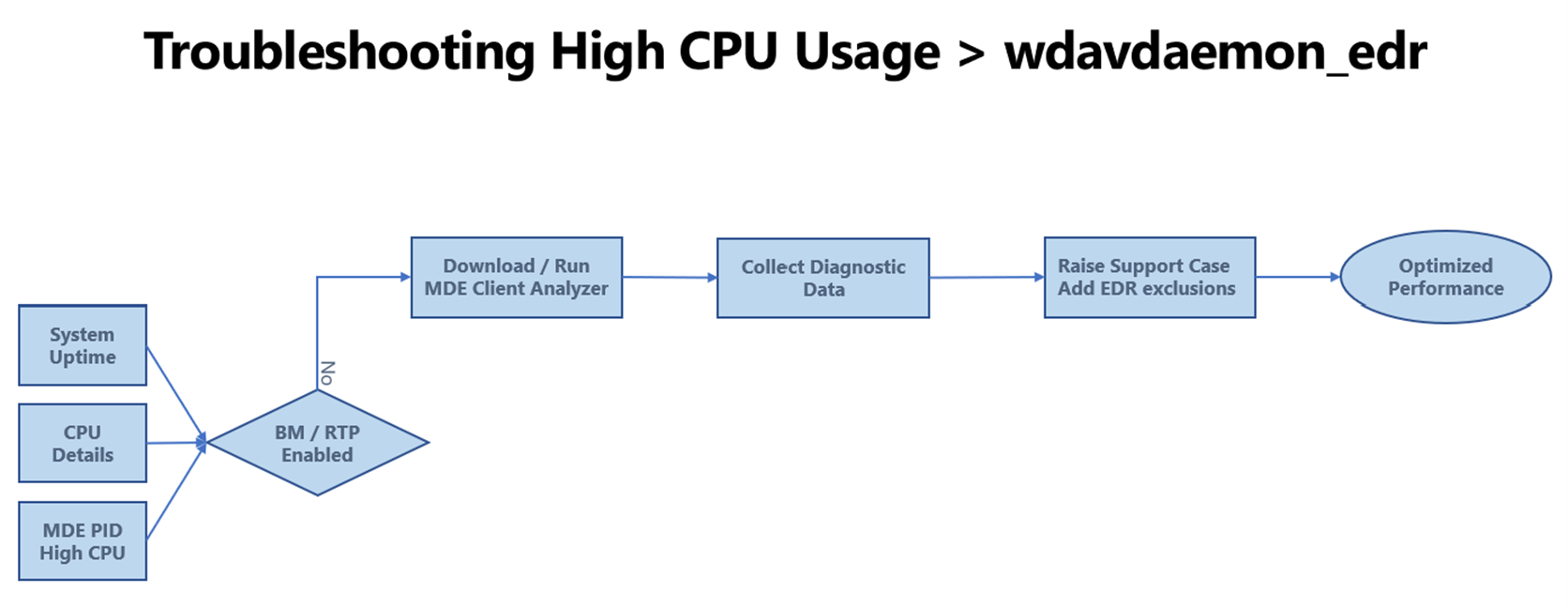

| wdavdaemon edr | Nie dotyczy | Aparat EDR | Na poniższym diagramie przedstawiono przepływ pracy i kroki rozwiązywania problemów z procesami wdavedaemon_edr.

Ogólne wskazówki dotyczące rozwiązywania problemów - Jeśli masz lokalne aplikacje/skrypty lub uzasadnione aplikacje/skrypty innych firm, które są oflagowane, badacze zabezpieczeń firmy Microsoft analizują podejrzane pliki, aby ustalić, czy są to zagrożenia, niechciane aplikacje lub zwykłe pliki. Prześlij pliki, które uważasz za złośliwe oprogramowanie lub pliki, które uważasz za niepoprawnie sklasyfikowane jako złośliwe oprogramowanie przy użyciu ujednoliconego środowiska przesyłania (aby uzyskać więcej informacji, zobacz Ujednolicone środowisko przesyłania) lub Przesyłanie plików. — Zobacz rozwiązywanie problemów z wydajnością Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux. — Pobierz i uruchom Ochrona punktu końcowego w usłudze Microsoft Defender Client Analyzer. Aby uzyskać więcej informacji, zobacz Uruchamianie analizatora klienta w systemie macOS lub Linux. — Zbieranie danych diagnostycznych przy użyciu narzędzia analizatora klienta. — Otwórz zgłoszenie do pomocy technicznej css w firmie Microsoft. Aby uzyskać więcej informacji, zobacz przypadek obsługi zabezpieczeń css. |

| mdatp_audisp_plugin | Struktura inspekcji | Pozyskiwanie dzienników inspekcji | Zobacz Rozwiązywanie problemów z wydajnością AuditD z Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux. |

22. Odinstaluj rozwiązanie inne niż Microsoft

Jeśli w tym momencie masz:

- Dołączono urządzenia organizacji do usługi Defender for Endpoint i

- Microsoft Defender program antywirusowy jest zainstalowany i włączony,

Następnym krokiem jest odinstalowanie oprogramowania antywirusowego, oprogramowania chroniącego przed złośliwym kodem i rozwiązania ochrony punktów końcowych. Po odinstalowaniu rozwiązania firmy innej niż Microsoft należy zaktualizować konfigurację, aby przełączyć się z trybu pasywnego na aktywny, jeśli podczas instalacji lub konfiguracji ustawiono opcję Defender for Endpoint na tryb pasywny.

Zasoby diagnostyczne i rozwiązywanie problemów

- Rozwiązywanie problemów z instalacją Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux.

- Określ, gdzie można znaleźć szczegółowe dzienniki dotyczące problemów z instalacją.

- Kroki rozwiązywania problemów w środowiskach bez serwera proxy lub z przezroczystym serwerem proxy.

- Kroki rozwiązywania problemów dla środowisk ze statycznym serwerem proxy.

- Zbieranie informacji diagnostycznych.

- Odinstaluj usługę Defender dla punktu końcowego w systemie Linux.

- Rozwiązywanie problemów z wydajnością Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux.

- Rozwiązywanie problemów z wydajnością AuditD z Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux.

Zaawansowane możliwości Ochrona punktu końcowego w usłudze Microsoft Defender

Ulepszone możliwości aparatu ochrony przed złośliwym kodem w systemach Linux i macOS

Zwiększanie ochrony majątku systemu Linux za pomocą monitorowania zachowania

Uwaga

Funkcja monitorowania zachowania uzupełnia istniejące silne możliwości oparte na zawartości, jednak należy dokładnie ocenić tę funkcję w środowisku przed jej szerokim wdrożeniem, ponieważ włączenie monitorowania behawioralnego zużywa więcej zasobów i może powodować problemy z wydajnością.

Informacje

Prywatność Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux

Co nowego w Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla