Ochrona ustawień zabezpieczeń systemu macOS za pomocą ochrony przed naruszeniami

Dotyczy:

- Microsoft Defender XDR

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Ochrona przed naruszeniami w systemie macOS pomaga zapobiegać wprowadzaniu niechcianych zmian ustawień zabezpieczeń przez nieautoryzowanych użytkowników. Ochrona przed naruszeniami pomaga zapobiegać nieautoryzowanemu usuwaniu Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS. Ta funkcja pomaga również w modyfikowaniu ważnych plików zabezpieczeń, procesów i ustawień konfiguracji.

Ważna

Od marca 2023 r. Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS rozpocznie respektowanie wyboru ochrony przed naruszeniami stosowanej za pośrednictwem globalnego przełącznika ochrony przed naruszeniami w ustawieniach zaawansowanych w portalu Microsoft Defender (https://security.microsoft.com). Możesz wymusić (blokować/przeprowadzać inspekcję/wyłączać) własne ustawienia ochrony przed naruszeniami systemu macOS przy użyciu rozwiązania mobile Zarządzanie urządzeniami (MDM), takiego jak Intune lub JAMF (zalecane). Jeśli ustawienie ochrony przed naruszeniami nie zostało wymuszone za pośrednictwem rozwiązania MDM, administrator lokalny może nadal ręcznie zmienić ustawienie za pomocą następującego polecenia: sudo mdatp config tamper-protection enforcement-level --value (chosen mode).

Ochronę przed naruszeniami można ustawić w następujących trybach:

| Temat | Opis |

|---|---|

| Wyłączona | Ochrona przed naruszeniami jest całkowicie wyłączona. |

| Inspekcji | Operacje manipulowania są rejestrowane, ale nie są blokowane. Ten tryb jest domyślny po instalacji. |

| Blokuj | Ochrona przed naruszeniami jest włączona; Operacje manipulowania są blokowane. |

Gdy ochrona przed naruszeniami jest ustawiona na tryb inspekcji lub bloku, można oczekiwać następujących wyników:

Tryb inspekcji:

- Akcje odinstalowywania agenta usługi Defender dla punktu końcowego są rejestrowane (poddana inspekcji)

- Edytowanie/modyfikowanie plików usługi Defender for Endpoint jest rejestrowane (poddawanych inspekcji)

- Tworzenie nowych plików w obszarze Lokalizacja usługi Defender dla punktu końcowego jest rejestrowane (poddane inspekcji)

- Usuwanie plików usługi Defender for Endpoint jest rejestrowane (poddana inspekcji)

- Zmiana nazwy plików usługi Defender dla punktu końcowego jest rejestrowana (poddana inspekcji)

Tryb bloku:

- Akcje odinstalowywania agenta usługi Defender for Endpoint są blokowane

- Edytowanie/modyfikowanie plików usługi Defender for Endpoint jest blokowane

- Tworzenie nowych plików w obszarze Lokalizacja usługi Defender dla punktu końcowego jest zablokowane

- Usuwanie plików usługi Defender for Endpoint jest zablokowane

- Zmiana nazwy plików usługi Defender for Endpoint jest zablokowana

- Polecenia zatrzymania agenta (wdavdaemon) kończą się niepowodzeniem

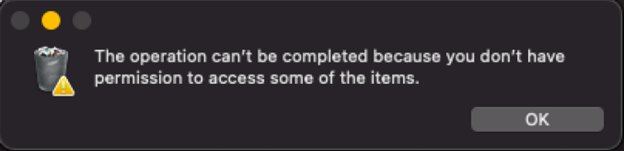

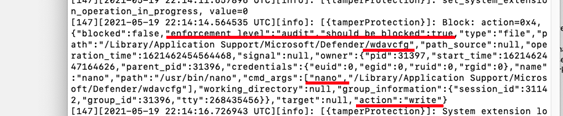

Oto przykład komunikatu systemowego w odpowiedzi na zablokowaną akcję:

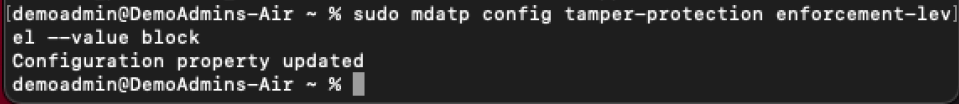

Tryb ochrony przed naruszeniami można skonfigurować, podając nazwę trybu jako poziom wymuszania.

Uwaga

- Zmiana trybu zostanie zastosowana natychmiast.

- Jeśli podczas początkowej konfiguracji użyto narzędzia JAMF, musisz zaktualizować konfigurację przy użyciu narzędzia JAMF.

Przed rozpoczęciem

- Obsługiwane wersje systemu macOS: Big Sur (11) lub nowsze.

- Minimalna wymagana wersja usługi Defender for Endpoint: 101.70.19.

Wysoce zalecane ustawienia:

Włączono ochronę integralności systemu (SIP). Aby uzyskać więcej informacji, zobacz Wyłączanie i włączanie ochrony integralności systemu.

Użyj narzędzia do zarządzania urządzeniami przenośnymi (MDM), aby skonfigurować Ochrona punktu końcowego w usłudze Microsoft Defender.

Upewnij się, że usługa Defender dla punktu końcowego ma autoryzację pełnego dostępu do dysku .

Uwaga

Zarówno włączenie funkcji SIP, jak i cała konfiguracja wykonywana za pośrednictwem rozwiązania MDM nie są obowiązkowe, ale są wymagane dla w pełni zabezpieczonej maszyny, ponieważ w przeciwnym razie administrator lokalny nadal może wprowadzać zmiany w systemie macOS. Na przykład włączenie funkcji TCC (Przezroczystość, Zgoda & Control) za pośrednictwem rozwiązania Zarządzanie urządzeniami mobilnego, takiego jak Intune, eliminuje ryzyko odwołania autoryzacji pełnego dostępu do dysku przez administratora lokalnego przez administratora globalnego.

Konfigurowanie ochrony przed naruszeniami na urządzeniach z systemem macOS

Microsoft Defender ocenia te ustawienia w następującej kolejności. Jeśli skonfigurowano ustawienie o wyższym priorytecie, pozostałe są ignorowane:

- Profil konfiguracji zarządzanej (ustawienie tamperProtection/enforcementLevel):

- Konfiguracja ręczna (z

mdatp config tamper-protection enforcement-level --value { disabled|audit|block }) - Jeśli flaga ochrony przed naruszeniami w portalu zabezpieczeń jest ustawiona, jest używany tryb "blokuj" (w wersji zapoznawczej nie jest dostępny dla wszystkich klientów)

- Jeśli maszyna ma licencję, tryb inspekcji jest domyślnie używany

- Jeśli maszyna nie jest licencjonowana, ochrona przed naruszeniami jest w trybie "blokuj"

Przed rozpoczęciem

Upewnij się, że maszyna ma licencję i jest w dobrej kondycji (odpowiedni raport truewartości):

mdatp health

healthy : true

health_issues : []

licensed : true

...

tamper_protection : "audit"

tamper_protection raportuje efektywny poziom wymuszania.

Konfiguracja ręczna

- Użyj następującego polecenia, aby przełączyć się do trybu najbardziej restrykcyjnego:

sudo mdatp config tamper-protection enforcement-level --value block

Uwaga

Na maszynach produkcyjnych należy użyć profilu konfiguracji zarządzanej (wdrożonego za pośrednictwem rozwiązania MDM). Jeśli administrator lokalny zmienił tryb ochrony przed naruszeniami za pośrednictwem konfiguracji ręcznej, może również w dowolnym momencie zmienić go na mniej restrykcyjny. Jeśli tryb ochrony przed naruszeniami został ustawiony za pośrednictwem profilu zarządzanego, tylko administrator globalny będzie mógł go cofnąć.

- Sprawdź wynik.

healthy : true

health_issues : []

licensed : true

engine_version : "1.1.19300.3"

app_version : "101.70.19"

org_id : "..."

log_level : "info"

machine_guid : "..."

release_ring : "InsiderFast"

product_expiration : Dec 29, 2022 at 09:48:37 PM

cloud_enabled : true

cloud_automatic_sample_submission_consent : "safe"

cloud_diagnostic_enabled : false

passive_mode_enabled : false

real_time_protection_enabled : true

real_time_protection_available : true

real_time_protection_subsystem : "endpoint_security_extension"

network_events_subsystem : "network_filter_extension"

device_control_enforcement_level : "audit"

tamper_protection : "block"

automatic_definition_update_enabled : true

definitions_updated : Jul 06, 2022 at 01:57:03 PM

definitions_updated_minutes_ago : 5

definitions_version : "1.369.896.0"

definitions_status : "up_to_date"

edr_early_preview_enabled : "disabled"

edr_device_tags : []

edr_group_ids : ""

edr_configuration_version : "20.199999.main.2022.07.05.02-ac10b0623fd381e28133debe14b39bb2dc5b61af"

edr_machine_id : "..."

conflicting_applications : []

network_protection_status : "stopped"

data_loss_prevention_status : "disabled"

full_disk_access_enabled : true

Zwróć uwagę, że wartość "tamper_protection" jest teraz ustawiona na "blokuj".

JAMF

Skonfiguruj tryb ochrony przed naruszeniami w profilu konfiguracji Ochrona punktu końcowego w usłudze Microsoft Defender, dodając następujące ustawienia:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</plist>

Uwaga

Jeśli masz już profil konfiguracji dla Ochrona punktu końcowego w usłudze Microsoft Defender, musisz dodać do niego ustawienia. Nie należy tworzyć drugiego profilu konfiguracji.

Intune

Wykaz ustawień

Możesz utworzyć nowy profil wykazu ustawień, aby dodać konfigurację ochrony przed naruszeniami, lub dodać go do istniejącego. Ustawienie "Poziom wymuszania" można znaleźć w kategorii "Microsoft Defender" i podkategorii "Ochrona przed naruszeniami". Następnie wybierz żądany poziom.

Profil niestandardowy

Alternatywnie można również skonfigurować ochronę przed naruszeniami za pośrednictwem profilu niestandardowego. Aby uzyskać więcej informacji, zobacz Ustawianie preferencji dla Ochrona punktu końcowego w usłudze Microsoft Defender w systemie macOS.

Uwaga

W celu Intune konfiguracji można utworzyć nowy plik konfiguracji profilu w celu dodania konfiguracji ochrony przed naruszeniami lub dodać te parametry do istniejącego. Wybierz żądany poziom.

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>C4E6A782-0C8D-44AB-A025-EB893987A295</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint settings</string>

<key>PayloadDescription</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string>

<key>PayloadType</key>

<string>com.microsoft.wdav</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</array>

</dict>

</plist>

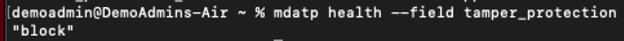

Sprawdzanie stanu

Sprawdź stan ochrony przed naruszeniami, uruchamiając następujące polecenie:

mdatp health --field tamper_protection

Wynik pokazuje wartość "blokuj", jeśli ochrona przed naruszeniami jest włączona:

Możesz również uruchomić pełne mdatp health polecenie i wyszukać "tamper_protection" w danych wyjściowych.

Aby uzyskać rozszerzone informacje o stanie ochrony przed naruszeniami, uruchom polecenie mdatp health --details tamper_protection.

Weryfikowanie możliwości zapobiegania ochronie przed naruszeniami

Możesz sprawdzić, czy ochrona przed naruszeniami jest włączona na różne sposoby.

Weryfikowanie trybu bloku

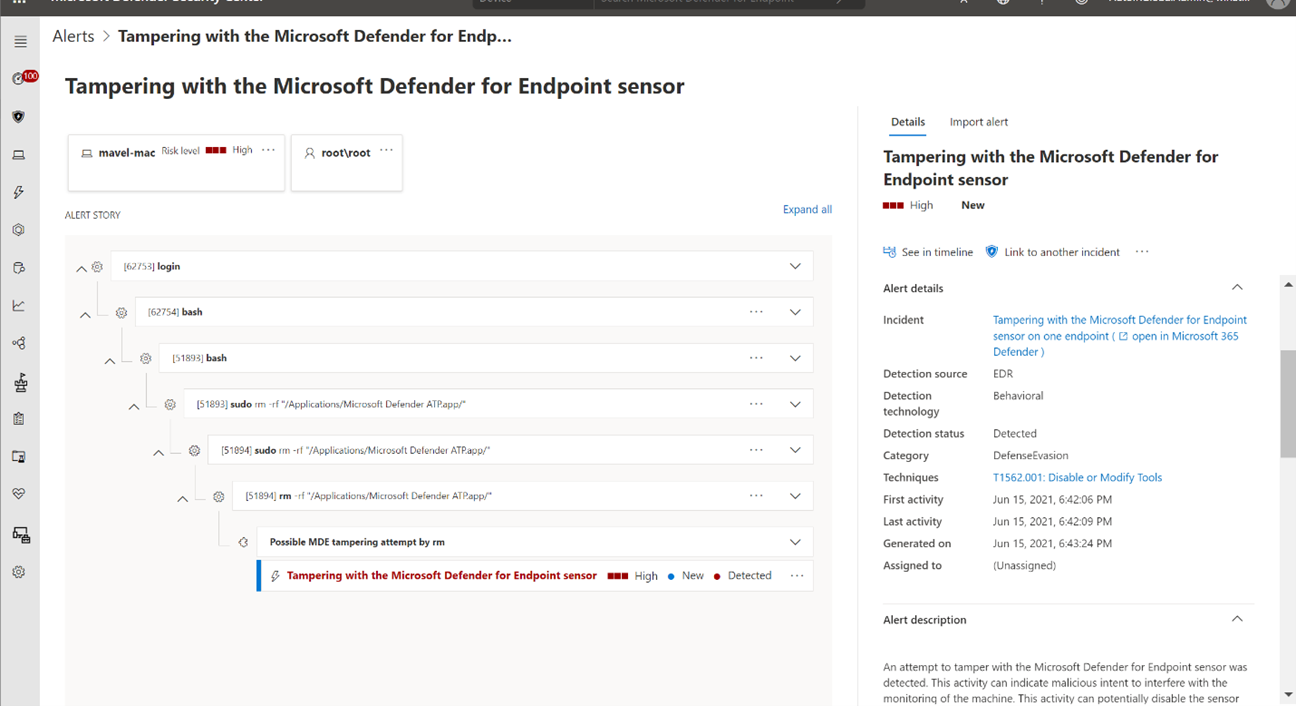

Alert dotyczący naruszenia jest zgłaszany w portalu Microsoft Defender

Weryfikowanie trybu bloku i trybów inspekcji

- Za pomocą zaawansowanego wyszukiwania zagrożeń są wyświetlane alerty dotyczące manipulowania

- Zdarzenia naruszenia można znaleźć w lokalnych dziennikach urządzeń:

sudo grep -F '[{tamperProtection}]' /Library/Logs/Microsoft/mdatp/microsoft_defender_core.log

Scenariusze diy

W przypadku ochrony przed naruszeniami ustawionej na wartość "blokuj" spróbuj odinstalować usługę Defender for Endpoint przy użyciu różnych metod. Na przykład przeciągnij kafelek aplikacji do kosza lub odinstaluj ochronę przed naruszeniami przy użyciu wiersza polecenia.

Spróbuj zatrzymać proces usługi Defender for Endpoint (kill).

Spróbuj usunąć, zmienić nazwę, zmodyfikować, przenieść pliki usługi Defender for Endpoint (podobnie jak w przypadku złośliwego użytkownika), na przykład:

- /Aplikacje/Microsoft Defender ATP.app/

- /Library/LaunchDaemons/com.microsoft.fresno.plist

- /Library/LaunchDaemons/com.microsoft.fresno.uninstall.plist

- /Library/LaunchAgents/com.microsoft.wdav.tray.plist

- /Library/Managed Preferences/com.microsoft.wdav.ext.plist

- /Library/Managed Preferences/mdatp_managed.json

- /Library/Managed Preferences/com.microsoft.wdav.atp.plist

- /Library/Managed Preferences/com.microsoft.wdav.atp.offboarding.plist

- /usr/local/bin/mdatp

Wyłączanie ochrony przed naruszeniami

Ochronę przed naruszeniami można wyłączyć przy użyciu dowolnej z następujących metod.

Konfiguracja ręczna

Użyj następującego polecenia:

sudo mdatp config tamper-protection enforcement-level --value disabled

JAMF

Zmień wartość na enforcementLevel "wyłączone" w profilu konfiguracji i wypchnij ją do maszyny:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>disabled</string>

</dict>

</dict>

</plist>

Intune

Dodaj następującą konfigurację w profilu Intune:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>C4E6A782-0C8D-44AB-A025-EB893987A295</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint settings</string>

<key>PayloadDescription</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string>

<key>PayloadType</key>

<string>com.microsoft.wdav</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>disabled</string>

</dict>

</dict>

</array>

</dict>

</plist>

Wykluczenia

Uwaga

Dostępne w wersji 101.98.71 lub nowszej.

Ochrona przed naruszeniami uniemożliwia wszelkim procesom systemu macOS wprowadzanie zmian w zasobach Microsoft Defender lub zabijanie procesów Microsoft Defender. Chronione zasoby obejmują pliki instalacyjne i konfiguracyjne.

Wewnętrznie Microsoft Defender w pewnych okolicznościach czyni wyjątki od niektórych procesów systemu macOS. Na przykład system macOS może uaktualnić pakiet usługi Defender, jeśli usługa Tamper Protection weryfikuje autentyczność pakietów. Istnieją również inne wykluczenia. Na przykład proces mdm systemu macOS może zastąpić zarządzane pliki konfiguracji usługi Microsoft Defender.

Istnieją sytuacje, w których administrator globalny musi ponownie uruchomić usługę Defender na wszystkich lub niektórych zarządzanych maszynach. Zazwyczaj odbywa się to przez utworzenie i uruchomienie zasad JAMF, które uruchamiają skrypt na maszynach zdalnych (lub podobne operacje dla innych dostawców oprogramowania MDM).

Aby uniknąć oznaczania tych operacji inicjowanych przez zasady, Microsoft Defender wykrywa te procesy zasad MDM dla jamf i Intune oraz zezwala na operacje manipulowania z nich. W tym samym czasie ochrona przed naruszeniami zablokuje ponowne uruchomienie tego samego skryptu Microsoft Defender, jeśli zostanie on uruchomiony lokalnie z poziomu terminalu.

Jednak te procesy uruchamiania zasad są specyficzne dla dostawcy. Chociaż Microsoft Defender zapewnia wbudowane wykluczenia dla jamf i Intune, nie może zapewnić tych wykluczeń dla wszystkich możliwych dostawców mdm. Zamiast tego administrator globalny może dodać własne wykluczenia do ochrony przed naruszeniami. Wykluczenia można wykonywać tylko za pośrednictwem profilu MDM, a nie konfiguracji lokalnej.

Aby to zrobić, musisz najpierw ustalić ścieżkę do procesu pomocnika MDM, który uruchamia zasady. Można to zrobić, postępjąc zgodnie z dokumentacją dostawcy rozwiązania MDM. Możesz również zainicjować manipulowanie zasadami testowymi, uzyskać alert w portalu zabezpieczeń, sprawdzić hierarchię procesów, które zainicjowały "atak" i wybrać proces, który wygląda jak kandydat pomocnika MDM.

Po zidentyfikowaniu ścieżki procesu masz kilka opcji konfigurowania wykluczenia:

- Według samej ścieżki. Jest to najprostszy (masz już tę ścieżkę) i najmniej bezpieczny sposób, aby to zrobić, innymi słowy, nie jest zalecane.

- Po pobraniu identyfikatora podpisywania z pliku wykonywalnego, identyfikatora teamidentifiera lub identyfikatora podpisywania, uruchom polecenie

codesign -dv --verbose=4 path_to_helper(poszukaj identyfikatora i identyfikatora TeamIdentifier, ten ostatni nie jest dostępny dla własnych narzędzi firmy Apple). - Lub przy użyciu kombinacji tych atrybutów.

Przykład:

codesign -dv --verbose=4 /usr/bin/ruby

Executable=/usr/bin/ruby

Identifier=com.apple.ruby

Format=Mach-O universal (x86_64 arm64e)

CodeDirectory v=20400 size=583 flags=0x0(none) hashes=13+2 location=embedded

Platform identifier=14

VersionPlatform=1

VersionMin=852992

VersionSDK=852992

Hash type=sha256 size=32

CandidateCDHash sha256=335c10d40db9417d80db87f658f6565018a4c3d6

CandidateCDHashFull sha256=335c10d40db9417d80db87f658f6565018a4c3d65ea3b850fc76c59e0e137e20

Hash choices=sha256

CMSDigest=335c10d40db9417d80db87f658f6565018a4c3d65ea3b850fc76c59e0e137e20

CMSDigestType=2

Executable Segment base=0

Executable Segment limit=16384

Executable Segment flags=0x1

Page size=4096

Launch Constraints:

None

CDHash=335c10d40db9417d80db87f658f6565018a4c3d6

Signature size=4442

Authority=Software Signing

Authority=Apple Code Signing Certification Authority

Authority=Apple Root CA

Signed Time=Apr 15, 2023 at 4:45:52 AM

Info.plist=not bound

TeamIdentifier=not set

Sealed Resources=none

Internal requirements count=1 size=64

Skonfiguruj preferencje, na przykład dla narzędzia JAMF:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

<key>exclusions</key>

<array>

<dict>

<key>path</key>

<string>/usr/bin/ruby</string>

<key>teamId</key>

<string/>

<key>signingId</key>

<string>com.apple.ruby</string>

<key>args</key>

<array>

<string>/usr/local/bin/global_mdatp_restarted.rb</string>

</array>

</dict>

</array>

</dict>

</dict>

</plist>

Pamiętaj, że wykluczenie interpretera skryptów (takiego jak Ruby z powyższego przykładu) zamiast skompilowanego pliku wykonywalnego nie jest bezpieczne, ponieważ może uruchamiać dowolny skrypt, a nie tylko ten, którego używa administrator globalny.

Aby zminimalizować ryzyko, zalecamy użycie dodatku args , aby zezwolić na uruchamianie tylko określonych skryptów z interpreterami skryptów.

W powyższym przykładzie dozwolone jest tylko /usr/bin/ruby /usr/local/bin/global_mdatp_restarted.rb ponowne uruchomienie usługi Defender.

Ale, na przykład, /usr/bin/ruby /Library/Application Support/Global Manager/global_mdatp_restarted.rb lub nawet /usr/bin/ruby /usr/local/bin/global_mdatp_restarted.rb $USER nie są dozwolone.

Ostrzeżenie

Zawsze używaj najbardziej restrykcyjnych kryteriów, aby zapobiec nieoczekiwanym atakom!

Rozwiązywanie problemów z konfiguracją

Problem: Ochrona przed naruszeniami jest zgłaszana jako wyłączona

Jeśli uruchomienie polecenia mdatp health zgłasza, że ochrona przed naruszeniami jest wyłączona, nawet jeśli została włączona i od momentu dołączenia minęło ponad godzinę, możesz sprawdzić, czy masz odpowiednią konfigurację, uruchamiając następujące polecenie:

mdatp health --details tamper_protection

tamper_protection : "audit"

exclusions : [{"path":"/usr/bin/ruby","team_id":"","signing_id":"com.apple.ruby","args":["/usr/local/bin/global_mdatp_restarted.rb"]}] [managed]

feature_enabled_protection : true

feature_enabled_portal : true

configuration_source : "local"

configuration_local : "audit"

configuration_portal : "block"

configuration_default : "audit"

configuration_is_managed : false

tamper_protectionjest trybem efektywnym . Jeśli ten tryb jest trybem, którego chcesz użyć, wszystko jest ustawione.configuration_sourcewskazuje, jak ustawiono poziom wymuszania ochrony przed naruszeniami. Musi ona być zgodna ze sposobem konfigurowania ochrony przed naruszeniami. (Jeśli ustawisz jego tryb za pośrednictwem profilu zarządzanego iconfiguration_sourcewyświetlisz coś innego, najprawdopodobniej błędnie skonfigurowano profil).mdm— jest on konfigurowany za pośrednictwem profilu zarządzanego. Tylko administrator globalny może go zmienić za pomocą aktualizacji profilu.local— jest on skonfigurowany za pomocąmdatp configpoleceniaportal— domyślny poziom wymuszania ustawiony w portalu zabezpieczeńdefaults— nie skonfigurowano, używany jest tryb domyślny

- Jeśli

feature_enabled_protectionjest to wartość false, ochrona przed naruszeniami nie jest włączona dla Twojej organizacji (dzieje się tak, jeśli usługa Defender nie zgłasza "licencjonowanych") - Jeśli

feature_enabled_portaljest to wartość false, ustawienie trybu domyślnego za pośrednictwem portalu zabezpieczeń nie jest jeszcze włączone. configuration_local,configuration_portalinformujeconfiguration_defaulto trybie, który będzie używany, jeśli użyto odpowiedniego kanału konfiguracji. (Na przykład można skonfigurować ochronę przed naruszeniami w trybie "blokuj" za pośrednictwem profilu MDM iconfiguration_defaultwyświetlićauditpolecenie . Oznacza to tylko, że jeśli usuniesz swój profil, a tryb nie został ustawiony za pomocą portalu zabezpieczeń lub za pośrednictwemmdatp configportalu zabezpieczeń, zostanie użyty tryb domyślny, czyliaudit.)

Uwaga

Należy sprawdzić dzienniki Microsoft Defender, aby uzyskać te same informacje przed wersją 101.98.71. Zobacz poniżej, aby zapoznać się z przykładem.

$ sudo grep -F '[{tamperProtection}]: Feature state:' /Library/Logs/Microsoft/mdatp/microsoft_defender_core.log | tail -n 1

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla