Koryguj luki w zabezpieczeniach

Dotyczy:

- Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

- Microsoft Defender dla serwerów plan 1 & 2

Obejrzyj ten krótki film wideo, aby dowiedzieć się, jak Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender odnajdywać luki w zabezpieczeniach i błędy konfiguracji w punktach końcowych oraz udostępnia praktyczne szczegółowe informacje, które ułatwiają szybkie korygowanie zagrożeń i luk w zabezpieczeniach w środowisku.

Porada

Czy wiesz, że możesz bezpłatnie wypróbować wszystkie funkcje w Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender? Dowiedz się, jak utworzyć konto bezpłatnej wersji próbnej.

Żądanie korygowania

Funkcje zarządzania lukami w zabezpieczeniach wypełniają lukę między administratorami zabezpieczeń i IT za pośrednictwem przepływu pracy żądania korygowania. Administratorzy zabezpieczeń, tacy jak ty, mogą poprosić administratora IT o skorygowanie luki w zabezpieczeniach ze stron rekomendacji w celu Intune.

Włączanie połączenia Microsoft Intune

Aby użyć tej funkcji, włącz połączenia Microsoft Intune. W portalu Microsoft Defender przejdź do pozycji Ustawienia>Punkty końcowe>Ogólne>funkcje zaawansowane. Przewiń w dół i poszukaj połączenia Microsoft Intune. Domyślnie przełącznik jest wyłączony. Włącz połączenie Microsoft Intune.

Uwaga: jeśli masz włączone połączenie Intune, podczas tworzenia żądania korygowania zostanie wyświetlona opcja utworzenia zadania zabezpieczeń Intune. Ta opcja nie jest wyświetlana, jeśli połączenie nie zostało ustawione.

Aby uzyskać szczegółowe informacje, zobacz Używanie Intune do korygowania luk w zabezpieczeniach zidentyfikowanych przez Ochrona punktu końcowego w usłudze Microsoft Defender.

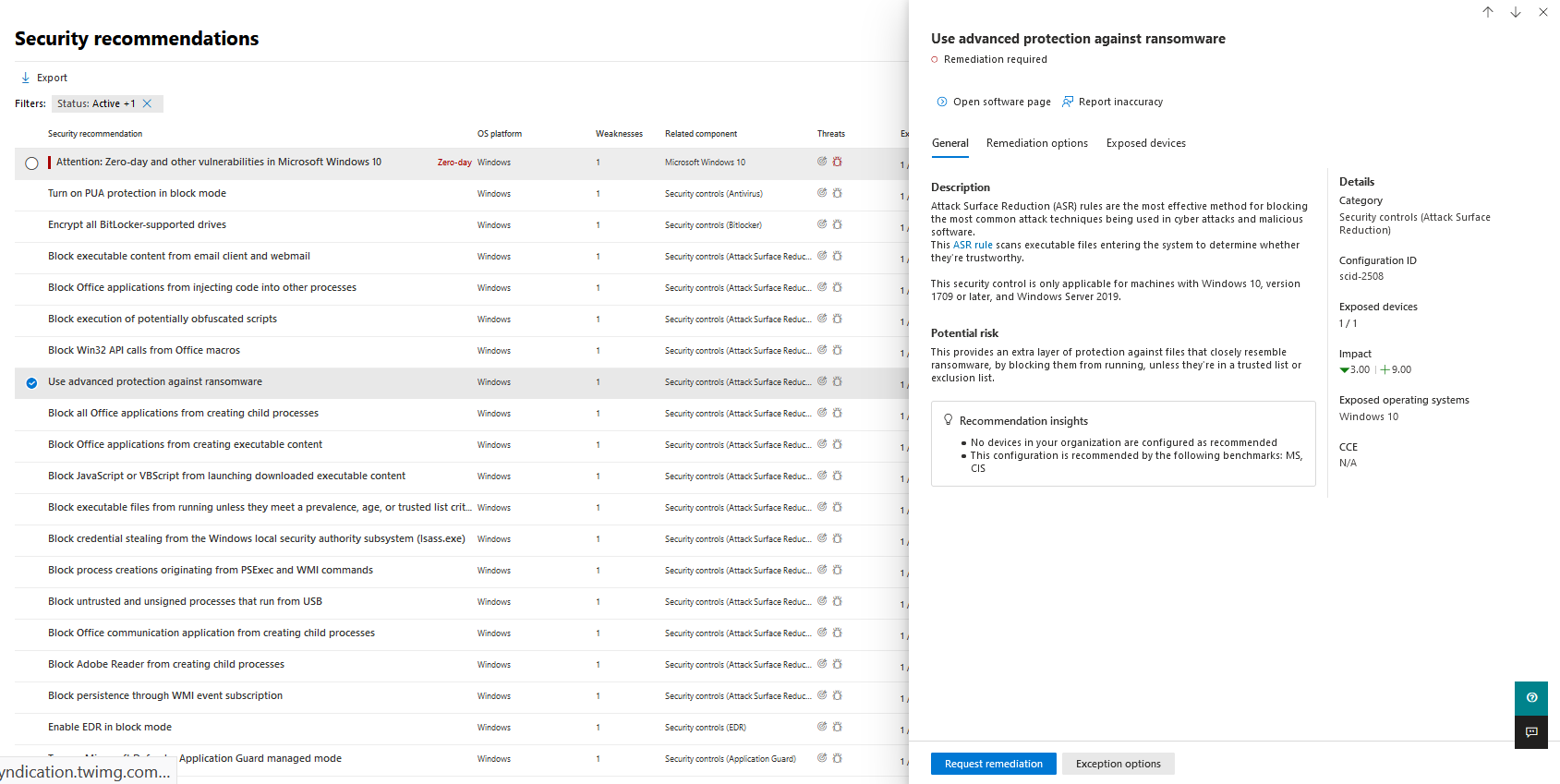

Kroki żądania korygowania

Przejdź do menu nawigacji Zarządzanie lukami w zabezpieczeniach w portalu Microsoft Defender i wybierz pozycję Rekomendacje.

Wybierz zalecenie dotyczące zabezpieczeń, dla których chcesz zażądać korygowania, a następnie wybierz pozycję Opcje korygowania.

Wypełnij formularz, łącznie z żądaniami korygowania, odpowiednimi grupami urządzeń, priorytetem, terminem ukończenia i opcjonalnymi notatkami.

- Jeśli wybierzesz opcję korygowania "wymagana uwaga", wybranie terminu ukończenia nie będzie dostępne, ponieważ nie ma konkretnej akcji.

Wybierz pozycję Prześlij żądanie. Przesłanie żądania korygowania powoduje utworzenie elementu działania korygowania w ramach zarządzania lukami w zabezpieczeniach, który może służyć do monitorowania postępu korygowania dla tego zalecenia. Nie spowoduje to wyzwolenia korygowania ani zastosowania żadnych zmian na urządzeniach.

Powiadom administratora IT o nowym żądaniu i poproś go o zalogowanie się do Intune w celu zatwierdzenia lub odrzucenia żądania i rozpoczęcia wdrożenia pakietu. Jeśli chcesz sprawdzić, jak bilet jest wyświetlany w Intune, zobacz Używanie Intune do korygowania luk w zabezpieczeniach zidentyfikowanych przez Ochrona punktu końcowego w usłudze Microsoft Defender, aby uzyskać szczegółowe informacje.

Przejdź do strony Korygowanie , aby wyświetlić stan żądania korygowania.

Uwaga

Jeśli żądanie obejmuje korygowanie ponad 10 000 urządzeń, możemy wysłać tylko 10 000 urządzeń do korygowania do Intune.

Po zidentyfikowaniu słabych stron twojej organizacji w zakresie cyberbezpieczeństwa i zamapowanym na praktyczne zalecenia dotyczące zabezpieczeń rozpocznij tworzenie zadań zabezpieczeń. Zadania można tworzyć poprzez integrację z Microsoft Intune, w którym są tworzone bilety korygowania.

Zmniejsz narażenie organizacji na luki w zabezpieczeniach i zwiększ konfigurację zabezpieczeń, korygując zalecenia dotyczące zabezpieczeń.

Wyświetlanie działań korygowania

Przesłanie żądania korygowania ze strony Zalecenia dotyczące zabezpieczeń powoduje rozpoczęcie działania korygowania. Tworzone jest zadanie zabezpieczeń, które można śledzić na stronie Korygowanie, a bilet korygowania jest tworzony w Microsoft Intune.

Jeśli wybrano opcję korygowania "wymagana uwaga", nie będzie paska postępu, stanu biletu ani terminu ukończenia, ponieważ nie ma rzeczywistej akcji, którą możemy monitorować.

Gdy jesteś na stronie Korygowanie, wybierz działanie korygujące, które chcesz wyświetlić. Możesz wykonać kroki korygowania, śledzić postęp, wyświetlać powiązane zalecenie, eksportować do pliku CSV lub oznaczać jako ukończone.

Uwaga

Istnieje 180-dniowy okres przechowywania dla ukończonych działań korygowania. Aby zapewnić optymalne działanie strony korygowania, działanie korygowania zostanie usunięte 6 miesięcy po jego zakończeniu.

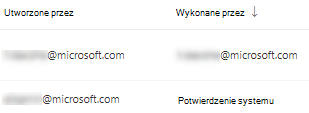

Ukończono według kolumny

Śledź, kto zamknął działanie korygowania za pomocą kolumny "Ukończono według" na stronie Korygowanie.

- adres Email: wiadomość e-mail osoby, która ręcznie wykonała zadanie

- Potwierdzenie systemu: zadanie zostało ukończone automatycznie (wszystkie urządzenia zostały skorygowane)

- Nie dotyczy: informacje nie są dostępne, ponieważ nie wiemy, jak zostało wykonane to starsze zadanie

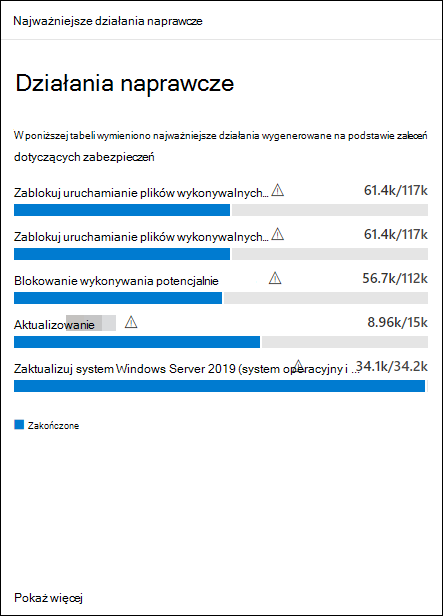

Najważniejsze działania korygujące na pulpicie nawigacyjnym

Wyświetl najważniejsze działania korygujące na pulpicie nawigacyjnym zarządzania lukami w zabezpieczeniach. Wybierz dowolny z wpisów, aby przejść do strony Korygowanie . Działanie korygowania można oznaczyć jako ukończone po skorygowaniu zadania przez zespół administratora IT.

Artykuły pokrewne

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla