Zero Trust plan wdrażania za pomocą platformy Microsoft 365

Ten artykuł zawiera plan wdrożenia tworzenia zabezpieczeń Zero Trust przy użyciu platformy Microsoft 365. Zero Trust to nowy model zabezpieczeń, który zakłada naruszenie zabezpieczeń i weryfikuje każde żądanie tak, jakby pochodziło z niekontrolowanej sieci. Niezależnie od tego, skąd pochodzi żądanie i do jakiego zasobu uzyskuje dostęp, model Zero Trust uczy nas,aby "nigdy nie ufać, zawsze weryfikować".

Użyj tego artykułu razem z tym plakatem.

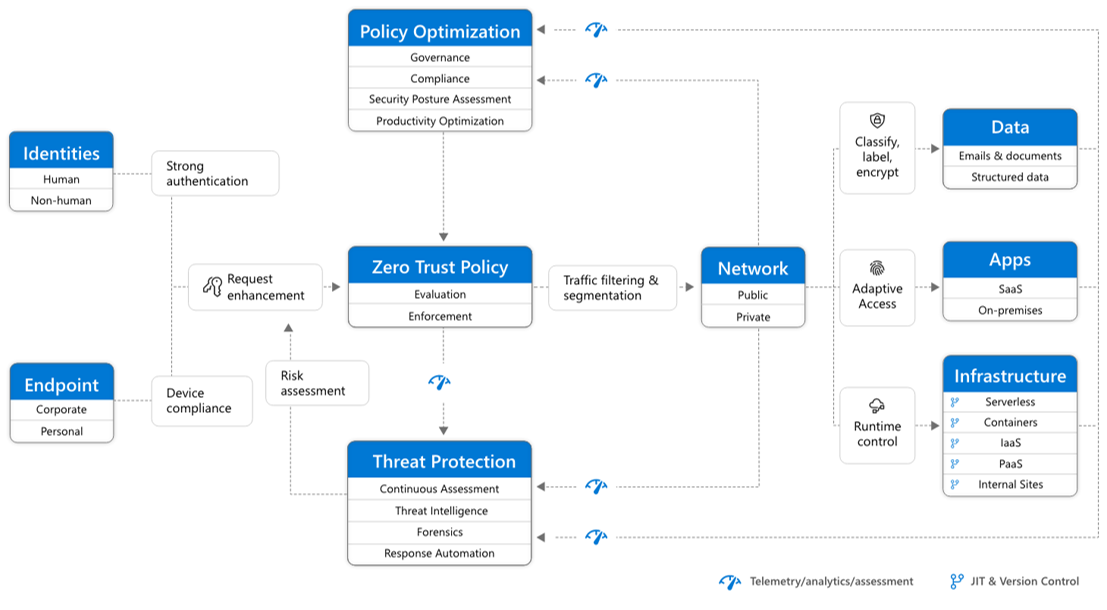

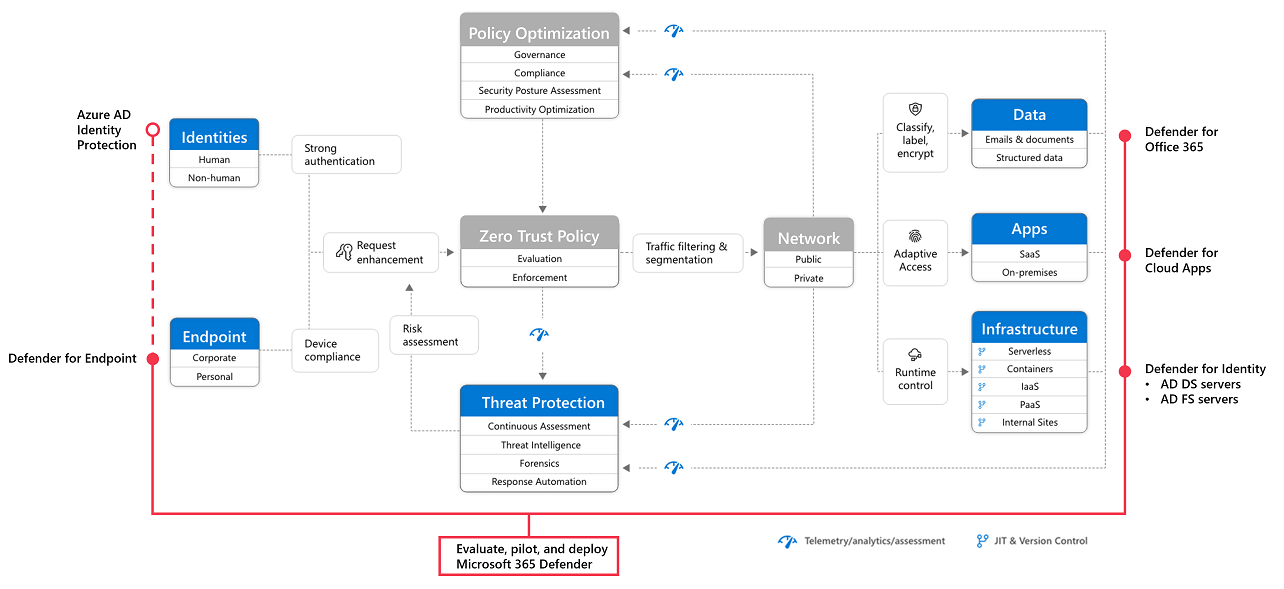

architektura zabezpieczeń Zero Trust

Podejście Zero Trust rozciąga się na całą infrastrukturę cyfrową i służy jako zintegrowana filozofia bezpieczeństwa i kompleksowa strategia.

Ta ilustracja przedstawia reprezentację podstawowych elementów, które współtworzą Zero Trust.

Na ilustracji:

- Wymuszanie zasad zabezpieczeń znajduje się w centrum architektury Zero Trust. Obejmuje to uwierzytelnianie wieloskładnikowe z dostępem warunkowym, które uwzględnia ryzyko konta użytkownika, stan urządzenia oraz inne ustawione kryteria i zasady.

- Tożsamości, urządzenia, dane, aplikacje, sieć i inne składniki infrastruktury są skonfigurowane z odpowiednimi zabezpieczeniami. Zasady skonfigurowane dla każdego z tych składników są skoordynowane z ogólną strategią Zero Trust. Na przykład zasady urządzeń określają kryteria dla urządzeń w dobrej kondycji, a zasady dostępu warunkowego wymagają urządzeń w dobrej kondycji w celu uzyskania dostępu do określonych aplikacji i danych.

- Ochrona przed zagrożeniami i analiza monitoruje środowisko, zwiększa bieżące zagrożenia i podejmuje zautomatyzowane działania w celu skorygowania ataków.

Aby uzyskać więcej informacji na temat Zero Trust, zobacz Centrum wskazówek Zero Trust firmy Microsoft.

Wdrażanie Zero Trust dla platformy Microsoft 365

Platforma Microsoft 365 została utworzona celowo z wieloma funkcjami zabezpieczeń i ochrony informacji, które ułatwiają tworzenie Zero Trust w środowisku. Wiele możliwości można rozszerzyć, aby chronić dostęp do innych aplikacji SaaS używanych przez organizację i danych w tych aplikacjach.

Ta ilustracja przedstawia pracę wdrażania Zero Trust możliwości. Ta praca jest podzielona na jednostki pracy, które można skonfigurować razem, zaczynając od dołu i pracując na górze, aby upewnić się, że praca wymagania wstępnego została ukończona.

Na tej ilustracji:

- Zero Trust zaczyna się od podstawy tożsamości i ochrony urządzeń.

- Możliwości ochrony przed zagrożeniami są oparte na tych podstawach, aby zapewnić monitorowanie i korygowanie zagrożeń bezpieczeństwa w czasie rzeczywistym.

- Ochrona informacji i ład zapewniają zaawansowane mechanizmy kontroli ukierunkowane na określone typy danych w celu ochrony najcenniejszych informacji i zapewnienia zgodności ze standardami zgodności, w tym ochrony danych osobowych.

W tym artykule przyjęto założenie, że używasz tożsamości w chmurze. Jeśli potrzebujesz wskazówek dotyczących tego celu, zobacz Wdrażanie infrastruktury tożsamości dla platformy Microsoft 365.

Porada

Po zapoznaniu się z krokami i kompleksowym procesem wdrażania możesz użyć zaawansowanego przewodnika wdrażania konfigurowania modelu zabezpieczeń firmy Microsoft Zero Trust po zalogowaniu się do Centrum administracyjne platformy Microsoft 365. W tym przewodniku opisano sposób stosowania zasad Zero Trust dla standardowych i zaawansowanych filarów technologicznych. Aby przejść przez przewodnik bez logowania, przejdź do portalu konfiguracji platformy Microsoft 365.

Krok 1. Konfigurowanie tożsamości Zero Trust i ochrony dostępu do urządzeń: zasady punktu początkowego

Pierwszym krokiem jest utworzenie podstawy Zero Trust przez skonfigurowanie ochrony tożsamości i dostępu do urządzeń.

Przejdź do obszaru Zero Trust identity and device access protection (Ochrona tożsamości i dostępu do urządzeń), aby uzyskać szczegółowe wskazówki nakazowe. W tej serii artykułów opisano zestaw konfiguracji wymagań wstępnych dotyczących tożsamości i dostępu do urządzeń oraz zestaw Microsoft Entra dostępu warunkowego, Microsoft Intune i innych zasad w celu zabezpieczenia dostępu do usługi Microsoft 365 dla aplikacji i usług w chmurze przedsiębiorstwa, innych usług SaaS i aplikacji lokalnych opublikowanych za pomocą aplikacji Microsoft Entra Serwera proxy.

| Zawiera | Wymagania wstępne | Nie obejmuje |

|---|---|---|

Zalecane zasady dostępu do tożsamości i urządzeń dla trzech poziomów ochrony:

Dodatkowe zalecenia dotyczące:

|

Microsoft E3 lub E5 Tożsamość Microsoft Entra w każdym z następujących trybów:

|

Rejestrowanie urządzeń dla zasad, które wymagają urządzeń zarządzanych. Zobacz Krok 2. Zarządzanie punktami końcowymi przy użyciu Intune do rejestrowania urządzeń |

Rozpocznij od zaimplementowania warstwy punktu początkowego. Te zasady nie wymagają rejestrowania urządzeń w zarządzaniu.

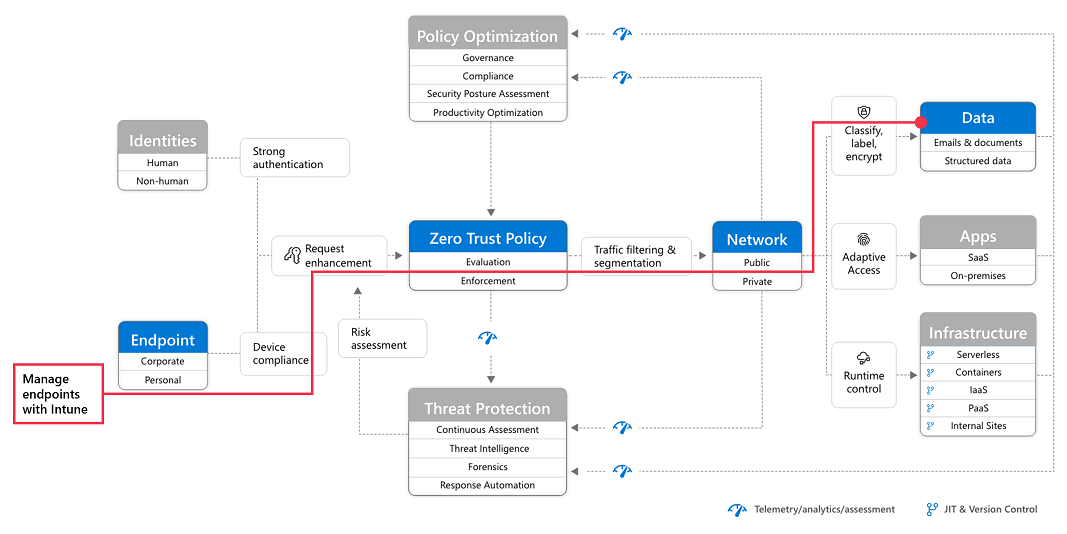

Krok 2. Zarządzanie punktami końcowymi przy użyciu Intune

Następnie zarejestruj urządzenia w systemie zarządzania i rozpocznij ich ochronę za pomocą bardziej zaawansowanych kontrolek.

Aby uzyskać szczegółowe wskazówki nakazowe, zobacz Zarządzanie urządzeniami za pomocą Intune.

| Zawiera | Wymagania wstępne | Nie obejmuje |

|---|---|---|

Rejestrowanie urządzeń przy użyciu Intune:

Konfigurowanie zasad:

|

Rejestrowanie punktów końcowych przy użyciu Tożsamość Microsoft Entra | Konfigurowanie możliwości ochrony informacji, w tym:

Aby uzyskać te możliwości, zobacz Krok 5. Ochrona poufnych danych i zarządzanie nimi (w dalszej części tego artykułu). |

Aby uzyskać więcej informacji, zobacz Zero Trust dla Microsoft Intune.

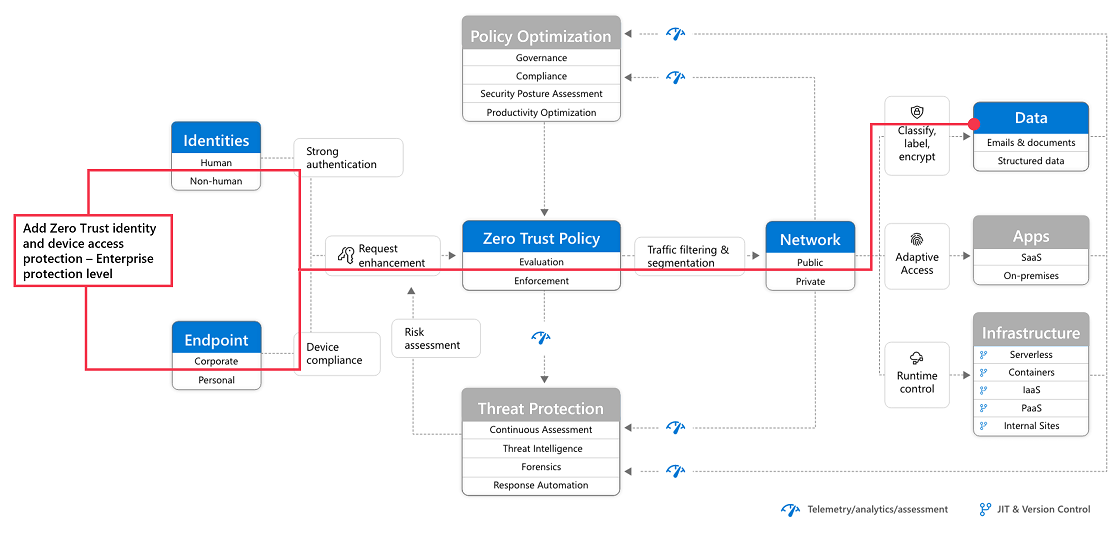

Krok 3. Dodawanie tożsamości Zero Trust i ochrony dostępu do urządzeń: zasady przedsiębiorstwa

Dzięki urządzeniom zarejestrowanym w zarządzaniu można teraz zaimplementować pełny zestaw zalecanych Zero Trust zasad dotyczących tożsamości i dostępu do urządzeń, które wymagają zgodnych urządzeń.

Wróć do typowych zasad dostępu do tożsamości i urządzeń i dodaj zasady w warstwie Enterprise.

Krok 4. Ocena, pilotaż i wdrażanie Microsoft Defender XDR

Microsoft Defender XDR to rozszerzone rozwiązanie do wykrywania i reagowania (XDR), które automatycznie zbiera, koreluje i analizuje dane sygnału, zagrożeń i alertów z całego środowiska platformy Microsoft 365, w tym punkty końcowe, pocztę e-mail, aplikacje i tożsamości.

Przejdź do tematu Evaluate and pilot Microsoft Defender XDR (Ocena i pilotażowe Microsoft Defender XDR), aby zapoznać się z metodycznym przewodnikiem po pilotażu i wdrażaniu składników Microsoft Defender XDR.

| Zawiera | Wymagania wstępne | Nie obejmuje |

|---|---|---|

Skonfiguruj środowisko ewaluacji i pilotażu dla wszystkich składników:

Ochrona przed zagrożeniami Badanie zagrożeń i odpowiadanie na nie |

Zapoznaj się ze wskazówkami, aby zapoznać się z wymaganiami dotyczącymi architektury dla każdego składnika Microsoft Defender XDR. | Ochrona tożsamości Microsoft Entra nie jest uwzględniona w tym przewodniku po rozwiązaniach. Jest on uwzględniony w kroku 1. Skonfiguruj Zero Trust tożsamości i ochrony dostępu do urządzeń. |

Aby uzyskać więcej informacji, zobacz te dodatkowe artykuły Zero Trust:

- Ochrona punktu końcowego w usłudze Microsoft Defender

- Ochrona usługi Office 365 w usłudze Defender

- Defender for Cloud Apps

- Defender for Identity

Krok 5. Ochrona poufnych danych i zarządzanie nimi

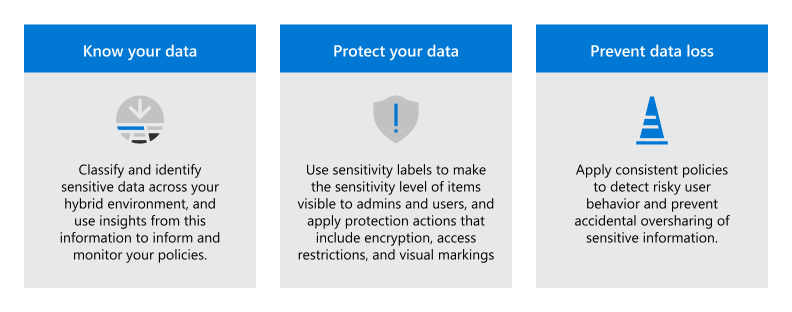

Zaimplementuj Microsoft Purview Information Protection, aby ułatwić odnajdywanie, klasyfikowanie i ochronę poufnych informacji wszędzie tam, gdzie się znajdują lub podróżują.

Microsoft Purview Information Protection możliwości są dołączone do usługi Microsoft Purview i udostępniają narzędzia do poznania danych, ochrony danych i zapobiegania utracie danych.

Chociaż ta praca jest reprezentowana w górnej części stosu wdrażania zilustrowanego wcześniej w tym artykule, możesz rozpocząć tę pracę w dowolnym momencie.

Microsoft Purview Information Protection zapewnia strukturę, proces i możliwości, których można użyć do realizacji określonych celów biznesowych.

Aby uzyskać więcej informacji na temat planowania i wdrażania ochrony informacji, zobacz Wdrażanie rozwiązania Microsoft Purview Information Protection.

Jeśli wdrażasz ochronę informacji dla przepisów dotyczących prywatności danych, ten przewodnik po rozwiązaniach zawiera zalecaną strukturę dla całego procesu: Wdrażanie ochrony informacji dla przepisów dotyczących prywatności danych za pomocą platformy Microsoft 365.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla