Pilotaż i wdrażanie usługi Microsoft Defender XDR

Dotyczy:

- Microsoft Defender XDR

W tej serii artykułów opisano cały proces pilotażu składników usługi Microsoft Defender XDR w dzierżawie produkcyjnej, dzięki czemu można ocenić ich funkcje i możliwości, a następnie ukończyć wdrożenie w całej organizacji.

Rozwiązanie do wykrywania i reagowania eXtended (XDR) jest krokiem naprzód w zakresie bezpieczeństwa cybernetycznego, ponieważ pobiera dane o zagrożeniach z systemów, które były kiedyś izolowane, i ujednolica je, aby można było zobaczyć wzorce i szybciej działać w związku z podejrzeniem cyberataków.

Microsoft Defender XDR:

To rozwiązanie XDR, które łączy informacje o cyberatakach na tożsamości, punkty końcowe, pocztę e-mail i aplikacje w chmurze w jednym miejscu. Wykorzystuje sztuczną inteligencję (AI) i automatyzację, aby automatycznie zatrzymać niektóre rodzaje ataków i skorygować zasoby, których dotyczy problem, w bezpiecznym stanie.

To oparty na chmurze, ujednolicony, przed i po naruszeniu zabezpieczeń pakiet obrony przedsiębiorstwa. Koordynuje zapobieganie, wykrywanie, badanie i reagowanie między tożsamościami, punktami końcowymi, pocztą e-mail, aplikacjami w chmurze i ich danymi.

Przyczynia się do silnej architektury zero zaufania, zapewniając ochronę przed zagrożeniami i wykrywanie. Pomaga to zapobiegać lub zmniejszać szkody biznesowe spowodowane naruszeniem. Aby uzyskać więcej informacji, zobacz implementowanie ochrony przed zagrożeniami i scenariusza biznesowego XDR w strukturze wdrażania rozwiązania Microsoft Zero Trust.

Składniki i architektura XDR usługi Microsoft Defender

W tej tabeli wymieniono składniki usługi Microsoft Defender XDR.

| Składnik | Opis | Aby uzyskać więcej informacji |

|---|---|---|

| Microsoft Defender for Identity | Używa sygnałów z lokalnych usług Active Directory Domain Services (AD DS) i Active Directory Federation Services (AD FS) do identyfikowania, wykrywania i badania zaawansowanych zagrożeń, tożsamości z naruszeniem zabezpieczeń i złośliwych działań wewnętrznych skierowanych do organizacji. | Co to jest usługa Microsoft Defender for Identity? |

| Exchange Online Protection | Natywna chmurowa usługa przekaźnika I filtrowania SMTP, która pomaga chronić organizację przed spamem i złośliwym oprogramowaniem. | Omówienie usługi Exchange Online Protection (EOP) — Office 365 |

| Ochrona usługi Office 365 w usłudze Microsoft Defender | Chroni organizację przed złośliwymi zagrożeniami, jakie stwarzają wiadomości e-mail, linki (adresy URL) i narzędzia do współpracy. | Microsoft Defender dla usługi Office 365 — Office 365 |

| Ochrona punktu końcowego w usłudze Microsoft Defender | Ujednolicona platforma do ochrony urządzeń, wykrywania po naruszeniu zabezpieczeń, zautomatyzowanego badania i zalecanej odpowiedzi. | Microsoft Defender for Endpoint — zabezpieczenia systemu Windows |

| Microsoft Defender for Cloud Apps | Kompleksowe rozwiązanie między usługami SaaS zapewniające głęboką widoczność, silne mechanizmy kontroli danych i rozszerzoną ochronę przed zagrożeniami w aplikacjach w chmurze. | Co to jest usługa Defender for Cloud Apps? |

| Microsoft Entra ID Protection | Ocenia dane o ryzyku z miliardów prób logowania i używa tych danych do oceny ryzyka związanego z każdym logowaniem do dzierżawy. Te dane są używane przez identyfikator Entra firmy Microsoft do zezwalania na dostęp do konta lub zapobiegania mu, w zależności od sposobu konfigurowania zasad dostępu warunkowego. Usługa Microsoft Entra ID Protection jest oddzielona od usługi Microsoft Defender XDR i jest dołączona do licencji microsoft Entra ID P2. | Co to jest usługa Identity Protection? |

Na tej ilustracji przedstawiono architekturę i integrację składników XDR usługi Microsoft Defender.

Na tej ilustracji:

- Usługa Microsoft Defender XDR łączy sygnały ze wszystkich składników usługi Defender, aby zapewnić trasę XDR w różnych domenach. Obejmuje to ujednoliconą kolejkę zdarzeń, automatyczną reakcję na ataki, samonaprawianie (w przypadku urządzeń, tożsamości użytkowników i skrzynek pocztowych), wyszukiwanie zagrożeń krzyżowych i analizę zagrożeń.

- Usługa Microsoft Defender dla usługi Office 365 chroni organizację przed złośliwymi zagrożeniami, jakie stwarzają wiadomości e-mail, linki (adresy URL) i narzędzia do współpracy. Udostępnia on sygnały wynikające z tych działań w usłudze Microsoft Defender XDR. Program Exchange Online Protection (EOP) jest zintegrowany w celu zapewnienia kompleksowej ochrony przychodzącej poczty e-mail i załączników.

- Usługa Microsoft Defender for Identity zbiera sygnały z kontrolerów domeny usług AD DS i serwerów z usługami AD FS i AD CS. Te sygnały są używane do ochrony środowiska tożsamości hybrydowej, w tym ochrony przed hakerami korzystającymi z kont z naruszeniem zabezpieczeń w celu późniejszego przenoszenia między stacjami roboczymi w środowisku lokalnym.

- Usługa Microsoft Defender dla punktu końcowego zbiera sygnały z urządzeń zarządzanych przez organizację i chroni je.

- Usługa Microsoft Defender for Cloud Apps zbiera sygnały z korzystania przez organizację z aplikacji w chmurze i chroni dane przepływające między środowiskiem IT i tymi aplikacjami, w tym zarówno aplikacje w chmurze zaakceptowane, jak i nieakceptowane.

- Usługa Microsoft Entra ID Protection ocenia dane o ryzyku z miliardów prób logowania i używa tych danych do oceny ryzyka każdego logowania do dzierżawy. Te dane są używane przez identyfikator Entra firmy Microsoft do zezwalania na dostęp do konta lub zapobiegania mu na podstawie warunków i ograniczeń zasad dostępu warunkowego. Usługa Microsoft Entra ID Protection jest oddzielona od usługi Microsoft Defender XDR i jest dołączona do licencji microsoft Entra ID P2.

Składniki XDR usługi Microsoft Defender i integracja rozwiązania SIEM

Składniki XDR usługi Microsoft Defender można zintegrować z usługą Microsoft Sentinel lub ogólną usługą zarządzania informacjami o zabezpieczeniach i zdarzeniami (SIEM), aby umożliwić scentralizowane monitorowanie alertów i działań z połączonych aplikacji.

Microsoft Sentinel to natywne dla chmury rozwiązanie, które zapewnia możliwości rozwiązania SIEM i orkiestracji zabezpieczeń, automatyzacji i reagowania (SOAR). Składniki Microsoft Sentinel i Microsoft Defender XDR udostępniają kompleksowe rozwiązanie pomagające organizacjom w obronie przed nowoczesnymi atakami.

Usługa Microsoft Sentinel zawiera łączniki dla składników usługi Microsoft Defender. Dzięki temu możesz nie tylko uzyskać wgląd w aplikacje w chmurze, ale także uzyskać zaawansowaną analizę w celu identyfikowania i zwalczania cyberzagrożeń oraz kontrolowania sposobu przenoszenia danych. Aby uzyskać więcej informacji, zobacz Omówienie kroków integracji i integracji usługi Microsoft Defender XDR i Microsoft Sentineldla usług Microsoft Sentinel i Microsoft Defender XDR.

Aby uzyskać więcej informacji o aplikacji SOAR w usłudze Microsoft Sentinel (w tym linki do podręczników w repozytorium GitHub usługi Microsoft Sentinel), zobacz Automatyzowanie reagowania na zagrożenia za pomocą podręczników w usłudze Microsoft Sentinel.

Aby uzyskać informacje na temat integracji z systemami SIEM innych firm, zobacz Ogólna integracja SIEM.

Microsoft Defender XDR i przykładowy atak na bezpieczeństwo cybernetyczne

Na tym diagramie przedstawiono typowy cyberatak i składniki usługi Microsoft Defender XDR, które ułatwiają jego wykrywanie i korygowanie.

Atak cybernetyczny rozpoczyna się od wiadomości e-mail wyłudzającej informacje, która dociera do skrzynki odbiorczej pracownika w organizacji, który nieświadomie otwiera załącznik wiadomości e-mail. Ten załącznik instaluje złośliwe oprogramowanie, które może prowadzić do łańcucha prób ataku, które mogą spowodować kradzież poufnych danych.

Na ilustracji:

- Usługa Exchange Online Protection, będąca częścią usługi Microsoft Defender dla usługi Office 365, może wykryć wiadomość e-mail wyłudzającą informacje i użyć reguł przepływu poczty (znanych również jako reguły transportu), aby upewnić się, że nigdy nie dociera do skrzynki odbiorczej użytkownika.

- Usługa Defender dla usługi Office 365 używa bezpiecznych załączników do testowania załącznika i określania, że jest on szkodliwy, więc przychodząca wiadomość e-mail nie może w ogóle wykonywać działań przez użytkownika lub zasady uniemożliwiają dotarcie wiadomości e-mail.

- Usługa Defender for Endpoint wykrywa luki w zabezpieczeniach urządzeń i sieci, które w przeciwnym razie mogłyby zostać wykorzystane w przypadku urządzeń zarządzanych przez organizację.

- Usługa Defender for Identity zwraca uwagę na nagłe zmiany konta użytkownika lokalnego, takie jak eskalacja uprawnień lub przenoszenie boczne wysokiego ryzyka. Raportuje również problemy z łatwo wykorzystywaną tożsamością, takie jak nieograniczone delegowanie protokołu Kerberos, w celu skorygowania przez zespół ds. zabezpieczeń.

- Usługa Microsoft Defender for Cloud Apps wykrywa nietypowe zachowanie, takie jak niemożliwe podróże, dostęp do poświadczeń i nietypowe działania pobierania, udostępniania plików lub przekazywania wiadomości e-mail i zgłasza je zespołowi ds. zabezpieczeń.

Proces pilotażowy i wdrażanie usługi Microsoft Defender XDR

Firma Microsoft zaleca włączenie składników usługi Microsoft 365 Defender w następującej kolejności.

| Faza | Link |

|---|---|

| Odp. Uruchamianie pilotażu | Uruchamianie pilotażu |

| B. Pilotażowe i wdrażanie składników XDR usługi Microsoft Defender | - Pilotaż i wdrażanie usługi Defender for Identity - Pilot i wdrażanie usługi Defender dla usługi Office 365 - Pilotaż i wdrażanie usługi Defender dla punktu końcowego - Pilotaż i wdrażanie usługi Microsoft Defender for Cloud Apps |

| C. Badanie zagrożeń i odpowiadanie na nie | Badanie i reagowanie na zdarzenia praktyczne |

Ta kolejność ma na celu szybkie wykorzystanie wartości możliwości w zależności od tego, ile nakładu pracy jest zwykle wymagane do wdrożenia i skonfigurowania możliwości. Na przykład usługę Defender dla usługi Office 365 można skonfigurować w krótszym czasie niż rejestrowanie urządzeń w usłudze Defender for Endpoint. Określanie priorytetów składników zgodnie z potrzebami biznesowymi.

Uruchamianie pilotażu

Firma Microsoft zaleca rozpoczęcie pilotażu w istniejącej subskrypcji produkcyjnej platformy Microsoft 365 w celu natychmiastowego uzyskania rzeczywistych szczegółowych informacji i dostrojenia ustawień w celu działania w przypadku bieżących zagrożeń w dzierżawie usługi Microsoft 365. Po zdobyciu doświadczenia i komfortu pracy z platformą wystarczy rozszerzyć wykorzystanie każdego składnika, pojedynczo, do pełnego wdrożenia.

Alternatywą jest skonfigurowanie środowiska laboratorium testowego XDR usługi Microsoft Defender. Jednak to środowisko nie będzie wyświetlać żadnych rzeczywistych informacji o cyberbezpieczeństwie, takich jak zagrożenia lub ataki na produkcyjną dzierżawę platformy Microsoft 365 podczas pilotażu i nie będzie można przenieść ustawień zabezpieczeń z tego środowiska do dzierżawy produkcyjnej.

Korzystanie z licencji wersji próbnej platformy Microsoft 365 E5

Jeśli nie masz platformy Microsoft 365 E5 i chcesz korzystać z licencji wersji próbnej platformy Microsoft 365 E5 dla pilotażu:

Zaloguj się do istniejącego portalu administracyjnego dzierżawy platformy Microsoft 365.

Wybierz pozycję Kup usługi z menu nawigacji.

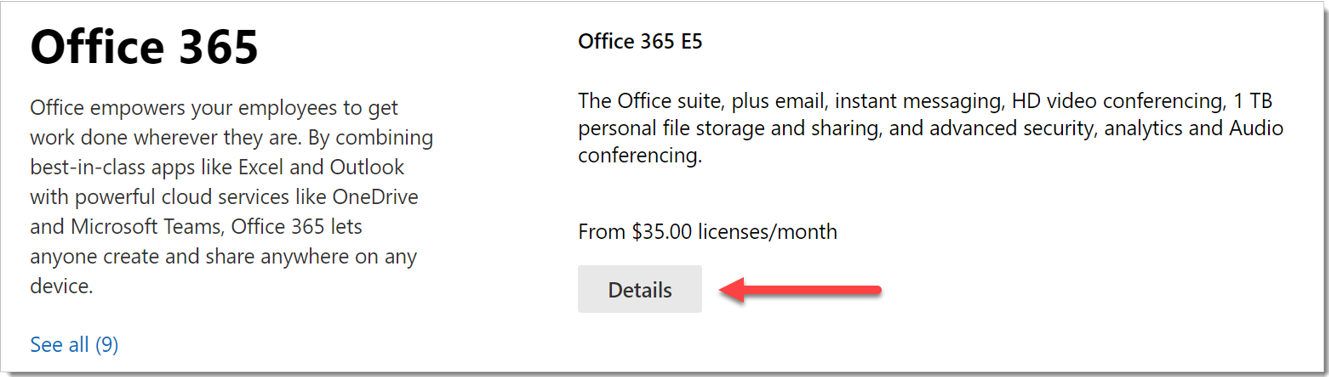

W sekcji Office 365 wybierz pozycję Szczegóły w obszarze Licencja usługi Office 365 E5.

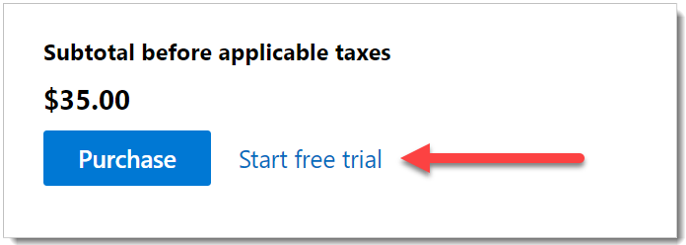

Wybierz pozycję Rozpocznij bezpłatną wersję próbną.

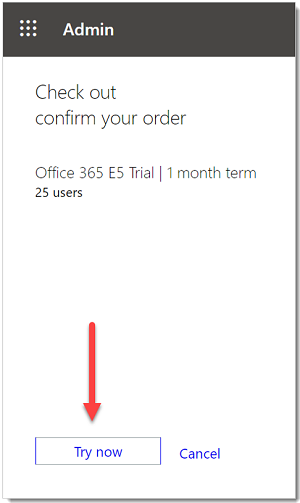

Potwierdź żądanie i wybierz pozycję Wypróbuj teraz.

Pilotaż korzystający z licencji wersji próbnej platformy Microsoft 365 E5 w istniejącej dzierżawie produkcyjnej umożliwia zachowanie wszelkich ustawień zabezpieczeń i metod po wygaśnięciu wersji próbnej i zakupieniu równoważnych licencji.

Następny krok

Zobacz Pilotaż i wdrażanie usługi Microsoft Defender for Identity.

Porada

Chcesz dowiedzieć się więcej? Zaangażuj się w społeczność rozwiązań zabezpieczających firmy Microsoft w naszej społeczności technicznej Społeczność techniczna usługi Microsoft Defender XDR.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla