Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Niektóre funkcje w tym artykule wymagają Microsoft Syntex — Zaawansowane zarządzanie programem SharePoint

Niektóre funkcje w tym artykule wymagają Microsoft Syntex — Zaawansowane zarządzanie programem SharePoint

Artykuły z tej serii zawierają zalecenia dotyczące konfigurowania zespołów w usłudze Microsoft Teams i skojarzonych z nimi witrynach programu SharePoint w celu ochrony plików, która równoważy bezpieczeństwo z łatwością współpracy.

W tym artykule zdefiniowano cztery różne konfiguracje, począwszy od zespołu publicznego z najbardziej otwartymi zasadami udostępniania. Każda dodatkowa konfiguracja stanowi znaczący krok w zakresie ochrony, podczas gdy możliwość dostępu do plików przechowywanych w zespołach i współpracy nad nimi jest ograniczona do odpowiedniego zestawu członków zespołu.

Konfiguracje w tym artykule są zgodne z zaleceniami firmy Microsoft dotyczącymi trzech warstw ochrony danych, tożsamości i urządzeń:

Ochrona według planu bazowego

Ochrona poufna

Wysoce wrażliwa ochrona

Aby uzyskać informacje na temat tworzenia środowiska spotkania usługi Teams spełniającego wymagania dotyczące zgodności, zobacz Konfigurowanie spotkań usługi Teams z trzema warstwami ochrony.

Trzy warstwy w skrócie

Poniższa tabela zawiera podsumowanie konfiguracji dla każdej warstwy. Użyj tych konfiguracji jako zaleceń punktu początkowego i dostosuj konfiguracje do potrzeb organizacji. Może nie być potrzebna każda warstwa.

| Punkt odniesienia (publiczny) | Plan bazowy (prywatny) | Czuły | Wysoce wrażliwe | |

|---|---|---|---|---|

| Zespół prywatny lub publiczny | Publiczne | Prywatny | Prywatny | Prywatny |

| Kto ma dostęp? | Wszyscy w organizacji, w tym goście B2B. | Tylko członkowie zespołu. Inne osoby mogą zażądać dostępu do skojarzonej witryny. | Tylko członkowie zespołu. | Tylko członkowie zespołu. |

| Kanały prywatne | Właściciele i członkowie mogą tworzyć kanały prywatne | Właściciele i członkowie mogą tworzyć kanały prywatne | Tylko właściciele mogą tworzyć kanały prywatne | Tylko właściciele mogą tworzyć kanały prywatne |

| Dostęp gościa na poziomie witryny | Nowi i istniejący goście (domyślnie). | Nowi i istniejący goście (domyślnie). | Nowi i istniejący goście lub tylko osoby w organizacji w zależności od potrzeb zespołu. | Nowi i istniejący goście lub tylko osoby w organizacji w zależności od potrzeb zespołu. |

| Dostęp warunkowy na poziomie lokacji | Pełny dostęp z aplikacji klasycznych, aplikacji mobilnych i internetu (domyślnie ). | Pełny dostęp z aplikacji klasycznych, aplikacji mobilnych i internetu (domyślnie ). | Zezwalaj na ograniczony dostęp tylko do Sieci Web. | Niestandardowe zasady dostępu warunkowego |

| Domyślny typ łącza udostępniania | Tylko osoby w organizacji | Tylko osoby w organizacji | Określone osoby | Osoby z istniejącym dostępem |

| Etykiety wrażliwości | Brak | Brak | Etykieta poufności używana do klasyfikowania zespołu i kontrolowania udostępniania gościa i niezarządzanego dostępu do urządzenia. | Etykieta poufności używana do klasyfikowania zespołu, kontrolowania udostępniania gości i określania zasad dostępu warunkowego. Domyślna etykieta pliku jest używana w plikach do ich szyfrowania. |

| Ustawienia udostępniania witryny | Właściciele i członkowie witryny oraz osoby z uprawnieniami do edycji mogą udostępniać pliki i foldery, ale tylko właściciele witryn mogą udostępniać witrynę. | Właściciele i członkowie witryny oraz osoby z uprawnieniami do edycji mogą udostępniać pliki i foldery, ale tylko właściciele witryn mogą udostępniać witrynę. | Właściciele i członkowie witryny oraz osoby z uprawnieniami do edycji mogą udostępniać pliki i foldery, ale tylko właściciele witryn mogą udostępniać witrynę. | N/A (kontrolowane przez zasady kontroli dostępu z ograniczeniami na poziomie lokacji). |

| Zasady kontroli dostępu z ograniczeniami na poziomie witryny | Brak | Brak | Brak | Tylko członkowie zespołu |

Ochrona według planu bazowego obejmuje zespoły publiczne i prywatne. Zespoły publiczne mogą być odnalezione i dostępne dla wszystkich osób w organizacji. Prywatne zespoły mogą być odnalezione i dostępne tylko dla członków zespołu. Obie te konfiguracje ograniczają udostępnianie skojarzonej witryny programu SharePoint do właścicieli zespołów, aby ułatwić zarządzanie uprawnieniami.

Zespoły do ochrony poufnej i wysoce wrażliwej to zespoły prywatne, w których udostępnianie i żądanie dostępu do skojarzonej witryny jest ograniczone, a etykiety poufności są używane do ustawiania zasad dotyczących udostępniania gościa, dostępu do urządzeń i szyfrowania zawartości.

Etykiety wrażliwości

Warstwy wrażliwe i wysoce wrażliwe używają etykiet poufności, aby pomóc w zabezpieczeniu zespołu i jego plików. Aby zaimplementować te warstwy, należy włączyć etykiety poufności, aby chronić zawartość w witrynach microsoft Teams, Grupy Microsoft 365 i SharePoint.

Chociaż warstwa odniesienia nie wymaga etykiet poufności, rozważ utworzenie etykiety "ogólne", a następnie wymaganie, aby wszystkie zespoły były oznaczone etykietą. Pomaga to zapewnić, że użytkownicy będą świadomi wyboru poufności podczas tworzenia zespołu. Jeśli planujesz wdrożenie warstw poufnych lub wysoce poufnych, zalecamy utworzenie etykiety "ogólnej", która będzie używana dla zespołów odniesienia i plików, które nie są poufne. W przypadku warstwy wysoce wrażliwej określimy również domyślną etykietę poufności dla bibliotek dokumentów, aby pliki pakietu Office i inne zgodne pliki miały tę etykietę automatycznie stosowaną podczas przekazywania.

Jeśli dopiero zaczynasz korzystać z etykiet poufności, zalecamy zapoznanie się z artykułem Wprowadzenie do etykiet poufności , aby rozpocząć pracę.

Jeśli etykiety poufności zostały już wprowadzone w organizacji, rozważ, w jaki sposób etykiety używane w warstwach poufnych i wysoce wrażliwych pasują do ogólnej strategii etykiet.

Udostępnianie witryny programu SharePoint

Każdy zespół ma skojarzoną witrynę programu SharePoint, w której przechowywane są dokumenty. (Jest to karta Pliki w kanale usługi Teams). Witryna programu SharePoint zachowuje własne zarządzanie uprawnieniami, ale jest połączona z uprawnieniami zespołu. Właściciele zespołu są uwzględniane jako właściciele witryny i członkowie zespołu są uwzględniane jako członkowie witryny w skojarzonej witrynie.

Wynikające z tego uprawnienia umożliwiają:

- Właściciele zespołu do administrowania witryną i mają pełną kontrolę nad zawartością witryny.

- Członkowie zespołu będą tworzyć i edytować pliki w witrynie.

Domyślnie właściciele i członkowie zespołu mogą udostępniać witrynę osobom spoza zespołu bez dodawania ich do zespołu. Zalecamy to, ponieważ komplikuje to zarządzanie użytkownikami i może prowadzić do tego, że osoby, które nie są członkami zespołu, mają dostęp do plików zespołu bez realizacji tego przez właścicieli zespołów. Aby temu zapobiec, począwszy od poziomu bazowego ochrony, zalecamy, aby tylko właściciele mogli bezpośrednio udostępniać witrynę.

Chociaż zespoły nie mają opcji uprawnień tylko do odczytu, witryna programu SharePoint to robi. Jeśli masz osoby biorące udział w projekcie lub grupy partnerów, które muszą mieć możliwość wyświetlania plików zespołu, ale nie ich edytowania, rozważ dodanie ich bezpośrednio do witryny programu SharePoint z uprawnieniami Widok.

W przypadku warstwy wysoce wrażliwej ograniczamy dostęp do witryny tylko do członków zespołu. To ograniczenie uniemożliwia również udostępnianie plików osobom spoza zespołu.

Udostępnianie plików i folderów

Domyślnie zarówno właściciele, jak i członkowie zespołu mogą udostępniać pliki i foldery osobom spoza zespołu. Może to obejmować osoby spoza organizacji, jeśli zezwolisz na udostępnianie gości. We wszystkich trzech warstwach aktualizujemy domyślny typ linku udostępniania, aby uniknąć przypadkowego nadmiernego udostępniania. Jak wspomniano powyżej, w warstwie wysoce wrażliwej dostęp do plików jest ograniczony tylko do członków zespołu.

Udostępnianie osobom spoza organizacji

Jeśli chcesz udostępnić zawartość aplikacji Teams osobom spoza organizacji, dostępne są dwie opcje:

- Udostępnianie gości — udostępnianie gości używa Microsoft Entra współpracy B2B, która umożliwia użytkownikom udostępnianie plików, folderów, witryn, grup i zespołów osobom spoza organizacji. Te osoby uzyskują dostęp do udostępnionych zasobów przy użyciu kont gościa w katalogu.

- Kanały udostępnione — kanały udostępnione korzystają z Microsoft Entra bezpośredniego połączenia B2B, co umożliwia użytkownikom udostępnianie zasobów w organizacji osobom z innych organizacji Microsoft Entra. Te osoby uzyskują dostęp do udostępnionych kanałów w usłudze Teams przy użyciu własnego konta służbowego. W organizacji nie jest tworzone żadne konto gościa.

Udostępnianie gościa i kanały udostępnione są przydatne w zależności od sytuacji. Zobacz Planowanie współpracy zewnętrznej , aby uzyskać szczegółowe informacje na temat każdego z nich i jak zdecydować, którego użyć w danym scenariuszu.

Jeśli planujesz korzystać z udostępniania gości, zalecamy skonfigurowanie integracji programu SharePoint i usługi OneDrive z usługą Microsoft Entra B2B, aby uzyskać najlepsze środowisko udostępniania i administrowania.

Udostępnianie gościa w usłudze Teams można uniemożliwić w razie potrzeby w warstwach poufnych i wysoce poufnych przy użyciu etykiety poufności. Kanały udostępnione są domyślnie włączone, ale wymagają skonfigurowania relacji między organizacjami dla każdej organizacji, z którą chcesz współpracować. Aby uzyskać szczegółowe informacje, zobacz Współpraca z uczestnikami zewnętrznymi w kanale .

W warstwie wysoce wrażliwej skonfigurujemy domyślną etykietę poufności biblioteki w celu szyfrowania plików, do których jest stosowana. Jeśli potrzebujesz gości, aby mieć dostęp do tych plików, musisz przyznać im uprawnienia podczas tworzenia etykiety. Uczestnicy zewnętrzni w kanałach udostępnionych nie mogą mieć uprawnień do etykiet poufności i nie mogą uzyskiwać dostępu do zawartości zaszyfrowanej za pomocą etykiety poufności.

Zdecydowanie zalecamy pozostawienie udostępniania gościa dla warstwy odniesienia i warstw poufnych lub wysoce poufnych, jeśli musisz współpracować z osobami spoza organizacji. Funkcje udostępniania gościa w usłudze Microsoft 365 zapewniają znacznie bezpieczniejsze i zarządzane środowisko udostępniania niż wysyłanie plików jako załączników w wiadomościach e-mail. Zmniejsza to również ryzyko w tle IT, gdzie użytkownicy używają niezarządzonych produktów konsumenckich do udostępniania legalnym współpracownikom zewnętrznym.

Jeśli regularnie współpracujesz z innymi organizacjami korzystającymi z Tożsamość Microsoft Entra, dobrym rozwiązaniem mogą być kanały udostępnione. Kanały udostępnione są wyświetlane bezproblemowo w kliencie usługi Teams innej organizacji i umożliwiają uczestnikom zewnętrznym korzystanie z ich regularnego konta użytkownika w organizacji, zamiast logować się osobno przy użyciu konta gościa.

Zapoznaj się z następującymi odwołaniami, aby utworzyć bezpieczne i produktywne środowisko udostępniania gości dla organizacji:

- Najlepsze rozwiązania dotyczące udostępniania plików i folderów nieuwierzytelnionym użytkownikom

- Ograniczanie przypadkowego narażenia na pliki podczas udostępniania osobom spoza organizacji

- Tworzenie bezpiecznego środowiska udostępniania gościa

Zasady dostępu warunkowego

Microsoft Entra dostęp warunkowy oferuje wiele opcji określania, w jaki sposób użytkownicy uzyskują dostęp do usługi Microsoft 365, w tym ograniczenia dotyczące lokalizacji, ryzyka, zgodności urządzeń i innych czynników. Zalecamy przeczytanie tematu Co to jest dostęp warunkowy? i rozważenie, które dodatkowe zasady mogą być odpowiednie dla Twojej organizacji.

W przypadku warstw poufnych i wysoce poufnych używamy etykiet poufności, aby ograniczyć dostęp do zawartości programu SharePoint.

W przypadku warstwy wrażliwej ograniczymy dostęp tylko do internetu dla urządzeń niezarządzanych. (Należy pamiętać, że goście często nie mają urządzeń zarządzanych przez organizację. Jeśli zezwolisz gościom w dowolnej warstwie, zastanów się, jakiego rodzaju urządzenia używają do uzyskiwania dostępu do zespołów i witryn oraz odpowiednio ustawić zasady urządzeń niezarządzanych).

W przypadku warstwy wysoce wrażliwej użyjemy kontekstu uwierzytelniania Microsoft Entra z etykietą poufności, aby wyzwolić niestandardowe zasady dostępu warunkowego, gdy użytkownicy uzyskują dostęp do witryny programu SharePoint skojarzonej z zespołem.

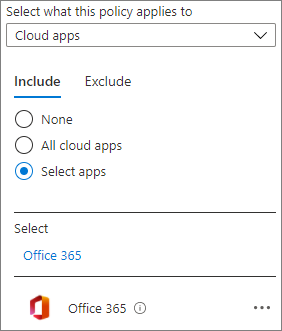

Dostęp warunkowy między usługami powiązanymi z usługami Teams

Ustawienia dostępu warunkowego w etykietach poufności mają wpływ tylko na dostęp do programu SharePoint. Jeśli chcesz rozszerzyć dostęp warunkowy poza program SharePoint, możesz skorzystać z typowych zasad dostępu warunkowego: Wymagaj zgodnego urządzenia, Microsoft Entra urządzenia przyłączanego hybrydowo lub uwierzytelniania wieloskładnikowego dla wszystkich użytkowników. Aby skonfigurować te zasady specjalnie dla usług Platformy Microsoft 365, wybierz aplikację w chmurze Office 365 w obszarze Aplikacje lub akcje w chmurze.

Korzystanie z zasad, które mają wpływ na wszystkie usługi platformy Microsoft 365, może prowadzić do poprawy bezpieczeństwa i lepszego środowiska dla użytkowników. Jeśli na przykład zablokujesz dostęp tylko do urządzeń niezarządzanych w programie SharePoint, użytkownicy będą mogli uzyskać dostęp do czatu w zespole z niezarządzanym urządzeniem, ale utracą dostęp podczas próby uzyskania dostępu do karty Pliki. Korzystanie z aplikacji w chmurze Office 365 pomaga uniknąć problemów z zależnościami usług.

Następny krok

Rozpocznij od skonfigurowania poziomu ochrony punktu odniesienia. W razie potrzeby można również dodać ochronę poufną i wysoce wrażliwą .