Krok nr 4. Ochrona urządzeń

Aby ułatwić ochronę urządzeń (punktów końcowych) przed początkową częścią dostępu do ataku wymuszającego okup:

- Wdróż usługę Intune jako dostawcę zarządzania urządzeniami przenośnymi (MDM) i zarządzania aplikacjami mobilnymi (MAM) dla urządzeń i zarejestruj urządzenia należące do organizacji.

- Zaimplementuj typowe zasady dostępu do tożsamości i urządzeń , aby zweryfikować poświadczenia konta użytkownika i wymusić wymagania dotyczące kondycji i zgodności urządzenia.

- Włącz ochronę sieci w Ochrona punktu końcowego w usłudze Microsoft Defender i Microsoft Defender XDR.

- Skonfiguruj sprawdzanie witryny i pobierania oraz sprawdzanie aplikacji i plików w Microsoft Defender SmartScreen, aby blokować lub ostrzegać.

- Włącz Microsoft Defender skanowanie antywirusowe pobranych plików i załączników.

- Ustaw poziom zabezpieczeń pulpitu zdalnego na protokół TLS w Ochrona punktu końcowego w usłudze Microsoft Defender i Microsoft Defender XDR.

Windows 11 lub 10 urządzeń

Aby chronić przed ruchem bocznym ataku z urządzenia Windows 11 lub 10:

Aby zmniejszyć wpływ ataku:

- Użyj reguł zmniejszania obszaru ataków i zaawansowanej ochrony przed oprogramowaniem wymuszającym okup.

Aby pomóc w ochronie przed atakiem unikającym zabezpieczeń:

- Zachowaj włączoną ochronę dostarczaną przez chmurę w programie antywirusowym Microsoft Defender.

- Nie Microsoft Defender włączono monitorowania zachowania programu antywirusowego w czasie rzeczywistym.

- Włącz ochronę w czasie rzeczywistym.

- Włącz ochronę przed naruszeniami w Ochrona punktu końcowego w usłudze Microsoft Defender, aby zapobiec złośliwym zmianom ustawień zabezpieczeń.

Aby pomóc w ochronie przed wykonaniem kodu przez osobę atakującą w ramach ataku:

- Włącz program antywirusowy Microsoft Defender.

- Blokuj wywołania interfejsu API Win32 z makr pakietu Office.

- Migrowanie wszystkich starszych skoroszytów wymagających makr programu Excel 4.0 do zaktualizowanego formatu makr VBA.

- Wyłącz używanie niepodpisanych makr. Upewnij się, że wszystkie makra wewnętrzne z potrzebami biznesowymi są podpisane i korzystają z zaufanych lokalizacji , aby upewnić się, że nieznane makra nie będą działać w środowisku.

- Zatrzymaj złośliwe makra XLM lub VBA, zapewniając, że skanowanie makr w czasie wykonywania za pomocą interfejsu skanowania oprogramowania chroniącego przed złośliwym kodem (AMSI) jest włączone. Ta funkcja (domyślnie włączona) jest włączona, jeśli ustawienie zasady grupy dla zakresu skanowania czasu wykonywania makr jest ustawione na wartość Włącz dla wszystkich plików lub Włącz dla plików niskiego zaufania. Pobierz najnowsze pliki szablonów zasad grupy.

Wpływ na użytkowników i zarządzanie zmianami

Podczas implementowania tych zabezpieczeń należy wykonać zarządzanie zmianami w następujących celach:

- Typowe zasady Zero Trust tożsamości i dostępu do urządzeń mogą odmawiać dostępu użytkownikom, którzy mają niezgodne urządzenia.

- Pobieranie plików może ostrzegać użytkowników przed pobraniem lub może zostać zablokowane.

- Niektóre makra pakietu Office, Excel 4.0, XLM lub VBA mogą przestać działać.

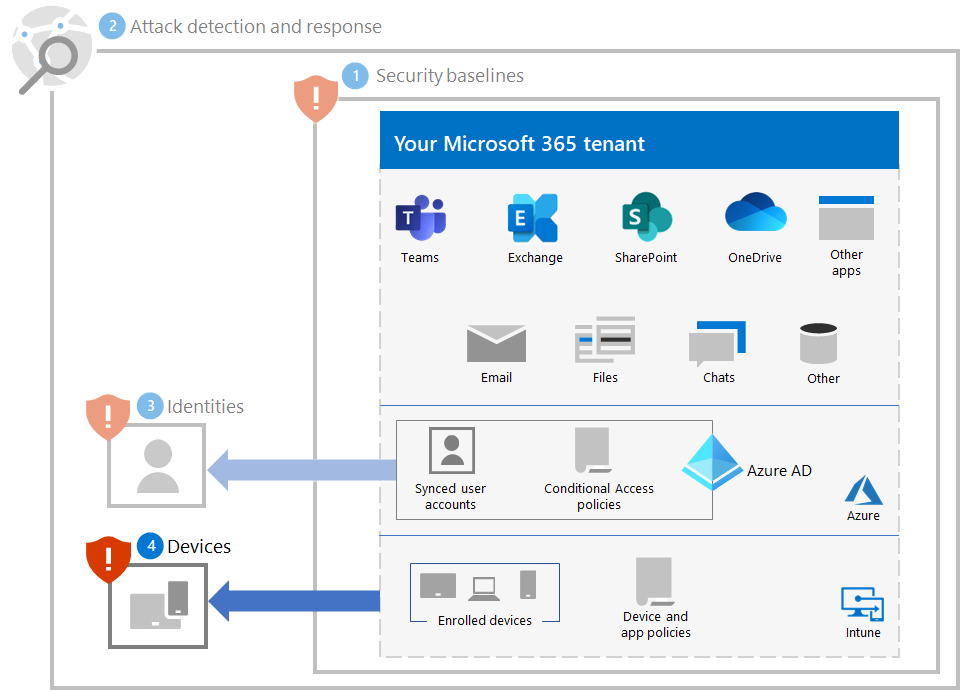

Konfiguracja wyniku

Poniżej przedstawiono ochronę przed oprogramowaniem wymuszającym okup dla dzierżawy w krokach 1–4.

Następny krok

Przejdź do kroku 5 , aby chronić informacje w dzierżawie platformy Microsoft 365.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla