Krok nr 5. Ochrona informacji

Ponieważ osoby atakujące za pomocą oprogramowania wymuszającego okup będą również przeglądać dane lokalne znajdujące się na plikach, bazach danych i innych typach serwerów, jednym z najlepszych sposobów ochrony tych danych jest migracja ich do dzierżawy usługi Microsoft 365. W tym miejscu można go chronić za pomocą wbudowanych funkcji ograniczania ryzyka i odzyskiwania, takich jak przechowywanie wersji, kosz i przywracanie plików.

Aby zapewnić dodatkową ochronę poufnych informacji w dzierżawie usługi Microsoft 365:

- Znajdź poufne informacje.

- Zaimplementuj ścisłe uprawnienia i eliminując szeroki dostęp (na przykład uniemożliwiaj zbyt wielu użytkownikom zapisywanie, edytowanie i usuwanie możliwości).

- Chroń poufne informacje.

Uwaga

Aby uzyskać szczegółowe wskazówki dotyczące wdrażania ochrony informacji w dzierżawie platformy Microsoft 365, zobacz Wdrażanie ochrony informacji dla przepisów dotyczących prywatności danych. Chociaż są one przeznaczone dla przepisów dotyczących prywatności danych, większość wskazówek ma również zastosowanie do ochrony przed oprogramowaniem wymuszającym okup.

Znajdowanie poufnych informacji

Pierwszym zadaniem jest zidentyfikowanie typów i lokalizacji poufnych informacji w dzierżawie, które mogą obejmować następujące typy:

- Wrażliwe

- Własność własnościowa lub własność intelektualna

- Regulowane, takie przepisy regionalne, które określają ochronę danych osobowych (PII)

- Plany odzyskiwania IT

Dla każdego typu informacji poufnych określ następujące kwestie:

Korzystanie z informacji w organizacji

Względna miara jego wartości pieniężnej, jeśli była przetrzymywana dla okupu (na przykład wysoka, średnia, niska)

Jego bieżąca lokalizacja, na przykład folder usługi OneDrive lub sharepoint lub miejsce współpracy, takie jak zespół usługi Microsoft Teams

Bieżące uprawnienia, które składają się z:

Konta użytkowników, którzy mają dostęp

Akcje, które są dozwolone dla każdego konta, które ma dostęp

Implementowanie ścisłych uprawnień dla lokalizacji z informacjami poufnymi

Implementowanie ścisłych uprawnień w ramach dzierżawy usługi Microsoft 365 używa zasady najniższych uprawnień dla lokalizacji i miejsc komunikacji, które w usłudze Microsoft 365 są zazwyczaj folderami usługi OneDrive, witrynami i folderami programu SharePoint oraz zespołami.

Chociaż łatwiej jest tworzyć lokalizacje magazynu plików lub zespoły z szerokim dostępem (na przykład domyślnie dla wszystkich w organizacji), w przypadku informacji poufnych dozwolone konta użytkowników i dozwolone akcje muszą być ograniczone do minimalnego zestawu wymaganego do spełnienia wymagań dotyczących współpracy i działalności biznesowej.

Gdy osoba atakująca oprogramowania wymuszającego okup przeniknie do dzierżawy, próbuje eskalować swoje uprawnienia, narażając poświadczenia kont użytkowników na szersze zakresy uprawnień w dzierżawie, takie jak konta roli administratora lub konta użytkowników, które mają dostęp do poufnych informacji.

Na podstawie tego typowego zachowania osoby atakującej istnieją dwa poziomy trudności dla osoby atakującej:

- Niskie: Osoba atakująca może używać konta o niskich uprawnieniach i odnajdywać poufne informacje ze względu na szeroki dostęp w całej dzierżawie.

- Wyższe: Osoba atakująca nie może używać konta o niskich uprawnieniach i odnajdywać poufnych informacji ze względu na ścisłe uprawnienia. Muszą eskalować swoje uprawnienia, określając, a następnie narażając poświadczenia konta, które ma dostęp do lokalizacji z informacjami poufnymi, ale wtedy może być możliwe tylko wykonywanie ograniczonego zestawu akcji.

W przypadku informacji poufnych należy określić poziom trudności tak wysoki, jak to tylko możliwe.

Aby zapewnić ścisłe uprawnienia w dzierżawie, wykonaj następujące kroki:

- W celu zlokalizowania poufnych informacji przejrzyj uprawnienia do lokalizacji informacji poufnych.

- Zaimplementuj ścisłe uprawnienia do informacji poufnych, spełniając wymagania dotyczące współpracy i działalności biznesowej oraz poinformuj użytkowników, których dotyczy problem.

- Zarządzanie zmianami dla użytkowników umożliwia tworzenie i utrzymywanie przyszłych lokalizacji informacji poufnych przy użyciu ścisłych uprawnień.

- Przeprowadź inspekcję i monitorowanie lokalizacji pod kątem informacji poufnych, aby upewnić się, że nie są udzielane szerokie uprawnienia.

Aby uzyskać szczegółowe wskazówki , zobacz Konfigurowanie bezpiecznego udostępniania plików i współpracy z aplikacją Microsoft Teams . Przykładem miejsca komunikacji i współpracy z rygorystycznymi uprawnieniami do informacji poufnych jest zespół z izolacją zabezpieczeń.

Ochrona poufnych informacji

Aby chronić poufne informacje w przypadku, gdy osoba atakująca wymuszające okup uzyska do nich dostęp:

Użyj kontrolowanego dostępu do folderu , aby utrudnić nieautoryzowanym aplikacjom modyfikowanie danych w kontrolowanych folderach.

Użyj Microsoft Purview Information Protection i etykiet poufności i zastosuj je do informacji poufnych. Etykiety poufności można skonfigurować pod kątem dodatkowego szyfrowania i uprawnień przy użyciu zdefiniowanych kont użytkowników i dozwolonych akcji. Plik z etykietą tego typu poufności, który jest eksfiltrowany z dzierżawy, będzie można użyć tylko do konta użytkownika zdefiniowanego w etykiecie.

Za pomocą usługi Microsoft Purview Data Loss Prevention (DLP) możesz wykrywać, ostrzegać i blokować ryzykowne, niezamierzone lub nieodpowiednie udostępnianie danych zawierających dane osobowe lub poufne na podstawie etykiet poufności, zarówno wewnętrznie, jak i zewnętrznie.

Użyj Microsoft Defender for Cloud Apps, aby zablokować pobieranie poufnych informacji, takich jak pliki. Zasady wykrywania anomalii usługi Defender for Cloud Apps umożliwiają również wykrywanie dużej liczby działań związanych z przekazywaniem plików lub usuwaniem plików.

Wpływ na użytkowników i zarządzanie zmianami

Zmiany administracyjne dotyczące szerokich uprawnień mogą prowadzić do odmowy dostępu użytkownikom lub nie można wykonać niektórych akcji.

Ponadto w celu ochrony informacji poufnych w dzierżawie platformy Microsoft 365 wytrenuj użytkowników, aby:

- Utwórz miejsca komunikacji i współpracy z uprawnieniami ścisłymi (minimalny zestaw kont użytkowników na potrzeby dostępu i minimalne dozwolone akcje dla każdego konta).

- Zastosuj odpowiednie etykiety poufności do informacji poufnych.

- Użyj kontrolowanego dostępu do folderu.

Konfiguracja wyniku

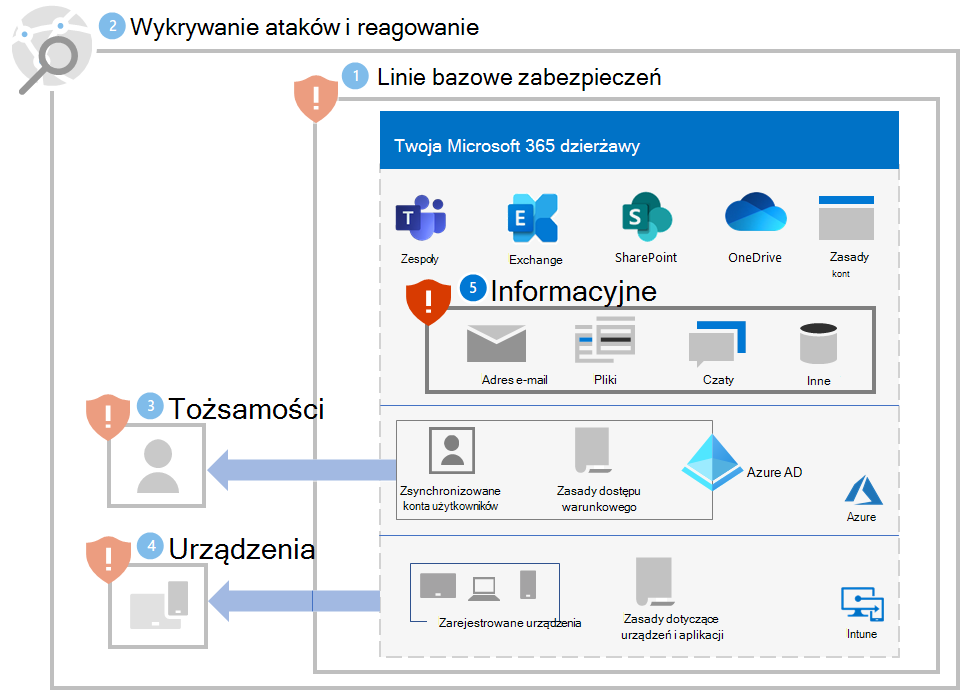

Oto ochrona przed oprogramowaniem wymuszającym okup dla dzierżawy w krokach 1–5.

Dodatkowe zasoby oprogramowania wymuszającego okup

Kluczowe informacje od firmy Microsoft:

- Rosnące zagrożenie oprogramowaniem wymuszającym okup— wpis w blogu Microsoft On the Issues 20 lipca 2021 r.

- Oprogramowanie wymuszające okup obsługiwane przez człowieka

- Szybkie wdrażanie profilaktyki oprogramowania wymuszającego okup

- 2021 Raport firmy Microsoft na temat ochrony zasobów cyfrowych (patrz strony 10–19)

- Oprogramowanie wymuszające okup: wszechobecny i ciągły raport analizy zagrożeń w portalu Microsoft Defender

- Podejście firmy Microsoft do wykrywania i reagowania na oprogramowanie wymuszające okup (DART) oraz najlepsze rozwiązania i analizy przypadku

Microsoft 365:

- Maksymalizowanie odporności oprogramowania wymuszającego okup za pomocą platformy Azure i platformy Microsoft 365

- Podręczniki reagowania na zdarzenia wymuszające okup

- Ochrona przed złośliwym oprogramowaniem i oprogramowaniem wymuszającym okup

- Ochrona komputera Windows 10 przed oprogramowaniem wymuszającym okup

- Obsługa oprogramowania wymuszającego okup w usłudze SharePoint Online

- Raporty analizy zagrożeń dotyczące oprogramowania wymuszającego okup w portalu Microsoft Defender

Microsoft Defender XDR:

Microsoft Azure:

- Azure Defenses for Ransomware Attack

- Maksymalizowanie odporności oprogramowania wymuszającego okup za pomocą platformy Azure i platformy Microsoft 365

- Plan tworzenia kopii zapasowych i przywracania w celu ochrony przed oprogramowaniem wymuszającym okup

- Ochrona przed oprogramowaniem wymuszającym okup za pomocą usługi Microsoft Azure Backup (26-minutowe wideo)

- Odzyskiwanie po systemowym naruszeniach tożsamości

- Zaawansowane wieloetapowe wykrywanie ataków w usłudze Microsoft Sentinel

- Wykrywanie fuzji dla oprogramowania wymuszającego okup w usłudze Microsoft Sentinel

Microsoft Defender for Cloud Apps:

Wpisy w blogu zespołu ds. zabezpieczeń firmy Microsoft:

3 kroki zapobiegania i odzyskiwania po oprogramowaniu wymuszającym okup (wrzesień 2021 r.)

-

Kluczowe kroki dotyczące sposobu, w jaki zespół ds. wykrywania i reagowania firmy Microsoft (DART) prowadzi badania zdarzeń wymuszania okupu.

-

Zalecenia i najlepsze rozwiązania.

-

Zobacz sekcję Oprogramowanie wymuszające okup .

Ataki ransomware obsługiwane przez człowieka: możliwe do uniknięcia katastrofy (marzec 2020 r.)

Obejmuje analizy łańcucha ataków dotyczące rzeczywistych ataków.

Odpowiedź wymuszania okupu — aby zapłacić, czy nie płacić? (grudzień 2019 r.)

Norsk Hydro reaguje na atak ransomware z przejrzystością (grudzień 2019)

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla