Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Włączenie logowania jednokrotnego ułatwia raportom i pulpitom nawigacyjnym usługi Power BI odświeżanie danych ze źródeł lokalnych przy jednoczesnym przestrzeganiu uprawnień na poziomie użytkownika skonfigurowanych w tych źródłach. Użyj ograniczonego delegowania Kerberos, aby umożliwić bezproblemowe połączenie SSO.

W tym artykule opisano kroki, które należy wykonać, aby skonfigurować logowanie jednokrotne oparte na protokole Kerberos z usługi Power BI do lokalnych źródeł danych.

Wymagania wstępne

Aby delegowanie ograniczone protokołu Kerberos działało prawidłowo, należy skonfigurować kilka elementów, w tym nazwy główne usługi (SPN) i ustawienia delegowania na kontach usług.

Uwaga / Notatka

Używanie aliasu DNS z logowaniem jednokrotnym nie jest obsługiwane.

Konspekt konfiguracji

Poniżej opisano kroki wymagane do konfigurowania logowania jednokrotnego do bramy.

Wykonaj wszystkie kroki opisane w sekcji 1: Konfiguracja podstawowa.

W zależności od używanego środowiska usługi Active Directory i źródeł danych może być konieczne ukończenie niektórych lub wszystkich konfiguracji opisanych w sekcji 2: Konfiguracja specyficzna dla środowiska.

Poniżej wymieniono możliwe scenariusze, które mogą wymagać dodatkowej konfiguracji:

Scenariusz Przejdź do Środowisko Active Directory ma wzmocnione zabezpieczenia. Dodaj konto usługi bramy do grupy autoryzacji i dostępu systemu Windows Konto usługi bramy i konta użytkowników, które brama będzie personifikować, znajdują się w oddzielnych domenach lub lasach. Dodaj konto usługi bramy sieciowej do grupy autoryzacji i dostępu systemu Windows Nie masz skonfigurowanej usługi Microsoft Entra Connect z synchronizacją konta użytkownika, a nazwa UPN używana w usłudze Power BI dla użytkowników nie jest zgodna z nazwą UPN w lokalnym środowisku usługi Active Directory. Ustaw parametry konfiguracji mapowania użytkownika na maszynie gateway Planujesz używać źródła danych SAP HANA z logowaniem jednokrotnym. Wykonywanie kroków konfiguracji specyficznych dla źródła danych Planujesz używać źródła danych SAP BW z logowaniem jednokrotnym. Wykonywanie kroków konfiguracji specyficznych dla źródła danych Planujesz używać źródła danych Teradata z logowaniem jednokrotnym. Wykonywanie kroków konfiguracji specyficznych dla źródła danych Zweryfikuj konfigurację zgodnie z opisem w sekcji 3: Zweryfikuj konfigurację , aby upewnić się, że logowanie jednokrotne jest skonfigurowane poprawnie.

Sekcja 1. Konfiguracja podstawowa

Krok 1. Instalowanie i konfigurowanie lokalnej bramy danych firmy Microsoft

Lokalna brama danych obsługuje uaktualnienie w miejscu i przejęcie ustawień istniejących bram.

Krok 2: Uzyskanie praw administratora domeny do skonfigurowania SPN (SetSPN) i ustawień ograniczonej delegacji Kerberos.

Aby skonfigurować SPN i ustawienia delegowania protokołu Kerberos, administrator domeny powinien unikać przyznawania uprawnień użytkownikom, którzy nie posiadają uprawnień administratora domeny. W poniższej sekcji bardziej szczegółowo omówiono zalecane kroki konfiguracji.

Krok 3: Skonfiguruj konto usługi Gateway

Opcja A poniżej to wymagana konfiguracja, chyba że skonfigurowano zarówno Microsoft Entra Connect, jak i zsynchronizowano konta użytkowników. W takim przypadku zalecana jest opcja B.

Opcja A: Uruchom usługę bramy systemu Windows jako konto domeny z nazwą SPN

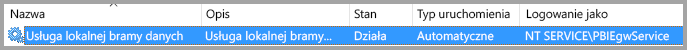

W standardowej instalacji brama jest uruchamiana jako konto usługi lokalnej komputera NT Service\PBIEgwService.

Aby włączyć ograniczone delegowanie protokołu Kerberos, brama musi działać jako konto domeny, chyba że instancja Microsoft Entra jest już zsynchronizowana z lokalną instancją usługi Active Directory (przy użyciu programu Microsoft Entra DirSync/Connect). Aby przełączyć się na konto domeny, zobacz Zmień konto usługi bramy.

Skonfiguruj SPN dla konta usługi bramy

Najpierw określ, czy nazwa SPN została już utworzona dla konta domeny używanego jako konto usługi bramy:

Jako administrator domeny otwórz przystawkę Microsoft Management Console (MMC) Użytkownicy i komputery usługi Active Directory.

W lewym okienku kliknij prawym przyciskiem myszy nazwę domeny, wybierz pozycję Znajdź, a następnie wprowadź nazwę konta usługi bramy.

W wynikach wyszukiwania kliknij prawym przyciskiem myszy konto usługi bramy i wybierz polecenie Właściwości.

Jeśli karta Delegowanie jest widoczna w oknie dialogowym Właściwości, to nazwa SPN została już utworzona i możesz przejść do Konfigurowanie ograniczonego delegowania Kerberos.

Jeśli w oknie dialogowym Właściwości nie ma karty Delegowanie, możesz ręcznie utworzyć wartość SPN na koncie, aby umożliwić jej działanie. Użyj narzędzia setspn dostarczanego z systemem Windows (aby utworzyć nazwę SPN, musisz mieć uprawnienia administratora domeny).

Załóżmy na przykład, że konto usługi bramy to Contoso\GatewaySvc , a usługa bramy jest uruchomiona na maszynie o nazwie MyGatewayMachine. Aby ustawić nazwę SPN dla konta usługi bramy, uruchom następujące polecenie:

setspn -S gateway/MyGatewayMachine Contoso\GatewaySvcSPN można również ustawić za pomocą przystawki MMC Active Directory Użytkownicy i Komputery.

Opcja B: Konfigurowanie komputera dla programu Microsoft Entra Connect

Jeśli program Microsoft Entra Connect jest skonfigurowany, a konta użytkowników są synchronizowane, usługa bramy nie musi wykonywać lokalnych odwołań Microsoft Entra podczas działania. Zamiast tego możesz po prostu użyć identyfikatora zabezpieczeń usługi lokalnej (SID) dla usługi bramy, aby ukończyć całą wymaganą konfigurację w usłudze Microsoft Entra ID. Kroki konfiguracji ograniczonego delegowania protokołu Kerberos opisane w tym artykule są takie same jak kroki konfiguracji wymagane w kontekście microsoft Entra. Są one stosowane do obiektu komputera bramy (zidentyfikowanego przez identyfikator SID usługi lokalnej) w usłudze Microsoft Entra ID, zamiast na koncie domeny. Identyfikator SID usługi lokalnej dla usługi NT SERVICE/PBIEgwService jest następujący:

S-1-5-80-1835761534-3291552707-3889884660-1303793167-3990676079

Aby utworzyć nazwę SPN dla tego identyfikatora SID na komputerze usługi Power BI Gateway, należy uruchomić następujące polecenie z wiersza polecenia administracyjnego (zastąp <COMPUTERNAME> ciąg nazwą komputera usługi Power BI Gateway):

SetSPN -s HTTP/S-1-5-80-1835761534-3291552707-3889884660-1303793167-3990676079 <COMPUTERNAME>

Uwaga / Notatka

W zależności od ustawień zabezpieczeń lokalnych może być konieczne dodanie konta usługi bramy NT SERVICE\PBIEgwService do lokalnej grupy Administratorzy na maszynie bramy, a następnie ponowne uruchomienie usługi bramy w aplikacji bramy. Ta opcja nie jest obsługiwana w scenariuszach z wieloma bramami, ponieważ usługa Active Directory wymusza unikatowe nazwy SPN w całym lesie. W przypadku tych scenariuszy należy użyć opcji A .

Krok 4: Konfigurowanie protokołu Kerberos w ograniczonym delegowaniu

Możesz skonfigurować ustawienia delegowania dla standardowego ograniczonego delegowania Kerberos lub ograniczonego delegowania Kerberos opartego na zasobach. Aby uzyskać więcej informacji na temat różnic między dwoma podejściami do delegowania, przeczytaj sekcję o ograniczonym delegowaniu w Kerberosie.

Wymagane są następujące konta usług:

- Konto usługi bramy: użytkownik usługi reprezentujący bramę w usłudze Active Directory z nazwą SPN skonfigurowaną w kroku 3.

- Konto usługi źródła danych: Użytkownik usługi reprezentujący źródło danych w usłudze Active Directory z SPN zamapowaną do źródła danych.

Uwaga / Notatka

Konta serwisowe bramy oraz źródła danych muszą być oddzielne. Nie można użyć tego samego konta usługi do reprezentowania zarówno bramy, jak i źródła danych.

W zależności od tego, którego podejścia chcesz użyć, przejdź do jednej z poniższych sekcji. Nie należy uzupełniać obu sekcji.

- Opcja A: Standardowe ograniczone delegowanie Kerberos. Jest to domyślne zalecenie dla większości środowisk.

- Opcja B: delegowanie ograniczone Kerberos oparte na zasobach. Jest to wymagane, jeśli źródło danych należy do innej domeny niż brama.

Opcja A: Standardowe ograniczone delegowanie Kerberos

Teraz ustawimy ustawienia delegowania dla konta usługi bramy. Istnieje wiele narzędzi, których można użyć do wykonania tych kroków. W tym miejscu użyjemy przystawki MMC Użytkownicy i komputery usługi Active Directory, aby administrować i publikować informacje w katalogu. Jest ona domyślnie dostępna na kontrolerach domeny; na innych maszynach można ją włączyć za pomocą konfiguracji funkcji systemu Windows.

Musimy skonfigurować ograniczone delegowanie Kerberos z przejściem między protokołami. W przypadku ograniczonego delegowania, należy wyraźnie określić, do których usług brama może prezentować delegowane poświadczenia. Na przykład tylko program SQL Server lub serwer SAP HANA akceptuje wywołania delegowania z konta usługi bramy.

W tej sekcji założono, że nazwy SPN zostały już skonfigurowane dla bazowych źródeł danych (takich jak SQL Server, SAP HANA, SAP BW, Teradata lub Spark). Aby dowiedzieć się, jak skonfigurować nazwy SPN serwera źródła danych, zapoznaj się z dokumentacją techniczną odpowiedniego serwera bazy danych i zobacz sekcję What SPN does your app require? (Jaka nazwa SPN wymaga twojej aplikacji? ) w wpisie w blogu My Kerberos Checklist (Moja lista kontrolna protokołu Kerberos ).

W poniższych krokach przyjęto założenie, że istnieje środowisko lokalne z dwiema maszynami znajdującymi się w tej samej domenie: maszyną bramkową i serwerem baz danych, na którym działa SQL Server, który jest już skonfigurowany do SSO opartego na Kerberosie. Kroki te można zastosować dla jednego z innych obsługiwanych źródeł danych, o ile źródło danych zostało już skonfigurowane na potrzeby logowania jednokrotnego opartego na protokole Kerberos. W tym przykładzie użyjemy następujących ustawień:

- Domena usługi Active Directory (Netbios): Contoso

- Nazwa maszyny bramy: MyGatewayMachine

- Konto usługi bramy: Contoso\GatewaySvc

- Nazwa maszyny źródła danych programu SQL Server: TestSQLServer

- Konto usługi źródła danych programu SQL Server: Contoso\SQLService

Poniżej przedstawiono sposób konfigurowania ustawień delegowania:

Przy użyciu uprawnień administratora domeny otwórz przystawkę MMC Użytkownicy i komputery usługi Active Directory .

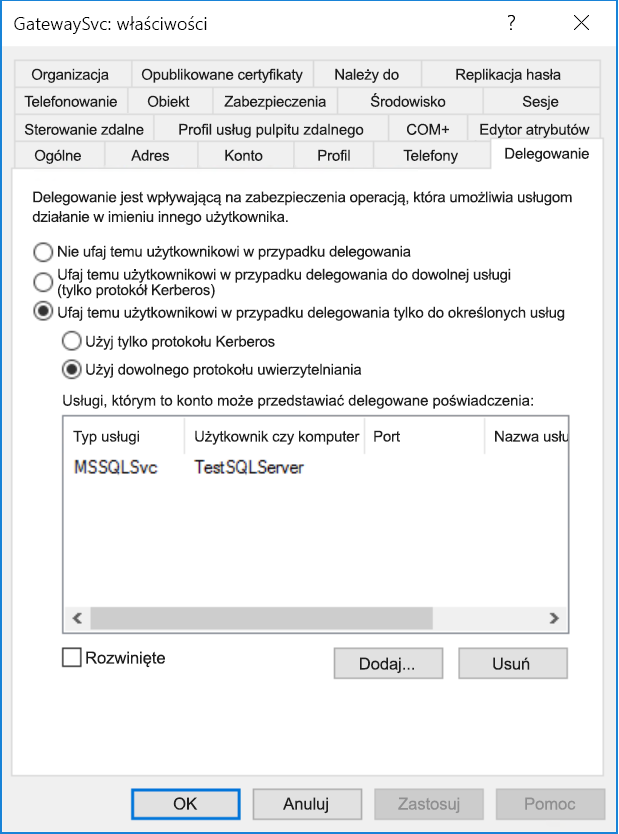

Kliknij prawym przyciskiem myszy konto usługi Contoso\GatewaySvc, a następnie wybierz Właściwości.

Wybierz kartę Delegowanie.

Wybierz Ufaj temu komputerowi tylko w celu delegowania do określonych usług>Użyj dowolnego protokołu uwierzytelniania.

W obszarze Usługi, do których to konto może prezentować delegowane poświadczenia, wybierz pozycję Dodaj.

W nowym oknie dialogowym wybierz pozycję Użytkownicy lub komputery.

Wprowadź konto usługi dla źródła danych, a następnie wybierz przycisk OK.

Na przykład źródło danych programu SQL Server może mieć konto usługi, takie jak Contoso\SQLService. Odpowiednia nazwa SPN dla źródła danych powinna być już ustawiona na tym koncie.

Wybierz nazwę SPN utworzoną dla serwera bazy danych.

W naszym przykładzie nazwa SPN zaczyna się od MSSQLSvc. Jeśli dodano zarówno nazwę FQDN, jak i nazwę SPN NetBIOS dla usługi bazy danych, wybierz obie. Może zostać wyświetlony tylko jeden.

Kliknij przycisk OK.

Nazwa SPN powinna być teraz widoczna na liście usług, do których konto usługi bramkowej może przedstawiać delegowane poświadczenia.

Aby kontynuować proces instalacji, przejdź do udzielenia kontu usługi bramy praw do zasad lokalnych na maszynie bramy.

Opcja B: ograniczone delegowanie oparte na zasobach Kerberos

Umożliwiasz delegowanie Kerberos ograniczone zasobami, aby zapewnić jednokrotne logowanie dla systemu Windows Server 2012 i nowszych wersji. Ten typ delegowania pozwala usługom frontonu i zaplecza znajdować się w różnych domenach. Aby to działało, domena usługi back-end musi ufać domenie usługi front-end.

W poniższych krokach zakładamy, że mamy środowisko lokalne, w którym są dwie maszyny w różnych domenach: maszyna bramy oraz serwer bazy danych z uruchomionym SQL Serverem, który został już skonfigurowany do logowania jednokrotnego opartego na protokole Kerberos. Te kroki można zastosować dla jednego z innych obsługiwanych źródeł danych, o ile źródło danych zostało już skonfigurowane na potrzeby logowania jednokrotnego opartego na protokole Kerberos. W tym przykładzie użyjemy następujących ustawień:

- Domena frontonu usługi Active Directory (Netbios): ContosoFrontEnd

- Domena zaplecza usługi Active Directory (Netbios): ContosoBackEnd

- Nazwa maszyny bramy: MyGatewayMachine

- Konto usługi bramy: ContosoFrontEnd\GatewaySvc

- Nazwa maszyny źródła danych programu SQL Server: TestSQLServer

- Konto usługi źródła danych programu SQL Server: ContosoBackEnd\SQLService

Wykonaj następujące kroki konfiguracji:

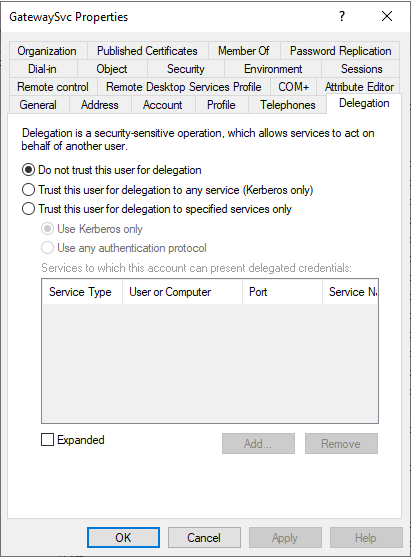

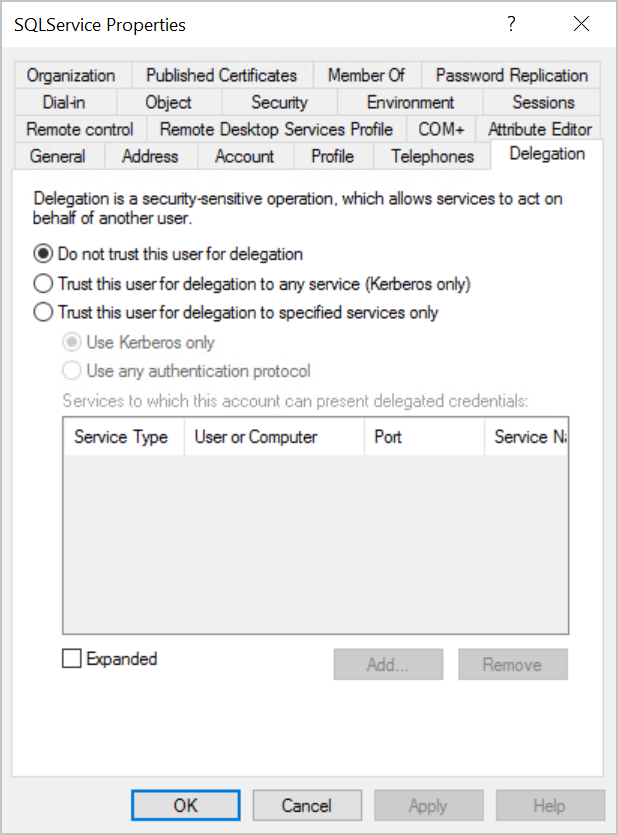

Użyj przystawki MMC Użytkownicy i komputery usługi Active Directory na kontrolerze domeny dla domeny ContosoFrontEnd i sprawdź, czy dla konta usługi bramy nie są stosowane żadne ustawienia delegowania.

Użyj Active Directory Users and Computers na kontrolerze domeny ContosoBackEnd i sprawdź, czy dla konta usługi zaplecza nie są stosowane żadne ustawienia delegowania.

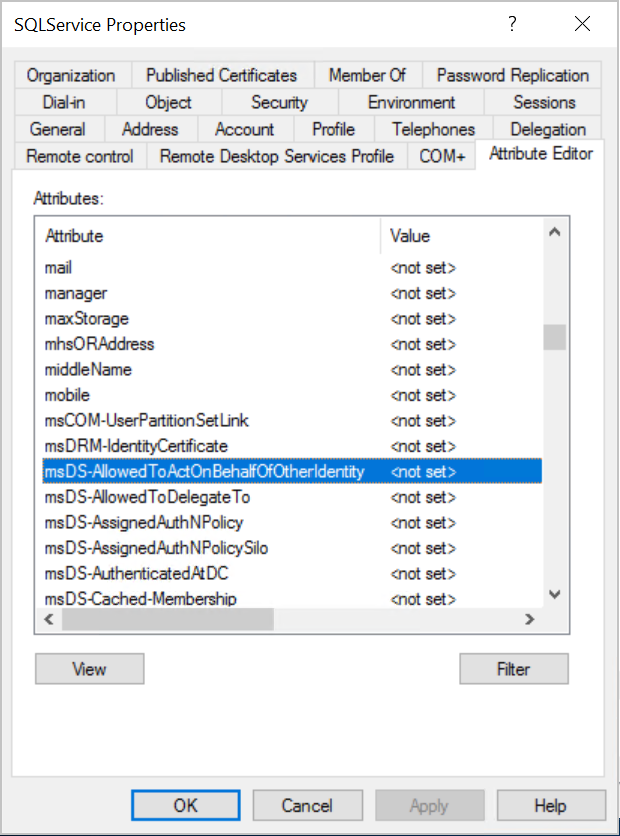

Na karcie Edytor atrybutów właściwości konta sprawdź, czy atrybut msDS-AllowedToActOnBehalfOfOtherIdentity nie jest ustawiony.

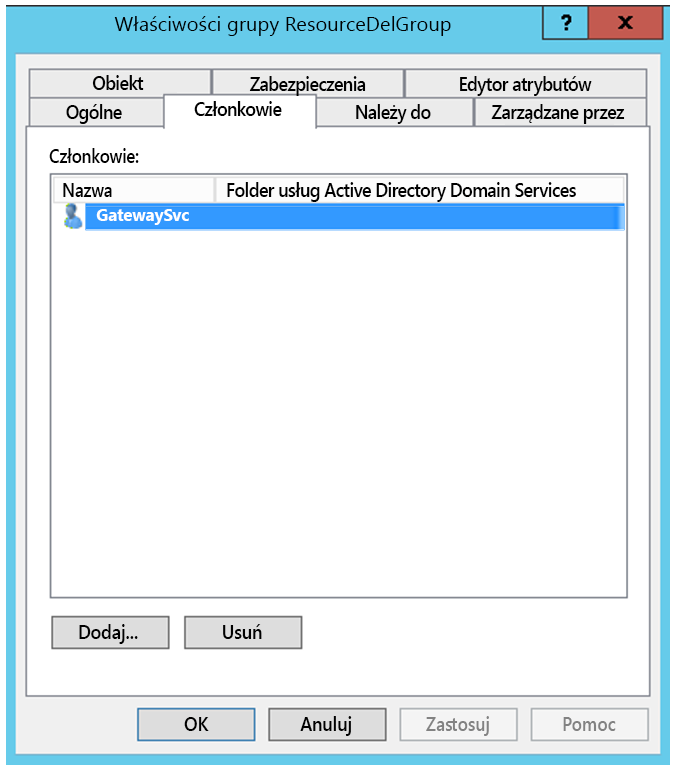

W obszarze Użytkownicy i komputery usługi Active Directory utwórz grupę na kontrolerze domeny dla domeny ContosoBackEnd . Dodaj konto GatewaySvc do grupy ResourceDelGroup.

Aby dodać użytkowników z zaufanej domeny, ta grupa musi mieć zakres Domeny lokalnej.

Otwórz konsolę poleceń i uruchom następujące komendy na kontrolerze domeny ContosoBackEnd, aby zaktualizować atrybut msDS-AllowedToActOnBehalfOfOtherIdentity konta serwisowego zaplecza:

$c = Get-ADGroup ResourceDelGroup Set-ADUser SQLService -PrincipalsAllowedToDelegateToAccount $cW obszarze Użytkownicy i komputery usługi Active Directory sprawdź, czy aktualizacja została odzwierciedlona na karcie Edytor atrybutów we właściwościach konta usługi zaplecza.

Krok 5. Włączanie szyfrowania AES na kontach usług

Zastosuj następujące ustawienia do konta usługi bramy i każdego konta usługi źródła danych, do którego brama może delegować:

Uwaga / Notatka

Jeśli na kontach usług zdefiniowano istniejące typy szyfrowania, skontaktuj się z administratorem Active Directory, ponieważ wykonanie poniższych kroków spowoduje zastąpienie istniejących wartości typów szyfrowania i może zakłócić działanie klientów.

Z uprawnieniami administratora domeny otwórz przystawkę Użytkownicy i komputery usługi Active Directory MMC.

Kliknij prawym przyciskiem myszy konto usługi bramy/źródła danych i wybierz pozycję Właściwości.

Wybierz kartę Konto.

W obszarze Opcje konta włącz co najmniej jedną (lub obie) następujące opcje. Należy pamiętać, że dla wszystkich kont usług należy włączyć te same opcje.

- To konto obsługuje szyfrowanie 128-bitowe kerberos AES

- To konto obsługuje szyfrowanie 256-bitowe protokołu Kerberos AES

Uwaga / Notatka

Jeśli nie masz pewności, który schemat szyfrowania ma być używany, skontaktuj się z administratorem usługi Active Directory.

Krok 6: Przyznaj koncie usługowemu bramy prawa do polityki lokalnej na maszynie bramy

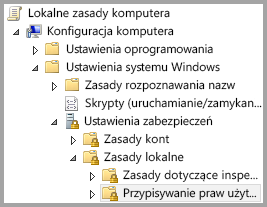

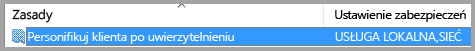

Na koniec na maszynie, na której działa usługa bramy (MyGatewayMachine w naszym przykładzie), przyznaj kontu usługi bramy uprawnienia lokalne Uosabiaj klienta po uwierzytelnieniu i Działaj jako część systemu operacyjnego (SeTcbPrivilege). Wykonaj tę konfigurację za pomocą Edytora lokalnych zasad grupy (gpedit.msc).

Na bramie sieciowej uruchom gpedit.msc.

Przejdź do pozycji Zasady komputera lokalnego>Konfiguracja komputera>Ustawienia systemu Windows>Ustawienia zabezpieczeń>Polityki lokalne>Przypisywanie praw użytkownika.

W obszarze Przypisywanie praw użytkownika z listy zasad wybierz pozycję Personifikuj klienta po uwierzytelnieniu.

Kliknij prawym przyciskiem myszy politykę, otwórz Właściwości, a następnie wyświetl listę kont.

Lista musi zawierać konto usługi bramy (Contoso\GatewaySvc lub ContosoFrontEnd\GatewaySvc w zależności od typu ograniczonego delegowania).

W obszarze Przypisywanie praw użytkownika wybierz pozycję Działaj jako część systemu operacyjnego (SeTcbPrivilege) z listy polityk. Upewnij się, że konto usługi bramy znajduje się na liście kont.

Uruchom ponownie proces usługi lokalnej bramy danych.

Krok 7. Konto systemu Windows może uzyskać dostęp do maszyny bramowej

Logowanie jednokrotne korzysta z uwierzytelniania systemu Windows, dlatego upewnij się, że konto systemu Windows może uzyskać dostęp do maszyny bramy. Jeśli nie masz pewności, dodaj nt-AUTHORITY\Uwierzytelnieni użytkownicy (S-1-5-11) do grupy "Użytkownicy" komputera lokalnego.

Sekcja 2. Konfiguracja specyficzna dla środowiska

Dodawanie konta usługi bramy do grupy autoryzacji i dostępu systemu Windows

Wypełnij tę sekcję, jeśli ma zastosowanie dowolna z następujących sytuacji:

- Twoje środowisko Active Directory jest wzmocnione pod względem bezpieczeństwa.

- Konto usługi bramy i konta użytkowników, które brama będzie personifikować, znajdują się w oddzielnych domenach lub lasach.

Możesz także dodać konto usługi bramy do Grupy Autoryzacji i Dostępu Windows w sytuacjach, gdy domena lub las nie zostały zabezpieczone, ale nie jest to wymagane.

Aby uzyskać więcej informacji, zobacz Dostęp do autoryzacji systemu Windows.

Aby ukończyć ten krok konfiguracji, dla każdej domeny zawierającej użytkowników usługi Active Directory, których konto usługi bramy ma mieć możliwość personifikacji:

- Zaloguj się do komputera w domenie i uruchom przystawkę MMC Użytkownicy i komputery usługi Active Directory.

- Znajdź grupę Autoryzacja systemu Windows i Grupa dostępu, która jest zwykle znajdowana w kontenerze Builtin .

- Kliknij dwukrotnie grupę i wybierz kartę Członkowie .

- Wybierz pozycję Dodaj i zmień lokalizację domeny na domenę, w której znajduje się konto usługi bramy.

- Wpisz nazwę konta usługi bramy i wybierz opcję Sprawdź nazwy aby sprawdzić, czy konto usługi bramy jest dostępne.

- Kliknij przycisk OK.

- Wybierz i zastosuj.

- Uruchom ponownie usługę bramy.

Ustaw parametry konfiguracyjne mapowania użytkowników na komputerze bramy

Uzupełnij tę sekcję, jeśli:

- Nie masz programu Microsoft Entra Connect ze skonfigurowaną synchronizacją konta użytkownika AND

- Nazwa UPN używana w usłudze Power BI dla użytkowników nie jest zgodna z nazwą UPN w lokalnym środowisku usługi Active Directory.

Każdy użytkownik usługi Active Directory mapowany w ten sposób musi mieć uprawnienia logowania jednokrotnego dla źródła danych.

Otwórz główny plik konfiguracji bramy,

Microsoft.PowerBI.DataMovement.Pipeline.GatewayCore.dll. Domyślnie ten plik jest przechowywany w lokalizacjiC:\Program Files\On-premises data gateway.Ustaw właściwość ADUserNameLookupProperty na nieużywany atrybut usługi Active Directory. Użyjemy

msDS-cloudExtensionAttribute1w kolejnych krokach. Ten atrybut jest dostępny tylko w systemie Windows Server 2012 lub nowszym.Ustaw wartość ADUserNameReplacementProperty,

SAMAccountNamenastępnie zapisz plik konfiguracji.Uwaga / Notatka

W scenariuszach obejmujących wiele domen może być konieczne skonfigurowanie właściwości ADUserNameReplacementProperty jako

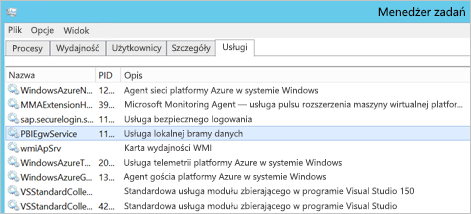

userPrincipalName, aby zachować informacje o domenie użytkownika.Na karcie Usługi Menedżera zadań kliknij prawym przyciskiem myszy usługę bramy i wybierz polecenie Uruchom ponownie.

Dla każdego użytkownika usługi Power BI, dla którego chcesz włączyć logowanie jednokrotne protokołu Kerberos, ustaw

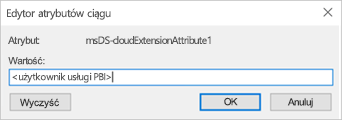

msDS-cloudExtensionAttribute1właściwość lokalnego użytkownika usługi Active Directory (z uprawnieniem logowania jednokrotnego do źródła danych) na pełną nazwę użytkownika (UPN) użytkownika usługi Power BI. Jeśli na przykład zalogujesz się do usługi Power BI jako test@contoso.com i chcesz zamapować tego użytkownika na lokalnego użytkownika usługi Active Directory z uprawnieniami logowania jednokrotnego, na przykład test@LOCALDOMAIN.COM, ustaw atrybut tego użytkownikamsDS-cloudExtensionAttribute1na test@contoso.com.Właściwość

msDS-cloudExtensionAttribute1można ustawić za pomocą przystawki MMC "Użytkownicy i komputery" usługi Active Directory.Jako administrator domeny uruchom przystawkę Użytkownicy i komputery usługi Active Directory.

Kliknij prawym przyciskiem myszy nazwę domeny, wybierz pozycję Znajdź, a następnie wprowadź nazwę konta lokalnego użytkownika usługi Active Directory do mapowania.

Wybierz kartę Edytor atrybutów .

Znajdź

msDS-cloudExtensionAttribute1właściwość i kliknij ją dwukrotnie. Ustaw wartość na pełną nazwę użytkownika (UPN) użytkownika, którego używasz do logowania się do usługi Power BI.Kliknij przycisk OK.

Wybierz i zastosuj. Sprawdź, czy poprawna wartość została ustawiona w kolumnie Wartość .

Wykonywanie kroków konfiguracji specyficznych dla źródła danych

W przypadku źródeł danych SAP HANA, SAP BW i Teradata wymagana jest dodatkowa konfiguracja do wykorzystania z bramą SSO.

- Używanie protokołu Kerberos na potrzeby logowania jednokrotnego do platformy SAP HANA.

- Użyj protokołu Kerberos dla SSO do systemu SAP BW przy użyciu biblioteki CommonCryptoLib (sapcrypto.dll).

- Użyj protokołu Kerberos na potrzeby logowania jednokrotnego do usługi Teradata.

Uwaga / Notatka

Chociaż inne biblioteki SNC mogą również działać dla BW SSO, nie są one oficjalnie obsługiwane przez firmę Microsoft.

Sekcja 3. Weryfikowanie konfiguracji

Krok 1. Konfigurowanie źródeł danych w usłudze Power BI

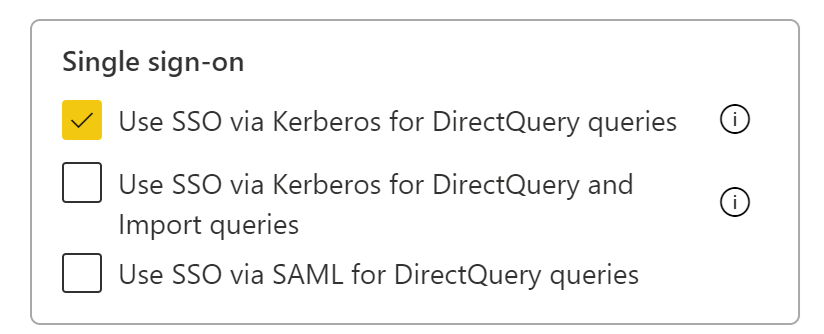

Po wykonaniu wszystkich kroków konfiguracji, użyj strony Zarządzanie bramą w usłudze Power BI, aby skonfigurować źródło danych do użycia dla SSO. Jeśli masz wiele bram, upewnij się, że wybierasz bramę skonfigurowaną dla logowania jednokrotnego Kerberos. Następnie w obszarze Ustawienia źródła danych upewnij się, że opcja Użyj logowania jednokrotnego (SSO) za pośrednictwem Kerberos dla zapytań DirectQuery lub Użyj logowania jednokrotnego (SSO) za pośrednictwem Kerberos dla zapytań DirectQuery i importu jest zaznaczona dla raportów bazujących na DirectQuery, a Użyj logowania jednokrotnego (SSO) za pośrednictwem Kerberos dla zapytań DirectQuery i importu jest zaznaczona dla raportów bazujących na imporcie.

Ustawienia Używanie logowania jednokrotnego za pośrednictwem protokołu Kerberos dla zapytań DirectQuery i Używanie logowania jednokrotnego za pośrednictwem protokołu Kerberos dla zapytań DirectQuery i zapytań importu zapewniają inne zachowanie w przypadku raportów opartych na zapytaniach bezpośrednich i raportów opartych na importowaniu.

Użyj logowania jednokrotnego za pośrednictwem protokołu Kerberos dla zapytań DirectQuery:

- W przypadku raportów opartych na DirectQuery używane są poświadczenia jednokrotnego logowania użytkownika.

- W przypadku raportów opartych na importowaniu poświadczenia logowania jednokrotnego nie są używane, ale używane są poświadczenia wprowadzone na stronie źródła danych.

Użyj logowania jednokrotnego (SSO) za pośrednictwem protokołu Kerberos dla zapytań DirectQuery i Import

- W przypadku raportów opartych na trybie DirectQuery używane są poświadczenia SSO użytkownika.

- W przypadku raportów opartych na imporcie używane są poświadczenia SSO właściciela modelu semantycznego, niezależnie od użytkownika wyzwalającego import.

Krok 2. Testowanie logowania jednokrotnego

Przejdź do sekcji Testowanie konfiguracji logowania jednokrotnego ( SSO), aby szybko sprawdzić, czy konfiguracja jest poprawnie ustawiona i rozwiązywać typowe problemy.

Krok 3. Uruchamianie raportu usługi Power BI

Po opublikowaniu wybierz bramę skonfigurowaną pod kątem logowania jednokrotnego, jeśli masz wiele bram.

Treści powiązane

Aby uzyskać więcej informacji na temat lokalnej bramy danych i trybu DirectQuery, zobacz następujące zasoby: