Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Klienci mają wymagania dotyczące prywatności i zgodności z wymaganiami dotyczącymi ochrony prywatności i zgodności, aby zabezpieczyć swoje dane, szyfrując je podczas przechowywania. Dzięki temu dane będą zabezpieczone przed skopiowaniem danych w przypadku wykradzenia bazy danych. Dzięki szyfrowaniu danych magazynowanych po kradzieży bazy danych dane są chronione przez przywróceniem na innym serwerze bez klucza szyfrowania.

Wszystkie dane klientów przechowywane w Power Platform są domyślnie szyfrowane przy użyciu silnych kluczy szyfrowania zarządzanych przez Microsoft. Domyślnie Microsoft przechowuje i zarządza kluczem szyfrowania bazy danych dla wszystkich danych, więc użytkownik nie musi tego robić. Jednakże Power Platform oferuje zarządzany przez klienta klucz szyfrowania (CMK) w celu dodanej kontroli ochrony danych, gdzie użytkownik może samodzielnie zarządzać kluczem szyfrowania bazy danych, który jest powiązany ze środowiskiem Microsoft Dataverse. Dzięki temu można zastępować lub zamieniać klucz szyfrowania na żądanie lub uniemożliwić firmie Microsoft dostęp do danych klienta w momencie cofnięcia w dowolnym momencie dostępu do naszych usług.

Więcej informacji na temat używania klucza zarządzanego przez klienta w Power Platform można znaleźć w wideo klucz zarządzany przez klienta.

Te operacje klucza szyfrowania są dostępne z kluczem zarządzanym przez klienta (CMK):

- Utwórz klucz RSA (RSA-HSM) z magazynu Azure Key Vault.

- Utwórz zasady przedsiębiorstwa Power Platform dla swojego klucza.

- Nadaj zasadom przedsiębiorstwa Power Platform uprawnienie dostępu do magazynu kluczy.

- Udziel administratorowi usługi Power Platform praw do przeczytania zasad przedsiębiorstwa.

- Zastosowanie klucza szyfrowania w środowisku.

- Przywracanie/usuwanie szyfrowania CMK środowiska do klucza zarządzanego przez firmę Microsoft.

- Zmiana klucza poprzez utworzenie nowej polityki przedsiębiorstwa, usunięcie środowiska z CMK i ponowne zastosowanie CMK z nową polityką przedsiębiorstwa.

- Środowiska CMK należy zablokować, wycofując magazyn kluczy CMK i/lub uprawnienia kluczy.

- Migracja środowisk typu bring-your-own-key (BYOK) do CMK przez zastosowanie klucza CMK.

Obecnie wszystkie dane klientów przechowywane tylko w następujących aplikacjach i usługach można szyfrować przy użyciu klucza zarządzanego przez klienta:

Chmura komercyjna

- Dataverse (Rozwiązania niestandardowe i usługi firmy Microsoft)

- Dataverse Usługa Copilot w aplikacjach opartych na modelu — często zadawane pytania

- Power Automate - narzędzie do automatyzacji procesów

- Czat dotyczący usługi Dynamics 365

- Dynamics 365 Sales

- Rozwiązanie Dynamics 365 Customer Service

- Dynamics 365 Customer Insights - Data

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance (finansowe i operacyjne)

- Dynamics 365 Intelligent Order Management (finansowe i operacyjne)

- Dynamics 365 Project Operations (finansowe i operacyjne)

- Dynamics 365 Finance i Łańcuch dostaw Management (finansowe i operacyjne)

- Dynamics 365 Fraud Protection (finansowe i operacyjne)

- Copilot Studio

Suwerenna chmura — GCC High

- Dataverse (Rozwiązania niestandardowe i usługi firmy Microsoft)

- Dataverse Usługa Copilot w aplikacjach opartych na modelu — często zadawane pytania

- Czat dotyczący usługi Dynamics 365

- Dynamics 365 Sales

- Rozwiązanie Dynamics 365 Customer Service

- Dynamics 365 Customer Insights - Data

- Copilot Studio

Uwaga

- Skontaktuj się z przedstawicielem, by uzyskać informacje o obsłudze kluczy zarządzanych przez klienta dla usług, które nie zostały tutaj wymienione.

- Funkcje obsługiwane przez usługę konwersacji Nuance IVR i zawartość powitalna dla twórców są wyłączone z szyfrowania kluczy zarządzanych przez klienta.

- Ustawienia połączeń dla łączników nadal są szyfrowane przy użyciu klucza zarządzanego przez firmę Microsoft.

- Nazwy wyświetlane, opisy i metadane połączeń Power Apps nadal są szyfrowane przy użyciu klucza zarządzanego przez firmę Microsoft.

- Łącze wyników pobierania i inne dane generowane przez wymuszanie sprawdzania rozwiązań podczas sprawdzania rozwiązań są nadal szyfrowane za pomocą klucza zarządzanego przez firmę Microsoft.

Środowiska z aplikacjami finansowymi i operacyjnymi, w których włączono integrację Power Platform, również mogą być szyfrowane. Środowiska finansowe i operacyjne bez integracji z platformą Power Platform nadal używają domyślnego klucza zarządzanego przez firmę Microsoft do szyfrowania danych. Więcej informacji: Szyfrowanie w aplikacjach finansowych i operacyjnych.

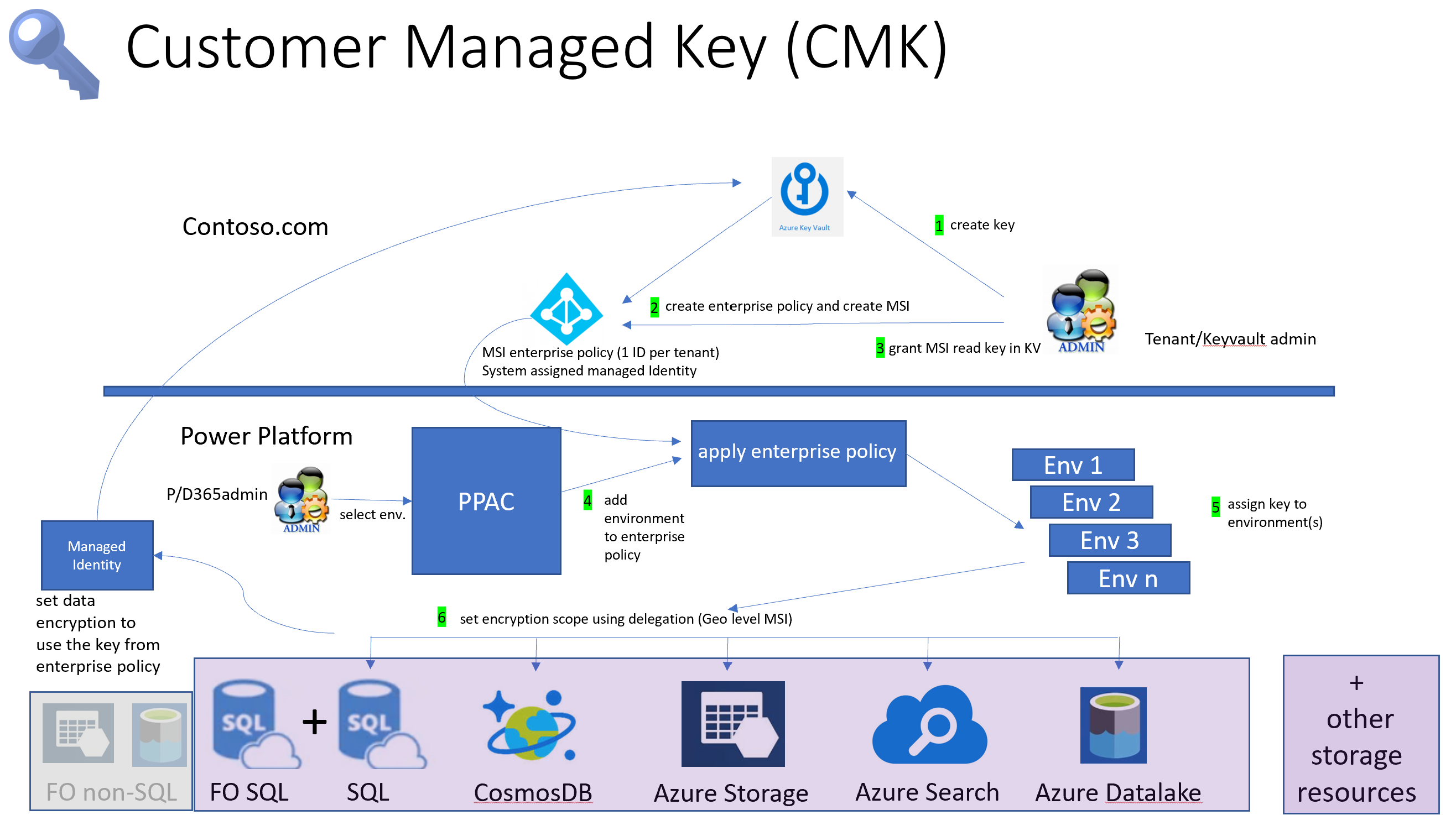

Wprowadzenie do klucza zarządzanego przez klienta

Dzięki kluczowi zarządzanemu przez klienta administratorzy mogą dostarczać własny klucz szyfrowania z własnego magazynu Azure Key Vault do magazynu Power Platform, aby szyfrować dane klientów. Firma Microsoft nie ma bezpośredniego dostępu do magazynu Azure Key Vault. W przypadku usług Power Platform, aby uzyskać dostęp do klucza szyfrowania z magazynu Azure Key Vault, administrator tworzy zasady przedsiębiorstwa Power Platform, które odwołują się do klucza szyfrowania i dają tym zasadom przedsiębiorstwa dostęp do odczytu klucza z magazynu Azure Key Vault.

Administrator usługi Power Platform może następnie dodać środowiska Dataverse do zasad przedsiębiorstwa, aby rozpocząć szyfrowanie wszystkich danych klientów w środowisku przy użyciu klucza szyfrowania. Administratorzy mogą zmienić klucz szyfrowania środowiska, tworząc inną zasadę przedsiębiorstwa i dodać środowisko (po jego usunięciu) do nowej zasady przedsiębiorstwa. Jeśli środowisko nie musi być już szyfrowane przy użyciu klucza zarządzanego przez klienta, administrator może usunąć środowisko Dataverse z zasad przedsiębiorstwa, aby zmienić szyfrowanie danych z powrotem na klucz zarządzany przez Microsoft.

Administrator może zablokować kluczowe środowiska zarządzane przez klienta, wycofując dostęp do kluczy z zasad przedsiębiorstwa i odblokować środowiska, przywracając dostęp do klucza. Więcej informacji: Blokowanie środowisk poprzez cofnięcie dostępu do magazynu kluczy i/lub uprawnień do kluczy

W celu uproszczenia zadań związanych z zarządzaniem kluczami zadania są podzielone na trzy główne obszary:

- Utwórz klucz szyfrowania.

- Tworzenie zasad przedsiębiorstwa i przyznanie dostępu.

- Zarządzanie szyfrowaniem środowiska.

Ostrzeżenie

Jeżeli środowiska są zablokowane, nie mogą do nich korzystać żadne osoby, w tym pomoc techniczna firmy Microsoft. Środowiska zablokowane przez użytkownika zostaną wyłączone i może dojść do utraty danych.

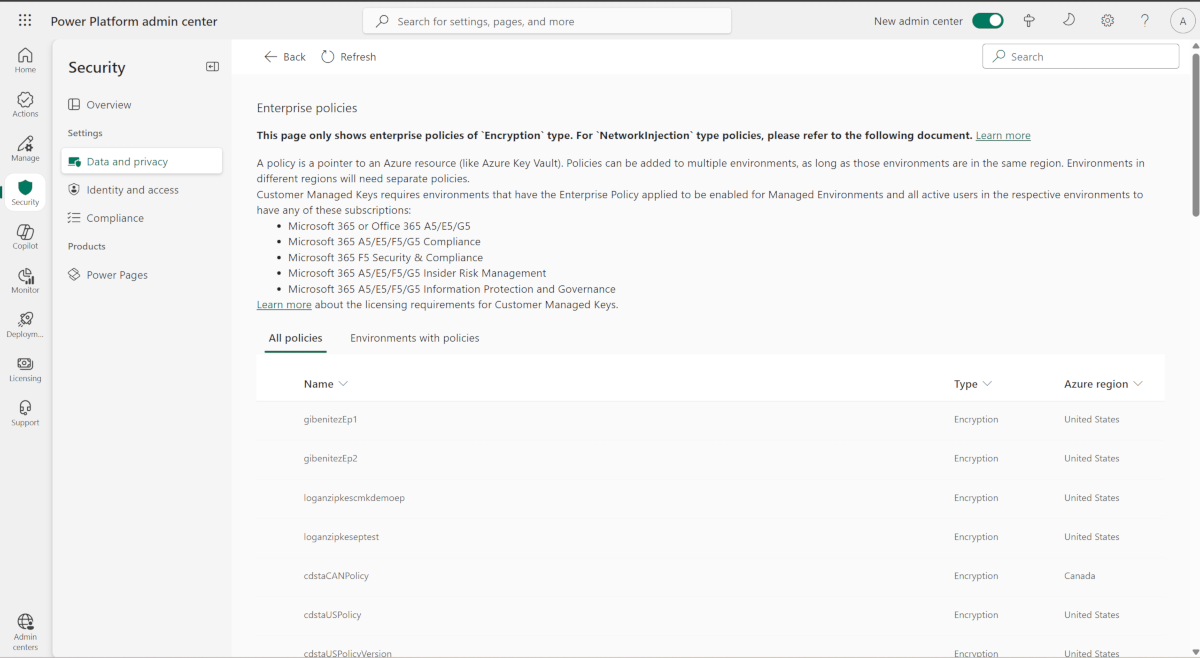

Wymagania licencyjne dla klucza zarządzanego przez klienta

Polityka kluczy zarządzanych przez klienta jest egzekwowana tylko w środowiskach, które są aktywowane dla środowisk zarządzanych. Środowiska zarządzane są uwzględnione jako uprawnienie w samodzielnych licencjach Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages i Dynamics 365, które zapewniają prawa do użytkowania premium. Dowiedz się więcej o Licencjonowaniu środowiska zarządzanego, korzystając z Przeglądu licencjonowania dla środowiska zarządzanego Microsoft Power Platform.

Ponadto dostęp do korzystania z klucza zarządzanego przez klienta dla Microsoft Power Platform i Dynamics 365 wymaga, aby użytkownicy w środowiskach, w których wymuszane są zasady klucza szyfrowania, posiadali jedną z tych subskrypcji:

- Microsoft 365 lub Office 365 A5/E5/G5

- Zgodność Microsoft 365 A5/E5/F5/G5

- Microsoft 365 F5 — zabezpieczenia i zgodność

- Microsoft 365 A5/E5/F5/G5 — ochrona informacji i zarządzanie nimi

- Zarządzanie ryzykiem wewnętrznym na platformie Microsoft 365 A5/E5/F5/G5

Dowiedz się więcej o tych licencjach.

Poznaj potencjalne ryzyko związane z zarządzaniem kluczem

Podobnie jak w przypadku dowolnej krytycznej aplikacji biznesowej, musisz mieć zaufanie do personelu organizacji, który ma dostęp na poziomie administracyjnym. Zanim użyjesz funkcji zarządzania kluczami, musisz zrozumieć ryzyko związane z zarządzaniem kluczami szyfrowania bazy danych. Łatwo sobie wyobrazić, że złośliwy administrator (osoba, której udzielono, lub która zyskała dostęp na poziomie administratora z zamiarem zaszkodzenia bezpieczeństwu organizacji lub procesów biznesowych) pracujący w Twojej organizacji mógłby użyć funkcji zarządzania kluczami, aby utworzyć klucz i użyć go do zablokowania środowisk w dzierżawie.

Rozważmy następującą sekwencję zdarzeń.

Złośliwy administrator magazynu kluczy tworzy klucz w zasadach przedsiębiorstwa w portalu Azure Portal. Administrator Azure Key Vault przechodzi do centrum administracyjnego Power Platform i dodaje środowiska do zasad przedsiębiorstwa. Złośliwy administrator następnie powraca do portalu Azure Portal i cofa dostęp klucza do zasad przedsiębiorstwa i w związku z tym blokuje wszystkie środowiska. Powoduje to przerwy w pracy, gdy wszystkie środowiska staną się niedostępne, a to oznacza, że jeśli to zdarzenie nie zostanie rozwiązane, dostęp do klucza przywrócony, dane środowiska mogą zostać potencjalnie utracone.

Uwaga

- Azure Key Vault ma wbudowane zabezpieczenia, które ułatwiają przywracanie klucza, które wymagają włączenia ustawień magazynu kluczy Soft Delete i Purge protection.

- Innym zabezpieczeniem, które należy wziąć pod uwagę, jest upewnienie się, że istnieje separacja zadań, w których administrator Azure Key Vault nie ma dostępu do centrum administracyjnego Power Platform.

Oddzielenie obowiązków w celu ograniczenia ryzyka

W tej sekcji opisano obowiązki dotyczące funkcji klucza zarządzanego przez klienta, za które jest odpowiedzialna każda rola administratora. Dzielenie tych zadań pomaga zmniejszyć ryzyko związane z zarządzaniem kluczami zarządzanymi przez klienta.

Zadania administracyjne usługi Azure Key Vault i Power Platform/Dynamics 365

W celu włączenia kluczy zarządzanych przez klienta administrator magazynu kluczy tworzy klucz w magazynie Azure Key Vault i tworzy zasady przedsiębiorstwa Power Platform. Podczas tworzenia zasad korporacyjnych tworzona jest specjalna tożsamość zarządzana Tożsamość Microsoft Entra. Następnie administrator magazynu kluczy powraca do magazynu Azure Key Vault i udziela dostępu do zasad przedsiębiorstwa/tożsamości zarządzanej kluczowi szyfrowania.

Administrator magazynu kluczy następnie zapewnia odpowiednio administratorowi usługi Power Platform/Dynamics 365 dostęp do odczytu do zasad przedsiębiorstwa. Po udzieleniu uprawnień do odczytu administratorowi usługi Power Platform/Dynamics 365 administrator może przejść do Centrum administracyjnego Power Platform i dodać środowiska do zasad przedsiębiorstwa. Dane klientów we wszystkich dodanych środowiskach są następnie szyfrowane przy użyciu klucza zarządzanego przez klienta połączonego z tą zasadą przedsiębiorstwa.

Wymagania wstępne

- Subskrypcja platformy Azure, która obejmuje Azure Key Vault lub zarządzane moduły zabezpieczeń sprzętu Azure Key Vault.

- Integracja z usługą Tożsamość Microsoft Entra:

- Uprawnienia współautora do subskrypcji Microsoft Entra.

- Uprawnienie do tworzenia Azure Key Vault i klucza.

- Dostęp do tworzenia grupy zasobów. To ustawienie jest wymagane do skonfigurowania magazynu kluczy.

Utwórz klucz i udziel dostępu przy użyciu usługi Azure Key Vault

Administrator Azure Key Vault wykonuje te zadania na platformie Azure.

- Tworzenie płatnej subskrypcji Azure i Key Vault. Zignoruj ten krok, jeśli już istnieje subskrypcja obejmująca magazyn Azure Key Vault.

- Przejdź do usługi Azure Key Vault i utwórz klucz. Więcej informacji: Tworzenie klucza w magazynie kluczy

- Włącz usługę zasad przedsiębiorstwa Power Platform dla subskrypcji Azure. Należy to zrobić tylko raz. Więcej informacji: Włącz usługę zasad przedsiębiorstwa Power Platform dla subskrypcji Azure

- Utwórz zasadę przedsiębiorstwa Power Platform. Więcej informacji: Tworzenie zasad przedsiębiorstwa

- Nadaj zasadom przedsiębiorstwa uprawnienia do dostępu do magazynu kluczy. Więcej informacji: Nadaj zasadom przedsiębiorstwa uprawnienia do dostępu do magazynu kluczy

- Nadaj administratorom usługi Power Platform i Dynamics 365 uprawnienie do odczytu zasad przedsiębiorstwa. Więcej informacji: Nadaj uprawnienia administracyjnego Power Platform do odczytu zasad przedsiębiorstwa

Zadania centrum administracyjnego Power Platform administratora usługi Power Platform/Dynamics 365

Warunek wstępny

Administrator Power Platform musi być przypisany do roli Microsoft Entra usługi Power Platform lub administratora usługi Dynamics 365.

Zarządzaj szyfrowaniem środowiska w centrum administracyjnym usługi Power Platform

Administrator Power Platform zarządza zadaniami klucza zarządzanego przez klienta związanych ze środowiskiem w centrum administracyjnym Power Platform.

- Dodaj środowiska Power Platform do zasad przedsiębiorstwa, aby szyfrować dane przy użyciu klucza zarządzanego przez klienta. Więcej informacji: Dodawanie środowiska do zasad przedsiębiorstwa w celu szyfrowania danych

- Należy usunąć środowiska z zasad przedsiębiorstwa w celu powrotu do szyfrowania kluczem zarządzanym przez firmę Microsoft. Więcej informacji: Należy usunąć środowiska z zasad przedsiębiorstwa w celu powrotu do szyfrowania kluczem zarządzanym przez firmę Microsoft

- Zmień klucz, usuwając środowiska ze starych zasad przedsiębiorstwa i dodając je do nowych zasad przedsiębiorstwa. Więcej informacji: Tworzenie klucza szyfrowania i przyznawanie dostępu

- Migracja z BYOK. Jeśli korzystasz z wcześniejszej funkcji samodzielnie zarządzanego klucza szyfrowania, możesz zmigrować swój klucz do klucza zarządzanego przez klienta. Więcej informacji można znaleźć w Migrowanie Środowisk Typu Bring-Your-Own-Key do Klucza Zarządzanego przez Klienta.

Tworzenie klucza szyfrowania i udzielenie dostępu

Tworzenie płatnej subskrypcji Azure i magazynu kluczy

W Azure wykonaj następujące kroki:

Utwórz subskrypcję Płać na bieżąco lub jej odpowiednik subskrypcji platformy Azure. Ten krok nie jest potrzebny, jeśli dzierżawca już ma subskrypcję.

Utwórz grupę zasobów. Więcej informacji: Tworzenie grup zasobów

Uwaga

Utwórz lub użyj grupy zasobów, która ma lokalizację, na przykład Central US, która pasuje do regionu środowiska Power Platform, takiego jak Stany Zjednoczone.

Utworzenie magazynu kluczy przy użyciu płatnej subskrypcji, która obejmuje usuwanie nietrwałe i czyszczenie zabezpieczeń przez grupę zasobów utworzoną w poprzednim kroku.

Ważne

Aby środowisko było chronione przed przypadkowym usunięciem klucza szyfrowania, magazyn kluczy musi mieć włączoną ochronę przed usuwaniem nietrwałym i czyszczeniem. Bez włączenia tych ustawień nie można szyfrować środowiska przy użyciu własnego klucza. Więcej informacji: Omówienie usuwania nietrwałego Azure Key Vault Więcej informacji: Tworzenie magazynu kluczy przy użyciu portalu Azure Portal

Tworzenie klucza w magazynie kluczy

- Upewnij się, że są spełnione wymagania wstępne.

- Przejdź do Azure Portal >Key Vault i znajdź magazyn kluczy, w którym chcesz wygenerować klucz szyfrowania.

- Sprawdź ustawienia magazynu Azure Key Vault:

- Wybierz Właściwości w Ustawienia.

- W obszarze Usunięcie nietrwałe ustaw lub sprawdź, czy opcja Usuwanie nietrwałe jest włączone w tym magazynie kluczy.

- W obszarze Ochrona przed przeczyszczeniem należy ustawić lub sprawdzić, czy włączono funkcję Włącz ochronę przed przeczyszczeniem (wymuś obowiązkowy okres przechowywania dla usuniętych magazynów i obiektów magazynu).

- Jeśli dokonano zmian, wybierz Zapisz.

Tworzenie kluczy RSA

Utwórz lub importuj klucz o tych właściwościach:

- Na stronach właściwości Magazynu kluczy wybierz opcję Klucze.

- Wybierz Generuj/Import.

- Na ekranie Tworzenie klucza ustaw następujące wartości, a następnie wybierz opcję Utwórz.

- Opcje: Generuj

- Nazwa: podaj nazwę klucza

- Typ kluczaRSA

- Rozmiar klucza RSA: 2048 lub 3072

Ważne

Jeśli ustawisz datę wygaśnięcia w kluczu i klucz wygaśnie, wszystkie środowiska zaszyfrowane tym kluczem zostaną wyłączone. Ustaw alert do monitorowania wygaśnięcia certyfikatów z powiadomieniami e-mail dla administratora Power Platform w lokalizacji i administratora Azure Key Vault jako przypomnienie o odnowieniu daty wygaśnięcia. Jest to ważne, aby zapobiec nieplanowanym awariom systemu.

Importowanie kluczy chronionych dla sprzętowych modułów zabezpieczeń (HSM)

Do szyfrowania środowisk Power Platform Dataverse można użyć kluczy chronionych dla sprzętowych modułów zabezpieczeń (HSM). Klucze chronione przez moduł HSM muszą zostać zaimportowane do magazynu key vault, aby można było utworzyć zasady przedsiębiorstwa. Aby uzyskać więcej informacji, zobacz Obsługiwane HSMImportowanie kluczy chronionych modułów do Key Vault (BYOK).

Tworzenie klucza w zarządzanym module HSM usługi Azure Key Vault

Do szyfrowania danych środowiska można użyć klucza szyfrowania utworzonego z zarządzanego modułu HSM Azure Key Vault. Zapewnia to obsługę standardu FIPS 140-2 na poziomie 3.

Tworzenie kluczy RSA-HSM

Upewnij się, że są spełnione wymagania wstępne.

Przejdź do portalu Azure Portal.

Tworzenie zarządzanego modułu HSM:

Włącz funkcję ochronę przed usuwaniem w zarządzanym module HSM.

Przyznaj rolę Zarządzany użytkownik modułu HSM Crypto osobie, która utworzyła magazyn kluczy zarządzanego modułu HSM.

- Dostęp do magazynu kluczy zarządzanego modułu HSM na Azure portal.

- Przejdź do lokalnego Local RBAC i wybierz opcję + Dodaj.

- Z listy rozwijanej Rola wybierz rolę Użytkownik kryptograficzny zarządzanego modułu HSM na stronie Przypisanie roli.

- Wybierz Wszystkie klucze w sekcji Zakres.

- Wybierz opcję Wybierz podmiot zabezpieczeń, a następnie wybierz administratora na stronie Dodaj podmiot.

- Wybierz pozycję Utwórz.

Utwórz klucz RSA-HSM:

- Opcje: Generuj

- Nazwa: podaj nazwę klucza

- Typ klucza: RSA-HSM

- Rozmiar klucza RSA: 2048

Uwaga

Obsługiwane rozmiary kluczy RSA-HSM: 2048-bitowy i 3072-bitowy.

Szyfrowanie środowiska przy użyciu klucza z usługi Azure Key Vault za pomocą usługi Private Link

Sieć usługi Azure Key Vault można zaktualizować, włączając prywatny punkt końcowy, i użyć klucza w magazynie kluczy do szyfrowania środowisk Power Platform.

Można utworzyć nowy magazyn kluczy i ustanowić połączenie Private Link lub ustanowić połączenie Private Link z istniejącym magazynem kluczy, a następnie utworzyć klucz z poziomu tego magazynu kluczy i użyć go do szyfrowania środowiska. Można także ustanowić połączenie Private Link z istniejącym magazynem kluczy po utworzeniu klucza i użyć go do szyfrowania środowiska.

Szyfrowanie danych przy użyciu klucza z magazynu kluczy za pomocą usługi Private Link

Utwórz magazyn Azure Key Vault za pomocą tych opcji:

- Włącz ochronę przed usuwaniem

- Typ klucza: RSA

- Rozmiar klucza: 2048 lub 3072

Skopiuj adres URL skarbca kluczy i adres URL klucza szyfrowania, które zostaną użyte do utworzenia zasad przedsiębiorstwa.

Uwaga

Po dodaniu prywatnego punktu końcowego do magazynu kluczy lub wyłączeniu publicznej sieci dostępu nie będzie można wyświetlić tego klucza, jeśli nie masz odpowiednich uprawnień.

Utwórz sieć prywatną.

Wróć do magazynu kluczy i dodaj połączenia prywatnego punktu końcowego do magazynu Azure Key Vault.

Uwaga

Należy wybrać opcję sieci Wyłącz dostęp publiczny i włączyć wyjątek Zezwól zaufanym usługom Microsoft na pomijanie tej zapory.

Utwórz zasadę przedsiębiorstwa Power Platform. Więcej informacji: Tworzenie zasad przedsiębiorstwa

Nadaj zasadom przedsiębiorstwa uprawnienia do dostępu do magazynu kluczy. Więcej informacji: Nadaj zasadom przedsiębiorstwa uprawnienia do dostępu do magazynu kluczy

Nadaj administratorom usługi Power Platform i Dynamics 365 uprawnienie do odczytu zasad przedsiębiorstwa. Więcej informacji: Nadaj uprawnienia administracyjnego Power Platform do odczytu zasad przedsiębiorstwa

Administrator centrum administracyjnego Power Platform wybiera środowisko do szyfrowania i włącza środowisko zarządzane. Więcej informacji: Włączanie środowiska zarządzanego do dodania do zasad przedsiębiorstwa

Administrator centrum administracyjnego Power Platform dodaje środowisko zarządzane do zasad przedsiębiorstwa. Więcej informacji: Dodawanie środowiska do zasad przedsiębiorstwa w celu szyfrowania danych

Włącz usługę zasad przedsiębiorstwa Power Platform dla subskrypcji Azure

Rejestrowanie Power Platform jako dostawcy zasobów. To zadanie należy wykonać tylko raz dla każdej subskrypcji Azure, w której znajduje się Azure Key Vault. Aby zarejestrować dostawcę zasobów, trzeba mieć prawa dostępu do subskrypcji.

- Zaloguj się do portalu Azure Portal i przejdź do Subskrypcje >Dostawcy zasobów.

- Na liście Dostawców zasobów wyszukaj pole Microsoft.Power Platform i Zarejestruj.

Utwórz zasadę przedsiębiorstwa

- Zainstaluj PowerShell MSI. Więcej informacji: Instalowanie programu PowerShell w systemie Windows, Linux i macOS

- Po zainstalowaniu interfejsu MSI programu PowerShell wróć do Wdrożenia szablonu niestandardowego na platformie Azure.

- Wybierz łącze Kompilacja własnego szablony edytora.

- Skopiuj ten szablon JSON do edytora tekstów, takiego jak Notatnik. Więcej informacji: Szablon JSON zasad przedsiębiorstwa

- Zastąp wartości w szablonie JSON dla: EnterprisePolicyName, lokalizacja, w której należy utworzyć EnterprisePolicy, keyVaultId oraz keyName. Więcej informacji: Definicje pól dla szablonu JSON

- Skopiuj zaktualizowany szablon z edytora tekstu i wklej go do Edytuj szablonwdrożenia niestandardowego na platformie Azure i wybierz opcję Zapisz.

- Wybierz opcję Subskrypcja i Grupa zasobów, w której mają zostać utworzone zasady przedsiębiorstwa.

- Wybierz opcję Przejrzyj i utwórz, a następnie wybierz pozycję Utwórz.

Wdrożenie jest uruchomione. Zakończeniu tworzona jest zasada przedsiębiorstwa.

Szablon JSON zasad przedsiębiorstwa

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

Definicje pól dla szablonu JSON

nazwa. Nazwa zasad przedsiębiorstwa. To jest nazwa zasad wyświetlanych w centrum administracyjnym Power Platform.

Lokalizacja Jedna z następujących. Jest to lokalizacja zasad przedsiębiorstwa i musi odpowiadać regionowi środowiska Dataverse:

- '"unitedstates"'

- '"southafrica"'

- '"uk"'

- '"japan"'

- '"india"'

- '"france"'

- '"europe"'

- '"germany"'

- '"switzerland"'

- '"canada"'

- '"brazil"'

- '"australia"'

- '"asia"'

- '"uae"'

- '"korea"'

- '"norway"'

- '"singapore"'

- '"sweden"'

Skopiuj te wartości z właściwości magazynu kluczy w portalu Azure Portal:

- keyVaultId: przejdź do Magazynów kluczy> wybierz magazynu kluczy> Omówienie. Obok opcji Wymagane wybierz Widok JSON. Skopiuj identyfikator zasobu do Schowka i wklej całą zawartość do szablonu JSON.

- keyName: przejdź do Magazynów kluczy> wybierz magazynu kluczy >Klucze. Zwróć uwagę na nazwę klucza i wpisz nazwę w szablonie JSON.

Nadaj zasadom przedsiębiorstwa uprawnienia do dostępu do magazynu kluczy

Po utworzeniu zasad przedsiębiorstwa administrator magazynu kluczy udziela dostępu do zasad przedsiębiorstwa/tożsamości zarządzanej kluczowi szyfrowania.

- Zaloguj się na portalu Azure Portal i przejdź do Magazynów kluczy.

- Wybierz magazyn kluczy, w którym klucz został przypisany do zasad przedsiębiorstwa.

- Wybierz kartę Kontrola dostępu (Zarządzanie dostępem i tożsamościami), a następnie wybierz przycisk + Dodaj.

- Wybierz pozycję Dodaj przypisanie roli z listy rozwijanej.

- Wyszukaj pozycję Użytkownik szyfrowania usługi kryptograficznej Key Vault i wybierz ją.

- Wybierz Dalej.

- Wybierz pozycję + Wybierz członków.

- Wyszukaj utworzone zasady dotyczące przedsiębiorstwa.

- Wybierz zasady przedsiębiorstwa, a następnie wybierz opcję Wybierz.

- Wybierz Przejrzyj + przypisz.

Powyższe ustawienie uprawnień jest oparte na modelu uprawnień magazynu kluczy w obszarze kontroli dostępu na podstawie ról na platformie Azure. Jeśli dla magazynu kluczy ustawiono zasady dostępu do magazynu, zaleca się przeprowadzenie migracji do modelu opartego na rolach. Aby przyznać firmie zasady dostępu do magazynu kluczy przy użyciu zasad dostępu do magazynu, należy utworzyć zasady dostępu i wybrać opcję Pobierz w obszarze Kluczowe operacje zarządzania i Odpakuj klucz i Opakuj klucz w obszarze Operacje kryptograficzne.

Uwaga

Aby zapobiec nieplanowanym awariom systemu, ważne jest, aby polityka przedsiębiorstwa miała dostęp do klucza. Upewnij się, że:

- Magazyn kluczy aktywny.

- Klucz jest aktywny i nie wygasł.

- Klucz nie zostanie usunięty.

- Powyższe uprawnienia klucza nie są odwoływane.

Środowiska korzystające z tego klucza są wyłączane, gdy klucz szyfrowania jest niedostępny.

Udziel administratorowi przywileju Power Platform praw do przeczytania zasad przedsiębiorstwa.

Administratorzy, którzy mają role administracyjne Dynamics 365 lub Power Platform, mogą uzyskać dostęp do centrum administracyjnego Power Platform w celu przypisania środowisk do zasad przedsiębiorstwa. Aby uzyskać dostęp do zasad przedsiębiorstwa, administrator z dostępem do magazynu kluczy platformy Azure musi przyznać rolę Odczyt administratorowi usługi Power Platform. Po przyznaniu roli Odczyt administrator Power Platform może wyświetlać zasady przedsiębiorstwa w centrum administracyjnym Power Platform.

Uwaga

Tylko administratorzy usług Power Platform i Dynamics 365, którym udzielono roli Czytelnik do zasad przedsiębiorstwa, mogą dodawać do zasad środowisko. Inni administratorzy Power Platform lub administratorzy Dynamics 365 mogą być w stanie wyświetlić zasady przedsiębiorstwa, ale podczas próby dodania środowiska do zasad pojawia się błąd.

Udziel roli Czytelnik administratorowi Power Platform

- Zaloguj się w witrynie Azure Portal.

- Skopiuj identyfikator obiektu administratora usług Power Platform lub Dynamics 365. W tym celu:

- Przejdź do obszaru Użytkownicy na platformie Azure.

- Na liście Wszyscy użytkownicy znajdź użytkownika, który ma uprawnienia administracyjne Power Platform lub Dynamics 365, używając Wyszukiwania użytkowników.

- Otwórz rekord użytkownika, na karcie Przegląd skopiuj identyfikator obiektu użytkownika. Wklej to do edytora tekstu, takiego jak Notatnik, by użyć później.

- Skopiuj identyfikator zasobu zasad przedsiębiorstwa. W tym celu:

- Przejdź do Eksploratora programu Resource Graph na platformie Azure.

- Wprowadź

microsoft.powerplatform/enterprisepoliciesw polu Wyszukaj, a następnie wybierz zasób microsoft.Power Platform/enterprisepolicies. - Na pasku poleceń wybierz pozycję Uruchom zapytanie. Zostanie wyświetlona lista wszystkich zasad przedsiębiorstw Power Platform.

- Zlokalizuj zasady przedsiębiorstwa, do których chcesz przyznać dostęp.

- Przewiń listę w prawo od zasad przedsiębiorstwa i wybierz opcję Wyświetl szczegóły.

- Na stronie Szczegóły skopiuj identyfikator.

- Uruchom Azure Cloud Shell i uruchom następujące polecenie zastępujące objId identyfikatorem obiektu użytkownika, a EP Resource Id identyfikatorem

enterprisepoliciesskopiowanym z poprzednich krokach:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

Zarządzanie szyfrowaniem środowiska

Do zarządzania szyfrowaniem środowiska są potrzebne następujące uprawnienia:

- Aktywny użytkownik Microsoft Entra z rolę zabezpieczeń administratora usług Power Platform i/lub Dynamics 365.

- Aktywny użytkownik Microsoft Entra z rolę zabezpieczeń administratora usługi Power Platform i/lub Dynamics 365.

Administrator magazynu kluczy powiadamia administratora Power Platform o utworzeniu klucza szyfrowania i zasad przedsiębiorstwa oraz zapewnia administratorowi zasady przedsiębiorstwa Power Platform. W celu włączenia klucza zarządzanego przez klienta administrator Power Platform przypisuje swoje środowiska do zasad przedsiębiorstwa. Po przypisaniu i zapisaniu środowiska Dataverse inicjuje proces szyfrowania, który ustawia wszystkie dane środowiska i szyfruje je przy użyciu klucza zarządzanego przez klienta.

Włączanie środowiska zarządzanego do dodania do zasad przedsiębiorstwa

- Zaloguj się do centrum administracyjnego Power Platform.

- W okienku nawigacyjnym wybierz Zarządzanie.

- W okienku Zarządzaj wybierz Środowiska, a następnie wybierz środowisko z dostępnej listy środowisk.

- Wybierz Włącz pakiet Środowiska zarządzane.

- Wybierz opcję Włącz.

Dodawanie środowiska do zasad przedsiębiorstwa w celu szyfrowania danych

Ważne

Środowisko jest wyłączone po dodaniu go do zasad przedsiębiorstwa dotyczących szyfrowania danych. Czas trwania przestoju systemu jest zależny od rozmiaru bazy danych. Zalecamy wykonanie przebiegu testowego poprzez utworzenie kopii środowiska docelowego w środowisku testowym w celu określenia szacowanego czasu przestoju systemu. Czas przestoju systemu można określić, sprawdzając stan szyfrowania środowiska. Przestój systemu znajduje się pomiędzy stanami Szyfrowanie i Szyfrowanie - online. Aby skrócić czas przestoju systemu, zmieniamy stan szyfrowania na Szyfrowanie — online po zakończeniu wszystkich podstawowych kroków szyfrowania, które wymagały wyłączenia systemu. System może być używany przez użytkowników, podczas gdy pozostałe usługi magazynu, takie jak wyszukiwanie i indeks Copilot, nadal szyfrują dane przy użyciu klucza zarządzanego przez klienta.

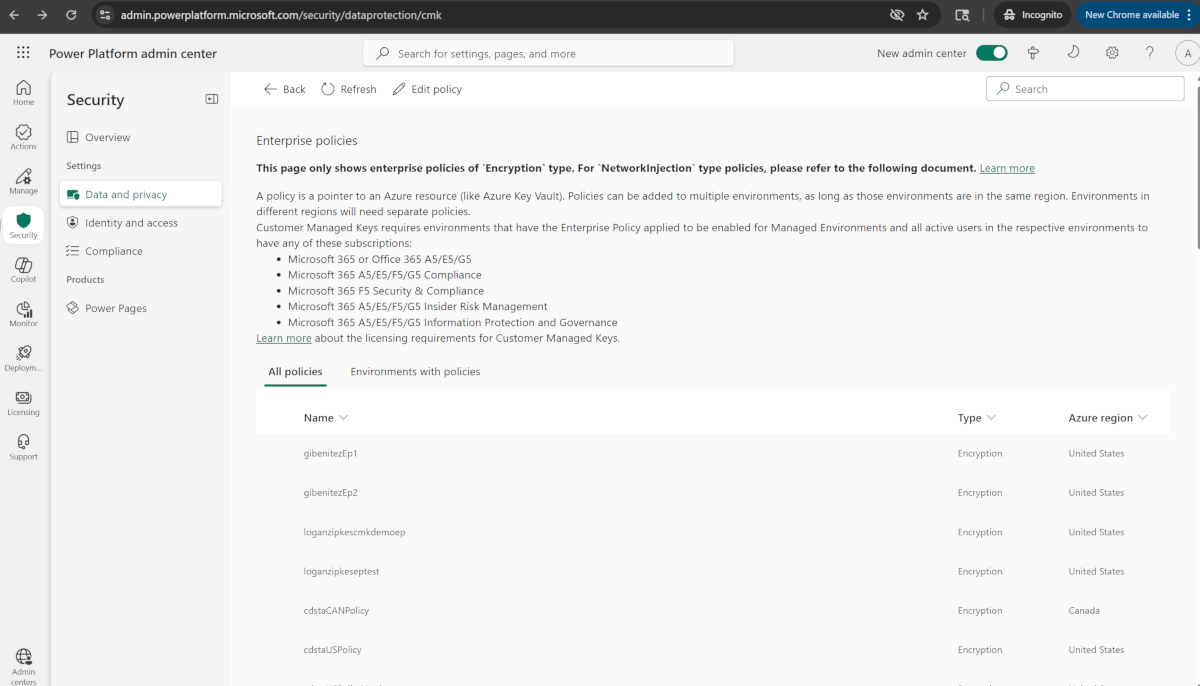

- Zaloguj się do centrum administracyjnego Power Platform.

- W okienku nawigacji, wybierz Zabezpieczenia.

- W okienku Zabezpieczenia wybierz pozycję Dane i prywatność w sekcji Ustawienia.

- Wybierz pozycję Klucz szyfrowania zarządzany przez klienta, aby przejść do strony Zasady przedsiębiorstwa.

- Wybierz zasadę, a następnie wybierz Edytuj zasadę.

- Wybierz Dodaj środowiska, wybierz żądane środowisko, a następnie wybierz Kontynuuj.

- Wybierz pozycję Zapisz, a następnie pozycję Potwierdź.

Ważne

- Na liście Dodawanie środowisk są wyświetlane tylko środowiska o tym samym regionie, co zasady dotyczące przedsiębiorstwa.

- Szyfrowanie może potrwać do czterech dni, ale środowisko może zostać włączone przed zakończeniem operacji Dodaj środowiska.

- Operacja może nie zostać ukończona, a jeśli się nie powiedzie, dane będą nadal szyfrowane za pomocą klucza zarządzanego przez Microsoft. Możesz ponownie uruchomić operację dodawania środowisk.

Uwaga

Można dodawać tylko środowiska, które są włączone jako środowiska zarządzane. Do zasad przedsiębiorstwa nie można dodawać typów środowiska Wersja próbna i Zespoły.

Należy usunąć środowiska z zasad w celu powrotu do klucza zarządzanego przez firmę Microsoft

Jeśli chcesz wrócić do klucza szyfrowania zarządzanego przez firmę Microsoft, wykonaj poniższe kroki.

Ważne

Środowisko jest wyłączone, gdy zostanie usunięte z zasad przedsiębiorstwa aby przywrócić szyfrowanie danych za pomocą klucza zarządzanego przez Microsoft.

- Zaloguj się do centrum administracyjnego Power Platform.

- W okienku nawigacji, wybierz Zabezpieczenia.

- W okienku Zabezpieczenia wybierz pozycję Dane i prywatność w sekcji Ustawienia.

- Wybierz pozycję Klucz szyfrowania zarządzany przez klienta, aby przejść do strony Zasady przedsiębiorstwa.

- Wybierz kartę Środowisko z zasadami, a następnie znajdź środowisko, które chcesz usunąć z klucza zarządzanego przez klienta.

- Wybierz kartę Wszystkie zasady , wybierz środowisko sprawdzone w kroku 2, a następnie na pasku poleceń wybierz opcję Edytuj zasady.

- Wybierz Usuń środowisko na pasku poleceń, wybierz środowisko, które chcesz usunąć, a następnie wybierz Kontynuuj.

- Wybierz pozycję Zapisz.

Ważne

Środowisko jest wyłączone po usunięciu z zasad przedsiębiorstwa w celu przywrócenia szyfrowania danych do klucza zarządzanego przez firmę Microsoft. Nie należy usuwać ani wyłączać klucza, usuwać ani wyłączać magazynu kluczy ani usuwać uprawnień polityki przedsiębiorstwa do magazynu kluczy. Dostęp do klucza i magazynu kluczy jest niezbędny do odtwarzania bazy danych. Po 30 dniach możesz usunąć i zlikwidować uprawnienia zasad przedsiębiorstwa.

Przeglądanie stanu szyfrowania środowiska

Przeglądanie stanu szyfrowania na poziomie zasad przedsiębiorstwa

Zaloguj się do centrum administracyjnego Power Platform.

W okienku nawigacji, wybierz Zabezpieczenia.

W okienku Zabezpieczenia wybierz pozycję Dane i prywatność w sekcji Ustawienia.

Wybierz pozycję Klucz szyfrowania zarządzany przez klienta, aby przejść do strony Zasady przedsiębiorstwa.

Wybierz zasadę, a następnie na pasku poleceń wybierz pozycję Edytuj zasadę.

Sprawdź stan szyfrowania środowiska w sekcji Środowiska z tymi zasadami.

Uwaga

Stan szyfrowania środowiska może być następujący:

Szyfrowanie – proces szyfrowania klucza zarządzanego przez klienta jest uruchomiony, a system jest wyłączony do użytku w trybie online.

Szyfrowanie - online - Szyfrowanie wszystkich usług podstawowych, które wymagało przestoju systemu, zostało zakończone, a system jest włączony do użytku online.

Szyfrowane – klucz szyfrowania zasad przedsiębiorstwa jest aktywny, a środowisko jest szyfrowane za pomocą tego klucza.

Przywracanie — klucz szyfrowania jest zmieniany z klucza zarządzanego przez klienta na klucz zarządzany przez firmę Microsoft, a system jest wyłączony do użytku w trybie online.

Przywracanie — online — Wszystkie usługi podstawowe wymagające wyłączenia systemu w celu szyfrowania zostały przywrócone, a system jest ponownie dostępny online.

Klucz zarządzany przez Microsoft — szyfrowanie klucza zarządzanego przez firmę Microsoft jest aktywne.

Błąd — klucz szyfrowania zasad przedsiębiorstwa nie jest używany przez wszystkie usługi magazynowania Dataverse. Wymagają one więcej czasu na przetworzenie i można ponownie uruchomić operację Dodaj środowisko. Jeśli operacja ponownego uruchomienia nie powiedzie się, skontaktuj się z pomocą techniczną.

Stan Niepowodzenie szyfrowania nie ma wpływu na dane środowiska i jego operacje. Oznacza to, że niektóre usługi magazynu Dataverse szyfrują dane przy użyciu klucza, a niektóre nadal używają klucza zarządzanego przez firmę Microsoft. Przywracanie nie jest zalecane, ponieważ po ponownym uruchomieniu operacji Dodaj środowisko usługa zostanie wznowiona od miejsca, w którym została przerwana.

Ostrzeżenie — klucz szyfrowania zasad przedsiębiorstwa jest aktywny i jeden element danych usługi jest nadal szyfrowany przy użyciu klucza zarządzanego przez Microsoft. Więcej informacji można znaleźć w sekcji Power Automate CMK – Komunikaty ostrzegawcze.

Przeglądanie stanu szyfrowania na stronie Historia środowiska

Można zobaczyć historię środowiska.

Zaloguj się do centrum administracyjnego Power Platform.

W okienku nawigacyjnym wybierz Zarządzanie.

W okienku Zarządzaj wybierz Środowiska, a następnie wybierz środowisko z dostępnej listy środowisk.

Z paska poleceń wybierz opcję Historia.

Znajdź historię aktualizacji klucza zarządzanego przez klienta.

Uwaga

Stan pokazuje Działanie, gdy szyfrowanie jest w toku. Jest on przedstawiany Powodzenie po zakończeniu szyfrowania. Stan to Niepowodzenie, gdy występuje problem z jedną z usług, która nie może zastosować klucza szyfrowania.

Stan Niepowodzenia może być ostrzeżeniem i nie trzeba ponownie uruchamiać opcji Dodaj środowisko. Możesz potwierdzić, czy jest to ostrzeżenie.

Zmiana klucza szyfrowania środowiska za pomocą nowych zasad i klucza przedsiębiorstwa

Aby zmienić klucz szyfrowania, należy utworzyć nowy klucz i nową politykę przedsiębiorstwa. Można wtedy zmienić zasady przedsiębiorstwa, usuwając środowiska, a następnie dodając środowiska do nowych zasad przedsiębiorstwa. System zostanie wyłączony 2 razy podczas zmiany na nowe zasady korporacyjne — 1) w celu przywrócenia szyfrowania do klucza zarządzanego przez Microsoft i 2) w celu zastosowania nowych zasad korporacyjnych.

Napiwek

Aby dokonać rotacji klucza szyfrowania, zalecamy skorzystanie ze skarbca kluczy Nowa wersja lub ustawienie Zasady rotacji.

- W portalu Azure utwórz nowy klucz i nowe zasady przedsiębiorstwa. Więcej informacji: Tworzenie szyfrowania klucza oraz przyznanie dostępu — omówienie i Tworzenie zasad przedsiębiorstwa

- Udziel nowym zasadom przedsiębiorstwa dostępu do starego klucza.

- Po utworzeniu nowego klucza i zasad przedsiębiorstwa zaloguj się do centrum administracyjnego Power Platform.

- W okienku nawigacji, wybierz Zabezpieczenia.

- W okienku Zabezpieczenia wybierz pozycję Dane i prywatność w sekcji Ustawienia.

- Wybierz pozycję Klucz szyfrowania zarządzany przez klienta, aby przejść do strony Zasady przedsiębiorstwa.

- Wybierz kartę Środowisko z zasadami, a następnie znajdź środowisko, które chcesz usunąć z klucza zarządzanego przez klienta.

- Wybierz kartę Wszystkie zasady , wybierz środowisko sprawdzone w kroku 2, a następnie na pasku poleceń wybierz opcję Edytuj zasady.

- Wybierz Usuń środowisko na pasku poleceń, wybierz środowisko, które chcesz usunąć, a następnie wybierz Kontynuuj.

- Wybierz pozycję Zapisz.

- Powtarzaj kroki 2–10 do momentu usunięcia wszystkich środowisk w zasadach przedsiębiorstwa.

Ważne

Środowisko jest wyłączone po usunięciu z zasad przedsiębiorstwa w celu przywrócenia szyfrowania danych do klucza zarządzanego przez firmę Microsoft. Nie należy usuwać ani wyłączać klucza, usuwać ani wyłączać magazynu kluczy ani usuwać uprawnień polityki przedsiębiorstwa do magazynu kluczy. Przyznaj nową politykę przedsiębiorstwa do starego magazynu kluczy. Dostęp do klucza i magazynu kluczy jest niezbędny do odtwarzania bazy danych. Uprawnienia zasad przedsiębiorstwa można usunąć po 30 dniach od ich usunięcia i skasowania.

- Po usunięciu wszystkich środowisk z centrum administracyjnego Power Platform przejdź do pozycji Zasady przedsiębiorstwa.

- Wybierz nowe zasady przedsiębiorstwa, a następnie wybierz opcję Edytuj zasady.

- Wybierz Dodaj środowisko, wybierz środowiska, które chcesz dodać, a następnie wybierz Kontynuuj.

Ważne

Środowisko jest wyłączone po dodaniu go do nowych zasad przedsiębiorstwa.

Rotacja klucza szyfrowania środowiska z nową wersją klucza

Klucz szyfrowania środowiska można zmienić, tworząc nową wersję klucza. Po utworzeniu nowej wersji klucza jest ona automatycznie włączana. Wszystkie zasoby pamięci masowej wykrywają nową wersję klucza i zaczynają ją stosować do szyfrowania danych.

Po zmodyfikowaniu klucza lub wersji klucza zmienia się ochrona głównego klucza szyfrowania, ale dane w magazynie zawsze pozostają zaszyfrowane za pomocą klucza. Nie trzeba już podejmować żadnych działań, aby zapewnić ochronę danych. Obrócenie wersji klucza nie ma wpływu na wydajność. Nie ma przestojów związanych z rotacją wersji klucza. Zastosowanie nowej wersji klucza w tle może zająć wszystkim dostawcom zasobów 24 godziny. Poprzednia wersja klucza nie może być wyłączona, ponieważ jest wymagana, aby usługa używała jej do ponownego szyfrowania i obsługi przywracania bazy danych.

Aby obrócić klucz szyfrowania, tworząc nową wersję klucza, wykonaj następujące czynności.

- Przejdź do Azure portal> Magazyny kluczy i zlokalizuj magazyn kluczy, w którym chcesz utworzyć nową wersję klucza.

- Przejdź do Klucze.

- Wybierz bieżący, włączony przycisk.

- Wybierz + Nowa wersja.

- Ustawienie Włączono ma wartość Tak, co oznacza, że nowa wersja klucza jest automatycznie włączana po utworzeniu.

- Wybierz pozycję Utwórz.

Napiwek

Aby zachować zgodność z zasadami rotacji kluczy, można rotować klucz szyfrowania przy użyciu Zasad rotacji. Można skonfigurować zasady rotacji lub dokonać rotacji na żądanie, wywołując Rotacja teraz.

Ważne

Nowa wersja klucza jest automatycznie obracana w tle i administrator Power Platform nie musi podejmować żadnych działań. Ważne jest, aby poprzednia wersja klucza nie mogła być wyłączona ani usunięta przez co najmniej 28 dni, aby obsługiwać przywracanie bazy danych. Zbyt wczesne wyłączenie lub usunięcie poprzedniej wersji klucza może spowodować wyłączenie środowiska.

Wyświetlanie listy środowisk szyfrowanych

- Zaloguj się do centrum administracyjnego Power Platform.

- W okienku nawigacji, wybierz Zabezpieczenia.

- W okienku Zabezpieczenia wybierz pozycję Dane i prywatność w sekcji Ustawienia.

- Wybierz pozycję Klucz szyfrowania zarządzany przez klienta, aby przejść do strony Zasady przedsiębiorstwa.

- Na stronie Zasady przedsiębiorstwa wybierz kartę Środowiska z zasadami. Zostanie wyświetlona lista środowisk dodanych do zasad przedsiębiorstwa.

Uwaga

Mogą wystąpić sytuacje, w których Status środowiska lub Status szyfrowania pokazują status Nieudany. W takim przypadku możesz spróbować ponownie uruchomić operację Dodaj środowisko lub przesłać wniosek o pomoc techniczną Microsoft w celu uzyskania pomocy.

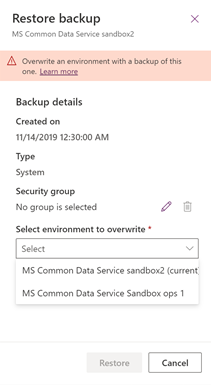

Operacje bazy danych środowiska

Dzierżawca obsługujący klientów może dysponować środowiskami szyfrowanymi za pomocą zarządzanego klucza Microsoft i środowisk, które są szyfrowane za pomocą klucza zarządzanego przez klienta. W celu zapewnienia integralności danych i ochrony danych, podczas zarządzania operacjami bazy danych środowiska dostępne są następujące formanty.

Przywróć Środowisko do zastąpienia (przywrócone do środowiska) jest ograniczone do tego samego środowiska, z którego pobrano kopię zapasową lub do innego środowiska szyfrowanego tym samym kluczem zarządzanym przez klienta.

-

Środowisko do zastąpienia (skopiowane do środowiska) jest ograniczone do innego środowiska, które jest zaszyfrowane za pomocą tego samego klucza zarządzanego przez klienta.

Uwaga

Jeśli zostało utworzone środowisko dochodzeniowe pomocy technicznej w celu rozwiązania problemu pomocy technicznej w środowisku zarządzanym przez klienta, należy zmienić klucz szyfrowania środowiska dochodzeniowego pomocy technicznej na klucz zarządzany klienta, aby można było wykonać operację kopiowania środowiska.

Resetowanie Zaszyfrowane dane środowiska są usuwane, w tym kopie zapasowe. Po zresetowaniu środowiska szyfrowanie środowiska będzie ponownie zamienione na zarządzany klucz Microsoft.