Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

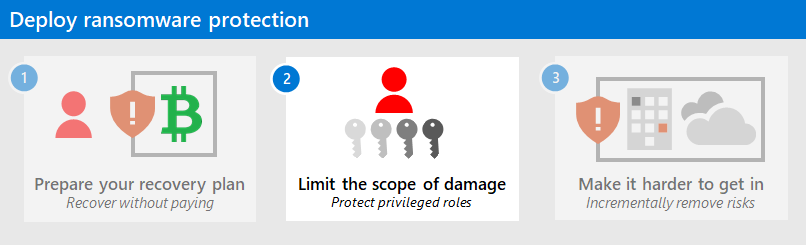

Zawsze przygotuj plan odzyskiwania ataków wymuszającego okup, zaczynając od alternatywy dla płatności okupu, aby uniknąć utraty dostępu do danych.

Ważne

Przeczytaj całą serię dotyczącą zapobiegania atakom ransomware i spraw, aby Twoja organizacja była trudna do zaatakowania przez takie oprogramowanie.

Grupy ransomware przejmujące kontrolę nad twoją organizacją mają wiele sposobów, by wywierać presję na płacenie okupu. Wymagania koncentrują się przede wszystkim na dwóch kategoriach:

Zapłać okup, aby odzyskać dostęp

Podmioty zagrożeń żądają płatności, grożąc, że zablokują Ci dostęp do systemów i danych. Zazwyczaj odbywa się to przez szyfrowanie systemów i danych oraz wymaganie płatności za klucz odszyfrowywania.

Ważne

Płacenie okupu nie gwarantuje przywróconego dostępu do Twoich danych.

Motywowani finansowo cyberprzestępcy (i często stosunkowo amatorzy operatorzy, którzy korzystają z zestawu narzędzi dostarczonego przez kogoś innego), mogą zachować zarówno zablokowane pliki płatności. Nie ma żadnej gwarancji prawnej, że zapewnią one klucz, który odszyfruje 100% systemów i danych, a nawet zapewni klucz w ogóle. Proces odszyfrowywania tych systemów korzysta z własnoręcznych narzędzi do ataków, co jest często nieporadnym i ręcznym procesem.

Płatność, aby uniknąć ujawnienia

Podmioty zagrożeń domagają się zapłaty w zamian za nieudostępnienie poufnych lub żenujących danych do ciemnej sieci (innych przestępców) lub ogółu społeczeństwa.

Aby uniknąć wymuszenia płatności (rentownej sytuacji dla cyberprzestępców), najbardziej bezpośrednim i skutecznym działaniem, jakie można podjąć, jest upewnienie się, że organizacja może odtworzyć całe przedsiębiorstwo z niezmiennego magazynu, którego ani cyberprzestępcy, ani Ty nie możesz modyfikować.

Identyfikowanie najbardziej poufnych zasobów i ochrona ich na wyższym poziomie zapewniania jest również niezwykle ważne, ale jest dłuższym i bardziej trudnym procesem do wykonania. Nie chcemy opóźniać innych obszarów w fazach 1 lub 2, ale zalecamy rozpoczęcie procesu od zebrania zainteresowanych stron biznesowych, IT i bezpieczeństwa, aby zadawać i odpowiadać na pytania takie jak:

- Jakie zasoby biznesowe byłyby najbardziej szkodliwe w przypadku naruszenia zabezpieczeń? Na przykład, dla których aktywów nasi liderzy biznesowi będą skłonni zapłacić żądanie wymuszenia, jeśli cyberprzestępcy je kontrolowali?

- Jak te zasoby biznesowe są tłumaczone na zasoby IT (takie jak pliki, aplikacje, bazy danych, serwery i systemy sterowania)?

- Jak możemy chronić lub odizolować te zasoby, aby podmioty zagrożeń z dostępem do ogólnego środowiska IT nie mogły uzyskać do nich dostępu?

Zabezpieczanie kopii zapasowych

Należy upewnić się, że dla krytycznych systemów i ich danych są tworzone kopie zapasowe, a te kopie są chronione przed celowym wymazywaniem lub szyfrowaniem przez osoby atakujące.

Ataki na kopie zapasowe mają na celu paraliżowanie zdolności organizacji do reagowania bez płacenia, często skupiając się na kopiach zapasowych i kluczowej dokumentacji potrzebnej do odzyskania, aby zmusić cię do spełnienia żądań okupu.

Większość organizacji nie chroni procedur tworzenia kopii zapasowych i przywracania przed działaniami wymierzonymi na tym poziomie.

Plan tworzenia kopii zapasowych i przywracania danych w celu ochrony przed oprogramowaniem ransomware wskazuje, co zrobić przed atakiem, aby chronić kluczowe systemy biznesowe, oraz podczas ataku, aby zapewnić szybkie przywrócenie działania firmy.

Dowiedz się, jak przywrócić pliki usługi OneDrive w przypadku ataku wymuszającego okup.

Odpowiedzialność członków programu i projektu

W tej tabeli opisano ogólną ochronę danych przed oprogramowaniem wymuszającym okup pod względem hierarchii zarządzania sponsorem/programu/zarządzania projektami w celu określenia i uzyskania wyników.

| Ołów | Implementator | Odpowiedzialność |

|---|---|---|

| Centralne operacje IT lub dyrektor ds. systemów informatycznych | Sponsorowanie przez kierownictwo | |

| Lider programu z centralnej infrastruktury IT | Osiągaj wyniki i współpracę między zespołami | |

| Centralna infrastruktura IT /kopia zapasowa | Włączanie tworzenia kopii zapasowej infrastruktury | |

| Centralna produktywność IT / użytkownik końcowy | Włączanie kopii zapasowej w usłudze OneDrive | |

| Architektura zabezpieczeń | Porada w zakresie konfiguracji i standardów | |

| Zasady zabezpieczeń i standardy | Aktualizowanie standardów i dokumentów zasad | |

| Zarządzanie zgodnością z zabezpieczeniami | Monitorowanie w celu zapewnienia zgodności | |

Lista kontrolna wdrażania

Zastosuj te najlepsze rozwiązania, aby zabezpieczyć infrastrukturę kopii zapasowych.

| Gotowe | Zadanie | Opis |

|---|---|---|

| Wykonaj kopię zapasową wszystkich krytycznych danych automatycznie zgodnie z harmonogramem. | Umożliwia odzyskanie danych do ostatniej kopii zapasowej. | |

| Regularnie wykonujesz plan ciągłości działania/odzyskiwania po awarii (BC/DR). | Zapewnia szybkie odzyskiwanie operacji biznesowych poprzez traktowanie ataku ransomware lub wymuszenia z tą samą powagą jak klęskę żywiołową. | |

| Ochrona kopii zapasowych przed celowym wymazywaniem i szyfrowaniem: - Silna ochrona — wymagaj kroków poza pasmem (uwierzytelnianie wieloskładnikowe lub numer PIN) przed zmodyfikowaniem kopii zapasowych online (takich jak Usługa Azure Backup). - Najmocniejsza ochrona — przechowywanie kopii zapasowych w magazynie niezmienialnym online (takim jak Azure Blob) i/lub w pełni offline lub poza witryną. |

Kopie zapasowe dostępne dla cyberprzestępców mogą być uczynione bezużytecznymi dla odtworzenia danych. Zaimplementuj silniejsze zabezpieczenia, aby uzyskać dostęp do kopii zapasowych i brak możliwości zmiany danych przechowywanych w kopiach zapasowych. | |

| Ochrona dokumentów pomocniczych wymaganych do odzyskiwania, takich jak dokumenty procedury przywracania, baza danych zarządzania konfiguracją (CMDB) i diagramy sieciowe. | Aktorzy zagrożeń celowo atakują te zasoby, ponieważ wpływa to na zdolność do odzyskiwania. Upewnij się, że przetrwają atak wymuszającego okup. |

Wyniki i osie czasu implementacji

W ciągu 30 dni upewnij się, że średni czas odzyskiwania (MTTR) spełnia cel BC/DR mierzony podczas symulacji i rzeczywistych operacji.

Ochrona danych

Należy zaimplementować ochronę danych, aby zapewnić szybkie i niezawodne odzyskiwanie przed atakiem wymuszającym okup oraz zablokować niektóre techniki ataku.

Wymuszanie za pomocą oprogramowania ransomware i destrukcyjne ataki działają tylko wtedy, gdy cały legalny dostęp do danych i systemów zostanie utracony. Zapewnienie, że aktorzy zagrożeń nie mogą uniemożliwić wznowienia operacji bez dokonania płatności, będzie chronić twoją firmę i osłabić motywację finansową do ataku na organizację.

Obowiązki członków programu i projektu

W tej tabeli opisano ogólną ochronę danych organizacji przed oprogramowaniem wymuszającym okup pod względem hierarchii zarządzania dostępem sponsorowanym/programem/zarządzania projektami w celu określenia i uzyskania wyników.

| Lead | Wdrożeniowiec | Odpowiedzialność |

|---|---|---|

| Centralne operacje IT lub dyrektor ds. systemów informatycznych | Sponsorowanie przez kierownictwo | |

| Kierownik programu ds. Data Security | Osiągaj wyniki i współpracę między zespołami | |

| Centralna produktywność IT /użytkownik końcowy | Dokonanie zmian w tenancie Microsoft 365 dla usługi OneDrive i folderów chronionych | |

| Centralna infrastruktura IT /kopia zapasowa | Włączanie tworzenia kopii zapasowej infrastruktury | |

| Firma/aplikacja | Identyfikowanie krytycznych zasobów biznesowych | |

| Architektura zabezpieczeń | Porada w zakresie konfiguracji i standardów | |

| Zasady zabezpieczeń i standardy | Aktualizowanie standardów i dokumentów zasad | |

| Zarządzanie zgodnością z zabezpieczeniami | Monitorowanie w celu zapewnienia zgodności | |

| Zespół ds. edukacji użytkowników | Upewnij się, że porady dla użytkowników odzwierciedlają aktualizacje zasad | |

Lista kontrolna wdrażania

Zastosuj te najlepsze rozwiązania, aby chronić dane organizacji.

| Gotowe | Zadanie | Opis |

|---|---|---|

| Migrowanie organizacji do chmury: — Przenieś dane użytkowników do rozwiązań w chmurze, takich jak OneDrive/SharePoint, aby korzystać z funkcji przechowywania wersji i kosza. - Edukuj użytkowników, jak odzyskać swoje pliki samodzielnie, aby zmniejszyć opóźnienia i koszty odzyskiwania. |

Dane użytkowników w chmurze firmy Microsoft mogą być chronione za pomocą wbudowanych funkcji zabezpieczeń i zarządzania danymi. | |

| Wyznaczanie folderów chronionych. | Utrudnia nieautoryzowanym aplikacjom modyfikowanie danych w tych folderach. | |

| Przejrzyj swoje uprawnienia: — Odkrywanie szerokich uprawnień do zapisu/usuwania na udziałach plików, w programie SharePoint i w innych rozwiązaniach. Szeroki dostęp oznacza, że wielu użytkowników ma uprawnienia do zapisu i usuwania danych krytycznych dla działania firmy. — Zmniejsz szerokie uprawnienia do krytycznych lokalizacji danych przy jednoczesnym spełnieniu wymagań dotyczących współpracy biznesowej. — Przeprowadź inspekcję i monitorowanie krytycznych lokalizacji danych w celu zapewnienia, że szerokie uprawnienia nie pojawiają się ponownie. |

Zmniejsza ryzyko działań związanych z oprogramowaniem wymuszającym okup, które polegają na szerokim dostępie. | |

Następny krok

Kontynuuj pracę z fazą 2 , aby ograniczyć zakres uszkodzeń ataku przez ochronę ról uprzywilejowanych.

Dodatkowe zasoby oprogramowania wymuszającego okup

Kluczowe informacje od firmy Microsoft:

- [2023 Raport firmy Microsoft na temat ochrony zasobów cyfrowych](https://www.microsoft.com/en-us/security/security-insider/microsoft-digital-defense-report- 2023) (patrz strony 17–26)

- Blog firmy Microsoft — Ransomware, najnowsze zagrożenia — ransomware

- Ransomware obsługiwane przez człowieka

- Szybka ochrona przed oprogramowaniem wymuszającym okup i wymuszeniem

- Oprogramowanie wymuszające okup: wszechobecne i ciągłe zagrożenie. Raport dotyczący analizy zagrożeń w portalu usługi Microsoft Defender

- Zespół Microsoft ds. Reagowania na Incydenty (dawniej DART/CRSP) — podejście do walki z ransomware i studium przypadku

Microsoft 365:

- Skonfiguruj ochronę ransomware dla dzierżawy Microsoft 365

- Maksymalizowanie odporności oprogramowania wymuszającego okup za pomocą platformy Azure i platformy Microsoft 365

- Odzyskać po ataku ransomware

- Ochrona przed złośliwym oprogramowaniem i oprogramowaniem wymuszającym okup

- Ochrona komputera z systemem Windows 10 przed oprogramowaniem wymuszającym okup

- Obsługa oprogramowania wymuszającego okup w usłudze SharePoint Online

- Raporty analizy zagrożeń dotyczące oprogramowania wymuszającego okup w portalu usługi Microsoft Defender

Microsoft Defender XDR:

Microsoft Azure:

- Zabezpieczenia Azure przed atakami ransomware

- Maksymalizowanie odporności oprogramowania wymuszającego okup za pomocą platformy Azure i platformy Microsoft 365

- Plan tworzenia kopii zapasowych i przywracania w celu ochrony przed oprogramowaniem wymuszającym okup

- Pomoc w ochronie przed oprogramowaniem wymuszającym okup dzięki usłudze Microsoft Azure Backup (26 minut wideo)

- Odzyskiwanie po naruszeniu systemowej tożsamości

- Zaawansowane wieloetapowe wykrywanie ataków w usłudze Microsoft Sentinel

- Wykrywanie łączenia oprogramowania wymuszającego okup w usłudze Microsoft Sentinel

Microsoft Defender dla aplikacji w chmurze

Wpisy w blogu zespołu ds. zabezpieczeń firmy Microsoft:

Przewodnik po walce z oprogramowaniem wymuszającym okup przez człowieka: część 1 (wrzesień 2021 r.)

Przewodnik po walce z oprogramowaniem wymuszającym okup przez człowieka: część 2 (wrzesień 2021 r.)

Zalecenia i najlepsze rozwiązania.

3 kroki, aby zapobiec i odzyskać oprogramowanie wymuszającego okup (wrzesień 2021 r.)

-

Zobacz sekcję Ransomware.

Ataki ransomware prowadzone przez ludzi: katastrofa, której można zapobiec (marzec 2020 r.)

Obejmuje analizy łańcuchów rzeczywistych ataków.

Odpowiedź na ransomware — płacić czy nie płacić? (grudzień 2019 r.)

Norsk Hydro reaguje na atak ransomware z przejrzystością (grudzień 2019 r.)