Tutorial: Configurar o AWS IAM Identity Center para provisionamento automático de usuários

Este tutorial descreve as etapas que você precisa executar no AWS IAM Identity Center (sucessor do AWS single sign-On) e no Microsoft Entra ID para configurar o provisionamento automático de usuários. Quando configurado, o Microsoft Entra ID provisiona e desprovisiona automaticamente usuários e grupos para o AWS IAM Identity Center usando o serviço de provisionamento do Microsoft Entra. Para obter detalhes importantes sobre o que esse serviço faz, como ele funciona e perguntas frequentes, confira Automatizar o provisionamento e o desprovisionamento de usuários para aplicativos SaaS com o Microsoft Entra ID.

Funcionalidades com suporte

- Criar usuários no AWS IAM Identity Center

- Remover usuários no AWS IAM Identity Center quando eles não precisam mais de acesso

- Mantenha os atributos do usuário sincronizados entre o Microsoft Entra ID e o AWS IAM Identity Center

- Provisionar grupos e associações de grupo no AWS IAM Identity Center

- IAM Identity Center para AWS IAM Identity Center

Pré-requisitos

O cenário descrito neste tutorial pressupõe que você já tem os seguintes pré-requisitos:

- Um locatário do Microsoft Entra

- Uma conta de usuário no Microsoft Entra ID com permissão para configurar o provisionamento (por exemplo, Administrador de Aplicativos, Administrador de Aplicativos em Nuvem, Proprietário de Aplicativos ou Administrador Global).

- Uma conexão SAML de sua conta do Microsoft Entra com o AWS IAM Identity Center, conforme descrito no Tutorial

Etapa 1: Planeje a implantação do provisionamento

- Saiba mais sobre como funciona o serviço de provisionamento.

- Determine quem está no escopo do provisionamento.

- Determine quais dados devem ser mapeados entre o Microsoft Entra ID e o AWS IAM Identity Center.

Etapa 2: configurar o AWS IAM Identity Center para dar suporte ao provisionamento com o Microsoft Entra ID

Abra o AWS IAM Identity Center.

Escolha Configurações no painel de navegação esquerdo.

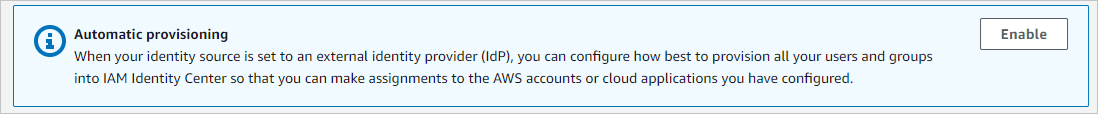

Em Configurações, clique em Habilitar na seção Provisionamento Automático.

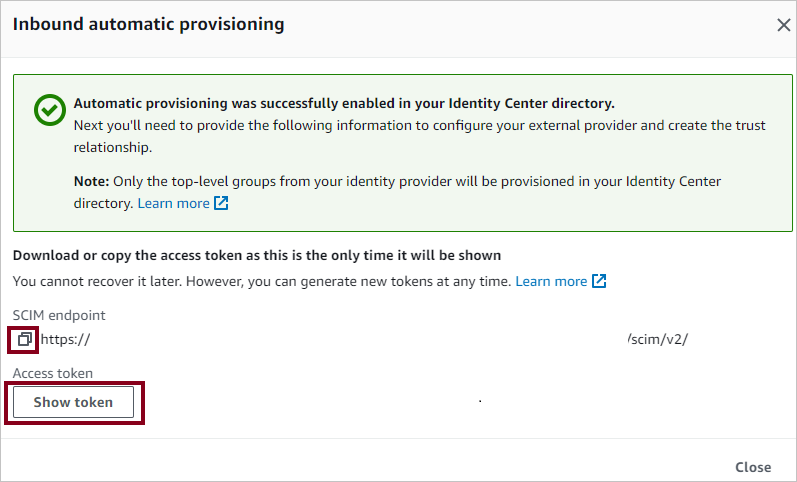

Na caixa de diálogo Provisionamento automático de entrada, copie e salve o Ponto de extremidade SCIM e o Token de Acesso (visível depois de clicar em Mostrar Token). Esses valores são inseridos no campo de URL do Locatário e campo token secreto na guia Provisionamento do aplicativo do IAM Identity Center do AWS.

Etapa 3: adicionar o AWS IAM Identity Center da galeria de aplicativos do Microsoft Entra

Adicione o AWS IAM Identity Center da galeria de aplicativos do Microsoft Entra para começar a gerenciar o provisionamento no AWS IAM Identity Center. Se você já tiver configurado o AWS IAM Identity Center para SSO, poderá usar o mesmo aplicativo. Saiba mais sobre como adicionar um aplicativo da galeria aqui.

Etapa 4: Definir quem está no escopo de provisionamento

O serviço de provisionamento do Microsoft Entra permite definir quem estará no escopo de provisionamento com base na atribuição ao aplicativo e/ou nos atributos do usuário/do grupo. Se você optar por definir quem estará no escopo de provisionamento com base na atribuição, poderá usar as etapas a seguir para atribuir usuários e grupos ao aplicativo. Se você optar por definir quem estará no escopo de provisionamento com base somente em atributos do usuário ou do grupo, poderá usar um filtro de escopo, conforme descrito aqui.

Comece pequeno. Teste com um pequeno conjunto de usuários e grupos antes de implementar para todos. Quando o escopo de provisionamento é definido para usuários e grupos atribuídos, é possível controlar isso atribuindo um ou dois usuários ou grupos ao aplicativo. Quando o escopo é definido para todos os usuários e grupos, é possível especificar um atributo com base no filtro de escopo.

Se você precisar de funções adicionais, poderá atualizar o manifesto do aplicativo para adicionar novas funções.

Etapa 5: configurar o provisionamento automático de usuários no AWS IAM Identity Center

Essa seção descreve as etapas de configuração do serviço de provisionamento do Microsoft Entra para criar, atualizar e desabilitar usuários e/ou grupos no TestApp com base nas atribuições de usuário e/ou grupo do Microsoft Entra ID.

Para configurar o provisionamento automático de usuários para o AWS IAM Identity Center no Microsoft Entra ID:

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

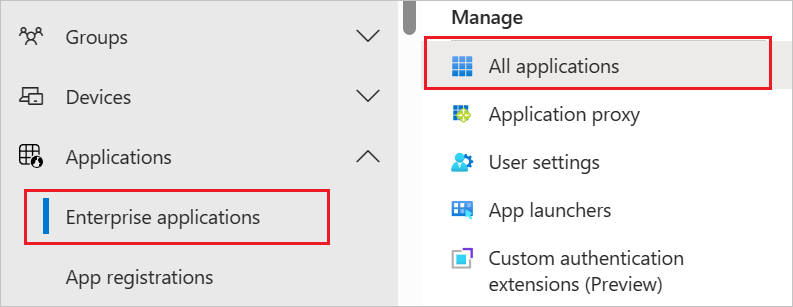

Navegue até Identidade>Aplicativos>Aplicativos empresariais

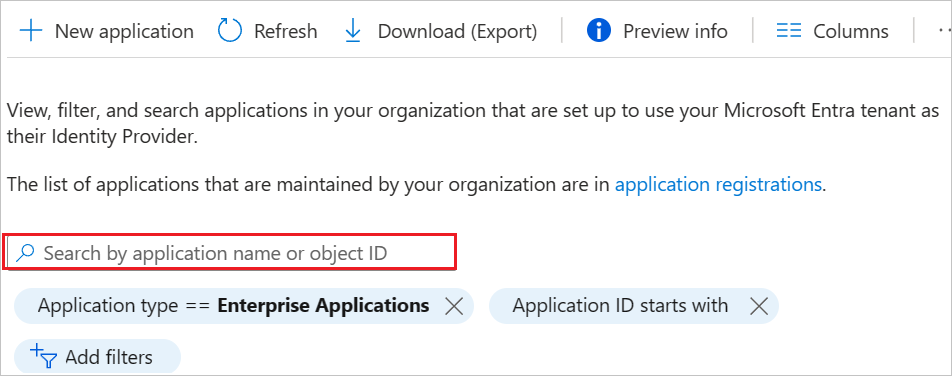

Na lista de aplicativos, selecione AWS IAM Identity Center.

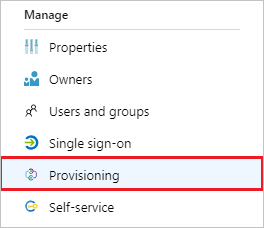

Selecione a guia Provisionamento.

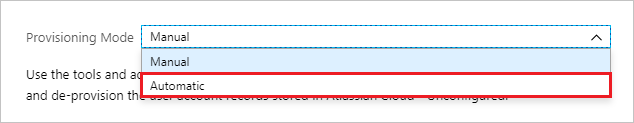

Defina o Modo de Provisionamento como Automático.

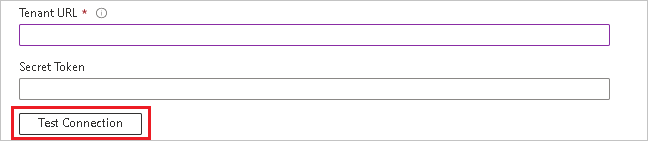

Na seção Credenciais de Administrador, insira a URL do Locatário do AWS IAM Identity Center e o Token Secreto recuperado anteriormente na Etapa 2. Clique em Testar Conexão para garantir que o Microsoft Entra ID possa se conectar ao AWS IAM Identity Center.

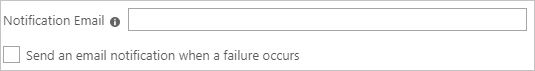

No campo Notificação por Email, insira o endereço de email de uma pessoa ou grupo que deverá receber as notificações de erro de provisionamento e marque a caixa de seleção Enviar uma notificação por email quando ocorrer uma falha.

Selecione Salvar.

Na seção Mapeamentos, selecione Sincronizar usuários do Microsoft Entra com o AWS IAM Identity Center.

Examine os atributos do usuário que são sincronizados do Microsoft Entra ID com o AWS IAM Identity Center na seção Mapeamento de Atributos. Os atributos selecionados como propriedades Correspondentes são usados para fazer a correspondência das contas de usuário no AWS IAM Identity Center para operações de atualização. Se você optar por alterar o atributo de destino correspondente, precisará verificar se a API do AWS IAM Identity Center é compatível com a filtragem de usuários com base nesse atributo. Selecione o botão Salvar para confirmar as alterações.

Atributo Type Com suporte para filtragem userName String ✓ ativo Boolean displayName String título String emails[type eq "work"].value String preferredLanguage String name.givenName String name.familyName String name.formatted String addresses[type eq "work"].formatted String addresses[type eq "work"].streetAddress String addresses[type eq "work"].locality String addresses[type eq "work"].region String addresses[type eq "work"].postalCode String addresses[type eq "work"].country String phoneNumbers[type eq "work"].value String externalId String localidade String timezone String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:employeeNumber String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:division String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:costCenter String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:organization String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:manager Referência Na seção Mapeamentos, selecione Sincronizar grupos do Microsoft Entra com o AWS IAM Identity Center.

Examine os atributos do grupo que são sincronizados do Microsoft Entra ID com o AWS IAM Identity Center na seção Mapeamento de Atributos. Os atributos selecionados como propriedades Correspondentes são usados para fazer a correspondência dos grupos no AWS IAM Identity Center em operações de atualização. Selecione o botão Salvar para confirmar as alterações.

Atributo Type Com suporte para filtragem displayName String ✓ externalId String membros Referência Para configurar filtros de escopo, consulte as seguintes instruções fornecidas no tutorial do Filtro de Escopo.

Para habilitar o serviço de provisionamento do Microsoft Entra com o AWS IAM Identity Center, altere o Status de Provisionamento para Ativado na seção Configurações.

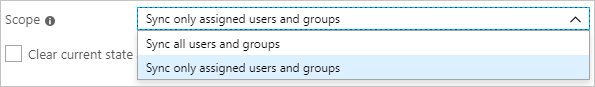

Defina os usuários e/ou grupos que você gostaria de provisionar no AWS IAM Identity Center escolhendo os valores desejados em Escopo na seção Configurações.

Quando você estiver pronto para provisionar, clique em Salvar.

Essa operação começa o ciclo de sincronização inicial de todos os usuários e grupos definidos no Escopo na seção Configurações. O ciclo inicial leva mais tempo para ser executado do que os ciclos subsequentes, que ocorrem aproximadamente a cada 40 minutos, desde que o serviço de provisionamento do Microsoft Entra esteja em execução.

Etapa 6: Monitorar a implantação

Depois de configurar o provisionamento, use os seguintes recursos para monitorar sua implantação:

- Use os logs de provisionamento para determinar quais usuários foram provisionados com êxito ou sem êxito

- Confira a barra de progresso para ver o status do ciclo de provisionamento e saber como fechá-la para concluir

- Se a configuração de provisionamento parecer estar em um estado não íntegro, o aplicativo entrará em quarentena. Saiba mais sobre os estados de quarentena aqui.

Acesso a aplicativos JIT (Just-In-Time) com PIM para grupos

Com o PIM para Grupos, você pode fornecer acesso just-in-time a grupos no Amazon Web Services e reduzir o número de usuários que têm acesso permanente a grupos privilegiados na AWS.

Configurar seu aplicativo empresarial para SSO e provisionamento

- Adicione o AWS IAM Identity Center ao seu locatário, configure-o para provisionamento, conforme descrito no tutorial acima, e inicie o provisionamento.

- Configure o logon único para o AWS IAM Identity Center.

- Crie um grupo que fornecerá a todos os usuários acesso ao aplicativo.

- Atribua o grupo ao aplicativo do AWS Identity Center.

- Atribua o usuário de teste como um membro direto do grupo criado na etapa anterior ou forneça-lhes acesso ao grupo por meio de um pacote de acesso. Esse grupo pode ser usado para acesso persistente e não administrativo na AWS.

Habilitar o PIM para grupos

- Crie um segundo grupo no Microsoft Entra ID. Esse grupo fornecerá acesso a permissões de administrador na AWS.

- Coloque o grupo sob gerenciamento no PIM do Microsoft Entra.

- Atribua o usuário de teste como qualificado para o grupo no PIM com a função definida como membro.

- Atribua o segundo grupo ao aplicativo AWS IAM Identity Center.

- Use o provisionamento sob demanda para criar o grupo no AWS IAM Identity Center.

- Entre no AWS IAM Identity Center e atribua ao segundo grupo as permissões necessárias para executar tarefas de administrador.

Agora, qualquer usuário final que se tornou qualificado para o grupo no PIM pode obter acesso JIT ao grupo na AWS ativando sua associação de grupo.

Considerações-chave

- Quanto tempo leva para que um usuário seja provisionado para o aplicativo?

- Quando um usuário é adicionado a um grupo no Microsoft Entra ID sem ativar a associação de grupo dele usando o PIM (Privileged Identity Management) do Microsoft Entra ID:

- A associação ao grupo é provisionada no aplicativo durante o próximo ciclo de sincronização. O ciclo de sincronização é executado a cada 40 minutos.

- Quando um usuário ativa sua associação ao grupo no PIM do Microsoft Entra ID:

- A associação ao grupo é provisionada em dois a dez minutos. Quando há uma alta taxa de solicitações simultâneas, as solicitações são limitadas a uma taxa de cinco solicitações a cada dez segundos.

- Para os primeiros cinco usuários em um período de dez segundos que ativam a associação ao grupo para um aplicativo específico, a associação ao grupo é provisionada no aplicativo dentro de dois a dez minutos.

- Para o sexto usuário ou mais, dentro de um período de dez segundos, que ativar a associação ao grupo para um aplicativo específico, a associação ao grupo será provisionada para o aplicativo no próximo ciclo de sincronização. O ciclo de sincronização é executado a cada 40 minutos. Os parâmetros de limitação são por aplicativo empresarial.

- Quando um usuário é adicionado a um grupo no Microsoft Entra ID sem ativar a associação de grupo dele usando o PIM (Privileged Identity Management) do Microsoft Entra ID:

- Se o usuário não conseguir acessar o grupo necessário no AWS, examine as dicas de solução de problemas abaixo, os logs do PIM e os logs de provisionamento para garantir que a associação ao grupo tenha sido atualizada com êxito. Dependendo de como o aplicativo de destino foi projetado, pode levar mais tempo para que a associação ao grupo entre em vigor no aplicativo.

- Você pode criar alertas para falhas usando o Azure Monitor.

- A desativação é feita durante o ciclo incremental regular. Ele não é processado imediatamente por meio do provisionamento sob demanda.

Dicas de solução de problemas

Atributos ausentes

Ao provisionar um usuário para a AWS, ele precisa ter os seguintes atributos

- firstName

- lastName

- displayName

- userName

Os usuários que não têm esses atributos falharão com o seguinte erro

Atributos de vários valores

A AWS não dá suporte aos seguintes atributos com valores múltiplos:

- números de telefone

Tentar fluir o acima como atributos com vários valores resultará na seguinte mensagem de erro

Há três maneiras de resolver esse

- Verifique se o usuário tem apenas um valor para phoneNumber/email

- Remova os atributos duplicados. Por exemplo, ter dois atributos diferentes sendo mapeados por meio do Microsoft Entra ID e ambos mapeados para "phoneNumber___" no lado da AWS resultaria no erro se ambos os atributos tivessem valores no Microsoft Entra ID. Ter apenas um atributo mapeado para um atributo "phoneNumber____" resolveria o erro.

Caracteres inválidos

Atualmente, o AWS IAM Identity Center não está permitindo alguns outros caracteres que o Microsoft Entra ID dá suporte, como guia (\t), nova linha (\n), carro de retorno (\r) e caracteres como " <|>|;|:% ".

Você também pode verificar as dicas de solução de problemas do AWS IAM Identity Center aqui para obter mais dicas de solução de problemas

Recursos adicionais

- Gerenciamento do provisionamento de conta de usuário para Aplicativos Empresariais

- O que é o acesso a aplicativos e o IAM Identity Center com o Microsoft Entra ID?