Quais são as novidades no Microsoft Defender para IoT?

Este artigo descreve os recursos disponíveis no Microsoft Defender para IoT, nas redes OT e Enterprise IoT, no local e no portal do Azure e para as versões lançadas nos últimos nove meses.

Os recursos lançados há menos de nove meses estão descritos no Arquivo de novidades do Microsoft Defender para IoT para organizações. Para obter mais informações específicas das versões de software de monitoramento de OT, confira Notas sobre a versão do software de monitoramento de OT.

Observação

Os recursos indicados abaixo estão em versão prévia. Os Termos Complementares de Versões Prévias do Azure incluem termos legais adicionais aplicáveis aos recursos do Azure que estão em versão beta, versão prévia ou que, de outra forma, ainda não foram lançados em disponibilidade geral.

Abril de 2024

| Área de serviço | Atualizações |

|---|---|

| Redes OT | - Logon único para o console do sensor - Detecção do descompasso de tempo do sensor - Security update |

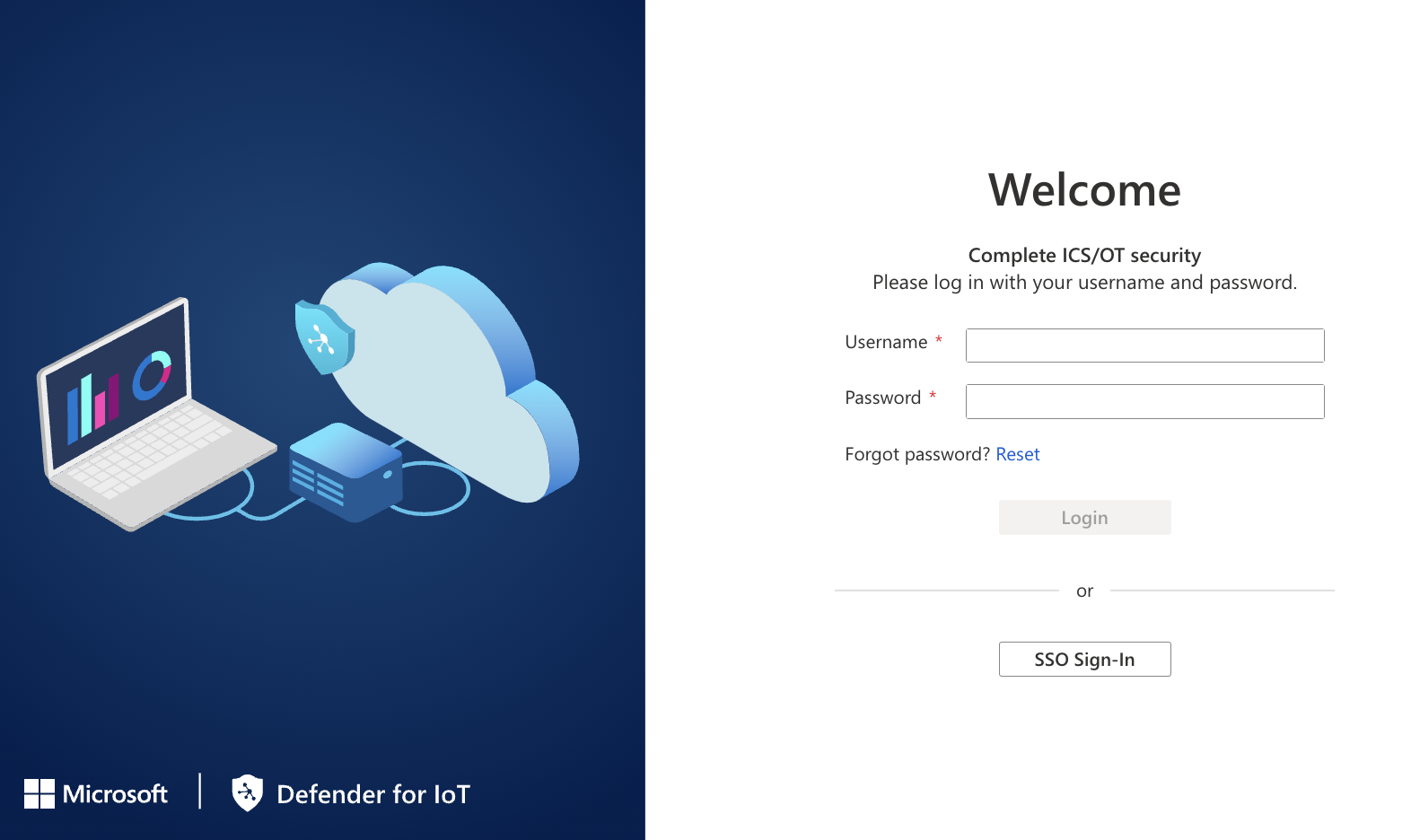

Logon único para o console do sensor

Você pode configurar o logon único (SSO) para o console de sensor do Defender para IoT usando o Microsoft Entra ID. O SSO permite entrada simples para os usuários da sua organização, permite que sua organização atenda aos padrões de regulamentação e aumenta sua postura de segurança. Com o SSO, os usuários não precisam de várias credenciais de logon em diferentes sensores e sites.

O uso do Microsoft Entra ID simplifica os processos de integração e remoção, reduz a sobrecarga administrativa e garante controles de acesso consistentes em toda a organização.

Para obter mais informações, confira Configurar o logon único para o console do sensor.

Detecção do descompasso de tempo do sensor

Esta versão apresenta um novo teste de solução de problemas no recurso da ferramenta de conectividade, especificamente projetado para identificar problemas de descompasso de tempo.

Um desafio comum ao conectar sensores ao Defender para IoT no portal do Azure surge de discrepâncias no horário UTC do sensor, o que pode levar a problemas de conectividade. Para resolver esse problema, recomendamos que você configure um servidor NTP (Network Time Protocol) nas configurações do sensor.

Atualização de segurança

Esta atualização resolve seis CVEs, que estão listados na documentação de recursos do software versão 23.1.3.

Fevereiro de 2024

Regras de supressão de alertas no portal do Azure (visualização pública)

Você pode agora definir regras de supressão no portal Azure para controlar os alertas dos seus sensores OT, direcionando o tráfego na sua rede que normalmente dispararia um alerta.

- Escolha quais alertas quer suprimir, definindo um título para o alerta, endereço IP/MAC, nome de host, sub-rede, sensor ou localização.

- Defina as regras de supressão para que estejam sempre em vigor ou apenas em períodos específicos, como durante uma janela de manutenção.

Dica

Se você estiver usando regras de exclusão no console de gerenciamento local no momento, recomendamos migrar para as regras de supressão no portal do Azure. Para saber mais, confira Suprimir alertas irrelevantes.

Alertas com foco em ambientes de OT/TI

As organizações nas quais os sensores são implantados entre redes OT e TI lidam com muitos alertas, relacionados ao tráfego de OT e TI. O número de alertas, alguns dos quais irrelevantes, pode causar fadiga de alertas e afetar o desempenho geral.

Para resolver esses desafios, atualizamos a política de detecção do Defender para IoT para disparar alertas automaticamente de acordo com o impacto nos negócios e o contexto de rede, além de reduzir os alertas relacionados à TI de baixo valor.

Para obter mais informações, confira Alertas com foco em ambientes de OT/TI.

A ID de alerta já está alinhada no portal do Azure e no console do sensor

A ID de alerta na coluna ID da página Alertas do portal do Azure já exibe a mesma ID de alerta do console do sensor. Saiba mais sobre os alertas do portal do Azure.

Observação

Se o alerta foi combinado com outros alertas dos sensores que detectaram o mesmo alerta, o portal do Azure exibe a ID de alerta do primeiro sensor que gerou os alertas.

Novos protocolos com suporte

Agora, oferecemos suporte a estes protocolos:

- HART-IP

- FANUC FOCAS

- Dicom

- ABB NetConfig

- Rockwell AADvance Discover

- Rockwell AADvance SNCP/IXL

- Schneider NetManage

Veja a lista de protocolos atualizada.

O perfil de hardware L60 não tem mais suporte

O perfil de hardware L60 não tem mais suporte e foi removido da documentação de suporte. Agora, os perfis de hardware exigem um mínimo de 100 GB (o perfil mínimo de hardware agora é o L100).

Para migrar do perfil L60 para um perfil com suporte, siga o procedimento de Backup e restauração do sensor de rede OT.

Novo lembrete de renovação de licença no portal do Azure

Quando a licença de um ou mais sites do OT está prestes a expirar, uma nota fica visível na parte superior do Defender para IoT no portal do Azure, lembrando-o de renovar suas licenças. Para continuar a obter o valor de segurança do Defender para IoT, selecione o link na nota para renovar as licenças relevantes no centro de administração do Microsoft 365. Saiba mais sobre a Cobrança do Defender para IoT.

Novo perfil de hardware do dispositivo TO

O dispositivo DELL XE4 SFF agora é compatível com sensores OT que monitoram linhas de produção. Isso faz parte do perfil de hardware L500, um ambiente de linha de produção, com seis núcleos, 8 GB de RAM e 512 GB de armazenamento em disco.

Para mais informações, veja DELL XE4 SFF.

Novos campos para OIDs de MIB do SNMP

Foram adicionados campos genéricos e padrões extras aos OIDs de MiB do SNMP. Para obter a lista completa de campos, confira OIDs do sensor OT para obter configurações manuais do SNMP.

Janeiro de 2024

| Área de serviço | Atualizações |

|---|---|

| Redes OT | A atualização do sensor no portal do Azure já dá suporte à seleção de uma versão específica |

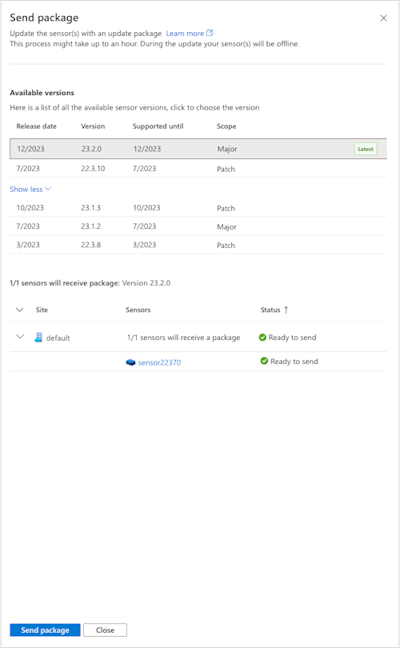

A atualização do sensor no portal do Azure já dá suporte à seleção de uma versão específica

Ao atualizar o sensor no portal do Azure, você já pode optar por atualizar para uma das versões anteriores com suporte (versões diferentes da última versão). Anteriormente, os sensores integrados ao Microsoft Defender para IoT no portal do Azure eram atualizados automaticamente para a última versão.

O ideal é atualizar o sensor para uma versão específica por vários motivos, como para fins de teste, ou para alinhar todos os sensores à mesma versão.

Para saber mais, confira Atualizar o software de monitoramento do Defender para IoT/OT.

| Redes OT |Versão 24.1.0:

- Regras de supressão de alertas no portal do Azure (visualização pública)|

Dezembro de 2023

| Área de serviço | Atualizações |

|---|---|

| Redes OT | Nova arquitetura para suporte híbrido e desconectado Versão 23.2.0: - Sensores de rede OT agora são executados no Debian 11 - O usuário com privilégios padrão agora é administrador em vez de suporte Recursos de nuvem: - Status em tempo real de atualizações de sensor baseado em nuvem em nuvem - Registros de alerta simplificados na tabela SecurityAlert |

Sensores de rede OT agora são executados no Debian 11

As versões 23.2.0 do sensor são executadas em um sistema operacional Debian 11 em vez do Ubuntu. O Debian é um sistema operacional baseado no Linux amplamente usado para servidores e dispositivos inseridos e é conhecido por ser mais simples do que outros sistemas operacionais e sua estabilidade, segurança e amplo suporte a hardware.

Usar o Debian como base para nosso software de sensor ajuda a reduzir o número de pacotes instalados nos sensores, aumentando a eficiência e a segurança dos seus sistemas.

Devido à troca do sistema operacional, a atualização de software da sua versão herdada para a versão 23.2.0 pode ser maior e mais pesada do que o normal.

Para obter mais informações, consulte Fazer backup e restaurar sensores de rede OT do console do sensor e Atualizar o software de monitoramento OT do Defender para IoT.

O usuário com privilégios padrão agora é administrador em vez de suporte

A partir da versão 23.2.0, o usuário padrão e com privilégios instalado com novas instalações de sensor OT é o usuário administrador em vez do usuário de suporte.

Por exemplo, use o usuário administrador com privilégios nos seguintes cenários:

Entrar em um novo sensor pela primeira vez após a instalação. Para obter mais informações, veja Configurar e ativar seu sensor OT.

Usar a CLI do Defender para IoT. Para obter mais informações, confira Trabalhar com os comandos da CLI do Defender para IoT.

Acessando a página de Suporte do sensor.

Importante

Se você estiver atualizando o software do sensor de uma versão anterior para a versão 23.2.0, o usuário de suporte com privilégios será renomeado automaticamente para administrador. Se você salvou as credenciais de suporte, como em scripts da CLI, atualize seus scripts para usar o novo usuário administrador.

O usuário de suporte herdado está disponível e é suportado apenas em versões anteriores à 23.2.0.

Para obter mais informações, confira Usuários locais e funções para monitoramento de OT com o Defender para IoT.

Nova arquitetura para suporte híbrido e desconectado

Redes híbridas e desconectadas são comuns em muitos setores, como no governo, serviços financeiros ou fabricação industrial. As redes desconectadas estão fisicamente separadas de outras redes não seguras e externas, como redes empresariais ou internet, e são menos vulneráveis a ataques cibernéticos. No entanto, as redes desconectas ainda não são completamente seguras, ainda podem ser violadas e devem ser protegidas e monitoradas cuidadosamente.

O Defender para IoT agora fornece novas diretrizes para se conectar e monitorar redes híbridas e desconectadas. As novas diretrizes de arquitetura foram projetadas para adicionar eficiência, segurança e confiabilidade às operações do SOC, com menos componentes para manter e solucionar problemas. A tecnologia de sensor usada na nova arquitetura permite o processamento local que mantém os dados dentro de sua própria rede, reduzindo a necessidade de recursos de nuvem e melhorando o desempenho.

A imagem a seguir mostra uma arquitetura de exemplo de alto nível das nossas recomendações para monitorar e manter sistemas Defender para IoT, em que cada sensor OT se conecta a vários sistemas de gerenciamento de segurança na nuvem ou no local.

Nesta imagem de exemplo, a comunicação de alertas, mensagens syslog e APIs é mostrada em uma linha preta contínua. A comunicação de gerenciamento local é mostrada em uma linha roxa sólida e a comunicação de gerenciamento híbrido ou na nuvem é mostrada em uma linha preta pontilhada.

Recomendamos que os clientes existentes que estão usando atualmente um console de gerenciamento local gerenciem a transição de sensores OT para as diretrizes de arquitetura atualizadas.

Para obter mais informações, consulte Implantar o gerenciamento de sensores OT híbridos ou desconectados.

Desativação do console de gerenciamento local

O console de gerenciamento local herdado não estará disponível para download após 1º de janeiro de 2025. É recomendável fazer a transição para a nova arquitetura usando todo o espectro de APIs locais e de nuvem antes desta data.

As versões do sensor lançadas após 1º de janeiro de 2025 não poderão ser gerenciadas por um console de gerenciamento local.

As versões de software do sensor lançadas entre 1º de janeiro de 2024 a 1º de janeiro de 2025 continuarão a dar suporte a uma versão do console de gerenciamento local.

Sensores desconectados que não podem se conectar à nuvem podem ser gerenciados diretamente por meio do console do sensor ou usando APIs REST.

Para saber mais, veja:

- Transição de um console de gerenciamento local herdado.

- Controle de versão e suporte para versões de software locais

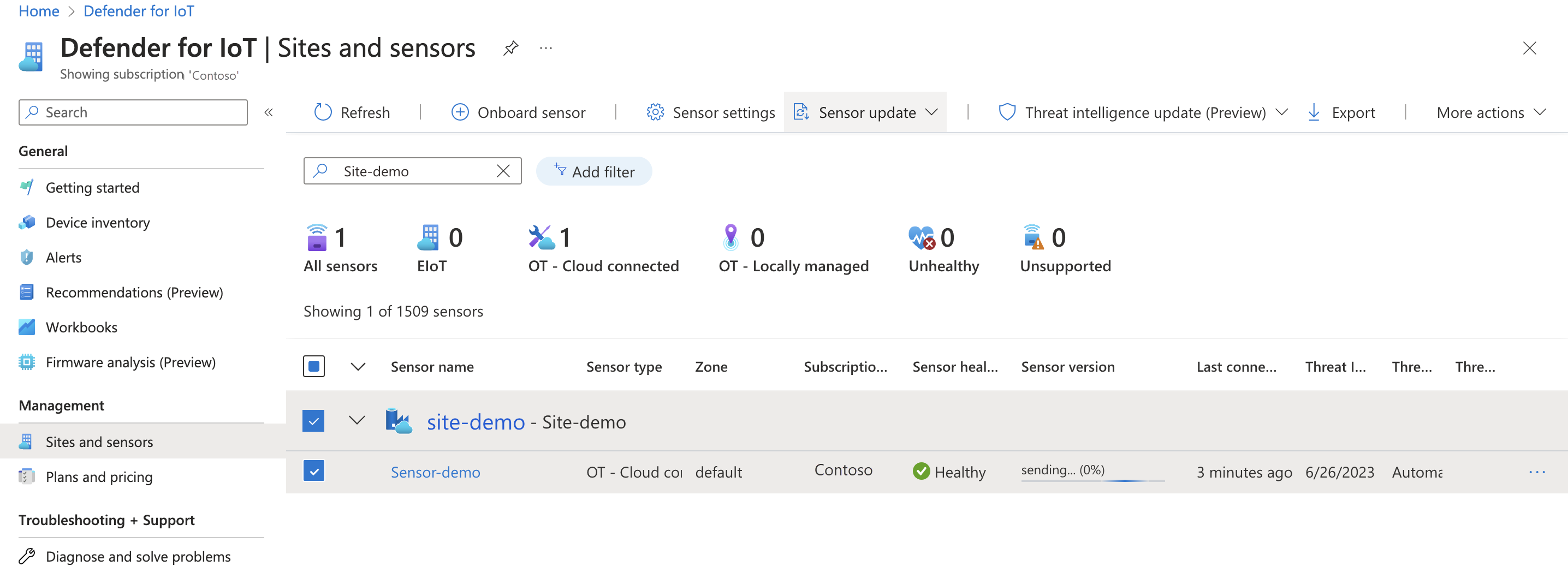

Status em tempo real de atualizações de sensor baseado em nuvem

Ao executar uma atualização do sensor no portal do Azure, uma nova barra de progresso aparece na coluna Versão do sensor durante o processo de atualização. À medida que a atualização progride, a barra mostra o percentual da atualização concluída, mostrando que o processo está em andamento, não está travado ou falhou. Por exemplo:

Para saber mais, confira Atualizar o software de monitoramento do Defender para IoT/OT.

Registros de alerta simplificados na tabela SecurityAlert

Ao se integrar com o Microsoft Sentinel, a tabela SecurityAlert do Microsoft Sentinel agora é atualizada imediatamente apenas para alterações na gravidade e no status do alerta. Outras alterações nos alertas, como a última detecção de um alerta existente, são agregadas ao longo de várias horas e exibem apenas as alterações mais recentes feitas.

Para obter mais informações, consulte Noções básicas dos vários registros por alerta.

Novembro de 2023

| Área de serviço | Atualizações |

|---|---|

| Redes do Enterprise IoT | Proteção de IoT empresarial agora incluída nas licenças de Segurança do Microsoft 365 E5 e E5 |

| Redes OT | Diretrizes de integração de pilha de segurança atualizadas |

Proteção de IoT empresarial agora incluída nas licenças de Segurança do Microsoft 365 E5 e E5

A segurança do Enterprise IoT (EIoT) com o Defender para IoT descobre dispositivos IoT não gerenciados e também fornece valor de segurança adicional, incluindo monitoramento contínuo, avaliações de vulnerabilidade e recomendações personalizadas especificamente projetadas para dispositivos IoT Corporativos. Integrado perfeitamente com o Microsoft Defender XDR, Gerenciamento de Vulnerabilidades do Microsoft Defender e o Microsoft Defender para Ponto de Extremidade no portal do Microsoft Defender, ele garante uma abordagem holística para proteger a rede de uma organização.

O monitoramento do Defender para IoT EIoT agora tem suporte automático como parte dos planos de Segurança do Microsoft 365 E5 (ME5) e E5, abrangendo até cinco dispositivos por licença de usuário. Por exemplo, se sua organização possui 500 licenças ME5, você pode usar o Defender para IoT para monitorar até 2500 dispositivos EIoT. Essa integração representa um salto significativo para fortalecer seu ecossistema de IoT dentro do ambiente do Microsoft 365.

Os clientes que têm Planos de segurança ME5 ou E5, mas ainda não estão usando o Defender para IoT em seus dispositivos EIoT, devem ativar o suporte no portal do Microsoft Defender.

Novos clientes sem um plano de Segurança ME5 ou E5 podem comprar uma licença autônoma do Microsoft Defender para IoT – Licença de Dispositivo EIoT –complemento do Microsoft Defender para Ponto de Extremidade P2. Compre licenças autônomas do Centro de administração da Microsoft.

Os clientes existentes com planos Enterprise IoT herdados e Planos de Segurança ME5/E5 são automaticamente alternados para o novo método de licenciamento. O monitoramento de IoT da empresa agora é agrupado em sua licença, sem custo adicional e sem nenhum item de ação necessário.

Os clientes com planos Enterprise IoT herdados e sem Planos de segurança ME5/E5 podem continuar a usar seus planos existentes até que os planos expirem.

As licenças de avaliação estão disponíveis para clientes do Defender para Ponto de Extremidade P2 como licenças autônomas. As licenças de avaliação dão suporte a 100 números de dispositivos por 90 dias.

Para saber mais, veja:

- Proteger dispositivos IoT na empresa

- Habilitar a Enterprise IoT security com o Defender para Ponto de Extremidade

- Cobrança de assinatura do Defender para IoT

- Preços e planos do Microsoft Defender para IoT

- Blog: Enterprise IoT security com o Defender para IoT agora incluído nos planos de Segurança do Microsoft 365 E5 e E5

Diretrizes de integração de pilha de segurança atualizadas

O Defender para IoT está atualizando suas integrações de pilha de segurança para melhorar a robustez geral, a escalabilidade e a facilidade de manutenção de várias soluções de segurança.

Caso esteja integrando a solução de segurança a sistemas baseados em nuvem, é recomendável usar conectores de dados por meio do Microsoft Sentinel. Para integrações locais, é recomendável configurar o sensor do OT para encaminhar eventos de syslog ou usar as APIs do Defender para IoT.

As integrações herdadas do Aruba para o ClearPass, Palo Alto Panorama e Splunk têm suporte até outubro de 2024 usando o sensor versão 23.1.3 e não serão suportadas nas próximas versões principais de software.

Para clientes que usam métodos de integração herdados, recomendamos mover suas integrações para métodos recém-recomendados. Para saber mais, veja:

- Integrar o ClearPass ao Microsoft Defender para IoT

- Integrar o Palo Alto ao Microsoft Defender para IoT

- Integrar o Splunk ao Microsoft Defender para IoT

- Integrações com serviços da Microsoft e de parceiros

Setembro de 2023

| Área de serviço | Atualizações |

|---|---|

| Redes OT | Versão 23.1.3+: - Solucionar problemas de conectividade do sensor OT - Acesso à linha do tempo de eventos para usuários somente leitura do sensor OT |

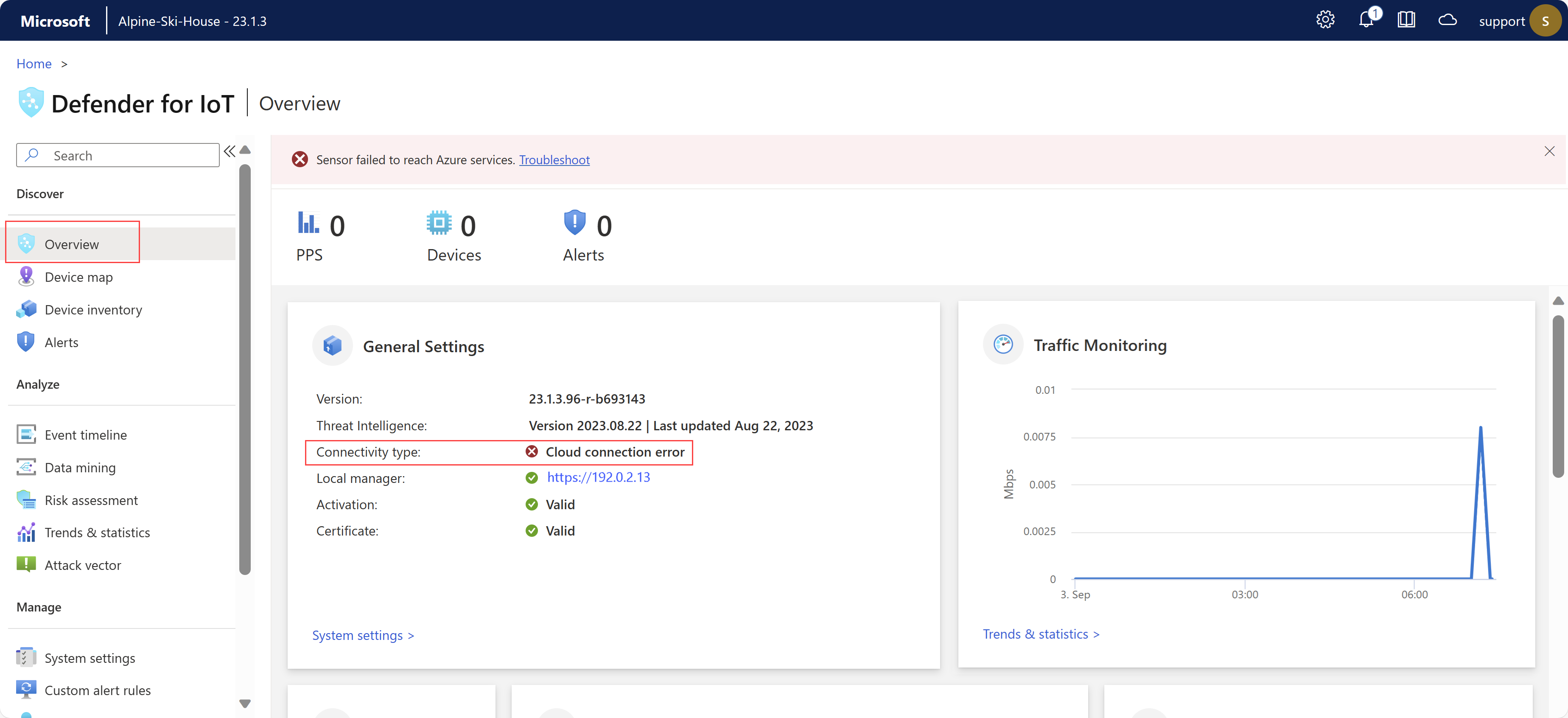

Solucionar problemas de conectividade do sensor OT

A partir da versão 23.1.3, os sensores de OT ajudam automaticamente a solucionar problemas de conectividade com o portal do Azure. Se um sensor gerenciado em nuvem não estiver conectado, um erro será indicado no portal do Azure na página Sites e sensores e na página Visão geral do sensor.

Por exemplo:

No sensor, siga um destes procedimentos para abrir o painel Solução de problemas de conectividade na nuvem, que fornece detalhes sobre os problemas de conectividade e as etapas de mitigação:

- Na página de visão geral, selecione o link Solucionar problemas na parte superior da página

- Selecione Configurações do sistema > Gerenciamento de sensor > Integridade e solução de problemas > Solução de problemas de conectividade na nuvem

Para obter mais informações, confira Verificar problemas de conectividade na nuvem – sensor.

Acesso à linha do tempo de eventos para usuários somente leitura do sensor OT

A partir da versão 23.1.3, os usuários somente leitura no sensor OT podem exibir a página Linha do Tempo de Eventos. Por exemplo:

Para saber mais, veja:

- Acompanhe a atividade de rede e sensor com a linha do tempo do evento

- Usuários e funções locais para monitoramento de OT com o Defender para IoT

Agosto de 2023

| Área de serviço | Atualizações |

|---|---|

| Redes OT | As CVEs do Defender para IoT se alinham ao CVSS v3 |

As CVEs do Defender para IoT se alinham ao CVSS v3

As pontuações de CVE mostradas no sensor de OT e no portal do Azure estão alinhadas com o NVD (Banco de Dados Nacional de Vulnerabilidades) e, começando com a atualização de inteligência contra ameaças de agosto do Defender para IoT, as pontuações do CVSS v3 serão mostradas se forem relevantes. Se não houver nenhuma pontuação CVSS v3 relevante, a pontuação CVSS v2 será mostrada no lugar.

Exiba dados da CVE do portal do Azure, seja na guia Vulnerabilidades de um dispositivo do Defender para IoT, com recursos disponíveis com a solução do Microsoft Sentinel ou em uma consulta de mineração de dados no sensor de OT. Para saber mais, veja:

- Manter pacotes de inteligência contra ameaças em sensores de rede OT

- Exibir detalhes completos do dispositivo

- Tutorial: Investigar e detectar ameaças para dispositivos IoT com o Microsoft Sentinel

- Criar consultas de mineração de dados

Julho de 2023

| Área de serviço | Atualizações |

|---|---|

| Redes OT | Versão 23.1.2+: - Aprimoramentos de instalação e configuração do sensor de OT - Analisar e ajustar sua implantação - Configurar as interfaces monitoradas pela GUI do sensor - Usuários privilegiados simplificados Migrar para licenças baseadas em site |

Aprimoramentos de instalação e configuração do sensor de OT

Na versão 23.1.2, atualizamos os assistentes de instalação e configuração do sensor de OT para serem mais rápidos e fáceis de usar. As atualizações incluem:

Assistente de instalação: se você estiver instalando o software em suas próprias máquinas físicas ou virtuais, o assistente de instalação do Linux agora passará diretamente pelo processo de instalação sem exigir nenhuma entrada ou detalhes de você.

Você pode inspecionar a instalação executada em uma estação de trabalho de implantação, mas também pode optar por instalar o software sem usar um teclado ou tela e permitir que a instalação seja executada automaticamente. Quando terminar, acesse o sensor do navegador usando o endereço IP padrão.

A instalação usa valores padrão para suas configurações de rede. Ajuste essas configurações posteriormente, seja na CLI, como antes, ou em um novo assistente baseado em navegador.

Todos os sensores são instalados com um usuário e senha de suporte padrão. Altere a senha padrão imediatamente após a primeira entrada.

Definir a configuração inicial no navegador: depois de instalar o software e definir as configurações de rede iniciais, continue com o mesmo assistente baseado em navegador para ativar o sensor e definir as configurações de certificado SSL/TLS.

Para obter mais informações, consulte Instalar e configurar o sensor de OT e Configurar e ativar o sensor de OT.

Analisar e ajustar sua implantação

Depois de concluir a instalação e a configuração inicial, analise o tráfego que o sensor detecta por padrão nas configurações do sensor. No sensor, selecione Configurações do sensor>Básicas>Implantação para analisar as detecções atuais. Por exemplo:

Pode ser necessário ajustar sua implantação, como alterar a localização do sensor na rede ou verificar se as interfaces de monitoramento estão conectadas corretamente. Selecione Analisar novamente depois de fazer alterações para ver o estado de monitoramento atualizado.

Para saber mais, confira Analisar sua implantação.

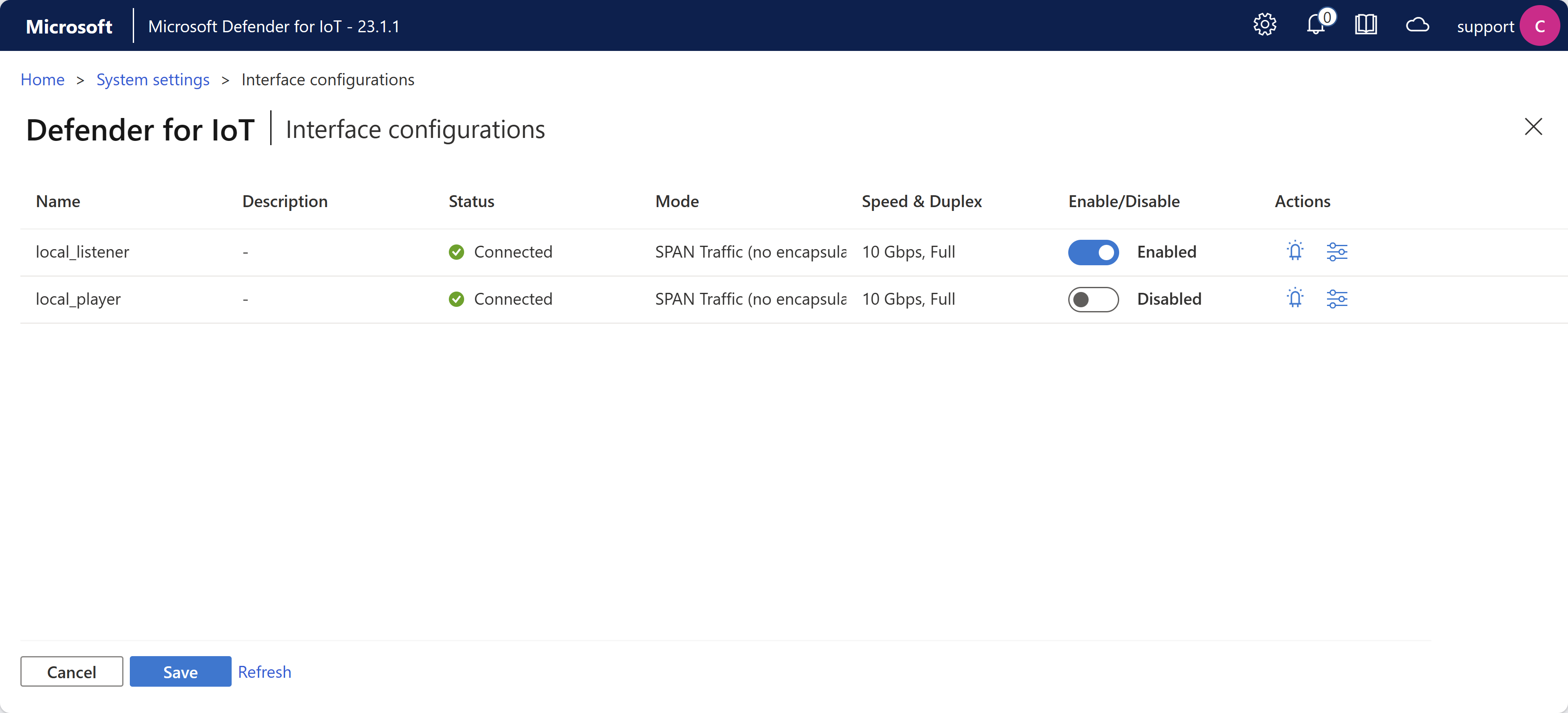

Configurar interfaces monitoradas por meio da GUI do sensor

Se você quiser modificar as interfaces usadas para monitorar o tráfego após a configuração inicial do sensor, agora você poderá usar a nova página Configurações do sensor>Configurações da interface para atualizar suas configurações em vez do assistente do Linux acessado pela CLI. Por exemplo:

A página Configurações da interface mostra as mesmas opções que a guia Configurações da interface no assistente de configuração inicial.

Para obter mais informações, confira Atualizar as interfaces de monitoramento de um sensor (configurar o ERSPAN).

Usuários privilegiados simplificados

Em novas instalações de sensor da versão 23.1.2, somente o usuário de suporte privilegiado está disponível por padrão. Os usuários cyberx e cyberx_host estão disponíveis, mas estão desabilitados por padrão. Se você precisar usar esses usuários, como por exemplo, para o acesso à CLI do Defender para IoT, altere a senha do usuário.

Em sensores que foram atualizados das versões anteriores para a 23.1.2, os usuários cyberx e cyberx_host permanecem habilitados como antes.

Dica

Para executar comandos da CLI que estão disponíveis apenas para os usuários cyberx ou cyberx_host quando conectados como usuário de suporte, primeiro acesse a raiz do sistema do computador host. Para obter mais informações, confira Acessar a raiz do sistema como um usuário administrador.

Migrar para licenças baseadas em site

Os clientes existentes agora podem migrar seus planos de compra herdados do Defender para IoT para um plano do Microsoft 365, com base em licenças do Microsoft 365 baseadas em site.

Na página Planos e preços, edite seu plano e selecione o plano do Microsoft 365 em vez do plano mensal ou anual atual. Por exemplo:

Certifique-se de editar quaisquer sites relevantes para corresponder aos tamanhos de site recém-licenciados. Por exemplo:

Para obter mais informações, consulte Migrar de um plano de OT herdado e Cobrança de assinatura do Defender para IoT.

Junho de 2023

| Área de serviço | Atualizações |

|---|---|

| Redes OT | Planos de OT cobrados por licenças baseadas em site Recomendações de segurança para redes de OT para senhas inseguras e CVEs críticos |

Planos de OT cobrados por licenças baseadas em site

A partir de 1º de junho de 2023, as licenças do Microsoft Defender para IoT para monitoramento de OT estão disponíveis para compra somente no Centro de administração do Microsoft 365.

As licenças estão disponíveis para sites individuais, com base nos tamanhos desses respectivos sites. Uma licença de avaliação também está disponível, cobrindo um tamanho de site Grande por 60 dias.

Qualquer compra de licenças adicionais é atualizada automaticamente em seu plano de OT no portal do Azure.

Quando você integra um novo sensor, agora é solicitado que você atribua o sensor a um site baseado em seus tamanhos de site licenciados.

Os clientes existentes podem continuar a usar qualquer plano de OT herdado já integrado a uma assinatura do Azure, sem alterações na funcionalidade. No entanto, você não pode adicionar um novo plano a uma nova assinatura sem uma licença correspondente do Centro de administração do Microsoft 365.

Dica

Um site do Defender para IoT é um local físico, como uma instalação, campus, prédio de escritórios, hospital, plataforma e assim por diante. Cada site pode conter qualquer número de sensores de rede, que identificam dispositivos em todo o tráfego de rede detectado.

Para obter mais informações, consulte:

- Cobrança de assinatura do Defender para IoT

- Iniciar uma avaliação do Microsoft Defender para IoT

- Gerenciar planos de OT em assinaturas do Azure

- Integrar sensores de OT ao Defender para IoT

Recomendações de segurança para redes de OT para senhas inseguras e CVEs críticos

Agora, o Defender para IoT fornece recomendações de segurança para senhas inseguras e para CVEs críticas para ajudar os clientes a gerenciar sua postura de segurança de rede OT/IoT.

Você pode ver as seguintes recomendações de segurança no portal do Azure para dispositivos detectados em suas redes:

Proteja seus dispositivos vulneráveis: os dispositivos com essa recomendação apresentam uma ou mais vulnerabilidades com gravidade crítica. Recomendamos seguir as etapas listadas pelo fornecedor do dispositivo ou pela CISA (Agência de Segurança Cibernética e Infraestrutura).

Definir uma senha segura para dispositivos com autenticação ausente: dispositivos com essa recomendação não possuem autenticação com base em entradas bem-sucedidas. Recomendamos que você habilite a autenticação e defina uma senha mais forte com comprimento e complexidade mínimos.

Definir uma senha mais forte com comprimento mínimo e complexidade: os dispositivos com essa recomendação apresentam senhas fracas com base em entradas bem-sucedidas. Recomendamos que você altere a senha do dispositivo para uma senha mais forte com comprimento e complexidade mínimos.

Para obter mais informações, consulte Recomendações de segurança compatíveis.

Maio de 2023

| Área de serviço | Atualizações |

|---|---|

| Redes OT | Versão do sensor 22.3.9: - Monitoramento e suporte aprimorados para registros de sensores OT Versões do sensor 22.3.x e superiores: - Definir as configurações do Active Directory e do NTP no portal do Azure |

Monitoramento e suporte aprimorados para logs de sensor OT

Na versão 22.3.9, adicionamos um novo recurso para coletar logs do sensor OT por meio de um novo ponto de extremidade. Os dados adicionais nos ajudam a solucionar problemas do cliente, fornecendo tempos de resposta mais rápidos e soluções e recomendações mais direcionadas. O novo ponto de extremidade foi adicionado à nossa lista de pontos de extremidade necessários que conectam seus sensores de OT ao Azure.

Depois de atualizar os sensores de OT, baixe a lista mais recente de pontos de extremidade e verifique se os sensores podem acessar todos os pontos de extremidade listados.

Para obter mais informações, consulte:

Definir as configurações do Active Directory e do NTP no portal do Azure

Agora você pode definir as configurações do Active Directory e do NTP para seus sensores de OT remotamente na página Sites e sensores no portal do Azure. Essas configurações estão disponíveis para as versões do sensor OT 22.3.x e superiores.

Para obter mais informações, consulte Referência de configuração do sensor.

Abril de 2022

| Área de serviço | Atualizações |

|---|---|

| Documentação | Guias de implantação ponta a ponta |

| Redes OT | Versão do sensor 22.3.8: - Suporte a proxy para certificados SSL/TLS do cliente - Enriqueça os dados da estação de trabalho e do servidor do Windows com um script local (visualização pública) - Notificações do SO resolvidas automaticamente - Aprimoramento da interface do usuário ao carregar certificados SSL/TLS |

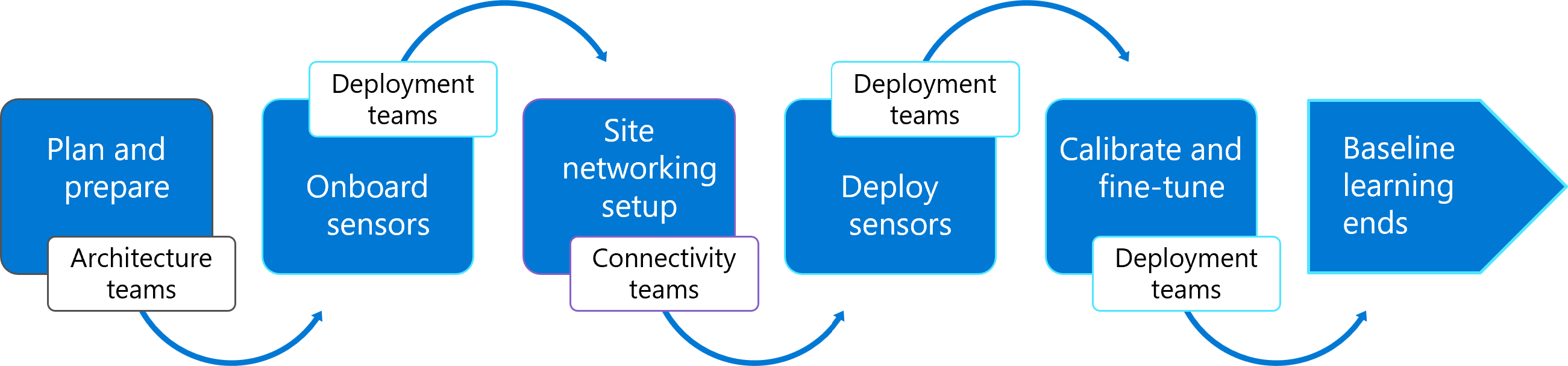

Guias de implantação ponta a ponta

A documentação do Defender para IoT agora inclui uma nova seção Implantar, com um conjunto completo de guias de implantação para os seguintes cenários:

- Implantação padrão para monitoramento de OT

- Implantação desconectada para monitoramento de OT com um gerenciamento de sensor local

- Implantação de IoT empresarial

Por exemplo, a implantação recomendada para monitoramento de OT inclui as seguintes etapas, todas detalhadas em nossos novos artigos:

O objetivo das instruções passo a passo em cada seção é ajudar os clientes para alcançar o sucesso e facilitar a implantação da Confiança Zero. Os elementos de navegação em cada página, incluindo fluxogramas na parte superior e links para Próximas etapas na parte inferior, indicam onde você está no processo, o que foi concluído e qual deve ser a próxima etapa. Por exemplo:

Para saber mais, confira Implantação do Defender para IoT para monitoramento do OT.

Suporte a proxy para certificados SSL/TLS do cliente

Um certificado SSL/TLS do cliente é necessário para servidores proxy que inspecionam o tráfego SSL/TLS, como ao usar serviços como Zscaler e Palo Alto Prisma. A partir da versão 22.3.8, você pode carregar um certificado do cliente por meio do console do sensor de OT.

Para obter mais informações, confira Configurar proxy.

Enriqueça os dados da estação de trabalho e do servidor do Windows com um script local (visualização pública)

Use um script local, disponível na interface do usuário do sensor de OT, para enriquecer a estação de trabalho e os dados do servidor do Microsoft Windows no sensor de OT. O script é executado como um utilitário para detectar dispositivos e enriquecer dados e pode ser executado manualmente ou usando ferramentas de automação padrão.

Para obter mais informações, consulte Enriqueça os dados da estação de trabalho e do servidor do Windows com um script local.

Notificações do SO resolvidas automaticamente

Depois de atualizar o sensor de OT para a versão 22.3.8, nenhuma nova notificação de dispositivo para Alterações do sistema operacional é gerada. As notificações de Alterações do sistema operacional existentes são automaticamente resolvidas se não forem ignoradas ou tratadas de outra forma dentro de 14 dias.

Para saber mais, confira Respostas de notificação de dispositivo

Aprimoramento da interface do usuário ao carregar certificados SSL/TLS

O sensor de OT versão 22.3.8 tem uma página de configuração aprimorada de Certificados SSL/TLS para definir suas configurações de certificado SSL/TLS e implantar um certificado assinado por AC.

Para obter mais informações, consulte Gerenciar certificados SSL/TLS.

Março de 2023

| Área de serviço | Atualizações |

|---|---|

| Redes OT | Versão do sensor 22.3.6/22.3.7: - Suporte para dispositivos transitórios - Aprenda o tráfego de DNS configurando listas de permissões - Atualizações de retenção de dados do dispositivo - Aprimoramentos da interface do usuário ao carregar certificados SSL/TLS - Atualizações da expiração de arquivos de ativação - Aprimoramentos da interface do usuário para gerenciar o inventário de dispositivos - Gravidade atualizada para todos os alertas de Suspeita de Atividade Mal-Intencionada - Notificações de dispositivo resolvidas automaticamente A versão 22.3.7 inclui as mesmas funcionalidades da versão 22.3.6. Se você tiver a versão 22.3.6 instalada, recomendamos fortemente que você atualize para a versão 22.3.7, que também inclui correções de bugs importantes. Recursos de nuvem: - Nova experiência de incidente do Microsoft Sentinel para o Defender para IoT |

Suporte para dispositivos transitórios

Agora o Defender para IoT identifica dispositivos transitórios como um tipo de dispositivo único que representa dispositivos que foram detectados apenas por um curto período de tempo. Recomenda-se investigar esses dispositivos cuidadosamente para entender o impacto deles na rede.

Para obter mais informações, consulte Inventário de dispositivos do Defender para IoT e Gerenciar seu inventário de dispositivos do portal do Azure.

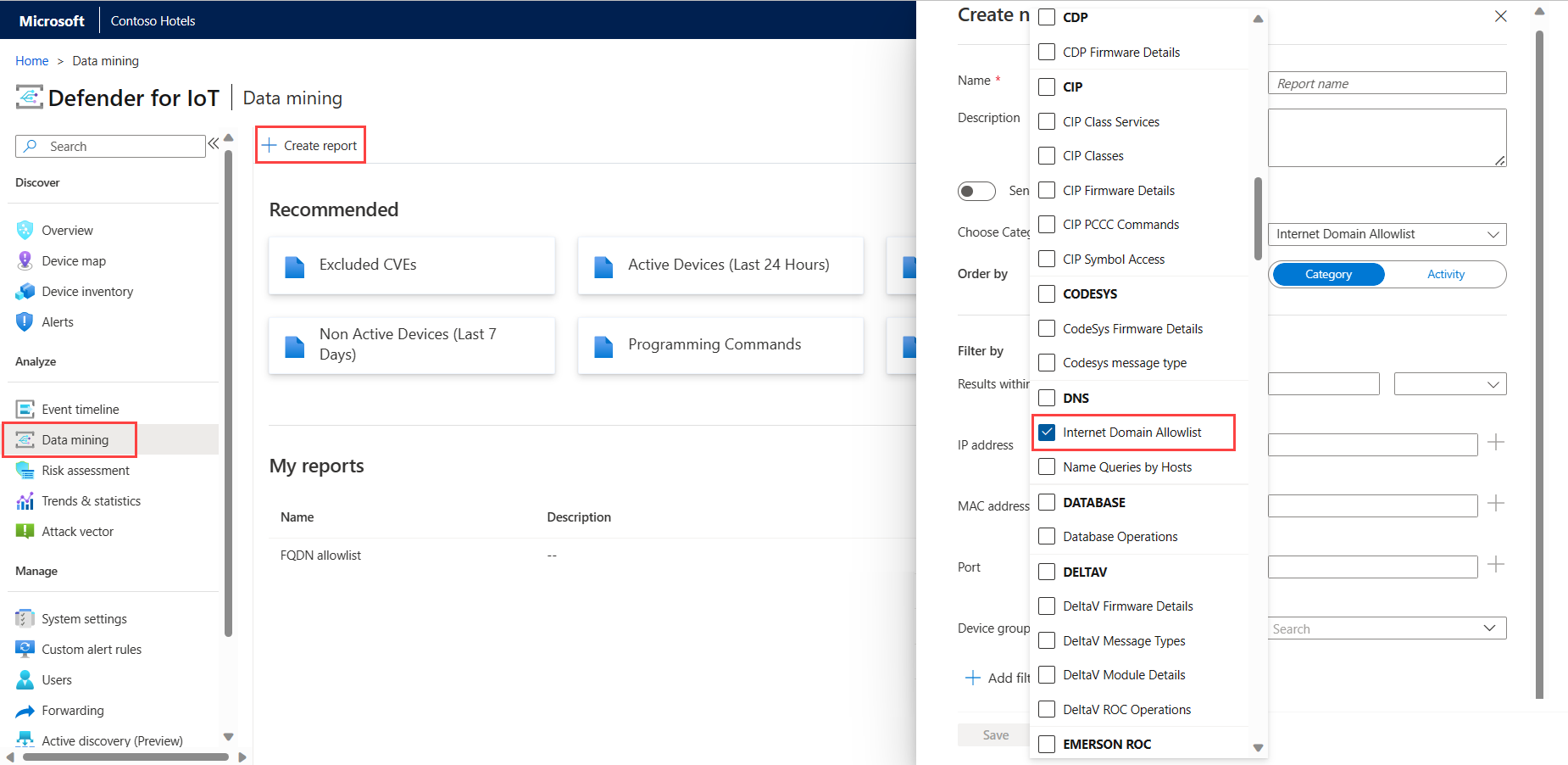

Aprenda o tráfego de DNS configurando listas de permissões

Agora o usuário do suporte pode reduzir o número de alertas da internet não autorizados criando uma lista de permissões de nomes de domínio no seu sensor de OT.

Quando uma lista de permitidos de DNS é configurada, o sensor verifica cada tentativa de conectividade de Internet não autorizada na lista antes de disparar um alerta. Se o FQDN do domínio estiver incluído na lista de permitidos, o sensor não vai disparar o alerta e permitirá o tráfego automaticamente.

Todos os usuários do sensor de OT podem visualizar a lista de domínios do Sistema de Nomes de Domínio (DNS) permitidos e seus endereços IP resolvidos nos relatórios de mineração de dados.

Por exemplo:

Para obter mais informações, confira Permitir conexões de internet em uma rede de OT e Criar consultas de mineração de dados.

Atualizações de retenção de dados do dispositivo

O período de retenção de dados do dispositivo no sensor de OT e no console de gerenciamento local foi atualizado para 90 dias a partir da data do valor Última atividade.

Para obter mais informações, confira Períodos de retenção de dados do dispositivo.

Aprimoramentos da interface do usuário ao carregar certificados SSL/TLS

O sensor de OT versão 22.3.6 tem uma página de configuração aprimorada de Certificados SSL/TLS para definir suas configurações de certificado SSL/TLS e implantar um certificado assinado por AC.

Para obter mais informações, consulte Gerenciar certificados SSL/TLS.

Atualizações da expiração de arquivos de ativação

Os arquivos de ativação em sensores de OT gerenciados localmente agora permanecem ativados enquanto o plano do Defender para IoT estiver ativo em sua assinatura do Azure, exatamente como os arquivos de ativação nos sensores de OT conectados à nuvem.

Você só precisará atualizar o arquivo de ativação se estiver atualizando um sensor de OT a partir de uma versão recente ou alternando o modo de gerenciamento do sensor, como mudar de gerenciado localmente para conectado à nuvem.

Para obter mais informações, confira Gerenciar sensores individuais.

Aprimoramentos da interface do usuário para gerenciar o inventário de dispositivos

Os seguintes aprimoramentos foram adicionados ao inventário de dispositivos do sensor de OT na versão 22.3.6:

- Um processo mais suave para editar detalhes do dispositivo no sensor de OT. Edite os detalhes do dispositivo diretamente da página de inventário do dispositivo no console do sensor de OT usando o novo botão Editar na barra de ferramentas na parte superior da página.

- Agora o sensor de OT dá suporte à exclusão de vários dispositivos simultaneamente.

- Os procedimentos para mesclar e excluir dispositivos agora incluem mensagens de confirmação que aparecem quando a ação é concluída.

Para obter mais informações, confira Gerenciar o inventário de dispositivos OT em um console de sensor.

Gravidade atualizada para todos os alertas de Suspeita de Atividade Mal-Intencionada

Todos os alertas com a categoria Suspeita de Atividade Mal-Intencionada agora têm uma gravidade Crítica.

Para obter mais informações, confira Alertas do mecanismo de malware.

Notificações de dispositivo resolvidas automaticamente

A partir da versão 22.3.6, as notificações selecionadas na página de Mapa de dispositivos do sensor de OT agora são resolvidas automaticamente se não forem descartadas ou tratadas de alguma outra forma no prazo de 14 dias.

Após atualizar a versão do sensor, as notificações de Dispositivos inativos e Novos dispositivos de OT deixarão de aparecer. Embora todas as notificações de Dispositivos inativos anteriores à atualização que sobraram sejam descartadas automaticamente, você ainda poderá ter que lidar com algumas notificações herdadas de Novos dispositivos de OT. Lide com essas notificações conforme o necessário para removê-las do seu sensor.

Para obter mais informações, confira Gerenciar notificações de dispositivo.

Nova experiência de incidentes do Microsoft Sentinel para o Defender para IoT

A nova experiência de incidentes do Microsoft Sentinel inclui recursos específicos para clientes do Defender para IoT. Analistas do SOC quem estão investigando OT/IoT agora podem usar os seguintes aprimoramentos nas páginas de detalhes do incidente:

Exibir os sites, as zonas, os sensores e a importância do dispositivo relacionados para entender melhor o impacto nos negócios e a localização física de um incidente.

Examinar uma linha do tempo agregada de dispositivos afetados e detalhes de dispositivos relacionados, em vez de investigar os dispositivos relacionados em páginas de detalhes de entidade separadas

Examinar as etapas de correção de alertas de OT diretamente na página de detalhes do incidente

Para saber mais, confira Tutorial: Investigar e detectar ameaças a dispositivos IoT e Navegar e investigar incidentes no Microsoft Sentinel.

Fevereiro de 2023

| Área de serviço | Atualizações |

|---|---|

| Redes OT | Recursos de nuvem: - Microsoft Sentinel: solução Microsoft Defender para IoT, versão 2.0.2 - Baixar atualizações da página Sites e sensores (versão prévia pública) - GA da página Alertas no portal do Azure - Disponibilidade geral do inventário de dispositivos no portal do Azure - Aprimoramentos de agrupamento do inventário de dispositivos (Versão prévia pública) - Inventário focado no inventário de dispositivos do Azure (versão prévia pública) Versão do sensor 22.2.3: Defina as configurações do sensor de OT no portal do Azure (visualização pública) |

| Redes do Enterprise IoT | Recursos de nuvem: GA da página Alertas no portal do Azure |

Microsoft Sentinel: solução Microsoft Defender para IoT, versão 2.0.2

A versão 2.0.2 da solução Microsoft Defender para IoT agora está disponível no hub de conteúdo do Microsoft Sentinel, com melhorias nas regras de análise para criação de incidentes, uma página de detalhes de incidentes aprimorada e melhorias de desempenho para consultas de regra de análise.

Para obter mais informações, consulte:

- Tutorial: investigar e detectar ameaças para dispositivos IoT

- Versões da solução Microsoft Defender para IoT no Microsoft Sentinel

Baixar atualizações da página Sites e sensores (versão prévia pública)

Se você estiver executando uma atualização de software local no sensor OT ou no console de gerenciamento local, a página Sites e sensores agora fornecerá um novo assistente para baixar seus pacotes de atualização, acessados por meio do menu Atualização do sensor (versão prévia).

Por exemplo:

As atualizações de inteligência contra ameaças também agora estão disponíveis apenas na página Sites e sensores> da opção Atualização de inteligência contra ameaças (versão prévia).

Os pacotes de atualização para o console de gerenciamento local também estão disponíveis na guia Introdução> no Console de gerenciamento local.

Para obter mais informações, consulte:

- Atualizar o software de monitoramento de OT do Defender para IoT

- Atualizar pacotes de inteligência contra ameaças

- Versões do software de monitoramento de OT

Disponibilidade geral do inventário de dispositivos no portal do Azure

A página Inventário de dispositivos no portal do Azure agora está em GA (Disponibilidade Geral), fornecendo uma exibição centralizada em todos os dispositivos detectados, em escala.

O inventário de dispositivos do Defender para IoT ajuda você a identificar detalhes sobre dispositivos específicos, como fabricante, tipo, número de série, firmware e muito mais. Reunir detalhes sobre seus dispositivos ajuda suas equipes a investigar proativamente vulnerabilidades que podem comprometer seus ativos mais críticos.

Gerencie todos os dispositivos IoT/OT criando um inventário atualizado que inclui todos os dispositivos gerenciados e não gerenciados

Proteja dispositivos com abordagem baseada em risco para identificar riscos como patches ausentes, vulnerabilidades e priorizar correções com base na pontuação de risco e na modelagem automatizada de ameaças

Atualize seu inventário excluindo dispositivos irrelevantes e adicionando informações específicas da organização para enfatizar as preferências da sua organização

A disponibilidade geral do Inventário de dispositivos inclui os seguintes aprimoramentos de interface do usuário:

| Aprimoramento | Descrição |

|---|---|

| Aprimoramentos no nível da grade | - Exporte todo o inventário de dispositivos para examinar offline e comparar anotações com suas equipes - Exclua dispositivos irrelevantes que não existem ou não funcionam mais - Mescle dispositivos para ajustar a lista de dispositivos se o sensor tiver descoberto entidades de rede separadas associadas a um único dispositivo exclusivo. Por exemplo, um PLC com quatro cartões de rede, um laptop com WiFi e um cartão de rede físico, ou uma única estação de trabalho com vários cartões de rede. - Edite suas exibições de tabela para refletir apenas os dados que você tem interesse em visualizar |

| Aprimoramentos no nível do dispositivo | - Edite detalhes do dispositivo anotando detalhes contextuais específicos da organização, como importância relativa, marcas descritivas e informações de função de negócios |

| Aprimoramentos de pesquisa e filtro | - Execute pesquisas avançadas em qualquer campo do inventário de dispositivos para localizar rapidamente os dispositivos mais importantes - Filtre o inventário de dispositivos por qualquer campo. Por exemplo, filtre por Tipo para identificar dispositivos industriais ou campos de hora para determinar dispositivos ativos e inativos. |

Os controles avançados de segurança, governança e administrador também fornece a capacidade de atribuir administradores, restringindo quem pode mesclar, excluir e editar dispositivos em nome de um proprietário.

Aprimoramentos de agrupamento do inventário de dispositivos (Versão prévia pública)

A página Inventário de dispositivos no portal do Azure dá suporte a novas categorias de agrupamento. Agora é possível agrupar o inventário de dispositivos por classe, fonte de dados, localização, nível de Purdue, site, tipo, fornecedor e zona. Para obter mais informações, veja Exibir detalhes completos do dispositivo.

Inventário focado no inventário de dispositivos do Azure (versão prévia pública)

A página Inventário de dispositivos no portal do Azure agora inclui uma indicação de local de rede para seus dispositivos, ajudando a concentrar o inventário de dispositivos nos dispositivos dentro do seu escopo de IoT/OT.

Veja e filtre quais dispositivos são definidos como locais ou roteados, de acordo com as sub-redes configuradas. O filtro Local de rede está ativado por padrão. Adicione a coluna Local de rede editando as colunas no inventário do dispositivo. Configure suas sub-redes no portal do Azure ou no sensor OT. Para obter mais informações, consulte:

- Gerenciar o inventário de dispositivos no portal do Azure

- Definir as configurações do sensor de OT usando o portal do Azure

- Ajustar sua lista de sub-redes

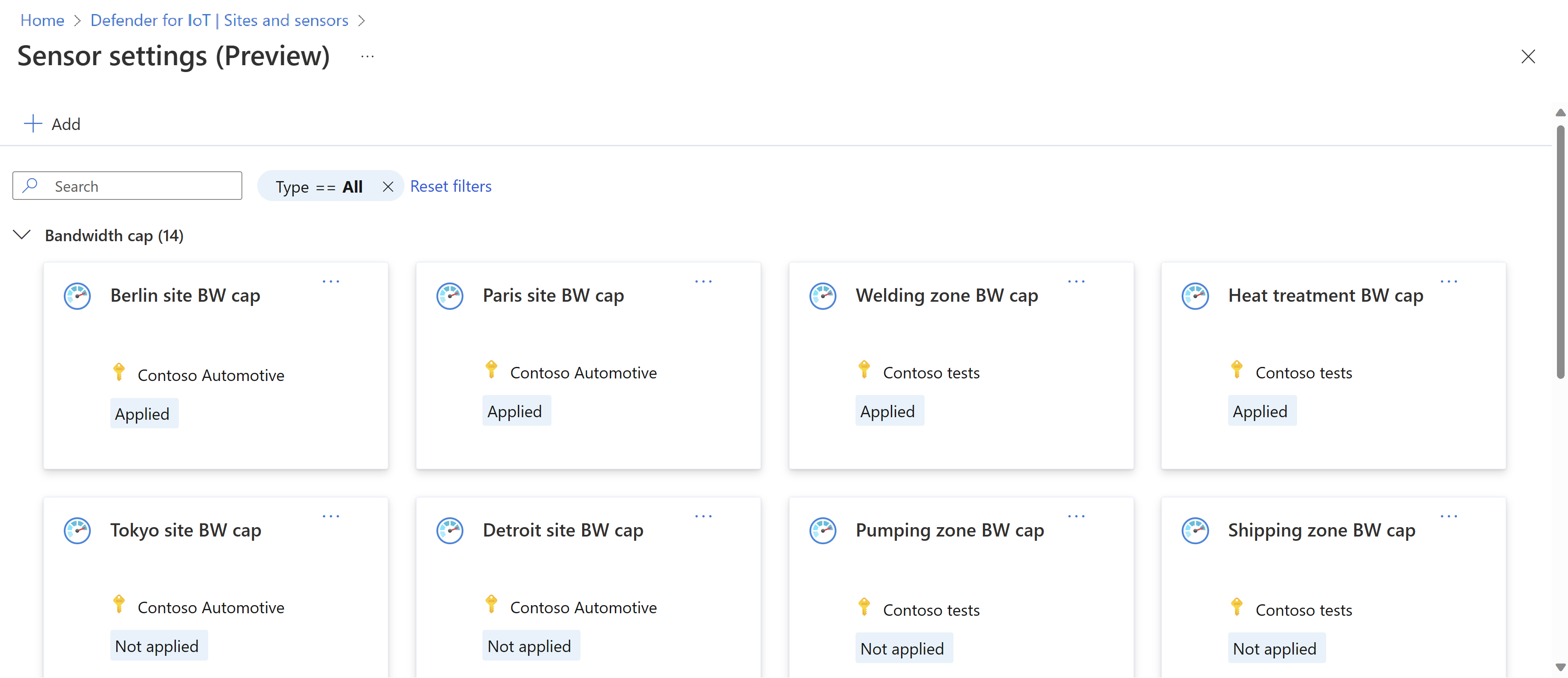

Defina as configurações do sensor de OT no portal do Azure (Versão preliminar pública)

Para as versões de sensor 22.2.3 e superiores, agora você pode definir as configurações selecionadas para sensores conectados à nuvem usando a nova página Configurações do sensor (versão prévia), acessada por meio da página Sites e sensores do portal do Azure. Por exemplo:

Para obter mais informações, consulte Definir e exibir configurações do sensor de OT do portal do Azure (visualização pública).

GA de Alertas no portal do Azure

A página Alertas no portal do Azure agora está em Disponibilidade Geral. Os alertas do Microsoft Defender para IoT aprimoram a segurança e as operações de rede com detalhes em tempo real sobre eventos detectados em sua rede. Os alertas são disparados quando alterações ou atividades suspeitas que precisam de sua atenção são detectadas pelos sensores de rede OT ou Enterprise IoT ou pelo microagente do Defender para IoT no tráfego de rede.

Alertas específicos disparados pelo sensor de Enterprise IoT permanecem em visualização pública.

Para obter mais informações, consulte:

- Exibir e gerenciar alertas no portal do Azure

- Investigar e responder a um alerta de rede OT

- Tipos de alertas de monitoramento de OT e descrições

Janeiro de 2023

| Área de serviço | Atualizações |

|---|---|

| Redes OT | Sensor versão 22.3.4: status de conectividade do Azure mostrado em sensores de OT Sensor versão 22.2.3: atualizar o software do sensor por meio do portal do Azure |

Atualizar o software do sensor por meio do portal do Azure (versão prévia pública)

Para versões 22.2.3 e superiores do sensor conectado à nuvem, agora você pode atualizar o software do sensor usando diretamente a nova página Sites e sensores no portal do Azure.

Para obter mais informações, confira Atualizar os sensores usando o portal do Azure.

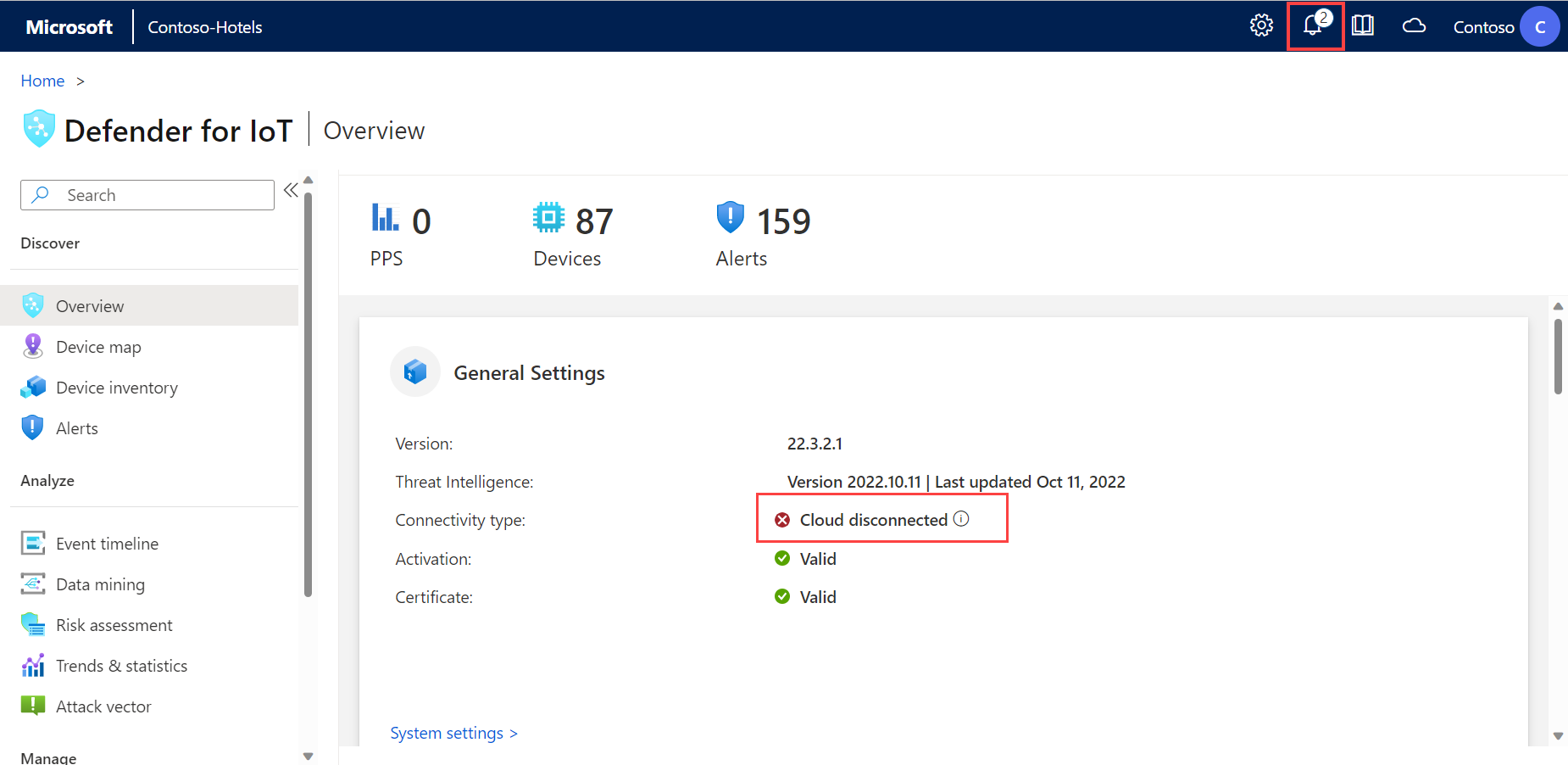

Status de conectividade do Azure mostrado em sensores de OT

Os detalhes sobre o status de conectividade do Azure agora são mostrados na página Visão geral nos sensores de rede OT e os erros são mostrados se a conexão do sensor com o Azure é perdida.

Por exemplo:

Para obter mais informações, consulte Gerenciar sensores individuais e Integrar sensores de OT ao Defender para IoT.

Dezembro de 2022

| Área de serviço | Atualizações |

|---|---|

| Redes OT | Nova experiência de compra para planos de OT |

| Redes do Enterprise IoT | Alertas e recomendações do sensor de Enterprise IoT (versão prévia pública) |

Alertas e recomendações do sensor de Enterprise IoT (versão prévia pública)

O portal do Azure agora fornece os seguintes dados de segurança adicionais para o tráfego detectado pelos sensores de rede da IoT do Enterprise:

| Tipo de dados | Descrição |

|---|---|

| Alertas | O sensor de rede do Enterprise IoT agora dispara os seguintes alertas: - Tentativa de conexão com IP mal-intencionado conhecido - Solicitação de nome de domínio mal-intencionado |

| Recomendações | O sensor de rede do Enterprise IoT agora dispara a seguinte recomendação para dispositivos detectados, conforme relevante: Desabilitar o protocolo de administração não seguro |

Para obter mais informações, consulte:

- Alertas do mecanismo de malware

- Exibir e gerenciar alertas no portal do Azure

- Aprimorar a postura de segurança com recomendações de segurança

- Descobrir dispositivos Enterprise IoT com um sensor de rede do Enterprise IoT (versão prévia pública)

Nova experiência de compra para planos de OT

Agora, a página Planos e preços no portal do Azure inclui uma nova experiência de compra aprimorada para planos do Defender para IoT para redes de OT. Edite seu plano de OT no portal do Azure, por exemplo, para alterar seu plano de uma avaliação para um compromisso mensal ou anual ou atualizar o número de dispositivos ou sites.

Para obter mais informações, consulte Gerenciar planos de OT em assinaturas do Azure.

Novembro de 2022

| Área de serviço | Atualizações |

|---|---|

| Redes OT | - Versões do sensor 22.x e posteriores: controle de acesso baseado em site no portal do Azure (versão prévia pública) - Todas as versões do sensor de OT: novas notas sobre a versão do software de monitoramento de OT |

Controle de acesso baseado em site no portal do Azure (versão prévia pública)

Para as versões de software do sensor 22.x, o Defender para IoT agora dá suporte ao controle de acesso baseado em site, que permite aos clientes controlar o acesso do usuário aos recursos do Defender para IoT no portal do Azure no nível do site.

Por exemplo, aplique as funções Leitor de Segurança, Administração de Segurança, Colaborador ou Proprietário para determinar o acesso do usuário aos recursos do Azure, como as páginas de Alertas, Inventário de dispositivos ou Pastas de Trabalho.

Para gerenciar o controle de acesso baseado em site, selecione o site na página Sites e sensores e, em seguida, selecione o link Gerenciar controle de acesso ao site (versão prévia). Por exemplo:

Para obter mais informações, consulte Gerenciar usuários de monitoramento de OT no portal do Azure e Funções de usuário do Azure para monitoramento de OT e IoT Enterprise.

Observação

Os Sites e, portanto, o controle de acesso baseado em site, são relevantes apenas para monitoramento de rede OT.

Novas notas sobre a versão do software de monitoramento de OT

A documentação do Defender para IoT agora tem uma nova página de notas sobre a versão dedicada ao software de monitoramento de OT, com detalhes sobre nossos modelos de suporte de versão e recomendações de atualização.

Continuamos atualizando este artigo, nossa página principal Novidades, com novos recursos e aprimoramentos para as redes OT e Enterprise IoT. Os novos itens listados incluem recursos no locais e na nuvem, e são listados por mês.

Por outro lado, as novas notas sobre a versão do software de monitoramento de OT listam apenas as atualizações de monitoramento de rede OT que exigem que você atualize o software local. Os itens são listados por versões principais e de patch, com uma tabela agregada de versões, datas e escopo.

Para mais informações, confira Notas sobre a versão do software de monitoramento de OT.

Outubro de 2022

| Área de serviço | Atualizações |

|---|---|

| Redes OT | Referência avançada de alerta de monitoramento de OT |

Referência avançada de alerta de monitoramento de OT

Nosso artigo de referência de alerta agora inclui os seguintes detalhes para cada alerta:

Categoria de alerta, útil quando você deseja investigar alertas agregados por uma atividade específica ou configurar regras SIEM para gerar incidentes com base em atividades específicas

Limite de alerta, para alertas relevantes. Os limites indicam o ponto específico no qual um alerta é disparado. O usuário cyberx pode modificar limites de alerta conforme necessário na página Suporte do sensor.

Para saber mais, confira Tipos e descrições de alertas de monitoramento de OT e Categorias de alerta com suporte.

Setembro de 2022

| Área de serviço | Atualizações |

|---|---|

| Redes OT | Todas as versões com suporte do software do sensor de OT: - Vulnerabilidades de dispositivo do portal do Azure - Recomendações sobre segurança para redes de OT Todas as versões de software do sensor de OT 22.x: Atualizações para regras de firewall de conexão de nuvem do Azure Versão do software do sensor 22.2.7: – Correções de bug e melhorias de estabilidade Versão do software do sensor 22.2.6: – Correções de bug e melhorias de estabilidade – Aprimoramentos no algoritmo de classificação de tipo de dispositivo Integração do Microsoft Sentinel: - Aprimoramentos de investigação com entidades de dispositivo IoT - Atualizações da solução Microsoft Defender para IoT |

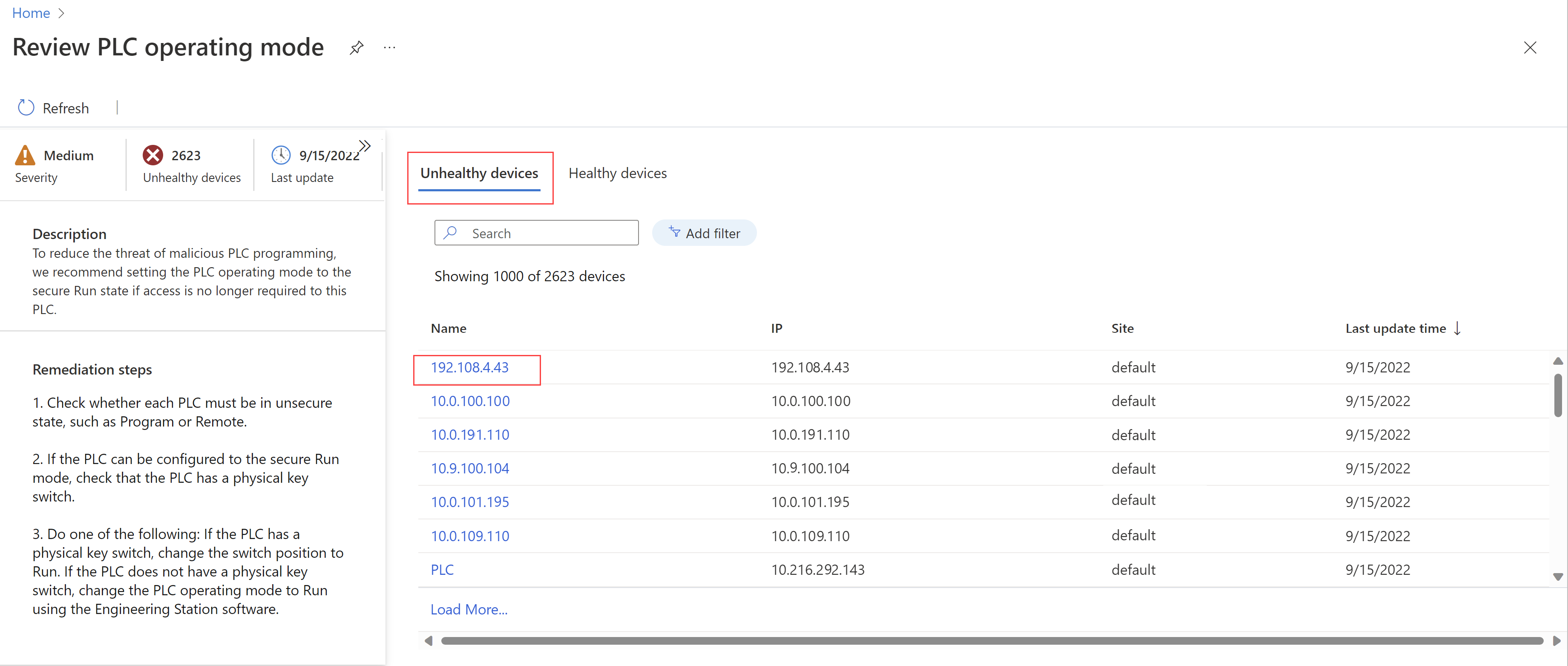

Recomendações sobre segurança para redes de OT (visualização pública)

Agora, o Defender para IoT fornece recomendações de segurança para ajudar os clientes a gerenciar sua postura de segurança de rede OT/IoT. As recomendações do Defender para IoT ajudam os usuários a formar planos de mitigação acionáveis e priorizados que abordam os desafios exclusivos das redes OT/IoT. Use recomendações para reduzir o risco e a superfície de ataque da rede.

Você pode ver as seguintes recomendações de segurança no portal do Azure para dispositivos detectados em suas redes:

Revisar o modo de operação de PLC. Dispositivos com essa recomendação são encontrados com PLCs definidos como estados de modo operacional não seguros. Recomendamos definir os modos de operação de PLC para o estado Execução segura se o acesso não for mais necessário a esse PLC a fim de reduzir a ameaça de programa de PLC mal-intencionada.

Revisar dispositivos não autorizados. Dispositivos com essa recomendação devem ser identificados e autorizados como parte da linha de base de rede. Recomendamos tomar medidas para identificar os dispositivos indicados. Desconecte todos os dispositivos da rede que permanecerem desconhecidos mesmo após a investigação para reduzir a ameaça de dispositivos desonestos ou potencialmente mal-intencionados.

Acesse as recomendações de segurança de um dos seguintes locais:

A página Recomendações, que exibe todas as recomendações atuais em todos os dispositivos de OT detectados.

A guia Recomendações em uma página de detalhes do dispositivo, que exibe todas as recomendações atuais para o dispositivo selecionado.

Em qualquer local, selecione uma recomendação para fazer uma busca detalhada e exibir listas de todos os dispositivos de OT detectados que estão em um estado íntegro ou não íntegro de acordo com a recomendação selecionada. Na guia Dispositivos não íntegros ou Dispositivos íntegros, selecione um link de dispositivo para ir para a página de detalhes do dispositivo selecionado. Por exemplo:

Para obter mais informações, consulte Exibir o estoque de dispositivos e Aprimorar a postura de segurança com recomendações de segurança.

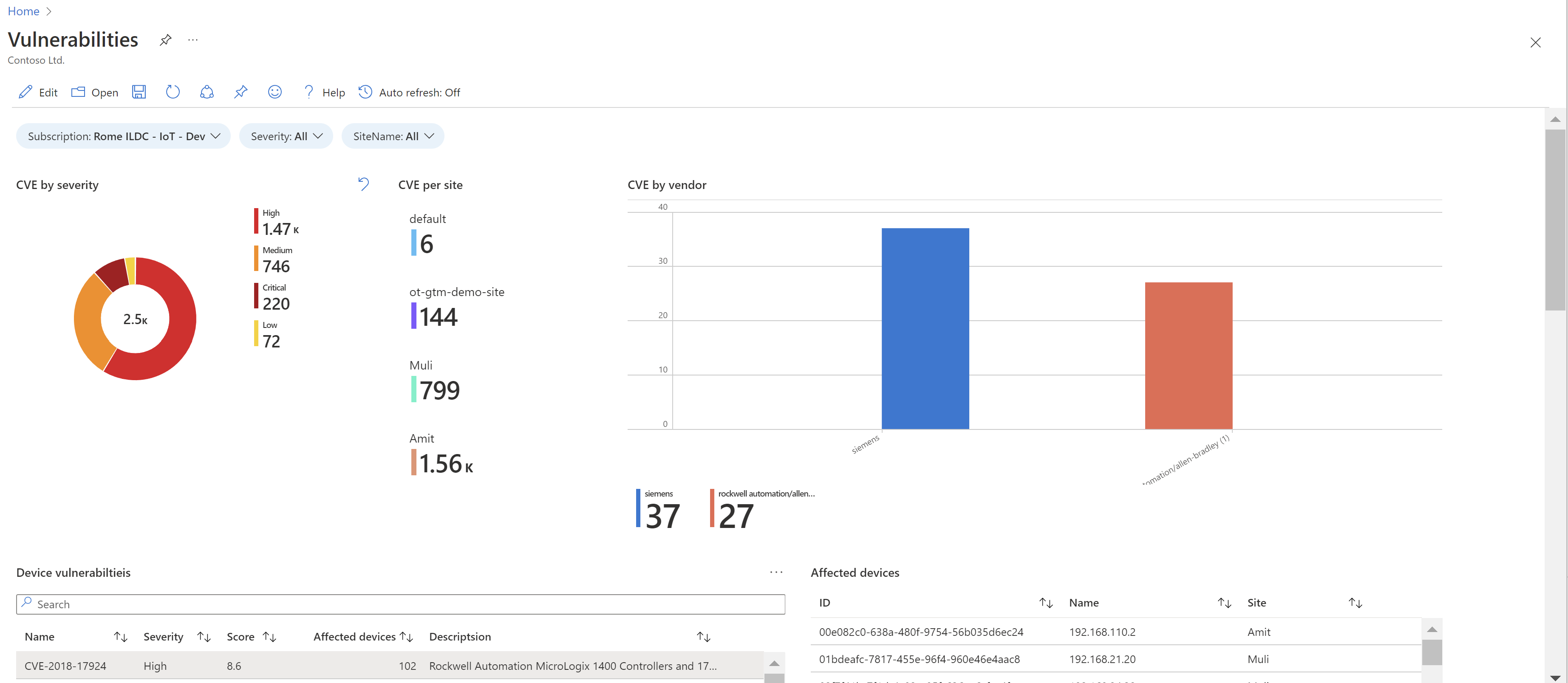

Vulnerabilidades de dispositivo do portal do Azure (visualização pública)

Agora, o Defender para IoT fornece dados de vulnerabilidade no portal do Azure para os dispositivos de rede de OT detectados. Os dados de vulnerabilidade baseiam-se no repositório de dados de vulnerabilidade baseados em padrões documentados no NVD (Banco de Dados Nacional de Vulnerabilidades) do governo dos EUA.

Acesse dados de vulnerabilidade no portal do Azure dos seguintes locais:

Em uma página de detalhes do dispositivo, selecione a guia Vulnerabilidades para exibir as vulnerabilidades atuais no dispositivo selecionado. Por exemplo, na página Inventário de dispositivos, selecione um dispositivo específico e selecione Vulnerabilidades.

Para obter mais informações, consulte Exibir o inventário do dispositivo.

Uma nova pasta de trabalho Vulnerabilidades exibe dados de vulnerabilidade em todos os dispositivos de OT monitorados. Use a pasta de trabalho Vulnerabilidades para exibir dados como CVE por gravidade ou fornecedor, bem como listas completas de vulnerabilidades detectadas e dispositivos e componentes vulneráveis.

Selecione um item nas tabelas Vulnerabilidades do dispositivo, Dispositivos vulneráveis ou Componentes vulneráveis para exibir informações relacionadas nas tabelas à direita.

Por exemplo:

Para obter mais informações, confira Usar as pastas de trabalho do Azure Monitor no Microsoft Defender para IoT.

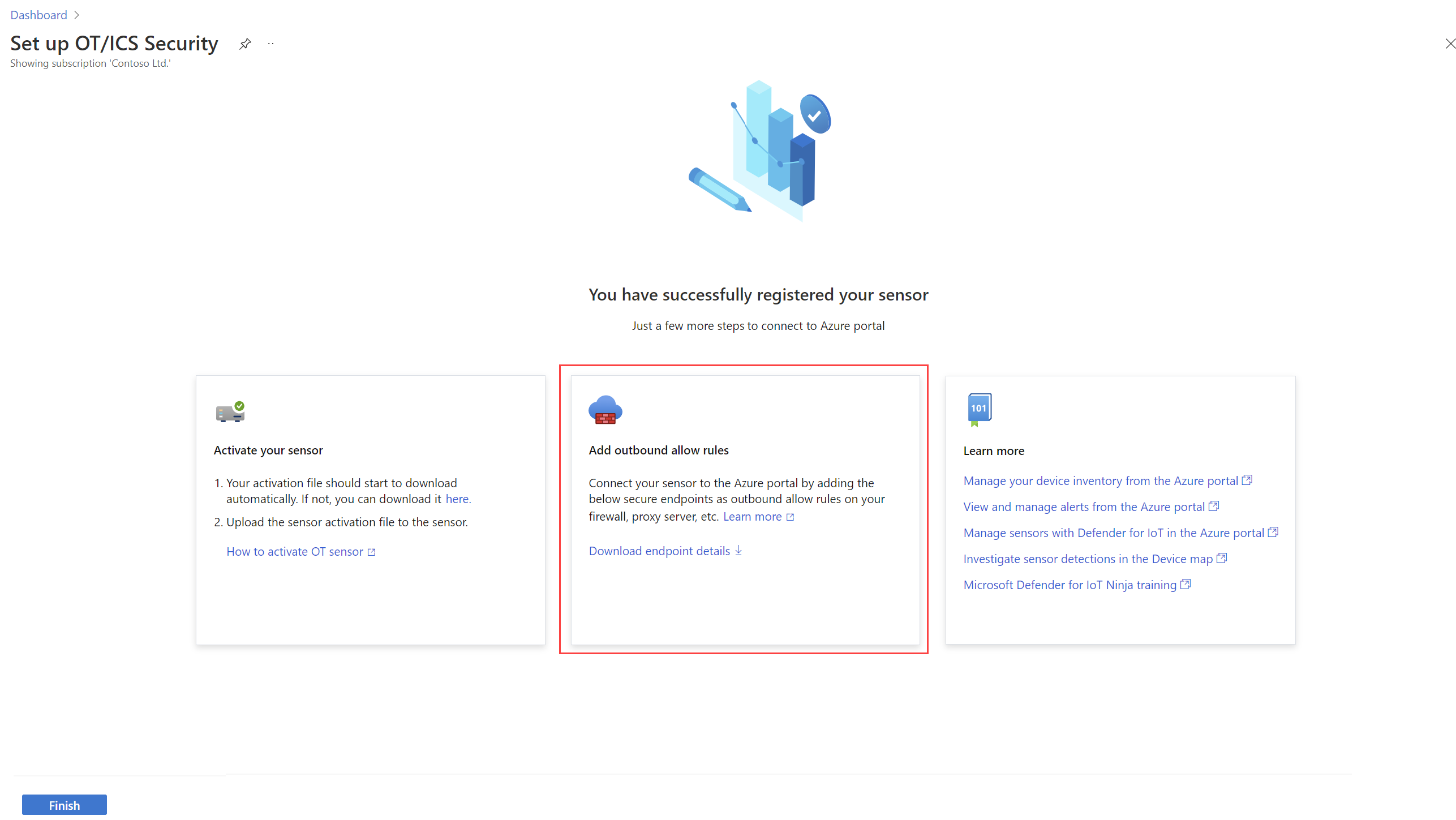

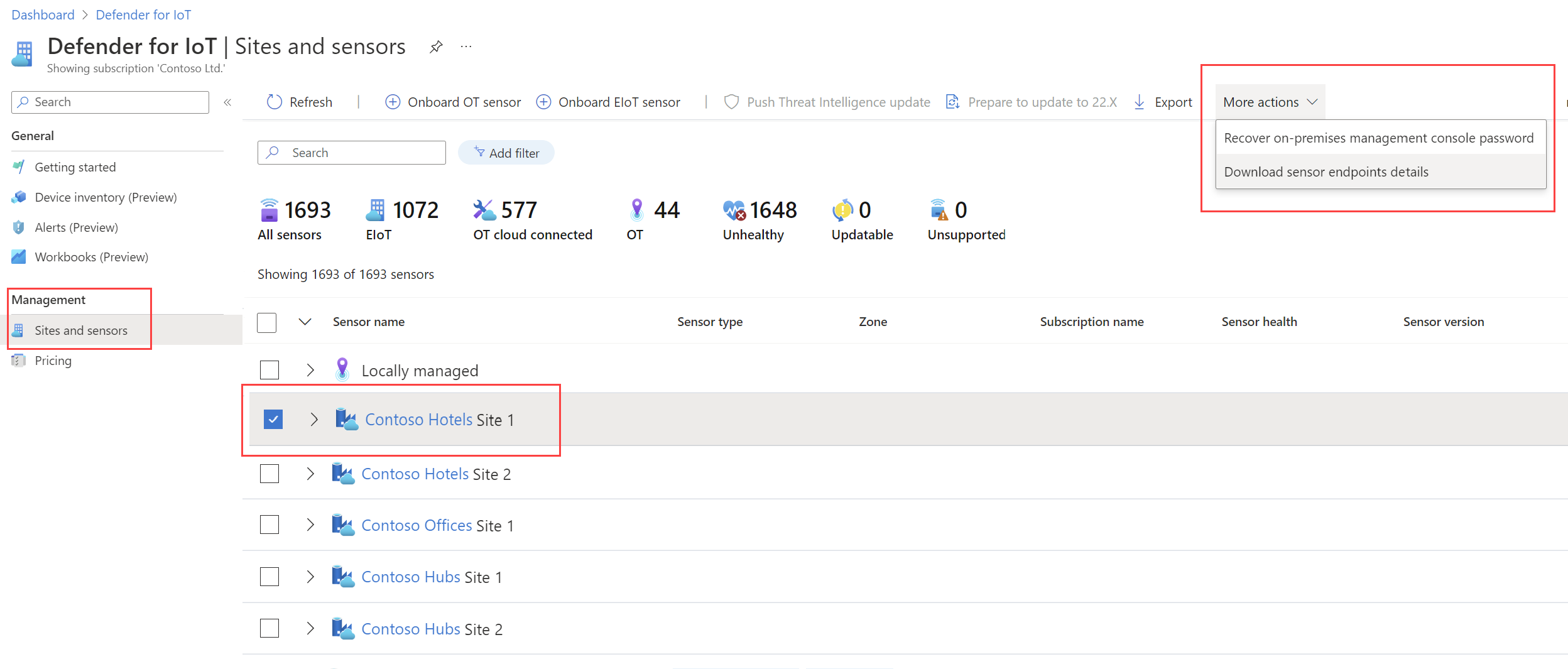

Atualizações para regras de firewall de conexão de nuvem do Azure (visualização pública)

Os sensores de rede de OT se conectam ao Azure para fornecer dados de alerta e de dispositivo e mensagens de integridade do sensor, acessar pacotes de inteligência contra ameaças e muito mais. Os serviços conectados do Azure incluem o Hub IoT, o Armazenamento de Blobs, os Hubs de Eventos e o Centro de Download da Microsoft.

Para sensores de OT com as versões de software 22.x e superiores, o Defender para IoT agora dá suporte a maior segurança ao adicionar regras de permissão de saída para conexões com o Azure. Agora, você pode definir suas regras de permissão de saída para se conectar ao Azure sem usar curingas.

Ao definir regras de permissão de saída para se conectar ao Azure, você precisará habilitar o tráfego HTTPS para cada um dos pontos de extremidade necessários na porta 443. As regras de permissão de saída são definidas uma vez para todos os sensores de OT integrados à mesma assinatura.

Para versões do sensor com suporte, baixe a lista completa de pontos de extremidade seguros necessários dos seguintes locais no portal do Azure:

Uma página de registro de sensor bem-sucedida: depois de integrar um novo sensor de OT, com a versão 22.x, a página de registro bem-sucedido agora fornece instruções para as próximas etapas, incluindo um link para os pontos de extremidade que você precisará adicionar como regras de permissão de saída segura em sua rede. Selecione o link Baixar detalhes do ponto de extremidade para baixar o arquivo JSON.

Por exemplo:

A página Sites e sensores: selecione um sensor de OT com versões de software 22.x ou superior ou um site com uma ou mais versões de sensor com suporte. Em seguida, selecione Mais ações>Baixar detalhes do ponto de extremidade para baixar o arquivo JSON. Por exemplo:

Para obter mais informações, consulte:

- Tutorial: Introdução ao Microsoft Defender para IoT para segurança de OT

- Gerenciar sensores com o Defender para IoT no portal do Azure

- Requisitos de rede

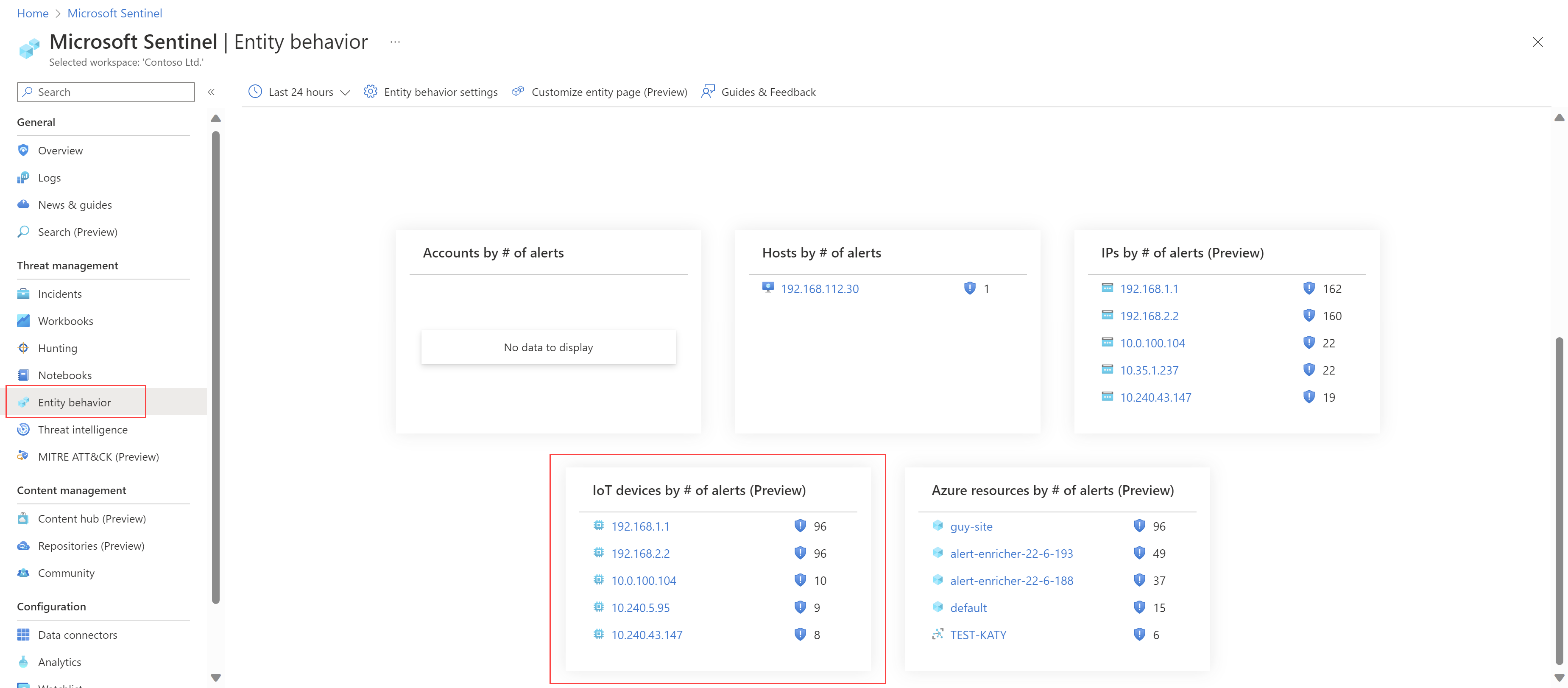

Aprimoramentos de investigação com entidades de dispositivo IoT no Microsoft Sentinel

A integração do Defender para IoT com o Microsoft Sentinel agora dá suporte a uma página de entidade de dispositivo IoT. Ao investigar incidentes e monitorar a segurança de IoT no Microsoft Sentinel, agora você pode identificar seus dispositivos mais confidenciais e ir diretamente para mais detalhes em cada página da entidade do dispositivo.

A página de entidade do dispositivo IoT fornece informações contextuais sobre um dispositivo IoT, com detalhes básicos do dispositivo e informações de contato do proprietário do dispositivo. Os proprietários de dispositivos são definidos por site na página Sites e sensores no Defender para IoT.

A página da entidade do dispositivo IoT pode ajudar a priorizar a correção com base na importância do dispositivo e no impacto nos negócios, de acordo com o site, a zona e o sensor de cada alerta. Por exemplo:

Agora, você também pode buscar dispositivos vulneráveis na página de Comportamento da entidade do Microsoft Sentinel. Por exemplo, veja os cinco principais dispositivos de IoT com o maior número de alertas ou pesquise um dispositivo por endereço IP ou nome do dispositivo:

Para obter mais informações, consulte Investigar mais com entidades de dispositivo de IoT e Opções de gerenciamento de site do portal do Azure.

Atualizações da solução Microsoft Defender para IoT no hub de conteúdo do Microsoft Sentinel

Neste mês, lançamos a versão 2.0 da solução Microsoft Defender para IoT no hub de conteúdo do Microsoft Sentinel, anteriormente conhecido como a solução de Monitoramento de Ameaças de IoT/OT com o Defender para IoT.

Atualizações nesta versão da solução incluem:

Uma alteração de nome. Se você tiver instalado a solução de Monitoramento de Ameaças de IoT/OT com o Defender para IoT no workspace do Microsoft Sentinel, a solução será renomeada automaticamente como Microsoft Defender para IoT, mesmo que você não a atualize.

Melhorias na pasta de trabalho: a pasta de trabalho do Defender para IoT agora inclui:

Um novo painel de Visão geral com as principais métricas no inventário de dispositivos, detecção de ameaças e postura de segurança. Por exemplo:

Um novo painel Vulnerabilidades com detalhes sobre CVEs mostrados em sua rede e nos dispositivos vulneráveis relacionados. Por exemplo:

Melhorias no painel Inventário de dispositivos, incluindo acesso a recomendações de dispositivo, vulnerabilidades e links diretos para as páginas de detalhes do dispositivo Defender para IoT. O painel Inventário de dispositivos na pasta de trabalho Monitoramento de Ameaças de IoT/OT com o Defender para IoT está totalmente alinhado aos dados de inventário de dispositivos do Defender para IoT.

Atualizações do guia estratégico: a solução Microsoft Defender para IoT agora dá suporte à seguinte funcionalidade de automação de SOC com novos guias estratégicos:

Automação com detalhes de CVE: use o guia estratégico AD4IoT-CVEAutoWorkflow para enriquecer comentários de incidentes com CVEs de dispositivos relacionados com base nos dados do Defender para IoT. Os incidentes passam por triagem e, se o CVE for crítico, o proprietário do ativo será notificado sobre o incidente por email.

Automação de notificações por email para proprietários de dispositivos. Use o guia estratégico AD4IoT-SendEmailtoIoTOwner para que um email de notificação seja enviado automaticamente ao proprietário do dispositivo sobre novos incidentes. Os proprietários de dispositivos podem responder ao email para atualizar o incidente conforme necessário. Os proprietários de dispositivos são definidos no nível do site no Defender para IoT.

Automação para incidentes com dispositivos confidenciais: use o guia estratégico AD4IoT-AutoTriageIncident para atualizar automaticamente a gravidade de um incidente com base nos dispositivos envolvidos nele e em seu nível de confidencialidade ou importância para a organização. Por exemplo, qualquer incidente envolvendo um dispositivo confidencial pode ser escalado automaticamente para um nível de gravidade mais alto.

Para obter mais informações, consulte Investigar incidentes do Microsoft Defender para IoT com o Microsoft Sentinel.

Agosto de 2022

| Área de serviço | Atualizações |

|---|---|

| Redes OT | Sensor software versão 22.2.5: versão secundária com melhorias de estabilidade Software do sensor versão 22.2.4: novas colunas de alerta com dados de carimbo de data/hora Software do sensor versão 22.1.3: integridade do sensor do portal do Azure (versão prévia pública) |

Novas colunas de alerta com dados de carimbo de data/hora

A partir da versão 22.2.4 do sensor OT, os alertas do Defender for IoT no portal do Azure e no console do sensor agora mostram as seguintes colunas e dados:

Última detecção. Define a última vez que o alerta foi detectado na rede e substitui a coluna tempo de detecção.

Primeira detecção. Define a primeira vez que o alerta foi detectado na rede.

Última atividade. Define a última vez em que o alerta foi alterado, incluindo atualizações manuais para gravidade ou status, ou alterações automatizadas para atualizações de dispositivo ou eliminação de duplicação de dispositivo/alerta.

As colunas Primeira detecção e Última atividade não são exibidas por padrão. Adicione-os à sua página Alertas conforme necessário.

Dica

Se você também for usuário do Microsoft Sentinel, estará familiarizado com dados semelhantes de suas consultas do Log Analytics. As novas colunas de alerta no Defender for IoT são mapeadas da seguinte forma:

- A hora da última detecção do Defender for IoT é semelhante ao Log Analytics EndTime

- A hora da Primeira detecção do Defender for IoT é semelhante ao Log Analytics StartTime

- A hora da Última atividade do Defender para IoT é semelhante ao TimeGenerated do Log Analytics. Para obter mais informações, consulte:

- Exibir alertas no portal Defender for IoT

- Exibir alertas no sensor

- Monitoramento de ameaças de OT nos SOCs empresarias

Integridade do sensor do portal do Azure (visualização pública)

Para o sensor OT versões 22.1.3 e superior, você pode usar os novos widgets de integridade do sensor e dados da coluna da tabela para monitorar a integridade do sensor diretamente da página Sites e sensores no portal do Azure.

Também adicionamos uma página de detalhes do sensor, na qual você detalha um sensor específico do portal do Azure. Na página Sites e sensores, selecione um nome de sensor específico. A página de detalhes do sensor lista os dados básicos do sensor, a integridade do sensor e todas as configurações do sensor aplicadas.

Para saber mais, confira Entender a integridade do sensor e Referência da mensagem de integridade do sensor.

Julho de 2022

| Área de serviço | Atualizações |

|---|---|

| Redes do Enterprise IoT | - Integração do Enterprise IoT e do Defender para Ponto de Extremidade em GA |

| Redes OT | Versão do software do sensor 22.2.4: - Aprimoramentos de inventário de dispositivos - Aprimoramentos para a API de integração do ServiceNow Versão do software do sensor 22.2.3: - Atualizações de perfil de hardware do dispositivo OT - Acesso PCAP pelo portal do Azure - Sincronização de alerta bidirecional entre sensores e o portal do Azure - Conexões de sensor restauradas após a rotação do certificado - Aprimoramentos do log de diagnóstico de suporte - Nomes de sensor mostrados nas guias do navegador Versão do software do sensor 22.1.7: - Mesmas senhas para usuários cyberx_host e cyberx |

| Recursos somente na nuvem | - Sincronização de incidentes do Microsoft Sentinel com alertas do Defender para IoT |

Integração do Enterprise IoT e do Defender para Ponto de Extremidade em GA

A integração do Enterprise IoT ao Microsoft Defender para Ponto de Extremidade agora está em GA (Disponibilidade Geral). Com essa atualização, fizemos as seguintes atualizações e melhorias:

Integrar um plano do Enterprise IoT diretamente no Defender para Ponto de Extremidade. Para obter mais informações, confira Gerenciar suas assinaturas e a documentação do Defender para Ponto de Extremidade.

Integração perfeita com o Microsoft Defender para Ponto de Extremidade para exibir dispositivos do Enterprise IoT detectados e seus alertas, vulnerabilidades e recomendações relacionados no portal de Segurança do Microsoft 365. Para obter mais informações, confira Tutorial do Enterprise IoT e a documentação do Defender para Ponto de Extremidade. Você pode continuar a exibir dispositivos do Enterprise IoT detectados na página de inventário do dispositivo do Defender para IoT no portal do Azure.

Todos os sensores do Enterprise IoT agora são adicionados automaticamente ao mesmo site no Defender para IoT, chamado rede Enterprise. Ao integrar um novo dispositivo Enterprise IoT, você só precisa definir um nome de sensor e selecionar sua assinatura, sem definir um site ou zona.

Observação

O sensor de rede do Enterprise IoT e todas as detecções permanecem na Versão Prévia Pública.

Mesmas senhas para usuários cyberx_host e cyberx

Durante as instalações e atualizações de software de monitoramento de OT, o usuário cyberx recebe uma senha aleatória. Ao atualizar da versão 10.x.x para a versão 22.1.7, a senha cyberx_host é atribuída com uma senha idêntica ao usuário cyberx.

Para saber mais, confira Instalar software de monitoramento sem agente de OT e Atualizar o software de monitoramento do Defender para IoT OT.

Aprimoramentos de inventário de dispositivo

Começando com a versão 22.2.4 do sensor OT, agora você pode executar as seguintes ações na página de inventário de dispositivos do console do sensor:

Mesclar dispositivos duplicados. Talvez seja necessário mesclar dispositivos se o sensor tiver descoberto entidades de rede separadas associadas a um único dispositivo exclusivo. Os exemplos desse cenário podem incluir um PLC com quatro cartões de rede, um laptop com WiFi e um cartão de rede físico ou uma única estação de trabalho com vários cartões de rede.

Excluir dispositivos únicos. Agora, você pode excluir um único dispositivo que não se comunica há pelo menos 10 minutos.

Exclua dispositivos inativos por usuários administradores. Agora, todos os usuários administradores, além do usuário cyberx, podem excluir dispositivos inativos.

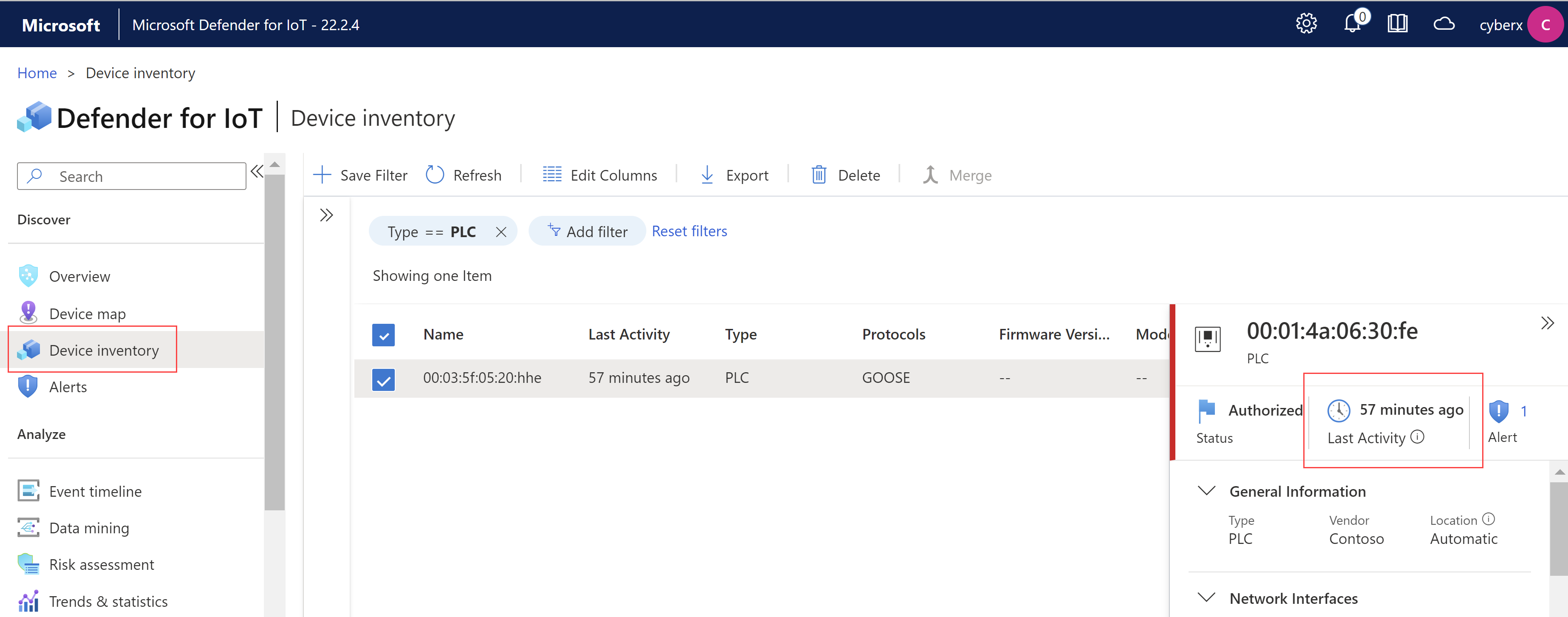

Também começando na versão 22.2.4, na página de inventário de dispositivos do console do sensor, o valor Visto pela última vez no painel de detalhes do dispositivo é substituído por Última atividade. Por exemplo:

Para obter mais informações, confira Gerenciar o inventário de dispositivos OT em um console de sensor.

Aprimoramentos para a API de integração do ServiceNow

O sensor OT versão 22.2.4 fornece aprimoramentos para a API devicecves, que obtém detalhes sobre os CVEs encontrados para um determinado dispositivo.

Agora você pode adicionar qualquer um dos seguintes parâmetros à sua consulta para ajustar seus resultados:

- "sensorId": mostra os resultados de um sensor específico, conforme definido pela ID do sensor fornecida.

- "score" – determina uma pontuação CVE mínima a ser recuperada. Todos os resultados terão uma pontuação CVE igual ou superior ao valor fornecido. Padrão = 0.

- "deviceIds" – uma lista separada por vírgulas de IDs de dispositivo das quais você deseja mostrar resultados. Por exemplo: 1232,34,2,456

Para obter mais informações, confira Referência da API de Integração para consoles de gerenciamento locais (versão prévia pública).

Atualizações de perfil de hardware do dispositivo OT

Atualizamos as convenções de nomenclatura para nossos perfis de hardware do dispositivo OT para maior transparência e clareza.

Os novos nomes refletem o tipo de perfil, incluindo as linhas Corporativa, Empresarial e de Produção e também o tamanho do armazenamento em disco relacionado.

Use a seguinte tabela para entender o mapeamento entre os nomes de perfil de hardware herdados e os nomes atuais usados na instalação de software atualizada:

| Nome herdado | Novo nome | Descrição |

|---|---|---|

| Corporativo | C5600 | Um ambiente corporativo com: 16 núcleos 32 GB de RAM Armazenamento em disco de 5,6 TB |

| Empresa | E1800 | Um ambiente empresarial com: Oito Núcleos 32 GB de RAM Armazenamento em disco de 1,8 TB |

| SMB | L500 | Um ambiente de linha de produção com: Quatro Núcleos 8 GB de RAM Armazenamento em disco de 500 GB |

| Office | L100 | Um ambiente de linha de produção com: Quatro Núcleos 8 GB de RAM Armazenamento em disco de 100 GB |

| Robusto | L64 | Um ambiente de linha de produção com: Quatro Núcleos 8 GB de RAM Armazenamento em disco de 64 GB |

Agora também damos suporte a novos perfis de hardware corporativo, para sensores que dão suporte a tamanhos de disco de 500 GB e 1 TB.

Para obter mais informações, consulte Quais dispositivos eu preciso?

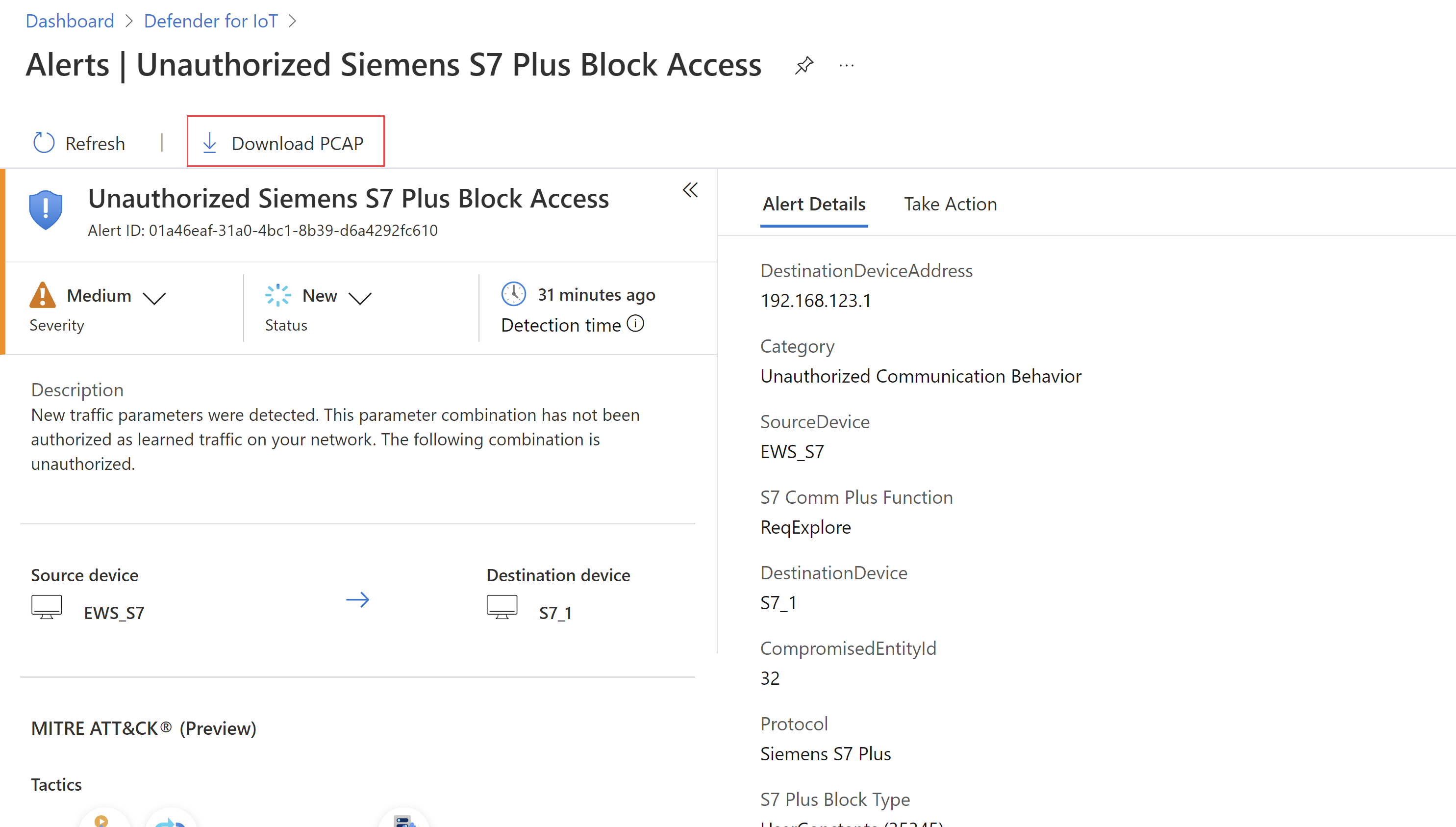

Acesso PCAP do portal do Azure (versão prévia pública)

Agora você pode acessar os arquivos de tráfego bruto, conhecidos como arquivos de captura de pacotes ou arquivos PCAP, diretamente do portal do Azure. Esse recurso dá suporte a engenheiros de segurança SOC ou OT que desejam investigar alertas do Defender para IoT ou do Microsoft Sentinel, sem precisar acessar cada sensor separadamente.

Os arquivos PCAP são baixados no armazenamento do Azure.

Para obter mais informações, confira Exibir e gerenciar alertas do portal do Azure.

Sincronização de alerta bidirecional entre sensores e o portal do Azure (Versão prévia pública)

Para sensores atualizados para a versão 22.2.1, os status de alerta e de aprendizado agora são totalmente sincronizados entre o console do sensor e o portal do Azure. Por exemplo, isso significa que você pode fechar um alerta no portal do Azure ou no console do sensor, e o status do alerta é atualizado em ambos os locais.

Saiba mais sobre um alerta do portal do Azure ou no console do sensor para garantir que ele não seja disparado novamente na próxima vez que o mesmo tráfego de rede for detectado.

O console do sensor também é sincronizado com um console de gerenciamento local, para que os status de alerta e de aprendizado permaneçam atualizados em suas interfaces de gerenciamento.

Para obter mais informações, consulte:

- Exibir e gerenciar alertas no portal do Azure

- Exibir e gerenciar alertas no seu sensor

- Trabalhar com alertas no console de gerenciamento local

Conexões de sensor restauradas após o giro do certificado

A partir da versão 22.2.3, após a rotação dos certificados, as conexões do sensor serão restauradas automaticamente para o console de gerenciamento local e você não precisará reconectá-las manualmente.

Para obter mais informações, consulte Criar certificados SSL/TLS para dispositivos de OT e Gerenciar um certificado SSL/TLS.

Aprimoramentos de log de diagnóstico de suporte (Versão prévia pública)

Começando na versão 22.1.1 do sensor, é possível baixar um log de diagnóstico do console do sensor para enviar suporte ao abrir um tíquete.

Agora, para sensores gerenciados localmente, você pode carregar esse log de diagnóstico diretamente no portal do Azure.

Dica

Para sensores conectados à nuvem, começando na versão 22.1.3 do sensor, o log de diagnóstico fica automaticamente disponível para suporte quando você abre o tíquete.

Para obter mais informações, consulte:

Nomes de sensor mostrados nas guias do navegador

Começando na versão 22.2.3 do sensor, o nome do sensor é exibido na guia do navegador, facilitando a identificação dos sensores com os quais você está trabalhando.

Por exemplo:

Para obter mais informações, confira Gerenciar sensores individuais.

Sincronização de incidentes do Microsoft Sentinel com alertas do Defender para IoT

A solução Monitoramento de Ameaças de IoT/OT com o Defender para IoT agora garante que os alertas no Defender para IoT sejam atualizados com alterações de status de incidente relacionadas do Microsoft Sentinel.

Essa sincronização substitui os status definidos no Defender para IoT, no portal do Azure ou no console do sensor, para que os status do alerta correspondam ao do incidente relacionado.

Atualize sua solução Monitoramento de Ameaças de IoT/OT com Defender para IoT para usar o suporte de sincronização mais recente, incluindo o novo guia estratégico AD4IoT-AutoAlertStatusSync. Depois de atualizar a solução, certifique-se de que você também execute as etapas necessárias para garantir que o novo guia estratégico funcione conforme o esperado.

Para obter mais informações, consulte:

- Tutorial: Integrar o Defender para IoT e o Sentinel

- Exibir e gerenciar alertas no portal Defender para IoT (Versão Prévia)

- Exibir alertas no sensor

Junho de 2022

Software do sensor versão 22.1.6: versão secundária com atualizações de manutenção para componentes internos do sensor

Software do sensor versão 22.1.5: versão secundária para aprimorar pacotes de instalação de TI e atualizações de software

Recentemente, otimizamos e aprimoramos nossa documentação da seguinte maneira:

- Catálogo de dispositivos atualizado para ambientes OT

- Reorganização de documentação para organizações de usuário final

Catálogo de dispositivos atualizado para ambientes OT

Atualizamos e renovamos o catálogo de dispositivos com suporte para monitorar ambientes OT. Esses dispositivos dão suporte a opções de implantação flexíveis para ambientes de todos os tamanhos e podem ser usados para hospedar o sensor de monitoramento OT e consoles de gerenciamento locais.

Use as novas páginas da seguinte maneira:

Entenda qual modelo de hardware melhor atende às necessidades da sua organização. Para obter mais informações, consulte Quais dispositivos eu preciso?

Saiba mais sobre os dispositivos de hardware pré-configurados que estão disponíveis para compra ou os requisitos do sistema para máquinas virtuais. Para obter mais informações, consulte Dispositivos físicos pré-configurados para monitoramento de OT e Monitoramento de OT com soluções de virtualização.

Para obter mais informações sobre cada tipo de dispositivo, use a página de referência vinculada ou navegue por nossa nova seção Consultar dispositivos de monitoramento OT >.

Os artigos de referência para cada tipo de dispositivo, incluindo dispositivos virtuais, incluem etapas específicas para configurar o dispositivo para monitoramento de OT com o Defender para IoT. Os procedimentos genéricos de instalação e solução de problemas de software ainda estão documentados na Instalação de software do Defender para IoT.

Reorganização de documentação para organizações de usuário final

Recentemente, reorganizamos nossa documentação do Defender para IoT para organizações de usuário final, destacando um caminho mais claro para integração e introdução.

Confira nossa nova estrutura para acompanhar a exibição de dispositivos e ativos, gerenciamento de alertas, vulnerabilidades e ameaças, integração com outros serviços e implantação e manutenção do sistema Defender para IoT.

Artigos novos e atualizados incluem:

- Bem-vindo(a) ao Microsoft Defender para IoT para organizações

- Arquitetura do Microsoft Defender para IoT

- Guia de início rápido: Introdução ao Azure Defender para IoT

- Tutorial: Configuração da avaliação do Microsoft Defender para IoT

- Tutorial: Introdução ao Enterprise IoT

Observação

Para enviar comentários sobre documentos por meio de GitHub, role até a parte inferior da página e selecione a opção Comentários para Esta página. Ficamos felizes em ouvir de você.

Abril de 2022

Dados de propriedade do dispositivo estendido no Inventário de dispositivos

Versão do software do sensor: 22.1.4

Começando com sensores atualizados para a versão 22.1.4, a página Inventário de dispositivos no portal do Azure mostra dados estendidos para os seguintes campos:

- Descrição

- Marcas

- Protocolos

- Scanner

- Última atividade

Para obter mais informações, confira Gerenciar o inventário de dispositivos no portal do Azure.

Março de 2022

Versão do sensor: 22.1.3

- Usar pastas de trabalho do Azure Monitor com o Microsoft Defender para IoT

- GA da solução Monitoramento de Ameaças de OT de IoT com o Defender para IoT

- Editar e excluir dispositivos no portal do Azure

- Atualizações de alerta de estado da chave

- Sair de uma sessão da CLI