Migrar dispositivos para usar o método de conectividade simplificada

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

Este artigo descreve como migrar dispositivos (reonboard) que haviam sido previamente integrados ao Defender para Ponto de Extremidade para usar o método de conectividade simplificada do dispositivo. Para obter mais informações sobre conectividade simplificada, consulte Integração de dispositivos usando conectividade simplificada. Os dispositivos devem atender aos pré-requisitos listados na conectividade simplificada.

Na maioria dos casos, a integração completa do dispositivo não é necessária ao reonboarding. Você pode executar o pacote de integração atualizado e reiniciar seu dispositivo para alternar a conectividade. Confira as informações a seguir para obter detalhes sobre sistemas operacionais individuais.

Importante

Limitações e problemas conhecidos:

- Encontramos um problema de back-end com a população da

ConnectivityTypecoluna na caça avançada para que você possa acompanhar oDeviceInfo tableprogresso da migração. Nosso objetivo é resolve esse problema o mais rápido possível. - Para migrações de dispositivo (reonboarding): a integração não é necessária para alternar para o método de conectividade simplificada. Depois que o pacote de integração atualizado for executado, uma reinicialização completa do dispositivo é necessária para dispositivos Windows e uma reinicialização de serviço para macOS e Linux. Para obter mais informações, confira os detalhes incluídos neste artigo.

- Windows 10 versões 1607, 1703, 1709 e 1803 não dão suporte à reonboarding. Insira primeiro e, em seguida, insira usando o pacote atualizado. Essas versões também exigem uma lista de URL mais longa.

- Não há suporte para dispositivos que executam o agente MMA e devem continuar usando o método de integração do MMA.

Migrando dispositivos usando o método simplificado

Recomendação de migração

Comece pequeno. É recomendável começar com um pequeno conjunto de dispositivos primeiro. Aplique o blob de integração usando qualquer uma das ferramentas de implantação com suporte e monitore para conectividade. Se você estiver usando uma nova política de integração, para evitar conflitos, exclua o dispositivo de quaisquer outras políticas de integração existentes.

Validar e monitorar. Depois de integrar o pequeno conjunto de dispositivos, valide se os dispositivos estão integrados com êxito e se comunicando com o serviço.

Migração completa. Nesta fase, você pode implantar gradualmente a migração para um conjunto maior de dispositivos. Para concluir a migração, você pode substituir as políticas de integração anteriores e remover as URLs antigas do dispositivo de rede.

Valide os pré-requisitos do dispositivo antes de prosseguir com as migrações. Essas informações se baseiam no artigo anterior, focando na migração de dispositivos existentes.

Para reonboard de dispositivos, você precisa usar o pacote de integração simplificado. Para obter mais informações sobre como acessar o pacote, consulte Conectividade simplificada.

Dependendo do sistema operacional, as migrações podem exigir uma reinicialização do dispositivo ou uma reinicialização do serviço depois que o pacote de integração for aplicado:

Windows: reinicializar o dispositivo

macOS: Reinicialize o dispositivo ou reinicie o serviço Defender para Ponto de Extremidade executando:

sudo launchctl unload /Library/LaunchDaemons/com.microsoft.fresno.plistsudo launchctl load /Library/LaunchDaemons/com.microsoft.fresno.plist

Linux: reinicie o serviço Defender para Ponto de Extremidade executando:

sudo systemctl restart mdatp

A tabela a seguir lista as instruções de migração para as ferramentas de integração disponíveis com base no sistema operacional do dispositivo.

Windows 10 e 11

Importante

Windows 10 versão 1607, 1703, 1709 e 1803 não dão suporte à reonboarding. Para migrar dispositivos existentes, você precisará integrar e integrar totalmente usando o pacote de integração simplificado.

Para obter informações gerais sobre como integrar dispositivos cliente Windows, consulte Integrando o Cliente Windows.

Confirme se os pré-requisitos são atendidos: Pré-requisitos para usar o método simplificado.

Script local

Siga as diretrizes no script local (até 10 dispositivos) usando o pacote de integração simplificado. Depois de concluir as etapas, você deve reiniciar o dispositivo para que a conectividade do dispositivo seja alternada.

Política de grupo

Siga as diretrizes na política de grupo usando o pacote de integração simplificado. Depois de concluir as etapas, você deve reiniciar o dispositivo para que a conectividade do dispositivo seja alternada.

Microsoft Intune

Siga as diretrizes em Intune usando o pacote de integração simplificado. Você pode usar a opção "auto from connector"; no entanto, essa opção não reaplica automaticamente o pacote de integração. Create uma nova política de integração e direcione primeiro um grupo de teste. Depois de concluir as etapas, você deve reiniciar o dispositivo para que a conectividade do dispositivo seja alternada.

Microsoft Configuration Manager

Siga as diretrizes em Configuration Manager.

VDI

Use as diretrizes em Dispositivos VDI (infraestrutura de área de trabalho virtual) não persistentes. Depois de concluir as etapas, você deve reiniciar o dispositivo para que a conectividade do dispositivo seja alternada.

Verificando a conectividade do dispositivo com o método simplificado para dispositivos migrados

Você pode usar os seguintes métodos para marcar que conectou com êxito dispositivos Windows:

- Analisador de cliente

- Acompanhamento com a caça avançada no Microsoft Defender XDR

- Rastrear localmente usando Visualizador de Eventos (para Windows)

- Executar testes para confirmar a conectividade com os serviços do Defender para Ponto de Extremidade

- Verificando o editor do registro

- Teste de detecção do PowerShell

Para macOS e Linux, você pode usar os seguintes métodos:

- Testes de conectividade MDATP

- Acompanhamento com a caça avançada no Microsoft Defender XDR

- Executar testes para confirmar a conectividade com os serviços do Defender para Ponto de Extremidade

Usar o Windows (Analisador de Clientes do Defender para Ponto de Extremidade) para validar a conectividade após a integração para pontos de extremidade migrados

Depois de integrado, execute o MDPE Analisador de Clientes para confirmar que seu dispositivo está se conectando às URLs atualizadas apropriadas.

Baixe a ferramenta Microsoft Defender para Ponto de Extremidade Analisador de Clientes em que o sensor defender para ponto de extremidade está em execução.

Você pode seguir as mesmas instruções que em Verificar conectividade do cliente com Microsoft Defender para Ponto de Extremidade serviço. O script usa automaticamente o pacote de integração configurado no dispositivo (deve ser versão simplificada) para testar a conectividade.

Verifique se a conectividade está estabelecida com as URLs apropriadas.

Acompanhamento com a caça avançada no Microsoft Defender XDR

Você pode usar a caça avançada em Microsoft Defender portal para exibir o tipo de conectividade status.

Essas informações são encontradas na tabela DeviceInfo na coluna "ConnectivityType":

- Nome da coluna: ConnectivityType

- Valores possíveis:

<blank>, Simplificado, Standard - Tipo de dados: Cadeia de caracteres

- Descrição: tipo de conectividade do dispositivo para a nuvem

Depois que um dispositivo é migrado para usar o método simplificado e o dispositivo estabelece uma comunicação bem-sucedida com o comando EDR & canal de controle, o valor é representado como "Simplificado".

Se você mover o dispositivo de volta para o método regular, o valor será "standard".

Para dispositivos que ainda não tentaram reonboard, o valor permanece em branco.

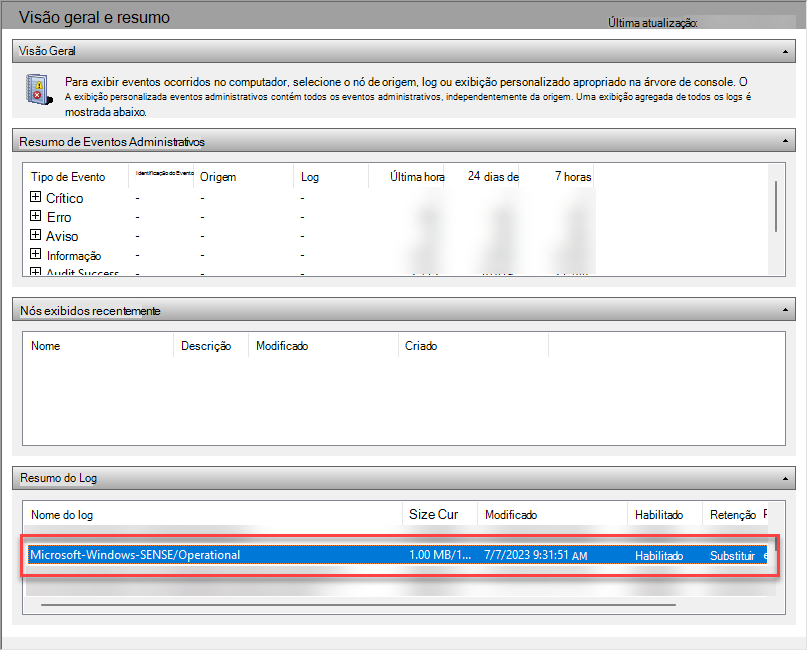

Acompanhamento local em um dispositivo por meio do Windows Visualizador de Eventos

Você pode usar o log operacional SENSE do Windows Visualizador de Eventos para validar localmente as conexões com a nova abordagem simplificada. A ID do Evento SENSE 4 rastreia conexões EDR bem-sucedidas.

Abra o log de eventos de serviço do Defender para Ponto de Extremidade usando as seguintes etapas:

No menu Windows, selecione Iniciar e digite Visualizador de Eventos. Em seguida, selecione Visualizador de Eventos.

Na lista de logs, em Resumo de Log, role para baixo até ver Microsoft-Windows-SENSE/Operational. Clique duas vezes no item para abrir o log.

Você também pode acessar o log expandindoLogs de Aplicativos e Serviços>Microsoft>Windows>SENSE e selecionar Operacional.

A ID do evento 4 rastreia conexões bem-sucedidas com o Canal de Controle de & de Comando do Defender para Ponto de Extremidade. Verifique conexões bem-sucedidas com a URL atualizada. Por exemplo:

Contacted server 6 times, all succeeded, URI: <region>.<geo>.endpoint.security.microsoft.com. <EventData> <Data Name="UInt1">6</Data> <Data Name="Message1">https://<region>.<geo>.endpoint.security.microsoft.com> </EventData>A mensagem 1 contém a URL contatada. Confirme se o evento inclui a URL simplificada (endpoint.security.microsoft.com).

A ID do evento 5 rastreia erros, se aplicável.

Observação

SENSE é o nome interno usado para se referir ao sensor comportamental que alimenta Microsoft Defender para Ponto de Extremidade.

Os eventos registrados pelo serviço serão exibidos no log.

Para obter mais informações, consulte Revisar eventos e erros usando Visualizador de Eventos.

Executar testes para confirmar a conectividade com os serviços do Defender para Ponto de Extremidade

Depois que o dispositivo estiver integrado ao Defender para Ponto de Extremidade, valide se ele continua a aparecer no Inventário de Dispositivos. O DeviceID deve permanecer o mesmo.

Verifique a guia Linha do Tempo da Página do Dispositivo para confirmar se os eventos estão fluindo do dispositivo.

Resposta Ao Vivo

Verifique se a Resposta Ao Vivo está funcionando em seu dispositivo de teste. Siga as instruções em Investigar entidades em dispositivos usando resposta ao vivo.

Execute alguns comandos básicos após a conexão para confirmar a conectividade (como cd, trabalhos, conexão).

Investigação e resposta automatizadas

Verifique se a investigação e a resposta automatizadas estão funcionando em seu dispositivo de teste: configure recursos automatizados de investigação e resposta.

Para laboratórios de teste do IR Automático, navegue até Microsoft Defender XDR tutoriais de> & Tutoriais >& Tutorials& Simulações> **Tutoriais > de Investigação Automatizada.

Proteção fornecida na nuvem

Abra um Prompt de Comando como administrador.

Clique com o botão direito do mouse no item no menu Iniciar, selecione Executar como administrador e selecione Sim no prompt de permissões.

Use o seguinte argumento com o utilitário de linha de comando antivírus Microsoft Defender (mpcmdrun.exe) para verificar se sua rede pode se comunicar com o serviço de nuvem antivírus Microsoft Defender:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -ValidateMapsConnection

Observação

Esse comando só funcionará em Windows 10, versão 1703 ou superior ou Windows 11. Para obter mais informações, consulte Gerenciar Microsoft Defender Antivírus com a ferramenta de linha de comando mpcmdrun.exe.

Bloco de teste à primeira vista

Siga as instruções na demonstração BAFS (Bloco de Microsoft Defender para Ponto de Extremidade à Primeira Vista).

Testar SmartScreen

Siga as instruções em Microsoft Defender Demonstração smartscreen (msft.net).

Teste de detecção do PowerShell

No dispositivo Windows, crie uma pasta:

C:\test-MDATP-test.Abra o Prompt de Comando como administrador.

Na janela do Prompt de Comando, execute o seguinte comando do PowerShell:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Depois que o comando é executado, a janela Prompt de Comando é fechada automaticamente. Se for bem-sucedido, o teste de detecção será marcado como concluído.

Para macOS e Linux, você pode usar os seguintes métodos:

- Testes de conectividade MDATP

- Acompanhamento com a caça avançada no Microsoft Defender XDR

- Executar testes para confirmar a conectividade com os serviços do Defender para Ponto de Extremidade

Teste de conectividade MDATP (macOS e Linux)

Execute mdatp health -details features para confirmar simplified_connectivity: "habilitado".

Executar mdatp health -details edr para confirmar edr_partner_geo_location está disponível. O valor deve ser GW_<geo> onde 'geo' é a localização geográfica do locatário.

Execute o teste de conectividade mdatp. Verifique se o padrão de URL simplificado está presente. Você deve esperar dois para '\storage', um para '\mdav', um para '\xplat' e um para '/packages'.

Por exemplo: https:mdav.us.endpoint.security.microsoft/com/storage

Acompanhamento com a caça avançada no Microsoft Defender XDR

Siga as mesmas instruções do Windows.

Usar o Analisador de Clientes do Defender para Ponto de Extremidade (multiplataforma) para validar a conectividade para pontos de extremidade recém-migrados

Baixe e execute o analisador de clientes para macOS ou Linux. Para obter mais informações, consulte Baixar e executar o analisador de clientes.

Execute

mdeclientanalyzer.cmd -o <path to cmd file>de dentro da pasta MDEClientAnalyzer. O comando usa parâmetros do pacote de integração para testar a conectividade.Execute

mdeclientanalyzer.cmd -g <GW_US, GW_UK, GW_EU>(onde o parâmetro é de GW_US, GW_EU, GW_UK). GW refere-se à opção simplificada. Execute com a geográfica de locatário aplicável.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de