Implementar Microsoft Entra dispositivos associados híbridos com o Intune e o Windows Autopilot

Importante

A Microsoft recomenda a implementação de novos dispositivos como nativos da cloud com Microsoft Entra associação. A implementação de novos dispositivos como Microsoft Entra dispositivos de associação híbrida não é recomendada, incluindo através do Autopilot. Para obter mais informações, veja Microsoft Entra associado vs. Microsoft Entra associado híbrido em pontos finais nativos da cloud: que opção é adequada para a sua organização.

Intune e o Windows Autopilot podem ser utilizados para configurar Microsoft Entra dispositivos associados híbridos. Para isso, siga as etapas neste artigo. Para obter mais informações sobre Microsoft Entra associação híbrida, veja Understanding Microsoft Entra hybrid join and co-management (Compreender a associação híbrida e a cogestão).

Requisitos

- Os dispositivos associados híbridos Microsoft Entra configurados com êxito. Certifique-se de que verifica o registo do dispositivo com o cmdlet Get-MgDevice .

- Se a filtragem baseada em Domínio e UO estiver configurada como parte do Microsoft Entra Connect, certifique-se de que a unidade organizacional (UO) predefinida ou o contentor destinado aos dispositivos Autopilot está incluído no âmbito de sincronização.

Requisitos de inscrição de dispositivos

O dispositivo a ser registrado deve seguir estes requisitos:

- Utilize uma versão atualmente suportada do Windows.

- Tenha acesso à internet seguindo os requisitos de rede do Windows Autopilot.

- Tenha acesso a um controlador de domínio do Active Directory.

- Enviar ping com êxito ao controlador de domínio do domínio que está a ser associado.

- Se utilizar o Proxy, a opção de definições de Proxy do Protocolo de Deteção Automática (WPAD) do Proxy Web tem de estar ativada e configurada.

- Passar pela experiência de configuração inicial pelo usuário (OOBE).

- Utilize um tipo de autorização que Microsoft Entra ID suporta no OOBE.

Embora não seja necessário, configurar Microsoft Entra associação híbrida para os Serviços Federados do Active Directory (ADFS) permite um processo de registo mais rápido do Windows Autopilot Microsoft Entra durante as implementações. Os clientes federados que não suportam a utilização de palavras-passe e que utilizam o AD FS têm de seguir os passos no artigo Serviços de Federação do Active Directory (AD FS) suporte do parâmetro prompt=login para configurar corretamente a experiência de autenticação.

requisitos do servidor do conector Intune

O Conector Intune do Active Directory tem de estar instalado num computador com Windows Server 2016 ou posterior com .NET Framework versão 4.7.2 ou posterior.

O servidor que aloja o Conector Intune tem de ter acesso à Internet e ao Active Directory.

Observação

O servidor Intune Connector requer acesso de cliente de domínio padrão aos controladores de domínio, que inclui os requisitos de porta RPC necessários para comunicar com o Active Directory. Para saber mais, confira os seguintes artigos:

Para aumentar o dimensionamento e a disponibilidade, podem ser instalados vários conectores no ambiente. É recomendável instalar o Conector em um servidor que não está executando nenhum outro conector do Intune. Cada conector tem de ser capaz de criar objetos de computador em qualquer domínio que precise de ser suportado.

- O Conector do Intune requer os mesmos pontos de extremidade que o Intune.

Configurar a inscrição automática de MDM do Windows

Inicie sessão na portal do Azure e selecione Microsoft Entra ID.

No painel esquerdo, selecione Gerir | Mobilidade (MDM e WIP)>Microsoft Intune.

Certifique-se de que os utilizadores que implementam Microsoft Entra dispositivos associados através do Intune e do Windows são membros de um grupo incluído no âmbito do Utilizador MDM.

Use os valores padrão para as caixas Termos de uso do MDM, Descoberta do MDM e URL da Conformidade do MDM e, em seguida, selecione Salvar.

Aumentar o limite de conta de computador na Unidade Organizacional

O Conector Intune do Active Directory cria computadores inscritos no Autopilot no domínio Active Directory local. O computador que hospeda o Conector do Intune deve ter os direitos de criar os objetos de computador dentro do domínio.

Em alguns domínios, os computadores não recebem os direitos para criar computadores. Além disso, os domínios têm um limite integrado (padrão de 10) que se aplica a todos os usuários e computadores que não têm direitos delegados para criar objeto de computador. Os direitos têm de ser delegados a computadores que alojam o Conector Intune na unidade organizacional onde são criados Microsoft Entra dispositivos associados híbridos.

A unidade organizacional que tem os direitos de criação de computadores tem de corresponder:

- A unidade organizacional introduzida no perfil de Associação a Um Domínio.

- Se não estiver selecionado nenhum perfil, o nome de domínio do computador para o domínio da organização.

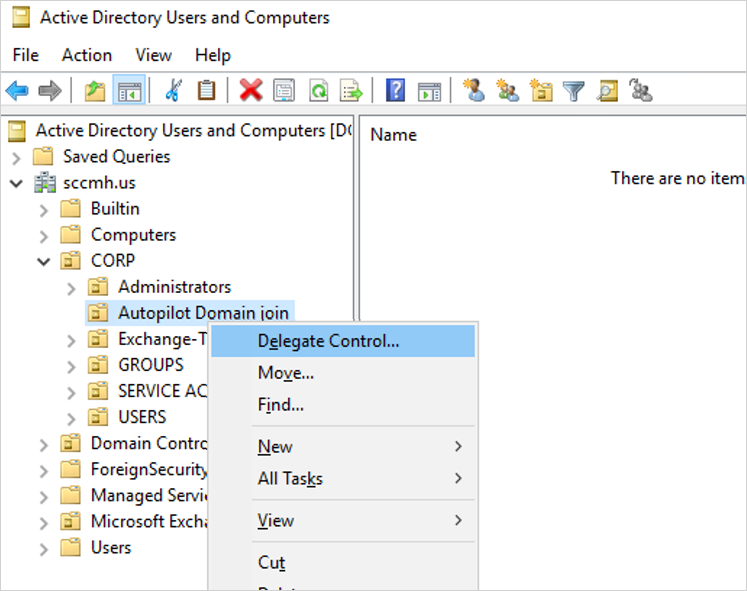

Abra Usuários e Computadores do Active Directory (DSA.msc).

Clique com o botão direito do rato na unidade organizacional a utilizar para criar Microsoft Entra computadores associados híbridos >Delegar Controlo.

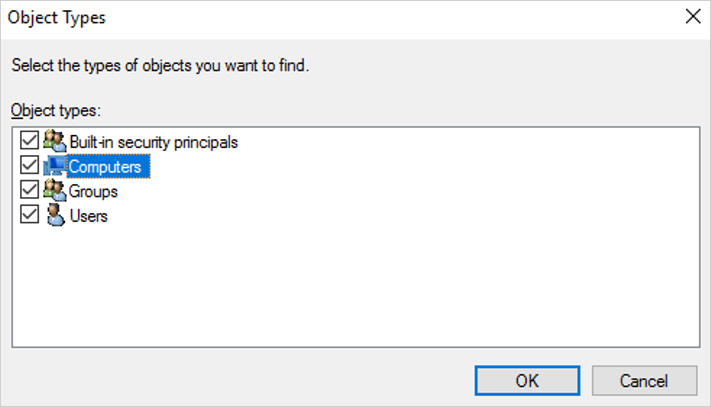

No assistente Delegação de Controle, escolha Avançar>Adicionar>Tipos de Objeto.

No painel Tipos de Objeto, selecione Computadores>OK.

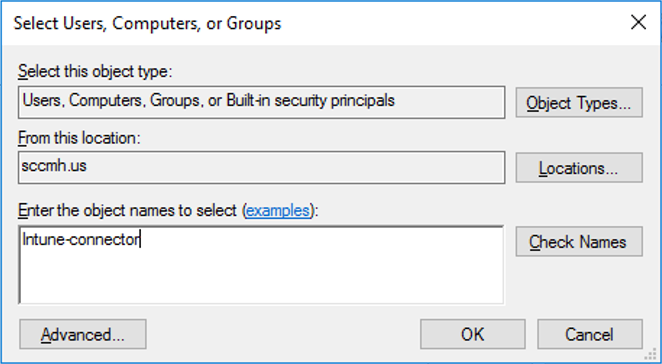

No painel Selecionar Usuários, Computadores ou Grupos, na caixa Inserir nomes de objeto para selecionar, insira o nome do computador em que o Conector está instalado.

Selecione Verificar Nomes para validar a entrada >OK>Seguinte.

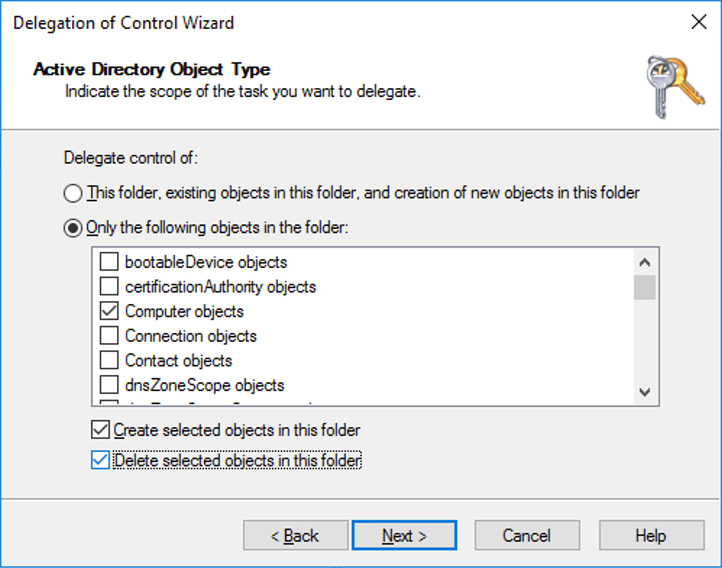

Selecione Criar uma tarefa personalizada para delegar>Avançar.

Selecione Apenas os seguintes objetos na pasta>objetos de Computador.

Selecione Criar objetos selecionados nesta pasta e Excluir objetos selecionados nesta pasta.

Selecione Avançar.

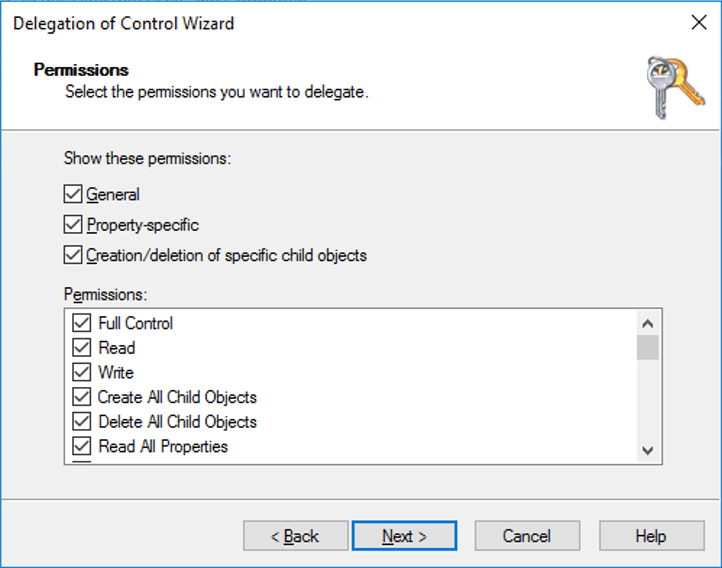

Sob Permissões, selecione a caixa de seleção Controle total. Essa ação selecionará todas as outras opções.

Selecione Avançar>Concluir.

Instalar o Conector do Intune

Antes de iniciar a instalação, certifique-se de que todos os requisitos do servidor do conector Intune são cumpridos.

Etapas de instalação

Por padrão, o Windows Server tem a Configuração de Segurança Reforçada do Internet Explorer ativada. A Configuração de Segurança Avançada da Internet Explorer pode causar problemas ao iniciar sessão no Conector Intune do Active Directory. Uma vez que a Internet Explorer foi preterida e, na maioria das instâncias, nem sequer está instalada no Windows Server, a Microsoft recomenda desativar a Internet Explorer a Configuração de Segurança Avançada. Para desativar a Internet Explorer Configuração de Segurança Avançada:

No servidor onde o Conector Intune está a ser instalado, abra Gerenciador do Servidor.

No painel esquerdo do Gerenciador do Servidor, selecione Servidor Local.

No painel PROPRIEDADES à direita do Gerenciador do Servidor, selecione a ligação Ativado ou Desativado junto a Configuração de Segurança Avançada do IE.

Na janela Internet Explorer Configuração de Segurança Avançada, selecione Desativado em Administradores:e, em seguida, selecione OK.

No ecrã Principal , selecione Dispositivos no painel esquerdo.

Em Dispositivos | Ecrã Descrição geral , em Por plataforma, selecione Windows.

No Windows | Ecrã Dispositivos Windows , em Inclusão de dispositivos, selecione Inscrição.

No Windows | Ecrã de inscrição do Windows, em Windows Autopilot, selecione Intune Conector do Active Directory.

No ecrã Intune Conector do Active Directory, selecione Adicionar.

Siga as instruções para baixar o Conector.

Abra o arquivo de configuração do Conector baixado, ODJConnectorBootstrapper.exe, para instalar o Conector.

No final da configuração, selecione Configurar Agora.

Selecione Entrar.

Introduza as credenciais de uma função de administrador Intune. A conta de usuário deve ter uma licença válida do Intune.

Observação

A função de administrador Intune é um requisito temporário no momento da instalação.

Após a autenticação, o Conector Intune do Active Directory termina a instalação. Depois de concluir a instalação, verifique se está ativa no Intune ao seguir estes passos:

No ecrã Principal , selecione Dispositivos no painel esquerdo.

Em Dispositivos | Ecrã Descrição geral , em Por plataforma, selecione Windows.

No Windows | Ecrã Dispositivos Windows , em Inclusão de dispositivos, selecione Inscrição.

No Windows | Ecrã de inscrição do Windows, em Windows Autopilot, selecione Intune Conector do Active Directory.

Confirme que a ligação status na coluna Estado está Ativa.

Observação

Depois de iniciar sessão no Conector, pode demorar vários minutos a aparecer no centro de administração do Microsoft Intune. O Conector somente será exibido se puder se comunicar com êxito com o serviço Intune.

Os conectores de Intune inativos continuam a aparecer na página Intune Conectores e serão limpos automaticamente após 30 dias.

Após a instalação do Conector de Intune para o Active Directory, iniciará o registo no Visualizador de Eventos no caminho Applications and Services Logs>Microsoft>Intune>ODJConnectorService. Neste caminho, Administração e Os registos operacionais podem ser encontrados.

Observação

O Conector Intune inicialmente registado no Visualizador de Eventos diretamente em Registos de Aplicações e Serviços num registo denominado Serviço do Conector ODJ. No entanto, o registo do Conector Intune passou, desde então, para o caminho Registos de Aplicações e Serviços>microsoft>Intune>ODJConnectorService. Se o registo do Serviço do Conector ODJ na localização original estiver vazio ou não estiver a atualizar, marcar a nova localização do caminho.

Definir configurações de proxy Web

Se existir um proxy Web no ambiente de rede, certifique-se de que o Conector Intune do Active Directory funciona corretamente ao consultar Trabalhar com servidores proxy no local existentes.

Criar um grupo de dispositivos

No centro de administração do Microsoft Intune, selecione Grupos>Novo grupo.

No painel Grupo , selecione as seguintes opções:

Para Tipo de grupo, selecione Segurança.

Insira o Nome do grupo e a Descrição do grupo.

Selecione um Tipo de associação.

Se Dispositivos Dinâmicos estiver selecionado para o tipo de associação, no painel Grupo , selecione Membros do dispositivo dinâmico.

Selecione Editar na caixa Sintaxe de Regra e insira uma das seguintes linhas de código:

Para criar um grupo que inclua todos os dispositivos autopilot, introduza:

(device.devicePhysicalIDs -any _ -startsWith "[ZTDId]")O campo Etiqueta de Grupo do Intune mapeia para o atributo OrderID em dispositivos Microsoft Entra. Para criar um grupo que inclua todos os dispositivos autopilot com uma Etiqueta de Grupo (OrderID) específica, introduza:

(device.devicePhysicalIds -any _ -eq "[OrderID]:179887111881")Para criar um grupo que inclua todos os dispositivos autopilot com um ID de Nota de Encomenda específico, introduza:

(device.devicePhysicalIds -any _ -eq "[PurchaseOrderId]:76222342342")

Selecione Salvar>Criar.

Registar dispositivos do Autopilot

Selecione uma das seguintes formas de inscrever dispositivos autopilot.

Registrar dispositivos do Autopilot já registrados

Crie um perfil de implementação do Autopilot com a definição Converter todos os dispositivos visados no Autopilot definido como Sim.

Atribua o perfil a um grupo que contenha os membros que precisam de ser registados automaticamente no Autopilot.

Para obter mais informações, confira Criar um perfil de implantação do Autopilot.

Registrar dispositivos Autopilot não registrados

Os dispositivos que ainda não estão inscritos no Windows Autopilot podem ser registados manualmente. Para obter mais informações, consulte Registro manual.

Registrar dispositivos de um OEM

Se comprar novos dispositivos, alguns OEMs podem registar os dispositivos em nome da organização. Para obter mais informações, consulte registro OEM.

Apresentar o dispositivo Autopilot registado

Antes de os dispositivos se inscreverem no Intune, os dispositivos Windows Autopilot registados são apresentados em três locais (com nomes definidos para os respetivos números de série):

- O painel Dispositivos do Windows Autopilot no centro de administração do Microsoft Intune. Selecionar Dispositivos>Por plataforma | Inclusão de Dispositivos Windows>| Inscrição. Em Windows Autopilot, selecione Dispositivos.

- Os Dispositivos | Painel Todos os dispositivos na portal do Azure. Selecione Dispositivos>Todos os dispositivos.

- O painel Autopilot no Centro de administração do Microsoft 365. Selecione Dispositivos>Autopilot.

Após a inscrição dos dispositivos Windows Autopilot, os dispositivos são apresentados em quatro locais:

- Os Dispositivos | Painel Todos os Dispositivos no centro de administração do Microsoft Intune. Selecione Dispositivos>Todos os dispositivos.

- O Windows | Painel dispositivos Windows no centro de administração do Microsoft Intune. Selecionar Dispositivos>Por plataforma | Windows.

- Os Dispositivos | Painel Todos os dispositivos na portal do Azure. Selecione Dispositivos>Todos os dispositivos.

- O painel Dispositivos ativos no Centro de administração do Microsoft 365. Selecione Dispositivos Dispositivos>ativos.

Observação

Após a inscrição dos dispositivos, os dispositivos continuam a ser apresentados no painel Dispositivos Windows Autopilot no centro de administração do Microsoft Intune e no painel do Autopilot no Centro de administração do Microsoft 365, mas esses objetos são objetos registados no Windows Autopilot.

Um objeto de dispositivo é pré-criado no Microsoft Entra ID quando um dispositivo é registado no Autopilot. Quando um dispositivo passa por uma implementação de Microsoft Entra híbrida, por predefinição, é criado outro objeto de dispositivo que resulta em entradas duplicadas.

VPNs

Os seguintes clientes VPN são testados e validados:

- Cliente VPN do Windows in-box

- Cisco AnyConnect (cliente Win32)

- Pulse Secure (cliente Win32)

- GlobalProtect (cliente Win32)

- Ponto de verificação (cliente Win32)

- Citrix NetScaler (cliente Win32)

- SonicWall (cliente Win32)

- VPN FortiClient (Cliente Win32)

Ao utilizar VPNs, selecione Sim para a opção Ignorar conectividade do AD marcar no perfil de implementação do Windows Autopilot. Always-On VPNs não devem exigir esta opção, uma vez que se liga automaticamente.

Observação

Esta lista de clientes VPN não é uma lista abrangente de todos os clientes VPN que funcionam com o Windows Autopilot. Contacte o respetivo fornecedor de VPN relativamente à compatibilidade e à capacidade de suporte com o Windows Autopilot ou sobre quaisquer problemas com a utilização de uma solução VPN com o Windows Autopilot.

Clientes VPN não suportados

Sabe-se que as seguintes soluções de VPN não funcionam com o Windows Autopilot e, por conseguinte, não são suportadas para utilização com o Windows Autopilot:

- Plug-ins VPN baseados em UWP

- Qualquer coisa que exija um certificado de usuário

- DirectAccess

Observação

A omissão de um cliente VPN específico desta lista não significa automaticamente que é suportada ou que funciona com o Windows Autopilot. Esta lista lista apenas os clientes VPN que são conhecidos por não funcionarem com o Windows Autopilot.

Criar e atribuir um perfil de implantação do Autopilot

Os perfis de implantação do Autopilot são usados para configurar os dispositivos do Autopilot.

No ecrã Principal , selecione Dispositivos no painel esquerdo.

Em Dispositivos | Ecrã Descrição geral , em Por plataforma, selecione Windows.

No Windows | Ecrã Dispositivos Windows , em Inclusão de dispositivos, selecione Inscrição.

No Windows | Ecrã de inscrição do Windows , em Windows Autopilot, selecione Perfis de Implementação.

No ecrã Perfis de implementação do Windows Autopilot , selecione o menu pendente Criar Perfil e, em seguida, selecione PC Windows.

No ecrã Criar perfil , na página Noções Básicas , introduza um Nome e uma Descrição opcional.

Se todos os dispositivos nos grupos atribuídos se registarem automaticamente no Windows Autopilot, defina Converter todos os dispositivos visados para o Autopilot comoSim. Todos os dispositivos pertencentes à empresa que não pertencem ao Autopilot em grupos atribuídos registam-se no serviço de implementação do Autopilot. Os dispositivos pessoais não estão registados no Autopilot. Aguarde 48 horas para que o registro seja processado. Quando a inscrição e a reposição do dispositivo forem anuladas, o Autopilot volta a inscrevê-lo. Depois de um dispositivo ser registado desta forma, desativar esta definição ou remover a atribuição de perfil não removerá o dispositivo do serviço de implementação do Autopilot. Em vez disso, os dispositivos têm de ser eliminados diretamente. Para obter mais informações, veja Eliminar dispositivos Autopilot.

Selecione Avançar.

Na página OOBE (Experiência de configuração inicial pelo usuário), para o Modo de implantação, selecione Orientado pelo usuário.

Na caixa Associar ao Microsoft Entra ID como, selecione Microsoft Entra associado híbrido.

Se implementar dispositivos fora da rede da organização com suporte de VPN, defina a opção Ignorar Verificação de Conectividade de Domínio como Sim. Para obter mais informações, veja Modo orientado pelo utilizador para Microsoft Entra associação híbrida com suporte de VPN.

Configure as opções restantes da página Experiência de configuração inicial pelo usuário (OOBE) como necessário.

Selecione Avançar.

Na página Marcas de escopo, selecione as marcas de escopo para esse perfil.

Selecione Avançar.

Na página Atribuições, selecione Selecionar grupos para incluir> a pesquisa e selecione o grupo > de dispositivos Selecionar.

Selecione Avançar>Criar.

Observação

Intune verifica periodicamente a existência de novos dispositivos nos grupos atribuídos e, em seguida, inicia o processo de atribuição de perfis a esses dispositivos. Devido a vários fatores diferentes envolvidos no processo de atribuição de perfis do Autopilot, um tempo estimado para a atribuição pode variar de cenário para cenário. Estes fatores podem incluir Microsoft Entra grupos, regras de associação, hash de um dispositivo, serviço Intune e Autopilot e ligação à Internet. O tempo de atribuição varia consoante todos os fatores e variáveis envolvidos num cenário específico.

(Opcional) Ative a página de status de registro

No ecrã Principal , selecione Dispositivos no painel esquerdo.

Em Dispositivos | Ecrã Descrição geral , em Por plataforma, selecione Windows.

No Windows | Ecrã Dispositivos Windows , em Inclusão de dispositivos, selecione Inscrição.

No Windows | Ecrã de inscrição do Windows , em Windows Autopilot, selecione Página de Estado da Inscrição.

No painel Página de Status de Registro, selecione Padrão>Configurações.

Na caixa Mostrar o progresso da instalação do aplicativo e do perfil, selecione Sim.

Configure as outras opções conforme necessário.

Selecione Salvar.

Criar e atribuir um perfil de Ingresso no Domínio

No centro de administração do Microsoft Intune, selecione Dispositivos>Gerir dispositivos | Políticas>deConfiguração >Criar>Nova Política.

Na janela Criar um perfil que é aberta, introduza as seguintes propriedades:

- Nome: insira um nome descritivo para o novo perfil.

- Descrição: Insira uma descrição para o perfil.

- Plataforma: Selecione Windows 10 e posterior.

- Tipo de perfil: selecione Modelos, selecione o nome do modelo Associação a Um Domínio e selecione Criar.

Insira o Nome e a Descrição e selecione Próximo.

Forneça um Prefixo do nome do computador e Nome do domínio.

(Opcional) Forneça uma UO Unidade organizacional no formato. As opções incluem:

- Forneça uma UO na qual o controlo é delegado ao dispositivo Windows que está a executar o Conector Intune.

- Forneça uma UO na qual o controlo é delegado aos computadores raiz no Active Directory local da organização.

- Se este campo for deixado em branco, o objeto de computador é criado no contentor predefinido do Active Directory. Normalmente, o contentor predefinido é o

CN=Computerscontentor. Para obter mais informações, veja Redirecionar os contentores de utilizadores e computadores em domínios do Active Directory.

Exemplos válidos:

OU=SubOU,OU=TopLevelOU,DC=contoso,DC=comOU=Mine,DC=contoso,DC=com

Exemplos inválidos:

-

CN=Computers,DC=contoso,DC=com- não é possível especificar um contentor. Em vez disso, deixe o valor em branco para utilizar a predefinição para o domínio. -

OU=Mine- o domínio tem de ser especificado através dosDC=atributos.

Certifique-se de que não utiliza aspas à volta do valor na Unidade organizacional.

Selecione OK>Criar. O perfil é criado e exibido na lista.

Atribua um perfil de dispositivo ao mesmo grupo usado na etapa Criar um grupo de dispositivos. Grupos diferentes podem ser usados se houver a necessidade de unir dispositivos a domínios ou UOs diferentes.

Observação

A capacidade de nomenclatura do Windows Autopilot para Microsoft Entra associação híbrida não suporta variáveis como %SERIAL%. Só suporta prefixos para o nome do computador.

Desinstalar o Conector ODJ

O conector ODJ é instalado localmente num computador através de um ficheiro executável. Se o conector ODJ precisar de ser desinstalado de um computador, também tem de ser feito localmente no computador. O conector ODJ não pode ser removido através do portal do Intune ou através de uma chamada à Graph API.

Para desinstalar o Conector ODJ do computador, siga estes passos:

- Inicie sessão no computador que aloja o conector ODJ.

- Clique com o botão direito do rato no menu Iniciar e selecione Definições.

- Na janela Definições do Windows , selecione Aplicações.

- Em Aplicações & funcionalidades, localize e selecione Intune Conector do Active Directory.

- Em Intune Conector do Active Directory, selecione o botão Desinstalar e, em seguida, selecione novamente o botão Desinstalar.

- O conector ODJ continua a desinstalar.

Próximas etapas

Depois de configurar o Windows Autopilot, saiba como gerir esses dispositivos. Para obter mais informações, confira O que é gerenciamento de dispositivos do Microsoft Intune?.

Conteúdo relacionado

- O que é uma identidade de dispositivo?.

- Saiba mais sobre os pontos finais nativos da cloud.

- Microsoft Entra associados vs. Microsoft Entra associados híbridos em pontos finais nativos da cloud.

- Tutorial: Configurar um ponto final do Windows nativo da cloud com Microsoft Intune.

- Como: Planear a implementação da associação Microsoft Entra.

- Uma arquitetura para a transformação de gestão de pontos finais do Windows.

- Compreender os cenários de Azure AD e cogestão híbridos.

- Êxito com a associação remota do Windows Autopilot e do Azure Active Directory híbrido.