Protegendo o Microsoft 365 contra ataques locais

Muitos clientes conectam suas redes corporativas privadas ao Microsoft 365 para beneficiar seus usuários, dispositivos e aplicativos. No entanto, essas redes privadas podem ser comprometidas de muitas maneiras bem documentadas. Microsoft 365 atua como uma espécie de sistema nervoso para muitas organizações. É fundamental protegê-lo de infraestrutura local comprometida.

Este artigo mostra como configurar seus sistemas para ajudar a proteger seu ambiente de nuvem do Microsoft 365 contra comprometimento local, incluindo os seguintes elementos:

- Definições de configuração do locatário do Microsoft Entra

- Como os locatários do Microsoft Entra podem ser conectados com segurança a sistemas locais

- As compensações necessárias para operar seus sistemas de forma a proteger seus sistemas de nuvem contra comprometimento local

A Microsoft recomenda vivamente que implemente estas orientações.

Fontes de ameaças em ambientes locais

Seu ambiente de nuvem Microsoft 365 se beneficia de uma ampla infraestrutura de monitoramento e segurança. O Microsoft 365 usa aprendizado de máquina e inteligência humana para analisar o tráfego mundial. Ele pode detetar ataques rapidamente e permitir que você reconfigure quase em tempo real.

As implantações híbridas podem conectar a infraestrutura local ao Microsoft 365. Nessas implantações, muitas organizações delegam confiança a componentes locais para autenticação crítica e decisões de gerenciamento de estado de objeto de diretório. Se o ambiente local for comprometido, essas relações de confiança se tornarão oportunidades de um invasor comprometer seu ambiente Microsoft 365.

Os dois principais vetores de ameaça são relações de confiança de federação e sincronização de contas. Ambos os vetores podem conceder a um invasor acesso administrativo à sua nuvem.

As relações de confiança federadas, como a autenticação SAML (Security Assertions Markup Language), são usadas para autenticar no Microsoft 365 por meio de sua infraestrutura de identidade local. Se um certificado de assinatura de token SAML for comprometido, a federação permitirá que qualquer pessoa que tenha esse certificado se faça passar por qualquer usuário em sua nuvem.

Recomendamos que você desabilite as relações de confiança de federação para autenticação no Microsoft 365 quando possível.

A sincronização de contas pode ser usada para modificar usuários privilegiados, incluindo suas credenciais ou grupos que têm privilégios administrativos no Microsoft 365.

Recomendamos que você garanta que os objetos sincronizados não tenham privilégios além de um usuário no Microsoft 365. Você pode controlar privilégios diretamente ou por meio da inclusão em funções ou grupos confiáveis. Certifique-se de que esses objetos não tenham atribuição direta ou aninhada em funções ou grupos de nuvem confiáveis.

Protegendo o Microsoft 365 contra comprometimento local

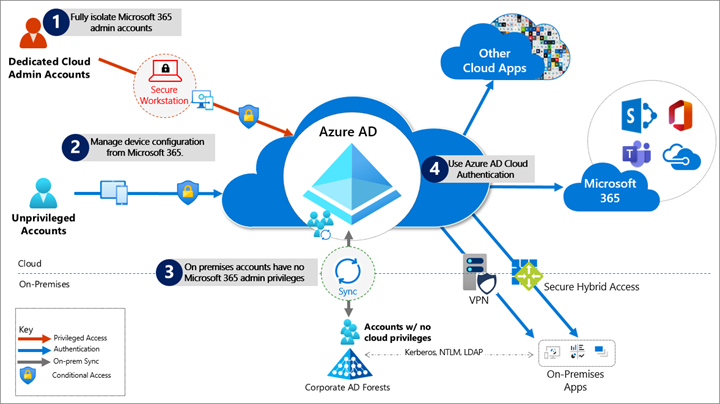

Para lidar com as ameaças descritas acima, recomendamos que você siga os princípios ilustrados no diagrama a seguir:

Isole totalmente suas contas de administrador do Microsoft 365. Devem ser:

- Masterizado em Microsoft Entra ID.

- Autenticado usando autenticação multifator.

- Protegido pelo acesso condicional do Microsoft Entra.

- Acessado somente usando estações de trabalho gerenciadas pelo Azure.

Essas contas de administrador são contas de uso restrito. Nenhuma conta local deve ter privilégios administrativos no Microsoft 365.

Para obter mais informações, consulte Atribuir funções de administrador. Além disso, consulte Funções para o Microsoft 365 no Microsoft Entra ID.

Faça a gestão de dispositivos a partir do Microsoft 365. Use o Microsoft Entra join e o gerenciamento de dispositivos móveis (MDM) baseado em nuvem para eliminar dependências em sua infraestrutura de gerenciamento de dispositivos local. Essas dependências podem comprometer os controles de dispositivo e segurança.

Certifique-se de que nenhuma conta local tenha privilégios elevados para o Microsoft 365. Algumas contas acessam aplicativos locais que exigem autenticação NTLM, LDAP ou Kerberos. Essas contas devem estar na infraestrutura de identidade local da organização. Certifique-se de que essas contas, incluindo contas de serviço, não estão incluídas em funções ou grupos privilegiados na nuvem. Certifique-se também de que as alterações nessas contas não possam afetar a integridade do seu ambiente de nuvem. O software local privilegiado não deve ser capaz de afetar contas ou funções privilegiadas do Microsoft 365.

Use a autenticação na nuvem do Microsoft Entra para eliminar dependências em suas credenciais locais. Use sempre a autenticação forte, como Windows Hello, FIDO, Microsoft Authenticator ou autenticação multifator Microsoft Entra.

Recomendações de segurança específicas

As seções a seguir fornecem orientações sobre como implementar os princípios descritos acima.

Isolar identidades privilegiadas

No Microsoft Entra ID, os usuários que têm funções privilegiadas, como administradores, são a raiz da confiança para criar e gerenciar o restante do ambiente. Implemente as seguintes práticas para minimizar os efeitos de um compromisso.

Use contas somente na nuvem para funções privilegiadas do Microsoft Entra ID e do Microsoft 365.

Implante dispositivos de acesso privilegiado para acesso privilegiado para gerenciar o Microsoft 365 e o Microsoft Entra ID. Consulte Funções e perfis do dispositivo.

Implante o Microsoft Entra Privileged Identity Management (PIM) para acesso just-in-time a todas as contas humanas que têm funções privilegiadas. Exigir autenticação forte para ativar funções. Consulte O que é o Microsoft Entra Privileged Identity Management.

Forneça funções administrativas que permitam o menor privilégio necessário para executar as tarefas necessárias. Consulte Funções menos privilegiadas por tarefa no Microsoft Entra ID.

Para habilitar uma experiência avançada de atribuição de função que inclua delegação e várias funções ao mesmo tempo, considere usar grupos de segurança do Microsoft Entra ou Grupos do Microsoft 365. Esses grupos são chamados coletivamente de grupos de nuvem.

Além disso, habilite o controle de acesso baseado em função. Consulte Atribuir funções do Microsoft Entra a grupos. Você pode usar unidades administrativas para restringir o escopo de funções a uma parte da organização. Consulte Unidades administrativas no Microsoft Entra ID.

Implante contas de acesso de emergência. Não use cofres de senhas locais para armazenar credenciais. Consulte Gerir contas de acesso de emergência no Microsoft Entra ID.

Para obter mais informações, consulte Protegendo o acesso privilegiado. Além disso, consulte Práticas de acesso seguro para administradores no Microsoft Entra ID.

Usar autenticação na nuvem

As credenciais são um vetor de ataque primário. Implemente as seguintes práticas para tornar as credenciais mais seguras:

Implante a autenticação sem senha. Reduza ao máximo o uso de senhas implantando credenciais sem senha. Essas credenciais são gerenciadas e validadas nativamente na nuvem. Para obter mais informações, consulte Planejar uma implantação de autenticação sem senha no Microsoft Entra ID.

Escolha entre estes métodos de autenticação:

Implante a autenticação multifator. Para obter mais informações, consulte Planejar uma implantação de autenticação multifator do Microsoft Entra.

Provisione várias credenciais fortes usando a autenticação multifator do Microsoft Entra. Dessa forma, o acesso aos recursos de nuvem requer uma credencial gerenciada pelo Microsoft Entra ID, além de uma senha local. Para obter mais informações, consulte Criar resiliência com gerenciamento de credenciais e Criar uma estratégia de gerenciamento de controle de acesso resiliente usando o Microsoft Entra ID.

Limitações e compensações

O gerenciamento de senhas de conta híbrida requer componentes híbridos, como agentes de proteção por senha e agentes de write-back de senha. Se sua infraestrutura local estiver comprometida, os invasores poderão controlar as máquinas nas quais esses agentes residem. Esta vulnerabilidade não comprometerá a sua infraestrutura na nuvem. Mas suas contas na nuvem não protegerão esses componentes contra comprometimento local.

As contas locais sincronizadas a partir do Ative Directory são marcadas para nunca expirarem no Microsoft Entra ID. Essa configuração geralmente é atenuada pelas configurações de senha do Ative Directory local. Se sua instância do Ative Directory estiver comprometida e a sincronização estiver desabilitada, defina a opção EnforceCloudPasswordPolicyForPasswordSyncedUsers para forçar alterações de senha.

Provisionar o acesso do usuário a partir da nuvem

O provisionamento refere-se à criação de contas de usuário e grupos em aplicativos ou provedores de identidade.

Recomendamos os seguintes métodos de provisionamento:

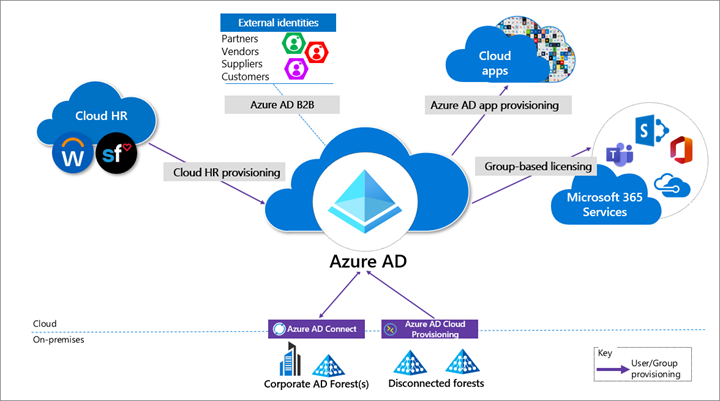

Provisionamento de aplicativos de RH na nuvem para o Microsoft Entra ID. Esse provisionamento permite que um compromisso local seja isolado. Esse isolamento não interrompe seu ciclo de marceneiro-mover-leaver de seus aplicativos de RH na nuvem para o Microsoft Entra ID.

Aplicações na nuvem. Sempre que possível, implante o provisionamento de aplicativos Microsoft Entra em vez de soluções de provisionamento locais. Este método protege algumas das suas aplicações de software como serviço (SaaS) contra perfis de hackers maliciosos em violações locais. Para obter mais informações, consulte O que é provisionamento de aplicativos no Microsoft Entra ID.

Identidades externas. Use a colaboração B2B do Microsoft Entra para reduzir a dependência de contas locais para colaboração externa com parceiros, clientes e fornecedores. Avalie cuidadosamente qualquer federação direta com outros provedores de identidade. Para obter mais informações, consulte Visão geral da colaboração B2B.

Recomendamos limitar as contas de hóspedes B2B das seguintes maneiras:

- Limite o acesso de convidado a grupos de navegação e outras propriedades no diretório. Use as configurações de colaboração externa para restringir a capacidade dos hóspedes de ler grupos dos quais não são membros.

- Bloqueie o acesso ao portal do Azure. Você pode fazer raras exceções necessárias. Crie uma política de Acesso Condicional que inclua todos os convidados e usuários externos. Em seguida, implemente uma política para bloquear o acesso. Consulte Acesso condicional.

Florestas desconectadas. Use o provisionamento de nuvem do Microsoft Entra para se conectar a florestas desconectadas. Essa abordagem elimina a necessidade de estabelecer conectividade entre florestas ou relações de confiança, o que pode ampliar o efeito de uma violação local. Para obter mais informações, consulte O que é a sincronização na nuvem do Microsoft Entra Connect.

Limitações e compensações

Quando usado para provisionar contas híbridas, o sistema Microsoft Entra ID-from-cloud-HR depende da sincronização local para concluir o fluxo de dados do Ative Directory para o Microsoft Entra ID. Se a sincronização for interrompida, os novos registros de funcionários não estarão disponíveis no Microsoft Entra ID.

Use grupos de nuvem para colaboração e acesso

Os grupos na nuvem permitem-lhe dissociar a colaboração e o acesso da sua infraestrutura local.

- Colaboração. Use o Microsoft 365 Groups e o Microsoft Teams para colaboração moderna. Descomissione listas de distribuição locais e atualize listas de distribuição para o Microsoft 365 Groups no Outlook.

- Acesso. Use grupos de segurança do Microsoft Entra ou Grupos do Microsoft 365 para autorizar o acesso a aplicativos no Microsoft Entra ID.

- Licenciamento do Office 365. Use o licenciamento baseado em grupo para provisionar o Office 365 usando grupos somente na nuvem. Esse método separa o controle da associação ao grupo da infraestrutura local.

Os proprietários de grupos que são usados para acesso devem ser considerados identidades privilegiadas para evitar a aquisição de membros em um compromisso local. Uma aquisição incluiria a manipulação direta da associação de grupo no local ou a manipulação de atributos locais que podem afetar a associação de grupo dinâmico no Microsoft 365.

Gerir dispositivos a partir da nuvem

Use os recursos do Microsoft Entra para gerenciar dispositivos com segurança.

Implantar o Microsoft Entra juntou-se a estações de trabalho Windows 10 com políticas de gerenciamento de dispositivos móveis. Habilite o Windows Autopilot para uma experiência de provisionamento totalmente automatizada. Consulte Planejar sua implementação de ingresso do Microsoft Entra e o Windows Autopilot.

- Use estações de trabalho Windows 10.

- Substituir máquinas que executam o Windows 8.1 e versões anteriores.

- Não implante computadores que tenham sistemas operacionais de servidor como estações de trabalho.

- Use o Microsoft Intune como autoridade para todas as cargas de trabalho de gerenciamento de dispositivos. Consulte Microsoft Intune.

- Implante dispositivos de acesso privilegiado. Para obter mais informações, consulte Funções e perfis de dispositivo.

Cargas de trabalho, aplicativos e recursos

Sistemas de logon único (SSO) locais

Substituir qualquer infraestrutura de gerenciamento de acesso à Web e federação local. Configure aplicativos para usar o Microsoft Entra ID.

SaaS e aplicativos de linha de negócios (LOB) que suportam protocolos de autenticação modernos

Use o Microsoft Entra ID para SSO. Quanto mais aplicativos você configurar para usar o Microsoft Entra ID para autenticação, menor será o risco em um comprometimento local. Para obter mais informações, consulte O que é logon único na ID do Microsoft Entra.

Aplicativos legados

Você pode habilitar a autenticação, a autorização e o acesso remoto a aplicativos herdados que não oferecem suporte à autenticação moderna. Use o proxy de aplicativo Microsoft Entra. Ou habilite-os por meio de uma solução de controlador de entrega de rede ou aplicativo usando integrações de parceiros de acesso híbrido seguro. Consulte Proteger aplicativos herdados com a ID do Microsoft Entra.

Escolha um fornecedor de VPN que ofereça suporte à autenticação moderna. Integre a sua autenticação com o Microsoft Entra ID. Em um comprometimento local, você pode usar o Microsoft Entra ID para desabilitar ou bloquear o acesso desativando a VPN.

Servidores de aplicativos e carga de trabalho

Os aplicativos ou recursos que exigiam servidores podem ser migrados para a infraestrutura como serviço (IaaS) do Azure. Use os Serviços de Domínio Microsoft Entra para dissociar confiança e dependência em instâncias locais do Ative Directory. Para conseguir essa dissociação, verifique se as redes virtuais usadas para os Serviços de Domínio Microsoft Entra não têm uma conexão com redes corporativas. Consulte Microsoft Entra Domain Services.

Use a hierarquização de credenciais. Os servidores de aplicativos são normalmente considerados ativos de nível 1. Para obter mais informações, consulte Modelo de acesso corporativo.

Políticas de Acesso Condicional

Use o Acesso Condicional do Microsoft Entra para interpretar sinais e usá-los para tomar decisões de autenticação. Para obter mais informações, consulte o plano de implantação do Acesso Condicional.

Use o Acesso Condicional para bloquear protocolos de autenticação herdados sempre que possível. Além disso, desative os protocolos de autenticação herdados no nível do aplicativo usando uma configuração específica do aplicativo. Consulte Bloquear autenticação herdada.

Para obter mais informações, consulte Protocolos de autenticação herdados. Ou veja detalhes específicos para o Exchange Online e o SharePoint Online.

Implemente as configurações recomendadas de identidade e acesso ao dispositivo. Consulte Políticas comuns de identidade e acesso a dispositivos do Zero Trust.

Se estiver a utilizar uma versão do Microsoft Entra ID que não inclua o Acesso Condicional, utilize Predefinições de Segurança no Microsoft Entra ID.

Para obter mais informações sobre o licenciamento de recursos do Microsoft Entra, consulte o guia de preços do Microsoft Entra.

Monitorizar

Depois de configurar seu ambiente para proteger seu Microsoft 365 de um comprometimento local, monitore proativamente o ambiente. Para obter mais informações, consulte O que é o monitoramento do Microsoft Entra?

Cenários a monitorizar

Monitore os seguintes cenários-chave, além de quaisquer cenários específicos da sua organização. Por exemplo, você deve monitorar proativamente o acesso aos aplicativos e recursos críticos para os negócios.

Atividade suspeita

Monitore todos os eventos de risco do Microsoft Entra em busca de atividades suspeitas. Consulte Como: Investigar o risco. O Microsoft Entra ID Protection é integrado nativamente com o Microsoft Defender for Identity.

Defina locais nomeados de rede para evitar deteções ruidosas em sinais baseados em localização. Consulte Usando a condição de local em uma política de Acesso Condicional.

Alertas de Análise Comportamental de Usuários e Entidades (UEBA)

Use a UEBA para obter informações sobre a deteção de anomalias. O Microsoft Defender for Cloud Apps fornece o UEBA na nuvem. Consulte Investigar usuários de risco.

Você pode integrar o UEBA local a partir da Proteção Avançada contra Ameaças (ATP) do Azure. O Microsoft Defender for Cloud Apps lê sinais da Proteção de ID do Microsoft Entra. Consulte Conectar-se à sua floresta do Ative Directory.

Atividade de contas de acesso de emergência

Monitore qualquer acesso que use contas de acesso de emergência. Consulte Gerir contas de acesso de emergência no Microsoft Entra ID. Crie alertas para investigações. Este acompanhamento deve incluir as seguintes ações:

- Inícios de sessão

- Gestão de credenciais

- Quaisquer atualizações sobre associações de grupo

- Atribuições de candidatura

Atividade de papel privilegiado

Configure e revise alertas de segurança gerados pelo Microsoft Entra Privileged Identity Management (PIM). Monitore a atribuição direta de funções privilegiadas fora do PIM gerando alertas sempre que um usuário for atribuído diretamente. Consulte Alertas de segurança.

Configurações de todo o locatário do Microsoft Entra

Qualquer alteração nas configurações de todo o locatário deve gerar alertas no sistema. Essas alterações incluem, mas não estão limitadas às seguintes alterações:

- Domínios personalizados atualizados

- Alterações do Microsoft Entra B2B para listas de permissões e listas de bloqueio

- O Microsoft Entra B2B muda para provedores de identidade permitidos, como provedores de identidade SAML por meio de federação direta ou entradas sociais

- Alterações na política de Acesso Condicional ou Risco

Objetos de aplicação e de principal de serviço

- Novos aplicativos ou entidades de serviço que podem exigir políticas de Acesso Condicional

- Credenciais adicionadas às entidades de serviço

- Atividade de consentimento do aplicativo

Funções personalizadas

- Atualizações para as definições de função personalizadas

- Funções personalizadas recém-criadas

Gestão de registos

Defina uma estratégia, design e implementação de armazenamento e retenção de logs para facilitar um conjunto de ferramentas consistente. Por exemplo, você pode considerar sistemas de gerenciamento de eventos e informações de segurança (SIEM), como o Microsoft Sentinel, consultas comuns e manuais de investigação e perícia.

Logs do Microsoft Entra. Ingerir logs e sinais gerados seguindo consistentemente as práticas recomendadas para configurações como diagnóstico, retenção de logs e ingestão de SIEM.

A estratégia de log deve incluir os seguintes logs do Microsoft Entra:

- Atividade de início de sessão

- Registos de auditoria

- Eventos de risco

O Microsoft Entra ID fornece integração do Azure Monitor para o log de atividades de entrada e logs de auditoria. Consulte Logs de atividade do Microsoft Entra no Azure Monitor.

Use a API do Microsoft Graph para ingerir eventos de risco. Consulte Usar as APIs de proteção de identidade do Microsoft Graph.

Você pode transmitir logs do Microsoft Entra para logs do Azure Monitor. Consulte Integrar logs do Microsoft Entra com logs do Azure Monitor.

Logs de segurança do sistema operacional de infraestrutura híbrida. Todos os logs do sistema operacional da infraestrutura de identidade híbrida devem ser arquivados e cuidadosamente monitorados como um sistema de nível 0, devido às implicações na área de superfície. Inclua os seguintes elementos:

Agentes de proxy de aplicativo

Agentes de write-back de senha

Máquinas de gateway de proteção por senha

Servidores de políticas de rede (NPSs) que têm a extensão RADIUS de autenticação multifator do Microsoft Entra

Microsoft Entra Connect

Você deve implantar o Microsoft Entra Connect Health para monitorar a sincronização de identidade. Consulte O que é o Microsoft Entra Connect.