Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

As organizações devem fazer da proteção do acesso privilegiado a principal prioridade de segurança devido ao impacto potencial significativo nos negócios, e à alta probabilidade, de os invasores comprometerem esse nível de acesso.

O acesso privilegiado inclui administradores de TI com controle de grandes porções do patrimônio da empresa e outros usuários com acesso a ativos críticos para os negócios.

Os atacantes frequentemente exploram fraquezas na segurança de acesso privilegiado durante ataques de ransomware operados por humanos e roubo de dados direcionados. Contas e estações de trabalho de acesso privilegiado são tão atraentes para os invasores porque esses alvos permitem que eles obtenham rapidamente acesso amplo aos ativos de negócios na empresa, muitas vezes resultando em impacto rápido e significativo nos negócios.

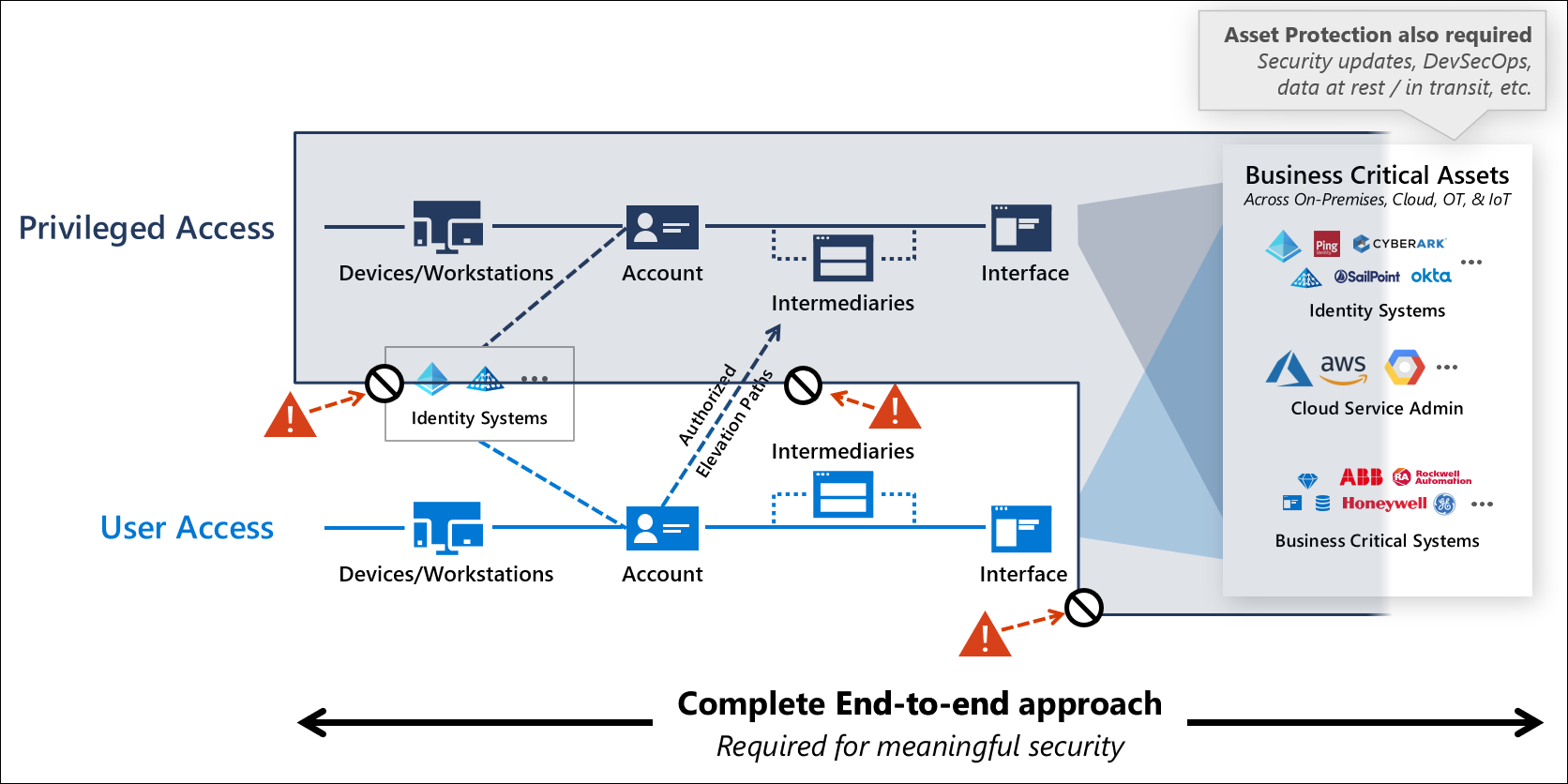

O diagrama a seguir resume a estratégia de acesso privilegiado recomendada para criar uma zona virtual isolada na qual essas contas confidenciais podem operar com baixo risco.

A proteção do acesso privilegiado efetivamente isola completamente os caminhos não autorizados e deixa alguns poucos caminhos de acesso autorizados selecionados que são protegidos e monitorados de perto. Este diagrama é discutido em mais detalhes no artigo, Estratégia de acesso privilegiado.

A construção dessa estratégia requer uma abordagem holística combinando várias tecnologias para proteger e monitorar os percursos de escalonamento autorizados, utilizando os princípios do Zero Trust, incluindo validação explícita, privilégio mínimo e pressuposição de violação. Essa estratégia requer várias iniciativas complementares que estabeleçam uma abordagem tecnológica holística, processos claros e execução operacional rigorosa para construir e sustentar garantias ao longo do tempo.

Comece e meça o progresso

| Image | Descrição | Image | Descrição |

|---|---|---|---|

|

Plano de Modernização Rápida (RaMP) - Planejar e implementar os ganhos rápidos mais impactantes |

|

Melhores práticas Vídeos e Slides |

Referências da indústria

A proteção do acesso privilegiado também é abordada por esses padrões e práticas recomendadas do setor.

| Centro Nacional de Cibersegurança do Reino Unido (NCSC) | Centro Australiano de Cibersegurança (ACSC) | MITRE ATT&CK |

|---|

Próximos passos

Recursos de estratégia, design e implementação para ajudá-lo a proteger rapidamente o acesso privilegiado para seu ambiente.

| Image | Artigo | Descrição |

|---|---|---|

|

Estratégia | Visão geral da estratégia de acesso privilegiado |

|

Critérios de sucesso | Critérios estratégicos de sucesso |

|

Níveis de segurança | Visão geral dos níveis de segurança para contas, dispositivos, intermediários e interfaces |

|

Contas | Orientações sobre níveis de segurança e controlos para contas |

|

Intermediários | Orientações sobre os níveis de segurança e os controlos dos intermediários |

|

Interfaces | Orientações sobre níveis e controlos de segurança para interfaces |

|

Dispositivos | Orientações sobre níveis e controlos de segurança para dispositivos e estações de trabalho |

|

Modelo de acesso empresarial | Visão geral do modelo de acesso corporativo (sucessor do modelo de camada herdado) |

|

Aposentadoria da ESAE | Informações sobre a desativação de florestas administrativas herdadas |