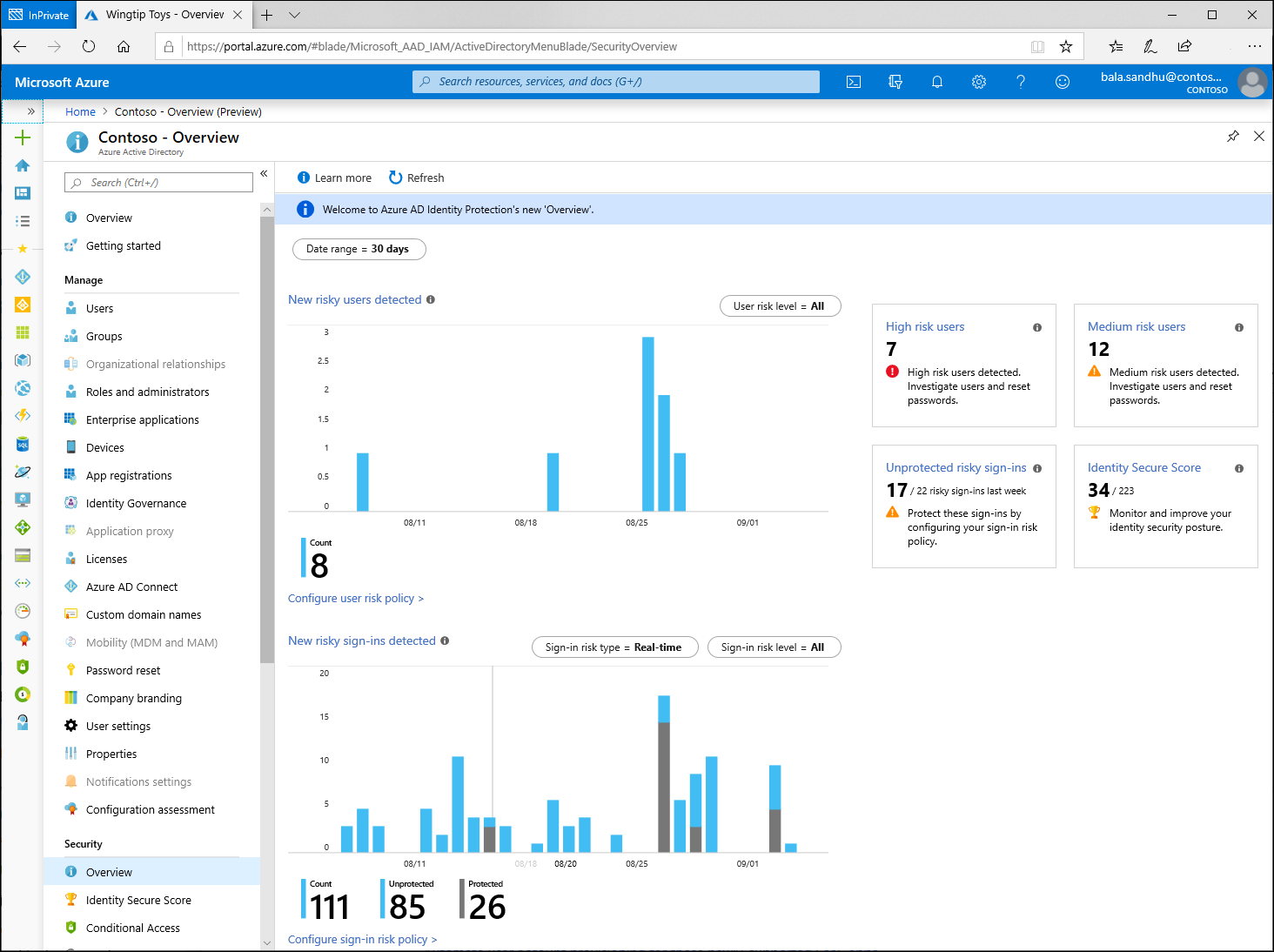

O que são deteções de risco?

As deteções de risco no Microsoft Entra ID Protection incluem todas as ações identificadas como suspeitas, relacionadas com as contas de utilizador no diretório. As deteções de risco (vinculadas ao usuário e ao login) contribuem para a pontuação de risco geral do usuário encontrada no relatório Usuários Arriscados.

O ID Protection fornece às organizações acesso a recursos poderosos para ver e responder rapidamente a essas ações suspeitas.

Nota

A Proteção de ID gera deteções de risco somente quando as credenciais corretas são usadas. Se credenciais incorretas forem usadas em uma entrada, isso não representará risco de comprometimento de credenciais.

Tipos de risco e deteção

O risco pode ser detetado ao nível do Utilizador e do Início de Sessão e de dois tipos de deteção ou cálculo: em tempo real e offline. Alguns riscos são considerados premium disponíveis apenas para clientes Microsoft Entra ID P2, enquanto outros estão disponíveis para clientes Free e Microsoft Entra ID P1.

Um risco de entrada representa a probabilidade de que uma determinada solicitação de autenticação não seja o proprietário da identidade autorizada. A atividade arriscada pode ser detetada para um usuário que não está vinculado a um login mal-intencionado específico, mas ao próprio usuário.

As deteções em tempo real podem não aparecer nos relatórios por 5 a 10 minutos. As deteções offline podem não aparecer nos relatórios durante 48 horas.

Nota

Nosso sistema pode detetar que o evento de risco que contribuiu para a pontuação de risco do usuário de risco foi:

- Um falso positivo

- O risco do usuário foi remediado pela política por:

- Concluindo a autenticação multifator

- Alteração segura da palavra-passe.

Nosso sistema descartará o estado de risco e um detalhe de risco de "login confirmado por IA seguro" mostrará e não contribuirá mais para o risco geral do usuário.

Deteções de risco de início de sessão

| Deteção de riscos | Tipo de deteção | Type |

|---|---|---|

| Viagens atípicas | Offline | Premium |

| Token anômalo | Em tempo real ou offline | Premium |

| Navegador suspeito | Offline | Premium |

| Propriedades de início de sessão desconhecidas | Em Tempo Real | Premium |

| Endereço IP malicioso | Offline | Premium |

| Regras suspeitas de manipulação da caixa de entrada | Offline | Premium |

| Spray de senha | Offline | Premium |

| Viagens impossíveis | Offline | Premium |

| Novo país | Offline | Premium |

| Atividade do endereço IP anônimo | Offline | Premium |

| Reencaminhamento suspeito da caixa de entrada | Offline | Premium |

| Acesso em massa a arquivos confidenciais | Offline | Premium |

| IP do agente de ameaças verificado | Em Tempo Real | Premium |

| Risco adicional detetado | Em tempo real ou offline | Não premium |

| Endereço IP anónimo | Em Tempo Real | Não premium |

| Usuário confirmado pelo administrador comprometido | Offline | Não premium |

| Inteligência de ameaças do Microsoft Entra | Em tempo real ou offline | Não premium |

Deteções de risco do usuário

| Deteção de riscos | Tipo de deteção | Type |

|---|---|---|

| Possível tentativa de acessar o PRT (Primary Refresh Token) | Offline | Premium |

| Atividade anômala do usuário | Offline | Premium |

| O usuário relatou atividade suspeita | Offline | Premium |

| Tráfego de API suspeito | Offline | Premium |

| Padrões de envio suspeitos | Offline | Premium |

| Risco adicional detetado | Em tempo real ou offline | Não premium |

| Fuga de credenciais | Offline | Não premium |

| Inteligência de ameaças do Microsoft Entra | Offline | Não premium |

Deteções Premium

As seguintes deteções premium são visíveis apenas para clientes do Microsoft Entra ID P2.

Deteções de risco de início de sessão Premium

Viagem atípica

Calculado offline. Esse tipo de deteção de risco identifica dois logins originários de locais geograficamente distantes, onde pelo menos um dos locais também pode ser atípico para o usuário, dado o comportamento passado. O algoritmo leva em conta vários fatores, incluindo o tempo entre os dois logins e o tempo que levaria para o usuário viajar do primeiro local para o segundo. Esse risco pode indicar que um usuário diferente está usando as mesmas credenciais.

O algoritmo ignora "falsos positivos" óbvios que contribuem para as condições de viagem impossíveis, como VPNs e locais usados regularmente por outros usuários na organização. O sistema tem um período de aprendizagem inicial de 14 dias ou 10 logins, durante o qual aprende o comportamento de início de sessão de um novo utilizador.

Investigando deteções de viagens atípicas

- Se conseguir confirmar que a atividade não foi realizada por um utilizador legítimo:

- Ação recomendada: marque o login como comprometido e invoque uma redefinição de senha se ainda não tiver sido executada por autocorreção. Bloqueie o usuário se o invasor tiver acesso para redefinir a senha ou executar MFA e redefinir senha.

- Se um utilizador for conhecido por utilizar o endereço IP no âmbito das suas funções:

- Ação recomendada: Ignorar o alerta

- Se você conseguir confirmar que o usuário viajou recentemente para o destino mencionado detalhado no alerta:

- Ação recomendada: Dispense o alerta.

- Se você conseguir confirmar que o intervalo de endereços IP é de uma VPN sancionada.

- Ação recomendada: Marque o início de sessão como seguro e adicione o intervalo de endereços IP VPN a localizações nomeadas no Microsoft Entra ID e no Microsoft Defender for Cloud Apps.

Token anômalo

Calculado em tempo real ou offline. Essa deteção indica que há características anormais no token, como um tempo de vida incomum do token ou um token que é jogado de um local desconhecido. Essa deteção abrange Tokens de Sessão e Tokens de Atualização.

Nota

O token anômalo é ajustado para incorrer em mais ruído do que outras deteções no mesmo nível de risco. Essa troca é escolhida para aumentar a probabilidade de detetar tokens reproduzidos que, de outra forma, poderiam passar despercebidos. Como esta é uma deteção de alto ruído, há uma chance maior do que o normal de que algumas das sessões sinalizadas por essa deteção sejam falsos positivos. Recomendamos investigar as sessões sinalizadas por essa deteção no contexto de outras entradas do usuário. Se o local, aplicativo, endereço IP, agente de usuário ou outras características forem inesperadas para o usuário, o administrador do locatário deve considerar esse risco como um indicador de potencial reprodução de token.

Investigando deteções anômalas de token

- Se você conseguir confirmar que a atividade não foi realizada por um usuário legítimo usando uma combinação de alerta de risco, localização, aplicativo, endereço IP, agente de usuário ou outras características inesperadas para o usuário:

- Ação recomendada: marque o login como comprometido e invoque uma redefinição de senha se ainda não tiver sido executada por autocorreção. Bloqueie o usuário se um invasor tiver acesso para redefinir a senha ou executar MFA e redefinir senha e revogar todos os tokens.

- Se você conseguir confirmar que a localização, o aplicativo, o endereço IP, o User Agent ou outras características são esperadas para o usuário e não há outros indícios de comprometimento:

- Ação recomendada: permita que o usuário se autocorrija com uma política de risco de Acesso Condicional ou que um administrador confirme o login como seguro.

Para uma investigação mais aprofundada das deteções baseadas em tokens, consulte o artigo Táticas de token: Como prevenir, detetar e responder ao roubo de tokens na nuvem e o manual de investigação de roubo de tokens.

Anomalia do emissor do token

Calculado offline. Essa deteção de risco indica que o emissor do token SAML para o token SAML associado está potencialmente comprometido. As declarações incluídas no token são incomuns ou correspondem a padrões de invasores conhecidos.

Investigando deteções de anomalias do emissor de token

- Se conseguir confirmar que a atividade não foi realizada por um utilizador legítimo:

- Ação recomendada: marque o login como comprometido e invoque uma redefinição de senha se ainda não tiver sido executada por autocorreção. Bloqueie o usuário se um invasor tiver acesso para redefinir a senha ou executar MFA e redefinir senha e revogar todos os tokens.

- Se o usuário confirmou que esta ação foi realizada por eles, e não há outros indicadores de comprometimento:

- Ação recomendada: permita que o usuário se autocorrija com uma política de risco de Acesso Condicional ou que um administrador confirme o login como seguro.

Para uma investigação mais aprofundada das deteções baseadas em tokens, consulte o artigo Táticas de token: Como prevenir, detetar e responder ao roubo de tokens na nuvem.

Navegador suspeito

Calculado offline. A deteção de navegadores suspeitos indica um comportamento anómalo com base na atividade de início de sessão suspeita em vários inquilinos de diferentes países no mesmo navegador.

Investigar deteções suspeitas do navegador

- O navegador não é comumente usado pelo usuário ou a atividade dentro do navegador não corresponde ao comportamento normal dos usuários.

- Ação recomendada: marque o login como comprometido e invoque uma redefinição de senha se ainda não tiver sido executada por autocorreção. Bloqueie o usuário se um invasor tiver acesso para redefinir a senha ou executar MFA e redefinir senha e revogar todos os tokens.

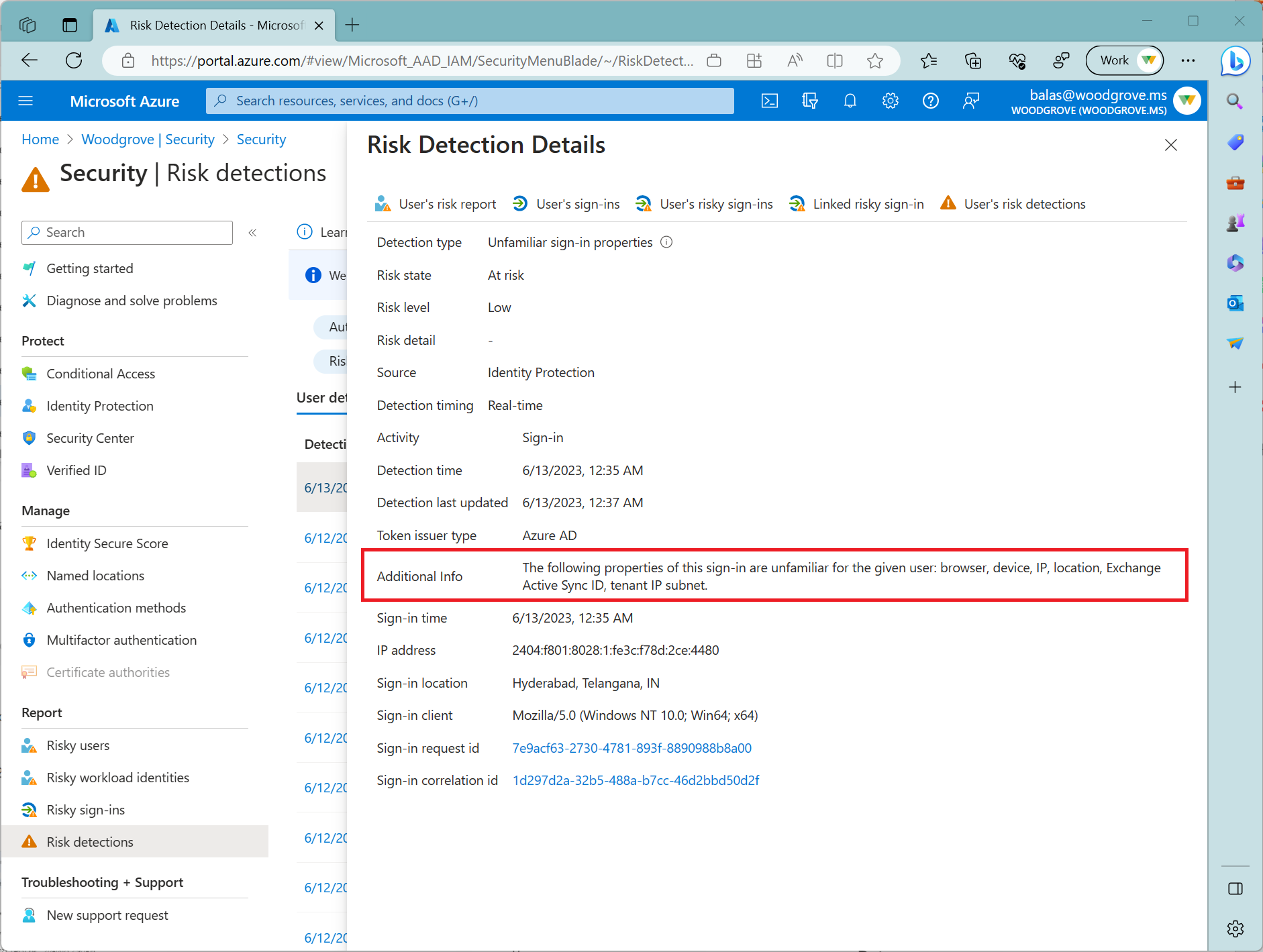

Propriedades de inícios de sessão desconhecidos

Calculado em tempo real. Este tipo de deteção de risco considera o histórico de início de sessão anterior para procurar entradas anómalas. O sistema armazena informações sobre entradas anteriores e dispara uma deteção de risco quando ocorre uma entrada com propriedades que não são familiares para o usuário. Essas propriedades podem incluir IP, ASN, localização, dispositivo, navegador e sub-rede IP do locatário. Os usuários recém-criados estão no período do "modo de aprendizagem", onde a deteção de risco de propriedades de entrada desconhecidas é desativada enquanto nossos algoritmos aprendem o comportamento do usuário. A duração do modo de aprendizagem é dinâmica e depende de quanto tempo o algoritmo leva para reunir informações suficientes sobre os padrões de entrada do usuário. A duração mínima é de cinco dias. Um usuário pode voltar ao modo de aprendizagem após um longo período de inatividade.

Também executamos essa deteção para autenticação básica (ou protocolos herdados). Como esses protocolos não têm propriedades modernas, como ID do cliente, há dados limitados para reduzir falsos positivos. Recomendamos aos nossos clientes que mudem para a autenticação moderna.

Propriedades de entrada desconhecidas podem ser detetadas em entradas interativas e não interativas. Quando essa deteção é detetada em entradas não interativas, ela merece maior escrutínio devido ao risco de ataques de repetição de token.

Selecionar um risco de propriedades de entrada desconhecido permite que você veja Informações adicionais mostrando mais detalhes sobre por que esse risco foi acionado. A captura de tela a seguir mostra um exemplo desses detalhes.

Endereço IP malicioso

Calculado offline. Essa deteção indica o login de um endereço IP mal-intencionado. Um endereço IP é considerado malicioso com base em altas taxas de falha devido a credenciais inválidas recebidas do endereço IP ou de outras fontes de reputação IP.

Investigando deteções de endereços IP mal-intencionados

- Se conseguir confirmar que a atividade não foi realizada por um utilizador legítimo:

- Ação recomendada: marque o login como comprometido e invoque uma redefinição de senha se ainda não tiver sido executada por autocorreção. Bloqueie o usuário se um invasor tiver acesso para redefinir a senha ou executar MFA e redefinir senha e revogar todos os tokens.

- Se um utilizador for conhecido por utilizar o endereço IP no âmbito das suas funções:

- Ação recomendada: Ignorar o alerta

Regras suspeitas de manipulação da caixa de entrada

Calculado offline. Essa deteção é descoberta usando informações fornecidas pelo Microsoft Defender for Cloud Apps. Essa deteção analisa seu ambiente e dispara alertas quando regras suspeitas que excluem ou movem mensagens ou pastas são definidas na caixa de entrada de um usuário. Essa deteção pode indicar: a conta de um usuário está comprometida, as mensagens estão sendo intencionalmente ocultadas e a caixa de correio está sendo usada para distribuir spam ou malware em sua organização.

Spray de senha

Calculado offline. Um ataque de pulverização de senha é quando vários nomes de usuário são atacados usando senhas comuns de forma unificada de força bruta para obter acesso não autorizado. Essa deteção de risco é acionada quando um ataque de pulverização de senha é executado com sucesso. Por exemplo, o invasor é autenticado com êxito na instância detetada.

Investigando deteções de spray de senha

- Se conseguir confirmar que a atividade não foi realizada por um utilizador legítimo:

- Ação recomendada: marque o login como comprometido e invoque uma redefinição de senha se ainda não tiver sido executada por autocorreção. Bloqueie o usuário se um invasor tiver acesso para redefinir a senha ou executar MFA e redefinir senha e revogar todos os tokens.

- Se um utilizador for conhecido por utilizar o endereço IP no âmbito das suas funções:

- Ação recomendada: Ignorar o alerta

- Se você conseguir confirmar que a conta não foi comprometida e não conseguir ver nenhum indicador de força bruta ou spray de senha contra a conta.

- Ação recomendada: permita que o usuário se autocorrija com uma política de risco de Acesso Condicional ou que um administrador confirme o login como seguro.

Para uma investigação mais aprofundada das deteções de risco de pulverização de palavra-passe, consulte o artigo Orientações para identificar e investigar ataques de pulverização de palavras-passe.

Deslocação impossível

Calculado offline. Essa deteção é descoberta usando informações fornecidas pelo Microsoft Defender for Cloud Apps. Essa deteção identifica as atividades do usuário (é uma única ou várias sessões) originadas de locais geograficamente distantes dentro de um período de tempo menor do que o tempo necessário para viajar do primeiro local para o segundo. Esse risco pode indicar que um usuário diferente está usando as mesmas credenciais.

Novo país

Calculado offline. Essa deteção é descoberta usando informações fornecidas pelo Microsoft Defender for Cloud Apps. Essa deteção considera locais de atividades anteriores para determinar locais novos e pouco frequentes. O mecanismo de deteção de anomalias armazena informações sobre locais anteriores usados pelos usuários na organização.

Atividade do endereço IP anônimo

Calculado offline. Essa deteção é descoberta usando informações fornecidas pelo Microsoft Defender for Cloud Apps. Essa deteção identifica que os usuários estavam ativos a partir de um endereço IP que foi identificado como um endereço IP de proxy anônimo.

Reencaminhamento suspeito da caixa de entrada

Calculado offline. Essa deteção é descoberta usando informações fornecidas pelo Microsoft Defender for Cloud Apps. Essa deteção procura regras de encaminhamento de e-mails suspeitos, por exemplo, se um usuário criou uma regra de caixa de entrada que encaminha uma cópia de todos os e-mails para um endereço externo.

Acesso em massa a arquivos confidenciais

Calculado offline. Essa deteção é descoberta usando informações fornecidas pelo Microsoft Defender for Cloud Apps. Essa deteção analisa seu ambiente e dispara alertas quando os usuários acessam vários arquivos do Microsoft SharePoint ou do Microsoft OneDrive. Um alerta é acionado somente se o número de arquivos acessados for incomum para o usuário e os arquivos puderem conter informações confidenciais

IP do agente de ameaças verificado

Calculado em tempo real. Este tipo de deteção de risco indica atividade de início de sessão consistente com endereços IP conhecidos associados a intervenientes de Estados-nação ou grupos de cibercrime, com base no Microsoft Threat Intelligence Center (MSTIC).

Deteções de risco de usuário premium

Possível tentativa de acessar o PRT (Primary Refresh Token)

Calculado offline. Esse tipo de deteção de risco é descoberto usando informações fornecidas pelo Microsoft Defender for Endpoint (MDE). Um PRT (Primary Refresh Token) é um artefato chave da autenticação do Microsoft Entra no Windows 10, Windows Server 2016 e versões posteriores, dispositivos iOS e Android. Um PRT é um JSON Web Token (JWT) que é especialmente emitido para agentes de token primários da Microsoft para habilitar o logon único (SSO) em todos os aplicativos usados nesses dispositivos. Os invasores podem tentar acessar esse recurso para entrar lateralmente em uma organização ou executar o roubo de credenciais. Essa deteção move os usuários para alto risco e apenas incêndios em organizações que implantaram o MDE. Essa deteção é de baixo volume e é vista com pouca frequência na maioria das organizações. Quando essa deteção aparece, é de alto risco, e os usuários devem ser remediados.

Atividade anômala do usuário

Calculado offline. Essa deteção de risco baseia o comportamento administrativo normal do usuário no Microsoft Entra ID e deteta padrões anômalos de comportamento, como alterações suspeitas no diretório. A deteção é acionada contra o administrador que faz a alteração ou o objeto que foi alterado.

O usuário relatou atividade suspeita

Calculado offline. Essa deteção de risco é relatada quando um usuário nega um prompt de autenticação multifator (MFA) e o relata como atividade suspeita. Um prompt de MFA não iniciado por um usuário pode significar que suas credenciais estão comprometidas.

Tráfego de API suspeito

Calculado offline. Essa deteção de risco é relatada quando o tráfego anormal do Graph ou a enumeração de diretórios é observada por um usuário. O tráfego suspeito da API pode sugerir que um usuário está comprometido e realizando reconhecimento em seu ambiente.

Padrões de envio suspeitos

Calculado offline. Esse tipo de deteção de risco é descoberto usando informações fornecidas pelo Microsoft Defender for Office (MDO). Este alerta é gerado quando alguém na sua organização enviou e-mails suspeitos e corre o risco de ser impedido de enviar e-mails ou já foi impedido de enviar e-mails. Essa deteção move os usuários para o risco médio e só dispara em organizações que implantaram o MDO. Essa deteção é de baixo volume e é vista com pouca frequência na maioria das organizações.

Deteções não premium

Os clientes sem licenças Microsoft Entra ID P2 recebem deteções intituladas "risco adicional detetado" sem as informações detalhadas sobre a deteção que os clientes com licenças P2 fazem.

Deteções de risco de início de sessão não premium

Risco adicional detetado (início de sessão)

Calculado em tempo real ou offline. Essa deteção indica que uma das deteções premium foi detetada. Como as deteções premium são visíveis apenas para clientes do Microsoft Entra ID P2, elas são intituladas "risco adicional detetado" para clientes sem licenças do Microsoft Entra ID P2.

Endereço IP anónimo

Calculado em tempo real. Esse tipo de deteção de risco indica entradas de um endereço IP anônimo (por exemplo, navegador Tor ou VPN anônima). Esses endereços IP geralmente são usados por atores que desejam ocultar suas informações de entrada (endereço IP, local, dispositivo e assim por diante) para fins potencialmente mal-intencionados.

Usuário confirmado pelo administrador comprometido

Calculado offline. Essa deteção indica que um administrador selecionou 'Confirmar usuário comprometido' na interface do usuário de usuários arriscados ou usando a API riskyUsers. Para ver qual administrador confirmou que esse usuário foi comprometido, verifique o histórico de riscos do usuário (via interface do usuário ou API).

Inteligência de ameaças do Microsoft Entra (entrar)

Calculado em tempo real ou offline. Esse tipo de deteção de risco indica a atividade do usuário que é incomum para o usuário ou consistente com padrões de ataque conhecidos. Essa deteção é baseada nas fontes internas e externas de inteligência de ameaças da Microsoft.

Deteções de risco de usuário não premium

Risco adicional detetado (utilizador)

Calculado em tempo real ou offline. Essa deteção indica que uma das deteções premium foi detetada. Como as deteções premium são visíveis apenas para clientes do Microsoft Entra ID P2, elas são intituladas "risco adicional detetado" para clientes sem licenças do Microsoft Entra ID P2.

Fuga de credenciais

Calculado offline. Este tipo de deteção de risco indica que houve uma fuga das credenciais válidas do utilizador. Quando os criminosos virtuais comprometem palavras-passe válidas de utilizadores legítimos, muitas vezes partilham essas credenciais recolhidas. Essas partilhas são, geralmente, feitas mediante publicação pública na "dark Web" ou em sites de colagem ou da troca e venda de credenciais no mercado negro. Quando o serviço de credenciais vazadas da Microsoft adquire credenciais de usuário da dark web, sites de colagem ou outras fontes, eles são verificados em relação às credenciais válidas atuais dos usuários do Microsoft Entra para encontrar correspondências válidas. Para obter mais informações sobre credenciais vazadas, consulte Perguntas comuns.

Investigando deteções de credenciais vazadas

- Se esse sinal de deteção tiver alertado sobre um vazamento de credencial para um usuário:

- Ação recomendada: marque o login como comprometido e invoque uma redefinição de senha se ainda não tiver sido executada por autocorreção. Bloqueie o usuário se um invasor tiver acesso para redefinir a senha ou executar MFA e redefinir senha e revogar todos os tokens.

Inteligência de ameaças do Microsoft Entra (usuário)

Calculado offline. Esse tipo de deteção de risco indica a atividade do usuário que é incomum para o usuário ou consistente com padrões de ataque conhecidos. Essa deteção é baseada nas fontes internas e externas de inteligência de ameaças da Microsoft.

Perguntas comuns

Níveis de risco

A Proteção de ID categoriza o risco em três níveis: baixo, médio e alto. Os níveis de risco calculados pelos nossos algoritmos de aprendizagem automática representam a confiança da Microsoft de que uma ou mais credenciais do utilizador são conhecidas por uma entidade não autorizada. Uma deteção de risco com nível de risco alto significa que a Microsoft está altamente confiante de que a conta foi comprometida. Baixo risco significa que há anomalias presentes no login ou na credencial de um usuário, mas estamos menos confiantes de que essas anomalias significam que a conta foi comprometida.

Muitas deteções podem disparar em mais de um nível, dependendo do número ou gravidade das anomalias detetadas. Por exemplo, uma deteção de Propriedades de entrada desconhecidas de alto risco para um usuário transmite maior confiança de que a Microsoft acredita que a conta foi comprometida do que uma deteção de propriedades de entrada desconhecidas de baixo ou médio risco. Algumas deteções, como credenciais vazadas e IP do agente de ameaças verificado, são sempre entregues como de alto risco.

O nível de risco é importante ao decidir quais deteções priorizar a investigação e a remediação. Eles também desempenham um papel fundamental na configuração de políticas de Acesso Condicional com base em risco, pois cada política pode ser definida para disparar para baixo, médio, alto ou nenhum risco detetado.

Importante

Todas as deteções e usuários de "baixo" nível de risco persistirão no produto por 6 meses, após os quais serão automaticamente envelhecidos para fornecer uma experiência de investigação mais limpa. Os níveis de risco médio e alto persistirão até serem remediados ou descartados.

Com base na tolerância ao risco da sua organização, você pode criar políticas que exijam MFA ou redefinição de senha quando a Proteção de ID detetar um determinado nível de risco. Essas políticas podem orientar o usuário a se auto-corrigir e resolver o risco ou bloquear, dependendo de suas tolerâncias.

Sincronização de hash de palavra-passe

Deteções de risco, como credenciais vazadas, exigem a presença de hashes de senha para que a deteção ocorra. Para obter mais informações sobre a sincronização de hash de senha, consulte o artigo Implementar sincronização de hash de senha com o Microsoft Entra Connect Sync.

Por que existem deteções de risco geradas para contas de usuário desabilitadas?

As contas de usuário desabilitadas podem ser reativadas. Se as credenciais de uma conta desativada forem comprometidas e a conta for reativada, os agentes mal-intencionados poderão usar essas credenciais para obter acesso. A Proteção de ID gera deteções de risco para atividades suspeitas em contas de usuário desativadas para alertar os clientes sobre possíveis comprometimentos de contas. Se uma conta não estiver mais em uso e não for reativada, os clientes devem considerar excluí-la para evitar comprometimento. Nenhuma deteção de risco é gerada para contas excluídas.

Onde a Microsoft encontra credenciais vazadas?

A Microsoft encontra credenciais vazadas em vários lugares, incluindo:

- Sites públicos de colagem, como pastebin.com e paste.ca, onde os maus atores normalmente postam esse material. Este local é a primeira parada da maioria dos maus atores em sua busca para encontrar credenciais roubadas.

- Agências de aplicação da lei.

- Outros grupos da Microsoft fazendo pesquisa na dark web.

Por que não estou vendo nenhuma credencial vazada?

As credenciais vazadas são processadas sempre que a Microsoft encontra um novo lote disponível publicamente. Devido à natureza sensível, as credenciais vazadas são excluídas logo após o processamento. Somente as novas credenciais vazadas encontradas depois que você habilita a sincronização de hash de senha (PHS) são processadas em relação ao seu locatário. A verificação em relação aos pares de credenciais encontrados anteriormente não foi feita.

Há algum tempo que não vejo quaisquer eventos de risco de credenciais vazadas

Se você não viu nenhum evento de risco de credencial vazado, é devido aos seguintes motivos:

- Você não tem o PHS habilitado para seu locatário.

- A Microsoft não encontrou nenhum par de credenciais vazado que corresponda aos seus usuários.

Com que frequência a Microsoft processa novas credenciais?

As credenciais são processadas imediatamente após terem sido encontradas, normalmente em vários lotes por dia.

Localizações

A localização nas deteções de risco é determinada usando a pesquisa de endereços IP.