Este artigo descreve como integrar dispositivos no Defender para Empresas.

Integre os seus dispositivos empresariais para protegê-los imediatamente. Pode escolher entre várias opções para integrar os dispositivos da sua empresa. Este artigo explica-lhe as suas opções e descreve como funciona a integração.

Windows 10 e 11

Nota

Os dispositivos Windows têm de estar a executar um dos seguintes sistemas operativos:

- Windows 10 ou 11 Empresas

- Windows 10 ou 11 Professional

- Windows 10 ou 11 Enterprise

Para obter mais informações, consulte Requisitos do Microsoft Defender para Empresas.

Escolha uma das seguintes opções para integrar dispositivos cliente Windows no Defender para Empresas:

Script local para Windows 10 e 11

Pode utilizar um script local para integrar dispositivos cliente Windows. Quando executa o script de inclusão num dispositivo, este cria uma fidedignidade com o Microsoft Entra ID (se essa confiança ainda não existir), inscreve o dispositivo no Microsoft Intune (se ainda não estiver inscrito) e, em seguida, integra o dispositivo no Defender para Empresas. Se não estiver a utilizar atualmente o Intune, o método de script local é o método de inclusão recomendado para clientes do Defender para Empresas.

Sugestão

Recomendamos que integre até 10 dispositivos de cada vez quando utilizar o método de script local.

Aceda ao portal do Microsoft Defender (https://security.microsoft.com) e inicie sessão.

No painel de navegação, selecione Definições>Pontos finais e, em seguida, em Gestão de dispositivos, selecione Inclusão.

Selecione Windows 10 e 11.

Em Tipo de conectividade, selecione Simplificado.

Na secção Método de implementação , selecione Script local e, em seguida, selecione Transferir pacote de inclusão. Recomendamos que guarde o pacote de inclusão numa unidade amovível.

Num dispositivo Windows, extraia os conteúdos do pacote de configuração para uma localização, como a pasta Ambiente de Trabalho. Deve ter um ficheiro com o nome WindowsDefenderATPLocalOnboardingScript.cmd.

Abra uma linha de comandos como administrador.

Escreva a localização do ficheiro de script. Por exemplo, se copiou o ficheiro para a pasta Ambiente de Trabalho, escreveria e, em seguida, premiria %userprofile%\Desktop\WindowsDefenderATPLocalOnboardingScript.cmda tecla Enter (ou selecione OK).

Após a execução do script, execute um teste de deteção.

Política de Grupo para Windows 10 e 11

Se preferir utilizar a Política de Grupo para integrar clientes Windows, siga as orientações em Integrar dispositivos Windows com a Política de Grupo. Este artigo descreve os passos para integrar no Microsoft Defender para Endpoint. Os passos para integrar no Defender para Empresas são semelhantes.

Intune para Windows 10 e 11

Pode integrar clientes Windows e outros dispositivos no Intune através do centro de administração do Intune (https://intune.microsoft.com). Existem vários métodos disponíveis para inscrever dispositivos no Intune. Recomendamos que utilize um dos seguintes métodos:

Ativar a inscrição automática para o Windows 10 e 11

Quando configura a inscrição automática, os utilizadores adicionam a respetiva conta profissional ao dispositivo. Em segundo plano, o dispositivo regista e associa o Microsoft Entra ID e está inscrito no Intune.

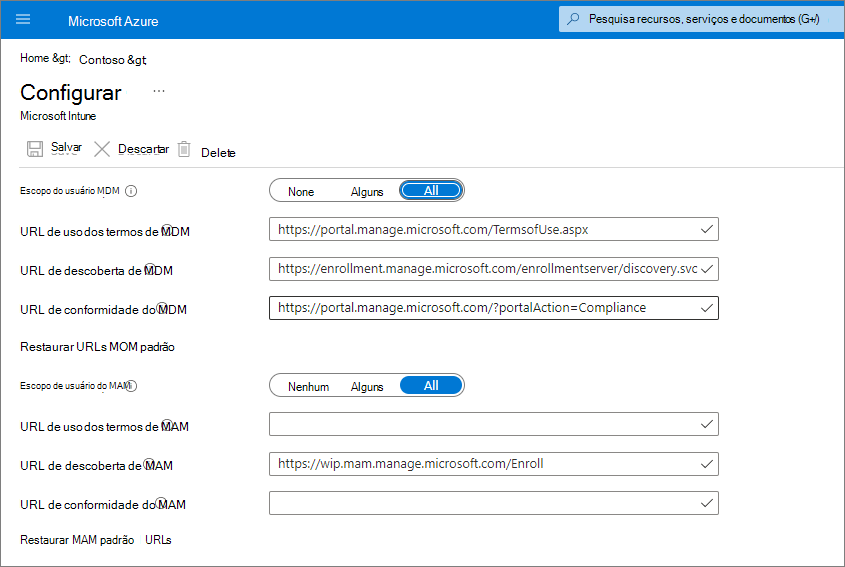

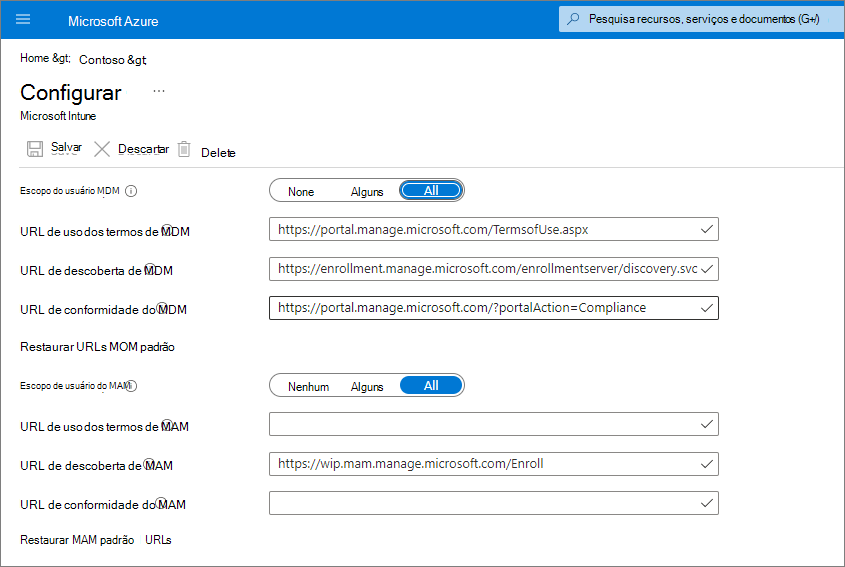

Aceda ao portal do Azure (https://portal.azure.com/) e inicie sessão.

Selecione Microsoft Entra ID>Mobility (MDM e MAM)>Microsoft Intune.

Configure o âmbito do Utilizador mdm e o âmbito de utilizador MAM.

Para o âmbito do Utilizador MDM, recomendamos que selecione Tudo para que todos os utilizadores possam inscrever automaticamente os respetivos dispositivos Windows.

Na secção Âmbito do utilizador da MAM, recomendamos os seguintes valores predefinidos para os URLs:

- URL dos Termos de utilização da MDM

- URL de Deteção de MDM

- URL de Conformidade de MDM

Seleccione Guardar.

Depois de um dispositivo ser inscrito no Intune, pode adicioná-lo a um grupo de dispositivos no Defender para Empresas. Saiba mais sobre os grupos de dispositivos no Defender para Empresas.

Pedir aos utilizadores para inscreverem os respetivos dispositivos Windows 10 e 11

Veja o seguinte vídeo para ver como funciona a inscrição:

Partilhe este artigo com utilizadores na sua organização: Inscrever dispositivos Windows 10/11 no Intune.

Depois de um dispositivo ser inscrito no Intune, pode adicioná-lo a um grupo de dispositivos no Defender para Empresas. Saiba mais sobre os grupos de dispositivos no Defender para Empresas.

Executar um teste de deteção num dispositivo Windows 10 ou 11

Depois de integrar dispositivos Windows no Defender para Empresas, pode executar um teste de deteção no dispositivo para garantir que está tudo a funcionar corretamente.

No dispositivo Windows, crie uma pasta: C:\test-MDATP-test.

Abra a Linha de Comandos como administrador e, em seguida, execute o seguinte comando:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Após a execução do comando, a janela da Linha de Comandos fecha automaticamente. Se for bem-sucedido, o teste de deteção é marcado como concluído e é apresentado um novo alerta no portal do Microsoft Defender (https://security.microsoft.com) para o dispositivo recentemente integrado dentro de cerca de 10 minutos.

Mac

Escolha uma das seguintes opções para integrar o Mac:

Script local para Mac

Quando executa o script local no Mac, este cria uma fidedignidade com o Microsoft Entra ID (se essa confiança ainda não existir), inscreve o Mac no Microsoft Intune (se ainda não estiver inscrito) e, em seguida, integra o Mac no Defender para Empresas. Recomendamos que integre até 10 dispositivos de cada vez com este método.

Aceda ao portal do Microsoft Defender (https://security.microsoft.com) e inicie sessão.

No painel de navegação, selecione Definições>Pontos finais e, em seguida, em Gestão de dispositivos, selecione Inclusão.

Selecione macOS.

Em Tipo de conectividade, selecione Simplificado.

Na secção Método de implementação , selecione Script local e, em seguida, selecione Transferir pacote de inclusão. Guarde o pacote numa unidade amovível. Selecione também Transferir pacote de instalação e guarde-o no seu dispositivo amovível.

No seu Mac, guarde o pacote de instalação como wdav.pkg num diretório local.

Guarde o pacote de inclusão no WindowsDefenderATPOnboardingPackage.zip mesmo diretório que utilizou para o pacote de instalação.

Utilize o Finder para navegar até wdav.pkg si guardado e, em seguida, abra-o.

Selecione Continuar, aceite os termos de licenciamento e, em seguida, introduza a sua palavra-passe quando lhe for pedido.

É-lhe pedido que permita a instalação de um controlador da Microsoft (a Extensão do Sistema Bloqueada ou a Instalação está em espera ou ambas). Tem de permitir a instalação do controlador. Selecione Abrir Preferências de Segurança ou Abrir Preferências> de SistemaSegurança & Privacidade e, em seguida, selecione Permitir.

Utilize o seguinte comando bash para executar o pacote de inclusão:

/usr/bin/unzip WindowsDefenderATPOnboardingPackage.zip \

&& /bin/chmod +x MicrosoftDefenderATPOnboardingMacOs.sh \

&& /bin/bash -c MicrosoftDefenderATPOnboardingMacOs.sh

Depois de o Mac estar inscrito no Intune, pode adicioná-lo a um grupo de dispositivos. Saiba mais sobre os grupos de dispositivos no Defender para Empresas.

Intune para Mac

Se já tiver o Intune, pode inscrever computadores Mac com o centro de administração do Intune (https://intune.microsoft.com). Existem vários métodos disponíveis para inscrever o Mac no Intune. Recomendamos um dos seguintes métodos:

Opções para Mac pertencente à empresa

Escolha uma das seguintes opções para inscrever dispositivos Mac geridos pela empresa no Intune:

| Opção |

Descrição |

| Inscrição de Dispositivos Automatizada da Apple |

Utilize este método para automatizar a inscrição em dispositivos comprados através do Apple Business Manager ou do Apple School Manager. A inscrição automática de dispositivos implementa o perfil de inscrição "pelo ar", pelo que não precisa de ter acesso físico aos dispositivos.

Consulte Inscrever automaticamente o Mac com o Apple Business Manager ou o Apple School Manager. |

| Gestor de inscrição de dispositivos (DEM) |

Utilize este método para implementações em grande escala e quando existirem várias pessoas na sua organização que podem ajudar na configuração da inscrição. Alguém com permissões de gestor de inscrição de dispositivos (DEM) pode inscrever até 1000 dispositivos com uma única conta microsoft Entra. Este método utiliza a aplicação Portal da Empresa ou a aplicação Microsoft Intune para inscrever dispositivos. Não pode utilizar uma conta DEM para inscrever dispositivos através da Inscrição Automatizada de Dispositivos.

Veja Inscrever dispositivos no Intune com uma conta do gestor de inscrição de dispositivos. |

| Inscrição direta |

A inscrição direta inscreve dispositivos sem afinidade de utilizador, pelo que este método é melhor para dispositivos que não estão associados a um único utilizador. Este método requer que tenha acesso físico aos Macs que está a inscrever.

Veja Utilizar a Inscrição Direta para Mac. |

Pedir aos utilizadores para inscreverem o seu próprio Mac no Intune

Se a sua empresa preferir que as pessoas inscrevam os seus próprios dispositivos no Intune, direcione os utilizadores para seguirem estes passos:

Aceda ao site do Portal da Empresa (https://portal.manage.microsoft.com/) e inicie sessão.

Siga as instruções no site do Portal da Empresa para adicionar o respetivo dispositivo.

Instale a aplicação Portal da Empresa em https://aka.ms/EnrollMyMace siga as instruções na aplicação.

Confirme que um Mac está integrado

Para confirmar que o dispositivo está associado à sua empresa, utilize o seguinte comando Python no Bash:

mdatp health --field org_id.

Se estiver a utilizar o macOS 10.15 (Catalina) ou posterior, conceda o consentimento do Defender para Empresas para proteger o seu dispositivo. Aceda a Segurança das Preferências> do Sistema& Privacidade Privacidade>>Acesso Total ao Disco. Selecione o ícone de bloqueio na parte inferior da caixa de diálogo para fazer alterações e, em seguida, selecione Microsoft Defender para Empresas (ou Defender para Endpoint, se for o que vê).

Para verificar se o dispositivo está integrado, utilize o seguinte comando no Bash:

mdatp health --field real_time_protection_enabled

Depois de um dispositivo ser inscrito no Intune, pode adicioná-lo a um grupo de dispositivos. Saiba mais sobre os grupos de dispositivos no Defender para Empresas.

Dispositivos móveis

Pode utilizar os seguintes métodos para integrar dispositivos móveis, como dispositivos Android e iOS:

Utilizar a aplicação Microsoft Defender

As capacidades de defesa contra ameaças para dispositivos móveis estão agora disponíveis para clientes do Defender para Empresas. Com estas capacidades, pode agora integrar dispositivos móveis (como Android e iOS) através da aplicação Microsoft Defender. Com este método, os utilizadores transferem a aplicação a partir do Google Play ou da Apple App Store, iniciam sessão e completam os passos de inclusão.

Importante

Certifique-se de que todos os seguintes requisitos são cumpridos antes de integrar dispositivos móveis:

- O Defender para Empresas terminou o aprovisionamento. No portal do Microsoft Defender, aceda a Dispositivos de Recursos>.

- Se vir uma mensagem a dizer" Aguarde! Estamos a preparar novos espaços para os seus dados e a ligá-los", então o Aprovisionamento do Defender para Empresas ainda não foi concluído. Este processo está a decorrer agora e pode demorar até 24 horas a concluir.

- Se vir uma lista de dispositivos ou se lhe for pedido para integrar dispositivos, significa que o aprovisionamento do Defender para Empresas foi concluído.

- Os utilizadores transferiram a aplicação Microsoft Authenticator no respetivo dispositivo e registaram o respetivo dispositivo com a respetiva conta escolar ou profissional do Microsoft 365.

| Dispositivo |

Procedimento |

| Android |

1. No dispositivo, aceda à Google Play Store.

2. Se ainda não o fez, transfira e instale a aplicação Microsoft Authenticator. Inicie sessão e registe o seu dispositivo na aplicação Microsoft Authenticator.

3. Na Google Play Store, procure a aplicação Microsoft Defender e instale-a.

4. Abra a aplicação Microsoft Defender, inicie sessão e conclua o processo de integração. |

| iOS |

1. No dispositivo, aceda à Apple App Store.

2. Se ainda não o fez, transfira e instale a aplicação Microsoft Authenticator. Inicie sessão e registe o seu dispositivo na aplicação Microsoft Authenticator.

3. Na Apple App Store, procure a aplicação Microsoft Defender.

4. Inicie sessão e instale a aplicação.

5. Aceite os termos de utilização para continuar.

6. Permitir que a aplicação Microsoft Defender configure uma ligação VPN e adicione configurações de VPN.

7. Escolha se pretende permitir notificações (como alertas). |

Utilizar o Microsoft Intune

Se a sua subscrição incluir o Microsoft Intune, pode utilizá-la para integrar dispositivos móveis, como dispositivos Android e iOS/iPadOS. Veja os seguintes recursos para obter ajuda para inscrever estes dispositivos no Intune:

Depois de um dispositivo ser inscrito no Intune, pode adicioná-lo a um grupo de dispositivos. Saiba mais sobre os grupos de dispositivos no Defender para Empresas.

Servidores

Escolha o sistema operativo do servidor:

Windows Server:

Importante

Certifique-se de que cumpre os seguintes requisitos antes de integrar um ponto final do Windows Server:

- Tem uma licença de servidores do Microsoft Defender para Empresas. (Consulte Como obter servidores do Microsoft Defender para Empresas.)

- O âmbito de imposição do Windows Server está ativado. Aceda a Definições>Endpoints>Âmbito de imposição da gestão>da configuração. Selecione Utilizar MDE para impor definições de configuração de segurança do MEM, selecione Windows Server e, em seguida, selecione Guardar.

Pode integrar uma instância do Windows Server para o Defender para Empresas através de um script local.

Script local para Windows Server

Aceda ao portal do Microsoft Defender (https://security.microsoft.com) e inicie sessão.

No painel de navegação, selecione Definições>Pontos finais e, em seguida, em Gestão de dispositivos, selecione Inclusão.

Selecione um sistema operativo, como o Windows Server 1803, 2019 e 2022 e, em seguida, na secção Método de implementação , selecione Script local.

Se selecionar Windows Server 2012 R2 e 2016, tem dois pacotes para transferir e executar: um pacote de instalação e um pacote de integração. O pacote de instalação contém um ficheiro MSI que instala o agente do Defender para Empresas. O pacote de inclusão contém o script para integrar o ponto final do Windows Server no Defender para Empresas.

Selecione Transferir pacote de inclusão. Recomendamos que guarde o pacote de inclusão numa unidade amovível.

Se tiver selecionado o Windows Server 2012 R2 e 2016, selecione também Transferir pacote de instalação e guarde o pacote numa unidade amovível

No ponto final do Windows Server, extraia os conteúdos do pacote de instalação/integração para uma localização, como a pasta Ambiente de Trabalho. Deve ter um ficheiro com o nome WindowsDefenderATPLocalOnboardingScript.cmd.

Se estiver a integrar o Windows Server 2012 R2 ou o Windows Server 2016, extraia primeiro o pacote de instalação.

Abra uma linha de comandos como administrador.

Se estiver a integrar o Windows Server 2012R2 ou o Windows Server 2016, execute o seguinte comando:

Msiexec /i md4ws.msi /quiet

Se estiver a integrar o Windows Server 1803, 2019 ou 2022, ignore este passo e avance para o passo 8.

Escreva a localização do ficheiro de script. Por exemplo, se copiou o ficheiro para a pasta Ambiente de Trabalho, escreveria e, em seguida, premiria %userprofile%\Desktop\WindowsDefenderATPLocalOnboardingScript.cmdEnter (ou selecione OK).

Aceda a Executar um teste de deteção no Windows Server.

Executar um teste de deteção no Windows Server

Depois de integrar o ponto final do Windows Server no Defender para Empresas, pode executar um teste de deteção para garantir que está tudo a funcionar corretamente:

No dispositivo Windows Server, crie uma pasta: C:\test-MDATP-test.

Abra a Linha de Comandos como administrador.

Na janela Linha de Comandos, execute o seguinte comando do PowerShell:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Após a execução do comando, a janela da Linha de Comandos será fechada automaticamente. Se for bem-sucedido, o teste de deteção é marcado como concluído e é apresentado um novo alerta no portal do Microsoft Defender (https://security.microsoft.com) para o dispositivo recentemente integrado dentro de cerca de 10 minutos.

Servidor Linux

Importante

Certifique-se de que cumpre os seguintes requisitos antes de integrar um ponto final do Servidor Linux:

Integrar pontos finais do Servidor Linux

Pode utilizar os seguintes métodos para integrar uma instância do Linux Server no Defender para Empresas:

Depois de integrar um dispositivo, pode executar um teste rápido de phishing para garantir que o dispositivo está ligado e que os alertas são gerados conforme esperado.