Planear a prevenção de perda de dados (DLP)

Cada organização planeia e implementa a prevenção de perda de dados (DLP) de forma diferente. Por quê? Uma vez que as necessidades empresariais, os objetivos, os recursos e a situação de cada organização são únicos. No entanto, há elementos que são comuns a todas as implementações bem-sucedidas de DLP. Este artigo apresenta as melhores práticas para planear uma implementação DLP.

Dica

Se você não é um cliente E5, use a avaliação das soluções do Microsoft Purview de 90 dias para explorar como os recursos adicionais do Purview podem ajudar sua organização a gerenciar as necessidades de segurança e conformidade de dados. Comece agora no hub de testes do portal de conformidade do Microsoft Purview. Saiba mais detalhes sobre assinatura e termos de avaliação.

Antes de começar

Se não estiver familiarizado com o DLP do Microsoft Purview, eis uma lista dos artigos principais de que precisa à medida que implementa o DLP:

- Unidades administrativas

- Saiba mais sobre a Prevenção de Perda de Dados do Microsoft Purview – o artigo apresenta-lhe a disciplina de prevenção de perda de dados e a implementação do DLP pela Microsoft.

- Planear a prevenção de perda de dados (DLP) – ao trabalhar no artigo que está a ler agora, irá:

- Referência da política de Prevenção de Perda de Dados – este artigo apresenta todos os componentes de uma política DLP e como cada um influencia o comportamento de uma política.

- Estruturar uma política DLP – este artigo explica-lhe como criar uma instrução de intenção de política e mapeá-la para uma configuração de política específica.

- Criar e Implementar políticas de prevenção de perda de dados – este artigo apresenta alguns cenários de intenções de política comuns que irá mapear para as opções de configuração. Em seguida, orienta-o ao longo da configuração dessas opções.

- Saiba mais sobre como investigar alertas de prevenção de perda de dados – este artigo apresenta o ciclo de vida dos alertas desde a criação até à remediação final e à otimização de políticas. Também apresenta as ferramentas que utiliza para investigar alertas.

Vários pontos de partida

Muitas organizações optam por implementar o DLP para cumprir vários regulamentos governamentais ou do setor. Por exemplo, o Regulamento Geral sobre a Proteção de Dados (RGPD) da União Europeia, o Health Insurance Portability and Accountability Act (HIPAA) ou o California Consumer Privacy Act (CCPA). Também implementam a prevenção de perda de dados para proteger a sua propriedade intelectual. No entanto, o local de partida e o destino final no percurso DLP variam.

As organizações podem iniciar o percurso de DLP a partir de vários pontos diferentes:

- Com um foco de plataforma, como querer proteger informações em mensagens de Chat e Canal do Teams ou em dispositivos Windows 10 ou 11

- Conhecer as informações confidenciais que querem priorizar a proteção, como os registos de cuidados de saúde, e definir políticas para protegê-la

- Sem saber qual é a sua informação confidencial, onde está ou quem está a fazer o quê com ela; assim, começam com a deteção e categorização e tomam uma abordagem mais metódica

- Sem saber qual é a sua informação confidencial, onde está, ou quem está a fazer o quê com ela, eles vão direto para definir políticas e, em seguida, usando esses resultados para refiná-los

- Saber que precisam de implementar a pilha completa do Microsoft Purview Information Protection e um plano para adotar uma abordagem metódica a longo prazo

Estes são apenas alguns exemplos de como os clientes podem abordar o DLP. Não importa de onde começar; O DLP é suficientemente flexível para acomodar vários tipos de percursos de proteção de informações desde o início até uma estratégia de prevenção de perda de dados totalmente realizada.

Descrição geral do processo de planeamento

A opção Saiba mais sobre a Prevenção de Perda de Dados do Microsoft Purview apresenta os três aspetos diferentes do processo de planeamento de DLP. Vamos abordar mais detalhadamente os elementos comuns a todos os planos DLP.

Identificar participantes

Quando implementadas, as políticas DLP podem ser aplicadas em grandes partes da sua organização. O seu departamento de TI não pode desenvolver um plano abrangente sem consequências negativas. Tem de identificar os intervenientes que podem:

- identificar os regulamentos, leis e normas do setor aos quais a sua organização está sujeita

- identificar as categorias de itens confidenciais a proteger

- identificar os processos empresariais em que são utilizados

- identificar o comportamento de risco que deve ser limitado

- atribuir prioridades aos dados que devem ser protegidos primeiro, com base na confidencialidade dos itens e riscos envolvidos

- destacar o processo de remediação e revisão de eventos de correspondência da política DLP

Em geral, estas necessidades tendem a ser 85% de proteção regulamentar e de conformidade e 15% de proteção da propriedade intelectual. Seguem-se algumas sugestões sobre funções a incluir no seu processo de planeamento:

- Agentes reguladores e de conformidade

- Diretor de risco

- Funcionários legais

- Agentes de segurança e conformidade

- Proprietários de empresas para os itens de dados

- Utilizadores empresariais

- TI

Descrever as categorias de informações confidenciais a proteger

Depois de identificados, os intervenientes descrevem as categorias de informações confidenciais a proteger e os processos empresariais em que são utilizados. Por exemplo, o DLP define estas categorias:

- Financeiro

- Informações médicas e de saúde

- Privacidade

- Personalizado

Os intervenientes podem identificar as informações confidenciais como "Somos um processador de dados, pelo que temos de implementar proteções de privacidade em informações sobre titulares de dados e informações financeiras".

Definir objetivos e estratégia

Depois de identificar os intervenientes, saber que informações confidenciais precisam de proteção e onde são utilizadas, os intervenientes podem definir os seus objetivos de proteção e as TI podem desenvolver um plano de implementação.

Definir plano de implementação

O seu plano de implementação deve incluir:

- um mapa do seu estado inicial, o estado final pretendido e os passos para ir de um para o outro

- um plano para como abordar a deteção de itens confidenciais

- um plano para desenvolver políticas e a ordem pela qual as políticas irá implementá-las

- um plano para a forma como irá abordar quaisquer pré-requisitos

- um plano de como irá simular políticas antes de implementá-las para imposição

- um plano para a forma como irá preparar os seus utilizadores finais

- um plano para otimizar as suas políticas

- um plano para a forma como irá rever e atualizar a sua estratégia de prevenção de perda de dados com base na alteração da regulamentação, legal, padrão da indústria ou proteção da propriedade intelectual e necessidades empresariais

Mapear caminho do início para o estado final pretendido

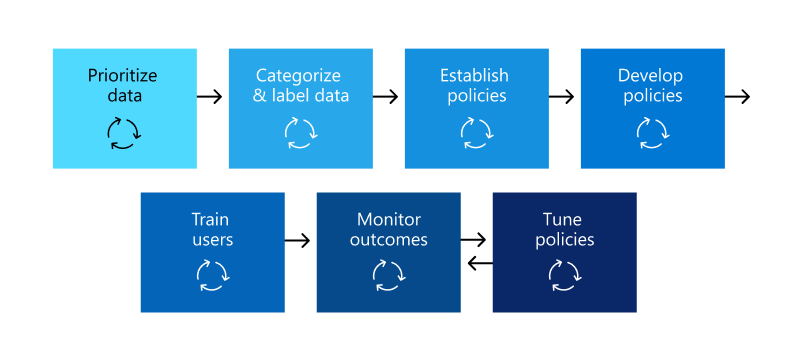

Documentar como a sua organização vai passar do estado inicial para o estado final pretendido é essencial para comunicar com os intervenientes e definir o âmbito do projeto. Eis um conjunto de passos que são normalmente utilizados para implementar o DLP. Vai querer mais detalhes do que as apresentações gráficas, mas pode utilizá-la para enquadrar o seu caminho de adoção DLP.

Deteção de itens confidenciais

Existem várias formas de descobrir o que são itens confidenciais individuais e onde estão localizados. Pode ter etiquetas de confidencialidade já implementadas ou pode ter decidido implementar uma política DLP abrangente em todas as localizações que apenas deteta e audita itens. Para saber mais, consulte Conhecer os seus dados.

Planeamento de políticas

À medida que inicia a adoção do DLP, pode utilizar estas perguntas para focar os seus esforços de conceção e implementação de políticas.

Que leis, regulamentos e normas do setor devem a sua organização cumprir?

Uma vez que muitas organizações chegam ao DLP com o objetivo de conformidade regulamentar, responder a esta pergunta é um ponto de partida natural para planear a implementação de DLP. No entanto, como implementador de TI, provavelmente não está posicionado para responder. Em vez disso, deve consultar a sua equipa legal e executivos empresariais para obter uma resposta.

Exemplo A sua organização está sujeita a regulamentos financeiros do Reino Unido.

Que itens confidenciais a sua organização deve proteger contra fugas?

Assim que souber qual é a posição da sua organização em termos de necessidades de conformidade regulamentar, terá alguma ideia de que itens confidenciais têm de ser protegidos contra fugas. Também terá uma ideia de como pretende atribuir prioridades à implementação de políticas para proteger esses itens. Este conhecimento ajuda-o a escolher os modelos de política DLP mais adequados. O Microsoft Purview inclui modelos DLP pré-configurados para modelos de política financeira, médica e de saúde e privacidade. Além disso, pode criar o seu próprio com o modelo Personalizado. À medida que cria e cria as suas políticas DLP reais, ter conhecimentos práticos dos itens confidenciais que precisa de proteger ajuda-o a escolher o tipo de informações confidenciais correto.

Exemplo Para começar rapidamente, pode escolher o modelo de política pré-configurado U.K. Financial Data , que inclui os Credit Card Numbertipos de informações confidenciais , EU Debit Card Numbere SWIFT Code .

Como pretende definir o âmbito das políticas

Se a sua organização tiver implementado unidades administrativas, pode definir o âmbito das políticas DLP por unidade administrativa ou deixar o âmbito predefinido, o que aplica políticas ao diretório completo. Para obter mais informações, veja Âmbito da Política.

Onde estão os itens confidenciais e em que processos de negócio estão envolvidos?

Os itens que contêm as informações confidenciais da sua organização são utilizados todos os dias no decurso da realização de negócios. Precisa de saber onde podem ocorrer instâncias dessas informações confidenciais e em que processos empresariais são utilizados. Saber isto ajuda-o a escolher as localizações certas para aplicar as suas políticas DLP. As políticas DLP podem ser aplicadas às seguintes localizações:

- E-mail online do Exchange

- Sites do SharePoint

- Contas OneDrive

- Bater papo e canal de mensagens do Teams

- Dispositivos Windows 10, 11 e macOS

- Microsoft Defender for Cloud Apps

- Repositórios locais

Exemplo Os auditores internos da sua organização estão a controlar um conjunto de números de cartões de crédito. Mantêm uma folha de cálculo num site do SharePoint seguro. Vários funcionários fazem cópias e guardam-nas no respetivo site do OneDrive de trabalho, que é sincronizado com o respetivo dispositivo Windows 10. Um destes funcionários cola uma lista de 14 números de cartão de crédito num e-mail e tenta enviá-lo aos auditores externos para revisão. Neste caso, gostaria de aplicar a política ao site seguro do SharePoint, a todas as contas internas do OneDrive, aos respetivos dispositivos Windows 10 e ao e-mail do Exchange.

Qual é a tolerância da sua organização para fugas?

Diferentes grupos na sua organização podem ter diferentes pontos de vista sobre o que conta como um nível aceitável de fuga de itens confidenciais. Alcançar a perfeição de zero fugas pode ter um custo demasiado elevado para o negócio.

Exemplo O grupo de segurança e a equipa legal da sua organização consideram que não deve haver partilha de números de cartões de crédito com ninguém fora da organização. Insistem em nenhuma fuga. No entanto, como parte da sua revisão regular da actividade de números de cartões de crédito, os auditores internos têm de partilhar alguns números de cartões de crédito com auditores de terceiros. Se a sua política DLP proibir toda a partilha de números de cartões de crédito fora da organização, haverá uma interrupção significativa do processo de negócio e um custo adicional para mitigar a interrupção para que os auditores internos concluam o seu controlo. Este custo extra é inaceitável para a liderança executiva. Para resolver este problema, tem de haver uma conversa interna para decidir um nível aceitável de fuga. Uma vez decidido, a política pode fornecer exceções para determinadas pessoas partilharem as informações ou pode ser aplicada no modo apenas de auditoria.

Importante

Para saber como criar uma instrução de intenção de política e mapeá-la para configurações de política, veja Estruturar uma política de prevenção de perda de dados

Planear os pré-requisitos

Antes de poder monitorizar algumas localizações DLP, existem pré-requisitos que têm de ser cumpridos. Veja as secções Antes de começar dos seguintes artigos:

- Comece com o scanner local de prevenção contra perda de dados

- Introdução à Prevenção contra perda de dados do ponto de extremidade

- Introdução à extensão de conformidade da Microsoft

- Utilizar políticas de prevenção de perda de dados para aplicações na cloud que não sejam da Microsoft

Implementação de políticas

Quando criar as suas políticas DLP, deve considerar executá-las gradualmente, para que possa avaliar o impacto e testar a eficácia antes de as impor na totalidade. Por exemplo, não quer que uma nova política DLP bloqueie involuntariamente o acesso a milhares de documentos ou que quebre um processo de negócio existente.

Se estiver criando políticas DLP com um grande impacto em potencial, é recomendável seguir esta sequência:

Execute a política no modo de simulação, sem Sugestões de Política e, em seguida, utilize os relatórios DLP e quaisquer relatórios de incidentes para avaliar o impacto das políticas. Você pode usar relatórios de DLP para exibir o número, o local, o tipo e a gravidade das correspondências de política. Com base nos resultados, pode ajustar as suas políticas conforme necessário. No modo de simulação, as políticas DLP não afetarão a produtividade das pessoas que trabalham na sua organização. Também é bom utilizar esta fase para testar o fluxo de trabalho para revisão de eventos DLP e remediação de problemas.

Execute a política no modo de simulação com notificações e Sugestões de Política para que possa começar a ensinar os utilizadores sobre as suas políticas de conformidade e prepará-las para quando as políticas forem aplicadas. É útil ter uma ligação para uma página de política de organização que forneça mais detalhes sobre a política na Sugestão de Política. Nesta fase, também pode pedir aos utilizadores que comuniquem falsos positivos, para que possa refinar ainda mais as condições e reduzir o número de falsos positivos. Passe para esta fase assim que tiver confiança de que os resultados da aplicação das políticas correspondem ao que os intervenientes tinham em mente.

Inicie a imposição de políticas completa para que as ações nas regras sejam aplicadas e o conteúdo esteja protegido. Continue a monitorar os relatórios de DLP e qualquer relatório de incidente ou notificações para se certificar de que os resultados sejam os desejados.

Treinamento do usuário final

Pode configurar as suas políticas para que, quando uma política DLP é acionada, as notificações por e-mail sejam enviadas automaticamente e as sugestões de política sejam apresentadas aos administradores e utilizadores finais. As sugestões de políticas são formas úteis de sensibilizar para comportamentos de risco em itens confidenciais e preparar os utilizadores para evitar esses comportamentos no futuro.

Rever os requisitos de DLP e a estratégia de atualização

Os regulamentos, leis e normas do setor aos quais a sua organização está sujeita irão mudar ao longo do tempo, assim como os seus objetivos empresariais para DLP. Certifique-se de que inclui revisões regulares de todas estas áreas para que a sua organização se mantenha em conformidade, pelo que a implementação de DLP continua a satisfazer as suas necessidades empresariais.

Abordagens à implementação

| Descrição das necessidades empresariais do cliente | Abordagem |

|---|---|

| O Contoso Bank está num setor altamente regulado e tem muitos tipos diferentes de itens confidenciais em várias localizações diferentes. Contoso: - sabe que tipos de informações confidenciais são de prioridade máxima - tem de minimizar a interrupção do negócio à medida que as políticas são implementadas - envolveu proprietários de processos empresariais - tem recursos de TI e pode contratar especialistas para ajudar a planear, conceber e implementar - tem um contrato de suporte premier com a Microsoft | - Dedem tempo para compreender que regulamentos têm de cumprir e como vão cumprir. - Dedique algum tempo a compreender o valor "melhor em conjunto" da pilha do Microsoft Purview Information Protection – Desenvolva um esquema de etiquetagem de confidencialidade para itens priorizados e aplique-o – Políticas de estrutura e código, implemente-as no modo de simulação e prepare os utilizadores – Repita e refine as políticas |

| A TailSpin Toys não sabe que dados confidenciais têm ou onde estão e têm pouca ou nenhuma profundidade de recursos. Utilizam o Teams, o OneDrive e o Exchange extensivamente. | - Comece com políticas simples nas localizações prioritárias. – Monitorizar o que é identificado – Aplicar etiquetas de confidencialidade em conformidade – Refinar políticas e preparar utilizadores |

| A Fabrikam é uma pequena startup. Querem proteger a sua propriedade intelectual e devem agir rapidamente. Estão dispostos a dedicar alguns recursos, mas não podem contratar especialistas externos. Outras considerações: - Os itens confidenciais estão todos no OneDrive/SharePoint do Microsoft 365 – a adoção do OneDrive e do SharePoint é lenta. Muitos funcionários ainda utilizam o DropBox e o Google Drive para armazenar e partilhar itens - Os colaboradores valorizam a velocidade do trabalho em vez da disciplina de proteção de dados - Todos os 18 funcionários têm novos dispositivos Windows | - Tirar partido da política DLP predefinida no Teams – Utilizar a definição "restrita por predefinição" para itens do SharePoint – Implementar políticas que impedem a partilha externa – Implementar políticas em localizações prioritárias – Implementar políticas em dispositivos Windows – Bloquear carregamentos para soluções de armazenamento na nuvem que não o OneDrive |

Próximas etapas

Importante

Para saber mais sobre a implementação de políticas DLP, veja Implementação

Confira também

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários