Usar pontos de extremidade privados para o Managed Prometheus e o espaço de trabalho do Azure Monitor

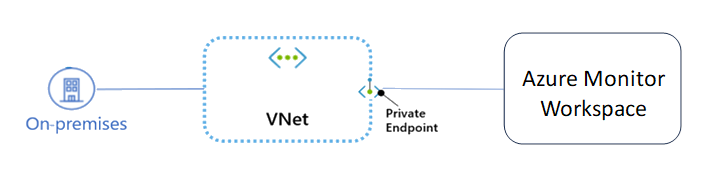

Use pontos de extremidade privados para o Managed Prometheus e seu espaço de trabalho do Azure Monitor para permitir que os clientes em uma rede virtual (VNet) consultem dados com segurança em um Link Privado. O ponto de extremidade privado usa um endereço IP separado dentro do espaço de endereço VNet do seu recurso de espaço de trabalho do Azure Monitor. O tráfego de rede entre os clientes na VNet e o recurso de espaço de trabalho atravessa a VNet e um link privado na rede de backbone da Microsoft, eliminando a exposição da Internet pública.

Nota

Se você estiver usando o Azure Managed Grafana para consultar seus dados, configure um Ponto de Extremidade Privado Gerenciado para garantir que as consultas do Managed Grafana em seu espaço de trabalho do Azure Monitor usem a rede de backbone da Microsoft sem passar pela Internet.

O uso de pontos de extremidade privados para seu espaço de trabalho permite que você:

- Proteja seu espaço de trabalho definindo a configuração de rede de acesso público para bloquear todas as conexões no ponto de extremidade de consulta pública para o espaço de trabalho.

- Aumente a segurança da VNet, permitindo que você bloqueie a exfiltração de dados da VNet.

- Conecte-se com segurança a espaços de trabalho de redes locais que se conectam à VNet usando VPN ou ExpressRoutes com emparelhamento privado.

Descrição geral conceptual

Um ponto de extremidade privado é uma interface de rede especial para um serviço do Azure em sua Rede Virtual (VNet). Quando você cria um ponto de extremidade privado para seu espaço de trabalho, ele fornece conectividade segura entre clientes em sua rede virtual e seu espaço de trabalho. O ponto de extremidade privado recebe um endereço IP do intervalo de endereços IP da sua rede virtual. A conexão entre o ponto de extremidade privado e o espaço de trabalho usa um link privado seguro.

Os aplicativos na VNet podem se conectar ao espaço de trabalho no ponto de extremidade privado perfeitamente, usando as mesmas cadeias de conexão e mecanismos de autorização que usariam de outra forma.

Pontos de extremidade privados podem ser criados em sub-redes que usam pontos de extremidade de serviço. Os clientes na sub-rede podem se conectar a um espaço de trabalho usando um ponto de extremidade privado, enquanto usam pontos de extremidade de serviço para acessar outros serviços.

Quando você cria um ponto de extremidade privado para um espaço de trabalho em sua rede virtual, uma solicitação de consentimento é enviada para aprovação ao proprietário da conta do espaço de trabalho. Se o usuário que solicita a criação do ponto de extremidade privado também for proprietário do espaço de trabalho, essa solicitação de consentimento será aprovada automaticamente.

Os proprietários do espaço de trabalho do Azure Monitor podem gerenciar solicitações de consentimento e os pontos de extremidade privados por meio da guia 'Acesso Privado' na página Rede do espaço de trabalho no portal do Azure.

Gorjeta

Se pretender restringir o acesso à sua área de trabalho apenas através do ponto de extremidade privado, selecione 'Desativar o acesso público e utilizar o acesso privado' no separador 'Acesso Público' na página Rede da área de trabalho no portal do Azure.

Criar um ponto final privado

Para criar um ponto de extremidade privado usando o portal do Azure, o PowerShell ou a CLI do Azure, consulte os seguintes artigos. Os artigos apresentam um aplicativo Web do Azure como o serviço de destino, mas as etapas para criar um link privado são as mesmas para um espaço de trabalho do Azure Monitor.

Ao criar um ponto de extremidade privado, faça as seguintes seleções nas listas suspensas na guia básica:

- Tipo de recurso - Selecione

Microsoft.Monitor/accounts. Especifique o espaço de trabalho do Azure Monitor ao qual ele se conecta. - Subrecurso de destino - Selecione

prometheusMetrics.

Crie um ponto de extremidade privado usando os seguintes artigos:

Criar um ponto de extremidade privado usando o portal do Azure

Criar um ponto de extremidade privado usando o Azure PowerShell

Conectar-se a um ponto de extremidade privado

Os clientes em uma VNet usando o ponto de extremidade privado devem usar o mesmo ponto de extremidade de consulta para o espaço de trabalho do monitor do Azure que os clientes que se conectam ao ponto de extremidade público. Dependemos da resolução DNS para rotear automaticamente as conexões da VNet para o espaço de trabalho por meio de um link privado.

Por padrão, criamos uma zona DNS privada anexada à VNet com as atualizações necessárias para os pontos de extremidade privados. No entanto, se estiver a utilizar o seu próprio servidor DNS, poderá ter de fazer alterações adicionais à sua configuração de DNS. A seção sobre alterações de DNS abaixo descreve as atualizações necessárias para pontos de extremidade privados.

Alterações de DNS para pontos de extremidade privados

Nota

Para obter detalhes sobre como definir suas configurações de DNS para pontos de extremidade privados, consulte Configuração de DNS do Ponto de Extremidade Privado do Azure.

Quando você cria um ponto de extremidade privado, o registro de recurso CNAME DNS para o espaço de trabalho é atualizado para um alias em um subdomínio com o prefixo privatelink. Por padrão, também criamos uma zona DNS privada, correspondente ao privatelink subdomínio, com os registros de recursos DNS A para os pontos de extremidade privados.

Quando você resolve a URL do ponto de extremidade de consulta de fora da VNet com o ponto de extremidade privado, ela é resolvida para o ponto de extremidade público do espaço de trabalho. Quando resolvido a partir da VNet que hospeda o ponto de extremidade privado, a URL do ponto de extremidade de consulta é resolvida para o endereço IP do ponto de extremidade privado.

Para o exemplo abaixo, estamos usando k8s02-workspace localizado na região Leste dos EUA. Não é garantido que o nome do recurso seja exclusivo, o que exige que adicionemos alguns caracteres após o nome para tornar o caminho da URL exclusivo; por exemplo, k8s02-workspace-<key>. Esse ponto de extremidade de consulta exclusivo é mostrado na página Visão geral do espaço de trabalho do Azure Monitor.

Os registros de recursos DNS para o espaço de trabalho do Azure Monitor quando resolvidos de fora da VNet que hospeda o ponto de extremidade privado são:

| Nome | Tipo | valor |

|---|---|---|

k8s02-workspace-<key>.<region>.prometheus.monitor.azure.com |

CNAME | k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

CNAME | <Ponto de extremidade público do serviço regional AMW> |

| <Ponto de extremidade público do serviço regional AMW> | A | <Endereço IP público do serviço regional AMW> |

Como mencionado anteriormente, você pode negar ou controlar o acesso para clientes fora da VNet através do ponto de extremidade público usando a guia 'Acesso Público' na página Rede do seu espaço de trabalho.

Os registros de recursos DNS para 'k8s02-workspace' quando resolvidos por um cliente na VNet que hospeda o ponto de extremidade privado são:

| Nome | Tipo | valor |

|---|---|---|

k8s02-workspace-<key>.<region>.prometheus.monitor.azure.com |

CNAME | k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

A | <Endereço IP do ponto de extremidade privado> |

Essa abordagem permite o acesso ao espaço de trabalho usando o mesmo ponto de extremidade de consulta para clientes na VNet que hospeda os pontos de extremidade privados, bem como clientes fora da VNet.

Se você estiver usando um servidor DNS personalizado em sua rede, os clientes deverão ser capazes de resolver o FQDN do ponto de extremidade de consulta do espaço de trabalho para o endereço IP do ponto de extremidade privado. Você deve configurar seu servidor DNS para delegar seu subdomínio de link privado à zona DNS privada para a rede virtual ou configurar os registros A para k8s02-workspace com o endereço IP do ponto de extremidade privado.

Gorjeta

Ao usar um servidor DNS personalizado ou local, você deve configurar seu servidor DNS para resolver o nome do ponto de extremidade de consulta do espaço de trabalho no privatelink subdomínio para o endereço IP do ponto de extremidade privado. Você pode fazer isso delegando o privatelink subdomínio à zona DNS privada da VNet ou configurando a zona DNS no servidor DNS e adicionando os registros DNS A.

Os nomes de zona DNS recomendados para pontos de extremidade privados para um espaço de trabalho do Azure Monitor são:

| Recurso | Recurso secundário de destino | Nome da zona |

|---|---|---|

| Espaço de trabalho do Azure Monitor | prometheusMetrics | privatelink.<region>.prometheus.monitor.azure.com |

Para obter mais informações sobre como configurar seu próprio servidor DNS para oferecer suporte a pontos de extremidade privados, consulte os seguintes artigos:

- Name resolution for resources in Azure virtual networks (Resolução de nomes para recursos em redes virtuais do Azure)

- Configuração de DNS para pontos de extremidade privados

Preços

Para obter detalhes de preços, consulte Preços do Azure Private Link.

Problemas conhecidos

Lembre-se dos seguintes problemas conhecidos sobre pontos de extremidade privados para o espaço de trabalho do Azure Monitor.

Restrições de acesso de consulta de espaço de trabalho para clientes em redes virtuais com pontos de extremidade privados

Os clientes em redes virtuais com pontos de extremidade privados existentes enfrentam restrições ao acessar outros espaços de trabalho do Azure Monitor que têm pontos de extremidade privados. Por exemplo, suponha que uma VNet N1 tenha um ponto de extremidade privado para um espaço de trabalho A1. Se o espaço de trabalho A2 tiver um ponto de extremidade privado em uma VNet N2, os clientes na VNet N1 também deverão consultar os dados do espaço de trabalho na conta A2 usando um ponto de extremidade privado. Se o espaço de trabalho A2 não tiver nenhum ponto de extremidade privado configurado, os clientes na VNet N1 poderão consultar dados desse espaço de trabalho sem um ponto de extremidade privado.

Essa restrição é resultado das alterações de DNS feitas quando o espaço de trabalho A2 cria um ponto de extremidade privado.