Configurar um grupo de segurança de rede para sistemas de arquivos lustre gerenciados do Azure

Os grupos de segurança de rede podem ser configurados para filtrar o tráfego de rede de entrada e saída de e para recursos do Azure em uma rede virtual do Azure. Um grupo de segurança de rede pode conter regras de segurança que filtram o tráfego de rede por endereço IP, porta e protocolo. Quando um grupo de segurança de rede é associado a uma sub-rede, as regras de segurança são aplicadas aos recursos implantados nessa sub-rede.

Este artigo descreve como configurar regras de grupo de segurança de rede para proteger o acesso a um cluster do sistema de arquivos Lustre Gerenciado do Azure como parte de uma estratégia de Confiança Zero.

Pré-requisitos

- Uma assinatura do Azure. Se você não tiver uma assinatura do Azure, crie uma conta gratuita antes de começar.

- Uma rede virtual com uma sub-rede configurada para permitir o suporte ao sistema de arquivos lustre gerenciado do Azure. Para saber mais, confira Pré-requisitos de rede.

- Um sistema de arquivos lustre gerenciado do Azure implantado em sua assinatura do Azure. Para saber mais, confira Criar um sistema de arquivos lustre gerenciado do Azure.

Criar e configurar um grupo de segurança de rede

É possível usar um grupo de segurança de rede do Azure para filtrar o tráfego de rede entre os recursos do Azure em uma rede virtual do Azure. Um grupo de segurança de rede contém regras de segurança que permitem ou negam o tráfego de rede de entrada ou de saída em relação a vários tipos de recursos do Azure. Para cada regra, você pode especificar origem e destino, porta e protocolo.

Para criar um grupo de segurança de rede no portal do Azure, siga estas etapas:

Na caixa de pesquisa na parte superior do portal, digite Grupo de segurança de rede. Selecione Grupos de segurança de rede nos resultados da pesquisa.

Selecione + Criar.

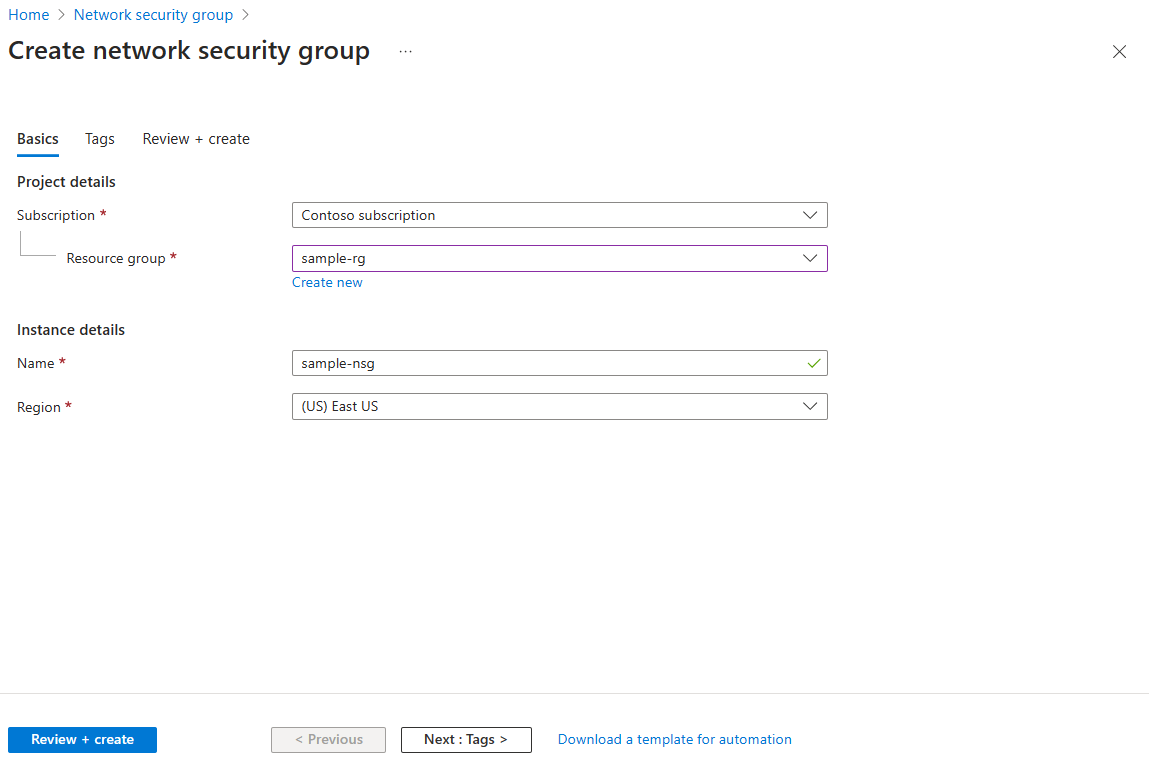

Na página Criar grupo de segurança de rede, na guia Básico, insira ou selecione os seguintes valores:

Configuração Ação Detalhes do projeto Subscription Selecione sua assinatura do Azure. Resource group Selecione um grupo de recursos existente ou crie um selecionando Criar. Este exemplo usa o grupo de recursos sample-rg . Detalhes da instância Nome do grupo de segurança de rede Insira um nome para o grupo de segurança de rede que você está criando. Região Selecione a região desejada. Selecione Examinar + criar.

Quando a mensagem Validação aprovada for exibida, selecione Criar.

Associar o grupo de segurança de rede a uma sub-rede

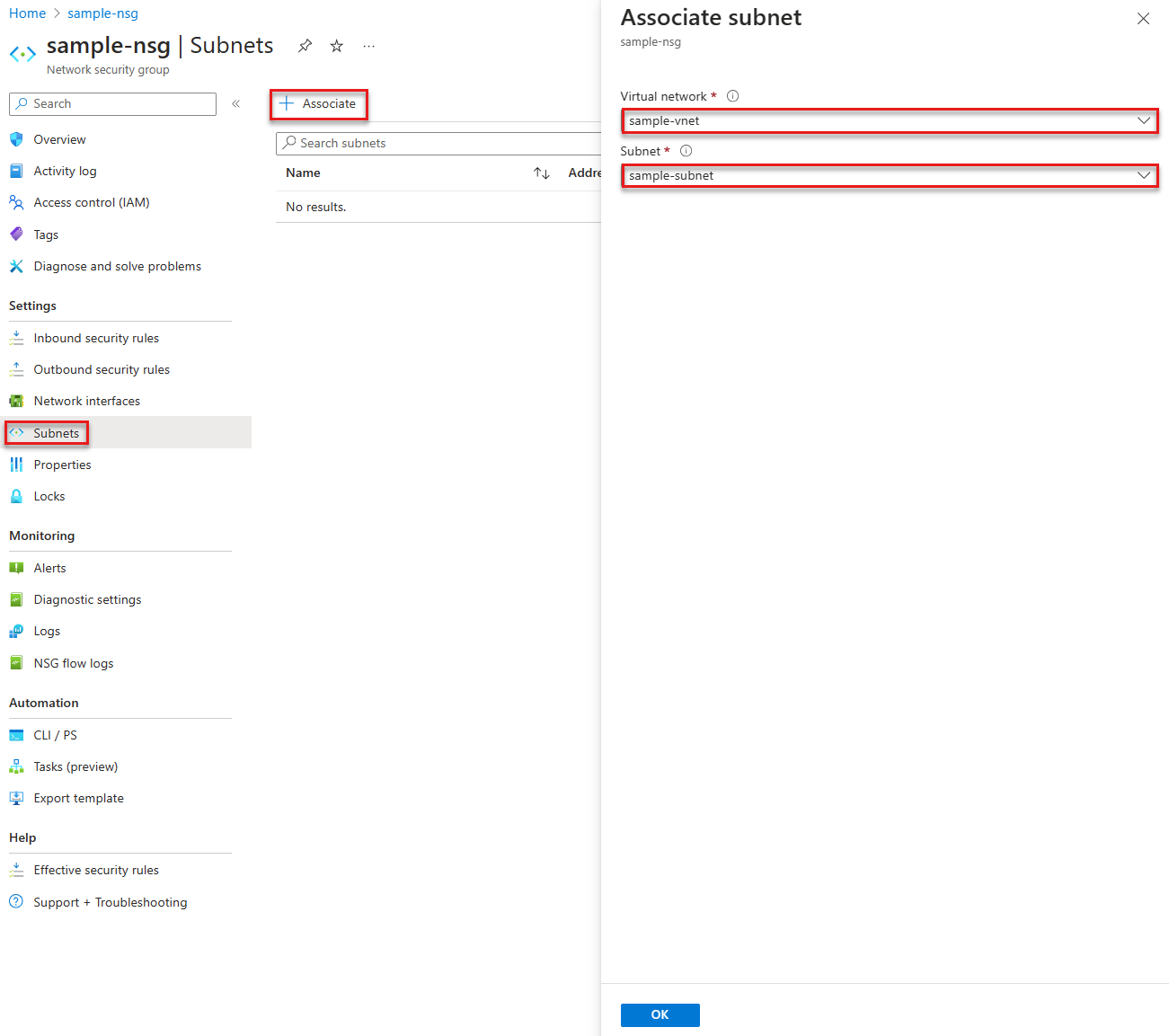

Depois que o grupo de segurança de rede for criado, você poderá associá-lo à sub-rede exclusiva em sua rede virtual em que o sistema de arquivos Lustre Gerenciado do Azure existe. Para associar o grupo de segurança de rede a uma sub-rede usando o portal do Azure, siga estas etapas:

Na caixa de pesquisa na parte superior do portal, insira Grupo de segurança de rede e selecione Grupos de segurança de rede nos resultados da pesquisa.

Selecione o nome do grupo de segurança de rede e, em seguida, Sub-redes.

Para associar um grupo de segurança de rede à sub-rede, selecione + Associar, selecione sua rede virtual e a sub-rede à qual deseja associar o grupo de segurança de rede. Selecione OK.

Configurar regras do grupo de segurança de rede

Para configurar regras de grupo de segurança de rede para o suporte ao sistema de arquivos Lustre Gerenciado do Azure, você pode adicionar regras de segurança de entrada e saída ao grupo de segurança de rede associado à sub-rede em que o sistema de arquivos Lustre Gerenciado do Azure é implantado. As seções a seguir descrevem como criar e configurar as regras de segurança de entrada e saída que permitem o suporte ao sistema de arquivos lustre gerenciado do Azure.

Observação

As regras de segurança mostradas nesta seção são configuradas com base em uma implantação de teste do sistema de arquivos lustre gerenciado do Azure na região Leste dos EUA, com a integração do Armazenamento de Blobs habilitada. Você precisará ajustar as regras com base na região de implantação, no endereço IP da sub-rede da rede virtual e em outras configurações para o sistema de arquivos lustre gerenciado do Azure.

Criar regras de segurança de entrada

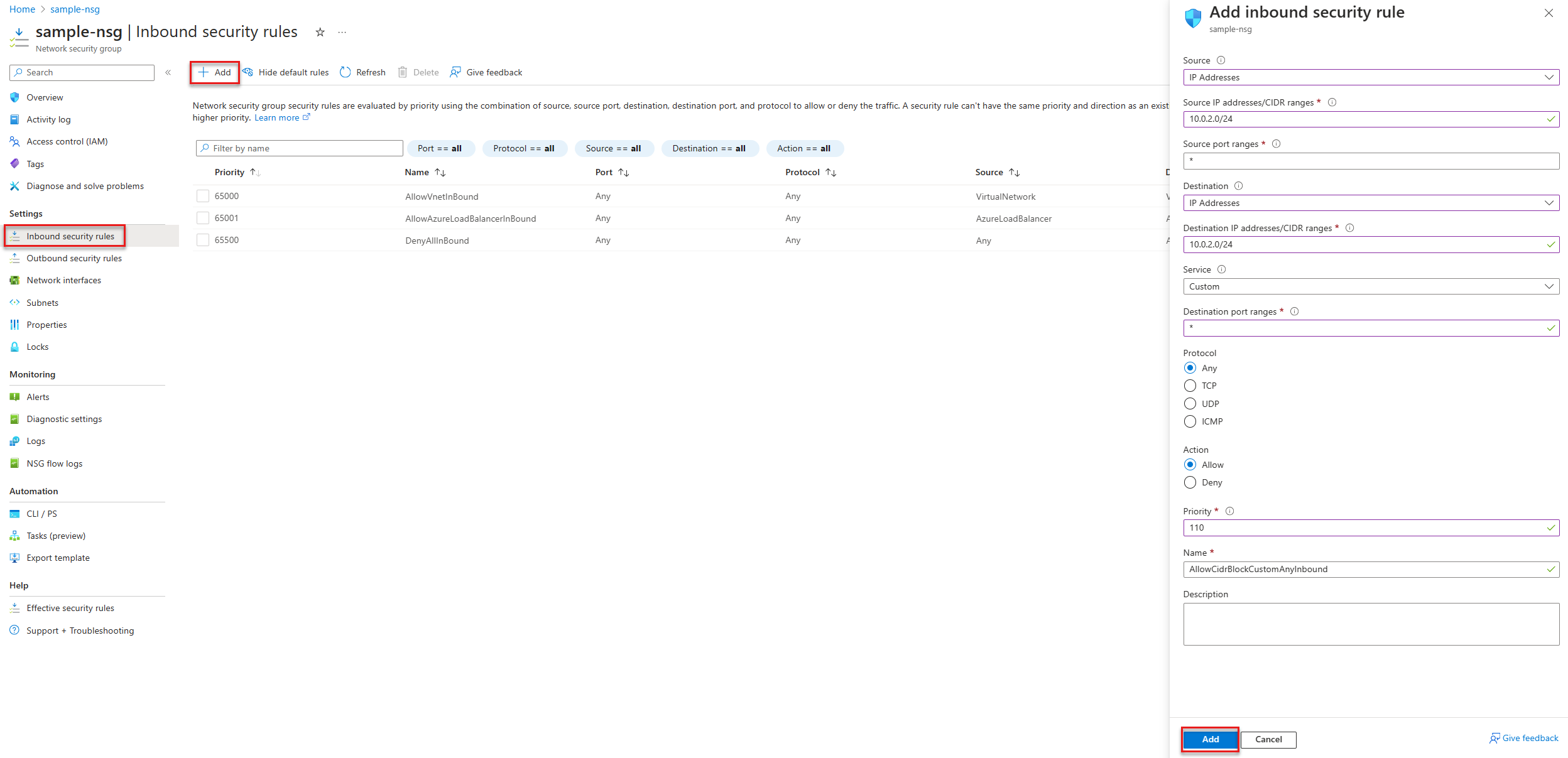

Você pode criar regras de segurança de entrada no portal do Azure. O exemplo a seguir mostra como criar e configurar uma nova regra de segurança de entrada:

- No portal do Azure, abra o recurso de grupo de segurança de rede criado na etapa anterior.

- Selecione Regras de segurança de entrada emConfigurações.

- Selecione + Adicionar.

- No painel Adicionar regra de segurança de entrada , defina as configurações da regra e selecione Adicionar.

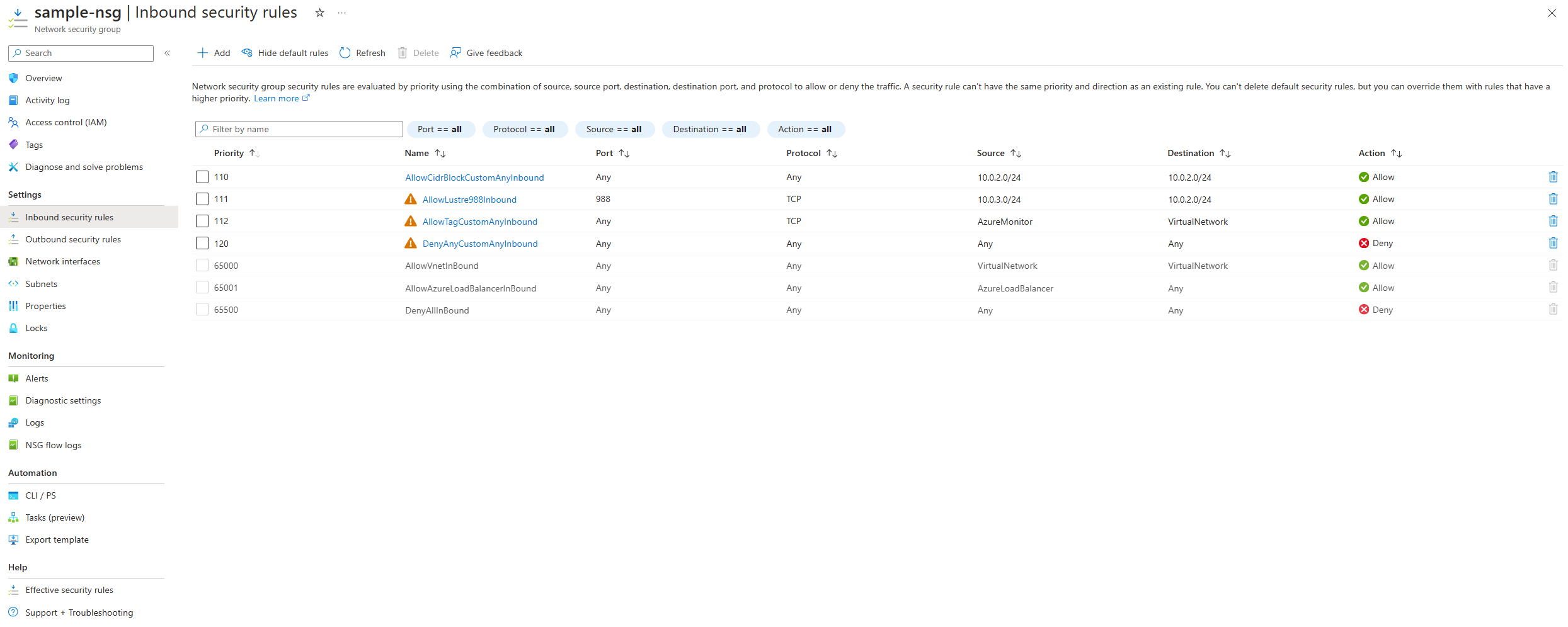

Adicione as seguintes regras de entrada ao grupo de segurança de rede:

| Prioridade | Nome | Porta | Protocolo | Fonte | Destino | Ação | Descrição |

|---|---|---|---|---|---|---|---|

| 110 | rule-name | Qualquer | Qualquer | Intervalo de endereço IP/CIDR para a sub-rede do sistema de arquivos Lustre Gerenciado do Azure | Intervalo de endereço IP/CIDR para a sub-rede do sistema de arquivos Lustre Gerenciado do Azure | Allow | Permitir fluxos de protocolo ou porta entre hosts na sub-rede do sistema de arquivos lustre gerenciado do Azure. |

| 111 | rule-name | 988 | TCP | Endereço IP/intervalo CIDR para a sub-rede do cliente Lustre | Intervalo de endereço IP/CIDR para a sub-rede do sistema de arquivos Lustre Gerenciado do Azure | Allow | Permitir a comunicação entre a sub-rede do cliente Lustre e a sub-rede do sistema de arquivos Lustre Gerenciado do Azure. Permite apenas as portas TCP de origem 1020-1023 e a porta de destino 988. |

| 112 | rule-name | Qualquer | TCP | AzureMonitor |

VirtualNetwork |

Allow | Permitir fluxos de entrada da marca de serviço do AzureMonitor. Permitir somente a porta de origem TCP 443. |

| 120 | rule-name | Qualquer | Qualquer | Qualquer | Qualquer | Negar | Negar todos os outros fluxos de entrada. |

As regras de segurança de entrada no portal do Azure devem ser semelhantes à captura de tela a seguir. Você deve ajustar o intervalo de ENDEREÇO IP/CIDR da sub-rede e outras configurações com base na implantação:

Criar regras de segurança de saída

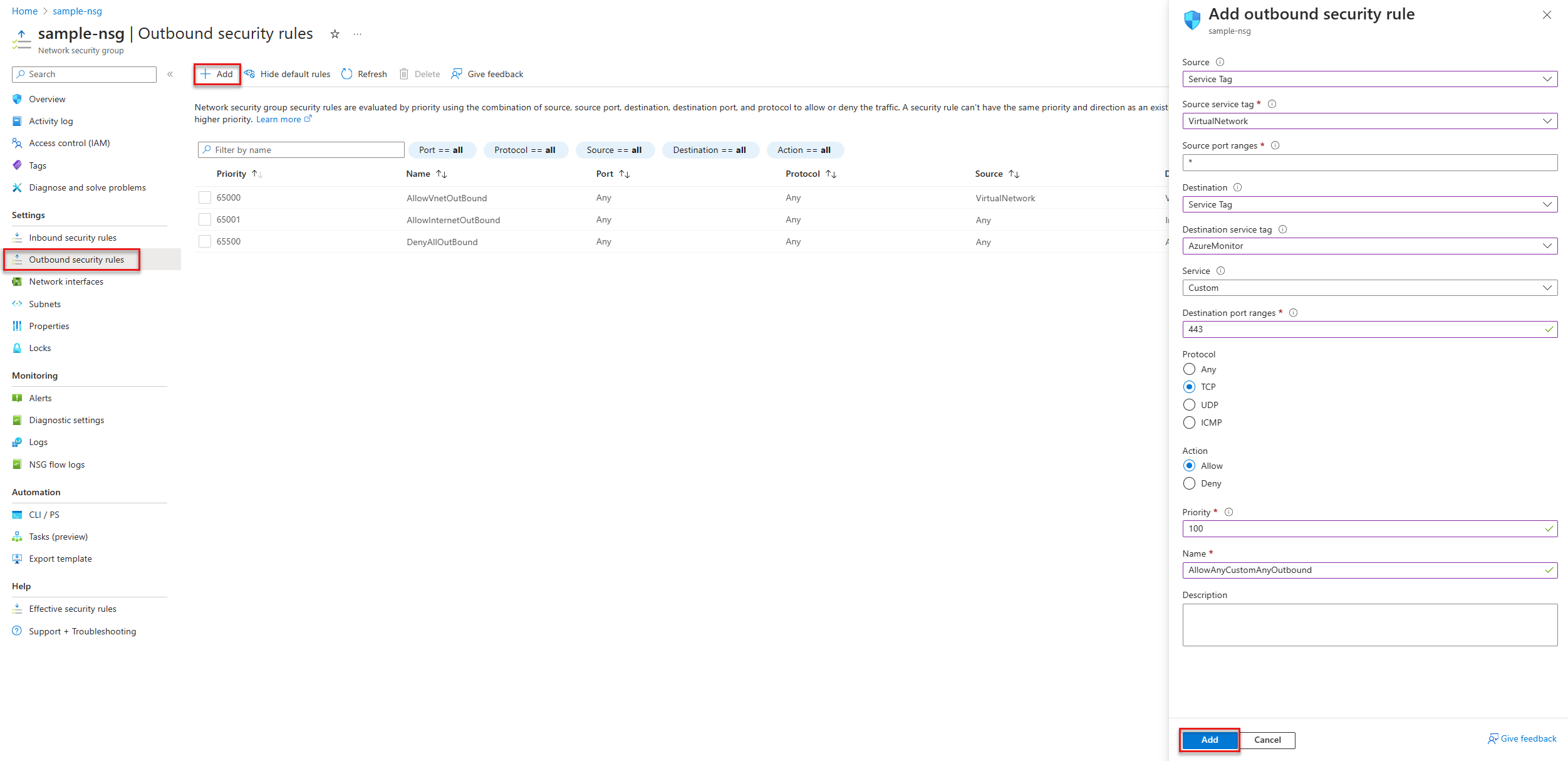

Você pode criar regras de segurança de saída no portal do Azure. O exemplo a seguir mostra como criar e configurar uma nova regra de segurança de saída:

- No portal do Azure, abra o recurso de grupo de segurança de rede que você criou em uma etapa anterior.

- Selecione Regras de segurança de saída em Configurações.

- Selecione + Adicionar.

- No painel Adicionar regra de segurança de saída , defina as configurações da regra e selecione Adicionar.

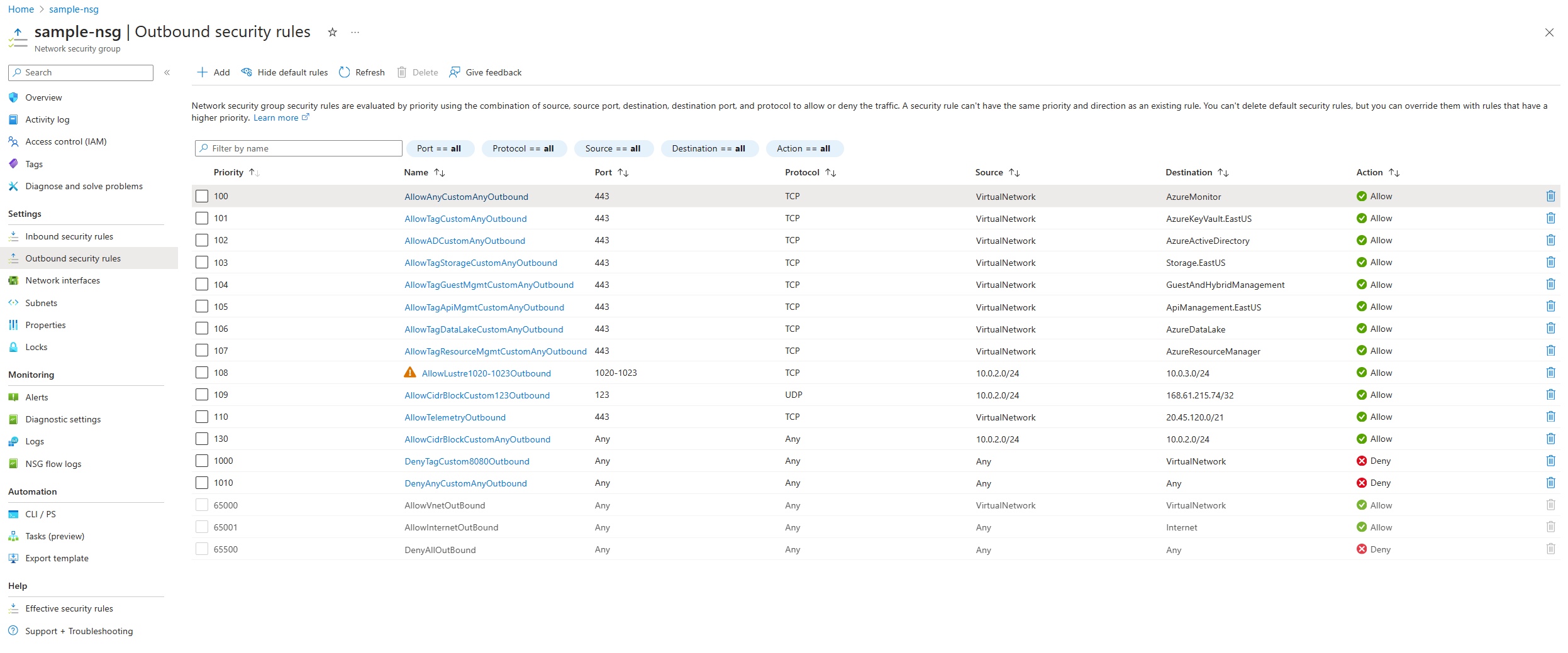

Adicione as seguintes regras de saída ao grupo de segurança de rede:

| Prioridade | Nome | Porta | Protocolo | Fonte | Destino | Ação | Descrição |

|---|---|---|---|---|---|---|---|

| 100 | rule-name | 443 | TCP | VirtualNetwork |

AzureMonitor |

Allow | Permitir fluxos de saída para a marca de AzureMonitor serviço. Somente a porta de destino TCP 443. |

| 101 | rule-name | 443 | TCP | VirtualNetwork |

AzureKeyVault.EastUS |

Allow | Permitir fluxos de saída para a marca de AzureKeyVault.EastUS serviço. Somente a porta de destino TCP 443. |

| 102 | rule-name | 443 | TCP | VirtualNetwork |

AzureActiveDirectory |

Allow | Permitir fluxos de saída para a marca de AzureActiveDirectory serviço. Somente a porta de destino TCP 443. |

| 103 | rule-name | 443 | TCP | VirtualNetwork |

Storage.EastUS |

Allow | Permitir fluxos de saída para a marca de Storage.EastUS serviço. Somente a porta de destino TCP 443. |

| 104 | rule-name | 443 | TCP | VirtualNetwork |

GuestAndHybridManagement |

Allow | Permite fluxos de saída para a marca de GuestAndHybridManagement serviço. Somente a porta de destino TCP 443. |

| 105 | rule-name | 443 | TCP | VirtualNetwork |

ApiManagement.EastUS |

Allow | Permitir fluxos de saída para a marca de ApiManagement.EastUS serviço. Somente a porta de destino TCP 443. |

| 106 | rule-name | 443 | TCP | VirtualNetwork |

AzureDataLake |

Allow | Permitir fluxos de saída para a marca de AzureDataLake serviço. Somente a porta de destino TCP 443. |

| 107 | rule-name | 443 | TCP | VirtualNetwork |

AzureResourceManager |

Allow | Permite fluxos de saída para a marca de AzureResourceManager serviço. Somente a porta de destino TCP 443. |

| 108 | rule-name | 1020-1023 | TCP | Intervalo de endereço IP/CIDR para a sub-rede do sistema de arquivos Lustre Gerenciado do Azure | Endereço IP/intervalo CIDR para a sub-rede do cliente Lustre | Allow | Permitir fluxos de saída para o sistema de arquivos Lustre Gerenciado do Azure para o cliente Lustre. Porta de origem TCP 988, portas de destino somente 1020-1023. |

| 109 | rule-name | 123 | UDP | Intervalo de endereço IP/CIDR para a sub-rede do sistema de arquivos Lustre Gerenciado do Azure | 168.61.215.74/32 | Allow | Permitir fluxos de saída para o servidor MS NTP (168.61.215.74). Somente a porta de destino UDP 123. |

| 110 | rule-name | 443 | TCP | VirtualNetwork |

20.34.120.0/21 | Allow | Permitir fluxos de saída para a telemetria do Lustre Gerenciado do Azure (20.45.120.0/21). Somente a porta de destino TCP 443. |

| 111 | rule-name | Qualquer | Qualquer | Intervalo de endereço IP/CIDR para a sub-rede do sistema de arquivos Lustre Gerenciado do Azure | Intervalo de endereço IP/CIDR para a sub-rede do sistema de arquivos Lustre Gerenciado do Azure | Allow | Permitir fluxos de protocolo ou porta entre hosts na sub-rede do sistema de arquivos lustre gerenciado do Azure. |

| 1000 | rule-name | Qualquer | Qualquer | VirtualNetwork |

Internet |

Negar | Negar fluxos de saída para a Internet. |

| 1010 | rule-name | Qualquer | Qualquer | Qualquer | Qualquer | Negar | Negar todos os outros fluxos de saída. |

As regras de segurança de saída no portal do Azure devem ser semelhantes à captura de tela a seguir. Você deve ajustar o intervalo de ENDEREÇO IP/CIDR da sub-rede e outras configurações com base na implantação:

Próximas etapas

Para saber mais sobre o Lustre Gerenciado do Azure, confira os seguintes artigos:

Para saber mais sobre os grupos de segurança de rede do Azure, confira os seguintes artigos:

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de