Andaime empresarial do Azure: governança de assinatura prescritiva

Observação

O Scaffolding empresarial do Azure foi integrado ao Microsoft Cloud Adoption Framework. O conteúdo deste artigo agora está representado na Metodologia pronta da estrutura. Este artigo será preterido no início de 2020. Para começar a usar o novo processo, consulte a Visão geral da metodologia pronta, Zonas de destino do Azure e Considerações sobre a zona de destino.

As empresas estão adotando cada vez mais a nuvem pública em busca de agilidade e flexibilidade. Eles contam com os pontos fortes da nuvem para gerar receita e otimizar o uso de recursos para os negócios. O Microsoft Azure fornece diversos serviços e recursos que as empresas montam como blocos de construção para atender a uma ampla gama de aplicativos e cargas de trabalho.

Decidir usar o Microsoft Azure é apenas a primeira etapa para obter o benefício da nuvem. A segunda etapa é entender como a empresa pode usar o Azure efetivamente e identificar os recursos de linha de base que precisam estar em vigor para responder a perguntas como:

- “Estou preocupado com o domínio de dados; como posso garantir que meus dados e sistemas atendam aos nossos requisitos regulatórios?”

- "Como saber o que cada recurso aceita para que eu possa responsabilizá-lo e cobrá-lo de volta precisamente?"

- “Eu quero ter certeza de que tudo o que podemos implantar ou fazer na nuvem pública comece com a ideia da segurança em primeiro lugar; como ajudar a facilitar isso?"

A possibilidade de uma assinatura vazia sem recursos de segurança é assustadora. Esse espaço em branco pode atrasar sua migração para o Azure.

Este artigo fornece um ponto de partida para que profissionais técnicos atendam à necessidade da governança e a equilibrem com a necessidade da agilidade. Aqui é apresentado o conceito de um andaime empresarial que orienta as organizações na implementação e no gerenciamento de seus ambientes do Azure de uma maneira segura. O artigo fornece a estrutura para desenvolver controles eficazes e eficientes.

Necessidade de governança

Ao migrar para o Azure, você deve abordar o tópico de governança antecipadamente para garantir o uso bem-sucedido da nuvem dentro da empresa. Infelizmente, o tempo e a burocracia necessários para criar um sistema abrangente de governança significam que alguns grupos de negócios chegam diretamente aos fornecedores sem se envolverem com a TI empresarial. Essa abordagem pode comprometer a empresa se os recursos não forem gerenciados corretamente. As características da nuvem pública — agilidade, flexibilidade e preço com base no consumo — são importantes para os grupos de negócios que precisam atender rapidamente às demandas dos clientes (internos e externos). Porém, a TI empresarial precisa garantir que sistemas e dados sejam protegidos eficazmente.

Ao construir um prédio, o andaime é usado para criar a base de uma estrutura. O andaime guia o plano geral, além de fornecer pontos de ancoragem para que mais sistemas permanentes sejam montados. Um andaime empresarial é igual: um conjunto de controles flexíveis e recursos do Azure que fornecem estrutura ao ambiente, bem como âncoras para serviços criados com base na nuvem pública. Ele fornece aos criadores (TI e grupos de negócios) uma base para criar e agregar novos serviços, mantendo a agilidade na entrega em mente.

Um andaime se baseia em práticas que coletamos dos muitos compromissos com clientes de vários tamanhos. Esses clientes variam de pequenas organizações que desenvolvem soluções na nuvem até grandes empresas multinacionais, bem como fornecedores de software independentes que estão migrando cargas de trabalho e desenvolvendo soluções nativas na nuvem. O Scaffold empresarial foi “criado especificamente” para ser flexível e aceitar cargas de TI tradicionais e cargas de trabalho ágeis, por exemplo, desenvolvedores que criam aplicativos SaaS (software como serviço) baseados em recursos da plataforma do Azure.

O Scaffold empresarial pode servir como base de cada nova assinatura no Azure. Ele permite aos administradores garantir que as cargas de trabalho atendam aos requisitos mínimos de governança de uma organização sem impedir que grupos de negócios e desenvolvedores cumpram rapidamente suas próprias metas. Nossa experiência mostra que isso acelera bastante o crescimento da nuvem pública, em vez de impedi-lo.

Observação

A Microsoft lançou a versão prévia de um novo recurso chamado Azure Blueprints, que permitirá a você empacotar, gerenciar e implantar imagens, modelos, políticas e scripts comuns em assinaturas e grupos de gerenciamento. Esse recurso é a ponte entre a finalidade do andaime como modelo de referência e a implantação desse modelo na organização.

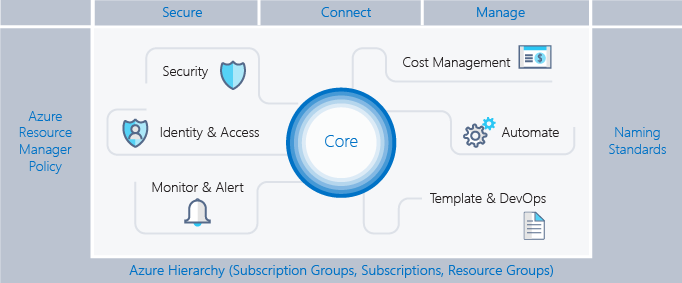

A imagem a seguir mostra os componentes do andaime. A base depende de um plano sólido para a hierarquia de gerenciamento e para as assinaturas. Os pilares consistem em políticas do Resource Manager e sólidos padrões de nomenclatura. O restante do andaime é composto pelos principais recursos e funcionalidades do Azure, que possibilitam e conectam um ambiente seguro e gerenciável.

Definir sua hierarquia

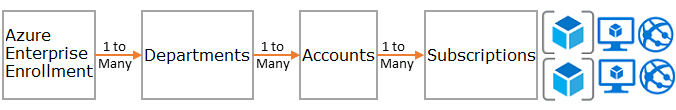

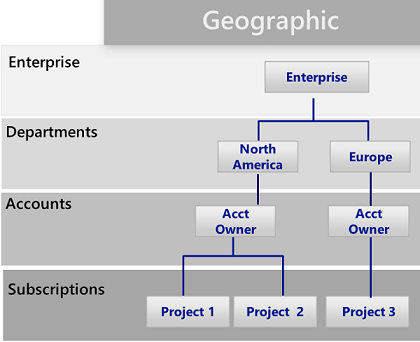

A base do Scaffold é a hierarquia e o relacionamento do registro do EA (Contrato Enterprise) através de assinaturas e grupos de recursos. O registro define a forma e o uso dos serviços do Azure em uma empresa de um ponto de vista contratual. No Contrato Enterprise, os clientes podem subdividir o ambiente em departamentos, contas, assinaturas e grupos de recursos correspondentes à estrutura de suas respectivas organizações.

Uma assinatura do Azure é a unidade básica onde todos os recursos estão contidos. Ela também define vários limites dentro do Azure, como o número de núcleos, de redes virtuais e outros recursos. Os grupo de recursos são usados para refinar o modelo de assinatura ainda mais e permitir um agrupamento mais natural de recursos.

Cada empresa é diferente e a hierarquia na imagem acima permite flexibilidade significativa em como o Azure é organizado dentro da sua empresa. A primeira e mais importante decisão que você toma ao iniciar na nuvem pública é modelar sua hierarquia para refletir as necessidades da sua empresa para cobrança, gerenciamento e acesso a recursos da sua empresa.

Departamentos e contas

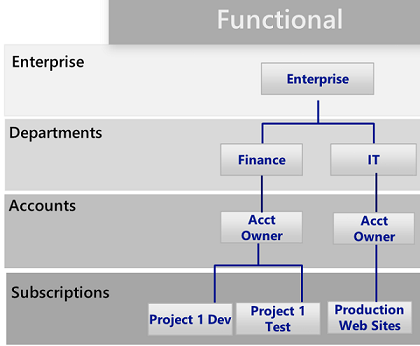

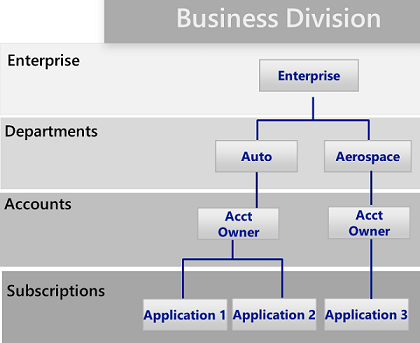

Os três padrões comuns para inscrições do EA são:

O padrão funcional:

O padrão da unidade de negócios:

O padrão geográfico:

Embora esses padrões tenham seu lugar, o padrão de unidade de negócios está sendo cada vez mais adotado devido à sua flexibilidade na criação de um modelo de custo da organização e porque ele reflete o alcance de controle. O núcleo do grupo de engenharia e operações da Microsoft criou um subconjunto efetivo do padrão da unidade de negócios, modelado como Federal, Estadual e Local. Para obter mais informações, consulte Organizar suas assinaturas e grupos de recursos.

Grupos de gerenciamento do Azure

A Microsoft agora fornece outra maneira de modelar sua hierarquia: grupos de gerenciamento do Azure. Os grupos de gerenciamento são muito mais flexíveis do que os departamentos e contas, e eles podem ser aninhados em até seis níveis. Os grupos de gerenciamento permitem-lhe criar uma hierarquia separada da sua hierarquia de cobrança, exclusivamente para o gerenciamento eficiente de recursos. Os grupos de gerenciamento podem espelhar sua hierarquia de cobrança; e as empresas começam desse modo muitas vezes. No entanto, o poder dos grupos de gerenciamento é quando você os utiliza para modelar sua organização, agrupando as assinaturas relacionadas (independentemente de sua localização na hierarquia de cobrança) e atribuindo funções, políticas e iniciativas comuns. Alguns exemplos incluem:

- Produção versus não produção. Algumas empresas criam grupos de gerenciamento para identificar suas assinaturas de produção e não produção. Os grupos de gerenciamento permitem que esses clientes gerenciem mais facilmente funções e políticas. Por exemplo, a assinatura de não produção pode permitir aos desenvolvedores ter acesso de "colaborador", porém, em produção, eles têm apenas acesso de "leitor".

- Serviços internos vs. externos. As empresas geralmente têm requisitos, políticas e funções diferentes para serviços internos versus serviços voltados para o cliente.

Grupos de gerenciamento bem projetado são, juntamente com o Azure Policy e as Iniciativas políticas, a espinha dorsal de uma governança eficiente do Azure.

Assinaturas

Ao decidir sobre seus departamentos e contas (ou grupos de gerenciamento), você está avaliando principalmente como organizar seu ambiente do Azure para corresponder à sua organização. No entanto, as assinaturas são onde o trabalho realmente acontece, e suas decisões aqui afetam a segurança, escalabilidade e cobrança. Muitas organizações usam os seguintes padrões como guias:

- Aplicativo/serviço: assinaturas representam um aplicativo ou um serviço (portfólio de aplicativos)

- Ciclo de vida: assinaturas representam um ciclo de vida de um serviço, tal como

ProductionouDevelopment. - Departamento: assinaturas representam departamentos na organização.

Os dois primeiros padrões são mais comumente utilizados, e ambos são altamente recomendáveis. A abordagem de ciclo de vida é adequada à maioria das organizações. Aqui, a recomendação geral é usar duas assinaturas base, Production e Nonproduction, além de grupos de recursos para separar ainda mais os ambientes.

Grupos de recursos

O Azure Resource Manager permite organizar recursos em grupos significativos para gerenciamento, cobrança ou afinidade natural. Os grupos de recursos são contêineres de recursos que têm um ciclo de vida comum ou compartilham um atributo, como All SQL servers e Application A.

Os grupos de recursos não podem ser aninhados e os recursos podem pertencer apenas a um grupo de recursos. Algumas ações podem agir em todos os recursos em um grupo de recursos. Por exemplo, a exclusão de um grupo de recursos remove todos os recursos do grupo de recursos. Assim como as assinaturas, existem padrões comuns durante a criação de grupos de recursos e eles vão variar de cargas de trabalho de TI tradicionais a cargas de trabalho de TI ágeis:

- As cargas de trabalho TI tradicionais são normalmente agrupadas por itens no mesmo ciclo de vida, como um aplicativo. O agrupamento por aplicativo permite o gerenciamento individual de aplicativo.

- As cargas de trabalho TI ágeis tendem a se concentrar nos aplicativos de nuvem voltados para o cliente. Os grupos de recursos muitas vezes refletem as camadas da implantação (como camada da web, camada de aplicativo) e o gerenciamento.

Observação

Noções básicas sobre sua carga de trabalho ajudam a desenvolver uma estratégia de grupo de recursos. Esses padrões podem ser misturados e combinados. Por exemplo, um grupo de recursos de serviços compartilhados pode residir na mesma assinatura como grupos de recursos de carga de trabalho ágil.

Padrões de nomenclatura

O primeiro pilar do andaime é um padrão consistente de nomenclatura. Os padrões de nomenclatura bem definidos permitem identificar recursos no portal, em uma cobrança e dentro de scripts. Você provavelmente já tem padrões de nomenclatura para a infraestrutura local. Ao adicionar o Azure ao seu ambiente, você deve estender esses padrões de nomenclatura para os recursos do Azure.

Dica

Para convenções de nomenclatura:

- Revise e adote as Diretrizes de nomenclatura e marcação do Cloud Adoption Framework sempre que possível. Essas diretrizes ajudam a decidir sobre um padrão de nomenclatura significativo e fornece exemplos abrangentes.

- Usar políticas do Resource Manager para ajudar a impor padrões de nomenclatura.

Lembre-se de que é difícil alterar nomes mais tarde, portanto, alguns minutos agora evitarão problemas mais tarde.

Concentre-se nos padrões de nomenclatura desses recursos que são mais comumente usados e pesquisados. Por exemplo, todos os grupos de recursos devem seguir um padrão bem definido para maior clareza.

Marcações de recursos

As marcas de recurso estão alinhadas diretamente com padrões de nomenclatura. Conforme recursos são adicionados às assinaturas, torna-se cada vez mais importante categorizá-los logicamente para fins operacionais, de gerenciamento e de cobrança. Para obter mais informações, veja Usar marcas para organizar os recursos do Azure.

Importante

As marcas podem conter informações pessoais e podem estar enquadradas nos regulamentos do RGPD. Planeje cuidadosamente o gerenciamento de suas marcas. Se você estiver procurando informações gerais sobre o RGPD, confira a seção RGPD do Portal de Confiança de Serviços da Microsoft.

As marcas são usadas de várias maneiras, além de gerenciamento e cobrança. Geralmente, eles são usados como parte da automação (consulte a seção posterior). Isso pode causar conflitos se não for considerado de antemão. A melhor prática é identificar todas as marcas comuns no nível corporativo (como ApplicationOwner e CostCenter) e aplicá-las de forma consistente ao implantar recursos usando a automação.

Azure Policy e iniciativas do Azure

O segundo pilar do Scaffold envolve o uso de Azure Policy e iniciativas do Azure para gerenciar o risco pela imposição de regras (com efeitos) sobre os recursos e serviços em suas assinaturas. As iniciativas do Azure Policy são coleções de políticas que são projetadas para alcançar uma única meta. As políticas e iniciativas são atribuídas a um escopo de recursos para começar a aplicação dessas políticas.

As políticas e iniciativas são ainda mais eficientes quando usadas com os grupos de gerenciamento mencionados anteriormente. Os grupos de gerenciamento permitem a atribuição de uma iniciativa ou política para um conjunto inteiro de assinaturas.

Usos comuns das políticas do Resource Manager

As políticas e iniciativas são ferramentas poderosas do Azure. As políticas permitem às empresas fornecer controles para cargas de trabalho de TI tradicionais que fornecem estabilidade aplicativos de linha de negócios, além de permitir o desenvolvimento de cargas de trabalho mais ágeis, como desenvolver aplicativos de clientes sem expor a empresa a riscos adicionais. Os padrões mais comuns para as políticas são:

- Conformidade geográfica e a soberania de dados. O Azure tem uma lista crescente de regiões em todo o mundo. As empresas geralmente precisam garantir que recursos em um escopo específico permaneçam em uma região geográfica para atender aos requisitos regulatórios.

- Evite expor publicamente os servidores. O Azure Policy pode impedir a implantação de certos tipos de recurso. É comum criar uma política para negar a criação de um IP público dentro de um escopo específico, evitando a exposição não intencional de um servidor à Internet.

- Gerenciamento de custos e metadados. As marcas de recurso são geralmente usadas para adicionar dados de cobrança importantes a recursos e grupos de recursos, como

CostCentereOwner. Essas marcas são imprescindíveis para uma cobrança e gerenciamento precisos dos recursos. As políticas podem impor a aplicação de marcas de recursos a todos os recursos implantados, facilitando o gerenciamento destes.

Usos comuns de iniciativas

As iniciativas fornecem às empresas a capacidade de agrupar políticas lógicas e rastreá-las como uma única entidade. Iniciativas ajudam a empresa a atender às necessidades das cargas de trabalho ágeis e tradicionais. Usos comuns de iniciativas incluem:

- Habilitar o monitoramento no Microsoft Defender para Nuvem. Essa é uma iniciativa de padrão no Azure Policy e um ótimo exemplo sobre o que são as iniciativas. Ela permite políticas que identificam os bancos de dados SQL não criptografados, vulnerabilidades relacionadas à máquina virtual (VM) e necessidades de segurança mais comuns.

- Iniciativa específica regulatória. As empresas geralmente agrupam políticas comuns em um requisito regulatório (como HIPAA) para que os controles e a conformidade a esses controles sejam acompanhados com eficiência.

- Tipos de recurso e SKUs. Criar uma iniciativa que restrinja os tipos de recursos que podem ser implantados, bem como as SKUs que podem ser implantadas pode ajudar a controlar os custos e garantir que sua organização esteja implantando somente recursos para os quais sua equipe possui o conjunto de qualificações e procedimentos para dar suporte.

Dica

É recomendável que você use sempre definições de iniciativa em vez de definições de política. Depois de atribuir uma iniciativa a um escopo, como assinatura ou grupo de gerenciamento, você pode adicionar facilmente outra política à iniciativa sem precisar alterar as atribuições. Isso facilita bastante entender o que é aplicado e o acompanhamento da conformidade.

Atribuições de iniciativa e política

Após criar políticas e agrupá-las em iniciativas lógicas, você deve atribuir a política a um escopo, como um grupo de gerenciamento, uma assinatura ou um grupo de recursos. As atribuições permitem que você também exclua um subescopo da atribuição de uma política. Por exemplo, se você negar a criação de IPs públicos em uma assinatura, você pode criar uma atribuição com uma exclusão para um grupo de recursos conectado à sua rede de perímetro protegida.

Exemplos que mostram como as políticas e iniciativas podem ser aplicadas aos recursos no Azure estão disponíveis no azure-policyrepositório do GitHub.

Gerenciamento de identidade e acesso

As principais perguntas a fazer ao adotar a nuvem pública são "Who deve ter acesso aos recursos?" e "Como fazer controlar esse acesso?" Controlar o acesso aos portal do Azure e aos recursos é essencial para a segurança de longo prazo de seus ativos na nuvem.

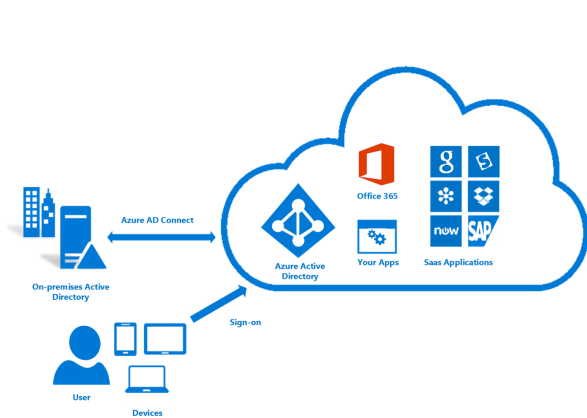

Para garantir o acesso aos seus recursos, você primeiro configurará o provedor de identidade e, em seguida, configurará o acesso e as funções. A ID do Microsoft Entra, conectada ao Active Directory local, é a base da identidade no Azure. No entanto, a ID do Microsoft Entra não é a mesma do Active Directory local, e é importante entender o que é um locatário do Microsoft Entra e como ele se relaciona com seu registro. Revise o gerenciamento de acesso a recursos no Azure para obter uma compreensão sólida da ID do Microsoft Entra e do Active Directory local. Para conectar e sincronizar seu diretório local com o Microsoft Entra ID, instale e configure a ferramenta Microsoft Entra Connect localmente.

Quando o Azure foi originalmente lançado, os controles de acesso a uma assinatura eram básicos: os usuários podem ser atribuídos a uma função de administrador ou de Co-Administrator. O acesso a uma assinatura neste modelo clássico implicava acesso a todos os recursos no portal. Essa falta de um controle refinado levou à proliferação de assinaturas para fornecer um nível razoável de controle de acesso para uma Inscrição. Essa proliferação de assinaturas não é mais necessária. Com o RBAC (controle de acesso baseado em função) do Azure, é possível atribuir aos usuários funções padrão, como Proprietário, Colaborador ou Leitor que fornecem permissões comuns ou até mesmo criar suas próprias funções.

Ao implementar o controle de acesso baseado em função do Azure, as seguintes práticas são altamente recomendadas:

- Controle as funções de Administrador e Coadministrador de uma assinatura, já que essas funções têm permissões abrangentes. Você só precisa adicionar o proprietário da assinatura como um coadministrador caso ele precise gerenciar implantações clássicas do Azure.

- Use grupos de gerenciamento para atribuir funções entre várias assinaturas e reduzir a carga de gerenciá-las no nível da assinatura.

- Adicione usuários do Azure a um grupo (por exemplo,

Application X Owners) no Active Directory. Use o grupo sincronizado para fornecer aos membros do grupo os direitos apropriados para gerenciar o grupo de recursos que contém o aplicativo. - Siga o princípio de conceder o privilégio mínimo exigido para realizar o trabalho esperado.

Importante

Considere usar os recursos do Microsoft Entra Privileged Identity Management, da autenticação multifator do Azure e do Microsoft Entra Conditional Access para fornecer melhor segurança e mais visibilidade às ações administrativas em suas assinaturas do Azure. Esses recursos vêm de uma licença válida do Microsoft Entra ID P1 ou P2 (dependendo do recurso) para proteger e gerenciar ainda mais sua identidade. O Microsoft Entra PIM permite acesso administrativo just-in-time com fluxo de trabalho de aprovação, bem como uma auditoria completa das ativações e atividades do administrador. A autenticação multifator do Azure é outra funcionalidade crítica e permite a verificação em duas etapas para entrar no portal do Azure. Quando combinado com os controles de Acesso Condicional do Microsoft Entra, você pode gerenciar com eficiência o risco de comprometimento.

Planejar e preparar a sua identidade e os controles de acesso e seguir a melhores prática de gerenciamento de identidade do Azure é uma das melhores estratégias de mitigação de risco que você pode empregar e deve ser considerada obrigatória para cada implantação.

Segurança

Talvez um dos maiores impedimentos à adoção da nuvem de forma tradicional tenham sido as preocupações com a segurança. Os gerentes de risco em TI e os departamentos de segurança precisam garantir que os recursos no Azure estejam protegidos e seguros por padrão. O Azure fornece recursos que você pode usar para proteger recursos ao detectar e eliminar ameaças contra esses recursos.

Microsoft Defender para Nuvem

O Microsoft Defender para Nuvem oferece uma exibição unificada do status de segurança dos recursos em seu ambiente, além de proteção avançada contra ameaças. O Defender para Nuvem é uma plataforma aberta que permite aos parceiros da Microsoft criar software que se conecte à Central de Segurança do Azure e aprimorar seus recursos. Os recursos de linha de base da camada Gratuita do Defender para Nuvem fornecem avaliação e recomendações que melhoram sua postura de segurança. Suas camadas pagas permitem recursos adicionais e valiosos, como acesso privilegiado just-in-time e controles de aplicativos adaptáveis (allowlists).

Dica

O Defender para Nuvem é uma ferramenta poderosa que é aprimorada regularmente com novos recursos que você pode usar para detectar ameaças e proteger sua empresa. É altamente recomendável sempre habilitar o Defender para Nuvem.

Bloqueios para recursos do Azure

À medida que sua organização adiciona serviços principais à assinatura, torna-se cada vez mais importante evitar interrupção nos negócios. Uma interrupção comum ocorre quando um script ou ferramenta em execução em uma assinatura do Azure exclui um recurso sem querer. Os Bloqueios restringem as operações nos recursos de alto valor, onde sua modificação ou exclusão teria um impacto significativo. É possível aplicar bloqueios a assinaturas, grupos de recursos ou recursos individuais. Aplique bloqueios a recursos fundamentais, como redes virtuais, gateways, grupos de segurança de rede e contas de armazenamento de chaves.

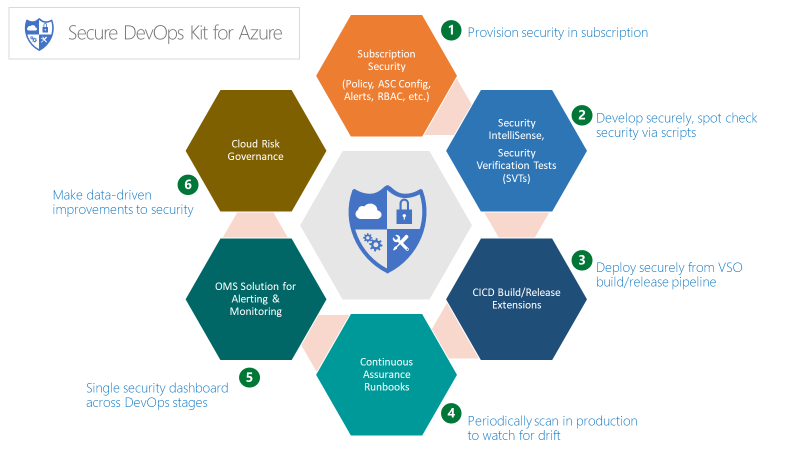

Secure DevOps Kit para Azure

O AzSK (Kit de Segurança do DevOps para Azure) é uma coleção de scripts, ferramentas, extensões e recursos de automação originalmente criados pela equipe de TI da própria Microsoft e lançados como código aberto via GitHub. O AzSK atende às necessidades de segurança de ponta a ponta e a segurança dos recursos e da assinatura do Azure para equipes que usam automação extensiva e integra perfeitamente a segurança em fluxos de trabalho do DevOps nativo ajudando a proteger o DevOps essas seis áreas de foco:

- Proteger a assinatura

- Permitir o desenvolvimento seguro

- Integrar segurança para CI/CD

- Garantia contínua

- Monitoramento e alertas

- Governança de risco na nuvem

O AzSK é um conjunto avançado de ferramentas, scripts e informações que são uma parte importante de um plano de governança completo do Azure e incorporar isso no seu Scaffold é crucial para dar suporte a suas metas de gerenciamento de riscos de organizações.

Gerenciamento de Atualizações do Azure

Uma das principais tarefas que podem ser feitas para proteger o ambiente é garantir que os servidores tenham as atualizações mais recentes. Embora haja várias ferramentas para fazer isso, o Azure fornece a solução de Gerenciamento de Atualizações do Azure para tratar da identificação e da distribuição de patches críticos do sistema operacional. Usa a Automação do Azure, abordada na seção Automatizar mais adiante neste guia.

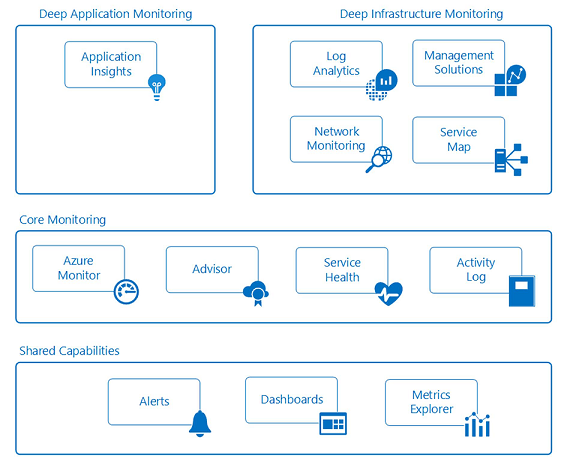

Monitoramento e alertas

Coletar e analisar a telemetria que fornece uma linha de visão sobre as atividades, métricas de desempenho, integridade e disponibilidade dos serviços que você está usando em suas assinaturas do Azure é essencial para gerenciar proativamente seus aplicativos e infraestrutura e é uma necessidade fundamental de cada assinatura do Azure. Cada serviço do Azure emite a telemetria na forma de logs de atividades, métricas e logs de diagnóstico.

- Os logs de atividades descrevem todas as operações executadas nos recursos em suas assinaturas.

- As Métricas são informações numéricas emitidas de dentro de um recurso que descrevem o desempenho e a integridade de um recurso.

- Os Logs de diagnóstico são emitidos por um serviço do Azure e fornecem dados avançados e frequentes sobre a operação deste serviço.

Essas informações podem ser exibidas e tratadas em vários níveis e estão sendo continuamente aperfeiçoadas. O Azure oferece recursos de monitoramento compartilhado, principal e profundo dos recursos do Azure por meio dos serviços descritos no diagrama a seguir.

Funcionalidades compartilhadas

Alertas: é possível coletar cada log, eventos e métricas de recursos do Azure, mas sem a capacidade de ser notificado sobre condições críticas e agir, esses dados são úteis somente para fins de histórico e análise forense. Os alertas do Azure notificam proativamente sobre condições que você define para todos os seus aplicativos e infraestrutura. Você pode criar regras de alerta nos logs, eventos e métricas que usam grupos de ações para notificar os conjuntos de destinatários. Os grupos de ação também fornecem a capacidade de automatizar a correção usando ações externas, como webhooks para executar runbooks de Automação do Azure e o Azure Functions.

Painéis: os painéis permitem que você agregue exibições de monitoramento e combine dados de recursos e assinaturas para dar a você uma visão de toda a empresa sobre a telemetria dos recursos do Azure. Você pode criar e configurar seus próprios modos de exibição e compartilhá-los com outras pessoas. Por exemplo, você poderia criar um painel composto por vários blocos para que os administrador de banco de dados possam fornecer informações em todos os serviços de banco de dados do Azure, incluindo o Banco de Dados SQL do Azure, Banco de Dados do Azure para PostgreSQL e o Banco de Dados do Azure para MySQL.

Metrics Explorer: as métricas são valores numéricos gerados pelos recursos do Azure (porcentagem de CPU ou métricas de E/S do disco), que fornecem informações sobre a operação e o desempenho dos seus recursos. Ao usar o Metrics Explorer, é possível definir e enviar as métricas que lhe interessam ao Log Analytics para agregação e análise.

Monitoramento principal

Azure Monitor: o Azure Monitor é o serviço de plataforma principal que fornece uma única fonte para monitorar os recursos do Azure. A interface do portal do Azure do Azure Monitor fornece um ponto de partida centralizado para todos os recursos de monitoramento no Azure, incluindo os recursos de monitoramento detalhado do Application Insights, Log Analytics, monitoramento de rede, soluções de gerenciamento e mapas de serviço. Com o Azure Monitor, é possível visualizar, consultar, rotear, arquivar e executar ações nas métricas e nos logs provenientes dos recursos do Azure em toda a sua nuvem. Além do portal, você pode recuperar dados por meio de cmdlets do PowerShell do Azure Monitor, CLI de plataforma cruzada ou APIs REST do Azure Monitor.

Assistente do Azure: o Assistente do Azure monitora constantemente a telemetria entre suas assinaturas e ambientes. Ele também recomenda melhores práticas para otimizar os custos dos recursos do Azure e melhorar o desempenho, a segurança e a disponibilidade dos recursos do aplicativo.

Integridade do Serviço do Azure: a Integridade do Serviço do Azure identifica os problemas com os serviços do Azure que podem afetar seus aplicativos, bem como ajudará no planejamento de janelas de manutenção agendada.

Log de atividades: o log de atividades descreve todas as operações executadas nos recursos em sua assinatura. Ele fornece uma trilha de auditoria para determinar o que, quem e quando de qualquer operação de CRUD (criação, atualização e exclusão) de recursos. Os eventos do log de atividades são armazenados na plataforma e ficam disponíveis para consulta por 90 dias. Você pode ingerir os logs de atividade para o Log Analytics para maiores períodos de retenção e consultas e análises mais profundas em vários recursos.

Monitoramento profundo de aplicativos

- Application Insights: o Application Insights permite que você colete telemetria específica do aplicativo e monitore o desempenho, disponibilidade e uso de aplicativos na nuvem ou locais. Ao instrumentar seu aplicativo com os SDKs com suporte para várias linguagens, incluindo .NET, JavaScript, Java, Node.js, Ruby e Python. Os eventos do Application Insights são ingeridos no mesmo armazenamento de dados do Log Analytics que dá suporte à infraestrutura e monitoramento de segurança para que você possa correlacionar e agregar eventos ao longo do tempo por meio de uma linguagem de consulta avançada.

Monitoramento profundo de infraestrutura

Log Analytics: o Log Analytics desempenha um papel central no monitoramento do Azure ao coletar a telemetria e outros dados de diversas fontes e fornecer um mecanismo de linguagem de consulta e de análise que fornece informações sobre a operação de seus aplicativos e recursos. É possível interagir diretamente com os dados do Log Analytics por meio de exibições e pesquisas de log rápidas ou usar as ferramentas de análise em outros serviços do Azure que armazenam seus dados no Log Analytics, como o Application Insights ou o Microsoft Defender para Nuvem.

Monitor de Rede: os serviços de monitoramento de rede do Azure permitem que você obtenha informações sobre o fluxo de tráfego de rede, desempenho, segurança, conectividade e gargalos. Um design de rede bem planejado deve incluir a configuração de serviços de monitoramento de rede do Azure, como o Observador de Rede e o Monitor do ExpressRoute.

Soluções de Gerenciamento: as soluções de Gerenciamento são conjuntos empacotados de lógica, insights e consultas do Log Analytics predefinidas para um aplicativo ou serviço. Elas dependem do Log Analytics como base para armazenar e analisar dados de evento. Os exemplos de soluções de gerenciamento incluem o monitoramento de contêineres e análise de Banco de Dados SQL do Azure.

Mapa do Serviço: o Mapa do Serviço fornece uma exibição gráfica em seus componentes de infraestrutura, seus processos e interdependências em outros computadores e processos externos. Ele integra soluções de gerenciamento, eventos e dados de desempenho ao Log Analytics.

Dica

Antes de criar alertas individuais, crie e mantenha um conjunto compartilhado de grupos de ação que pode ser usado para os alertas do Azure. Isso permitirá que você mantenha centralmente o ciclo de vida de listas de destinatários, métodos de entrega de notificação (email, números de telefone para SMS) e webhooks para ações externas (runbooks de Automação do Azure, Azure Functions e Aplicativos Lógicos, ITSM).

Gerenciamento de custos

Uma das principais alterações que você enfrentará mudar da nuvem local para a nuvem pública é a mudança de gastos de capital (comprar hardware) para gastos operacionais (pagar por serviço conforme você o utiliza). Essa opção também requer um gerenciamento mais cuidadoso de seus custos. O benefício da nuvem é que você pode afetar essencial e positivamente o custo de um serviço usado apenas desligando-o ou redimensionando-o quando ele não for necessário. Deliberadamente gerenciar seus custos na nuvem é uma melhor prática e que os clientes maduros fazem diariamente.

A Microsoft fornece várias ferramentas que ajudam você a visualizar, acompanhar e gerenciar seus custos. Nós também fornecemos um conjunto completo de APIs para que você possa personalizar e integrar o gerenciamento de custos em suas próprias ferramentas e painéis. Essas ferramentas são agrupadas livremente em recursos do portal do Azure e recursos externos.

Recursos do portal do Azure

Essas são ferramentas para fornecer informações instantâneas sobre custo, bem como a capacidade de executar ações.

- Custo de recursos de assinatura: localizada no portal, a exibição do Gerenciamento de Custos e Cobrança do Azure fornece uma visão geral de seus custos e informações sobre os gastos diários por recurso ou grupo de recursos.

- Gerenciamento de Custos e Cobrança do Azure: Isso permite que você gerencie e analise seus gastos do Azure, bem como o que você gasta em outros provedores de nuvem pública. Há uma camada gratuita e outra paga, com uma grande variedade de recursos.

- Grupos de ação e orçamentos do Azure: saber quanto algo custa e fazer algo sobre isso, até recentemente, era mais um trabalho manual. Com a introdução dos orçamentos do Azure e suas APIs, agora você pode criar ações que são executados quando os custos atingem um limite. Por exemplo, você pode desligar um grupo de recursos

testquando seu consumo atingir 100 por cento de seu orçamento. - Assistente do Azure: saber quanto algo custa é apenas a metade; a outra metade é saber o que fazer com essas informações. O Assistente do Azure fornece recomendações sobre as ações necessárias para economizar dinheiro, melhorar a confiabilidade ou até mesmo aumentar a segurança.

Ferramentas de gerenciamento de custos externas

Power BI Azure Consumption Insights: você deseja criar suas próprias visualizações para sua organização? Nesse caso, o pacote de conteúdo do Azure Consumption Insights para Power BI é sua ferramenta de escolha. Usando este pacote de conteúdo e o Power BI, você pode criar visualizações personalizadas para representar sua organização, fazer uma análise mais profunda sobre os custos e adicionar outras fontes de dados para aprimoramento adicional.

APIs de Consumo do Azure: as APIs de Consumo oferecem acesso programático aos dados de uso e custo, além de informações sobre orçamentos, instâncias reservadas e cobranças do marketplace. Essas APIs são acessíveis somente para as inscrições de EA e algumas assinaturas Web Direct, porém oferecem a capacidade de integrar seus dados de custo em suas próprias ferramentas e data warehouses. Você também pode acessar essas APIs por meio do CLI do Azure.

Os clientes que são usuários de nuvem maduros e de longo prazo seguem determinadas práticas recomendadas:

- Monitorar ativamente os custos. As organizações que são usuários maduros do Azure monitoram constantemente os custos e executam ações quando necessário. Algumas organizações até possuem pessoas dedicadas a fazer a análise e sugerir alterações para uso, e essas pessoas mais que compensam o preço dos seus serviços na primeira vez que encontram um cluster HDInsight não utilizado que estava em execução durante meses.

- Usar Instâncias de VM Reservadas do Azure. Outra prática essencial para o gerenciamento de custos na nuvem é usar a ferramenta certa para o trabalho. Se você tiver uma VM IaaS que deve permanece ligada 24x7, então usar uma instância reservada economizará uma quantidade significativa de dinheiro. Encontrar o equilíbrio certo entre automatizar o desligamento de máquinas virtuais e usar as instâncias reservadas exige experiência e análise.

- Usar a automação de forma eficaz. Muitas cargas de trabalho não precisam ser executadas todos os dias. Desligar uma VM por um período de quatro horas todos os dias pode economizar 15 por cento do seu custo. A automação se pagará rapidamente.

- Use as marcas de recurso para visibilidade. conforme mencionado em outro lugar neste documento, usar as marcas de recurso permitirá uma melhor análise de custos.

Gerenciamento de custos é uma disciplina essencial para uma execução eficaz e eficiente de uma nuvem pública. As empresas que alcançam o sucesso podem controlar os custos e correspondê-los à sua demanda real, em vez de gastar demais e esperar que a demanda chegue.

Automatizar

Um dos muitos recursos que diferencia a maturidade das organizações que usam provedores de nuvem é o nível de automação que elas têm incorporado. A automação é um processo que nunca termina. À medida que sua organização passa para a nuvem, é uma área em que você precisa investir recursos e tempo na criação. A automação serve para muitas finalidades, incluindo distribuição consistente de recursos (ligada diretamente a outro conceito essencial do Scaffold, modelos e DevOps) para a correção de problemas. A automação reúne cada área da Scaffold do Azure.

Várias ferramentas podem ajudá-lo a criar esse recurso, desde ferramentas de terceiros, como a Automação do Azure, a Grade de Eventos e a CLI do Azure, até um número abrangente de ferramentas de terceiros, como Terraform, Jenkins, Chef e Puppet. As principais ferramentas de automação incluem a Automação do Azure, a Grade de Eventos e a Azure Cloud Shell.

- A Automação do Azure permite criar Runbooks no PowerShell ou Python que automatizam processos, configuram recursos e até mesmo aplicam patches. A Automação do Azure tem um conjunto abrangente de recursos de plataforma cruzada que fazem parte da sua implantação, mas são muito extensos para serem abordado em detalhes aqui.

- A Grade de Eventos é um sistema de roteamento de eventos totalmente gerenciado permite reagir a eventos dentro de seu ambiente do Azure. Assim como a Automação do Azure é o tecido conjuntivo das organizações de nuvem maduras, a Grade de Eventos é o tecido conjuntivo da boa automação. Usando a Grade de Eventos, você pode criar uma ação simples sem servidor para enviar um email ao administrador sempre que um novo recurso é criado e registrar este recurso em um banco de dados. Essa mesma Grade de Eventos pode notificar quando um recurso é excluído e remover o item do banco de dados.

- Azure Cloud Shell: é um shell interativo, baseado em navegador para o gerenciamento de recursos do Azure. Ele fornece um ambiente completo para o PowerShell ou Bash que é iniciado conforme necessário (e mantido por você) para que você tenha um ambiente consistente para executar seus scripts. O Azure Cloud Shell fornece acesso a ferramentas essenciais adicionais - já instaladas - para automatizar seu ambiente, incluindo CLI do Azure, Terraform e uma lista crescente de ferramentas adicionais para gerenciar contêineres, bancos de dados (sqlcmd) e muito mais.

A automação é um trabalho em tempo integral e ele rapidamente se tornará uma das mais importantes tarefas operacionais dentro de sua equipe de nuvem. As organizações que usam a abordagem de “primeiro automatizar” tem maior sucesso usando o Azure:

- Gerenciamento de custos: buscar oportunidades de automação ativamente e criar automação para redimensionar recursos, escalar verticalmente ou reduzir verticalmente e desativar recursos não utilizados.

- Flexibilidade operacional: com a automação (juntamente com modelos e DevOps), você obtém um nível de capacidade de repetição que aumenta a disponibilidade e a segurança e permite que sua equipe se concentre na solução de problemas de negócios.

Modelos e DevOps

Conforme destacado anteriormente, sua meta como uma organização deve ser provisionar recursos por meio de scripts e modelos controlados por código-fonte e para minimizar a configuração interativa de seus ambientes. Essa abordagem de “infraestrutura como código”, juntamente com um processo de DevOps disciplinado para implantação contínua pode garantir a consistência e reduzir desvios em seus ambientes. Quase todos os recursos do Azure podem ser implantados por meio de modelos JSON do Azure Resource Manager em conjunto com o PowerShell ou com a CLI da plataforma Azure e ferramentas como a Terraform da HashiCorp, que tem suporte e integração de primeira classe com o Azure Cloud Shell).

Artigos como melhores práticas para usar modelos de Azure Resource Manager fornecem uma excelente discussão sobre as práticas recomendadas e as lições aprendidas para aplicar uma abordagem de DevOps a modelos de Azure Resource Manager com o Azure DevOps ferramentas. Demore o tempo e faça o esforço necessários para desenvolver um conjunto principal de modelos específicos para os requisitos da sua organização e para desenvolver pipelines de entrega contínua com cadeias de ferramentas do DevOps (como Azure DevOps, Jenkins, Bamboo, TeamCity e Concourse), especialmente para ambientes de produção e de QA. Há uma grande biblioteca de Modelos de Início Rápido do Azure no GitHub que você pode usar como ponto de partida para modelos e pode criar rapidamente pipelines de entrega baseados em nuvem com o Azure DevOps.

Como uma prática recomendada para assinaturas de produção ou de grupos de recursos, sua meta deve ser usar a segurança do RBAC do Azure para impedir usuários interativos por padrão, e usar os pipelines de entrega contínua automatizados com base em entidades de serviço para provisionar todos os recursos e fornecer todo o código do aplicativo. Nenhum administrador ou desenvolvedor deve tocar o portal do Azure para configurar os recursos de forma interativa. Esse nível de DevOps exige um esforço concentrado e usa todos os conceitos de Scaffold do Azure, fornecendo um ambiente consistente e mais seguro que irá satisfazer a necessidade de escala da sua organização.

Dica

Ao projetar e desenvolver modelos complexos do Azure Resource Manager, use modelos vinculados para organizar e refatorar relacionamentos complexos de arquivos JSON monolíticos. Isso permitirá que você gerencie recursos individualmente e faça seus modelos mais legíveis, testáveis e reutilizáveis.

O Azure é um provedor de nuvem de hiperescala. À medida que você move sua organização de servidores locais para a nuvem, contando com os mesmos conceitos que os provedores de nuvem e os aplicativos SaaS usam ajudarão sua organização a reagir às necessidades da empresa de maneira muito mais eficiente.

Rede principal

O componente final do modelo de referência de andaime do Azure é essencial para como sua organização acessa o Azure, de forma segura. O acesso a recursos pode ser interno (dentro da rede da empresa) ou externo (por meio da Internet). É fácil para os usuários em sua organização colocar recursos inadvertidamente no lugar errado e, potencialmente, abri-los para o acesso mal-intencionado. Assim como acontece com dispositivos locais, as empresas devem adicionar os controles adequados para garantir que os usuários do Azure tomam as decisões certas. Para governança da assinatura, identificamos recursos principais que fornecem controle básico de acesso. Os principais recursos consistem em:

- Redes virtuais são objetos de contêiner para sub-redes. Embora não sejam estritamente necessárias, geralmente elas são usadas ao conectar aplicativos aos recursos corporativos internos.

- As rotas definidas pelo usuário permitem que você manipule a tabela de rotas em uma sub-rede, permitindo o envio de tráfego por meio de uma solução de virtualização de rede ou para um gateway remoto em uma rede virtual emparelhada.

- O Emparelhamento de rede virtual permite que você conecte duas ou mais redes virtuais no Azure sem nenhum problema, criando designs de hub e spoke ou redes de serviços compartilhados mais complexos.

- Pontos de extremidade de serviço. No passado, os serviços de PaaS contavam com métodos diferentes para proteger o acesso aos recursos de suas redes virtuais. Pontos de extremidade de serviço permitem que você proteja o acesso aos serviços de PaaS habilitados apenas de pontos de extremidade conectados, aumentando a segurança como um todo.

- Os Grupos de segurança são um amplo conjunto de regras que fornecem a capacidade de permitir ou negar o tráfego de entrada e saída para/de recursos do Azure. Os grupos de segurança consistem em regras de segurança, que podem ser aumentadas com marcas de serviço (que definem os serviços do Azure comuns como Azure Key Vault ou Banco de Dados SQL do Microsoft Azure) e grupos de segurança de aplicativos (que definem uma estrutura de aplicativos, como servidores Web ou de aplicativos).

Dica

Use marcas de serviço e grupos de segurança de aplicativo em seus grupos de segurança de rede para:

- Aprimore a legibilidade de suas regras, o que é crucial para entender o impacto.

- Habilite o microsegmentação eficaz em uma sub-rede maior, reduzindo a proliferação e aumentando a flexibilidade.

Datacenter Virtual do Azure

O Azure fornece recursos internos e de terceiros da nossa extensa rede de parceiros que oferecem uma postura de segurança eficaz. Mais importante, a Microsoft fornece as melhores práticas e orientações com o VDC (Data Center Virtual) do Azure. Ao mudar de uma única carga de trabalho para várias cargas de trabalho que usam recursos híbridos, as diretrizes de VDC fornecerão “receitas” para possibilitar uma rede flexível, que aumentará conforme as suas cargas de trabalho no Azure crescem.

Próximas etapas

A governança é essencial para o sucesso do Azure. Este artigo foca na implementação técnica de um andaime empresarial, mas toca apenas no processo mais amplo e nas relações entre os componentes. A governança da política flui de cima para baixo e é determinada por aquilo que a empresa quer alcançar. Naturalmente, a criação de um modelo de governança para o Azure inclui representantes da TI, mas o mais importante é ter uma forte representação dos líderes do grupo de negócios, além de gerenciamento de segurança e risco. No fim, um andaime empresarial é sobre reduzir o risco aos negócios para facilitar a missão e os objetivos de uma organização.

Agora que você aprendeu sobre governança de assinatura, examine as melhores práticas para preparação do Azure para ver essas recomendações na prática.