Conectar sua conta da AWS ao Microsoft Defender para Nuvem

As cargas de trabalho geralmente abrangem várias plataformas de nuvem. Os serviços de segurança da nuvem devem fazer o mesmo. O Microsoft Defender para Nuvem ajuda a proteger cargas de trabalho no Amazon Web Services (AWS), mas você precisa configurar a conexão entre eles e o Defender para Nuvem.

A captura de tela a seguir mostra as contas do AWS exibidas no painel de visão geral do Defender para Nuvem.

Você pode saber mais assistindo ao vídeo Novo conector AWS no Defender para Nuvem da série de vídeos Defender para Nuvem em Campo.

Para obter uma lista de referência de todas as recomendações que o Defender para Nuvem pode fornecer para os recursos do AWS, consulte Recomendações de segurança para recursos do AWS - um guia de referência.

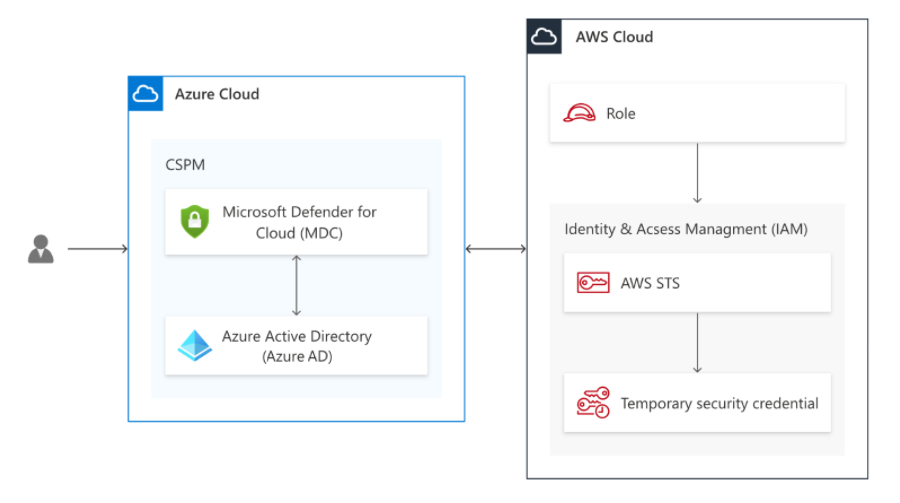

Processo de autenticação do AWS

A autenticação federada é usada entre o Microsoft Defender para Nuvem e o AWS. Todos os recursos relacionados à autenticação são criados como parte da implantação do modelo CloudFormation, incluindo:

Um provedor de identidade (OpenID Connect)

Funções do IAM (Gerenciamento de Identidades e Acesso) com uma entidade de segurança federada (conectada aos provedores de identidade).

A arquitetura do processo de autenticação entre nuvens é a seguinte:

O serviço de GPSN do Microsoft Defender para Nuvem adquire um token do Microsoft Entra com um tempo de validade de uma hora que é assinado pelo Microsoft Entra ID com o algoritmo RS256.

O token do Microsoft Entra é trocado com as credenciais de curta duração da AWS, e o serviço de GPSN do Defender para Nuvem assume a função de IAM do GPSN (assumida com a identidade da Web).

Como a entidade de segurança da função é uma identidade federada, conforme definido em uma política de relação de confiança, o provedor de identidade da AWS valida o token do Microsoft Entra no Microsoft Entra ID por meio de um processo que inclui:

validação de público-alvo

validação de assinatura digital de token

impressão digital do certificado

A função de CSPM do Microsoft Defender para Nuvem é assumida somente depois que as condições de validação definidas na relação de confiança são atendidas. As condições definidas para o nível de função são usadas para validação no AWS e permitem apenas o acesso do aplicativo de CSPM do Microsoft Defender para Nuvem (público-alvo validado) à função específica (e não a nenhum outro token da Microsoft).

Depois que o token do Microsoft Entra é validado pelo provedor de identidade do AWS, o STS do AWS troca o token com credenciais de vida curta do AWS que o serviço CSPM usa para verificar a conta do AWS.

Pré-requisitos

Para concluir os procedimentos deste artigo, você precisa:

Uma assinatura do Microsoft Azure. Se não tiver uma assinatura do Azure, você poderá inscrever-se gratuitamente.

Configuração do Microsoft Defender para Nuvem na sua assinatura do Azure.

Acesso a uma conta AWS.

Permissão Colaborador para a assinatura relevante do Azure e permissão Administrator na conta do AWS.

Observação

O conector do AWS não está disponível nas nuvens do governo nacional (Azure Governamental, Azure operado pela 21Vianet).

Requisitos do plano do conector nativo

Cada plano tem seus próprios requisitos para o conector nativo.

Defender para Contêineres

Se você escolher o plano Microsoft Defender para Contêineres, precisará:

- Pelo menos um cluster do Amazon EKS com permissão para acessar o servidor da API do Kubernetes do EKS. Para criar um cluster EKS, siga as instruções em Introdução ao Amazon EKS – eksctl.

- A capacidade de recursos para criar uma nova fila do Amazon SQS, um fluxo de entrega do Kinesis Data Firehose e um bucket do Amazon S3 na região do cluster.

Defender para SQL

Se você escolher o plano Microsoft Defender para SQL, precisará:

- O Microsoft Defender para SQL habilitado na sua assinatura. Saiba como proteger seus bancos de dados.

- Uma conta ativa do AWS, com instâncias EC2 executando o SQL Server ou o RDS Custom para SQL Server.

- O Azure Arc para servidores instalados em suas instâncias do EC2 ou o RDS Custom para SQL Server.

Recomendamos que você use o processo de provisionamento automático para instalar o Azure Arc em todas as suas instâncias EC2 existentes e futuras. Para habilitar o provisionamento automático do Azure Arc, você precisa da permissão do Proprietário na assinatura relevante do Azure.

O AWS Systems Manager (SSM) gerencia o provisionamento automático usando o Agente SSM. Algumas imagens de Computadores da Amazon já têm o agente SSM pré-instalado. Se suas instâncias do EC2 não tiverem o Agente SSM, instale-o usando estas instruções da Amazon: Instalar o SSM Agent em um ambiente híbrido e multinuvem (Windows).

Certifique-se de que seu Agente SSM tenha a política gerenciada AmazonSSMManagedInstanceCore. Ele habilita a funcionalidade principal para o serviço AWS Systems Manager.

Habilite essas outras extensões nos computadores conectados ao Azure Arc:

- Microsoft Defender para ponto de extremidade

- Uma solução de avaliação de vulnerabilidades (TVM ou Qualys)

- O agente do Log Analytics em computadores conectados ao Azure Arc ou no agente do Azure Monitor

Verifique se o workspace do Log Analytics selecionado tem a solução de segurança instalada. O agente do Log Analytics e o agente do Azure Monitor estão atualmente configurados no nível da assinatura. Todas as suas contas do AWS e os projetos do Google Cloud Platform (GCP) na mesma assinatura herdam as configurações de assinatura do agente do Log Analytics e do agente do Azure Monitor.

Saiba mais sobre os componentes de monitoramento para o Defender para Nuvem.

Defender para bancos de dados de código aberto (versão prévia)

Se você escolher o Plano do Defender para bancos de dados relacionais de código aberto, será necessário:

É necessário ter uma assinatura do Microsoft Azure . Se você não tiver uma assinatura do Azure, você pode se inscrever para uma assinatura gratuita.

Você deve habilitar o Microsoft Defender para Nuvem em sua assinatura do Azure.

Disponibilidade da região: todas as regiões públicas do AWS (excluindo Tel Aviv, Milão, Jacarta, Espanha e Bahrein).

Defender para Servidores

Se você escolher o plano Microsoft Defender para Servidores, precisará:

- O Microsoft Defender para Servidores foi habilitado na sua assinatura. Saiba como habilitar planos em Habilitar recursos de segurança aprimorados.

- Uma conta AWS ativa, com instâncias do EC2.

- Azure Arc para servidores instalado em suas instâncias do EC2.

Recomendamos que você use o processo de provisionamento automático para instalar o Azure Arc em todas as suas instâncias EC2 existentes e futuras. Para habilitar o provisionamento automático do Azure Arc, você precisa da permissão do Proprietário na assinatura relevante do Azure.

O AWS Systems Manager gerencia o provisionamento automático usando o Agente SSM. Algumas imagens de Computadores da Amazon já têm o agente SSM pré-instalado. Se suas instâncias do EC2 não tiverem o SSM Agent, instale-o usando uma das seguintes instruções da Amazon:

- Instale o Agente SSM em um ambiente híbrido e multinuvem (Windows)

- Instalar o Agente SSM em um ambiente híbrido e multinuvem (Linux)

Certifique-se de que o Agente SSM tenha a política gerenciada AmazonSSMManagedInstanceCore, que habilita a funcionalidade principal do serviço AWS Systems Manager.

Você deve ter o agente do SSM para provisionamento automático do agente do Arc em computadores EC2. Se o SSM não existir ou for removido do EC2, o provisionamento do Arc não poderá prosseguir.

Observação

Como parte do modelo CloudFormation executado durante o processo de integração, um processo de automação é criado e disparado a cada 30 dias, em todos os EC2s que existiam durante a execução inicial de CloudFormation. A meta desta verificação agendada é garantir que todos os EC2s relevantes tenham um perfil de IAM com a política de IAM necessária que permita que o Defender para Nuvem acesse, gerencie e forneça os recursos de segurança relevantes (incluindo o provisionamento do agente do Arc). A verificação não se aplica aos EC2s que foram criados após a execução de CloudFormation.

Se você quiser instalar manualmente o Azure Arc em suas instâncias EC2 existentes e futuras, use a recomendação As instâncias do EC2 devem estar conectadas ao Azure Arc para identificar instâncias que não têm o Azure Arc instalado.

Habilite essas outras extensões nos computadores conectados ao Azure Arc:

- Microsoft Defender para ponto de extremidade

- Uma solução de avaliação de vulnerabilidades (TVM ou Qualys)

- O agente do Log Analytics em computadores conectados ao Azure Arc ou no agente do Azure Monitor

Verifique se o workspace do Log Analytics selecionado tem a solução de segurança instalada. O agente do Log Analytics e o agente do Azure Monitor estão atualmente configurados no nível da assinatura. Todas as suas contas do AWS e projetos do GCP na mesma assinatura herdam as configurações de assinatura do agente do Log Analytics e do agente do Azure Monitor.

Saiba mais sobre os componentes de monitoramento para o Defender para Nuvem.

Observação

Como o agente do Log Analytics (também conhecido como MMA) está definido para ser desativado em agosto de 2024, todos os recursos do Defender para servidores que atualmente dependem dele, incluindo os descritos nesta página, estarão disponíveis pela Integração do Ponto de Extremidade do Microsoft Defender ou da verificação sem agente, antes da data de desativação. Para obter mais informações sobre o roteiro de cada recurso que atualmente depende do Agente do Log Analytics, consulte este comunicado.

O Defender para servidores atribui marcas aos seus recursos do Azure ARC sobre as instâncias do EC2 para gerenciar o processo de provisionamento automático. Essas marcas devem ser atribuídas corretamente aos seus recursos para que o Defender para Nuvem possa gerenciá-las: AccountId, Cloud, InstanceId e MDFCSecurityConnector.

GPSN do Defender

Se você escolher o plano do CSPM Microsoft Defender, precisará:

- De uma assinatura do Microsoft Azure. Se você não tiver uma assinatura do Azure, você pode se inscrever para uma assinatura gratuita.

- Você deve habilitar o Microsoft Defender para Nuvem em sua assinatura do Azure.

- Conectar seus computadores não Azure, contas do AWS.

- Para ter acesso a todos os recursos disponíveis no plano de CSPM, o plano deve ser habilitado pelo Proprietário da Assinatura.

Saiba mais sobre Como habilitar o CSPM do Defender.

Conectar-se à sua conta da AWS

Para conectar seu AWS ao Defender para Nuvem usando um conector nativo:

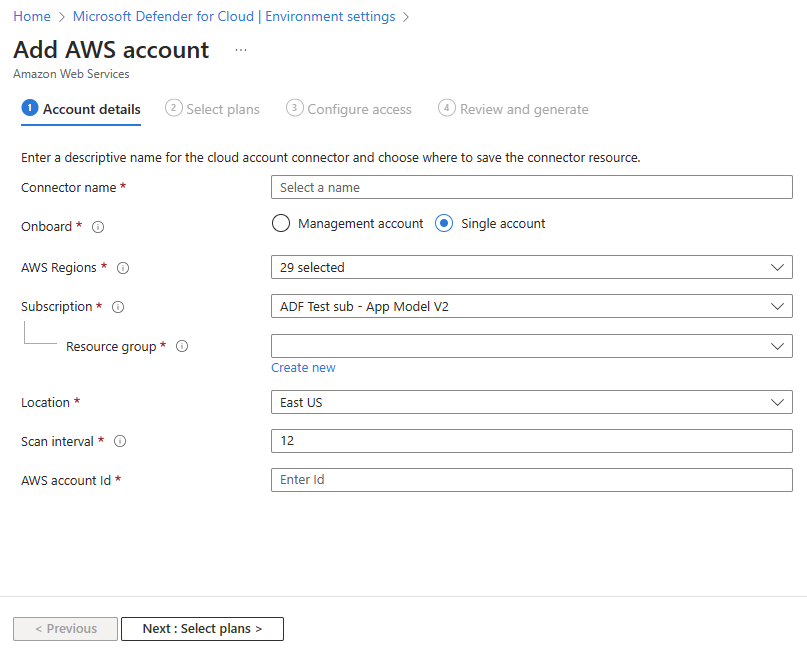

Entre no portal do Azure.

Acesse Defender para Nuvem>Configurações do ambiente.

Selecione Adicionar ambiente>Amazon Web Services.

Insira os detalhes da conta do AWS, incluindo o local em que você armazena o recurso do conector.

Observação

(Opcional) Selecione Conta de gerenciamento para criar um conector para uma conta de gerenciamento. Os conectores então serão criados em cada conta de membro descoberta na conta de gerenciamento fornecida. O provisionamento automático também será habilitado em todas as contas recém-integradas.

(Opcional) Use o menu suspenso de regiões do AWS para selecionar regiões específicas do AWS a serem verificadas. Todas as regiões são selecionadas por padrão.

Selecione os planos do Defender

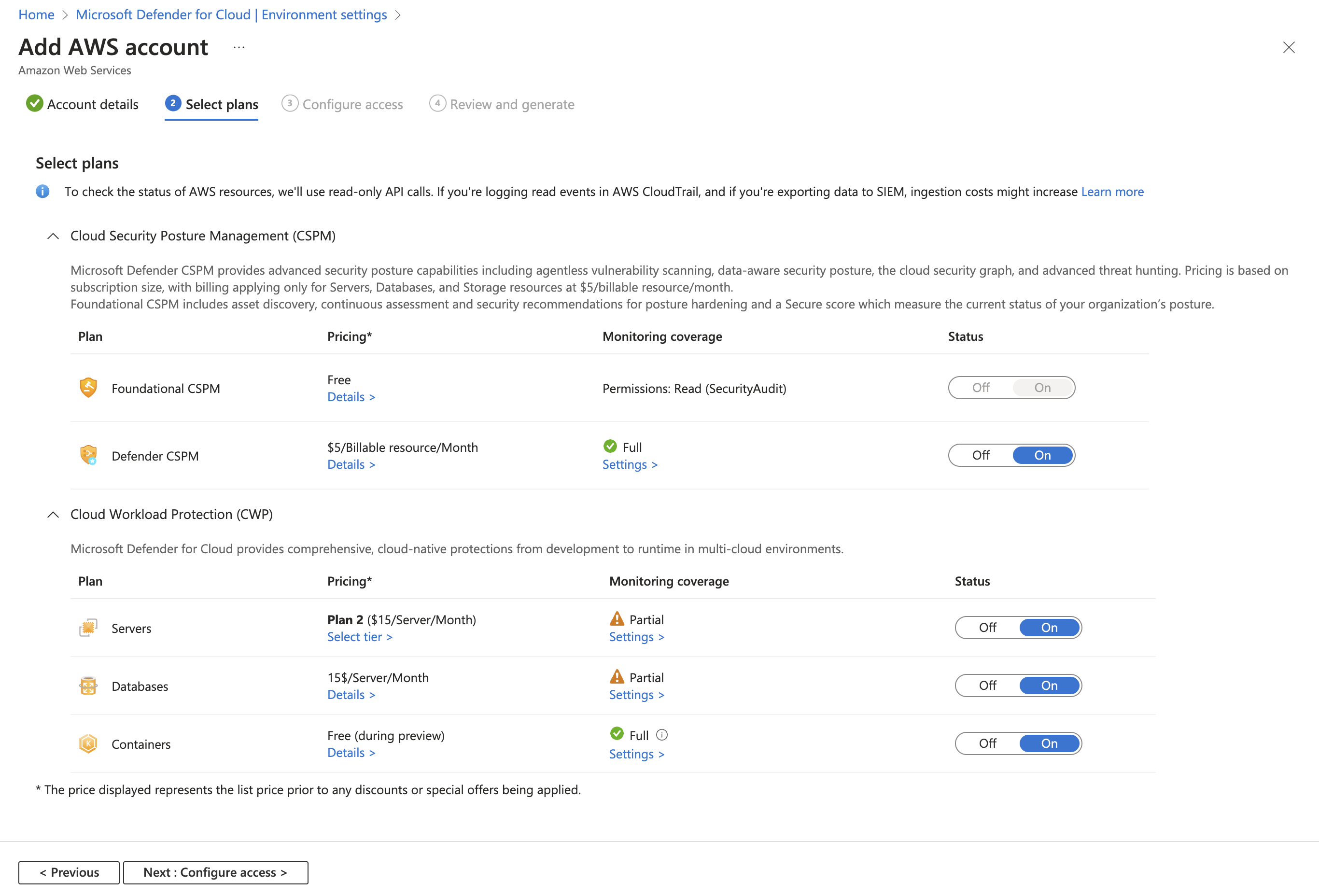

Nessa seção do assistente, selecione os planos do Defender para Nuvem que deseja habilitar.

Selecione Avançar: selecionar planos.

A guia Selecionar planos é o lugar em que você escolhe os recursos do Defender para Nuvem a serem ativados para essa conta do AWS. Cada plano tem seus próprios requisitos de permissões e pode incorrer em cobranças.

Importante

Para apresentar o status atual das suas recomendações, o plano do Gerenciamento de Postura de Segurança na Nuvem do Microsoft Defender consulta as APIs de recursos do AWS várias vezes ao dia. Essas chamadas à API somente leitura não incorrem em encargos, mas são registradas no CloudTrail se você habilitou uma trilha para eventos de leitura.

Conforme explicado na documentação da AWS, não há encargos adicionais para manter uma trilha. Se você estiver exportando os dados para fora do AWS (por exemplo, para um sistema SIEM externo), esse volume maior de chamadas também poderá aumentar os custos da ingestão. Nesses casos, recomendamos filtrar as chamadas somente leitura do usuário do Defender para Nuvem ou da função ARN:

arn:aws:iam::[accountId]:role/CspmMonitorAws. (Esse é o nome padrão da função. Confirme o nome da função configurada na sua conta.)Por padrão, o plano Servidores está definido como Ativado. Essa configuração é necessária para estender a cobertura do Defender para Servidores ao AWS EC2. Verifique se você cumpriu os requisitos de rede do Azure Arc.

Opcionalmente, selecione Configurar para editar a configuração conforme necessário.

Observação

Os respectivos servidores do Azure Arc para instâncias do EC2 ou máquinas virtuais do GCP que não existem mais (e os respectivos servidores do Azure Arc com o status Desconectado ou Expirado) são removidos após 7 dias. Esse processo remove entidades irrelevantes do Azure Arc para garantir que apenas os servidores do Azure Arc relacionados às instâncias existentes sejam exibidos.

Por padrão, o plano Contêineres está definido como Ativado. Essa configuração é necessária para que o Defender para Contêineres proteja seus clusters do AWS EKS. Certifique-se de ter cumprido os requisitos de rede para o plano do Defender para contêineres.

Observação

O Kubernetes habilitado para Azure Arc, as extensões do Azure Arc para o sensor do Defender e a Política do Azure para Kubernetes devem ser instalados. Use as recomendações dedicadas do Defender para Nuvem para implantar as extensões (e o Azure Arc, se necessário), conforme explicado em Proteger clusters do Amazon Elastic Kubernetes Service.

Opcionalmente, selecione Configurar para editar a configuração conforme necessário. Se você optar por desativar essa configuração, o recurso Detecção de ameaças (plano de controle) também será desabilitado. Saiba mais sobre a disponibilidade de recursos.

Por padrão, o plano Bancos de Dados está definido como Ativado. Essa configuração é necessária para estender a cobertura do Defender para SQL ao AWS EC2 e ao RDS Custom para SQL Server e bancos de dados relacionais de código aberto no RDS.

(Opcional) Selecione Configurar para editar a configuração conforme necessário. Recomendamos que você o deixe definido para a configuração padrão.

Selecione Configurar o acesso e selecione o seguinte:

a. Selecione um tipo de implantação:

- Acesso padrão : permite que o Defender para Nuvem examine seus recursos e inclua automaticamente recursos futuros.

- Acesso com privilégios mínimos: concede ao Defender para Nuvem acesso apenas às permissões atuais necessárias para os planos selecionados. Se você selecionar as permissões menos privilegiadas, receberá notificações sobre quaisquer novas funções e permissões necessárias para obter a funcionalidade completa da integridade do conector.

b. Selecione um método de implantação: CloudFormation do AWS ou Terraform.

Observação

Se você selecionar a Conta de Gerenciamento para criar um conector para uma conta de gerenciamento, a guia a ser integrada ao Terraform não estará visível na interface do usuário, mas você ainda poderá integrar usando o Terraform, semelhante ao que é abordado em Integração do ambiente do AWS/GCP ao Microsoft Defender para Nuvem com o Terraform – Microsoft Community Hub.

Siga as instruções na tela para que o método de implantação selecionado conclua as dependências necessárias no AWS. Se você estiver integrando uma conta de gerenciamento, precisará executar ambos os modelos do CloudFormation, como o Stack e o StackSet. Os conectores são criados para as contas dos membros até 24 horas após a integração.

Selecione Avançar: examinar e criar.

Selecione Criar.

O Defender para Nuvem inicia imediatamente a verificação de seus recursos do AWS. As recomendações de segurança são exibidas em poucas horas.

Implantar um modelo do CloudFormation na sua conta do AWS

Como parte da conexão de uma conta do AWS ao Microsoft Defender para Nuvem, você implanta um modelo do CloudFormation na conta do AWS. Este modelo cria todos os recursos necessários para a conexão.

Implante o modelo do CloudFormation usando o Stack (ou o StackSet, se você tiver uma conta de gerenciamento). Quando você estiver implantando o modelo, o Assistente de criação de pilha oferecerá as seguintes opções.

URL do Amazon S3: carregue o modelo do CloudFormation baixado em seu próprio bucket S3 com suas próprias configurações de segurança. Insira a URL para o bucket do S3 no assistente de implantação do AWS.

Carregar um arquivo de modelo : o AWS cria automaticamente um bucket S3 no qual o modelo do CloudFormation será salvo. A automação do bucket S3 tem uma configuração incorreta de segurança que faz com que a recomendação

S3 buckets should require requests to use Secure Socket Layerapareça. Você pode corrigir essa recomendação aplicando a seguinte política:{ "Id": "ExamplePolicy", "Version": "2012-10-17", "Statement": [ { "Sid": "AllowSSLRequestsOnly", "Action": "s3:*", "Effect": "Deny", "Resource": [ "<S3_Bucket ARN>", "<S3_Bucket ARN>/*" ], "Condition": { "Bool": { "aws:SecureTransport": "false" } }, "Principal": "*" } ] }Observação

Ao executar o CloudFormation StackSets ao integrar uma conta de gerenciamento da AWS, você poderá encontrar a seguinte mensagem de erro:

You must enable organizations access to operate a service managed stack setEsse erro indica que você não habilitou o acesso confiável para o AWS Organizations.

Para corrigir essa mensagem de erro, a página do CloudFormation StackSets traz um prompt com um botão que você pode selecionar para habilitar o acesso confiável. Depois que o acesso confiável for habilitado, o CloudFormation Stack precisará ser executado novamente.

Monitorar seus recursos do AWS

A página de recomendações de segurança no Defender para Nuvem exibe seus recursos do AWS. Você pode usar o filtro de ambientes para aproveitar os recursos multinuvem no Defender para Nuvem.

Para exibir todas as recomendações ativas para seus recursos por tipo de recurso, use a página de inventário de ativos no Defender para Nuvem e filtre para o tipo de recurso do AWS no qual você está interessado.

Integrar ao Microsoft Defender XDR

Quando você habilita o Defender para Nuvem, os alertas do Defender para Nuvem são integrados automaticamente ao portal do Microsoft Defender. Não são necessárias outras etapas.

A integração entre o Microsoft Defender para Nuvem e o Microsoft Defender XDR traz seus ambientes de nuvem para o Microsoft Defender XDR. Com os alertas do Defender para Nuvem e correlações de nuvem integrados ao Microsoft Defender XDR, as equipes do SOC agora podem acessar todas as informações de segurança de uma única interface.

Saiba mais sobre os alertas do Defender para Nuvem no Microsoft Defender XDR.

Saiba mais

Confira os seguintes blogs:

- Ignite 2021: notícias do Microsoft Defender para Nuvem

- Gerenciamento de postura de segurança e proteção de servidor para AWS e GCP

Limpar os recursos

Não há necessidade de limpar nenhum recurso para esse artigo.

Próximas etapas

A conexão da sua conta do AWS faz parte da experiência multinuvem disponível no Microsoft Defender para Nuvem:

- Proteja todos os seus recursos com o Defender para Nuvem.

- Configurar seus computadores locais e projetos do GCP.

- Obtenha respostas para perguntas comuns sobre a integração da sua conta do AWS.

- Solucionar problemas com seus conectores multinuvem.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de